117471

25.05.2018

PfSense: GUI Fehler sobald lokales GW vorhanden ist

Hallo,

folgenden Text habe ich auch im pfSense Forum gepostet. Aber da ich ja hier über den Fehler gestolpert bin, dachte ich, ich poste es hier auch noch einmal.

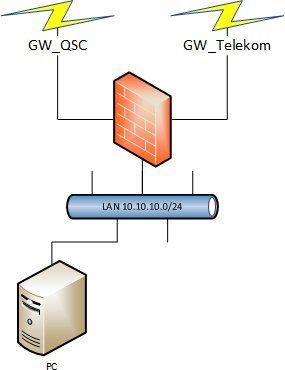

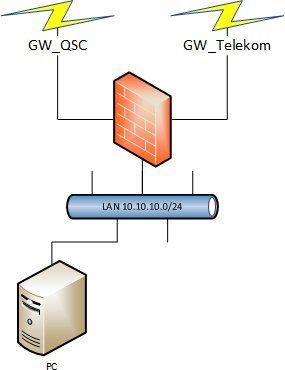

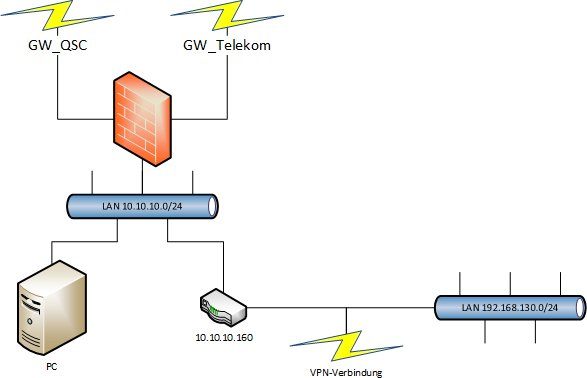

in meinem Beispiel-Szenario habe ich eine pfSense 2.4.3, die ein QSC und ein Telekom Gateway kennt und im Failover-Betrieb nutzt.

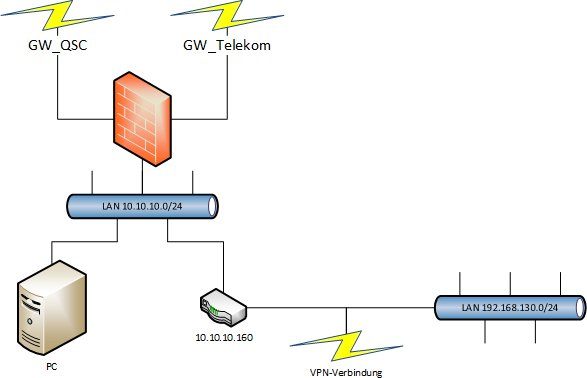

Die zusätzliche Anforderung lautet, das Netz 192.168.130.0/24 über ein Gateway anzusprechen, dass bereits im LAN residiert.

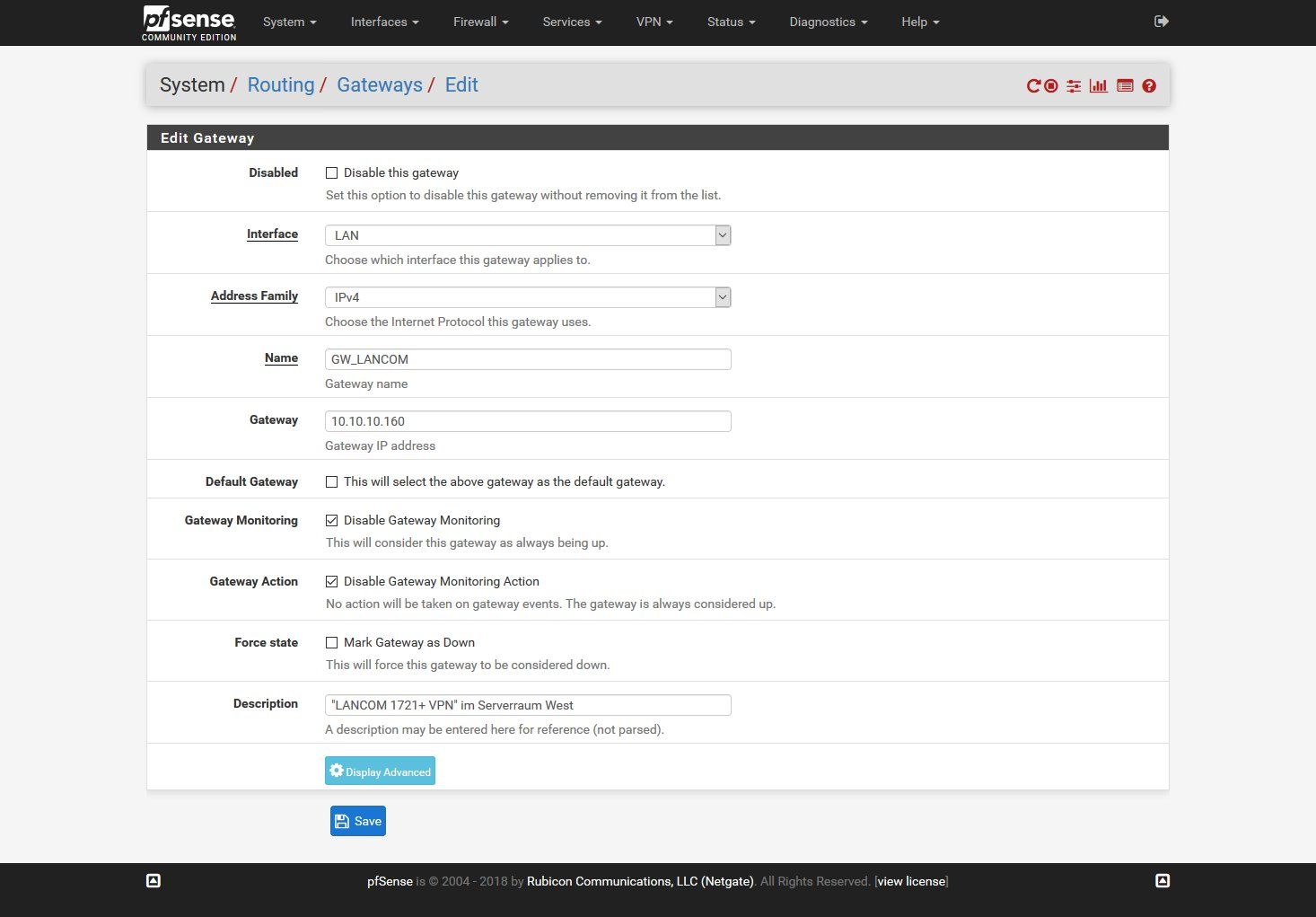

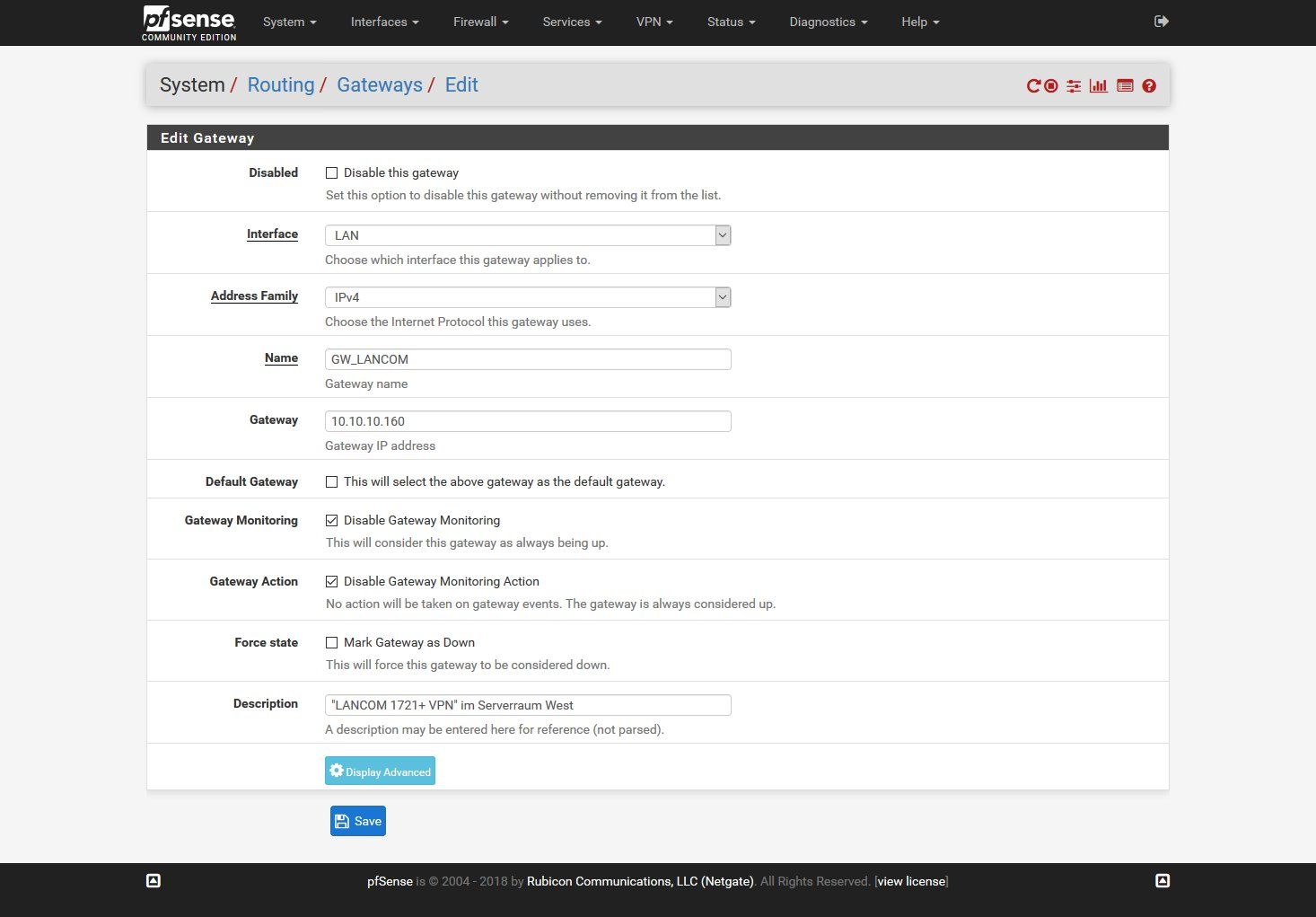

Dazu habe ich zuerst ein weiteres Gateway angelegt.

Den Abschnitt mit der statischen Route lasse ich jetzt mal weg, da irrelevant. Anzumerken wäre aber, dass es problemlos funktioniert.

Warum schreibe ich dann überhaupt diesen Beitrag?

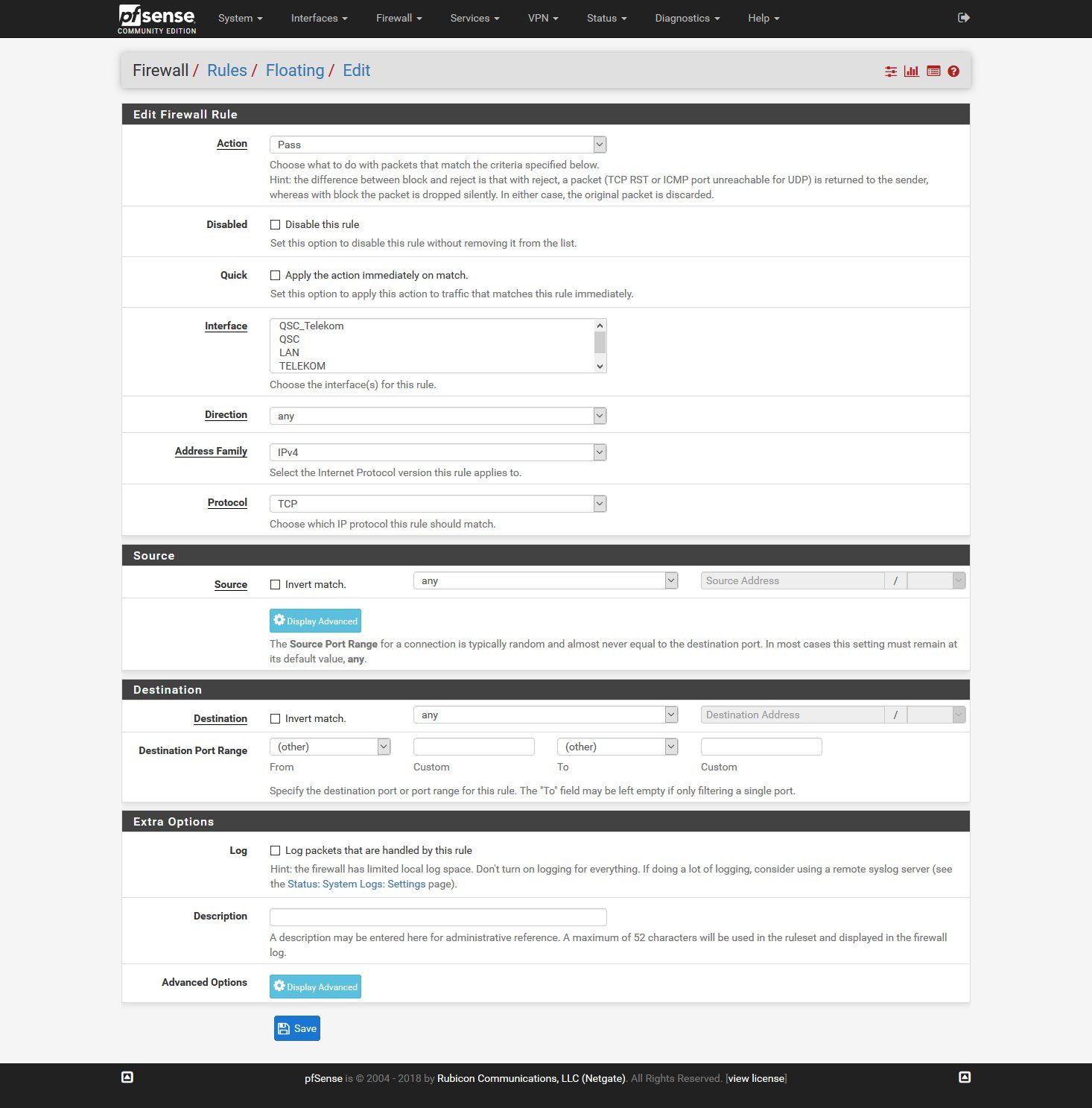

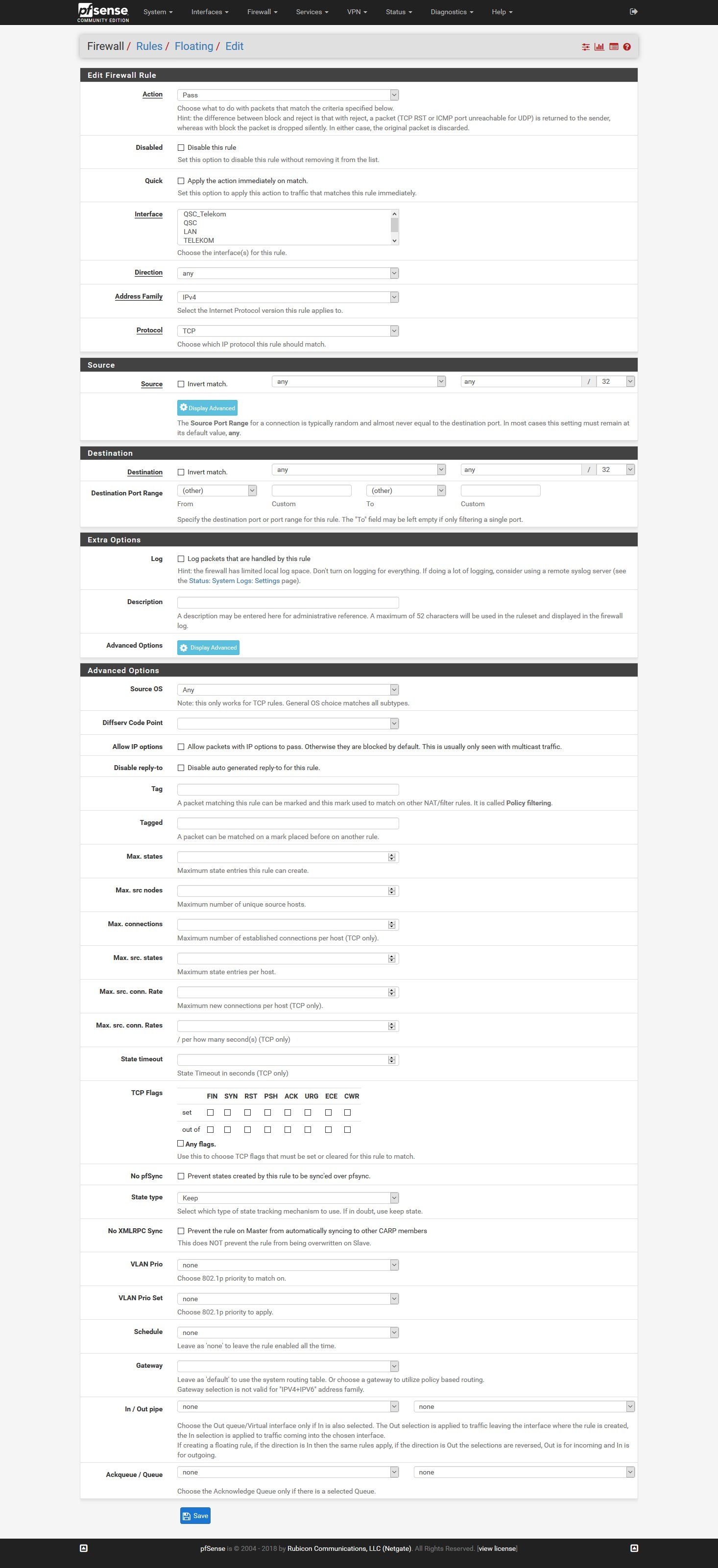

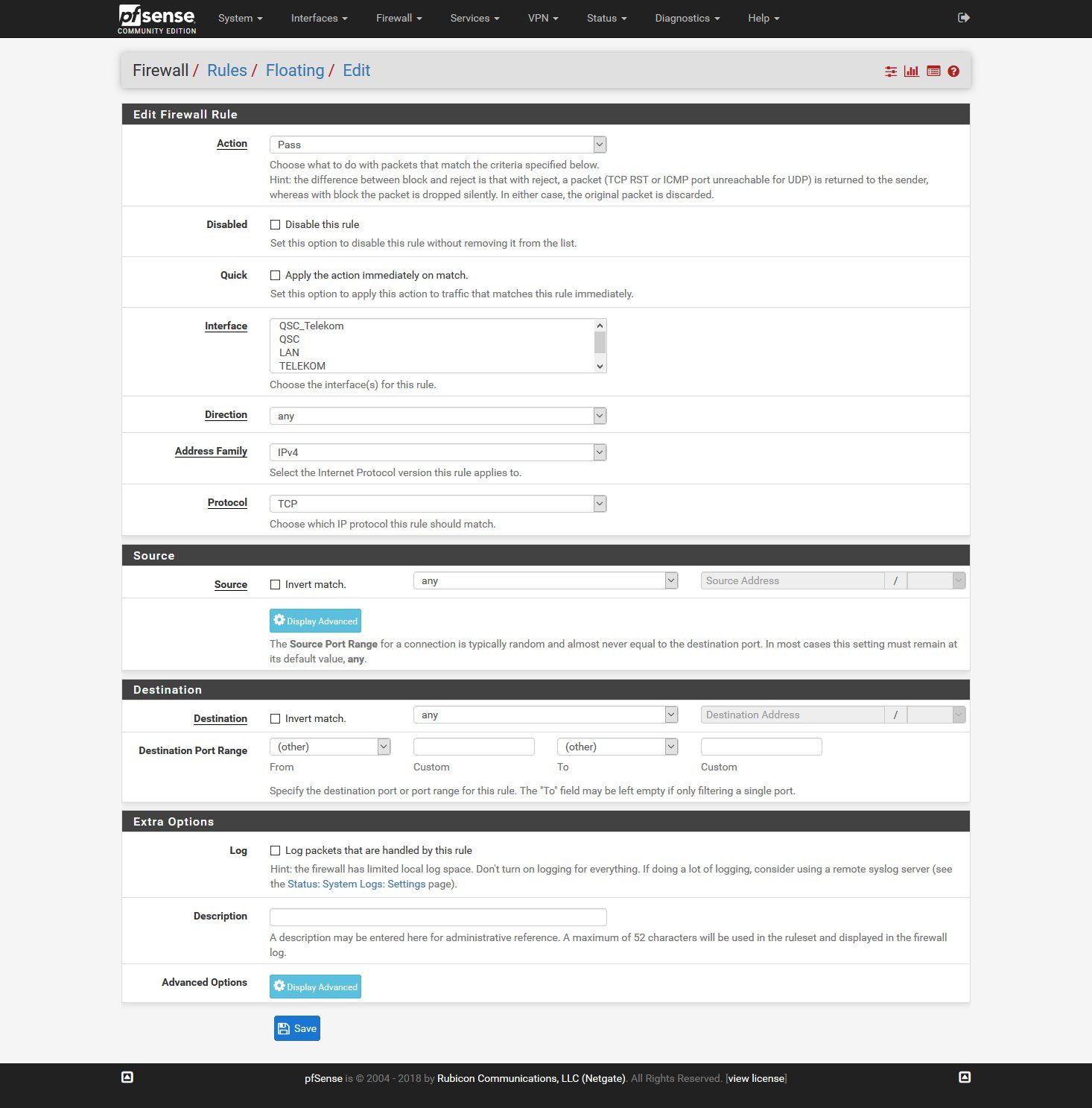

Nun, wenn das Gateway 10.10.10.160 nicht angelegt bzw. nicht aktiv ist und ich eine neue übergreifende Firewallregel erstellen möchte, gelange ich "gleich als Erstes" in den gewohnten Dialog:

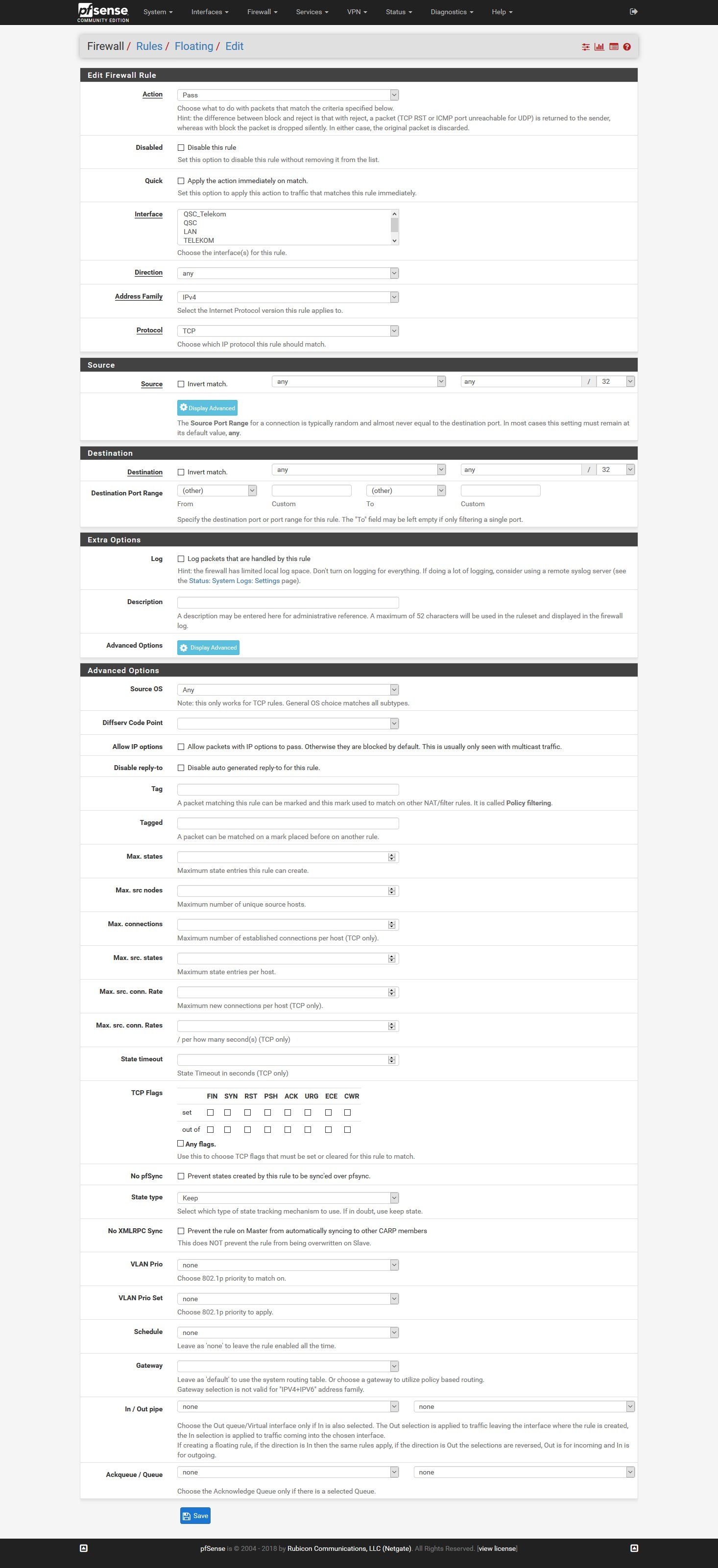

Wenn das Gateway aktiv ist, dann gelange ich beim Anlegen einer übergreifenden Regel (natürlich) in den gleichen Dialog. Nur sieht der dieses Mal etwas anders aus:

Ihr seht - der Abschnitt mit den erweiterten Optionen wird sofort geöffnet dargestellt. Auch sind hier ein paar Dinge anzumerken:

Inzwischen bin ich so weit zu glauben, dass es sich um einen Betriebssystemfehler handelt. Ein Update auf 2.4.3_1 schafft keine Abhilfe. Das Problem ist hardwareunabhängig und mit einer "frischen" Installation reproduzierbar.

Gruß,

Jörg

folgenden Text habe ich auch im pfSense Forum gepostet. Aber da ich ja hier über den Fehler gestolpert bin, dachte ich, ich poste es hier auch noch einmal.

in meinem Beispiel-Szenario habe ich eine pfSense 2.4.3, die ein QSC und ein Telekom Gateway kennt und im Failover-Betrieb nutzt.

Die zusätzliche Anforderung lautet, das Netz 192.168.130.0/24 über ein Gateway anzusprechen, dass bereits im LAN residiert.

Dazu habe ich zuerst ein weiteres Gateway angelegt.

Den Abschnitt mit der statischen Route lasse ich jetzt mal weg, da irrelevant. Anzumerken wäre aber, dass es problemlos funktioniert.

Warum schreibe ich dann überhaupt diesen Beitrag?

Nun, wenn das Gateway 10.10.10.160 nicht angelegt bzw. nicht aktiv ist und ich eine neue übergreifende Firewallregel erstellen möchte, gelange ich "gleich als Erstes" in den gewohnten Dialog:

Wenn das Gateway aktiv ist, dann gelange ich beim Anlegen einer übergreifenden Regel (natürlich) in den gleichen Dialog. Nur sieht der dieses Mal etwas anders aus:

Ihr seht - der Abschnitt mit den erweiterten Optionen wird sofort geöffnet dargestellt. Auch sind hier ein paar Dinge anzumerken:

- Wenn ich unter "Source" das LAN net auswähle, speichere und erneut öffne, dann wird in dem Eingabefeld rechts daneben das Wort "lan" geschrieben und ich kann weiterhin ein Subnetz auswählen. Normalerweise werden das Eingabefeld und das Subnetz dann ausgegraut dargestellt.

- Der Button "Display Advanced" im Abschnitt "Source" hat keine Funktion

- Der Button "Display Advanced" im Abschnitt "Extra Options" reagiert nicht auf den ersten Klick, beim zweiten Klick schließt er die Optionen

- Ich kann in den erweiterten Optionen kein Gateway auswählen (so bin ich überhaupt erst darauf aufmerksam geworden)

Inzwischen bin ich so weit zu glauben, dass es sich um einen Betriebssystemfehler handelt. Ein Update auf 2.4.3_1 schafft keine Abhilfe. Das Problem ist hardwareunabhängig und mit einer "frischen" Installation reproduzierbar.

Gruß,

Jörg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 375075

Url: https://administrator.de/forum/pfsense-gui-fehler-sobald-lokales-gw-vorhanden-ist-375075.html

Ausgedruckt am: 19.07.2025 um 08:07 Uhr

14 Kommentare

Neuester Kommentar

Den Abschnitt mit der statischen Route lasse ich jetzt mal weg, da irrelevant.

Nein, keinesfalls ! Wie kommst du darauf ? Ohne das du dort eine statische Route definierst kann das doch logischerweise nicht klappen.Dort muss eine Route:

Zielnetz: 192.168.130.0, Maske: 255.255.255.0, Gateway: 10.10.10.160 <lancom_gw>

eingerichtet sein !

Ebenso natürlich auf den Lancoms eine Route das die das 10.10.10.0er /24 Netz via der VPN Verbindung routen (Rückroute)

Ohne das gehts nicht.

dass es problemlos funktioniert.

Gut dann hast du diese Routen gesetzt. Das solltest du dann aber nicht als irrelevant bezeichnen und die Forums Community verwirren.

Wenn du eine statische Regel einrichtest, was ja der Normalfall bei einer Firewall ist, dann ist es vollkommen wumpe ob das Gateway aktiv ist oder nicht.

Die Firewall merkt ja so oder so nie ob diese IP des Lancom erreichbar ist oder nicht, denn du hast ja das Gateway Monitoring (zyklischer Ping ob die IP noch "lebt") deaktiviert. Generell ja auch richtig wenn man keine automatisierte Funktion mit der Erreichbarkeit dieser IP aktiviert hat.

Die generelle Frage die sich stellt ob du lokalen 10.10.10er Traffic sinnfrei auch über die Firewall schicken willst ??

Normal macht man das nicht und fackelt den lokal ab, denn warum sollte die FW noch als Durchlauferhitzer dienen ?

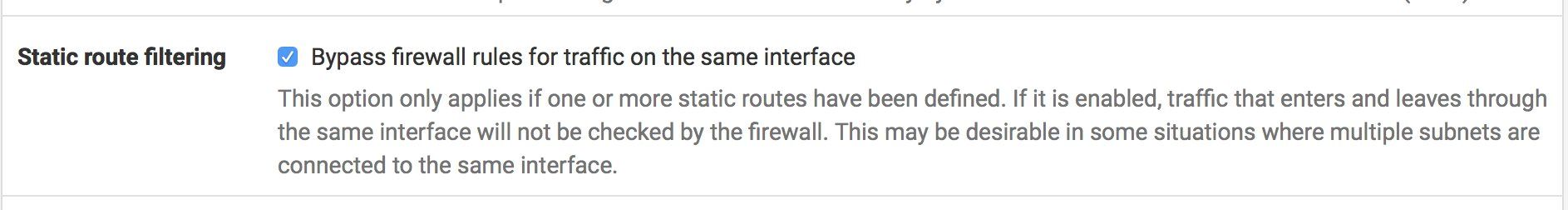

Man setzt deshalb den entsprechenden Haken in den Advanced Settings:

Warum schreibe ich dann überhaupt diesen Beitrag?

Gute Frage....versteht man auch nicht wirklich warum du das machst. Oder liegt es am Freitag ? dass es sich um einen Betriebssystemfehler handelt.

Nein, daran das du Floating Rules benutzt !Du hast meinen Beitrag nicht verstanden.

OK, sorry. Aber vielleicht bin ich da nicht der Einzige Es geht darum, dass die GUI nicht mehr funktioniert sobald man das Gateway einrichtet.

OK, teste ich im Labor. Halte ich für falsch aber Versuch macht klug... Um dieses Problem aufzuzeigen, ist das mit der Route irrelevant.

Das ist richtig !Insofern behalte deinen Freitagsfisch doch bitte für dich.

Ich lasse ihn nochmal stehen und warte mal ab was der Test auf einem APU Board mit aktueller Firmware ergibt !!Feedback kommt...

Tja, was soll ich sagen...der Fisch muss wie bereits befürchtet leider oben verbleiben !

Der Reihe nach...

1.) Testaufbau:

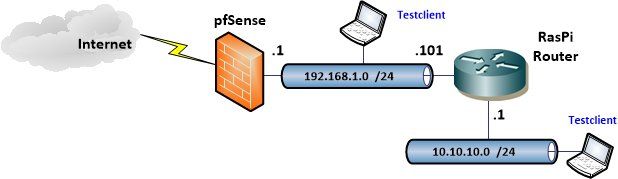

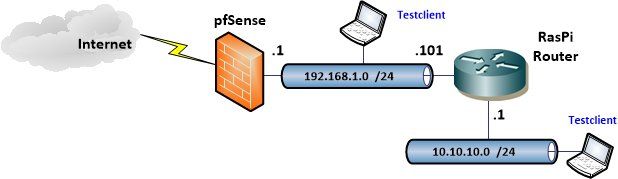

Einfaches Design ohne Schnickschnack, pfSense = Default IP Netz im LAN, RasPi agiert als Router (IPv4 Forwarding aktiv, feste IP .101)), 10.10.10er Netz mit 24 Bit Prefix hinterm RasPi.

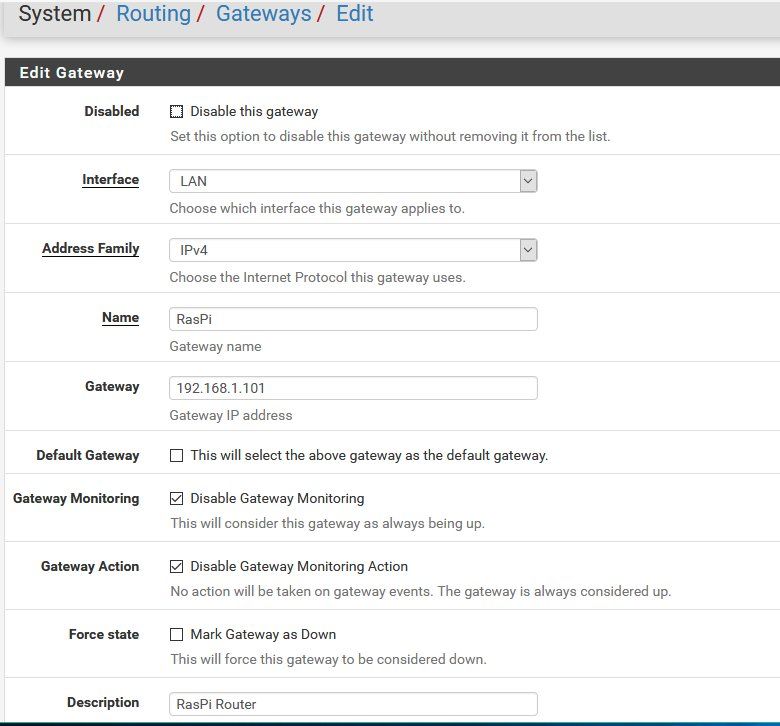

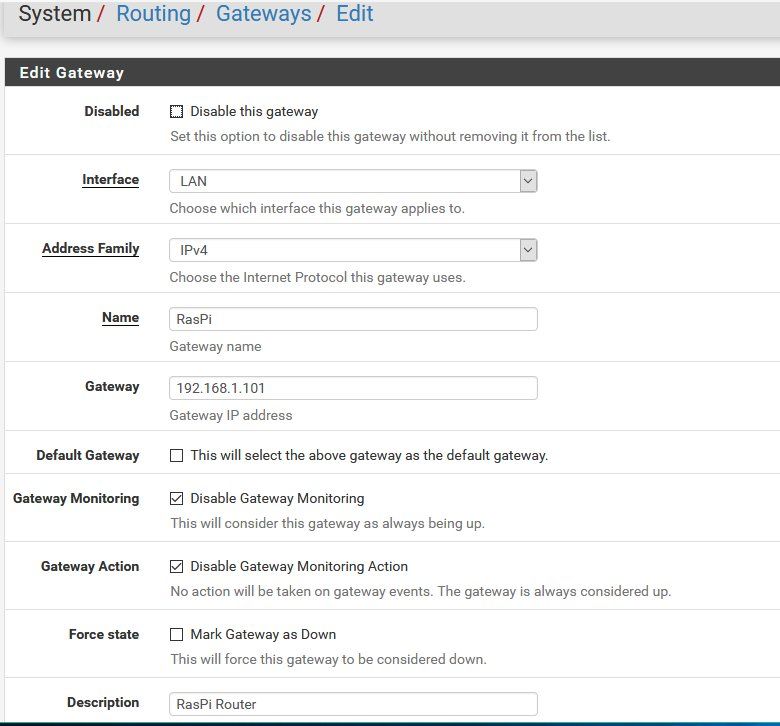

2.) RasPi als Gateway anlegen:

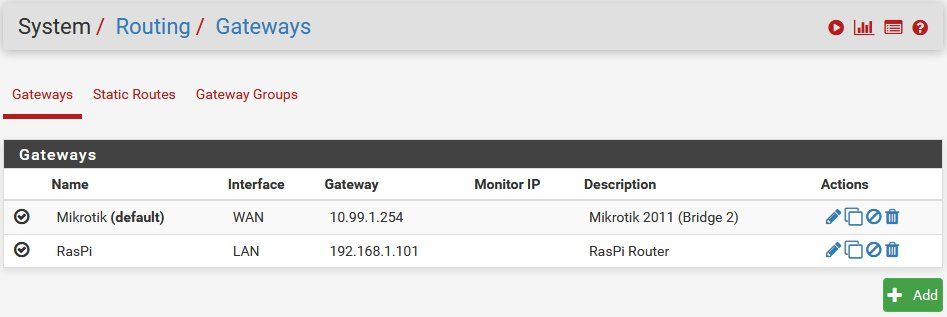

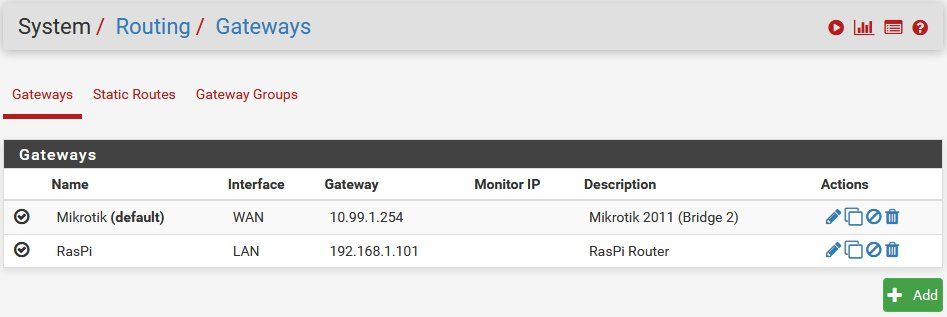

Übersicht:

Übersicht:

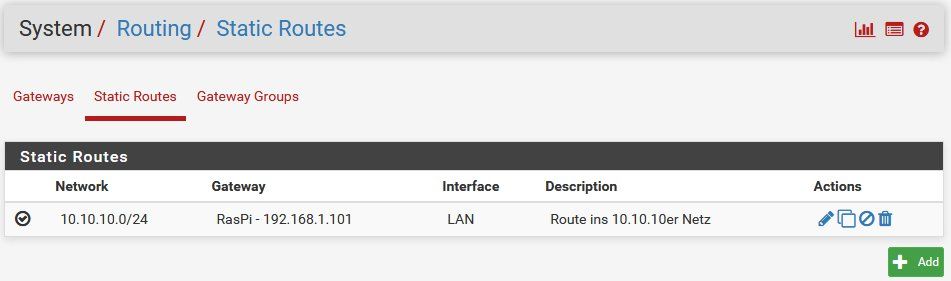

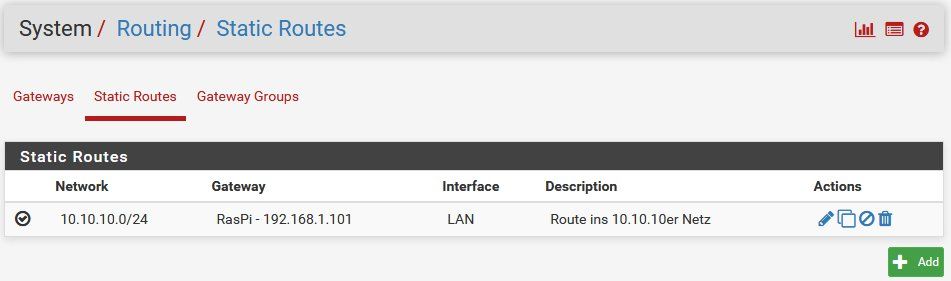

3.) Statische Route aufs 10er Netz eintragen:

Übersicht:

Übersicht:

Ergebnis:

Leider müssen wir damit also, wie erwartet, deine Vermutung, das es ein Bug ist, ins Reich der Märchen verbannen.

Ist aber auch klar.

Stell dir mal für so ein gravierender Bug wäre nicht innerhalb von Sekunden der pfSense Community aufgefallen. Das wäre eher ziemlich unwahrscheinlich. Du hast also bei dir in der Konfig irgendwas verbaselt...

So, nun bist du wieder dran !

Der Reihe nach...

1.) Testaufbau:

Einfaches Design ohne Schnickschnack, pfSense = Default IP Netz im LAN, RasPi agiert als Router (IPv4 Forwarding aktiv, feste IP .101)), 10.10.10er Netz mit 24 Bit Prefix hinterm RasPi.

2.) RasPi als Gateway anlegen:

3.) Statische Route aufs 10er Netz eintragen:

Ergebnis:

- Setup GUI aus dem LAN Segment 192.168.1.0 lässt sich durchgehend fehlerlos erreichen...

- MIT eingeschaltetem RasPi Router

- Mit ausgeschaltetem RasPi Router

- Mit abgestöpseltem, also physisch komplett entfernten, RasPi Router

- Aus dem 10.10.10er Netz

Leider müssen wir damit also, wie erwartet, deine Vermutung, das es ein Bug ist, ins Reich der Märchen verbannen.

Ist aber auch klar.

Stell dir mal für so ein gravierender Bug wäre nicht innerhalb von Sekunden der pfSense Community aufgefallen. Das wäre eher ziemlich unwahrscheinlich. Du hast also bei dir in der Konfig irgendwas verbaselt...

So, nun bist du wieder dran !

Da ist irgendwas faul in deinem Setup. Ich gebe dir gerne Remote Access auf die Labor pfSense hier dann kannst du das selber sehen.

Sie rennt auf einem dedizierten Blech, sprich APU Board.

Habe testweise nochmal eine zur pfSense gemachte Watchguard genommen in einer Default Konfig und statt des RasPis oben einen Mikrotik 2011 Router...

Gleiches Ergebnis....funktioniert fehlerlos !

Wie gesagt das ist eine absolute Basic Anwendung und banalstes IP Routing. Sollte das nicht klappen oder irgendwelche Probleme bereiten wäre das der weltweiten pfSense Community in Sekunden aufgefallen.

Und auch sonst...

Wenn man sich mal technisch fragt warum sollte das Webinterface nicht mehr erreichbar sein wenn man mit einem Client im lokalen LAN im Konfig GUI ist nur weil man einen Gateway IP konfiguriert hat, egal ob erreichbar oder nicht.

Das eine hat doch mit dem anderen nicht das Geringste zu tun und eine logische Erklärung gäbe es aus IP Sicht dafür auch nicht.

Die Konfig Web Session bzw. deren IP Traffic hat mit dem Gateway und Routing nicht das Geringste zu tun. Klar, denn sie ist ja im lokalen LAN Segment. Warum sollte sie also von irgendwelchen Gateway IPs beeinflusst werden ?

Ein logische Erklärung gibt es dafür nicht. Und...

Du siehst ja auch in der Praxis das es sauber und fehlerfrei funktioniert.

Vermutung ist das es irgendwas mit deiner Virtualisierung zu tun hat, das da irgendwelcher Mist passiert ist.

Das wäre der einzige Unterschied zw. den Test Setups.

Dein Fehler ist jedenfalls so in einem klassischen Umfeld de facto nicht nachzuvollziehen.

Teste es selber auf einer dedizierten Maschine, dann siehst du es sofort selber. Siehe oben !!

Das Thema Firewalls in VMs ist hier ja schon zur Genüge diskutiert worden, deshalb mal keinen Kommentar mehr dazu.

Sie rennt auf einem dedizierten Blech, sprich APU Board.

Meine Kollegen konnten das 100% reproduzieren.

Ich ebenfalls !Habe testweise nochmal eine zur pfSense gemachte Watchguard genommen in einer Default Konfig und statt des RasPis oben einen Mikrotik 2011 Router...

Gleiches Ergebnis....funktioniert fehlerlos !

Wie gesagt das ist eine absolute Basic Anwendung und banalstes IP Routing. Sollte das nicht klappen oder irgendwelche Probleme bereiten wäre das der weltweiten pfSense Community in Sekunden aufgefallen.

Und auch sonst...

Wenn man sich mal technisch fragt warum sollte das Webinterface nicht mehr erreichbar sein wenn man mit einem Client im lokalen LAN im Konfig GUI ist nur weil man einen Gateway IP konfiguriert hat, egal ob erreichbar oder nicht.

Das eine hat doch mit dem anderen nicht das Geringste zu tun und eine logische Erklärung gäbe es aus IP Sicht dafür auch nicht.

Die Konfig Web Session bzw. deren IP Traffic hat mit dem Gateway und Routing nicht das Geringste zu tun. Klar, denn sie ist ja im lokalen LAN Segment. Warum sollte sie also von irgendwelchen Gateway IPs beeinflusst werden ?

Ein logische Erklärung gibt es dafür nicht. Und...

Du siehst ja auch in der Praxis das es sauber und fehlerfrei funktioniert.

Vermutung ist das es irgendwas mit deiner Virtualisierung zu tun hat, das da irgendwelcher Mist passiert ist.

Das wäre der einzige Unterschied zw. den Test Setups.

Dein Fehler ist jedenfalls so in einem klassischen Umfeld de facto nicht nachzuvollziehen.

Teste es selber auf einer dedizierten Maschine, dann siehst du es sofort selber. Siehe oben !!

Das Thema Firewalls in VMs ist hier ja schon zur Genüge diskutiert worden, deshalb mal keinen Kommentar mehr dazu.

Hast du es mal mit "normalen" Regeln versucht anstatt der Floating Rules ?

Ist es dort auch reproduzierbar ?

Warum hängst du so an den Floating Rules, bzw. WAS nutzt du da spezifisches was klassische Regeln nicht können.

OK, das Look and Feel des Floating Rules GUI habe ich nach Einrichtung des Gateways nicht getestet.

Werde das aber gleich mal nachholen um zu sehen ob das reproduzierbar ist.

Ist es dort auch reproduzierbar ?

Warum hängst du so an den Floating Rules, bzw. WAS nutzt du da spezifisches was klassische Regeln nicht können.

OK, das Look and Feel des Floating Rules GUI habe ich nach Einrichtung des Gateways nicht getestet.

Werde das aber gleich mal nachholen um zu sehen ob das reproduzierbar ist.

Auf sowas zu kommen ist auch nicht gerade einfach. Als Admin geht man ja davon meist nicht aus und verliert sich dann leider meist in Komplizierterem, da die Wechselwirkung bzw. Verhalten ja quasi nicht verhersehbar sind.

Aber gut das du das gefunden hast. Schafft man meistens ja nur wenn man mal wirklich alles ausprobiert was oft viel Zeit frisst die viele nicht haben oder investieren.

Letztlich bewahrheitet sich aber die goldene Regel nichts mit Sonderzeichen zu beschreiben oder zu benennen wie es auch bei unixoiden Betriebsystemen oft die Regel ist.

Sinnvoll wäre hier mal ein Bug Report bei pfSense oder im Forum. Das ist in der Tat reproduzierbar.

Case closed...

Aber gut das du das gefunden hast. Schafft man meistens ja nur wenn man mal wirklich alles ausprobiert was oft viel Zeit frisst die viele nicht haben oder investieren.

Letztlich bewahrheitet sich aber die goldene Regel nichts mit Sonderzeichen zu beschreiben oder zu benennen wie es auch bei unixoiden Betriebsystemen oft die Regel ist.

Sinnvoll wäre hier mal ein Bug Report bei pfSense oder im Forum. Das ist in der Tat reproduzierbar.

Case closed...