136423

07.01.2019

Probleme mit ACL

Liebe Community,

ich konfiguriere derzeit die ACL und ACE auf unserem Cisco Layer-3-Switch Router und ich habe ein Verständnissproblem.

Im Allgemeinen haben wir 4 VLANs.

VLAN 1: 192.168.1.0/24

VLAN 22: 10.0.2.0/24

VLAN 33: 10.0.3.0/24

VLAN 44: 10.0.4.0/24

Mir geht es konkret um das Beispiel eines Pings vom VLAN 22 Netz ins VLAN 33 Netz (als Beispiel).

Wenn ich die ACL einem VLAN Interface beifüge wähle ich die Option "Deny by default", weswegen nach meinem Verständnis ja erstmal ALLE eingehende und ausgehende Verbindungen geblockt sein sollten. Zudem habe ich folgende zwei Regeln

Priorität | Mode | Protokoll XXX Source IP | Wildcard Maske | Port XXX Dest IP | Wildcard Maske | Port

1 | Permit | any XXX 10.0.3.0 | 0.0.0.255 | any XXX any | any | any => damit sollte das Netz 10.0.3.0/24 ja erst einmal kompletten Zugriff auf alle anderen VLAN haben (für das Pong)

2 | Permit | any XXX 10.0.2.0 | 0.0.0.255 | any XXX 10.0.3.0 | 0.0.0.255 | any => damit sollte das Netz 10.0.2.0/24 ja erst einmal kompletten Zugriff auf die 10.0.3.0/24 haben (für das Ping)

Diese ACL wird dem VLAN 33 Interface hinzugefügt.

Alle andere Verbindungen, aus allen anderen Netzen sollten ja gesperrt sein. Trotzdem kann ich von einem Host aus dem 10.0.4.0/24 einen Server im 10.0.3.0/24 Netz pingen (10.0.4.254 mit dem Cisco-Layer-3 Ping-Tool). Warum? Für mich macht das keinen Sinn.

Zwar sind ausgehende Verbindungen von 10.0.3.0/24 zu 10.0.4.0/24 offen, sollten eingehende Verbindungen aber nicht gesperrt sein?

Mit besten Grüßen,

niLuxx

ich konfiguriere derzeit die ACL und ACE auf unserem Cisco Layer-3-Switch Router und ich habe ein Verständnissproblem.

Im Allgemeinen haben wir 4 VLANs.

VLAN 1: 192.168.1.0/24

VLAN 22: 10.0.2.0/24

VLAN 33: 10.0.3.0/24

VLAN 44: 10.0.4.0/24

Mir geht es konkret um das Beispiel eines Pings vom VLAN 22 Netz ins VLAN 33 Netz (als Beispiel).

Wenn ich die ACL einem VLAN Interface beifüge wähle ich die Option "Deny by default", weswegen nach meinem Verständnis ja erstmal ALLE eingehende und ausgehende Verbindungen geblockt sein sollten. Zudem habe ich folgende zwei Regeln

Priorität | Mode | Protokoll XXX Source IP | Wildcard Maske | Port XXX Dest IP | Wildcard Maske | Port

1 | Permit | any XXX 10.0.3.0 | 0.0.0.255 | any XXX any | any | any => damit sollte das Netz 10.0.3.0/24 ja erst einmal kompletten Zugriff auf alle anderen VLAN haben (für das Pong)

2 | Permit | any XXX 10.0.2.0 | 0.0.0.255 | any XXX 10.0.3.0 | 0.0.0.255 | any => damit sollte das Netz 10.0.2.0/24 ja erst einmal kompletten Zugriff auf die 10.0.3.0/24 haben (für das Ping)

Diese ACL wird dem VLAN 33 Interface hinzugefügt.

Alle andere Verbindungen, aus allen anderen Netzen sollten ja gesperrt sein. Trotzdem kann ich von einem Host aus dem 10.0.4.0/24 einen Server im 10.0.3.0/24 Netz pingen (10.0.4.254 mit dem Cisco-Layer-3 Ping-Tool). Warum? Für mich macht das keinen Sinn.

Zwar sind ausgehende Verbindungen von 10.0.3.0/24 zu 10.0.4.0/24 offen, sollten eingehende Verbindungen aber nicht gesperrt sein?

Mit besten Grüßen,

niLuxx

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 397388

Url: https://administrator.de/forum/probleme-mit-acl-397388.html

Ausgedruckt am: 21.07.2025 um 22:07 Uhr

14 Kommentare

Neuester Kommentar

Blöde Fragen jibbet nich nur blöde Antworten !

Das VLAN 33 hat ja wohl kaum 2 IP Netze auf einem Draht ! Folglich ist diese Regel doch dann Unsinn, denn es kann ja niemals beide Absender IPs aus diesem VLAN geben ?!

Denn wenn das VLAN die IP 10.0.3.0 /24 hat, woher sollten denn Absender IPs mit 10.0.2.0 /24 aus diesem Segment kommen. Das wäre dann also Quatsch.

Grundregeln wie immer bei den ACLs:

Kein Wunder das das klappt, denn....

Hast du mal an die Absender IP gedacht ?! Der L3 Switch kann ja frei wählen ober er mit seiner Absender IP aus dem .3.0er VLAN Netz oder dem .4.0er VLAN Netz pingt.

Normal nimmt er immer die IP die er selber im Zielnetz liegen hat. Sprich deine ACL kann hier gar nicht wirken.

Das hast du sicher im Eifer des Gefechts übersehen, oder ? Absender IP ist also wichtig.

Entweder nutzt du dann die Extended Ping Options des Tools wo du die Absender IP vorgeben kannst oder...

Du nutzt explizit einen Client im .3.0er Netz der einen Client im .4.0er Netz anpingt !

Dann greift auch deine ACL sofern sie denn syntaktisch richtig ist ?!

damit sollte das Netz 10.0.3.0/24 ja erst einmal kompletten Zugriff auf alle anderen VLAN haben (für das Pong)

Ja, richtig. Aber was bitte ist ein "Pong" ? (Gab in den 70ern mal ein TV Spiel mit dem Namen ?!)Diese ACL wird dem VLAN 33 Interface hinzugefügt.

Da ist schon der erste Fehler !!Das VLAN 33 hat ja wohl kaum 2 IP Netze auf einem Draht ! Folglich ist diese Regel doch dann Unsinn, denn es kann ja niemals beide Absender IPs aus diesem VLAN geben ?!

Denn wenn das VLAN die IP 10.0.3.0 /24 hat, woher sollten denn Absender IPs mit 10.0.2.0 /24 aus diesem Segment kommen. Das wäre dann also Quatsch.

Grundregeln wie immer bei den ACLs:

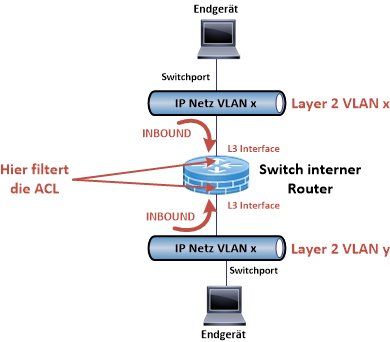

- Regeln gelten nur INBOUND. Also alles was IN das VLAN Interface vom Draht reinkommt.

- First match wins ! Sobald eine Regel greift werden folgende NICHT mehr abgearbeitet.

mit dem Cisco-Layer-3 Ping-Tool

Mit dem Ping Tool im L3 Switch ??Kein Wunder das das klappt, denn....

Hast du mal an die Absender IP gedacht ?! Der L3 Switch kann ja frei wählen ober er mit seiner Absender IP aus dem .3.0er VLAN Netz oder dem .4.0er VLAN Netz pingt.

Normal nimmt er immer die IP die er selber im Zielnetz liegen hat. Sprich deine ACL kann hier gar nicht wirken.

Das hast du sicher im Eifer des Gefechts übersehen, oder ? Absender IP ist also wichtig.

Entweder nutzt du dann die Extended Ping Options des Tools wo du die Absender IP vorgeben kannst oder...

Du nutzt explizit einen Client im .3.0er Netz der einen Client im .4.0er Netz anpingt !

Dann greift auch deine ACL sofern sie denn syntaktisch richtig ist ?!

Hatte das mal auf einer Internetseite gelesen und innerlich schon gelacht.

Da hat dich einer verar... Das ist jetzt neu für mich.

Wissen viele nicht, deshalb gibts hier so viele Threads dazu Billige Switches können immer nur inbound ACLs. Bessere natürlich auch Outbound aber da muss man sehr vorsichtig sein, denn viele können outbound dann oft nur in Software mit Performance Verlusten dann.

Die meisten Premium Switches machen das in Silizium....aber eben Premium Segment ala Catalyst.

Du schreibst ja leider nicht ob du Cisco Catalysten mit IOS hast oder deren billige SoHo Serie SG-xyz. Da müssen wir dann leider wieder raten.

Letztere macht nur inbound.

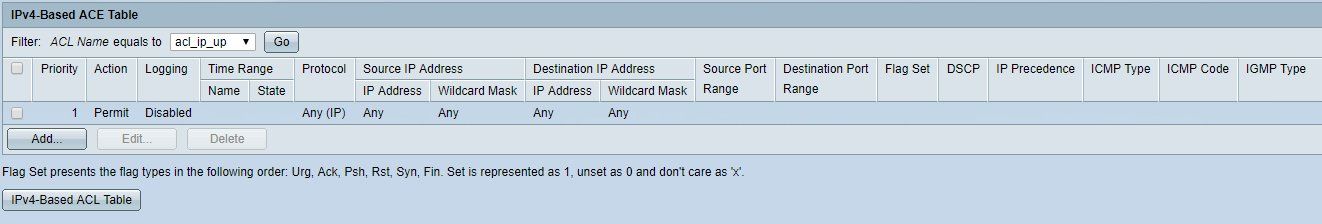

aber ich dachte ACE filtert auch OUTBOUND.

Nein !In der Regel nicht und wenn musst du im Regelwerk explizit das mit einem Parameter konfigurieren ob du das "in" oder "out" verstanden haben willst. Bei IOS basierten Switches geht das mit dem "ip access-group xyz <in>/<out>" Kommando.

ACL würde also niemals OUTBOUND traffic verhindern?

Ja, wenigstens nicht auf den preiswerteren Switches die nur inbound können. Das musst du dann mit einer geschickten ACL Regel umgehen.Outbound Regeln machen in der Regel auch sehr wenig Sinn und sollte man wenn möglich immer vermeiden. Denn damit lässt du ja Traffic immer schon in einen Router oder Switch rein der diesen Traffic verarbeiten muss um ihn dann später zu löschen. Das ist meist unsinnig. Deshalb also besser immer vorher filtern wo man nicht will wo der Traffic reinkommt

Bei dem Cisco Ping kann man die Interface IPs auswählen

Wenn der Ping dann immer noch durchkommt ist deine ACL falsch ! Vielleicht schilderst du mal kurz was du mit einer ACL an einem VLAN Interface als Beispiel erreichen willst, dann erarbeiten wir hier die entspr. Regel ?!

ich habe wahrscheinlich einen der 0815 Switches

Einfach mal lesen was draufsteht Ja, denn Profi Switches haben kein Klicki Bunti GUI !

Verwechsle ich "Source" vielleicht mit "Destination"?

Ja kann sein ! Source kommt logischerweise zuerst. Eine ACL: permit ip 10.2.0.0 0.0.0.255 192.168.1.0 0.0.0.255

Erlaubt z.B. an dem Interface nur Traffic der vom 10.2.0.0er Netz ins 192.168.1.0er Netz geht nichts anderes sonst. Deny any any ist immer Default.

Ist z.B. das VLAN 10 dein 10.2.0.0 /24 und das VLAN 20 die 192.168.1.0 /24 kommt diese ACL an das VLAN 10 Interface. Am 20er Interface hätte sie logischerweise keinerlei Wirkung. Wie gesagt Traffic nur INBOUND

Warum käme die ACL dann ans VLAN 10?

Ist doch klar, denke mal etwas nach !Das Layer 3 Routing Interface VLAN 10 müssen alle Frames passieren die in andere IP Netze müssen. Folglich muss dort dann auch die ACL hin.

Diese lautet:

permit ip 10.2.0.0 0.0.0.255 192.168.1.0 0.0.0.255

deny ip any any

Letzteres ist Default sei aber Vollständigkeit halber hier erwähnt.

Stell dir vor du bis nun der Grenzbeamte am Schlagbaum (ACL) an diesem Interface.

Die Besucher kommen alle aus dem nahen Hintertupfingen (Source) und wollen irgendwohin (Destination) du hast aber vom König den Befehl und darfs nur Leute durchlassen die nach Posemuckeldorf wollen.

Da kommt jetzt jemand an deinen Schlagbaum und du fragst ihn wo er herkommt. (Inbound VON Hintertupfingen zum Schlagbaum Hintertupfingen)

Der sagt dir: "Von Hintertupfingen (10.2.0.1) und er will nach Posemuckeldorf (192.168.1.1)"

Für den geht der Schlagbaum auf.

Jetzt kommt der Nächste....

Der sagt dir: "Von Hintertupfingen (10.2.0.1) und er will nach Hängetittensiel (172.16.2.1)"

Machst du jetzt den Schlagbaum auf oder bleibt er zu ??

So einfach ist das

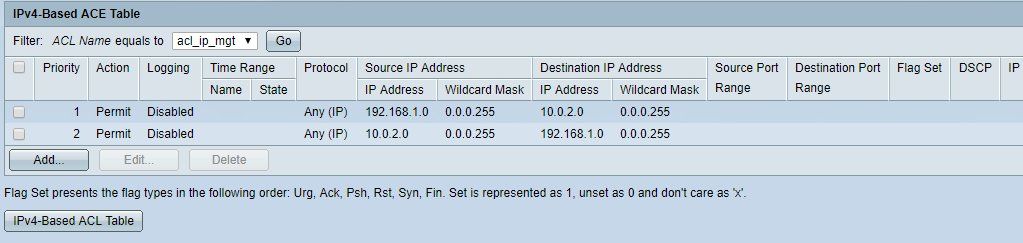

Jetzt leuchtet dir vermutlich auch selber ein warum deine ip_acl_mgmt oben ziemlicher Blödsinn ist.

Erstmal hast du da beides drin einmal das Statement für die Pakete die reingehen ins L3 Interface und auch die Antwort Paket die zurückkommen vom anderen VLAN und via Interface wieder auf den (L2) Draht gehen.

Das letzt zu filtern ist völliger Unsinn, denn wie schon mehrfach gesagt greifen die ACL NICHT outbound also alles was vom L3 Interface des Switches zurück auf den Draht zum Ziel geht. Nur andersrum !

Hier liegt vermutlich dein Denkfehler weil du dir völlig falsch vorstellst wie IP Pakete sich bewegen ?!

Du bringst vermutlich die Logik zw. Source und Destination IP Adresse und INBOUND Interfaces durcheinander.

Dazu ein heisser Tip:

Nimm dir mal einen Wireshark und sniffer mal Pakete mit in deinem Netz ! Das wirkt Wunder um die IP Adress und damit ACL Logik zu verstehen

Nabend,

schau dir das mal an:

Access Control Lists - Cisco SG550x

Hatte ich erst kürzlich mit Aqui durchgekaut

schau dir das mal an:

Access Control Lists - Cisco SG550x

Hatte ich erst kürzlich mit Aqui durchgekaut