Schutz vor Spionage durch separates (vom Internet getrenntes) physisches Firmennetzwerk.

Hallo,

da wir nun vermehrt den Verdacht erheben müssen, dass unser Netzwerk (KMU, 2 Server, 20 Clients, IPCop) ausspioniert wird, muss eine sichere Lösung zum Schutz der sensiblen Daten her.

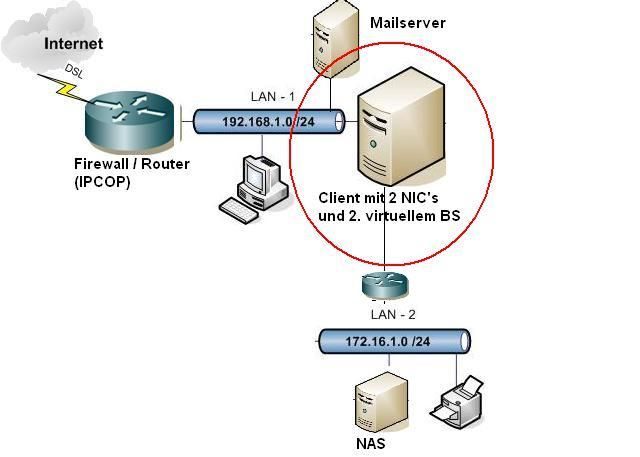

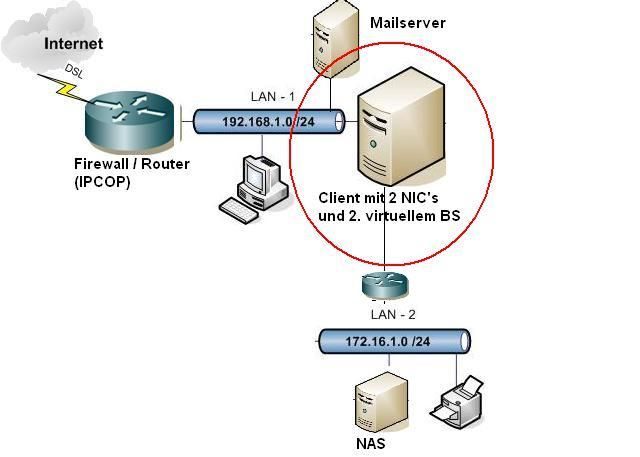

Die Idee ist nun mit einem weiteren Switch ein zweites Netzwerk (LAN 2) zu patchen, welches keinen Zugriff auf das Internet hat. 4-5 Client bekommen dann eine zweite Netzwerkkarte verbaut, sowie mittels VMWare ein zweites Betriebssystem installiert. Sensible Daten werden dann nur noch über die VM im LAN 2 gehalten und bearbeitet. Das bestehende Netz (LAN 1) für die übrigen Clients bleibt weiterhin erhalten.

Da uns Zeit und Mittel fehlen und das Vertrauen der Geschäftsführung fehlen, um die Firewall aufzustocken, soll die Lösung mit dem LAN 2 her. Wird eurer Meinung nach hier mit Kanonen auf Spatzen geschossen? Lässt sich diese Lösung auch mit einem VLan, Subnetz effizienter und effektiver lösen? Wichtig ist dass wirklich von Außen kein Zugriff mehr auf das "LAN 2" möglich sein soll.

Danke für jeden Ratschlag!!!

da wir nun vermehrt den Verdacht erheben müssen, dass unser Netzwerk (KMU, 2 Server, 20 Clients, IPCop) ausspioniert wird, muss eine sichere Lösung zum Schutz der sensiblen Daten her.

Die Idee ist nun mit einem weiteren Switch ein zweites Netzwerk (LAN 2) zu patchen, welches keinen Zugriff auf das Internet hat. 4-5 Client bekommen dann eine zweite Netzwerkkarte verbaut, sowie mittels VMWare ein zweites Betriebssystem installiert. Sensible Daten werden dann nur noch über die VM im LAN 2 gehalten und bearbeitet. Das bestehende Netz (LAN 1) für die übrigen Clients bleibt weiterhin erhalten.

Da uns Zeit und Mittel fehlen und das Vertrauen der Geschäftsführung fehlen, um die Firewall aufzustocken, soll die Lösung mit dem LAN 2 her. Wird eurer Meinung nach hier mit Kanonen auf Spatzen geschossen? Lässt sich diese Lösung auch mit einem VLan, Subnetz effizienter und effektiver lösen? Wichtig ist dass wirklich von Außen kein Zugriff mehr auf das "LAN 2" möglich sein soll.

Danke für jeden Ratschlag!!!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 174982

Url: https://administrator.de/forum/schutz-vor-spionage-durch-separates-vom-internet-getrenntes-physisches-firmennetzwerk-174982.html

Ausgedruckt am: 21.07.2025 um 05:07 Uhr

9 Kommentare

Neuester Kommentar

Hallo,

sobald eine physische Verbindung zwischen zwei Netzen besteht ist immer auch ein Datenaustausch möglich!

Wenn ihr eure Daten sicher aufbewahren wollt dann isoliert die Daten auf einen Eigenen, physischen Server, und nur Vertrauenswürdige Kollegen mit einem Extra Rechner dürfen an diesen Server.

Statistiken zeigen allerdings das die meisten Fälle von Industriespionage nicht von außen sondern von Innen passieren!

Da nützt dann ein eigener Server auch ncihts mehr, wenn einer der "Vertrauenswürdigen Kollegen" der Spion ist.

brammer

sobald eine physische Verbindung zwischen zwei Netzen besteht ist immer auch ein Datenaustausch möglich!

Wenn ihr eure Daten sicher aufbewahren wollt dann isoliert die Daten auf einen Eigenen, physischen Server, und nur Vertrauenswürdige Kollegen mit einem Extra Rechner dürfen an diesen Server.

Statistiken zeigen allerdings das die meisten Fälle von Industriespionage nicht von außen sondern von Innen passieren!

Da nützt dann ein eigener Server auch ncihts mehr, wenn einer der "Vertrauenswürdigen Kollegen" der Spion ist.

brammer

Moin,

brammer hat recht

An dem "sichern" Server und den Clients sollten auch alle Optischen Laufwerke und USB-Port deaktiviert oder besser ausgebaut werden und zusätzloch die Kommunikation vom/zum Server (per IPSEC) verschlüsselt werden.

Die Arbeitsplatzrechnet musst du dann allerdings auch per Festplattenverschlüsselung gegen Diebstahl des Rechners/der Platte schützen.

lg,

Slainte

brammer hat recht

An dem "sichern" Server und den Clients sollten auch alle Optischen Laufwerke und USB-Port deaktiviert oder besser ausgebaut werden und zusätzloch die Kommunikation vom/zum Server (per IPSEC) verschlüsselt werden.

Die Arbeitsplatzrechnet musst du dann allerdings auch per Festplattenverschlüsselung gegen Diebstahl des Rechners/der Platte schützen.

lg,

Slainte

D.h. ist es somit trotzdem möglich dass man von Außen über das LAN 1 und über einen Client (mit Netzwerkkarte #2) in das LAN 2 kommt, sofern der Client läuft??

In das LAN2 nicht (vorrausgesetzt es wird kein Fehler beim Konfigurieren der Swtiches, Server, Client usw gemacht[!!])Aaber: Was passiert, wenn einem Client (phys. Rechner) über LAN1 ein Trojaner mit Keylogger und/oder screenshot funktion untergeschoben wird?

So kannst Du dir das aber schenken. Der Sicherheitszuwachs ist durch das 2te Netz gegen Null.

Phys. Rechner kompromitiert == VM (und somit die vertraulichen Daten) kompromitiert

Wenn dann würde ich eher das unsichere LAN1 also quasi den Internetzugang in die VM packen und das sicherere LAN2 auf dem Phys. Rechner laufen lassen

Phys. Rechner kompromitiert == VM (und somit die vertraulichen Daten) kompromitiert

Wenn dann würde ich eher das unsichere LAN1 also quasi den Internetzugang in die VM packen und das sicherere LAN2 auf dem Phys. Rechner laufen lassen

Mahlzeit..

Und folgendes hast du noch nicht bedacht:

Doppelte Lizenzkosten, doppelter Pflegeaufwand, zusätzliche Hardware (Switche, Kabel, Server, etc)....

Du kannst vielleicht 99,99999%ige Sicherheit erreichen, aber niemals 100. Und denk an Firmen wie Sony, Visacard, etc... Die haben ein Millionenbudget nur für ihre IT, hat es denen was genutzt ?!?

Fazit:

Wer rein will, kommt rein, da hilft die deine Kombination kein bisserl weiter.

Gruß

Carsten

Und folgendes hast du noch nicht bedacht:

Doppelte Lizenzkosten, doppelter Pflegeaufwand, zusätzliche Hardware (Switche, Kabel, Server, etc)....

Du kannst vielleicht 99,99999%ige Sicherheit erreichen, aber niemals 100. Und denk an Firmen wie Sony, Visacard, etc... Die haben ein Millionenbudget nur für ihre IT, hat es denen was genutzt ?!?

Fazit:

Wer rein will, kommt rein, da hilft die deine Kombination kein bisserl weiter.

Gruß

Carsten

Und das alles auf Basis eines vagen "Verdachts" !! Der TE kann also noch gar nicht wirklich sagen ob der Angriff tatsächlich über das Internet kommt. Er rät also nur oder sieht in die Kristallkugel....

Das jemand eine dedizierte Stateful Packet Inspection Firewall (und das ist der IPCop ja zweifelsohne) überwinden kann ist höchst unwahrscheinlich (wozu hätte man sie denn sonst auch im Netzwerk ??) und lässt eher auf ein Konfig Problem der FW selber schliessen indem man dort Löcher für Port Forwarding bohrt die da nicht hingehören.

Die Erfahrung (und auch die Praxis) im Security Bereich sagt bekanntermaßen das das Gros >80% aller Angriffe von innen kommen.

Fazit: Statt im freien Fall zu raten und eine Materialschlacht oder frickelige Bastellösung auf Basis einer "Vermutung" aufzubauen sollte man doch besser Fakten schaffen und zu dedizierten Aussagen über den Angriff kommen ! Also messen und genau dokumentieren was passiert !

Kein Wunder also das die Geschäftsführung kein Vertrauen in eurer Tun (oder besser Basteln) hat....

Sieh es auch mal von dieser Seite !

Das jemand eine dedizierte Stateful Packet Inspection Firewall (und das ist der IPCop ja zweifelsohne) überwinden kann ist höchst unwahrscheinlich (wozu hätte man sie denn sonst auch im Netzwerk ??) und lässt eher auf ein Konfig Problem der FW selber schliessen indem man dort Löcher für Port Forwarding bohrt die da nicht hingehören.

Die Erfahrung (und auch die Praxis) im Security Bereich sagt bekanntermaßen das das Gros >80% aller Angriffe von innen kommen.

Fazit: Statt im freien Fall zu raten und eine Materialschlacht oder frickelige Bastellösung auf Basis einer "Vermutung" aufzubauen sollte man doch besser Fakten schaffen und zu dedizierten Aussagen über den Angriff kommen ! Also messen und genau dokumentieren was passiert !

Kein Wunder also das die Geschäftsführung kein Vertrauen in eurer Tun (oder besser Basteln) hat....

Sieh es auch mal von dieser Seite !