Umbau, Ergänzung von flachem Netzwerk

Hallo allerseits,

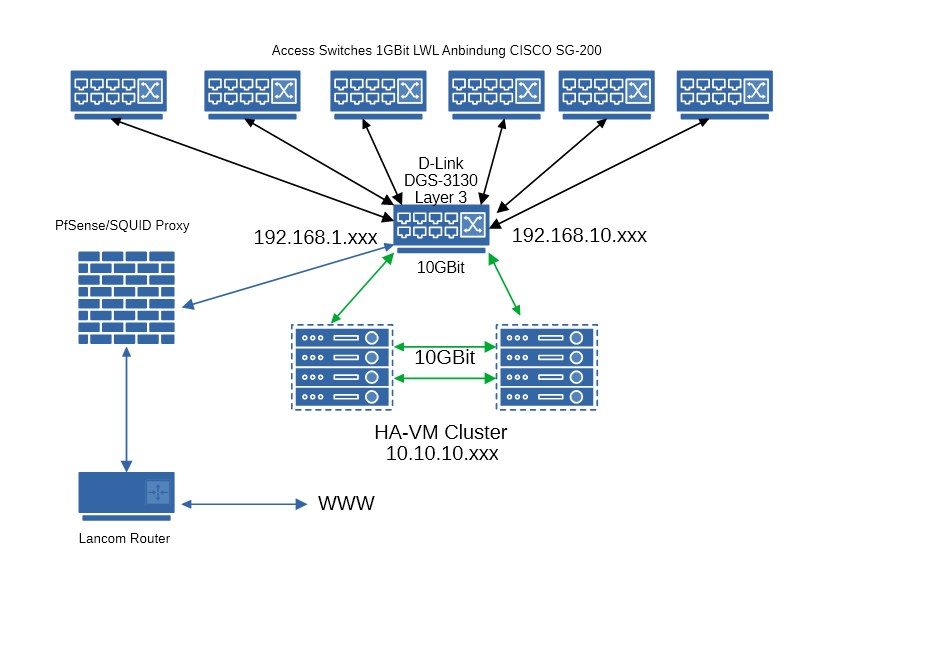

wir, ein KMU in der kunststoffverarbeitenden Industrie, haben eine "historisch" gewachsene Netzwerkstruktur mit einem bzw. zweien, flachen CLASS-C Netzen, (192.168.1.0/24, 192.168.10.0/24).

Das zweite Netz (192.168.10.0/24) dient im wesentlichen als Verwaltungsnetz für Infrastruktur und Sensoren, Überwachungssystemen, FTS, Palettier-Roboter, usw.)

Die vielen verschiedenen Endgeräte (Clients, Server, Drucker, Sensoren, Maschinen, BDE) sind über sechs Access-Switches (1GBit) angebunden, die wiederum per LWL am zentralen Switch (10Gbit)angebunden sind.

Das Verbindung findet zwischen den beiden Netzen nur für einige Endgeräte, Sensoren und Steuerungssystemen mittels zweiter IP-Adresse am jeweils beteiligten Knoten im jeweiligen Netz statt.

Auf dem HA-Cluster (10Gbit) laufen rund 30 VMs für alle benötigten Funktionen und Dienste.

Hier mal eine vereinfachte Darstellung:

Der Internetzugang wird über PfSense/Squid Proxy via Lancom Router abgewickelt.

VLANs werden bisher nicht verwendet.

Auslöser der Fragestellung:

Unser Betriebsdatenerfassungssystem muss durch ein neues System ersetzt werden und das sollen dann RDP-Terminals mit entsprechender Steuerungsperipherie werden. Aufgrund der hohen Anzahl an zusätzlich benötigten IP Adressen (ca. 60) soll dafür ein drittes Netz (192.168.100.0/24) erzeugt werden.

Daher steht die Überlegung im Raum das Ganze jetzt "stückweise" umzubauen und VLANs einzuführen.

Und hier komme ich ins straucheln bezüglich der VLANS und der Frage wer das Routing zwischen den Netzen übernehmen soll.

Der L3 zentrale Switch hat ja nur begrenzte Möglichkeiten via ACL den Traffic zu regeln. Wenn ich die PfSense für das Routing nehmen würde "verliere" ich die schöne 10Gbit Anbindung des HA-Clusters, da alles über die PfSense muss.

Dann vermutlich besser Neuanschaffung der PfSense Hardware (2x) und als HA-Verbund betreiben.

Sehe ich das richtig so? Gibt es aus eurer Sicht ein klare Präferenz/Empfehlung? Welche Routing/Firewall Kapazität sollte ich einplanen, gibt es hier Erfahrungswerte die mir weiterhelfen?

Habt ihr eine Empfehlung welches Tool ich zur Dokumentation verwenden sollte, gerne open source. Bisher verwende ich LibreOffice Calc für alle Geräte und IP Adressen, (Es wird kein DHCP verwendet!).

Wenn dann noch die Zuordnung der VLANs hinzukommt wird es wohl zu komplex werden.

Gruß Andreas

wir, ein KMU in der kunststoffverarbeitenden Industrie, haben eine "historisch" gewachsene Netzwerkstruktur mit einem bzw. zweien, flachen CLASS-C Netzen, (192.168.1.0/24, 192.168.10.0/24).

Das zweite Netz (192.168.10.0/24) dient im wesentlichen als Verwaltungsnetz für Infrastruktur und Sensoren, Überwachungssystemen, FTS, Palettier-Roboter, usw.)

Die vielen verschiedenen Endgeräte (Clients, Server, Drucker, Sensoren, Maschinen, BDE) sind über sechs Access-Switches (1GBit) angebunden, die wiederum per LWL am zentralen Switch (10Gbit)angebunden sind.

Das Verbindung findet zwischen den beiden Netzen nur für einige Endgeräte, Sensoren und Steuerungssystemen mittels zweiter IP-Adresse am jeweils beteiligten Knoten im jeweiligen Netz statt.

Auf dem HA-Cluster (10Gbit) laufen rund 30 VMs für alle benötigten Funktionen und Dienste.

Hier mal eine vereinfachte Darstellung:

Der Internetzugang wird über PfSense/Squid Proxy via Lancom Router abgewickelt.

VLANs werden bisher nicht verwendet.

Auslöser der Fragestellung:

Unser Betriebsdatenerfassungssystem muss durch ein neues System ersetzt werden und das sollen dann RDP-Terminals mit entsprechender Steuerungsperipherie werden. Aufgrund der hohen Anzahl an zusätzlich benötigten IP Adressen (ca. 60) soll dafür ein drittes Netz (192.168.100.0/24) erzeugt werden.

Daher steht die Überlegung im Raum das Ganze jetzt "stückweise" umzubauen und VLANs einzuführen.

Und hier komme ich ins straucheln bezüglich der VLANS und der Frage wer das Routing zwischen den Netzen übernehmen soll.

Der L3 zentrale Switch hat ja nur begrenzte Möglichkeiten via ACL den Traffic zu regeln. Wenn ich die PfSense für das Routing nehmen würde "verliere" ich die schöne 10Gbit Anbindung des HA-Clusters, da alles über die PfSense muss.

Dann vermutlich besser Neuanschaffung der PfSense Hardware (2x) und als HA-Verbund betreiben.

Sehe ich das richtig so? Gibt es aus eurer Sicht ein klare Präferenz/Empfehlung? Welche Routing/Firewall Kapazität sollte ich einplanen, gibt es hier Erfahrungswerte die mir weiterhelfen?

Habt ihr eine Empfehlung welches Tool ich zur Dokumentation verwenden sollte, gerne open source. Bisher verwende ich LibreOffice Calc für alle Geräte und IP Adressen, (Es wird kein DHCP verwendet!).

Wenn dann noch die Zuordnung der VLANs hinzukommt wird es wohl zu komplex werden.

Gruß Andreas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71532653130

Url: https://administrator.de/forum/umbau-ergaenzung-von-flachem-netzwerk-71532653130.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

11 Kommentare

Neuester Kommentar

Hi

Und alle Clients sind ja sowieso nur mit 1Gbit in deinem Netz angebunden.

Wobei du bei einer Neuanschaffung der Firewall ja auch gleich ein 10G Modell besorgen kannst. Das kostet heutzutage kaum mehr.

Und hier komme ich ins straucheln bezüglich der VLANS und der Frage wer das Routing zwischen den Netzen übernehmen soll.

Routing zwischen den Netzen erfolgt über die Firewall. Aussnahmen sind Netze die nach einer einrichtung höchstwahrscheinlich nie wieder angefasst werden müssen und optimalerweise keinen weiteren Schutz durch eine NG Firewall benötigen. Also z.B ein NFS Netz, vMotion usw. Die sind in der Regel eh nicht geroutet und brauchen damit nicht durch die Firewall.Wenn ich die PfSense für das Routing nehmen würde "verliere" ich die schöne 10Gbit Anbindung des HA-Clusters, da alles über die PfSense muss.

Grundsätzlich müssen ja nur geroutete Netze über die Firewall. Alles was auf L2 reden kann bleibt auf dem Core und darf 10G nutzen. Und dein Cluster muss ja nur über die Managementoberfläche mit anderen Netzen reden. Alles andere ist üblicherweise in einem L2 Netz.Und alle Clients sind ja sowieso nur mit 1Gbit in deinem Netz angebunden.

Wobei du bei einer Neuanschaffung der Firewall ja auch gleich ein 10G Modell besorgen kannst. Das kostet heutzutage kaum mehr.

Welche Routing/Firewall Kapazität sollte ich einplanen

Das kommt drauf an wie viel du brauchst und welche Features du zwischen den Netzen nutzen willst.Habt ihr eine Empfehlung welches Tool ich zur Dokumentation verwenden sollte, gerne open source.

Netbox

Hallo,

wenn es nur um das Routing von VLANs geht, kannst Du das auch über den Switch machen. Bislang gibt es ja auch keine Schutzmaßnahmen in Richtung/zwischen den Clients hinter den Access-Switchen. Ob und ggf. was da nötig ist, kannst nur Du beurteilen

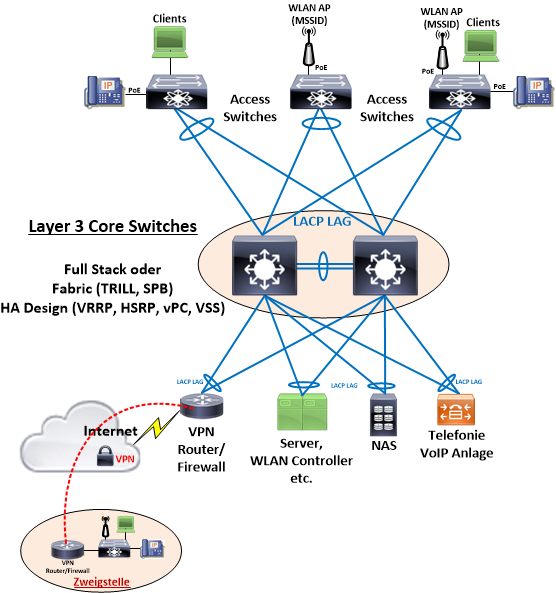

Wenn Du hingegen auch zwischen den (zukünftigen) Netzen Firewalling machen willst, ist ein Router erforderlich. Z.B. so:

ZB so etwas sowas hier.

Für HA sind die Senses wahrscheinlich die bessere Lösung. Da dürfte die 6100 aber die unterste Grenze sein.

Viele Grüße, commodity

wenn es nur um das Routing von VLANs geht, kannst Du das auch über den Switch machen. Bislang gibt es ja auch keine Schutzmaßnahmen in Richtung/zwischen den Clients hinter den Access-Switchen. Ob und ggf. was da nötig ist, kannst nur Du beurteilen

Wenn Du hingegen auch zwischen den (zukünftigen) Netzen Firewalling machen willst, ist ein Router erforderlich. Z.B. so:

Dann vermutlich besser Neuanschaffung der PfSense Hardware (2x) und als HA-Verbund betreiben.

Wenn Du aufs HA verzichten kannst, kannst Du auch einfach hinter den VM-Cluster einen kleinen 10Gbit-Switch hängen und zwischen die beiden Switche dann einen Router. Der sollte dann natürlich Wumms haben.ZB so etwas sowas hier.

Für HA sind die Senses wahrscheinlich die bessere Lösung. Da dürfte die 6100 aber die unterste Grenze sein.

Viele Grüße, commodity

In deinem angestrebten Design solltest du alle produktiven VLANs immer über den L3 Core routen. Ganz besonders wenn der schon vorhanden ist. Nur VLANs die besondere Sicherheitsanforderungen haben wie z.B. WLAN, Gastsegmente usw. solltest du nur im Layer 2 auf der Netz Infrastruktur fahren und dediziert über die Firewall routen.

Mit diesem hybriden Ansatz kannst du das Positive aus 2 Designs nutzen und ist auch generell best Practice bei solcher Firmen Netzwerkinfrastruktur.

Mehr Sorgen sollte dir die vollkommen fehlende Redundanz in deinem Design machen. Wenn man jetzt auch auf eine noch wichtigere Infrastruktur in Bezug auf Verfügbarkeit bei höherem Segmentierungsgrad migriert, dann sollte man in jedem Falle eine Redundanz mindestens in Form eines 2ten Cores sei es als MLAG oder Full Stack Design vorsehen.

So ein klassisches Standard Allweltsdesign sähe z.B. so aus:

Wenn du jetzt so oder so umstrukturierst wäre es sehr sinnvoll das Netz gleich auf belastbare Fundamente zu stellen!

Mit diesem hybriden Ansatz kannst du das Positive aus 2 Designs nutzen und ist auch generell best Practice bei solcher Firmen Netzwerkinfrastruktur.

Mehr Sorgen sollte dir die vollkommen fehlende Redundanz in deinem Design machen. Wenn man jetzt auch auf eine noch wichtigere Infrastruktur in Bezug auf Verfügbarkeit bei höherem Segmentierungsgrad migriert, dann sollte man in jedem Falle eine Redundanz mindestens in Form eines 2ten Cores sei es als MLAG oder Full Stack Design vorsehen.

So ein klassisches Standard Allweltsdesign sähe z.B. so aus:

Wenn du jetzt so oder so umstrukturierst wäre es sehr sinnvoll das Netz gleich auf belastbare Fundamente zu stellen!

Nabend.

Im Prinzip ist alles gesagt.

Jedoch würde ich noch anmerken wollen, dass man Netze wie 192.168.0.0/24 oder 192.168.1.0/24 meiden sollte.

Diese Netze werden häufiger bei Internet Anschlüssen und deren standardmäßig mitgelieferten Router vorkonfiguriert.

Daher lieber aus den Bereichen 172.16.0.0/12 oder 10.0.0.0/8 ein paar Netze herauspicken.

Gefahr ist, dass Mitarbeitende im Homeoffice Probleme bekommen könnten.

Gruß

Marc

Im Prinzip ist alles gesagt.

Jedoch würde ich noch anmerken wollen, dass man Netze wie 192.168.0.0/24 oder 192.168.1.0/24 meiden sollte.

Diese Netze werden häufiger bei Internet Anschlüssen und deren standardmäßig mitgelieferten Router vorkonfiguriert.

Daher lieber aus den Bereichen 172.16.0.0/12 oder 10.0.0.0/8 ein paar Netze herauspicken.

Gefahr ist, dass Mitarbeitende im Homeoffice Probleme bekommen könnten.

Gruß

Marc

Gefahr ist, dass Mitarbeitende im Homeoffice Probleme bekommen könnten.

👍 Richtig und guter Punkt! VPN Adressierungs TipsLesen und verstehen!

wobei wir bisher WLAN ausschließlich intern verwenden.

Vermutlich dann mit einem Preshared Key den alle Kollegen, Nachbarn und dann die ganze Stadt kennen. Deshalb packt man auch interne WLAN Netzsegmente niemals auf einen Core Router. Ob du ohne Redundanz leben willst musst du selber entscheiden. Normalerweise ist das in Firmen mit 24/5 ein NoGo ohne zu arbeiten wenn man eine verantwortungsvolle Planung macht. Alles andere wäre Frickelei. Aber der eine so der andere so...

was die Umbauten an den Gebäudeteilen kostet im Vergleich zur Ausfallwahrscheinlichkeit

Na ja, du hast nur einen einzigen Layer 3 Core. Fällt der oder z.B. nur sein Netzteil aus steht dein gesamtes segmentiertes Netzwerk. Fragt sich dann was bei einer 24/5 Produktion teurer wird...?!Aber es ist ja wie beim Strom...Netzwerk kommt ja einfach nur aus der Dose...

Zumindestens den L3 Core sollte man durch einen 2ten Stackmember oder MLAG Member verdoppeln. Kostet nicht viel, muss man nix umbauen und hat schon die halbe Redundanz im Sack. Sich da dann noch mit fadenscheinigen Kostenargumenten rausreden zu wollen ist für einen verantwortungsvollen IT Entscheider wenig professionell und fahrlässig. Sowas versteht auch ein fachfremder Einkäufer oder kaufmännischer Manager. Aber egal...

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?