Verbesserungsvorschläge erwünscht

Hallo liebe Administrator Gemeinde,

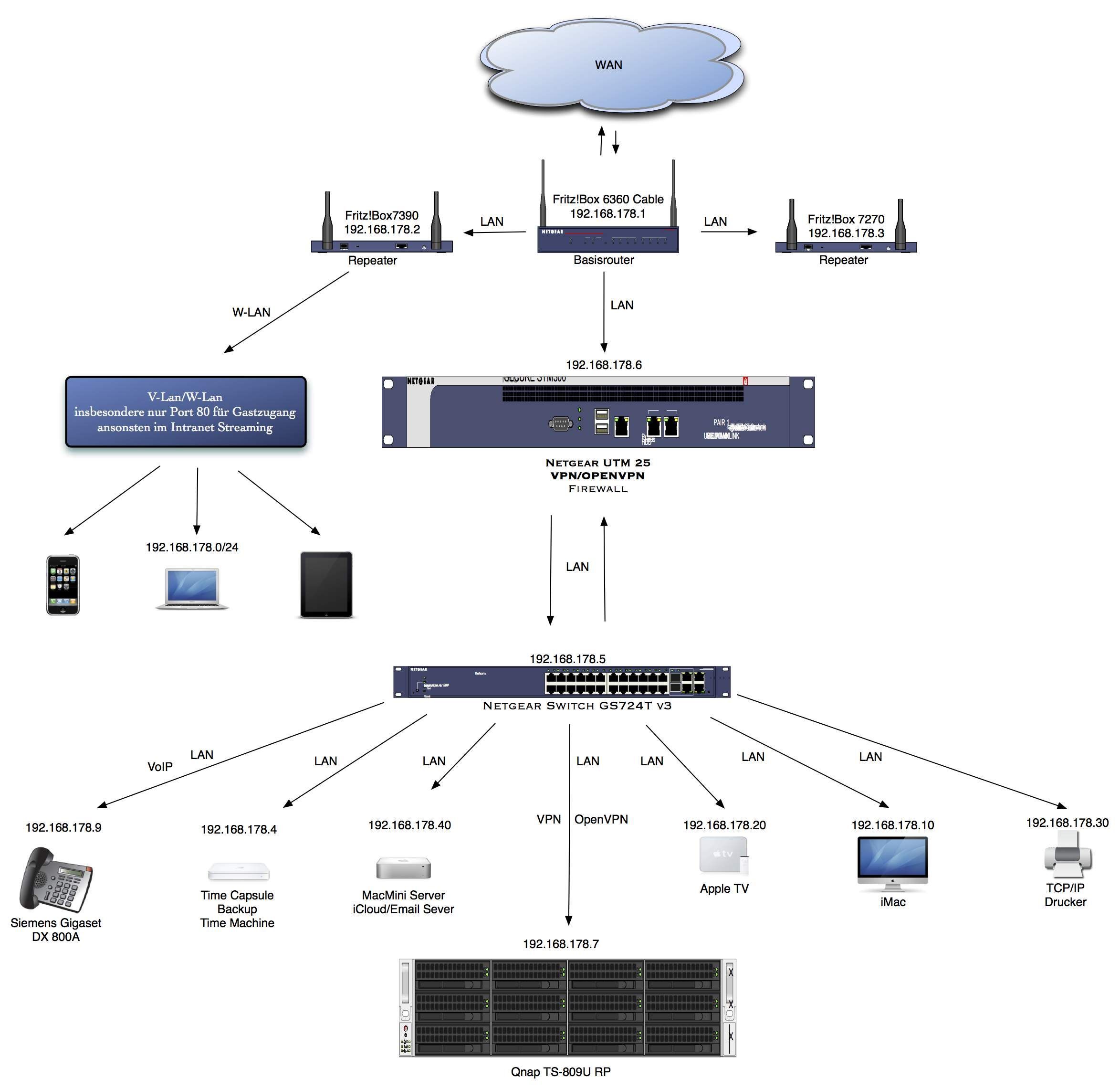

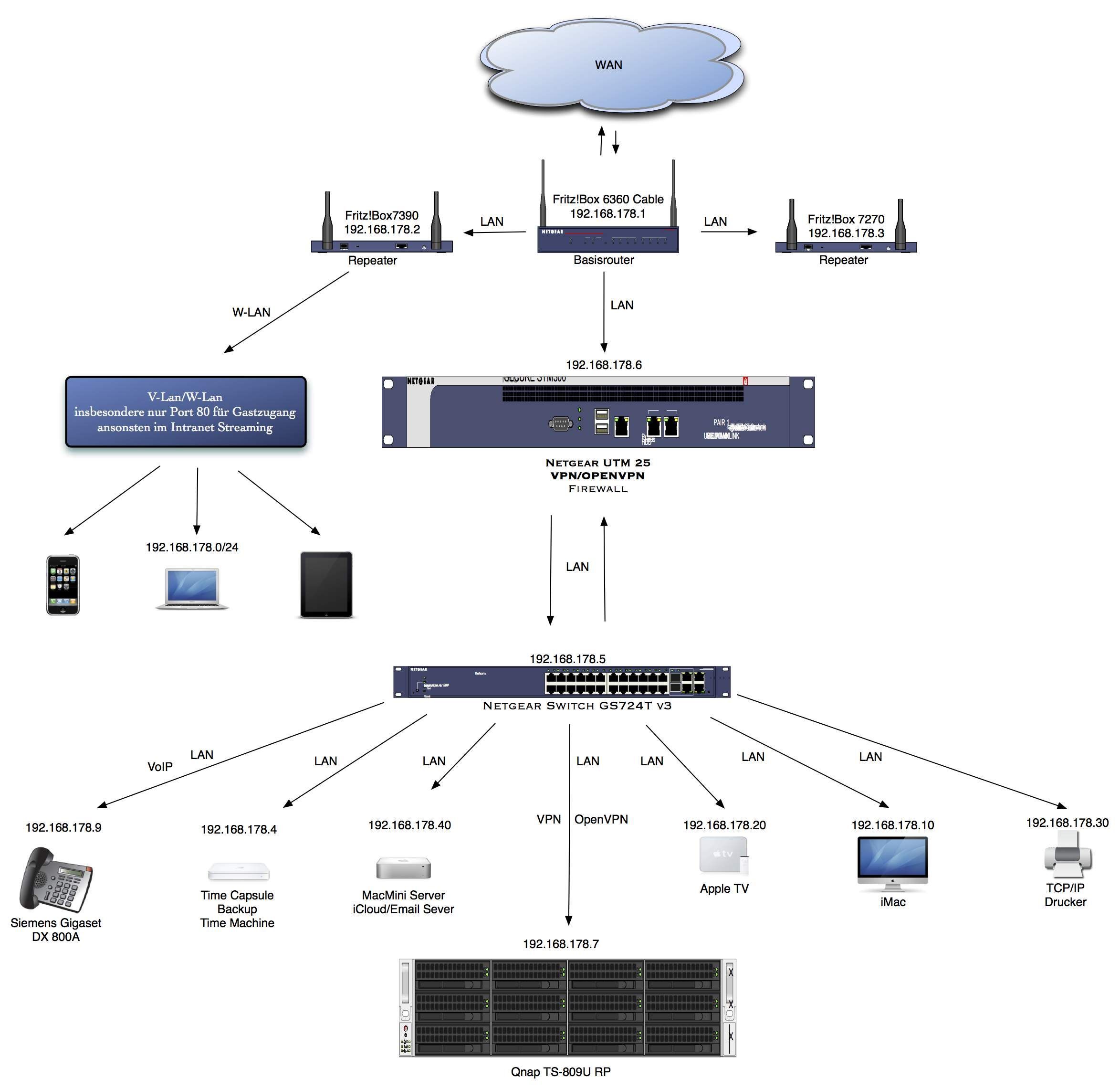

ich habe hier eine vielleicht etwas ungewöhnliche Bitte Und zwar möchte ich mein Netzwerk etwas "aufrüsten" und spiele ernsthaft mit dem Gedanken auf Mikrotik sowie Router OS umzuschwenken da ich persönlich mit Netgear nach nun schon fast 3 Jahren etwas unzufrieden bin. Teilweise reagiert der Level 3 Support da ziemlich träge bei gewissen Problemen welche in der letzten Zeit aufgetaucht sind ( Beispiel SPI und Phone Buffer Stack Overflow, etc ). Ausserdem finde ich es äußerst Schade, daß gewisse Implementierungen welche eine UTM meiner Meinung nach haben sollte aus Prinzip nicht eingebaut wird ( Beispiel openVPN Server, WebProxy, etc. ) aber egal, ich habe mit dem Thema abgeschlossen und warte nun noch das Ende meiner Lizenzlaufzeit ab welche sich dem Jahresende neigt.

Und zwar möchte ich mein Netzwerk etwas "aufrüsten" und spiele ernsthaft mit dem Gedanken auf Mikrotik sowie Router OS umzuschwenken da ich persönlich mit Netgear nach nun schon fast 3 Jahren etwas unzufrieden bin. Teilweise reagiert der Level 3 Support da ziemlich träge bei gewissen Problemen welche in der letzten Zeit aufgetaucht sind ( Beispiel SPI und Phone Buffer Stack Overflow, etc ). Ausserdem finde ich es äußerst Schade, daß gewisse Implementierungen welche eine UTM meiner Meinung nach haben sollte aus Prinzip nicht eingebaut wird ( Beispiel openVPN Server, WebProxy, etc. ) aber egal, ich habe mit dem Thema abgeschlossen und warte nun noch das Ende meiner Lizenzlaufzeit ab welche sich dem Jahresende neigt.

Nun zu meinem eigentlichen Anliegen. Ich möchte gerne später mit Router OS im Grunde die selbe Netzwerkstruktur beibehalten lege aber großen Wert auf Mobilität bzw. die Möglichkeit mich mit iOS sowie Android innerhalb (und ausserhalb) meines Netzwerkes sicher zu bewegen. Auf den NAS z.B. muss bzw. kann man nur mit Freigabe (z.B Radius-Server zusätzlich) zugreifen welche gesondert erteilt werden soll von mir als HobbyAdmin ( wobei Port 80 für alle frei zugänglich bleiben sollte sowie mit FW-Regeln steuerbar bleiben soll ).

Ebenso ist es wichtig für mich später mit meinen iOS Geräten via openVPN sicher zu Tunneln um auch von aussen an meinen NAS zu gelangen.

Ich habe ( auch hier mitunter ) sehr viele positive Kritiken über Router OS gelesen und bin für jegliche Vorschläge dankbar (insbesondere auch in Bezug auf V-Lan sowie sicherere Konfiguration meines Netzwerkes ).

Meine Fritzboxen sollen alle weg ( bis auf die eine, welche Providerbedingt ) bleiben muß, aber die agiert eh nur als "dummes" Modem. Es dürfte ja keine Probleme mit Router OS sowie Kabelmodem geben, oder ? Ebenso müsste auch gewährleistet bleiben via VoIP ( unitymedia ) weiter telefonieren zu können.

Ach ja, die Netgear Hardware soll auch komplett weg, klar....denn es scheint mir doch besser zu sein alles "aus einer Hand" zu nutzen. Als Basisrouter habe ich mir den CloudCore 1036 ausgesucht ( soll ja wirklich eine eierlegende Wollmilchsau sein ) und deswegen freut es mich natürlich umso mehr, wenn hier bald auch ein deutsches Mikrotikforum aufgemacht werden soll.....kann ich nur herzlich begrüßen.

Okay, genug geschrieben für`s Erste und alle konstruktiven Verbesserungsvorschläge sind gerne Willkommen

ich habe hier eine vielleicht etwas ungewöhnliche Bitte

Nun zu meinem eigentlichen Anliegen. Ich möchte gerne später mit Router OS im Grunde die selbe Netzwerkstruktur beibehalten lege aber großen Wert auf Mobilität bzw. die Möglichkeit mich mit iOS sowie Android innerhalb (und ausserhalb) meines Netzwerkes sicher zu bewegen. Auf den NAS z.B. muss bzw. kann man nur mit Freigabe (z.B Radius-Server zusätzlich) zugreifen welche gesondert erteilt werden soll von mir als HobbyAdmin ( wobei Port 80 für alle frei zugänglich bleiben sollte sowie mit FW-Regeln steuerbar bleiben soll ).

Ebenso ist es wichtig für mich später mit meinen iOS Geräten via openVPN sicher zu Tunneln um auch von aussen an meinen NAS zu gelangen.

Ich habe ( auch hier mitunter ) sehr viele positive Kritiken über Router OS gelesen und bin für jegliche Vorschläge dankbar (insbesondere auch in Bezug auf V-Lan sowie sicherere Konfiguration meines Netzwerkes ).

Meine Fritzboxen sollen alle weg ( bis auf die eine, welche Providerbedingt ) bleiben muß, aber die agiert eh nur als "dummes" Modem. Es dürfte ja keine Probleme mit Router OS sowie Kabelmodem geben, oder ? Ebenso müsste auch gewährleistet bleiben via VoIP ( unitymedia ) weiter telefonieren zu können.

Ach ja, die Netgear Hardware soll auch komplett weg, klar....denn es scheint mir doch besser zu sein alles "aus einer Hand" zu nutzen. Als Basisrouter habe ich mir den CloudCore 1036 ausgesucht ( soll ja wirklich eine eierlegende Wollmilchsau sein ) und deswegen freut es mich natürlich umso mehr, wenn hier bald auch ein deutsches Mikrotikforum aufgemacht werden soll.....kann ich nur herzlich begrüßen.

Okay, genug geschrieben für`s Erste und alle konstruktiven Verbesserungsvorschläge sind gerne Willkommen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 215707

Url: https://administrator.de/forum/verbesserungsvorschlaege-erwuenscht-215707.html

Ausgedruckt am: 18.07.2025 um 15:07 Uhr

15 Kommentare

Neuester Kommentar

Hi Jean,

geiles Bild.

Aber:

Entweder stimmt was am Bild nicht oder deine Ideen passen nicht zur Ausführung.

Fragen:

Vermutlich wirst du mit anderer Hardware auch Supportprobleme haben.

Wenn du eine UTM nicht fürs Routen und VPN verwendest ist sie hier irgenwie über. Der Zugriff aufs NAS kann auf verschiedenste Arten erfolgen SSH von extern wäre gut. Im Bild wäre aber möglicherweise dein WLAN ausgesperrt.

Gruß

Netman

geiles Bild.

Aber:

- Die beiden Fritzboxen 7390, 7270 links und rechts sind wohl hoffentlich keine Repeater sondern APs.

- Die mittlere Fritzbox 6360 agiert nict als dummes Modem sondern ist dein Hauptrouter.

- Dein Gast-WLAn hat keine Schutz, außer dem serienmäßigen des Fritz Gastzugangs, der bei jeder einzelnen Fritzbox getrennt eingestellt wird.

- Das Gigaset steckt man eigentlich am ISDN an, wobei du aber mit dem Kabelrouter ja schon einen VoIP Anschluß hast. Dafür hat deine mittlere Fritzbox 6360 einen ISDN Ausgang für den du ja auch bezahlst.

- Dein NAS kannst du via Tunnel vermutlich auch ohne zusätzliche Hardware erreichen.

- Ein Gastnetz nur mit Port 80 wird aber viele, sehr viele Proteste hervorrufen: Kein https, kein Email, kein Streaming...

Entweder stimmt was am Bild nicht oder deine Ideen passen nicht zur Ausführung.

Fragen:

- Machst du das für eine erhöhte Sicherheit?

- Machst du das aus interesse an IT, Weiterbildung?

- Wie viele Teilnehmer sollen versorgt werden?

Vermutlich wirst du mit anderer Hardware auch Supportprobleme haben.

Wenn du eine UTM nicht fürs Routen und VPN verwendest ist sie hier irgenwie über. Der Zugriff aufs NAS kann auf verschiedenste Arten erfolgen SSH von extern wäre gut. Im Bild wäre aber möglicherweise dein WLAN ausgesperrt.

Gruß

Netman

Teilweise reagiert der Level 3 Support da ziemlich träge

Support bekommen ist bei Mikrotik leider eine reine Glückssache.

, daß gewisse Implementierungen welche eine UTM meiner Meinung nach haben sollte

UTM-Features hat MT gar nicht.

mit meinen iOS Geräten via openVPN

Der OpenVPN-Support in RouterOS ist praktisch unbrauchbar, da nur TCP (und MT weigert sich das zu fixen).

Allerdings funktioniert L2TP over IPSec zwischen ROS und iOS problemlos.

habe ich mir den CloudCore 1036 ausgesucht

Hast du zuhause Gigabit-Internet?

Wir handeln > 100 User und > 30 Mbit auf einem (mittlerweile veralteten) RB450G ab.

Einem Freund mit VDSL50, der seine Leitung gerne mal voll auslastet reicht ein RB750.

Für Zuhause würde ich heute einen RB750GL oder RB2011 nehmen - die Software-Features sind überall gleich.

Dann stimmt dein Bild doch nicht.

UTM hinter 6360, dann Switch und der Rest.

Für eine Dreifamilienhaus kannst du aber die UTM gut weiter nutzen, da sie ja mehr als einen Port hat.

Auch das WLAN würde ich dann an der UTM betreiben, wobei das Gastlan bei AVM immer einen anderen IP-Bereich hat, den du vielleicht via UTM weiter verbinden und kontrollieren kannst.

Die ISDN-Frage bist du schuldig geblieben. Hast du das an der Fritzbox abgemeldet und nutzt nur mehr Voip mit dem Gigaset?

Und ob die 6360 WLAN bietet, was als Modem ja definitionsmäßig schwer wäre, ist auch noch offen.

UTM hinter 6360, dann Switch und der Rest.

Für eine Dreifamilienhaus kannst du aber die UTM gut weiter nutzen, da sie ja mehr als einen Port hat.

Auch das WLAN würde ich dann an der UTM betreiben, wobei das Gastlan bei AVM immer einen anderen IP-Bereich hat, den du vielleicht via UTM weiter verbinden und kontrollieren kannst.

Die ISDN-Frage bist du schuldig geblieben. Hast du das an der Fritzbox abgemeldet und nutzt nur mehr Voip mit dem Gigaset?

Und ob die 6360 WLAN bietet, was als Modem ja definitionsmäßig schwer wäre, ist auch noch offen.

Hallo Jean,

irgend wie werde ich da nicht so schlau draus, aber ok das ist dann eben wieder so eine Sache ich bin ja auch nur

Heimanwender und kein Administrator.

sehe ich das richtig?

- Die UTM25 funktioniert und das seit Jahren

- Die UTM25 beherrscht 3 VPN Arten (PPTP, L2TP & IPSec)

- Den Support bekommt man bei Netgear aber! und kann auch weitere Supportverträge direkt bei Netgear abschließen

- Die UTM25 Scannt nach Viren, Malware und hat einen Kontentfilter!

- Es gibt auch einen 24H Austauschservice

- Der CCR1036-12G-4S ist auch sehr laut

- Hat keinen AV, scannt nicht nach Malware und keinen Kontentfilter

- Die VPN Fähigkeit bei dem CCR ist wohl eher bescheiden!

- RouterOS v6 ist noch nicht multicore lauffähig sondern der gesamte CCR läuft auf 1 Core!

- Support ist bei MikroTik genau 30 Tage Installationssupport danach muss auch dieser bezahlt

werden bei so genannten Konsultatoren und die fragen im Zweifelsfall auch MikroTik nach!!!

Ok es gibt drei Bücher zu RouterOS und auch Trainingseinheiten die man besuchen kann,

gar kein Thema das die Router kostengünstig und recht stark sind.

Dann stell Dir doch einen OpenVPN, WebPorxy und was weiß ich nicht alles auf einem kleinen Blech in die DMZ hin!

So etwas auf Soekris Basis wäre dafür doch gut! Mit Linux drauf und einem OVPN Server und Squid ist das doch schnell

erledigt, oder?

@dog

Klar die UTM Funktionen sind dann eben nicht mehr vorhanden.

Also wenn schon denn schon, dann würde ich mir zur Zeit einen MiroTik RB1100AHx2 besorgen so lange es den noch

gibt der hat auch richtig viel "Power" unter der Haube, aber der funktioniert wenigstens fehlerfrei! Na klar kann man

da auch einen kleinen Server auf Soekris Basis dahinter stellen mit Squid + HAVP + Dansguardian gar kein Thema

nur das ist eben nicht das Selbe wie Deine UTM25, zumindest nicht in meinen Augen!

Ein RB2011 gibt es auch als Rack Version und mit einem oder zwei WLAN APs ist die Sache dann auch schon erledigt!

Und wenn Du bis Anfang 2014 wartest kannst Du Dir noch ein Cloud Router Switch besorgen.

Gruß

Dobby

P.S. Ich würde die UTM25 behalten und auch den Switch, aber ich würde mir einen kleinen Router so wie @dog holen

einen RB450G und den als Radius Server nehmen und eventuell zwei WLAN APs von MikroTik kaufen und mal über eine

DMZ und auch VLANs nachdenken wollen. Und wenn man dann mit MikroTik durchstarten, herum spielen, ROS besser

kennen lernen will, kann man sich doch immer noch ein oder zwei andere RBs holen und damit dann loslegen!!!!

Dann wird das Netzwerk wenigstens nicht beeinflusst und/oder gefährdet bzw. kompromittiert.

irgend wie werde ich da nicht so schlau draus, aber ok das ist dann eben wieder so eine Sache ich bin ja auch nur

Heimanwender und kein Administrator.

Ausserdem finde ich es äußerst Schade, daß gewisse Implementierungen welche eine UTM meiner Meinung nach haben sollte aus Prinzip nicht eingebaut wird ( Beispiel openVPN Server, WebProxy, etc. ) aber egal,

Also weil in der Netgear UTM25 kein WebProxy integriert ist und auch kein OpenVPN Server wechselst Du zu MikroTiksehe ich das richtig?

- Die UTM25 funktioniert und das seit Jahren

- Die UTM25 beherrscht 3 VPN Arten (PPTP, L2TP & IPSec)

- Den Support bekommt man bei Netgear aber! und kann auch weitere Supportverträge direkt bei Netgear abschließen

- Die UTM25 Scannt nach Viren, Malware und hat einen Kontentfilter!

- Es gibt auch einen 24H Austauschservice

- Der CCR1036-12G-4S ist auch sehr laut

- Hat keinen AV, scannt nicht nach Malware und keinen Kontentfilter

- Die VPN Fähigkeit bei dem CCR ist wohl eher bescheiden!

- RouterOS v6 ist noch nicht multicore lauffähig sondern der gesamte CCR läuft auf 1 Core!

- Support ist bei MikroTik genau 30 Tage Installationssupport danach muss auch dieser bezahlt

werden bei so genannten Konsultatoren und die fragen im Zweifelsfall auch MikroTik nach!!!

Ok es gibt drei Bücher zu RouterOS und auch Trainingseinheiten die man besuchen kann,

gar kein Thema das die Router kostengünstig und recht stark sind.

Dann stell Dir doch einen OpenVPN, WebPorxy und was weiß ich nicht alles auf einem kleinen Blech in die DMZ hin!

So etwas auf Soekris Basis wäre dafür doch gut! Mit Linux drauf und einem OVPN Server und Squid ist das doch schnell

erledigt, oder?

@dog

UTM-Features hat MT gar nicht.

Ich glaube er meint das genau anders herum und er will statt der UTM lieber den MT CCR weil der einen Webproxy hat.Klar die UTM Funktionen sind dann eben nicht mehr vorhanden.

Also wenn schon denn schon, dann würde ich mir zur Zeit einen MiroTik RB1100AHx2 besorgen so lange es den noch

gibt der hat auch richtig viel "Power" unter der Haube, aber der funktioniert wenigstens fehlerfrei! Na klar kann man

da auch einen kleinen Server auf Soekris Basis dahinter stellen mit Squid + HAVP + Dansguardian gar kein Thema

nur das ist eben nicht das Selbe wie Deine UTM25, zumindest nicht in meinen Augen!

Ein RB2011 gibt es auch als Rack Version und mit einem oder zwei WLAN APs ist die Sache dann auch schon erledigt!

Und wenn Du bis Anfang 2014 wartest kannst Du Dir noch ein Cloud Router Switch besorgen.

Gruß

Dobby

P.S. Ich würde die UTM25 behalten und auch den Switch, aber ich würde mir einen kleinen Router so wie @dog holen

einen RB450G und den als Radius Server nehmen und eventuell zwei WLAN APs von MikroTik kaufen und mal über eine

DMZ und auch VLANs nachdenken wollen. Und wenn man dann mit MikroTik durchstarten, herum spielen, ROS besser

kennen lernen will, kann man sich doch immer noch ein oder zwei andere RBs holen und damit dann loslegen!!!!

Dann wird das Netzwerk wenigstens nicht beeinflusst und/oder gefährdet bzw. kompromittiert.

Mmmhhh, Fritzbox nur als Kabelmodem und dann soll VoIP noch laufen ?? Normalerweise ist das nicht der Fall, denn bei Passthrough verliert man auch die Voice Gateway Eigenschaften des Routers.

Kannst du ja ganz einfach mal checken....

Wenn du am WAN Port der UTM eine private IP hast arbeitet die FB fröhlich weiter als Router und du betreibst dann eine Router Kaskade mit FB und UTM.

"...eine Tunnelung via iOS z.B. hinzubekommen ???"

Das klappt auch nicht denn von sich aus kann iOS mit Bordmitteln nur IPsec und PPTP. Für OVPN musst du eine App benutzen.

IPsec funktioniert aber problemlos mit MT:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Kannst du ja ganz einfach mal checken....

Wenn du am WAN Port der UTM eine private IP hast arbeitet die FB fröhlich weiter als Router und du betreibst dann eine Router Kaskade mit FB und UTM.

"...eine Tunnelung via iOS z.B. hinzubekommen ???"

Das klappt auch nicht denn von sich aus kann iOS mit Bordmitteln nur IPsec und PPTP. Für OVPN musst du eine App benutzen.

IPsec funktioniert aber problemlos mit MT:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Wie bereits anklang funktioniert IPSec mit dem MT soweit (bei mir) problemlos. Ich habe daheim noch einen RB751G der per IPSec hier am Büro an einem Watchguard-Cluster hängt. Ich habe hier auch zwei RB2011UAS, einmal in der Tischversion und einmal als 19". Sowas sollte für deine Zwecke ganz dicke langen. Ein 1036 ist völlig überdimensioniert, es sei denn du willst über einen AES256-Tunnel noch rasende Geschwindigkeiten erzielen (die "kleinen" RBs haben i.d.R. keine Hardware-Beschleunigung).

Wer unbedingt daheim UTM haben möchte, sollte sich vllt. mal die kleinen Watchguards anschauen, etwa die XTM25, 26 oder 33. Die reichem im SOHO-Bereich dicke und es gibt auch für diese Tischgeräte separate 19"-Einbaurahmen (oder man kauft gleich ne 330). Dann hat man auch SSL-VPN, etc. Mit dem Support über unseren Distributor waren wir immer sehr zufrieden, wenn wir ihn brauchten. Kommt nur nicht oft vor, da wir Watchguard (früher auch Astaro und Gateprotect) seit Jahren einsetzen und einen ganzen Haufen von Kunden-Installationen betreuen.

Wer unbedingt daheim UTM haben möchte, sollte sich vllt. mal die kleinen Watchguards anschauen, etwa die XTM25, 26 oder 33. Die reichem im SOHO-Bereich dicke und es gibt auch für diese Tischgeräte separate 19"-Einbaurahmen (oder man kauft gleich ne 330). Dann hat man auch SSL-VPN, etc. Mit dem Support über unseren Distributor waren wir immer sehr zufrieden, wenn wir ihn brauchten. Kommt nur nicht oft vor, da wir Watchguard (früher auch Astaro und Gateprotect) seit Jahren einsetzen und einen ganzen Haufen von Kunden-Installationen betreuen.

Ich kenne die Netgear nicht von innen. Die Watchguards administrieren wir praktisch ausschließlich mit dem Systems Manager, einem Windows-Client. Die Systeme haben aber auch ein Web-Frontend. Wenn man grundsätzloch weiß wie die Dinger funktionieren kommt man intuitiv schon gut klar, für implementationspezifische Details gibt es dann eben die Online-Doku.

Im Vergleich zu den o.g. sonstigen Systemen empfinde ich die Watchguards als ziemlich straight forward, verständlich, übersichtlich und beim Wechsel von einem anderen System kann man im Rahmen der "Red Instead"-Aktion häufig gutes Geld sparen.

Das Einzige was ich ganz persönlich ab und an mal vermisse ist eine CLI-basierte Konfiguration, die man wie bei div. Managed Switchen und Routern per Copy & Paste bearbeiten kann. Die gibt es so bei anderen Herstellern aber meist auch nicht, denn schließlich ist das in erster Linie eine Firewall und kein Router mit zus. Firewall-Funktionalität. Die Konfig der Watchguards ist stattdessen als XML ausgeführt. Da kann man händisch drin rumhantieren, aber das ist natürlich nicht ganz so schnell und einfach gemacht. In der Praxis kommt es aber selten vor, dass man das mal wirklich vermisst, etwa wenn man einen BOVPN-Tunnel mit zwei Dutzend Netzen und jeweils 1:1-NAT "mal eben" duplizieren möchte. Das endet dann in einer Klickorgie. Aber dafür habe ich ja auch "Fußvolk" hier in der Technik, auf welches ich das abwälzen kann

P.S.:

UTM und IPS auf einzelnen Regeln haben natürlich immer so ihre Vor- und Nachteile, gerade auf "kleineren" Firewalls. Da ja z.B. SMTP, POP3 / IMAP, HTTP(S), ... durch transparente Proxys laufen um dort durch die Antispam- und Antivirus-Engines geschleust zu werden, kann man je nach Nutzungsprofil solche Geräte auch ins Schwitzen bringen, wenn alles und jedes erst aufwändig durchgescannt wird. Da muss / sollte man überlegen, ob etwa ein AV nicht auf den Arbeitsplätzen besser aufgehoben ist.

Im Vergleich zu den o.g. sonstigen Systemen empfinde ich die Watchguards als ziemlich straight forward, verständlich, übersichtlich und beim Wechsel von einem anderen System kann man im Rahmen der "Red Instead"-Aktion häufig gutes Geld sparen.

Das Einzige was ich ganz persönlich ab und an mal vermisse ist eine CLI-basierte Konfiguration, die man wie bei div. Managed Switchen und Routern per Copy & Paste bearbeiten kann. Die gibt es so bei anderen Herstellern aber meist auch nicht, denn schließlich ist das in erster Linie eine Firewall und kein Router mit zus. Firewall-Funktionalität. Die Konfig der Watchguards ist stattdessen als XML ausgeführt. Da kann man händisch drin rumhantieren, aber das ist natürlich nicht ganz so schnell und einfach gemacht. In der Praxis kommt es aber selten vor, dass man das mal wirklich vermisst, etwa wenn man einen BOVPN-Tunnel mit zwei Dutzend Netzen und jeweils 1:1-NAT "mal eben" duplizieren möchte. Das endet dann in einer Klickorgie. Aber dafür habe ich ja auch "Fußvolk" hier in der Technik, auf welches ich das abwälzen kann

P.S.:

UTM und IPS auf einzelnen Regeln haben natürlich immer so ihre Vor- und Nachteile, gerade auf "kleineren" Firewalls. Da ja z.B. SMTP, POP3 / IMAP, HTTP(S), ... durch transparente Proxys laufen um dort durch die Antispam- und Antivirus-Engines geschleust zu werden, kann man je nach Nutzungsprofil solche Geräte auch ins Schwitzen bringen, wenn alles und jedes erst aufwändig durchgescannt wird. Da muss / sollte man überlegen, ob etwa ein AV nicht auf den Arbeitsplätzen besser aufgehoben ist.

Hallo in die Runde,

ich finde die Idee von der Watchguard auch gut. Muss allerdings zu bedenken geben, dass die Konfiguration für einen Hobby Admin doch etwas zu tricky erscheint. Wie bereits in diesem Thread erwähnt, gibt es noch einen interessanten Kandidaten für UTM. gateprotect ist ein rein deutsches Produkt mit einer total einfachen Bedienoberfläche. Da kommt wirklich jeder mit zurecht. Weitere Vorteile sind der deutschsprachige Support, die schnelle Ereichbarkeit (gateprotect sitzt in Hamburg) und die umfangreichen UTM Features. VPN ist natürlich auch mit an Board. Für die gestellte Aufgabe sollte sogar eine gateprotect GPO 150 reichen. Die Appliance ist ganz neu auf dem Markt und von der Performance wirklich gut. Testen kann man den Funktionumfang übrigens auch. Es gibt bei gateprotect einen Offline Client. Mit diesem kleinen Programm kann man sich eine virtuelle Firewall von gateprotect mal anschauen und die einfache Oberfläche mal ausprobieren.

Gruß

itelis

ich finde die Idee von der Watchguard auch gut. Muss allerdings zu bedenken geben, dass die Konfiguration für einen Hobby Admin doch etwas zu tricky erscheint. Wie bereits in diesem Thread erwähnt, gibt es noch einen interessanten Kandidaten für UTM. gateprotect ist ein rein deutsches Produkt mit einer total einfachen Bedienoberfläche. Da kommt wirklich jeder mit zurecht. Weitere Vorteile sind der deutschsprachige Support, die schnelle Ereichbarkeit (gateprotect sitzt in Hamburg) und die umfangreichen UTM Features. VPN ist natürlich auch mit an Board. Für die gestellte Aufgabe sollte sogar eine gateprotect GPO 150 reichen. Die Appliance ist ganz neu auf dem Markt und von der Performance wirklich gut. Testen kann man den Funktionumfang übrigens auch. Es gibt bei gateprotect einen Offline Client. Mit diesem kleinen Programm kann man sich eine virtuelle Firewall von gateprotect mal anschauen und die einfache Oberfläche mal ausprobieren.

Gruß

itelis

Gateprotect hatten wir auch jahrelang vertrieben und wird nun bis auf die letzten Kunden Stück für Stück durch Watchguard ersetzt. Kleine Netzwerke bekommt man in dem Klickibunti-Interface der GPs schnell hin, aber darüber wirds echt tricky das noch sauber abgebildet zu bekommen. Nachzuvollziehen wie der Packet-Flow ist und welche Regel greift wird dann schnell zum Glücksspiel.

Meinen Technikern und mir kommt es da eher entgegen ein Gerät zu haben das in der Präsentation der Konfiguration näher an der tatsächlichen Funktionsweise ist. Man schaue sich nur die Firewall-Regeln in RouterOS an. Ist relativ leicht zu verstehen, dass die Regeln von oben nach unten bis zum ersten Match für das Paket durchgearbeitet werden. Bei der WG ist es nicht mehr so, weil sie nach best-match arbeitet (spezifischere Regeln haben Vorrang vor allgemeineren), aber das ist gewissermaßen noch einfacher..

Gateprotect... naja.. wir mussten vor Kurzem mal die GP-Konfig für das Netz eines großen verteilten Unternehmens erstellen (zwecks Produktwechsel, da die Firma aus den USA übernommen wurde), aber an sehr vielen Stellen ist aus dem Wust an Linien und Kästchen nicht herauszulesen wann da eigentlich was greift, zumal man ja auch erst draufklicken muss um Details zu erfahren (die man gerne im Ausdruck hätte).

Jedem Tierchen sein Plaisierchen..

Meinen Technikern und mir kommt es da eher entgegen ein Gerät zu haben das in der Präsentation der Konfiguration näher an der tatsächlichen Funktionsweise ist. Man schaue sich nur die Firewall-Regeln in RouterOS an. Ist relativ leicht zu verstehen, dass die Regeln von oben nach unten bis zum ersten Match für das Paket durchgearbeitet werden. Bei der WG ist es nicht mehr so, weil sie nach best-match arbeitet (spezifischere Regeln haben Vorrang vor allgemeineren), aber das ist gewissermaßen noch einfacher..

Gateprotect... naja.. wir mussten vor Kurzem mal die GP-Konfig für das Netz eines großen verteilten Unternehmens erstellen (zwecks Produktwechsel, da die Firma aus den USA übernommen wurde), aber an sehr vielen Stellen ist aus dem Wust an Linien und Kästchen nicht herauszulesen wann da eigentlich was greift, zumal man ja auch erst draufklicken muss um Details zu erfahren (die man gerne im Ausdruck hätte).

Jedem Tierchen sein Plaisierchen..

Hallo,

das mit der Übersichtlichkeit kenne ich. Das ist eine Sache der Strukturierung. Anstatt tausend Linien zwischen allen Symbolen auf dem Desktop zu verbinden, kann man auch die Konfiguration in Zonen und Ebenen einteilen. Wir grenzen bei unseren Konfigurationen Teilbereiche der Konfigurationen ab und hinterlegen diese Bereich in unterschiedlichen Farben.

Ich weiß genau wovon du sprichst. Ich habe schon eine ganze Menge Konfigurationen gesehen, die völlig unübersichtlich waren. Das liegt aber am Administrator. So ist die eGUI nicht gedacht. Nur wild Objekte mit Linien verbinden ist völlig sinnbefreit. Das sieht dann aus wie Kraut und Rüben. Auf der eGUI ist die Strukturierung bei großen Netzwerken halt sehr wichtig, ähnlich wie beim Regelwerk von Watchguard o. ä..

Für so ein kleines Netzt wie hier beschrieben, ist meiner Meinung nach auch durch einen Laien die Konfiguration erheblich einfacher als bei Watchguard. Ich möchte hier keinen Glaubenskrieg entfachen. Also jeder hat seinen Favoriten, meiner ist halt gateprotect .

.

das mit der Übersichtlichkeit kenne ich. Das ist eine Sache der Strukturierung. Anstatt tausend Linien zwischen allen Symbolen auf dem Desktop zu verbinden, kann man auch die Konfiguration in Zonen und Ebenen einteilen. Wir grenzen bei unseren Konfigurationen Teilbereiche der Konfigurationen ab und hinterlegen diese Bereich in unterschiedlichen Farben.

Ich weiß genau wovon du sprichst. Ich habe schon eine ganze Menge Konfigurationen gesehen, die völlig unübersichtlich waren. Das liegt aber am Administrator. So ist die eGUI nicht gedacht. Nur wild Objekte mit Linien verbinden ist völlig sinnbefreit. Das sieht dann aus wie Kraut und Rüben. Auf der eGUI ist die Strukturierung bei großen Netzwerken halt sehr wichtig, ähnlich wie beim Regelwerk von Watchguard o. ä..

Für so ein kleines Netzt wie hier beschrieben, ist meiner Meinung nach auch durch einen Laien die Konfiguration erheblich einfacher als bei Watchguard. Ich möchte hier keinen Glaubenskrieg entfachen. Also jeder hat seinen Favoriten, meiner ist halt gateprotect

Oder eben Linux-Büchse mit sshd und iptables

Oder was ich auch mal hobbymäßig gemacht habe war bei eBay günstig olle Thin Clients schießen, Netzwerkkarte fr zweiten Port reinpappen, CF-Adapter auf den IDE-Port und m0n0wall o.ä. druff

Oder was ich auch mal hobbymäßig gemacht habe war bei eBay günstig olle Thin Clients schießen, Netzwerkkarte fr zweiten Port reinpappen, CF-Adapter auf den IDE-Port und m0n0wall o.ä. druff