Vorschläge für die richtige Routerkonfiguration

Cisco 1812 mit zweifach WAN Interface

Nachdem ich nun schon ein paar einzelne Frage hervorragend beantwortet bekommen habe setze ich nun unseren kompletten Netzaufbau wie er dann nun aussehen soll hier rein. Da ich aber weit weg von Experte bin wäre ich über alle Vorschläge dankbar wie man diesen Aufbau am effizientesten und sicheresten konfirugrieren kann.

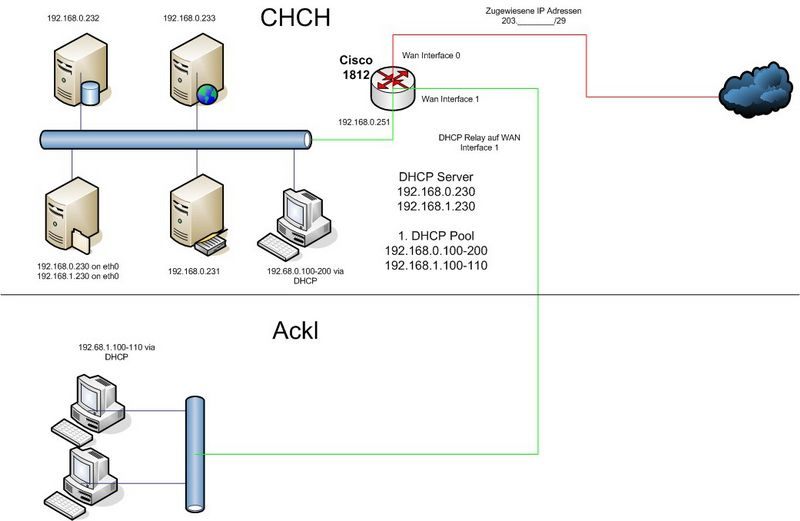

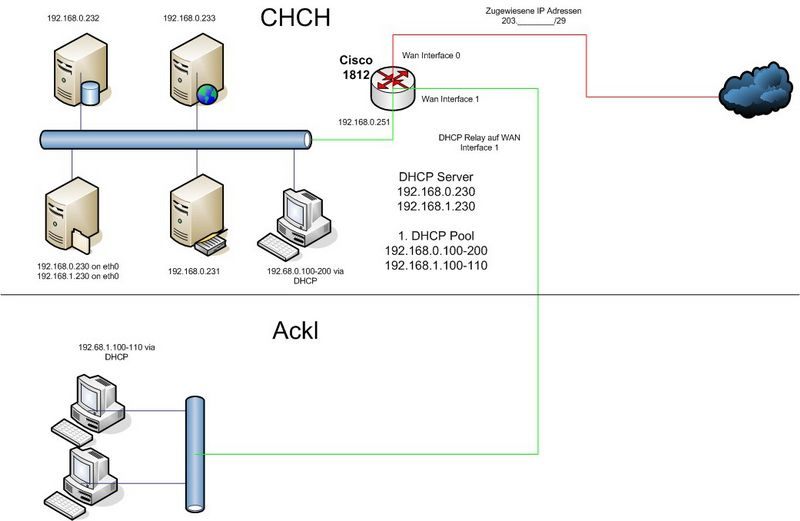

Es wird ein DHCP Server in Christchurch stehen welcher zwei mit einer Netzwerkkarte mit 2 IP-Adressen im Netz steht. Der erste Pool verteilt in Christchurch der zweite Pool geht nach Auckland. Alle Server in Christchurch sollen von Außen auf ihren dafür vorgesehenen Ports erreichbar sein, wie haben ein x.x.x.x/29 Subnetz von Außen und bekommen alles auf IPs in diesem Subnetz geroutet.

Der Router wir ein 1812 von Cisco, welcher zwei WAN Interfaces besitzt. WAN interface 1 ist für unser Internet, WAN Interface 2 wird quasi direkt mit einem Switch in Auckland verbunden. (Ein paar Router vom Provider sind dazwischen)

Der Router macht DHCP Helper für das 192.168.1.0 Subnetz welches nach Auckland geht, stellt gleichzeitig aber auch das Gateway für die Internetverbindung von Auckland dar.

Da mir das nun zur Aufgabe gemacht wurde habe ich mir diesen Aufbau überlegt, bin aber Offen für Vorschläge die den Aufbau verändern.

Grüße

Nachdem ich nun schon ein paar einzelne Frage hervorragend beantwortet bekommen habe setze ich nun unseren kompletten Netzaufbau wie er dann nun aussehen soll hier rein. Da ich aber weit weg von Experte bin wäre ich über alle Vorschläge dankbar wie man diesen Aufbau am effizientesten und sicheresten konfirugrieren kann.

Es wird ein DHCP Server in Christchurch stehen welcher zwei mit einer Netzwerkkarte mit 2 IP-Adressen im Netz steht. Der erste Pool verteilt in Christchurch der zweite Pool geht nach Auckland. Alle Server in Christchurch sollen von Außen auf ihren dafür vorgesehenen Ports erreichbar sein, wie haben ein x.x.x.x/29 Subnetz von Außen und bekommen alles auf IPs in diesem Subnetz geroutet.

Der Router wir ein 1812 von Cisco, welcher zwei WAN Interfaces besitzt. WAN interface 1 ist für unser Internet, WAN Interface 2 wird quasi direkt mit einem Switch in Auckland verbunden. (Ein paar Router vom Provider sind dazwischen)

Der Router macht DHCP Helper für das 192.168.1.0 Subnetz welches nach Auckland geht, stellt gleichzeitig aber auch das Gateway für die Internetverbindung von Auckland dar.

Da mir das nun zur Aufgabe gemacht wurde habe ich mir diesen Aufbau überlegt, bin aber Offen für Vorschläge die den Aufbau verändern.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 70427

Url: https://administrator.de/forum/vorschlaege-fuer-die-richtige-routerkonfiguration-70427.html

Ausgedruckt am: 19.07.2025 um 02:07 Uhr

5 Kommentare

Neuester Kommentar

Hallo Florian,

192.168.0.233 ist am falschen Platz und gehört in den Perimeterbereich, Auckland möchte seinen eigenen Router haben. Da der Cisco ja nur Zugangsrouterfunktionen bereitstellt, sollte das Intranet vor dem Perimeterbereich mit einer extra-Firewall geschützt sein; schon deswegen, weil ja offensichtlich Massenspeicher- oder Backuplösung [192.168.0.232] und ein Fileserver [192.168.0.233] gegeben sind.

Nur mit einem Router [egal mit oder ohne SPI] ein Netzwerk von 110 Clients, dazu noch internetfaced, betreiben zu wollen, ohne eine Perimeterarchitektur einzuführen halte ich für völlig unzulänglich - wenn nicht absurd.

Da reicht ja bei einem Angriff ein einziger Hop und du kannst Dich vom gesamten Netzwerk verabschieden...

Die Kommunikation nach Auckland kann getunnelt werden.

Was liegt da neben 192.168.0.231, ist das die Bibel?

Konnte es nicht erkennen...

saludos

gnarff

192.168.0.233 ist am falschen Platz und gehört in den Perimeterbereich, Auckland möchte seinen eigenen Router haben. Da der Cisco ja nur Zugangsrouterfunktionen bereitstellt, sollte das Intranet vor dem Perimeterbereich mit einer extra-Firewall geschützt sein; schon deswegen, weil ja offensichtlich Massenspeicher- oder Backuplösung [192.168.0.232] und ein Fileserver [192.168.0.233] gegeben sind.

Nur mit einem Router [egal mit oder ohne SPI] ein Netzwerk von 110 Clients, dazu noch internetfaced, betreiben zu wollen, ohne eine Perimeterarchitektur einzuführen halte ich für völlig unzulänglich - wenn nicht absurd.

Da reicht ja bei einem Angriff ein einziger Hop und du kannst Dich vom gesamten Netzwerk verabschieden...

Die Kommunikation nach Auckland kann getunnelt werden.

Was liegt da neben 192.168.0.231, ist das die Bibel?

Konnte es nicht erkennen...

saludos

gnarff

WAN Interface 2 wird quasi direkt mit einem Switch in Auckland verbunden. (Ein paar Router vom Provider sind dazwischen)

Wenn ich deinen Beitrag richtig interpretiere vertraut ihr dem Internet Provider in zwei kritischen Dingen. Da in Ackl kein DHCP Server steht würden die Rechner dort ohne eine Verbindung zum DHCP Server im Netzwerk nicht mehr richtig funktionieren. Windows Computer würden dann eigne IP Adressen (169...) auswählen. Das macht die Fhelersuche, wenn der Benutzer anruft nicht leichter. Zum zweiten Punkt, und der stört mich an deinem Design am meisten, zählt das Bedingungslose Vertrauen in den ISP was deren Konfiguration angeht. Wenn einer der Router vom ISP schlecht konfiguriert ist könnten andere Kunden oder sogar "Hacker" aus dem Internet Zugriff auf euer Netzwerk bekommen. Das passiert nicht unbedingt am ersten Tag aber Menschen machen Fehler und es ist nur eine Frage der Zeit bis auch bei diesem ISP Mitarbeiter kommen und gehen.

Deshalb schlage ich vor selber eine VPN Verbindung zwischen den Standorten aufzubauen. Damit bist du nicht mehr an den ISP gebunden und deren Fehler gefährden nicht die Sicherheit von eurem Netzwerk.

Der cisco 1812 eignet sich mit den zwei WAN Ports für eine Redundante (doppelte) Internetanbindung. Häufig wird mittel Multilink-PPP eine Bündelung von zwei DSL Leitungen gewählt um mehr Bandbreite und eine gewisse Ausfallsicherheit zu erlangen.

Siehe auch c't Heft 18/2007.

Ein Artikel zur Einleitung in das Thema heise.de/ct/07/18/120/default.shtml

Die anderen beiden artikel möchte der Heise Verlag gerne verkaufen.

Gruß Rafiki

Das Buch ist das Symbol für einen

Verzeichnisdienst in Visio.

Ich dachte,wenn ich die Server einfach so

hinter den Router hänge, kann ich sehr

einfach die öffentlichen IPs auf die

Server routen.

Auch fuer Dich der Hinweis wie man Netzwerke mit einer Perimeter Architektur ausfuehrt.

Dein Konzept ist unsicher...

Ich könnte ja auch jeden

öffentlich zugänglichen in ein

eigenes VLAN setzen?

MAC Flooding Attacks, 802.1Q and ISL Tagging Attacks, Nested VLAN Attack, ARP Attacks, Private VLAN Attacks, Multicast Brute Force Attacks, Spanning-Tree Attacks, Random Frame Stress Attacks...

Da wir von unserem Provider quasi eine (auch

wenn physikalisch nicht möglich)

Glasfaserleitung zwichen den beiden

Städten haben brauchen wir in Auckland

keinen Router da die unsere mega 6 MB/s

Standleitung (ihr wollt nicht wissen was

sowas in Neuseeland kostet) nutzen sollen.

Ansonsten [ fuer Auckland] schließe ich mich meinem synchronpostenden Nachredner Rafiki an, aber mit zwei Routern...

saludos aus dem stets sommerlichen Costa Rica

gnarff