38517

17.11.2006, aktualisiert 26.09.2007

VPN Tunel mit 2 FVS318v3 ohne PPoE aber mit Dyndns?

VPN ohne fixe IPs (Dyndns), ohne PPoE möglich?

Hallo Zusammen

Ich möchte 2 Standorte mti VPN verbinden. Ich habe zwei Netgear FVS318v3,

2 ADSL Modems Analog und betreibe Sie am Bluewin Netz (Schweiz).

2 Dyndns Einträge

Da ich kein PPoE verwenden (das war mir bisher lieber) erhält ein FVS318v3 eine interne IP im gleichen Subnetz wie das ADSL Modem/Router. Das ADSL Gerät versteckt die Firewall also hinter NAT.

Meine Frage: Geht dies so, hinter NAT, oder muss ich unbedingt PPoE verwenden, damit die Firewall wirklich eine externe WAN IP bekommt?

Könnte ich auch ein Portredericting auf dem ADSL Modem einrichten, so dass die VPN anfragen an die IP der Firewall witergeleitet werden?

Ich habe mir überlegt, einfach WAN DHCP auf der Firewall einzustellen, so dass diese die IP vom ADSL Modem bekommt. Beim ADSL Modem könnt ich dann NAT und DHCP usw. ausschalten, dass die Firewall wie ein einfacher Desktiop PC aus IP sicht funktionieren würde und eben eine IP des ADSL Netzes bekommt.

Was denkt ihr, was ist die eleganteste Lösung? PPoE zu verwenden? Oder Firewall mit DHCP WAN IP und dabei DHCP und NAT auf dem ADSL Router abschalten?

Grüsse

Manuel

Hallo Zusammen

Ich möchte 2 Standorte mti VPN verbinden. Ich habe zwei Netgear FVS318v3,

2 ADSL Modems Analog und betreibe Sie am Bluewin Netz (Schweiz).

2 Dyndns Einträge

Da ich kein PPoE verwenden (das war mir bisher lieber) erhält ein FVS318v3 eine interne IP im gleichen Subnetz wie das ADSL Modem/Router. Das ADSL Gerät versteckt die Firewall also hinter NAT.

Meine Frage: Geht dies so, hinter NAT, oder muss ich unbedingt PPoE verwenden, damit die Firewall wirklich eine externe WAN IP bekommt?

Könnte ich auch ein Portredericting auf dem ADSL Modem einrichten, so dass die VPN anfragen an die IP der Firewall witergeleitet werden?

Ich habe mir überlegt, einfach WAN DHCP auf der Firewall einzustellen, so dass diese die IP vom ADSL Modem bekommt. Beim ADSL Modem könnt ich dann NAT und DHCP usw. ausschalten, dass die Firewall wie ein einfacher Desktiop PC aus IP sicht funktionieren würde und eben eine IP des ADSL Netzes bekommt.

Was denkt ihr, was ist die eleganteste Lösung? PPoE zu verwenden? Oder Firewall mit DHCP WAN IP und dabei DHCP und NAT auf dem ADSL Router abschalten?

Grüsse

Manuel

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 44706

Url: https://administrator.de/forum/vpn-tunel-mit-2-fvs318v3-ohne-ppoe-aber-mit-dyndns-44706.html

Ausgedruckt am: 19.07.2025 um 08:07 Uhr

17 Kommentare

Neuester Kommentar

Auf einem ADSL Modem kann man nichts einrichten, denn das ist komplett passiv, da nur ein banaler Medienwandler von ADSL Zellen auf Ethernet Framing !! Oder meinst du mit "Modem" deinen Router ???

Normalerweise machst die immer PPPoE, denn das dient dem Carrier als Benutzerauthentifizierung und erst damit schaltet er den DSL Zugang frei indem er dir über einen Radius Server eine IP Adresse u.a. zuweist. Ohne PPPoE läuft also gar nichts im Consumer DSL Zugang. Allerdings mag das in der Schweiz etwas anders sein, denn teilweise wird auch PPPoA oder MPoA benutzt (nicht in DL).

Normalerweise schliesst du den NetGear an einem (passiven) DSL Modem an. Er bekommt dann bei DSL Einwahl über PPPoE dynamisch seine IP Adresse zugeteilt.

Die VPN Verbindung die dann der Router aufbaut macht er direkt auf diese WAN IP Adresse vom Carrier. Das Problem ist nun das diese ewig wechselt und der VPN Peer irgendwann mal die Ziel IP nicht mehr findet. Um das Problem zu umgehen musst du DynDNS benutzen.

Ausnahme wäre du bekommst von deinem Carrier immer eine feste IP über den Radius per PPPoE zugeordnet, dann kannst du auch mit diesen IP Adressen arbeiten ohne DynDNS zu verwenden !

Diese feste Zuordnung findet meist Anwendung wenn du einen VoIP Account hast bei einem Carrier, denn ein SIP Server muss dann deine feste IP kennen um outgoing Telefon Calls zuordnen zu können.

Normalerweise machst die immer PPPoE, denn das dient dem Carrier als Benutzerauthentifizierung und erst damit schaltet er den DSL Zugang frei indem er dir über einen Radius Server eine IP Adresse u.a. zuweist. Ohne PPPoE läuft also gar nichts im Consumer DSL Zugang. Allerdings mag das in der Schweiz etwas anders sein, denn teilweise wird auch PPPoA oder MPoA benutzt (nicht in DL).

Normalerweise schliesst du den NetGear an einem (passiven) DSL Modem an. Er bekommt dann bei DSL Einwahl über PPPoE dynamisch seine IP Adresse zugeteilt.

Die VPN Verbindung die dann der Router aufbaut macht er direkt auf diese WAN IP Adresse vom Carrier. Das Problem ist nun das diese ewig wechselt und der VPN Peer irgendwann mal die Ziel IP nicht mehr findet. Um das Problem zu umgehen musst du DynDNS benutzen.

Ausnahme wäre du bekommst von deinem Carrier immer eine feste IP über den Radius per PPPoE zugeordnet, dann kannst du auch mit diesen IP Adressen arbeiten ohne DynDNS zu verwenden !

Diese feste Zuordnung findet meist Anwendung wenn du einen VoIP Account hast bei einem Carrier, denn ein SIP Server muss dann deine feste IP kennen um outgoing Telefon Calls zuordnen zu können.

OK, nun wird das klar, es ist also kein Modem sondern ein Router mit integriertem Modem !

Du hast ein kaskadiertes Szenario. Du hast hinter dem DSL NAT Router nochmal eine VPN Appliance bzw. Router.

OK, das Problem ist der NAT Prozess in dem DSL Router vor den VPN Maschinen, denn der lässt diese VPN Packete nicht so einfach passieren.

Nun ist es sehr wichtig zu wissen um dir zu helfen welche Form von VPN bzw. welches Protokoll deine VPN Verbindung benutzt. Es gibt dort verschiedene Verfahren bzw. Protokolle als da sind: PPTP, IPsec AH, IPsec ESP, L2TP, SSL etc. und davon ist es abhängig welche IP Ports du forwarden musst auf dem Router damit dein Szenario funktioniert.

Wenn du das Protokoll weisst kann man auch die Ports definieren...sonst musste man für alle Verfahren hier einen Roman verfassen....

Du hast ein kaskadiertes Szenario. Du hast hinter dem DSL NAT Router nochmal eine VPN Appliance bzw. Router.

OK, das Problem ist der NAT Prozess in dem DSL Router vor den VPN Maschinen, denn der lässt diese VPN Packete nicht so einfach passieren.

Nun ist es sehr wichtig zu wissen um dir zu helfen welche Form von VPN bzw. welches Protokoll deine VPN Verbindung benutzt. Es gibt dort verschiedene Verfahren bzw. Protokolle als da sind: PPTP, IPsec AH, IPsec ESP, L2TP, SSL etc. und davon ist es abhängig welche IP Ports du forwarden musst auf dem Router damit dein Szenario funktioniert.

Wenn du das Protokoll weisst kann man auch die Ports definieren...sonst musste man für alle Verfahren hier einen Roman verfassen....

Das sieht nach IPsec im ESP Mode aus.

Du musst kein Port Forwarding machen wenn die VPN Systeme direkt mit dem Internet verbunden sind. Sind jeweils Router davor oder nur auf einer Seite muss bei IPsec mit ESP der Port UDP 500 (ISAKMP / IKE) und ESP Protokoll Nummer 50 (Achtung NICHT TCP Port 50) geforwardet werden.

Ausserdem muss der/die Router VPN Passthrough supporten.

Du musst kein Port Forwarding machen wenn die VPN Systeme direkt mit dem Internet verbunden sind. Sind jeweils Router davor oder nur auf einer Seite muss bei IPsec mit ESP der Port UDP 500 (ISAKMP / IKE) und ESP Protokoll Nummer 50 (Achtung NICHT TCP Port 50) geforwardet werden.

Ausserdem muss der/die Router VPN Passthrough supporten.

Was meinst du genau mit einer Gateway - Gateway Verbindung ??? Sowas gibt es eigentlich nicht und du meinst damit vermutlich einen VPN Tunnel zwischen den Firewalls oder den beiden Routern, oder ??

Da du von Port Forwarding sprichst sollen vermutlich die Firewalls hinter den Routern den VPN Tunnel aufbauen, denn wenn die Router es machen würden (was technisch die bessere Lösung ist...!) bräuchtest du erst gar kein Port Forwarding !

Die wichtigste Information aber die man braucht um die diese Frage adäquat zu beantworten gibst du uns aber nicht, damit ist eine hilfreiche Antwort unmöglich

Wie du ja sicher weisst gibt es eine ganze Anzahl von VPN Protokollen (PPTP, IPsec(AH), IPsec(ESP), L2TP, OpenVPN, SSL usw.) jedes mit unterschiedlichen Mechanismen und Ports....

Man muss also mindestens das von dir auf der Firewall konfigurierte VPN Protokoll oder das Verfahren ihres VPN kennen um dir die Frage nach den Ports richtig beantworten zu können !!!

Da du von Port Forwarding sprichst sollen vermutlich die Firewalls hinter den Routern den VPN Tunnel aufbauen, denn wenn die Router es machen würden (was technisch die bessere Lösung ist...!) bräuchtest du erst gar kein Port Forwarding !

Die wichtigste Information aber die man braucht um die diese Frage adäquat zu beantworten gibst du uns aber nicht, damit ist eine hilfreiche Antwort unmöglich

Wie du ja sicher weisst gibt es eine ganze Anzahl von VPN Protokollen (PPTP, IPsec(AH), IPsec(ESP), L2TP, OpenVPN, SSL usw.) jedes mit unterschiedlichen Mechanismen und Ports....

Man muss also mindestens das von dir auf der Firewall konfigurierte VPN Protokoll oder das Verfahren ihres VPN kennen um dir die Frage nach den Ports richtig beantworten zu können !!!

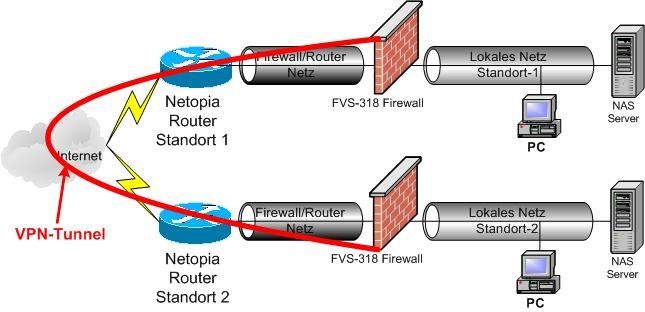

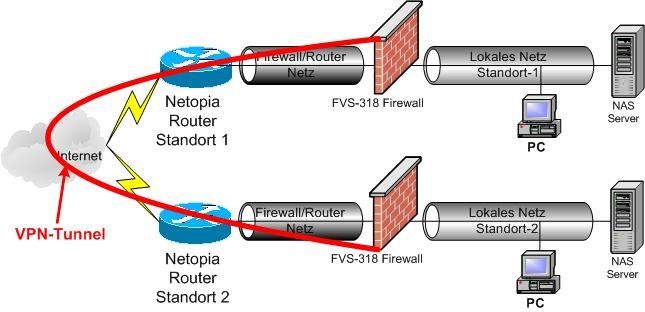

Nach deiner Beschreibung sieht dein Szenario so aus, oder ?

Wie bereits oben gesagt: Man muss wissen welches VPN Protokoll die Firewalls untereinander benutzen um den VPN Tunnel aufzubauen damit man die entsprechenden Port Forwarding Einträge in den Netopia Routern machen kann auf die lokalen IP Adressen der Firewalls in dem Router/Firewall Netzsegment.

Diese Frage hast du wiederum nicht beantwortet. Ohne diese Information kann man deine Frage hier aber nicht lösen !

Generell ist das kein gutes Konzept oben, da du gezwungen bist mit Port Forwarding auf den Routern zu arbeiten. Bei Net to Net VPNs keine wirklich gute Lösung !

Warum du nicht die FVS Firewalls direkt am DSL Anschluss betreibst und damit das PFW Problem elegant umgehst und das Netz weniger anfällig zu machen, bleibt mehr als unverständlich ?!

OK aber warum einfach machen wenn es umständlich auch geht... Generell funktioniert das design von oben auch.

Wie bereits oben gesagt: Man muss wissen welches VPN Protokoll die Firewalls untereinander benutzen um den VPN Tunnel aufzubauen damit man die entsprechenden Port Forwarding Einträge in den Netopia Routern machen kann auf die lokalen IP Adressen der Firewalls in dem Router/Firewall Netzsegment.

Diese Frage hast du wiederum nicht beantwortet. Ohne diese Information kann man deine Frage hier aber nicht lösen !

Generell ist das kein gutes Konzept oben, da du gezwungen bist mit Port Forwarding auf den Routern zu arbeiten. Bei Net to Net VPNs keine wirklich gute Lösung !

Warum du nicht die FVS Firewalls direkt am DSL Anschluss betreibst und damit das PFW Problem elegant umgehst und das Netz weniger anfällig zu machen, bleibt mehr als unverständlich ?!

OK aber warum einfach machen wenn es umständlich auch geht... Generell funktioniert das design von oben auch.

Du nutzt IMMER PPPoE und NAT auf der DSL Seite zum Provider !!! Mit dem PPPoE Protokoll authentifizierst du dich bei deinem DSL Provider. Also ist PPPoE immer mit aktiviert auf dem Router ! (Ggf. mag das in der Schweiz anders sein da dort andere Authentifizierungsprotokolle benutzt werden, das könnte sein ?!)

Ok, nach den paar Brocken ist zu vermuten das die VPN Verbindung vermutlich mit IPsec im ESP Modus (Encapsulation Security Payload) funktioniert. Nur eine Vermutung....

Die IPsec(ESP) Protokollsuite für VPN benutzt die folgenden Ports bzw. Protokolle:

UDP 500 (IKE, Internet Key Exchange Protocol)

UDP 4500 (NAT Traversal)

ESP Protokoll (ESP hat die IP Protokoll Nummer 50, Achtung: Nicht UDP oder TCP 50 denn ESP ist ein eigenständiges IP Protokoll)

Diese 3 Ports/Protokolle musst du in jedem Falle in den Routern auf beiden Standort Seiten auf die IP Adresse der FVS Firewall im Router/Firewall Segment forwarden ! Sonst wirst du keinen VPN Verbindungsaufbau damit zustandebringen !

Ok, nach den paar Brocken ist zu vermuten das die VPN Verbindung vermutlich mit IPsec im ESP Modus (Encapsulation Security Payload) funktioniert. Nur eine Vermutung....

Die IPsec(ESP) Protokollsuite für VPN benutzt die folgenden Ports bzw. Protokolle:

UDP 500 (IKE, Internet Key Exchange Protocol)

UDP 4500 (NAT Traversal)

ESP Protokoll (ESP hat die IP Protokoll Nummer 50, Achtung: Nicht UDP oder TCP 50 denn ESP ist ein eigenständiges IP Protokoll)

Diese 3 Ports/Protokolle musst du in jedem Falle in den Routern auf beiden Standort Seiten auf die IP Adresse der FVS Firewall im Router/Firewall Segment forwarden ! Sonst wirst du keinen VPN Verbindungsaufbau damit zustandebringen !

OK, das ist auch richtig. Die Firewall darf auf keinen Fall PPPoE am WAN Port machen sondern muss eine statische IP Adresse aus dem Router/Firewall Segment haben !

Bedenke das diese 4 IP Netze alle unterschiedlich sein müssen z.B.

Standort 1:

Router/Firewall Netz: 172.16.1.0/24 (Router z.B. .254, Firewall z.B.: .1)

Lokales Netz: 172.17.1.0/24 (Router/Firewall z.B. .254)

Standort 1:

Router/Firewall Netz: 172.16.2.0/24 (Router z.B. .254, Firewall z.B.: .1)

Lokales Netz: 172.17.2.0/24 (Router/Firewall z.B. .254)

Bedenke das diese 4 IP Netze alle unterschiedlich sein müssen z.B.

Standort 1:

Router/Firewall Netz: 172.16.1.0/24 (Router z.B. .254, Firewall z.B.: .1)

Lokales Netz: 172.17.1.0/24 (Router/Firewall z.B. .254)

Standort 1:

Router/Firewall Netz: 172.16.2.0/24 (Router z.B. .254, Firewall z.B.: .1)

Lokales Netz: 172.17.2.0/24 (Router/Firewall z.B. .254)