Zugriff auf ftp-Server von Lan zu Vlan mit Opnsense

Folgendes Setting:

Ein PC im Lan (Gateway 192.168.1.1) soll über ftp auf eine PBX Telefonanlage im VLAN10 (Gateway 192.168.10.1) zugreifen und zwar mittels dem Programm yajhfc um die auf der PBX liegenden Faxe abzurufen und Faxe zu versenden.

Laut Doku unter

https://www.yajhfc.de/documentation/knowledge-base/138-logging-in-works- ...

geht das über den Port 4559.

In dieser Anleitung wird die Einrichtung eines Opnsense FTP Proxy beschrieben, den ich zu diesem Zweck vermutlich (?) einrichten muß:

https://forum.opnsense.org/index.php?topic=3868.0

Dazu folgende Fragen:

1: In der Proxy-Anleitung liegt der FTP Server im Internet, bei mir aber im VLAN10.

Sind die Einstellung unter Services->FTP Proxy dann so richtig?

Listen adress: 127.0.0.1

Listen port: 4559

Source address: leer

Reverse port: 21

dann unter Firewall->NAT->Port Forward

Interface: LAN

Destination: <die-IP-Adresse-des-FTP-Servers/PBX> (bei mir die 192.168.10.2)

Destination port range: FTP

Redirect target IP: 127.0.0.1

Redirect target port: (other) 4559

2: Wenn ich das richtig verstehe muß ich im Programm yajhfx nun die Adresse des Proxy eintragen, denn der vermittelt ja zwischen Client und FTP Server.

Was muß ich denn da für eine IP angeben ??

Die Adresse des LAN-Gateways 192.168.1.1 ??

Danke im voraus für eure Hilfe

Ein PC im Lan (Gateway 192.168.1.1) soll über ftp auf eine PBX Telefonanlage im VLAN10 (Gateway 192.168.10.1) zugreifen und zwar mittels dem Programm yajhfc um die auf der PBX liegenden Faxe abzurufen und Faxe zu versenden.

Laut Doku unter

https://www.yajhfc.de/documentation/knowledge-base/138-logging-in-works- ...

geht das über den Port 4559.

In dieser Anleitung wird die Einrichtung eines Opnsense FTP Proxy beschrieben, den ich zu diesem Zweck vermutlich (?) einrichten muß:

https://forum.opnsense.org/index.php?topic=3868.0

Dazu folgende Fragen:

1: In der Proxy-Anleitung liegt der FTP Server im Internet, bei mir aber im VLAN10.

Sind die Einstellung unter Services->FTP Proxy dann so richtig?

Listen adress: 127.0.0.1

Listen port: 4559

Source address: leer

Reverse port: 21

dann unter Firewall->NAT->Port Forward

Interface: LAN

Destination: <die-IP-Adresse-des-FTP-Servers/PBX> (bei mir die 192.168.10.2)

Destination port range: FTP

Redirect target IP: 127.0.0.1

Redirect target port: (other) 4559

2: Wenn ich das richtig verstehe muß ich im Programm yajhfx nun die Adresse des Proxy eintragen, denn der vermittelt ja zwischen Client und FTP Server.

Was muß ich denn da für eine IP angeben ??

Die Adresse des LAN-Gateways 192.168.1.1 ??

Danke im voraus für eure Hilfe

Please also mark the comments that contributed to the solution of the article

Content-Key: 504520

Url: https://administrator.de/contentid/504520

Printed on: May 7, 2024 at 04:05 o'clock

7 Comments

Latest comment

Betreibst du von LAN zu LAN eine Adressübersetzung? Normal wäre dieses nicht, sondern hier nutzt man normales Routing. Wenn es über normales Routing läuft, benötigst du keinen Proxy, sondern kannst einfach auf den FTP-Server zugreifen. Eventuell sind je nach Konfiguration des FTP-Servers noch ein paar Firewallregeln nötig.

Aber die Regeln, die du zeigst, wären auch nicht korrekt. Damit würdest du einen FTP-Server auf der OPNsense über den Proxy freigeben und dann doppelt gemoppelt.

Aber die Regeln, die du zeigst, wären auch nicht korrekt. Damit würdest du einen FTP-Server auf der OPNsense über den Proxy freigeben und dann doppelt gemoppelt.

soll über ftp auf.... geht das über den Port 4559.

Das ist unmöglich ! Jedenfalls ist es unmöglich wenn FTP da im Spiel ist. Sollte man als Netzwerk Admin aber eigentlich auch wissen !FTP benutzt fest die Ports TCP 20 und TCP 21 ! (Control Port und Daten Port)

Erstens ist es nicht möglich wegen des Port Dualismus FTP auf einen anderen Port zu zwingen, zweitens kann es niemals mit einem einzelnen Port arbeiten.

Es ist also Blödsinn das "FTP" dazu benutzt wird.

Was sein kann ist das die Applikation selber fest den Port TCP 4559 dazu benutzt. Oder UDP. Du warst ja leider nicht in der Lage anzugeben ob es UDP oder TCP ist.

Vermutlich hast du da was völlig missverstanden, denn dieser Port ist fest für Hylafax reserviert:

https://www.iana.org/assignments/service-names-port-numbers/service-name ...

Ganz sicher ist es also kein FTP !

Das solltest du also erstmal klären bevor du weitermachst...?!

Im Grunde ist die Firewall Regel ja kinderleicht, denn du bleibst ja im internen lokalen LAN und 2 dortigen IP Segmenten.

Am LAN Port sähe das dann so aus:

PASS Source: LAN-network, Port:any --> Destination: VLAN10_network, Port: TCP/UDP 4559

Am VLAN 10 Port dann entsprechend.

@aqui: Das ist Qutsch, klar kann man FTP auf anderen Ports laufen lassen und die Sache mit TCP/20 ist auch schon lange nicht mehr gängig. TCP/20 wurde früher für aktives FTP genutzt, was aber nicht NAT-fähig ist. Seit zig Jahren ist passives FTP gängig und hier wird die Datenverbindung auf einem dynamischen Port vom Server erwartet, anstatt das der Server sich mit dem Client verbindet.

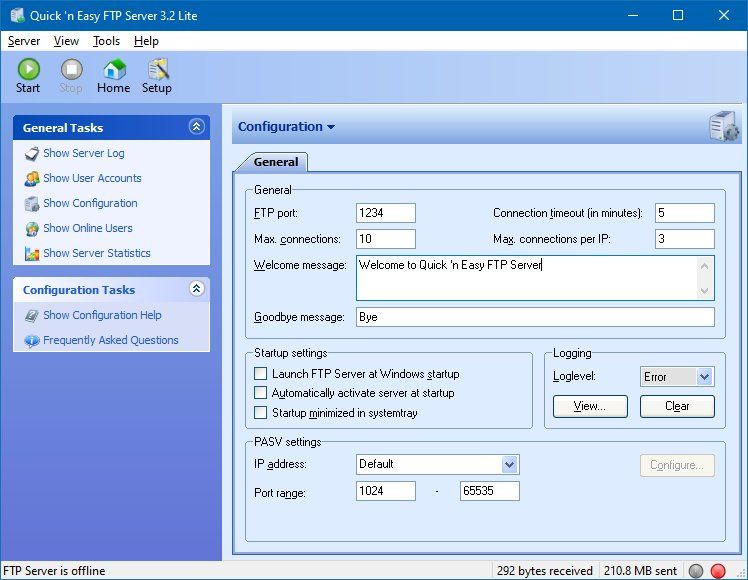

hylafax nutzt für die Übertragung einfach passives FTP.

Der Firewall ist die dynamische Portzuordnung egal, du musst einfach nur den Portbereich, der im Server für die dynamische Zuordnung konfiguriert ist, erlaufen.

hylafax nutzt für die Übertragung einfach passives FTP.

Der Firewall ist die dynamische Portzuordnung egal, du musst einfach nur den Portbereich, der im Server für die dynamische Zuordnung konfiguriert ist, erlaufen.

Trotzdem kannst du auch bei passive FTP nicht die Ports verändern. Passive ändert ja nur die Reihenfolge der Control und Data Port Nutzung. Bzw. das letzterer dann Random ist und dem Client über den Control Port mitgeteilt wird. Kein FTP Server bietet die Option diese Ports zu ändern. Du musst ja zwangsweise dann auch beide Ports auf nicht standardtisierte Ports ändern.

Dann hast du wieder die Clients bei denen das ebenso nicht oder nur schwer möglich ist, denn dort müssten ebenso beide Ports customized werden.

https://slacksite.com/other/ftp.html

Bedeutet das der Hylafax Server dann mindestens den Command Port TCP 21 und den Datenport dann TCP 4559 nutzt. Zweifelhaft....

Vermutlich wird er eher was SCP artiges machen mit einem monolithischen TCP 4559 Port.

So oder so wäre das aber für die Regeln auch komplett Wumpe, dann gibt man eben TCP 21 und TCP 4559 frei.

Oder man ist mal etwas inelligent und misst mit dem Wireshark mal genau WAS der Prozess denn wirklich nutzt und customized danach die Firewall...fertisch !

Dann hast du wieder die Clients bei denen das ebenso nicht oder nur schwer möglich ist, denn dort müssten ebenso beide Ports customized werden.

https://slacksite.com/other/ftp.html

Bedeutet das der Hylafax Server dann mindestens den Command Port TCP 21 und den Datenport dann TCP 4559 nutzt. Zweifelhaft....

Vermutlich wird er eher was SCP artiges machen mit einem monolithischen TCP 4559 Port.

So oder so wäre das aber für die Regeln auch komplett Wumpe, dann gibt man eben TCP 21 und TCP 4559 frei.

Oder man ist mal etwas inelligent und misst mit dem Wireshark mal genau WAS der Prozess denn wirklich nutzt und customized danach die Firewall...fertisch !