Zuweisen von Gruppenrichtlinien über Sicherheitsgruppen funktioniert nicht

Hallo Zusammen,

ich habe ein Problem mit der Zuweisung von GPOs über Sicherheitsgruppen.

Auch nach längeren Googlen und testen bin ich immer noch zu keiner funktionierenden Lösung gekommen.

Da ich mit der Verteilung neuer GPOs noch recht unerfahren bin hoffe ich auf eure Hilfe

Domäne ist ein Server 2012R2 Standard (wurde vergangene Woche von Essentials geupgraded)

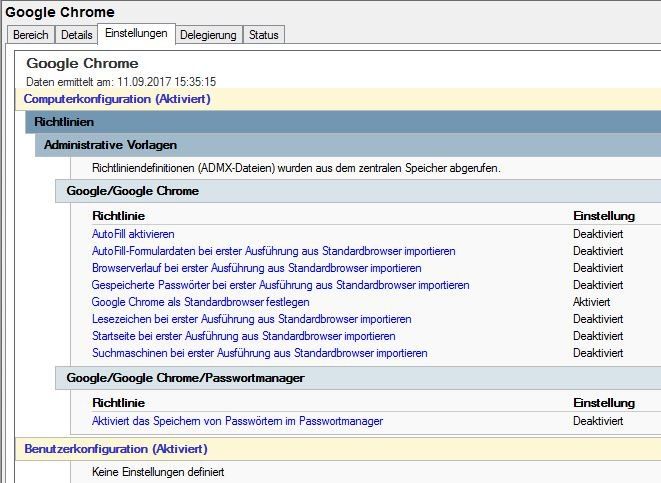

gpresult /r:

Immer her mit Fragen und möglichen Antworten.

Grüße

Yai

ich habe ein Problem mit der Zuweisung von GPOs über Sicherheitsgruppen.

Auch nach längeren Googlen und testen bin ich immer noch zu keiner funktionierenden Lösung gekommen.

Da ich mit der Verteilung neuer GPOs noch recht unerfahren bin hoffe ich auf eure Hilfe

Domäne ist ein Server 2012R2 Standard (wurde vergangene Woche von Essentials geupgraded)

gpresult /r:

BENUTZEREINSTELLUNGEN

----------------------

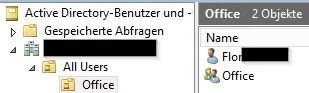

CN=USER,OU=Office,OU=All Users,DC=DOMAIN,DC=local

Letzte Gruppenrichtlinienanwendung: 11.09.2017, um 13:40:28

Gruppenrichtlinieanwendung von: SERVER.DOMAIN.local

Schwellenwert für langsame Verbindung:500 kbps

Domänenname: DOMAIN

Domänentyp: Windows 2008 oder höher

Angewendete Gruppenrichtlinienobjekte

--------------------------------------

Default Domain Policy

Folgende herausgefilterte Gruppenrichtlinien werden nicht angewendet.

----------------------------------------------------------------------

Richtlinien der lokalen Gruppe

Filterung: Nicht angewendet (Leer)

Der Benutzer ist Mitglied der folgenden Sicherheitsgruppen

----------------------------------------------------------

Domänen-Benutzer

Jeder

Remoteunterstützungsanbieter

Administratoren

Benutzer

INTERAKTIV

KONSOLENANMELDUNG

Authentifizierte Benutzer

Diese Organisation

LOKAL

Office

Von der Authentifizierungsstelle bestätigte ID

Hohe VerbindlichkeitsstufeImmer her mit Fragen und möglichen Antworten.

Grüße

Yai

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 348740

Url: https://administrator.de/forum/zuweisen-von-gruppenrichtlinien-ueber-sicherheitsgruppen-funktioniert-nicht-348740.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

10 Kommentare

Neuester Kommentar

Welche dieser Richtlinien ist denn von dir und was genau willst du mit Ihnen bezwecken? Du musst immer daran denken die GPOs ordentlich zu sortieren und Sie in Delegierung bzw. Bereich einzutragen. Dort dann die dementsprechenden Rechte eintragen und dann am besten zum Schluss noch einen gpupdate Befehl drüber jagen. Es kann sein das die Aktualisierung auch dann erst beim nächsten Start greift, bzw. erst nach ein oder zwei Neustarts. Ich probiere mich da auch immer wieder aufs neue aber so habe ich die Ordnerzuweisung bei uns im Unternehmen auch hinbekommen.

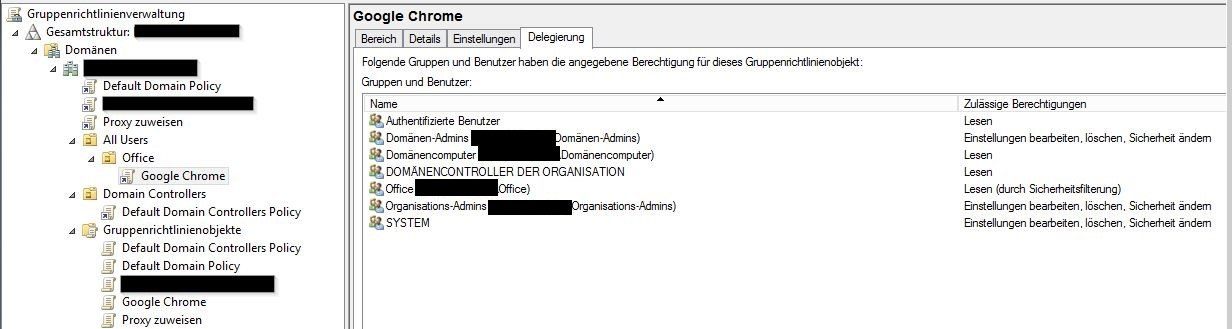

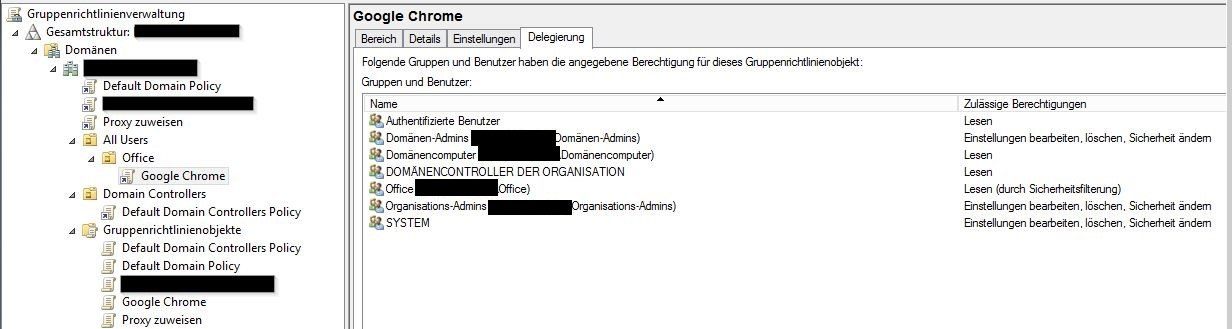

Vorneweg zum sichergehen (Wenn ich die Screenshots richtig interpretiere ist das der Fall und sollte nicht das Problem sein.)

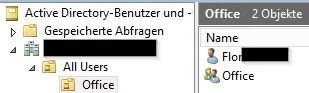

Wo liegen die User, auf die dieses GPO angewandt werden soll?

Das GPO wirkt nur direkt auf Benutzer/Computer Konten. Es kann nicht indirekt durch eine "Gruppe" wirken.

Es ist also erforderlich, dass die GPO "oberhalb" oder "in" der OU verknüpft ist, in welcher die Benutzer Objekte liegen, auf die du eine Wirkung erzielen möchtest.

Danach kann dann per Sicherheitsgruppen "gefiltert" werden, welche GPO auch tatsächlich gelesen werden darf.

Dies solltest du nicht manuell über die "Delegation" machen, sondern über Tab "Bereich" und dann unten die Sicherheits Filterung.Dort müßte Standard mäßig nur "Authenticated users" drin sein. Diese löschen und mit deiner Office Gruppe ersetzen. Jetzt können nur Mitglieder der Gruppe "Office" diese GPO auch lesen.

[EDIT: Hinweis von Yaimael - Dies scheint nicht mehr ganz zu stimmen, da ggf. Berechtigungen fehlen. Siehe Link von Yaimael:Link Es müssen ggf. Manuell über die "Delegation" Berechtigungen nach gepflegt werden. ]

INFO: Das löschen der "auth users" ist kein "Verbot" in dem Sinne, sondern nur kein erlaubter Zugriff. Somit sperrt es den Zugriff nicht komplett, sondern "erlaubt diesen nicht mehr für alle".

Durch die Erlaubnis als Mitglied der "Office" Gruppe, dürfen die gewünschten "User" das GPO dann trotzdem lesen und können es somit anwenden.)

//Edit: Natürlich wäre noch wichtig zu wissen, was für Einstellungen dein GPO macht.

Wo liegen die User, auf die dieses GPO angewandt werden soll?

Das GPO wirkt nur direkt auf Benutzer/Computer Konten. Es kann nicht indirekt durch eine "Gruppe" wirken.

Es ist also erforderlich, dass die GPO "oberhalb" oder "in" der OU verknüpft ist, in welcher die Benutzer Objekte liegen, auf die du eine Wirkung erzielen möchtest.

Danach kann dann per Sicherheitsgruppen "gefiltert" werden, welche GPO auch tatsächlich gelesen werden darf.

Dies solltest du nicht manuell über die "Delegation" machen, sondern über Tab "Bereich" und dann unten die Sicherheits Filterung.Dort müßte Standard mäßig nur "Authenticated users" drin sein. Diese löschen und mit deiner Office Gruppe ersetzen. Jetzt können nur Mitglieder der Gruppe "Office" diese GPO auch lesen.

[EDIT: Hinweis von Yaimael - Dies scheint nicht mehr ganz zu stimmen, da ggf. Berechtigungen fehlen. Siehe Link von Yaimael:Link Es müssen ggf. Manuell über die "Delegation" Berechtigungen nach gepflegt werden. ]

INFO: Das löschen der "auth users" ist kein "Verbot" in dem Sinne, sondern nur kein erlaubter Zugriff. Somit sperrt es den Zugriff nicht komplett, sondern "erlaubt diesen nicht mehr für alle".

Durch die Erlaubnis als Mitglied der "Office" Gruppe, dürfen die gewünschten "User" das GPO dann trotzdem lesen und können es somit anwenden.)

//Edit: Natürlich wäre noch wichtig zu wissen, was für Einstellungen dein GPO macht.

Der Screenshot erklärt auch schon dein Problem.

Dein GPO macht "Computereinstellungen" Diese wirken sich nicht auf Benutzer aus!

Du musst das ganze auf Computer Ebene machen, also in der OU wo auch das Computer-Objekt liegt. Die Benutzerkonten haben hier keinerlei Auswirkung.

Der Rest sollte somit funktionieren, vorausgesetzt du nutzt die Computer-Objekte, oder aber (wenn möglich) machst die Einstellung in dem GPO auf Benutzerebene.

Eine weiter Möglichkeit wäre noch die "Loopback-Verarbeitung". Diese ermöglicht dir Computer-gpo Benutzer basiert anzuwenden. Aber hierüber solltest du dich ausgiebig informieren, da es das ganze nicht unkomplizierter macht.

Zwecks deinen Anleitungen. Ich kann das nicht "nachvollziehen".

Habe extra testweise ein GPO gemacht und das ganze nachgestellt.

Ich habe lediglich Auth-users bei der Sicherheitsfilterung raus genommen und die Test Gruppe hinzugefügt. Das GPO wurde angewendet. Dann testweise eine andere Gruppe wo ich kein mitglied war - GPO wurde nicht angewendet.

Habe also auf Seiten der Delegation keine Manuellen Änderungen durchführen müssen.

Die Domäne/Forest ist aber noch auf Level 2008R2. Vielleicht liegt es daran! Kann ich auf die Schnelle nicht testen

Hoffe geholfen zu haben

Grüße

//Edit: Habe nochmal etwas rumgespielt. Das mit deinen Anleitungen kann natürlich durchaus stimmen wenn es z.B. um Computer GPO geht. Da diese (wie in der Anelitung geschrieben) auch über auth-user abgedeckt sind. Fehlt diese komplett kann sich der Computer die GPO nicht mehr anschauen, da er nicht den Benutzerkontext hat.

Im falle einer reinen "user-gpo" funktioniert es dann trotzdem (was bei mir dann der Fall war).

In dem Fall ziehe ich natürlich den Hinweis zurück, dass man das nur über die Bereichseinstellung machen sollte. Da ich selten mit der Sicherheitsfilterung arbeite, hatte ich mit diesem Problem noch nicht zu tun.

Dein GPO macht "Computereinstellungen" Diese wirken sich nicht auf Benutzer aus!

Du musst das ganze auf Computer Ebene machen, also in der OU wo auch das Computer-Objekt liegt. Die Benutzerkonten haben hier keinerlei Auswirkung.

Der Rest sollte somit funktionieren, vorausgesetzt du nutzt die Computer-Objekte, oder aber (wenn möglich) machst die Einstellung in dem GPO auf Benutzerebene.

Eine weiter Möglichkeit wäre noch die "Loopback-Verarbeitung". Diese ermöglicht dir Computer-gpo Benutzer basiert anzuwenden. Aber hierüber solltest du dich ausgiebig informieren, da es das ganze nicht unkomplizierter macht.

Zwecks deinen Anleitungen. Ich kann das nicht "nachvollziehen".

Habe extra testweise ein GPO gemacht und das ganze nachgestellt.

Ich habe lediglich Auth-users bei der Sicherheitsfilterung raus genommen und die Test Gruppe hinzugefügt. Das GPO wurde angewendet. Dann testweise eine andere Gruppe wo ich kein mitglied war - GPO wurde nicht angewendet.

Habe also auf Seiten der Delegation keine Manuellen Änderungen durchführen müssen.

Die Domäne/Forest ist aber noch auf Level 2008R2. Vielleicht liegt es daran! Kann ich auf die Schnelle nicht testen

Hoffe geholfen zu haben

Grüße

//Edit: Habe nochmal etwas rumgespielt. Das mit deinen Anleitungen kann natürlich durchaus stimmen wenn es z.B. um Computer GPO geht. Da diese (wie in der Anelitung geschrieben) auch über auth-user abgedeckt sind. Fehlt diese komplett kann sich der Computer die GPO nicht mehr anschauen, da er nicht den Benutzerkontext hat.

Im falle einer reinen "user-gpo" funktioniert es dann trotzdem (was bei mir dann der Fall war).

In dem Fall ziehe ich natürlich den Hinweis zurück, dass man das nur über die Bereichseinstellung machen sollte. Da ich selten mit der Sicherheitsfilterung arbeite, hatte ich mit diesem Problem noch nicht zu tun.

Deine letzte Vermutung ist richtig.

Da dem GPO die Gruppen "Egal" sind, hat es keinen Vor/Nachteil ob du diese in OU1, 2 oder 3 legst. Die können auch komplett wo anders liegen.

Der Benutzer muss IN, oder UNTER der OU liegen, auf der das GPO verknüpft ist.

Hier mal eine "grobe Zusammenfassung" in welcher Reihenfolge GPO angewandt werden, aus einem anderen Beitrag von mir. Habe dort zwar Computer-GPO geschrieben, betrifft aber natürlich auch die Benutzer Ebene. Wirken tun sie immer nur auf Computer oder Benutzer Objekte. Einschränken kannst du durch Filter, wie in deinem Fall Sicherheitsgruppen-basiert, oder aber auch per WMI Filter.

Da dem GPO die Gruppen "Egal" sind, hat es keinen Vor/Nachteil ob du diese in OU1, 2 oder 3 legst. Die können auch komplett wo anders liegen.

Der Benutzer muss IN, oder UNTER der OU liegen, auf der das GPO verknüpft ist.

Hier mal eine "grobe Zusammenfassung" in welcher Reihenfolge GPO angewandt werden, aus einem anderen Beitrag von mir. Habe dort zwar Computer-GPO geschrieben, betrifft aber natürlich auch die Benutzer Ebene. Wirken tun sie immer nur auf Computer oder Benutzer Objekte. Einschränken kannst du durch Filter, wie in deinem Fall Sicherheitsgruppen-basiert, oder aber auch per WMI Filter.

Zitat von @Stiglitz:

Richtig, es wirkt immer nur "nach unten".

Ebenso zu beachten:

Die "Verarbeitungs- Reihenfolge" ist prinzipiell gesehen zuerst "Local-policy" und dann Absteigend "Site - Domain - OU"

Also zuerst verarbeitet der Computer was er bei sich in der local policy hat.

Dann was auf Site-ebene an GPO vorhanden ist, danach die Domäne und hier absteigend in der Hierarchie durch die verschiedenen OU.

Was hierbei wichtig ist. Was zuerst verarbeitet wird, hat die die kleinere "Rangordnung". Je näher ein GPO am Objekt ist, um so höher ist es in der Rangordnung.

Wird z.B. auf Domänen Ebene ein GPO verknüpft, welches "Einstellung-X" mit Wert 0 belegt, wird dieser Wert überschrieben, wenn weiter unten auf OU Ebene ein anderes GPO verlinkt ist, welches die selbe "Einstellung-X" mit Wert 1 angibt.

Kurz gesagt: Der letzte der schreibt, hat recht.

Aber auch hier wieder eine Ausnahme: ein "Enforced/Erzwungen" GPO. Aber ich denke es ist besser, wenn du dich darüber einfach selbst noch etwas informierst. Ich hab immer etwas Probleme meine Texte ordentlich Strukturiert zu verfassen

Richtig, es wirkt immer nur "nach unten".

Ebenso zu beachten:

Die "Verarbeitungs- Reihenfolge" ist prinzipiell gesehen zuerst "Local-policy" und dann Absteigend "Site - Domain - OU"

Also zuerst verarbeitet der Computer was er bei sich in der local policy hat.

Dann was auf Site-ebene an GPO vorhanden ist, danach die Domäne und hier absteigend in der Hierarchie durch die verschiedenen OU.

Was hierbei wichtig ist. Was zuerst verarbeitet wird, hat die die kleinere "Rangordnung". Je näher ein GPO am Objekt ist, um so höher ist es in der Rangordnung.

Wird z.B. auf Domänen Ebene ein GPO verknüpft, welches "Einstellung-X" mit Wert 0 belegt, wird dieser Wert überschrieben, wenn weiter unten auf OU Ebene ein anderes GPO verlinkt ist, welches die selbe "Einstellung-X" mit Wert 1 angibt.

Kurz gesagt: Der letzte der schreibt, hat recht.

Aber auch hier wieder eine Ausnahme: ein "Enforced/Erzwungen" GPO. Aber ich denke es ist besser, wenn du dich darüber einfach selbst noch etwas informierst. Ich hab immer etwas Probleme meine Texte ordentlich Strukturiert zu verfassen

Und nochmal zwecks einer Bemerkung. Ich habe es jetzt nochmal probiert und es scheint tatsächlich gar nicht zu ziehen, wenn nicht mindestens auth-user oder ähnliches auch den lese zugriff erteilt bekommt. Macht aber logisch gesehen auch Sinn. Kann es der Verarbeiter (seit diesem patch nur noch der Computer) nicht lesen, wars das.

Weswegen mir das nicht aufgefallen ist, ist viel mysteriöser. In meinem Test war die Auth-user Gruppe mit Leseberechtigung vorhanden, obwohl ich diese über die Sicherheits-Filterung gelöscht hatte.

Kann mir gerade nicht erklären, wie das Zustande gekommen ist. Vielleicht ein dummer Zufall oder ein Überbleibsel von vergangenen Tests (ist nur ein test-GPO) aber das hat natürlich mein Ergebnis verfälscht.

In dem Fall ist die Info aus deinem Link sehr wichtig und meine Informationen waren veraltet bzw. in diesem Ausmaß gar nicht vorhanden, da bis jetzt nicht benötigt. Danke!

Weswegen mir das nicht aufgefallen ist, ist viel mysteriöser. In meinem Test war die Auth-user Gruppe mit Leseberechtigung vorhanden, obwohl ich diese über die Sicherheits-Filterung gelöscht hatte.

Kann mir gerade nicht erklären, wie das Zustande gekommen ist. Vielleicht ein dummer Zufall oder ein Überbleibsel von vergangenen Tests (ist nur ein test-GPO) aber das hat natürlich mein Ergebnis verfälscht.

In dem Fall ist die Info aus deinem Link sehr wichtig und meine Informationen waren veraltet bzw. in diesem Ausmaß gar nicht vorhanden, da bis jetzt nicht benötigt. Danke!

Zitat von @Yaimael:

Das erklärt natürlich einiges.

Da habe ich vor lauter Bäumen den Wald nicht gesehen danke schon mal dafür.

Die Einstellungen kann man auch auf Benutzerebene machen und funktionieren soweit jetzt auch.

Hier mal der Link zum Artikel von MS MS016-072.

Da wird erwähnt das es ab 2012 R2 damit Probleme gibt bzw. dieser Fix greift.

Vielleich für dich interessant in Zukunft

Du hast sehr geholfen. Danke dafür nochmal.

Abschließend aber noch eine Verständnis Frage.

Wenn ich folgende Struktur habe:

Domain

->OU1

->->OU2 (Unter OU1)

->->OU3 (Unter OU1)

In OU1 lege ich alle User ab und ich OU2,OU3,.... die Sicherheitsgruppen über die ich meine Policies steuern möchte.

Auf welches Element muss ich dann die GPO verknüpfen? Kann das auf OU2,OU3,... geschehen? Oder ist es egal wo ich meine Sicherheitsgruppe ablege, hauptsache die User die es Betrifft sind in der Verknüpften OU?

Grüße

Yai

Das erklärt natürlich einiges.

Da habe ich vor lauter Bäumen den Wald nicht gesehen danke schon mal dafür.

Die Einstellungen kann man auch auf Benutzerebene machen und funktionieren soweit jetzt auch.

Hier mal der Link zum Artikel von MS MS016-072.

Da wird erwähnt das es ab 2012 R2 damit Probleme gibt bzw. dieser Fix greift.

Vielleich für dich interessant in Zukunft

Du hast sehr geholfen. Danke dafür nochmal.

Abschließend aber noch eine Verständnis Frage.

Wenn ich folgende Struktur habe:

Domain

->OU1

->->OU2 (Unter OU1)

->->OU3 (Unter OU1)

In OU1 lege ich alle User ab und ich OU2,OU3,.... die Sicherheitsgruppen über die ich meine Policies steuern möchte.

Auf welches Element muss ich dann die GPO verknüpfen? Kann das auf OU2,OU3,... geschehen? Oder ist es egal wo ich meine Sicherheitsgruppe ablege, hauptsache die User die es Betrifft sind in der Verknüpften OU?

Grüße

Yai

Jup, das hast du alles vollkommen richtig erkannt.