Check your DNS-dealer

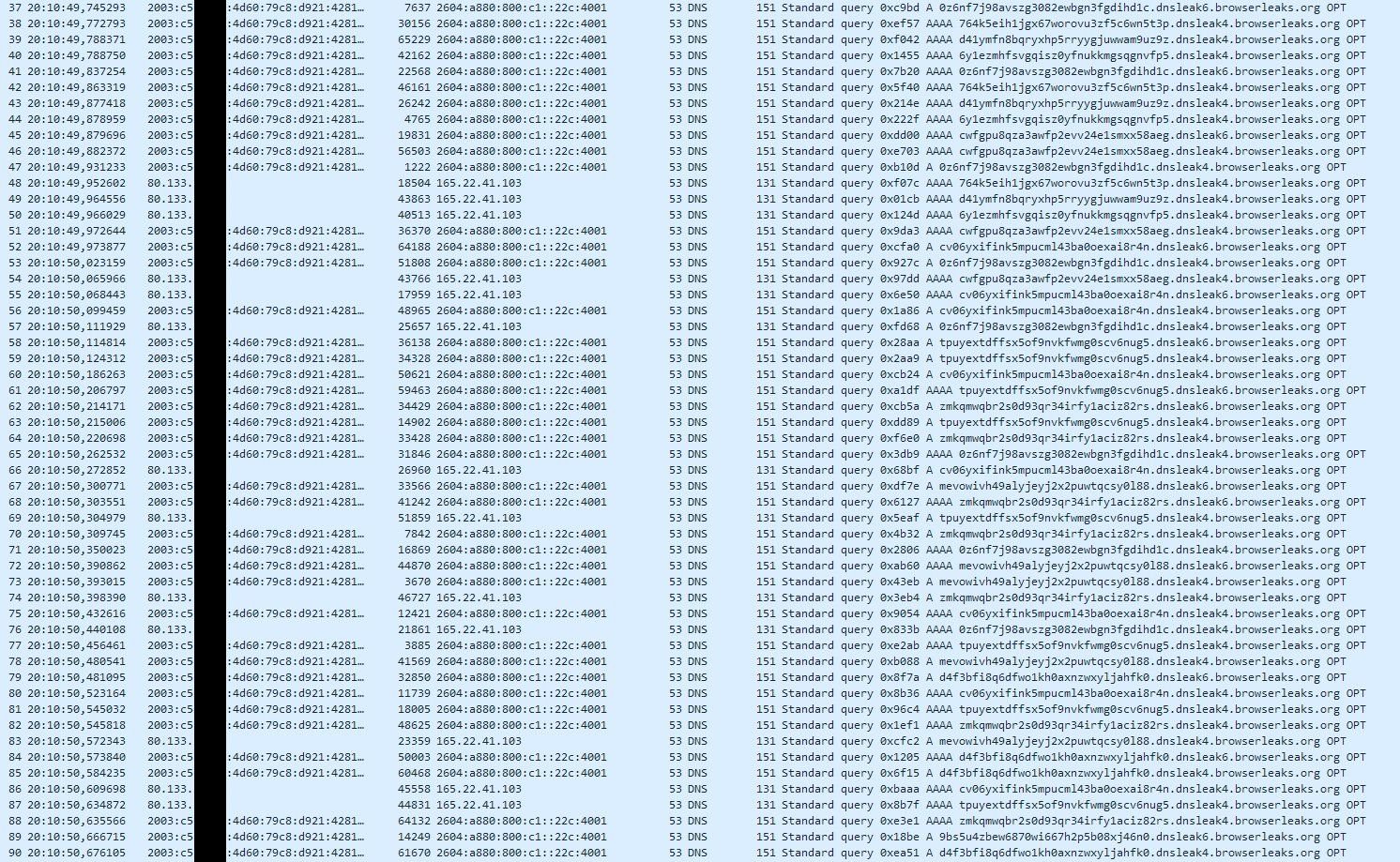

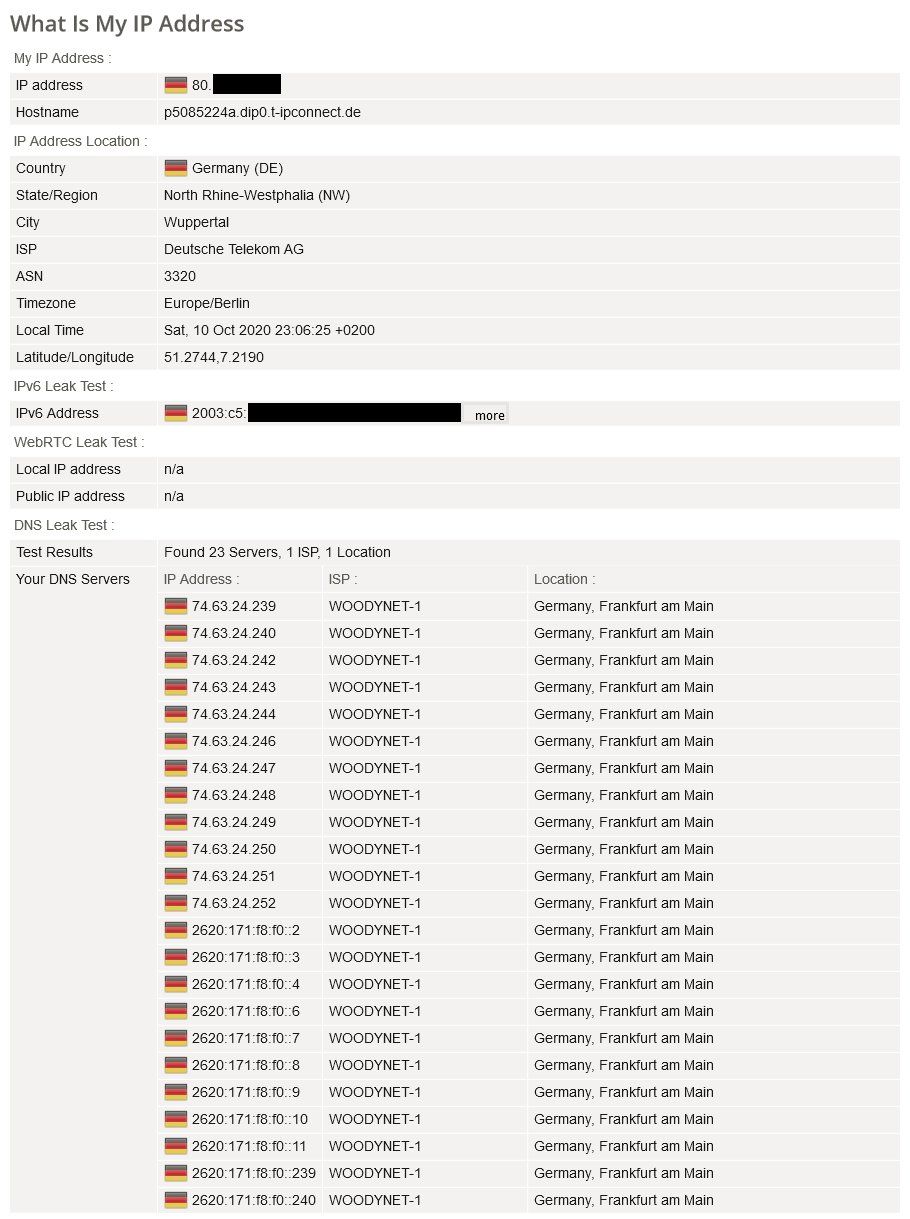

Welchen DNS-Server Ihr aktuelles Gerät gerade benutzt (Smartphone, PC, Tablet, Smart-TV), verrät beispielsweise die Testseite Browserleaks:

browserleaks.com/dns

Weiter:

heise.de/news/Mehr-Privatsphaere-mit-Fritzboxen-4920115.html

TGIF

Ankh the Punk

browserleaks.com/dns

Weiter:

heise.de/news/Mehr-Privatsphaere-mit-Fritzboxen-4920115.html

TGIF

Ankh the Punk

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 611535

Url: https://administrator.de/knowledge/check-your-dns-dealer-611535.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

25 Kommentare

Neuester Kommentar

Hallo,

und warum zeigt das Teil dann die Vodafone DNS an, obwohl ich Quad9 befrage?

Gruß,

Jörg

und warum zeigt das Teil dann die Vodafone DNS an, obwohl ich Quad9 befrage?

Gruß,

Jörg

Hallo,

das lässt sich ausschließen, da ich eine bestimmte Webseite aufrufen kann

Gruß,

Jörg

das lässt sich ausschließen, da ich eine bestimmte Webseite aufrufen kann

Gruß,

Jörg

Zitat von @AnkhMorpork:

Welchen DNS-Server Ihr aktuelles Gerät gerade benutzt (Smartphone, PC, Tablet, Smart-TV), verrät beispielsweise die Testseite Browserleaks:

browserleaks.com/dns

Welchen DNS-Server Ihr aktuelles Gerät gerade benutzt (Smartphone, PC, Tablet, Smart-TV), verrät beispielsweise die Testseite Browserleaks:

browserleaks.com/dns

Stimmt nicht. Mein aktuelles Gerät benutzt unseren DC, der benutzt wiederum die Firewall und die nutzt dann am Ende der Kette auch wieder was anderes als den Vodafone DNS.

Tolles Tool, funktioniert aber leider nicht.

Hast es auch schon gemerkt.

lks

PS: Freitag!

Mir hat die Seite bisher vollkommen richtige Ergebnisse geliefert. Wenn da was anderes steht, was man nicht erwartet, dann vermutlich tatsächlich, weil die DNS-Anfrage irgendwohin geleitet wurde, was man nicht erwartet hat.

Die Spalte "ISP" ist natürlich so zu interpretieren dass der Provider der IP-Adresse von der die DNS-Anfrage kam, anzuzeigen. Wenn ich meinen eigenen Recursor an einem Telekom-Anschluss betreibe, wird dort natürlich richtigerweise als ISP "Telekom" angezeigt.

Und IPv6 nicht vergessen, darüber können parallel zu IPv4 natürlich andere Resolver verteilt werden

Als zweiten Test kann man auch manuell eine DNS-Anfrage nach "whoami.akamai.net" machen, hierbei muss man ggf. A und AAAA abfragen.

Das reflektiert die IP-Adresse, von der Akamai die DNS-Anfrage erhalten hat.

Die Spalte "ISP" ist natürlich so zu interpretieren dass der Provider der IP-Adresse von der die DNS-Anfrage kam, anzuzeigen. Wenn ich meinen eigenen Recursor an einem Telekom-Anschluss betreibe, wird dort natürlich richtigerweise als ISP "Telekom" angezeigt.

Und IPv6 nicht vergessen, darüber können parallel zu IPv4 natürlich andere Resolver verteilt werden

Als zweiten Test kann man auch manuell eine DNS-Anfrage nach "whoami.akamai.net" machen, hierbei muss man ggf. A und AAAA abfragen.

Das reflektiert die IP-Adresse, von der Akamai die DNS-Anfrage erhalten hat.

Hallo,

Wenn Du meinst...

Danke für diesen tollen Tipp!

Wenn ich akamai befrage, kommt meine Abfrage von einer IP-Adresse, die gemäß reversem lookup zu pch.net gehören. Die sind auch auf der Homepage von meinem DNS-Anbieter (Quad9) gelistet: About Quad9 DNS Services

Wenn ich Browserleaks (s.O.) aufrufe, dann nutze ich angeblich den Vodafone-DNS. Mit anderen Worten: Browserleaks ist tatsächlich Müll

Gruß,

Jörg

Zitat von @LordGurke:

Mir hat die Seite bisher vollkommen richtige Ergebnisse geliefert. Wenn da was anderes steht, was man nicht erwartet, dann vermutlich tatsächlich, weil die DNS-Anfrage irgendwohin geleitet wurde, was man nicht erwartet hat.

Mir hat die Seite bisher vollkommen richtige Ergebnisse geliefert. Wenn da was anderes steht, was man nicht erwartet, dann vermutlich tatsächlich, weil die DNS-Anfrage irgendwohin geleitet wurde, was man nicht erwartet hat.

Wenn Du meinst...

Als zweiten Test kann man auch manuell eine DNS-Anfrage nach "whoami.akamai.net" machen,

Danke für diesen tollen Tipp!

Wenn ich akamai befrage, kommt meine Abfrage von einer IP-Adresse, die gemäß reversem lookup zu pch.net gehören. Die sind auch auf der Homepage von meinem DNS-Anbieter (Quad9) gelistet: About Quad9 DNS Services

Wenn ich Browserleaks (s.O.) aufrufe, dann nutze ich angeblich den Vodafone-DNS. Mit anderen Worten: Browserleaks ist tatsächlich Müll

Gruß,

Jörg

Zitat von @117471:

Wenn ich Browserleaks (s.O.) aufrufe, dann nutze ich angeblich den Vodafone-DNS. Mit anderen Worten: Browserleaks ist tatsächlich Müll

Wenn ich Browserleaks (s.O.) aufrufe, dann nutze ich angeblich den Vodafone-DNS. Mit anderen Worten: Browserleaks ist tatsächlich Müll

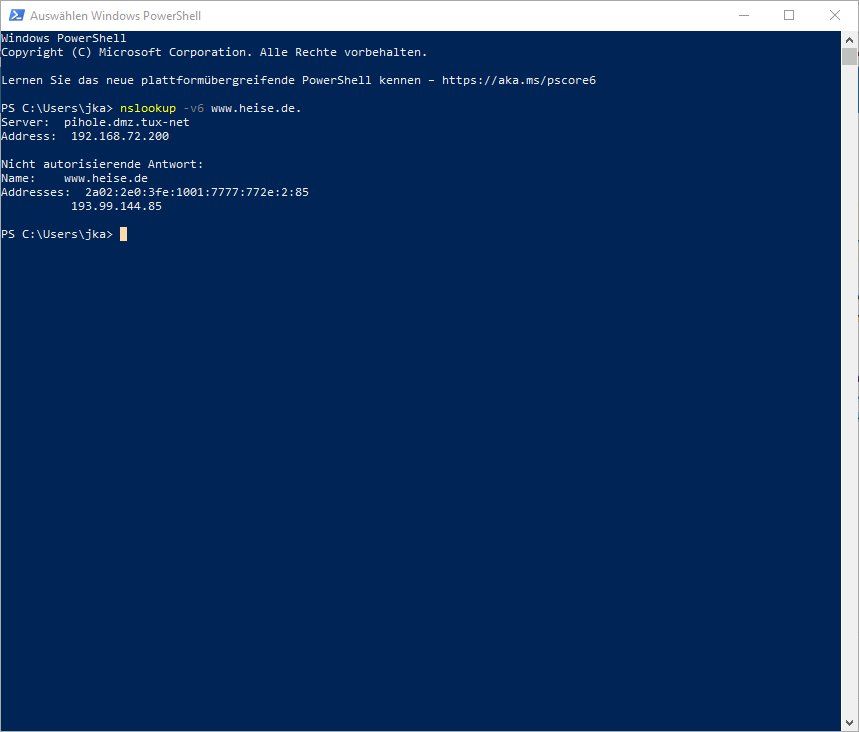

Oder du verwendest doch den Vodafone-DNS - z.B. weil er dir per IPv6-RA advertised wird. Anfragen nach AAAA-Records werden von manchen Betriebssystemen, darunter Windows, zuerst an einen IPv6-DNS-Server geschickt. Wenn du Quad9 ausschließlich per IPv4 konfiguriert hast, wird der für AAAA-Anfragen via IPv6 dann schlicht nicht benutzt.

Und Router verteilen Ihre DNS-Anfragen gerne per Round-Robin über alle Ihnen bekannten DNS-Server. Wenn also ein Router als IPv4-Nameserver Quad9 hat, als IPv6-Server weiterhin die Vodafone-DNS verwendet, wird ein Teil deiner Anfragen ebenfalls weiterhin über Vodafone geleitet.

Dadurch, dass Browserleaks eine hohe Menge DNS-Anfragen stellt, ist dort die Wahrscheinlichkeit sehr hoch, wirklich alle DNS-Server aus diesem Round-Robin-Konstrukt zu sehen.

Und als Tipp: Versuche mal einen anderen Browser testweise. Nicht, dass schlicht dein Browser DoH gegen einen Vodafone-Server benutzt.

Hallo,

im Log vom Pi-Hole ist die Anfrage ebenfalls zu sehen; und dort ist IPv6-technisch "nur" die Link-Local-Adresse konfiguriert.

Gruß,

Jörg

im Log vom Pi-Hole ist die Anfrage ebenfalls zu sehen; und dort ist IPv6-technisch "nur" die Link-Local-Adresse konfiguriert.

Gruß,

Jörg

Kontrolliere mal mit "ipconfig /all", welche DNS-Server auf allen Interfaces konfiguriert sind.

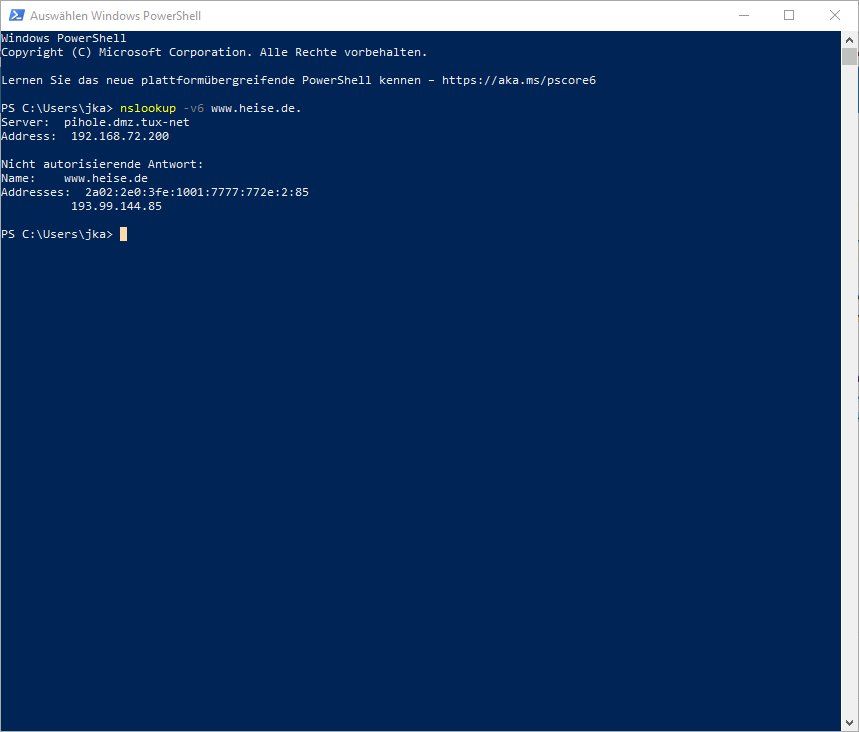

Zudem: "nslookup -6" existiert unter Windows nicht und hat keine Wirkung. Wie du siehst, wurde dein IPv4-DNS gefragt, was das Standardverhalten ist. Auf meinem System, wo ich zu 100% weiß dass dort manuell ein IPv6-DNS eingetragen ist, wird von nslookup ebenfalls per IPv4 gefragt. Das ist eine Krankheit von nslookup - und es verhält sich dort anders, als der Rest der Software unter Windows. Leider.

Zudem: "nslookup -6" existiert unter Windows nicht und hat keine Wirkung. Wie du siehst, wurde dein IPv4-DNS gefragt, was das Standardverhalten ist. Auf meinem System, wo ich zu 100% weiß dass dort manuell ein IPv6-DNS eingetragen ist, wird von nslookup ebenfalls per IPv4 gefragt. Das ist eine Krankheit von nslookup - und es verhält sich dort anders, als der Rest der Software unter Windows. Leider.

Hallo,

es ist nur der Pi-Hole konfiguriert.

Das tut kein Browser. Wenn, dann schicken die das an einen globalen Dienstleister. Firefox funkt z.B. CloudFlare an, was ich aber über die Canary Domains geblockt habe.

Übrigens wäre der DoH-Traffic in dem Fall nicht für Vodafone einsehbar und schon gar nicht manipulierbar. Es sei denn, sie haben den Key oder das Stammzertifikat vom Anbieter. Genau das ist ja die Motivation hinter DoH.

[...]

Worauf möchtest Du eigentlich hinaus bzw. was möchtest Du mir sagen? Meine Anfragen gehen eindeutig über den Pi-Hole und von dort aus zum Quad9. Der o.g. Dienst arbeitet fehlerhaft - was hier bereits mehrere Teilnehmer bestätigt haben.

Gruß,

Jörg

es ist nur der Pi-Hole konfiguriert.

Nicht, dass schlicht dein Browser DoH gegen einen Vodafone-Server benutzt.

Das tut kein Browser. Wenn, dann schicken die das an einen globalen Dienstleister. Firefox funkt z.B. CloudFlare an, was ich aber über die Canary Domains geblockt habe.

Übrigens wäre der DoH-Traffic in dem Fall nicht für Vodafone einsehbar und schon gar nicht manipulierbar. Es sei denn, sie haben den Key oder das Stammzertifikat vom Anbieter. Genau das ist ja die Motivation hinter DoH.

zuerst an einen IPv6-DNS-Server geschickt.

[...]

Wie du siehst, wurde dein IPv4-DNS gefragt, was das Standardverhalten ist.

Worauf möchtest Du eigentlich hinaus bzw. was möchtest Du mir sagen? Meine Anfragen gehen eindeutig über den Pi-Hole und von dort aus zum Quad9. Der o.g. Dienst arbeitet fehlerhaft - was hier bereits mehrere Teilnehmer bestätigt haben.

Gruß,

Jörg

Zitat von @117471:

Das tut kein Browser. Wenn, dann schicken die das an einen globalen Dienstleister. Firefox funkt z.B. CloudFlare an, was ich aber über die Canary Domains geblockt habe.

Das tut kein Browser. Wenn, dann schicken die das an einen globalen Dienstleister. Firefox funkt z.B. CloudFlare an, was ich aber über die Canary Domains geblockt habe.

Das tun Browser schon, wenn man es ihnen konfiguriert hat. Halte ich aber auch für unwahrscheinlich.

Worauf möchtest Du eigentlich hinaus bzw. was möchtest Du mir sagen? Meine Anfragen gehen eindeutig über den Pi-Hole und von dort aus zum Quad9. Der o.g. Dienst arbeitet fehlerhaft - was hier bereits mehrere Teilnehmer bestätigt haben.

Ich weiß schlicht aus der Vergangenheit, dass der Dienst korrekt arbeitet und habe darüber sogar fehlerhafte Konfigurationen gefunden - deshalb bin ich mir sicher, dass dein DNS-Traffic tatsächlich dort entlang läuft, wie es dir von Browserleaks angezeigt wird.

Und auch bei mir zeigt er aktuell die Einstellungen exakt so an, wie sie existieren. Einstellungen, die Browserleaks unmöglich erraten kann.

Ein beliebtes Problem ist nunmal, dass nur die DNS-Konfiguration auf dem IPv4-Protokoll angepasst wird. Über IPv6 kann sowohl per DHCP als auch per RA ein DNS-Server verteilt werden - und dieser wird dann (mit Ausnahme von nslookup) bevorzugt für Anfragen verwendet. Etwas, was schlicht übersehen wird, weil eine automatische Konfiguration über RA sogar unter bestimmten Umständen eine statische Konfiguration überschreiben resp. ergänzen kann.

Deshalb ja meine Frage, ob du auf irgendeinem Interface deines Systems einen DNS-Server stehen hast, den du da nicht erwartest.

Das kann ja ein zweiter DNS-Server sein (z.B. dein Internetrouter), den du dort eigentlich nicht stehen haben willst. Muss ja auch nicht zwingend IPv6 sein.

Deshalb glaube ich weiterhin, dass der Dienst bei dir nicht fehlerhaft arbeitet sondern ein Konfigurationsproblem aufdeckt - exakt so, wie es gedacht ist. Zum Beispiel, weil dein Router per IPv6-RA weiterhin sich selbst als DNS-Server verteilt und die Anfragen an deinen DNS-Server weiterleitet. Oder weil per DHCP mehr als ein DNS-Server verteilt wird. Oder weil auf irgendeinem Interface deines Systems noch ein weiterer DNS-Server statisch konfiguriert ist. Oder vielleicht auch, weil dein Pi-Hole die Anfragen nicht ausschließlich an Quad9 weiterleitet.

Nachtrag:

Ansonsten kannst du ja mal andere Dienste befragen, z.B. dnsleaktest.com/ - allerdings testen die nur mit IPv4, eventuelle Fehler im Zusammenhang mit IPv6 gehen damit eventuell unter.

Hallo,

Und ich habe mir mal etwas genauer angeschaut, wie der Dienst auf seine Ergebnisse kommt: Offenbar sucht er nach exklusiven Einträgen oder Fehlern im DNS und versucht daraus, einen Fingerprint abzuleiten. Bei der Vielzahl der DNS-Server, die es (weltweit) gibt ist es nahezu ausgeschlossen, so eine Datenbank aktuell zu halten. Dieser Dienst ist der Beweis dafür

Japp, aber man müsste schon arg in den Routern herummanipulieren, um so etwas zu erreichen. Und wer hier vorsätzlich einen DNS via RA verteilt, der tut dies bewusst und kennt auch die Konsequenzen.

Und - wie gesagt: Augenscheinlich bist Du der einzige Teilnehmer hier, bei dem das zu funktionieren scheint. Bei mir zeigt der nach wie vor den Provider-DNS an. Und wenn ich z.B. via nslookup nach bekannten Fehlern, Zensurmaßnahmen oder Besonderheiten im DNS meines Anbeiters suche, finde ich diese nur, wenn ich - oh Wunder - händisch den Provider-DNS frage

Anders herum wird ein Schuh draus: Außer Dir hat sich hier noch niemand gefunden, bei dem er funktioniert Mit anderen Worten: Der whois über akamai ist wesentlich aussagekräftiger. Und ein wirklich guter Tipp.

Mit anderen Worten: Der whois über akamai ist wesentlich aussagekräftiger. Und ein wirklich guter Tipp.

Gruß,

Jörg

Und ich habe mir mal etwas genauer angeschaut, wie der Dienst auf seine Ergebnisse kommt: Offenbar sucht er nach exklusiven Einträgen oder Fehlern im DNS und versucht daraus, einen Fingerprint abzuleiten. Bei der Vielzahl der DNS-Server, die es (weltweit) gibt ist es nahezu ausgeschlossen, so eine Datenbank aktuell zu halten. Dieser Dienst ist der Beweis dafür

Über IPv6 kann sowohl per DHCP als auch per RA ein DNS-Server verteilt werden

Japp, aber man müsste schon arg in den Routern herummanipulieren, um so etwas zu erreichen. Und wer hier vorsätzlich einen DNS via RA verteilt, der tut dies bewusst und kennt auch die Konsequenzen.

Und - wie gesagt: Augenscheinlich bist Du der einzige Teilnehmer hier, bei dem das zu funktionieren scheint. Bei mir zeigt der nach wie vor den Provider-DNS an. Und wenn ich z.B. via nslookup nach bekannten Fehlern, Zensurmaßnahmen oder Besonderheiten im DNS meines Anbeiters suche, finde ich diese nur, wenn ich - oh Wunder - händisch den Provider-DNS frage

Deshalb glaube ich weiterhin, dass der Dienst bei dir nicht fehlerhaft arbeitet

Anders herum wird ein Schuh draus: Außer Dir hat sich hier noch niemand gefunden, bei dem er funktioniert

Gruß,

Jörg

Zitat von @117471:

Ich weiß schlicht aus der Vergangenheit, dass der Dienst korrekt arbeitet

Und ich habe mir mal etwas genauer angeschaut, wie der Dienst auf seine Ergebnisse kommt: Offenbar sucht er nach exklusiven Einträgen oder Fehlern im DNS und versucht daraus, einen Fingerprint abzuleiten. Bei der Vielzahl der DNS-Server, die es (weltweit) gibt ist es nahezu ausgeschlossen, so eine Datenbank aktuell zu halten. Dieser Dienst ist der Beweis dafür Negativ. Die machen (ich habe mit Wireshark zugeschaut) eine große Menge DNS-Anfragen an zufällige Subdomains. Da sie zufällig sind, können sie nicht bereits im Cache liegen. Und man kann auf den autoritativen Nameservern für die angefragte Domain natürlich sehen, welche IP-Adresse nach dem zufällig generierten Namen fragt.

Und dann weiß man, welcher DNS-Server - zumindest als letzter in einer Kette - die konkrete Recursion durchgeführt hat.

Über IPv6 kann sowohl per DHCP als auch per RA ein DNS-Server verteilt werden

Japp, aber man müsste schon arg in den Routern herummanipulieren, um so etwas zu erreichen. Und wer hier vorsätzlich einen DNS via RA verteilt, der tut dies bewusst und kennt auch die Konsequenzen.

Nein. Das macht jede FritzBox, jeder Speedport, quasi jeder Provider-Router von alleine und vollautomatisch. Ist in einigen Fällen nichtmal abschaltbar.

Deshalb glaube ich weiterhin, dass der Dienst bei dir nicht fehlerhaft arbeitet

Anders herum wird ein Schuh draus: Außer Dir hat sich hier noch niemand gefunden, bei dem er funktioniert

Das ist kein WHOIS sondern eine DNS-Anfrage. Die im übrigen EXAKT so funktioniert wie das, was Browserleaks macht.

Nur, dass das bei denen auch über IPv6 funktioniert (Akamai lieferte mir bisher nur IPv4 zurück). Und durch die größere Menge an Anfragen durch Browserleaks wird auch Round-Robin mit eingeschlossen.

Aber nur um diese Frage geklärt zu haben: Hast du denn wenigstens mal nachgesehen, ob da nicht doch ein DNS-Server entweder bei dir im Client oder auf dem Pi-Hole auftaucht, den du nicht erwartest?

Hallo,

Ich habe gerade mal nachgeschaut: DNS via RA ist bei meiner Fritz!Box 6360 standardmäßig abgeschaltet. Bei zwei Kunden von mir (Fritz!Box, SpeedPort) ist es ebenfalls standardmäßig aus. Und ich weiß ziemlich sicher, dass dort nichts verändert wurde

Ja, und nicht nur das. Selbst wenn ich sämtlichen DNS-Traffic (IPv4 und IPv6) in der pfSense blockiere und DoH (Cloudflare) im Browser einschalte ist der Dienst immer noch der Meinung, ich nutze den Vodafone-DNS.

Dann erlaube mir die Frage: Warum liefert sie - im Gegensatz zu Browserleaks das richtige Ergebnis?

Achja: Unter Linux verhält es sich genau so. Selbst in VMs, in denen es definitiv kein IPv6 gibt und in denen IPv4 statisch konfiguriert ist...^^

Gruß,

Jörg

Zitat von @LordGurke:

Nein. Das macht jede FritzBox, jeder Speedport, quasi jeder Provider-Router von alleine und vollautomatisch.

Nein. Das macht jede FritzBox, jeder Speedport, quasi jeder Provider-Router von alleine und vollautomatisch.

Ich habe gerade mal nachgeschaut: DNS via RA ist bei meiner Fritz!Box 6360 standardmäßig abgeschaltet. Bei zwei Kunden von mir (Fritz!Box, SpeedPort) ist es ebenfalls standardmäßig aus. Und ich weiß ziemlich sicher, dass dort nichts verändert wurde

Aber nur um diese Frage geklärt zu haben: Hast du denn wenigstens mal nachgesehen, ob da nicht doch ein DNS-Server entweder bei dir im Client oder auf dem Pi-Hole auftaucht, den du nicht erwartest?

Ja, und nicht nur das. Selbst wenn ich sämtlichen DNS-Traffic (IPv4 und IPv6) in der pfSense blockiere und DoH (Cloudflare) im Browser einschalte ist der Dienst immer noch der Meinung, ich nutze den Vodafone-DNS.

Die im übrigen EXAKT so funktioniert wie das, was Browserleaks macht.

Dann erlaube mir die Frage: Warum liefert sie - im Gegensatz zu Browserleaks das richtige Ergebnis?

Achja: Unter Linux verhält es sich genau so. Selbst in VMs, in denen es definitiv kein IPv6 gibt und in denen IPv4 statisch konfiguriert ist...^^

Gruß,

Jörg

Ich gebe zu, ich bin jetzt verblüfft.

Jedoch wage ich diese - zugegebenermaßen vielleicht etwas spitze - Frage zu stellen: Du hast auch an der richtigen Stelle auf der Seite geschaut? Also im Abschnitt "DNS Leak Test", nicht in den Abschnitten darüber? Je nach Bildschirmauflösung ist das nämlich nicht sofort sichtbar...

Falls ja, welche Adressen werden da als DNS-Server angezeigt?

Trage ich auf meinem lokalen Forwarder Quad9 ein, bekomme ich bei Browserleaks vollkommen korrekt die Unicast-Adressen von Quad9 angezeigt.

Jedoch wage ich diese - zugegebenermaßen vielleicht etwas spitze - Frage zu stellen: Du hast auch an der richtigen Stelle auf der Seite geschaut? Also im Abschnitt "DNS Leak Test", nicht in den Abschnitten darüber? Je nach Bildschirmauflösung ist das nämlich nicht sofort sichtbar...

Falls ja, welche Adressen werden da als DNS-Server angezeigt?

Trage ich auf meinem lokalen Forwarder Quad9 ein, bekomme ich bei Browserleaks vollkommen korrekt die Unicast-Adressen von Quad9 angezeigt.

Hallo,

ich habe die Lösung...

Gruß,

Jörg

ich habe die Lösung...

Gruß,

Jörg

Hallo,

gar nicht neugierig?

Gruß,

Jörg

gar nicht neugierig?

Gruß,

Jörg

Hallo,

die Vodafone-IP-Adresse, die da angezeigt wurde, war meine eigene (dynamisch zugewiesene) Vodafone-IP und nicht der "offizielle" DNS von Vodafone...

Gruß,

Jörg

die Vodafone-IP-Adresse, die da angezeigt wurde, war meine eigene (dynamisch zugewiesene) Vodafone-IP und nicht der "offizielle" DNS von Vodafone...

Gruß,

Jörg

Hallo,

unter „Found xx Servers...“

Da steht meine IPv4 und meine IPv6 Adresse.

Gruß,

Jörg

unter „Found xx Servers...“

Da steht meine IPv4 und meine IPv6 Adresse.

Gruß,

Jörg