Cobalt Strike

Hallo,

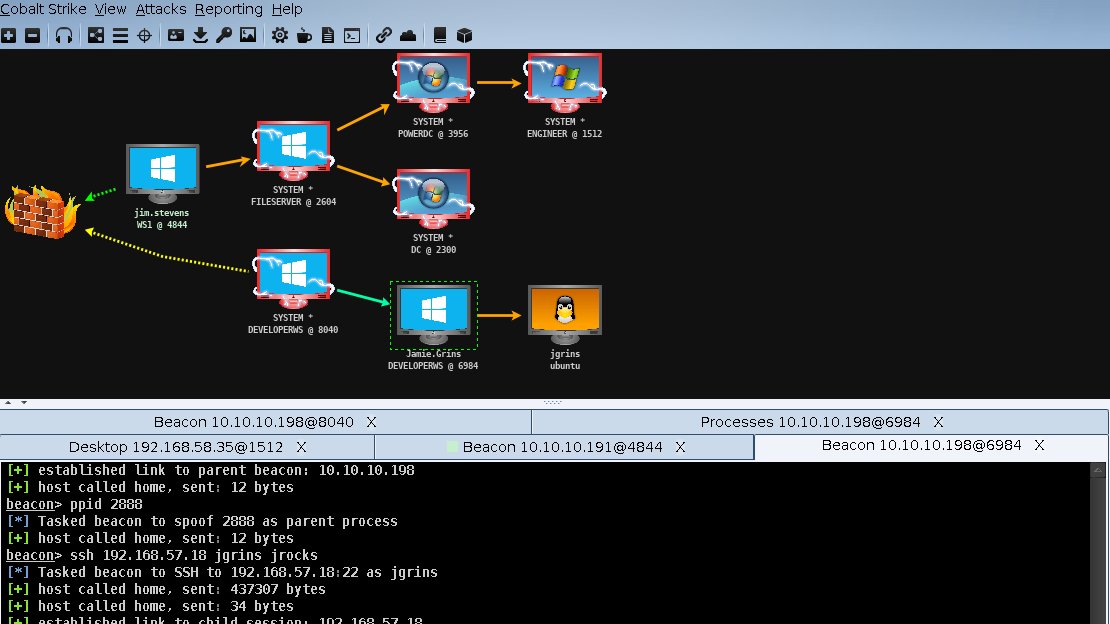

seit einiger Zeit nutzen Hacker Cobalt Strike um Netzwerke auszuspähen und Credentials zu exfiltrieren. Cobalt Strike ist eine Software mit flexiblen Funktionen, um Wirtschaftsspionage auf dem eigenen Netzwerk zu simulieren, Abwehrmaßnahmen zu testen und die eigene Computersicherheit zu erhöhen.

Eine IT-Sicherheitfirma hat jetzt eine Liste von C2-Servern veröffentlicht, die es erlauben sollte zu prüfen, ob aus dem eigenen Netzwerk Verbindungen zu einem dieser C2-Server aufgebaut wurden. Für 2022 werden ca 5.500 Server gelistet, einige als "trial".

Hier der Blogbeitrag dazu und hier findet ihr die Listen zum Download (github)

Die Liste der Domains bzw der IP-Adressen kann mit wenigen Zeilen Powershell ausgelesen werden:

Möchte jemand berichten, ob das hilfreich ist?

mfg

PS: Es ist schwierig zu unterscheiden, wer Hacker und wer "legitimer Anwender" ist.

PS: Ist es Teil Ihres Sicherheitskonzeptes auf Cobalt Strike zu prüfen?

seit einiger Zeit nutzen Hacker Cobalt Strike um Netzwerke auszuspähen und Credentials zu exfiltrieren. Cobalt Strike ist eine Software mit flexiblen Funktionen, um Wirtschaftsspionage auf dem eigenen Netzwerk zu simulieren, Abwehrmaßnahmen zu testen und die eigene Computersicherheit zu erhöhen.

Eine IT-Sicherheitfirma hat jetzt eine Liste von C2-Servern veröffentlicht, die es erlauben sollte zu prüfen, ob aus dem eigenen Netzwerk Verbindungen zu einem dieser C2-Server aufgebaut wurden. Für 2022 werden ca 5.500 Server gelistet, einige als "trial".

Hier der Blogbeitrag dazu und hier findet ihr die Listen zum Download (github)

Die Liste der Domains bzw der IP-Adressen kann mit wenigen Zeilen Powershell ausgelesen werden:

$File = 'c:\users\[user]\downloads\beacons-2022.jsonl'

$Cobalt = get-content $File | ConvertFrom-Json

$Cobalt.domains

$Cobalt.collected_from_ipMöchte jemand berichten, ob das hilfreich ist?

mfg

PS: Es ist schwierig zu unterscheiden, wer Hacker und wer "legitimer Anwender" ist.

PS: Ist es Teil Ihres Sicherheitskonzeptes auf Cobalt Strike zu prüfen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2344312014

Url: https://administrator.de/knowledge/cobalt-strike-2344312014.html

Ausgedruckt am: 16.07.2025 um 12:07 Uhr

7 Kommentare

Neuester Kommentar

Danke für die Links, sieht lesenswert aus, werde ich mir morgen mal in Ruhe vornehmen

Hier noch einer zu dem Thema:

underdefense.com/guides/how-to-detect-cobaltstrike-command-contr ...

Hier noch einer zu dem Thema:

underdefense.com/guides/how-to-detect-cobaltstrike-command-contr ...

IPs Sperren ist halt ziemlich langweilig

Die Analysen des Timings machen aber auch keinen Sinn, denn man kann ja einen beliebig wechselnen Jitter der C2 Kommunikation einstellen und schon isses Hinfällig + da gibts genug Javascript Webseiten die so ähnlich sich aktualisieren d.h. man bekommt ziemlich viel false-postives

Die Analysen des Timings machen aber auch keinen Sinn, denn man kann ja einen beliebig wechselnen Jitter der C2 Kommunikation einstellen und schon isses Hinfällig + da gibts genug Javascript Webseiten die so ähnlich sich aktualisieren d.h. man bekommt ziemlich viel false-postives

Cobalt Strike in an adversary simulation tool that can emulate the tactics and techniques of a quiet long-term embedded threat actor in an IT network.

IndigoCard

IndigoCard