Steigende Scan- und Angriffsintensität auf Internetanschlüsse seitens Russland

Moin Zusammen,

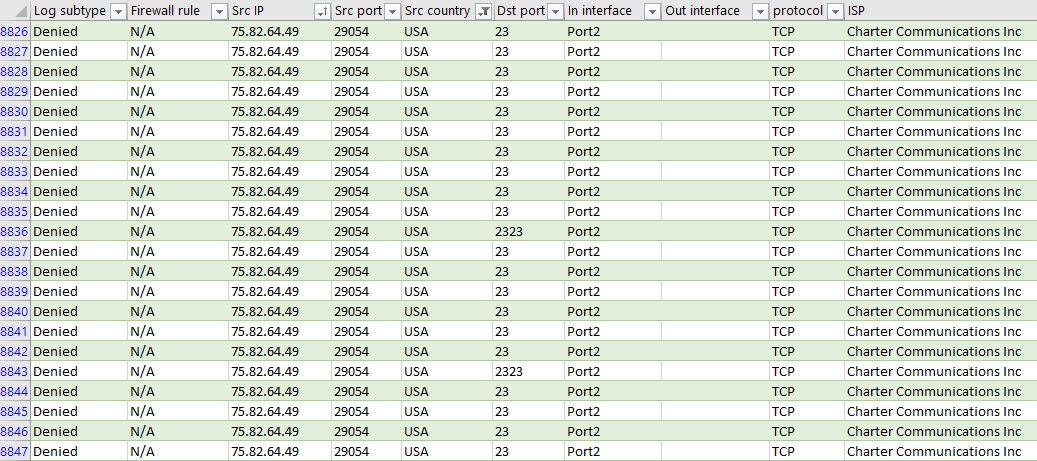

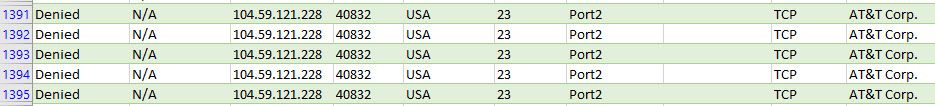

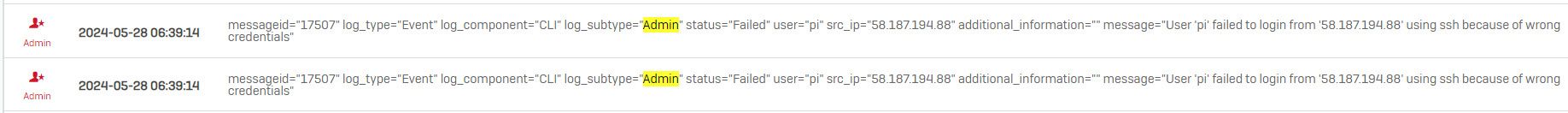

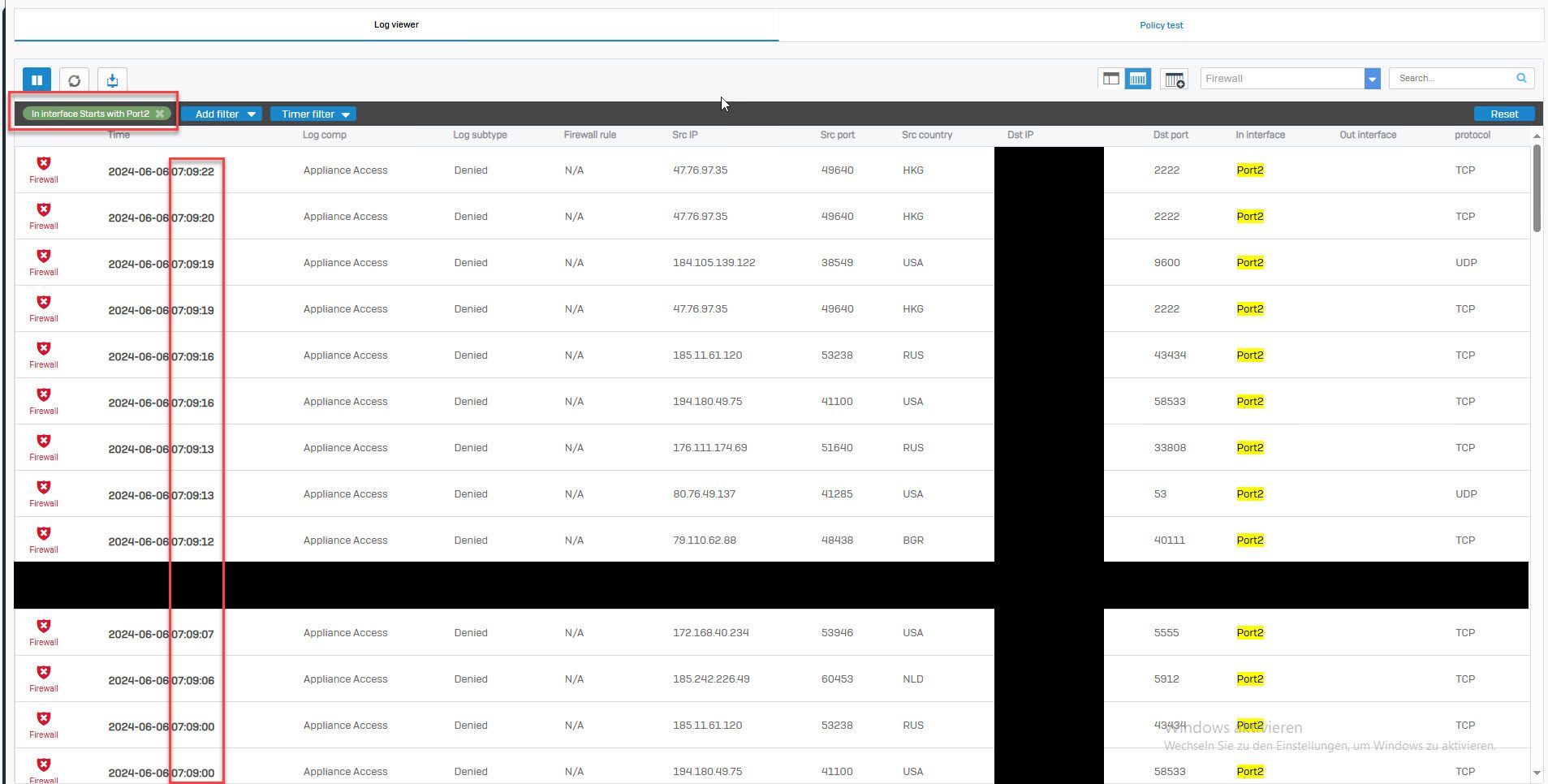

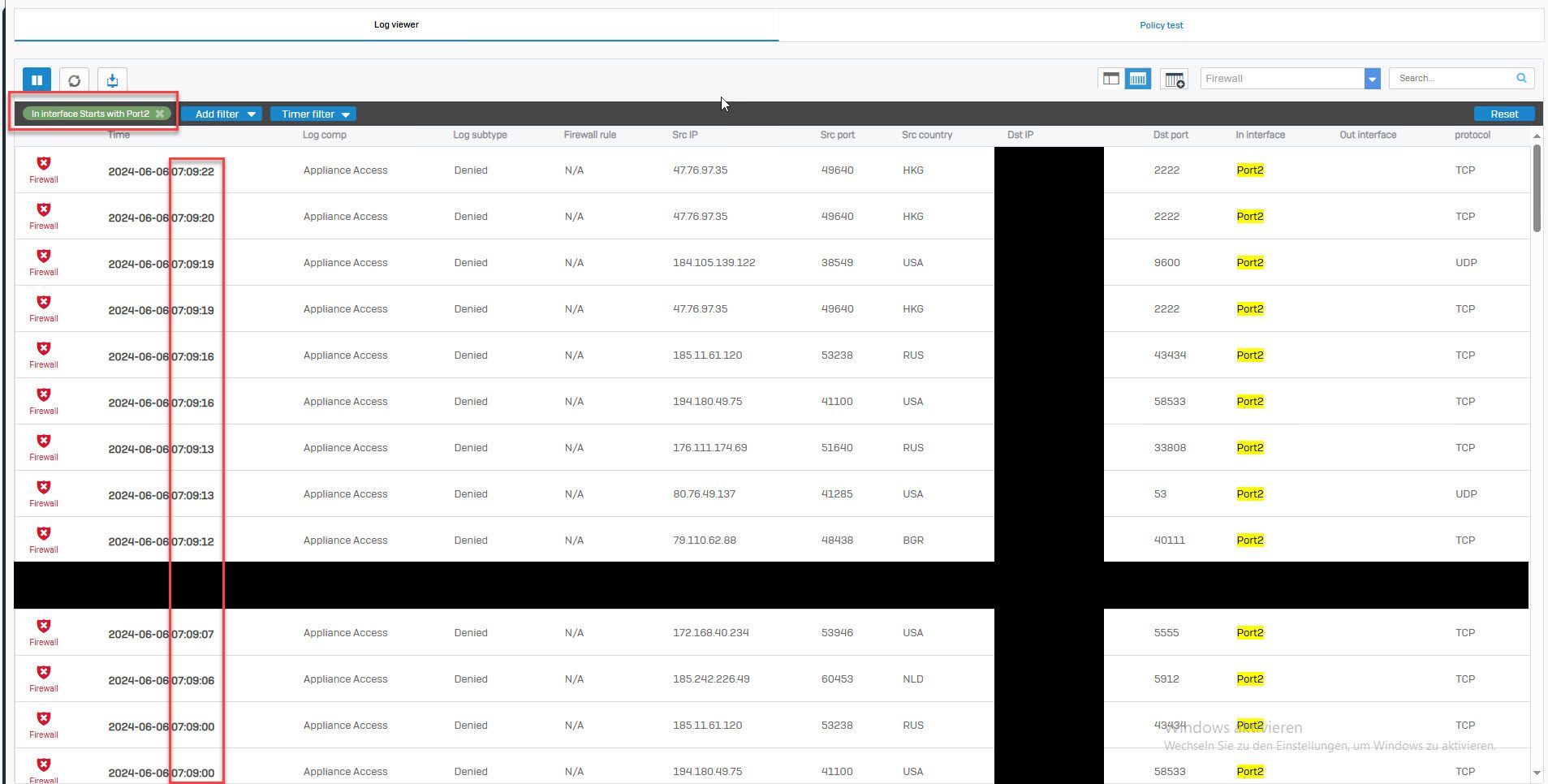

ich habe mir gestern und heute die Logs von diversen SGW‘s unserer Kunden auf mögliche Angriffsspuren durchgesehen und musste dabei feststellen, dass insbesondere die Scann- und Angriffsintensität mit der die entsprechenden Internetanschlüsse konfrontiert werden, in den letzten Tagen und insbesondere seitens Russlands, leider merklich zugenommen hat. 😔

Wenn ich mir die Logauszüge der letzten 48 Stunden von den 14 SGW’s, die quer über das Land verteilt und über diverse Provider angebunden sind, nun genauer anschaue, dann stechen immer wieder dieselben Akteure ins Auge.

Die einen „kartographieren“/“katalogisieren“ mit sehr ausgeklügelten Scannverfahren und auch ordentlich HW-Power dahinter, die entsprechenden Internetanschlüsse, respektive die darüber erreichbaren Dienste und die anderen versuchen dann, mal mehr mal weniger gezielt, die erreichbaren Dienste anzugreifen. 🤮

Und ja, das Ganze ist eigentlich nichts neues, die Intensität mit der das aktuell und insbesondere seitens Russland aber auch z.B. seitens China geschieht, finde ich mittlerweile schon sehr besorgniserregend. 😔

Wie geht ihr eigentlich mit solchen Dingen um?

Sprich, überwacht/monitort ihr aktiv Scann- oder Angriffsversuche auf euren Internetanschlüssen überhaupt?

Wenn ja, wie und was sagen eure Logs zu der jetzigen Situation?

Gruss Alex

ich habe mir gestern und heute die Logs von diversen SGW‘s unserer Kunden auf mögliche Angriffsspuren durchgesehen und musste dabei feststellen, dass insbesondere die Scann- und Angriffsintensität mit der die entsprechenden Internetanschlüsse konfrontiert werden, in den letzten Tagen und insbesondere seitens Russlands, leider merklich zugenommen hat. 😔

Wenn ich mir die Logauszüge der letzten 48 Stunden von den 14 SGW’s, die quer über das Land verteilt und über diverse Provider angebunden sind, nun genauer anschaue, dann stechen immer wieder dieselben Akteure ins Auge.

Die einen „kartographieren“/“katalogisieren“ mit sehr ausgeklügelten Scannverfahren und auch ordentlich HW-Power dahinter, die entsprechenden Internetanschlüsse, respektive die darüber erreichbaren Dienste und die anderen versuchen dann, mal mehr mal weniger gezielt, die erreichbaren Dienste anzugreifen. 🤮

Und ja, das Ganze ist eigentlich nichts neues, die Intensität mit der das aktuell und insbesondere seitens Russland aber auch z.B. seitens China geschieht, finde ich mittlerweile schon sehr besorgniserregend. 😔

Wie geht ihr eigentlich mit solchen Dingen um?

Sprich, überwacht/monitort ihr aktiv Scann- oder Angriffsversuche auf euren Internetanschlüssen überhaupt?

Wenn ja, wie und was sagen eure Logs zu der jetzigen Situation?

Gruss Alex

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 21774154469

Url: https://administrator.de/knowledge/steigende-scan-und-angriffsintensitaet-auf-internetanschluesse-seitens-russland-21774154469.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

105 Kommentare

Neuester Kommentar

hat jemand Erfahrung mit "SOC Outsourcing" z.B. bei Watchguard und ESET? (also für KMUs unter 100 Seats)

watchguard.com/wgrd-products/managed-services

eset.com/de/business/services/managed-detection-and-response/

Mir scheint es gibt sehr viele Anbieter.

@MysticFoxDE - Geoblocking hast du aktiviert nehme ich an.

watchguard.com/wgrd-products/managed-services

eset.com/de/business/services/managed-detection-and-response/

Mir scheint es gibt sehr viele Anbieter.

@MysticFoxDE - Geoblocking hast du aktiviert nehme ich an.

Zitat von @MysticFoxDE:

Und ja, das Ganze ist eigentlich nichts neues, die Intensität mit der das aktuell und insbesondere seitens Russland aber auch z.B. seitens China geschieht, finde ich mittlerweile schon sehr besorgniserregend. 😔

Und ja, das Ganze ist eigentlich nichts neues, die Intensität mit der das aktuell und insbesondere seitens Russland aber auch z.B. seitens China geschieht, finde ich mittlerweile schon sehr besorgniserregend. 😔

Moin,

Die weißt, daß Attributierung über IP-Adressen sehr schwierig ist. Man kann mit diesen Logs nur sagen, daß die IP-Adressen Rußland und China zugeteilt wurden. Ob da nun die Russen, Chinesen, Bratwa, Triaden, Kamasutra oder die bösen Nordkoreaner dahinterstecken, kann man da eigentlich nicht herauslesen, ist aber für die Behandlung völlig unerheblich.

Wie geht ihr eigentlich mit solchen Dingen um?

Ganz einfach: ip-Adressbereiche (=ggf, ganze ASNs) an der Firewall blockieren, wenn man in den entsprechenden Ländern keine Geschäftspartner hat.

Sprich, überwacht/monitort ihr aktiv Scann- oder Angriffsversuche auf euren Internetanschlüssen überhaupt?

Ja.

Wenn ja, wie und was sagen eure Logs zu der jetzigen Situation?

Bisiness äs uschual würde der Angelsaxe sagen. Die Katalogisierung fand schon immer statt, schon im letzten Jahrtausend. Man hat dann auch gesehen, daß bei Bekanntwerden von Einfallstoren diese sehr schnell versucht wurden auszunutzen. Wenn man da keine weiter Schutzmechanismen hatte, mußte man darauf achten vor den bösen Buben an die Informationen zu kommen, was nicht immer leicht war.

Es hilft daher, mehrere Maßnahmenpaket bereitzuhalten. Dienste nur auf Regionen/ASNs zu begrenzen, mit denen sie Kontakt haben dürfen, die Dienste selbst extra abzusichern, etc.

Letztendlich ist das nichts anderes als das normale Tagewerk eines Security-Admins.

lks

CountryBlock, Tor-Block, Fail2Ban, und Rate-Limit, fertsch.

Hier kommt gerade viel über das AS aus Hongkong (CHANGWAY), gern genutzt von den Russen.

Hier kommt gerade viel über das AS aus Hongkong (CHANGWAY), gern genutzt von den Russen.

Seit dem 23.05.2024 gegen etwa 8 Uhr stehen mehrere deutsche Webseiten auf der Zielliste des pro-russischen DDoSNetzwerks DDoSia.

Ursprünglich waren eigentlich nur wenige Adressen im Fokus. Kann gut sein, dass sich das ausgedehnt hat.

Ursprünglich waren eigentlich nur wenige Adressen im Fokus. Kann gut sein, dass sich das ausgedehnt hat.

Moin,

Immer wieder werden Subnetze oder ganze AS (BGP) gesperrt. Und zwar nicht an unserer Firewall, sondern durch unseren ISP. Schließlich ist Bandbreite auch ein Kostenpunkt. Der Traffic der nicht da ist, fließt nicht in die Statistik ein.

Gruß,

Dani

Wie geht ihr eigentlich mit solchen Dingen um?

das Grundrauschen interessiert uns nicht. Das hast du immer und wird auch immer vorhanden sein.Immer wieder werden Subnetze oder ganze AS (BGP) gesperrt. Und zwar nicht an unserer Firewall, sondern durch unseren ISP. Schließlich ist Bandbreite auch ein Kostenpunkt. Der Traffic der nicht da ist, fließt nicht in die Statistik ein.

Sprich, überwacht/monitort ihr aktiv Scann- oder Angriffsversuche auf euren Internetanschlüssen überhaupt?

Natürlich. Dafür gibt es ein SOC + NOC + NOC unseres ISP.Seit dem 23.05.2024 gegen etwa 8 Uhr stehen mehrere deutsche Webseiten auf der Zielliste des pro-russischen DDoSNetzwerks DDoSia.

Entweder hat der Betreiber der Internetseite am DDoS Schutz gespart oder aber der DDoS Schutz des Hosters ist dafür nicht ausgelegt bzw. einfach zu klein.Gruß,

Dani

Entweder hat der Betreiber der Internetseite am DDoS Schutz gespart oder aber der DDoS Schutz des Hosters ist dafür nicht ausgelegt bzw. einfach zu klein.

Die Aussage ist schnell getroffen und in durchaus nicht unwesentlichen Fällen ist diese auch berechtigt, aber je nachdem wie ein Angriff aufgebaut ist (auch bei DDoS) ist die Kritik nicht unbedingt gerechtfertigt. Da sind schon große Pferde kotzen gegangen bei komplexe(re)n Angriffen, bei denen nun wahrlich an SzA und Abwehr nicht gespart wird.

So sehr ich für Security einstehe, so sehr habe ich auf der anderen Seite die allberühmte Verhältnismäßigkeit im Blick. In unserem / meinem Fall bedeutet das, dass ich zur Not einfach die Leitung kappen lasse ("Kabel abstöpseln"), da selbst für uns, (und ich würde behaupten, wir sind wirklich gut aufgestellt) eine Risiko-Mitigation zu angemessenen Kosten nicht mehr möglich ist (das können auch die "Global Player" nicht, wie MS, Amazon, Google):

Und schon gar nicht könne die das, da sie selbst keine Carrier sind, die faktisch auf den "Leitungen" sitzen, da sind Amazon & Co. auch nur Kunden.

Der richtige Ansatz wäre daher, dass die Carrier in solchen Fällen eingreifen. Aber die sehen sich ja nur zu gerne als "dumme" Transporteure und nicht als aktive Betreiber und berufen sich dabei zu gerne auf die allbekannte "Netzneutralität" bzw. sind auch gesetzlich dazu gezwungen (nein, ich diskutiere diese Themen nicht mehr mit der BNetzA

Wie geht ihr eigentlich mit solchen Dingen um?

Meine Router denken nicht national Die beäugen eine Reihe Ports und wenn sich da innerhalb einer definierten Zeitspanne eine nicht explizit erlaubte Source-IP einige Male auf einen oder mehrere von diesen einzuwählen versucht, wird er geblockt.

Ein prima Feature auch, um sich selbst auszusperren, wenn man das vergessen hat und was testet.

Ist im Alltag ohnehin mehr Kosmetik, denn solange nicht ein gezielter Angriff gefahren wird juckt das den Router nicht und wer mich gezielt lahmlegen will, schafft das wahrscheinlich auch.

Direkt im WWW hängende Server sind alle Linux und haben natürlich Fail2Ban an Bord.

Viele Grüße, commodity

Moin @MysticFoxDE

deine Beobachtungen sind bemerkenswert besorgniserregend.

Leider wird man bei den meisten Admins keine tieferen Kenntnisse finden, was da wirklich passiert und ob deren Firewalls gleichermaßen angegriffen oder gar längst geknackt sind.

Es wäre daher schon toll, wenn man irgendwie, ich weiß, das es schwierig ist, eine Anleitung hätte, wie man das auf anderen gängigen Firewalls erkennen kann, was du auf deiner Sophos siehst.

Bei mir hier z b. steht eine kleine alte Ubiquiti Unifi Security Gateway USG, die ja sehr verbreitet ist. Ich hätte jetzt auch nicht so den Blick dafür, das mal zu „beschnüffeln“, was da am Aussenport vor sich geht. (Es gibt hier kein VPN).

Ohnehin gibt es unzählige Unternehmen, wo einfach eine Fritzbox genutzt wird.

Gibt es da ggf. Seiten im Internet, wo man das nachlesen kann, beim BSI z b.?

Danke

Kreuzberger

deine Beobachtungen sind bemerkenswert besorgniserregend.

Leider wird man bei den meisten Admins keine tieferen Kenntnisse finden, was da wirklich passiert und ob deren Firewalls gleichermaßen angegriffen oder gar längst geknackt sind.

Es wäre daher schon toll, wenn man irgendwie, ich weiß, das es schwierig ist, eine Anleitung hätte, wie man das auf anderen gängigen Firewalls erkennen kann, was du auf deiner Sophos siehst.

Bei mir hier z b. steht eine kleine alte Ubiquiti Unifi Security Gateway USG, die ja sehr verbreitet ist. Ich hätte jetzt auch nicht so den Blick dafür, das mal zu „beschnüffeln“, was da am Aussenport vor sich geht. (Es gibt hier kein VPN).

Ohnehin gibt es unzählige Unternehmen, wo einfach eine Fritzbox genutzt wird.

Gibt es da ggf. Seiten im Internet, wo man das nachlesen kann, beim BSI z b.?

Danke

Kreuzberger

Bei Cisco Routern mit Zone based Firewall Setup reicht es z.B. das Logging von blockiertem Traffic zu aktivieren was im Default deaktiviert ist.

parameter-map type inspect global

alert on

log dropped-packets

On Top kann man diesen Traffic auch per NetFlow auswerten und visualisieren.

parameter-map type inspect global

alert on

log dropped-packets

On Top kann man diesen Traffic auch per NetFlow auswerten und visualisieren.

Sprich, ja, die Lage sieht leider noch viel düsterer aus. 😔😭

Klärt mich doch bitte auf, wo das Problem liegt. Dass WAN-seitig "Angriffe" (gemeint sind hier wohl eher Scans und Login-Tries - die aus aller Welt) erfolgen, ist ja nun eine Binsenweisheit. Ebenso sind die für Schwiegereltern (oder andere Fritzbox-Kunden) doch im Prinzip egal, denn die "Angriffe" kommen ja, (zumindest bei IPv4) nicht durchs NAT, es sei denn, die Leute sind so naiv und öffnen irgendwelche Fritzbox-Dienste nach außen.Gleiches gilt im Prinzip für die Unternehmensnetzwerke. Die haben eine Firewall (oder eine Fritzbox

Interessant wird es doch erst,

- wenn DDoS ins Spiel kommt, weil Dich z.B. ein Botnetz (wirklich) angreift. Das wird bei Omi Trude ja nun kaum der Fall sein. Unternehmen, die das nicht aushalten, mal eine Weile offline zu sein, werden sich da aktiv schützen. Alle anderen werden eben dann aktiv, wenn der Angriff sich auf die Performance auswirkt.

- wenn BruteForce auf schwache Absicherung trifft. Dagegen hilft aber kein Security by Obscurity (wozu auch Geoblocking IMO gehört), sondern Schutzmaßnahmen an den offenen Diensten.

Also, was ist jetzt das konkrete Problem, dass aus den im Eingangspost festgestellten Logmeldungen resulitiert?

Viele Grüße, commodity

Hallo Alex,

mal davon abgesehen, dass der Vergleich hinkt, wie ich nach 10 km joggen und

auch mal davon abgesehen, dass Du meine Frage (leider mal wieder) sogleich interpretierst ("egal"), statt sie einfach zu beantworten. Ich habe nicht gesagt, dass mir etwas egal ist, ich habe gesagt, dass ich das thematisierte Problem nicht nachvollziehen kann:

In der analogen Welt ist das handelbar, notfalls mit Schutzmaßnahmen, aufmerksamen Nachbarn, Wachschutz, Polizeieinsätzen usw.

Im Internet ist die Erreichbarkeit der "Haustür" für alle von überall hingegen eine gewollte Funktion. It's a feature . Jeder soll mit jedem von überall möglichst ohne Hindernisse kommunizieren können. Das ist das Prinzip des WWW. Dass dieses missbraucht wird, wird angesichts bestehender (ausreichender) Schutzmöglichkeiten hingenommen. Wer daran teilnehmen möchte, kann und muss sich schützen - und das ist ja nun auch nicht schwierig, wie das Beispiel Fritzbox oben schon zeigt. Und Dir als Profi muss ich auch nicht sagen, dass man etwaige im Internet angebotene Dienste schützen muss - und auch das ist, jedenfalls für den "normalen" Usecase, auch nicht so schwierig. Wie schon der andauernde Fortbestand des gesamten Systems trotz all dieser (meinetwegen zunehmenden) "Angriffe" belegt. Für verbleibende Restrisiken gibt es ein Backup.

. Jeder soll mit jedem von überall möglichst ohne Hindernisse kommunizieren können. Das ist das Prinzip des WWW. Dass dieses missbraucht wird, wird angesichts bestehender (ausreichender) Schutzmöglichkeiten hingenommen. Wer daran teilnehmen möchte, kann und muss sich schützen - und das ist ja nun auch nicht schwierig, wie das Beispiel Fritzbox oben schon zeigt. Und Dir als Profi muss ich auch nicht sagen, dass man etwaige im Internet angebotene Dienste schützen muss - und auch das ist, jedenfalls für den "normalen" Usecase, auch nicht so schwierig. Wie schon der andauernde Fortbestand des gesamten Systems trotz all dieser (meinetwegen zunehmenden) "Angriffe" belegt. Für verbleibende Restrisiken gibt es ein Backup.

Etwas anderes zu erwarten - vielleicht gar durch Kontrollen, Auflagen, Eingriffe/Anordnungen vom Staat, wäre der Ruf nach Verbotspolitik, da höre ich jetzt schon wieder den Aufschrei. Zumal in einem Land, in dem selbst heute noch die freie Fahrt auf der Autobahn sakrosankt ist

Um gleich mal unpassend analog zu bleiben: Wollen wir jetzt alle 2km eine Straßensperre haben, weil wir wissen, dass auf unseren Straßen eine respektable Menge krimineller, betrunkener, zugekiffter, überforderter, übermüdeter, aggressiver, rücksichtsloser oder schlicht ungeeigneter Fahrer unterwegs ist - die direkt sogar unsere Leben und Gesundheit (und die unserer Lieben) bedrohen, nicht nur unsere Daten? Und real ja auch dort jeden Tag eine Menge passiert? Nein, das wollen wir (dennoch) sicher nicht.

Die Politik wird sich dann einzuschalten haben, wenn tatsächlich ein Problem besteht. Und das tut sie durchaus auch. Soweit durch die Justiz erreichbar, werden immer wieder auch Botnetze, Hackingzentren oder Spamschleudern stillgelegt.

Du thematisierst hier aber primär ein mulmiges Gefühl. Das kann Dir keiner abnehmen, außer Du Dir selbst

Dass sich Gefahren realisieren ...

Wir Admins wissen es doch:

Wenn eine Behörde/Schule/Unternehmen, gehackt wurde, sind administrative Fehler oder grobe Benutzerfehler gemacht worden. Oft genug sind Risiken ignoriert oder kleingeredet worden. Fast alle lächeln den Hinweis auf die Risiken schlechter und/oder mehrfach verwendeter Passwörter, selbstverständlich unter der Schreibtischmatte oder im Browser hinterlegt, weg. Vielleicht beschämtes Nicken. Konsequentes Handeln? Fehlanzeige. Man möchte die Vorteile der Technologie, aber nicht den Aufwand dafür, damit umzugehen. Wer jetzt genau soll die Leute wir vor ihrer eigenen Nachlässigkeit schützen?

Wer einen Dienst ins Internet stellt (wer es sich nicht zutraut, könnte es ja auch lassen) und diesen nicht schützt, verhält sich wie jemand, der mit geschlossenen Augen und Kopfhörern über die Kreuzung geht. Kann klappen...

Und wir wissen auch: Deine Eltern sind mit ihrer Fritzbox völlig ausreichend vor dieser Art "Angriffen" aus dem Internet geschützt - jedenfalls so lange, bis Papi seine Musikfiles für die Kumpels aus dem Skatclub frei schaltet... Nicht aber vor dem Trojaner, den sie sich mit einem Download oder einer Mail einfangen. Aber das ist ein völlig anderes Thema.

Beste Grüße in den Süden, commodity

mal davon abgesehen, dass der Vergleich hinkt, wie ich nach 10 km joggen und

auch mal davon abgesehen, dass Du meine Frage (leider mal wieder) sogleich interpretierst ("egal"), statt sie einfach zu beantworten. Ich habe nicht gesagt, dass mir etwas egal ist, ich habe gesagt, dass ich das thematisierte Problem nicht nachvollziehen kann:

würde es dir den gefallen, wenn ständig jemand um dein Haus schleichen und schauen würde, wo eine Möglichkeit besteht, in diese einzubrechen?

Willkommen in meinem Leben. Ich wohne in Berlin Und würde es dir auch egal sein, wenn jemand ständig versuchen würde deine Haustür aufzubrechen

Niemandem ist das egal, aber hier sind wir beim hinkenden Vergleich:In der analogen Welt ist das handelbar, notfalls mit Schutzmaßnahmen, aufmerksamen Nachbarn, Wachschutz, Polizeieinsätzen usw.

Im Internet ist die Erreichbarkeit der "Haustür" für alle von überall hingegen eine gewollte Funktion. It's a feature

Etwas anderes zu erwarten - vielleicht gar durch Kontrollen, Auflagen, Eingriffe/Anordnungen vom Staat, wäre der Ruf nach Verbotspolitik, da höre ich jetzt schon wieder den Aufschrei. Zumal in einem Land, in dem selbst heute noch die freie Fahrt auf der Autobahn sakrosankt ist

Um gleich mal unpassend analog zu bleiben: Wollen wir jetzt alle 2km eine Straßensperre haben, weil wir wissen, dass auf unseren Straßen eine respektable Menge krimineller, betrunkener, zugekiffter, überforderter, übermüdeter, aggressiver, rücksichtsloser oder schlicht ungeeigneter Fahrer unterwegs ist - die direkt sogar unsere Leben und Gesundheit (und die unserer Lieben) bedrohen, nicht nur unsere Daten? Und real ja auch dort jeden Tag eine Menge passiert? Nein, das wollen wir (dennoch) sicher nicht.

Die Politik wird sich dann einzuschalten haben, wenn tatsächlich ein Problem besteht. Und das tut sie durchaus auch. Soweit durch die Justiz erreichbar, werden immer wieder auch Botnetze, Hackingzentren oder Spamschleudern stillgelegt.

Du thematisierst hier aber primär ein mulmiges Gefühl. Das kann Dir keiner abnehmen, außer Du Dir selbst

Dass sich Gefahren realisieren ...

dass irgendwo in der Republik mal wieder irgend eine Behörde/Schule/Unternehmen, gehackt wurde. 😭

... ist IMO kein Argument. Das tun sie auch täglich an der von Dir herangezogenen (analogen) Haustür. Es fallen auch Leute täglich von der Leiter. Soll der Staat da jetzt die Leiterfangmatte anordnen?Wir Admins wissen es doch:

Wenn eine Behörde/Schule/Unternehmen, gehackt wurde, sind administrative Fehler oder grobe Benutzerfehler gemacht worden. Oft genug sind Risiken ignoriert oder kleingeredet worden. Fast alle lächeln den Hinweis auf die Risiken schlechter und/oder mehrfach verwendeter Passwörter, selbstverständlich unter der Schreibtischmatte oder im Browser hinterlegt, weg. Vielleicht beschämtes Nicken. Konsequentes Handeln? Fehlanzeige. Man möchte die Vorteile der Technologie, aber nicht den Aufwand dafür, damit umzugehen. Wer jetzt genau soll die Leute wir vor ihrer eigenen Nachlässigkeit schützen?

Wer einen Dienst ins Internet stellt (wer es sich nicht zutraut, könnte es ja auch lassen) und diesen nicht schützt, verhält sich wie jemand, der mit geschlossenen Augen und Kopfhörern über die Kreuzung geht. Kann klappen...

Und wir wissen auch: Deine Eltern sind mit ihrer Fritzbox völlig ausreichend vor dieser Art "Angriffen" aus dem Internet geschützt - jedenfalls so lange, bis Papi seine Musikfiles für die Kumpels aus dem Skatclub frei schaltet... Nicht aber vor dem Trojaner, den sie sich mit einem Download oder einer Mail einfangen. Aber das ist ein völlig anderes Thema.

Beste Grüße in den Süden, commodity

Das Problem ist schon etwas mehrschichtiger @commodity,

Es fängt eben schon bei der Hardwareentwicklung und Firmware an, geht weiter über das OS bis hin zur Anwendung und den Anwendern.

Da kannst du selbst als perfekt aufgestelltes Unternehmen mit Heerschaaren von Security-Spezialisten wenig machen, wenn am Ende in der Firmware oder z.B. in der Firewall ein Bug ist und dieser über einen Zeroday ausgenutzt werden kann.

Dann kannst du nur noch hoffen, dass das über ein perfektes Logging und Monitoring möglichst schnell einen Event im SOC auslöst und ggf. jemand das Kabel zieht, falls das überhaupt noch was nützt und z.B. der Verschlüsselungstrojaner nicht bereits deine Systeme infiziert hat.

Es gibt natürlich Möglichkeiten für bestimmte Bereiche innerhalb des Unternehmens eine echte Abschottung zu implementieren, die solche Angriffe unmöglich machen. Jedoch ist das für die Bereiche, die mit Extern bidirektional kommunizieren können müssen, nahezu unmöglich.

Und wie wir selbst hier immer wieder lernen können ist es für nicht wenige immer zu aufwendig, zu kompliziert, zu behindernd oder was auch immer, wenn man davon spricht, dass Security by Design oder Mindeststandards eingehalten werden sollten.

Dann ist man ja derjenige, der von der Realität und den Anforderungen in den Unternehmen keine Ahnung hat.

Von daher finde ich deine Aussagen zu dem Thema etwas zu kurz gegriffen, da sie einige Aspekte außen vor lassen. Denn es muss nicht Papi sein, der seine Musikfiles für seine Kumpels im Skatclub zur Verfügung stellen will und damit ein Tor aufmacht, es könnte eben wie @MysticFoxDE zu recht darstellt auch sein, dass AVM auf seiner Fritzbox einen Bug hat und somit den Zugriff auf das interne Netz der Familie Müller mit all deren Geheimnissen erst möglich macht.

Es fängt eben schon bei der Hardwareentwicklung und Firmware an, geht weiter über das OS bis hin zur Anwendung und den Anwendern.

Da kannst du selbst als perfekt aufgestelltes Unternehmen mit Heerschaaren von Security-Spezialisten wenig machen, wenn am Ende in der Firmware oder z.B. in der Firewall ein Bug ist und dieser über einen Zeroday ausgenutzt werden kann.

Dann kannst du nur noch hoffen, dass das über ein perfektes Logging und Monitoring möglichst schnell einen Event im SOC auslöst und ggf. jemand das Kabel zieht, falls das überhaupt noch was nützt und z.B. der Verschlüsselungstrojaner nicht bereits deine Systeme infiziert hat.

Es gibt natürlich Möglichkeiten für bestimmte Bereiche innerhalb des Unternehmens eine echte Abschottung zu implementieren, die solche Angriffe unmöglich machen. Jedoch ist das für die Bereiche, die mit Extern bidirektional kommunizieren können müssen, nahezu unmöglich.

Und wie wir selbst hier immer wieder lernen können ist es für nicht wenige immer zu aufwendig, zu kompliziert, zu behindernd oder was auch immer, wenn man davon spricht, dass Security by Design oder Mindeststandards eingehalten werden sollten.

Dann ist man ja derjenige, der von der Realität und den Anforderungen in den Unternehmen keine Ahnung hat.

Von daher finde ich deine Aussagen zu dem Thema etwas zu kurz gegriffen, da sie einige Aspekte außen vor lassen. Denn es muss nicht Papi sein, der seine Musikfiles für seine Kumpels im Skatclub zur Verfügung stellen will und damit ein Tor aufmacht, es könnte eben wie @MysticFoxDE zu recht darstellt auch sein, dass AVM auf seiner Fritzbox einen Bug hat und somit den Zugriff auf das interne Netz der Familie Müller mit all deren Geheimnissen erst möglich macht.

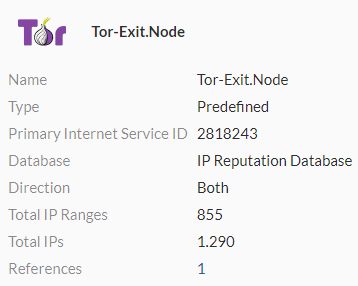

Hallo @MysticFoxDE.

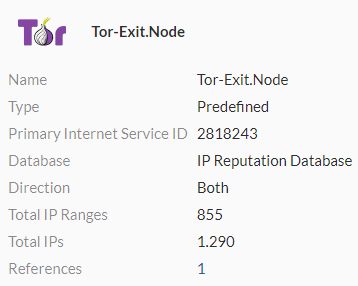

Die Fortinet hat eine vorgefertigte Liste der Tor Nodes. Wir haben sie gegen externe Angreifer auf unsere "Web Server" aktiviert.

Die Fortinet hat eine vorgefertigte Liste der Tor Nodes. Wir haben sie gegen externe Angreifer auf unsere "Web Server" aktiviert.

kann es sein, dass du hier eher etwas zu sehr auf die leichte Schulter nimmst?

Nein, das tue ich nicht.Deine völlig unspezifische Schlagzeilenliste zeigt aber, dass Du hier beachtlich dramatisierst.

Reminder: (Dein eigenes) Thema ist hier nicht Cybersecurity allgemein, sondern der Angriffsvektor Portscan/Bruteforce direkt aus dem Internet. Das ist durchaus eine Bedrohung, vor der kann man sich aber recht gut schützen. Anders als bei anderen Bedrohungen, wo es durchaus schwieriger ist. Darum geht es hier aber nicht.

Auch der von Dir zitierte Fall zur Fritzbox hat überhaupt nichts mit dem Thema zu tun:

Hier nochmal Deine eigene Frage:

Sprich, überwacht/monitort ihr aktiv Scann- oder Angriffsversuche auf euren Internetanschlüssen überhaupt?

Und hier die Beschreibung des Angriffes bei der Fritzbox:Dafür muss der Angreifer sein Opfer lediglich auf eine Website lotsen, die auf das Webinterface im internen Netz verweist, etwa durch Cross-Site-Request-Forgery (CSRF) oder schlicht durch eine Umleitung.

In der Schule stünde da ein "Thema verfehlt" drunter am Ende in der Firmware oder z.B. in der Firewall ein Bug ist und dieser über einen Zeroday ausgenutzt werden kann.

1. Davor schützen auch nicht räumliche Netzsperren. Der Hacker kann von überall kommen, auch aus D2. Wer wirklich sicheren Schutz braucht, arbeitet mit kaskadierten Systemen unterschiedlicher Hersteller sowie IDS & Co. Wer ein so hohes Schutzniveau nicht benötit hat für diesen (was die individuelle Realisierungswahrscheinlichkeit betrifft) äußerst unwahrscheinlichen Fall ein Backup.

Viele Grüße, commodity

@11020714020

Die (Webseiten), welche es ernst meinen kommen, sind bei den Großen (Cloudflare, Microsoft, AWS, Google, Link11, etc.) Aber das ist natürlich mit Kosten verbunden und entsprechenden Aufwand. Aber von nichts, kommt nichts.

@MysticFoxDE

Gruß

Dani

Die Aussage ist schnell getroffen und in durchaus nicht unwesentlichen Fällen ist diese auch berechtigt, aber je nachdem wie ein Angriff aufgebaut ist (auch bei DDoS) ist die Kritik nicht unbedingt gerechtfertigt.

bei den Standard Webhostern trifft leider oftmals meine Annahme zu. Das kann auch auch im Kleingedruckten der AGBs (alternativ auch über das Sternchen bei DDoS) nachlesen. Ist der Angriff größer als xx GBit greift der Schutz nicht mehr und der es ein Null Routing durchgeführt. Bei Hetzner ist es aus privaten Erzählungen teilweise andersherum. Die DDoS ist im volle Gange und das System schlägt nicht an und reagiert. Ich weiß nicht was besser ist...Die (Webseiten), welche es ernst meinen kommen, sind bei den Großen (Cloudflare, Microsoft, AWS, Google, Link11, etc.) Aber das ist natürlich mit Kosten verbunden und entsprechenden Aufwand. Aber von nichts, kommt nichts.

Der richtige Ansatz wäre daher, dass die Carrier in solchen Fällen eingreifen. Aber die sehen sich ja nur zu gerne als "dumme" Transporteure und nicht als aktive Betreiber und berufen sich dabei zu gerne auf die allbekannte "Netzneutralität" bzw. sind auch gesetzlich dazu gezwungen (nein, ich diskutiere diese Themen nicht mehr mit der BNetzA face-wink).

Wie soll ein Carrier das bewältigen? Wir sprechen von mehreren Tbit/s alleine bei den Tier 1 Anbietern. Unabhängig davon kannst du davon ausgehen, dass durch die notwendigen Ressourcen (Zeit, Personal, Hardware), etc. die Preise deutlich steigen werden. Damit noch nicht berücksichtigt, was mit Anbietern außerhalb Deutschland (oder sogar Europa) geschieht. Oder sprichst du von ISPs?@MysticFoxDE

Das mit grob fahrlässig meine ich jedoch nicht Richtung den Carrier, sondern eher Richtung des Staates, sprich, Richtung unserer Regierung, die eigentlich für die Sicherheit der Bürger der Hauptverantwortliche ist.

Das würde aber Umkehrschluss bedeuten, wenn man es zu 100% nimmt, es muss eine SSL Interception eingeführt werden. Weil nur so, kann die Verantwortung übernommen und das Gesetz durchgesetzt werden. Was uns wieder zum Thema Überwachungsstaat bringen wird...Siehe jetzige Lage, in der mittlerweile so gut wie kein Tag ohne eine Meldung vergeht, dass irgendwo in der Republik mal wieder irgend eine Behörde/Schule/Unternehmen, gehackt wurde

Es ist immer die Frage, wie ist der vermeidliche Hack abgelaufen. Ist es auf einen Bug der Software/Hardware zurückzuführen oder war ein Admin zu Faul zeitnah Updates einzuspielen oder gibt es Mängel bei dem Netzwerk Management. Bei den letzteren zwei Punkte sehe ich auf keinen Fall den Staat in der Pflicht. Wo kommen wir da dahin..."Im Bericht für das Jahr 2023 kommt die Cybersicherheitsbehörde des Bundes zum Fazit: Die Bedrohung im Cyberraum ist so hoch wie nie zuvor."

lese doch einmal die Kriminalstatistik der Polizei/Staatsanwaltschaft. Du wirst darin parallel finden... nichts desto trotz steht deshalb nicht in jeder Gemeinde einen Polizist an der Hauptstraße, oder?Zumindest solange wir insbesondere weiterhin, die nicht wirklich vorhandene Netzneutralität anbeten

Wo und in wie fern wird diese Netzneutralität aktuell nicht eingehalten?Gruß

Dani

Moin,

Um meinen Senf auch nochmal dazuzugeben:

Ich beschäftige mich schon seit Anfang der 80er mit Netzwerken Und auch relativ früh mit IT-Sicherheit. Wir haben damals an der Uni vermutlich eine der ersten Hardware-Firewalls (Paketfilter + deep packet inspektion) gebaut, waren aber "nur kleine Studenten", die das nicht vermarkten durften. Professor wollte damit nur angeben, aber nicht fertig 1entwickeln lassen.

Wir haben schon damals festgestellt, daß, obwohl nur wenige überhaupt wußten, was Internet ist, es viele Zugriffsversuche und automatisierte Scans gab, und zwar bevor es das WWW überhaupt gab! Von daher kann ich mit Fug und Recht behaupten, daß solche Scans und Angriffsversuche überhaupt nicht neu sind und "schon immer" da waren. Was sich im laufe der Zeit geändert hat, ist der Automatisierungsgrad. Und seitdie NSA Google und andere die Welt systematisch scannen und in Datenbanken ablegen, sind die Reaktionszeiten auf Fehler in Systemen sehr kurz geworden. Und es werden immer mehr Mitspieler, die Ihre Datenbanken selbst aufbauen und nicht mehr bei Shodan & Co. nachschauen. Deswegen sieht man auch immer mehr Bot-Traffic an den "Grenzen" seines Netzes. Muß man nun deswegen ein "schlechtes Gefühl" haben? Kommt darauf an, ob man Optimist oder Pessimist ist. Das ist halt wie, als wenn man in einem Erdbeben- oder Vulkangebiet lebt. Man weiß, daß da jederzeit etwas passieren kann und trifft soweit wie möglich Vorkehrungen. Man sichert sich gegen die meisten Vorfälle ab, in dem Wissen, daß, wenn das große Ereignis stattfindet, man im Prinzip (fast) nichts dagegen machen kann, außer versuchen, diverse Rettungsszenarien zu planen. Und die Pessimisten "ziehen weg", d.h. klemmen sich vom Netz so gut wie möglich ab.

Wie ist nun die Gefährdungslage?

Den meisten Privatanwendern und Kleinbetrieben, die nur einen einfachen Router als Internetzugang haben und diese i.d.R. nur ausgehende Verbindungen haben, wird kaum etwas passieren. Auch wenn diese Router manchmal Bugs haben, wie z.B. der Fritzbox-Bug, so ist doch durch die Standardeinstellungen der Router i.d.R. größtmöglicher Schutz gewährleistet.

Größere Gefahr sehe ich eher durch die Gadgets, die ins Heimnetz gestellt werden und die man per Internet per App erreichen kann, weil dies zentralisierte Server voraussetzt, die lohnendere Ziele sind. Oder die Gadgets wollen, daß man die Firewall des Routers durchlöchert. Als weitere größere Gefahr sehe ich die Verwaltungsmöglichkeit der Router durch den ISP, was viele Anwender "vergessen" abzustellen. Auch hier sind die ISPs lohnendere Ziele, weil man da gleich größere Beute machen kann. Man sollte nicht vergessen, daß auch viele ISPs unterwandert sind.

Was soll man also als Netzwerkadmin machen? Ich bin der Ansicht, daß weder die Strategie Augen zu und durch, weil es wird schon nichts passieren (=Optimist) , noch die Strategie Hilfe, die ganze Welt will mir was böses, und ich schließe mich ein und schränke die Kommunikation auf ein Minimum ein (=Pessimist)// gangbare Lösungen sind. Daher sollte man sich auf sinnvolle und wirtschaftliche Maßnahmen beschränken:

Zu dem Ruf, daß die Provider alles richten sollen und der Staat da Vorschriften machen soll:

Hier muß man sehr genau aufpassen, daß man den Teufel nicht mit dem Beelzebub austreibt. Klar haben die Provider in manchen Fällen bessere Möglichkeiten unerwünschten Traffic rauszufiltern. Das kann aber auch schon manchmal zuviel des Guten sein. Bei DDOS-Angriffen ist klar, daß die eher auf der ISP-Seite als auf der Kundenseite geblockt werden sollten, aber schon das einschränken der Scans kann zu unerwünschten Effekten führen. Scans - das könnnen schon einfach Pings oder traceroutes sein - sind ein unerläßliches Werkzeug für den Netzwerkadmin, um die Erreichbarkeit von Diensten zu prüfen. Wenn da ein Provider zu viel des Guten tut, verschwendet man viel Zeit für eine Fehlersuche (mir schon passiert!). und wenn es gestzliche Vorschriften gibt, ist der Abstand zu Zensur gar nicht mehr weit. In der heutigen Zeit könnte ich mir durchaus vorstellen, daß es heißt, daß alle Provider z.B. wegen dem Boykotts Rußlands den Traffic dorthin sperren sollen, was eindeutig zu viel des Guten wäre.

(Mein) Fazit:

Nicht nach dem Gesetzgeber rufen, sondern selbst machen. Und nicht mit Weltuntergangsmiene sich das Leben vermiesen lassen, sondern sich daran erfreuen. Viele fahren ja auch täglich Auto und lassen sich durch den Umstand, daß sie ggf. Abends nicht mehr nach Hause kommen, weil sie ein tödlicher Unfall ereilt, die Laune verderben. (Gut manche sind sich dessen gar nicht bewußt, daß das passieren kann, aber als ehrentamtlicher Rotkreuzhelfer bekommt man zuviel mit, als daß man das vergißt).

Schöne Restwoche noch,

lks

Um meinen Senf auch nochmal dazuzugeben:

Ich beschäftige mich schon seit Anfang der 80er mit Netzwerken Und auch relativ früh mit IT-Sicherheit. Wir haben damals an der Uni vermutlich eine der ersten Hardware-Firewalls (Paketfilter + deep packet inspektion) gebaut, waren aber "nur kleine Studenten", die das nicht vermarkten durften. Professor wollte damit nur angeben, aber nicht fertig 1entwickeln lassen.

Wir haben schon damals festgestellt, daß, obwohl nur wenige überhaupt wußten, was Internet ist, es viele Zugriffsversuche und automatisierte Scans gab, und zwar bevor es das WWW überhaupt gab! Von daher kann ich mit Fug und Recht behaupten, daß solche Scans und Angriffsversuche überhaupt nicht neu sind und "schon immer" da waren. Was sich im laufe der Zeit geändert hat, ist der Automatisierungsgrad. Und seit

Wie ist nun die Gefährdungslage?

Den meisten Privatanwendern und Kleinbetrieben, die nur einen einfachen Router als Internetzugang haben und diese i.d.R. nur ausgehende Verbindungen haben, wird kaum etwas passieren. Auch wenn diese Router manchmal Bugs haben, wie z.B. der Fritzbox-Bug, so ist doch durch die Standardeinstellungen der Router i.d.R. größtmöglicher Schutz gewährleistet.

Größere Gefahr sehe ich eher durch die Gadgets, die ins Heimnetz gestellt werden und die man per Internet per App erreichen kann, weil dies zentralisierte Server voraussetzt, die lohnendere Ziele sind. Oder die Gadgets wollen, daß man die Firewall des Routers durchlöchert. Als weitere größere Gefahr sehe ich die Verwaltungsmöglichkeit der Router durch den ISP, was viele Anwender "vergessen" abzustellen. Auch hier sind die ISPs lohnendere Ziele, weil man da gleich größere Beute machen kann. Man sollte nicht vergessen, daß auch viele ISPs unterwandert sind.

Was soll man also als Netzwerkadmin machen? Ich bin der Ansicht, daß weder die Strategie Augen zu und durch, weil es wird schon nichts passieren (=Optimist) , noch die Strategie Hilfe, die ganze Welt will mir was böses, und ich schließe mich ein und schränke die Kommunikation auf ein Minimum ein (=Pessimist)// gangbare Lösungen sind. Daher sollte man sich auf sinnvolle und wirtschaftliche Maßnahmen beschränken:

- Nur notwendige Dienste nach innen erlauben, und die natürlich auch nur in Sicherheitszonen.

- Diese Dienste gesondert absichern.

- "Schmutz" schon an der Firewall wegfiltern, wie zB. ASNs, mit denen man eh nie reden will oder Knoten, die Verschleierung des Kommunikationspartners dienen sollen.

- Ab und zu mal einen Blick in die Logs werfen.

- Und ganz wichtig. Desaster-Recovery-Pläne vorhalten und auch üben! Das vergessen die meisten.

Zu dem Ruf, daß die Provider alles richten sollen und der Staat da Vorschriften machen soll:

Hier muß man sehr genau aufpassen, daß man den Teufel nicht mit dem Beelzebub austreibt. Klar haben die Provider in manchen Fällen bessere Möglichkeiten unerwünschten Traffic rauszufiltern. Das kann aber auch schon manchmal zuviel des Guten sein. Bei DDOS-Angriffen ist klar, daß die eher auf der ISP-Seite als auf der Kundenseite geblockt werden sollten, aber schon das einschränken der Scans kann zu unerwünschten Effekten führen. Scans - das könnnen schon einfach Pings oder traceroutes sein - sind ein unerläßliches Werkzeug für den Netzwerkadmin, um die Erreichbarkeit von Diensten zu prüfen. Wenn da ein Provider zu viel des Guten tut, verschwendet man viel Zeit für eine Fehlersuche (mir schon passiert!). und wenn es gestzliche Vorschriften gibt, ist der Abstand zu Zensur gar nicht mehr weit. In der heutigen Zeit könnte ich mir durchaus vorstellen, daß es heißt, daß alle Provider z.B. wegen dem Boykotts Rußlands den Traffic dorthin sperren sollen, was eindeutig zu viel des Guten wäre.

(Mein) Fazit:

Nicht nach dem Gesetzgeber rufen, sondern selbst machen. Und nicht mit Weltuntergangsmiene sich das Leben vermiesen lassen, sondern sich daran erfreuen. Viele fahren ja auch täglich Auto und lassen sich durch den Umstand, daß sie ggf. Abends nicht mehr nach Hause kommen, weil sie ein tödlicher Unfall ereilt, die Laune verderben. (Gut manche sind sich dessen gar nicht bewußt, daß das passieren kann, aber als ehrentamtlicher Rotkreuzhelfer bekommt man zuviel mit, als daß man das vergißt).

Schöne Restwoche noch,

lks

Zitat von @MysticFoxDE:

Ach ja, die FritzBox, haben meine Eltern auch an ihrem Anschluss dran hängen und ja, die habe ich mir erst heute morgen mal genauer angesehen.

Die Analyse der Scann- und Angriffsversuche, ist auf einer Fritzbox jedoch alles andere als einfach und nur mit bordmitteln auch nicht wirklich möglich.

Denn das einzige was ich bei der Fritze in die Richtung machen kann, ist über die folgende etwas versteckte Seite ...

fritz.box/#cap

einen Mitschnitt aller Datenpakete auf deren Internet Schnittstelle zu starten, der schneidet jedoch sämtlichen Datenverkehr mit.

Sprich, anschliessend muss man den Mitschnitt mit Wireshark entsprechend filtern und analysieren, was je nach aufkommendem Datenverkehr nicht wirklich ohne ist. 😔

Ich habe mir heute und trotzt Sonntag dennoch die Mühe gemacht und habe den eingehenden Datenverkehr, eines ganz normalen privaten Telekom DSL Anschlusses meiner Eltern über eine Stunde lang aufgezeichnet und habe danach die Daten per Wireshark ausgewertet.

Das Ergebnis ist leider sehr ernüchternd, den auch der Anschluss meiner über 70 Jahre alten Eltern der mit einer dynamischen IP läuft, wird von denselben Akteuren, genau so gescannt und auch angegriffen, wie die Businessanschlüsse unserer Kunden die mit festen IP's laufen. 😱😭

Ach ja, die FritzBox, haben meine Eltern auch an ihrem Anschluss dran hängen und ja, die habe ich mir erst heute morgen mal genauer angesehen.

Die Analyse der Scann- und Angriffsversuche, ist auf einer Fritzbox jedoch alles andere als einfach und nur mit bordmitteln auch nicht wirklich möglich.

Denn das einzige was ich bei der Fritze in die Richtung machen kann, ist über die folgende etwas versteckte Seite ...

fritz.box/#cap

einen Mitschnitt aller Datenpakete auf deren Internet Schnittstelle zu starten, der schneidet jedoch sämtlichen Datenverkehr mit.

Sprich, anschliessend muss man den Mitschnitt mit Wireshark entsprechend filtern und analysieren, was je nach aufkommendem Datenverkehr nicht wirklich ohne ist. 😔

Ich habe mir heute und trotzt Sonntag dennoch die Mühe gemacht und habe den eingehenden Datenverkehr, eines ganz normalen privaten Telekom DSL Anschlusses meiner Eltern über eine Stunde lang aufgezeichnet und habe danach die Daten per Wireshark ausgewertet.

Das Ergebnis ist leider sehr ernüchternd, den auch der Anschluss meiner über 70 Jahre alten Eltern der mit einer dynamischen IP läuft, wird von denselben Akteuren, genau so gescannt und auch angegriffen, wie die Businessanschlüsse unserer Kunden die mit festen IP's laufen. 😱😭

Hallo Alex,

das hätte ich Dir auch so sagen, können, ohne da irgendwelche Auswertungen zu machen. Was nutzt es eine Angriffs-Datenbank zu haben, wenn man Teile der Ziele wegläßt. Und solange man kein CG-NAT hat, sind dynamische IP-Adressen genausgut wie fixe, insbesonder weil in der heutigen zeit die "dynamischen" IP-Adressen deutlich länger stabil bleiben als früher, bei der Telekom z.b. meist 3 Monate, wenn man nicht vorher den Router durchstartet oder den so eingestellt hat, daß der jede Nacht sich eine neue Adresse holt.

lks

PS: Um einen Überblick über "aktuelle Scans" an einfache Routern zu bekommen setzte ich oft einen "Sensor", d.h. einen RasPi, der als Exposed host der die meisten Pakte dropt und loggt und bei http ggf. die gewünschte URL mitprotokolliert. Klar bekommt man damit nicht alles geloggt, weil ja einige verbindungen ggf schon an derm Router terminiert werden, aber man bekommt dadurch schon einen guten Überblick.

dass du mit der Verharmlosung der Aussagen des BSI/BMI/BKA/BND, die genaugenommen fast dasselbe sagen, dich nun doch etwas übernimmst?

Lieber Alex, Du hast ganz offenbar Schwierigkeiten bei (Deinem eigenen) Thread-Thema zu bleiben. Es geht hier nicht um die Gefahren, die allgemein aus dem Internet drohen. Lies Deinen Eingangspost nochmal.Mangelnde Konzentration führt nicht nur hier zu sachwidrigen Aussagen, sondern ist auch ein wesentlicher Faktor für adminstrative Fehler. Deshalb bitte nicht ein Thema mit der Gurke anfangen und später über das Mischgemüse ausführen, wenn's doch immer noch um die Gurke geht. Dafür ist das Thema Sicherheit nun doch etwas zu wichtig.

Wir trennen also zwischen:

a) Gefahren durch Portscans (hier das Thema) und

b) weitere Gefahren durch das Internet und seiner Nutzung (hier nicht das Thema).

... dann würde es solche Portscanns in der Masse nicht wirklich geben

Niemand hat hier in Abrede gestellt, dass die Scans auch Ziele finden. Das ist aber immer ein erreichbarer Dienst. Das Problem ist nicht der Scan, sondern die unsichere Publizierung eines Dienstes.Es ist die ureigene Aufgabe und Verantwortung des Admins/Dienstbetreibers, hier das passende Schutzlevel zu schaffen. Dabei hilft es nicht, sich zu gruseln oder obscurity-like irgendwie vor Portscans verstecken zu wollen oder nach der Macht zu rufen, die das regeln soll, sondern es gilt, ganz schlicht: Seine Arbeit zu machen. Oder wie der geschätzte Kollege @Lochkartenstanzer es formuliert:

selbst machen.

Viele Grüße, commodity

Ganz ehrlich - was erwartest du jetzt? Wenn ich jeden Port-scan und jedes SSH-Login mit falschem Passwort zur Anzeige bringen würde dann hätten wir zumindest ein Problem gelöst. Bei der Menge an Personal wäre DE vermutlich unter vollbeschäftigung. Ich habe - trotz Fail2Ban, trotz div. Ländersperren allerdings ohne sperre von CDN/Tor/... - täglich mehrere 100 Versuche (klar, F2B geht auch erst nach dem 3ten Versuch los).

Deine SSH-Login-Dinger sind einfache Script-Kiddy-Dinger... dabei laufen die Standardversuche mit User "root", "Admin", "Administrator",... Ganz ehrlich - diese Dinger zu melden wäre so als wenn du jeden Klingelstreich von Kindern als Einbruchsversuch wertest - PRINIPZIELL würden die ja auch so prüfen ob jemand zuhause ist. Wohnst du aber neben ner Grundschule einer Grossstadt wirst du vermutlich dann viel zu tun haben und könntest dir nen Streifenbeamten direkt neben die Haustür stellen (wobei DAS vermutlich noch funktionieren würde).

Und ja - 5 Minuten nach Öffnen gehts los? Dann muss ich sagen is deine IP noch recht gut... normalerweise sollte das eher so im Bereich von Sekunden sein ;).

Was ist also deine Idee? Der Provider kann hier nix machen -> da ja u.a. SSH völlig legitimer Traffic ist (genau wie alles andere auch). Würde der Provider zB. ausgehend filtern (unter der Hoffnung das es den überhaupt in jedem Land interessieren würde) wäre das immernoch problematisch, ich habe zB. durch Ansible oft gewollt eine vielzahl von SSH-Verbindungen zu verschiedenen Servern offen. Wäre jetzt irgendwie blöd wenn der Provider sagt "aber du hast mehr als 5 Verbindungen auf - das könnte nen Angriff sein, ich block das mal weg" - grade lange threads können da durchaus mal auf 20+ systemen gleichzeitig laufen -> völlig gewollt und legitim.

Und natürlich ist es blöd dass das Internet kein freundlicher Raum ist wo jeder jeden mag, nur Infos stehen die glaubwürdig und real sind,... Aber das ist nunmal fakt. Und deshalb haben selbst die billigsten Plastik-Homeuse-Router idR. per Default die Verwaltung von "WAN"-Ports deaktiviert so das Omma-Erika zuhause das ding an die Wand dängeln kann und trotzdem halbwegs sicher ist (sofern die nicht von innen alles klickt was bunt leuchtet). Nur: Was ist deine Idee das zu ändern? Alles zur Anzeige bringen? Wird lustig wenns in DE nich mal klappt nen einheitliches Polizei-System zu haben (vgl. dem Polizeiwagen der nen Rechner nach Bayern fährt weil die dort die Software nich hatten...). Und die sollen mit dem ganzen Behördenkram jetzt auch noch versuchen über die Ländergrenzen zu ermitteln - und das wenn du div. Länder hast die scheinbar sich eh nich dafür interessieren (Ostblock zB.). Mit welchem Effekt rechnest du? Das deine SSH-Versuche dann vermutlich bei irgendwelchen Teenies landen die es geschafft haben nen Script zum Laufen zu bringen? Du kannst ja mal nen anderen Test machen - stelle nen Apache Webserver mitm blanken Ar... ins Netz, packe nur ne Index-Seite rein ("hier is nix") und schau dir die Logfile an wenn du den Kaffee aufgefüllt hast.. Du wirst div. Versuche sehen die cmd.exe aufzurufen - selbst wenns nen Linux-System is... bei mir in den letzten 2 Tagen ca. 100+ Versuche (wir dank F2B-Regel auch dann geblockt)...

Deine SSH-Login-Dinger sind einfache Script-Kiddy-Dinger... dabei laufen die Standardversuche mit User "root", "Admin", "Administrator",... Ganz ehrlich - diese Dinger zu melden wäre so als wenn du jeden Klingelstreich von Kindern als Einbruchsversuch wertest - PRINIPZIELL würden die ja auch so prüfen ob jemand zuhause ist. Wohnst du aber neben ner Grundschule einer Grossstadt wirst du vermutlich dann viel zu tun haben und könntest dir nen Streifenbeamten direkt neben die Haustür stellen (wobei DAS vermutlich noch funktionieren würde).

Und ja - 5 Minuten nach Öffnen gehts los? Dann muss ich sagen is deine IP noch recht gut... normalerweise sollte das eher so im Bereich von Sekunden sein ;).

Was ist also deine Idee? Der Provider kann hier nix machen -> da ja u.a. SSH völlig legitimer Traffic ist (genau wie alles andere auch). Würde der Provider zB. ausgehend filtern (unter der Hoffnung das es den überhaupt in jedem Land interessieren würde) wäre das immernoch problematisch, ich habe zB. durch Ansible oft gewollt eine vielzahl von SSH-Verbindungen zu verschiedenen Servern offen. Wäre jetzt irgendwie blöd wenn der Provider sagt "aber du hast mehr als 5 Verbindungen auf - das könnte nen Angriff sein, ich block das mal weg" - grade lange threads können da durchaus mal auf 20+ systemen gleichzeitig laufen -> völlig gewollt und legitim.

Und natürlich ist es blöd dass das Internet kein freundlicher Raum ist wo jeder jeden mag, nur Infos stehen die glaubwürdig und real sind,... Aber das ist nunmal fakt. Und deshalb haben selbst die billigsten Plastik-Homeuse-Router idR. per Default die Verwaltung von "WAN"-Ports deaktiviert so das Omma-Erika zuhause das ding an die Wand dängeln kann und trotzdem halbwegs sicher ist (sofern die nicht von innen alles klickt was bunt leuchtet). Nur: Was ist deine Idee das zu ändern? Alles zur Anzeige bringen? Wird lustig wenns in DE nich mal klappt nen einheitliches Polizei-System zu haben (vgl. dem Polizeiwagen der nen Rechner nach Bayern fährt weil die dort die Software nich hatten...). Und die sollen mit dem ganzen Behördenkram jetzt auch noch versuchen über die Ländergrenzen zu ermitteln - und das wenn du div. Länder hast die scheinbar sich eh nich dafür interessieren (Ostblock zB.). Mit welchem Effekt rechnest du? Das deine SSH-Versuche dann vermutlich bei irgendwelchen Teenies landen die es geschafft haben nen Script zum Laufen zu bringen? Du kannst ja mal nen anderen Test machen - stelle nen Apache Webserver mitm blanken Ar... ins Netz, packe nur ne Index-Seite rein ("hier is nix") und schau dir die Logfile an wenn du den Kaffee aufgefüllt hast.. Du wirst div. Versuche sehen die cmd.exe aufzurufen - selbst wenns nen Linux-System is... bei mir in den letzten 2 Tagen ca. 100+ Versuche (wir dank F2B-Regel auch dann geblockt)...

Dass es so schnell geht, hätte ich ehrlich gesagt, nun auch nicht wirklich erwartet.

Ich bin ehrlich verwirrt, so etwas von einem gestandenen Forumsmitglied zu lesen.Das ist doch das erste, was man erlebt und jeder wissen muss, der einen Server/Dienst am Netz betreibt. Auch in diesem Forum kein seltenes Thema.

Viele Grüße, commodity

@all

..wie ich schon erwähnte: es ist für die Meisten kaum zu sehen/zu bemerken, was da von aussen anklopft. Die meisten Firewall s haben wie anders hier die Sophos keine Möglichkeit parat, dieses Schnüffeln ausführlich zu protokollieren. Somit können eben die meisten das gar nicht einschätzen, bewerten, kommentieren.

Daher ist so ein Hinweis wie der von @MysticFoxDE immer wieder sinnvoll, um sich der wahren Situation bewusst zu sein.

Wie viele z. b. nutzen am Kabel-TV Anschluss von Vodafone die 08/15-Modem-Box, die zwar eine firewall hat, welche man aber nur mit einem X an- oder ausschalten kann, das wars schon mit der Security.

Und nu?

Kreuzberger

..wie ich schon erwähnte: es ist für die Meisten kaum zu sehen/zu bemerken, was da von aussen anklopft. Die meisten Firewall s haben wie anders hier die Sophos keine Möglichkeit parat, dieses Schnüffeln ausführlich zu protokollieren. Somit können eben die meisten das gar nicht einschätzen, bewerten, kommentieren.

Daher ist so ein Hinweis wie der von @MysticFoxDE immer wieder sinnvoll, um sich der wahren Situation bewusst zu sein.

Wie viele z. b. nutzen am Kabel-TV Anschluss von Vodafone die 08/15-Modem-Box, die zwar eine firewall hat, welche man aber nur mit einem X an- oder ausschalten kann, das wars schon mit der Security.

Und nu?

Kreuzberger

Moin

Ein lustiges Experiment ist es immer. ein veraltetes OS( windows vor Versin 10 oder Server 2019, Linux/BSD nach Ablauf des Supportzeitraums, etc. )mit dem nackten Arsch ins Internet zu hängen. Die Windows-Kisten sind I.d.R. Recht schnell aufgebrochen, je älter, desto schneller. Bei den Linuxen dauert es I.d.R. deutlich länger. wenn überhaupt. MacOS habe ich noch nicht probiert, aber das wird irgendwo dazwischen liegen, im Gegensatz zu diversen Bass-Varianten, die kaum "aufgemacht" werden.

ljs

Ein lustiges Experiment ist es immer. ein veraltetes OS( windows vor Versin 10 oder Server 2019, Linux/BSD nach Ablauf des Supportzeitraums, etc. )mit dem nackten Arsch ins Internet zu hängen. Die Windows-Kisten sind I.d.R. Recht schnell aufgebrochen, je älter, desto schneller. Bei den Linuxen dauert es I.d.R. deutlich länger. wenn überhaupt. MacOS habe ich noch nicht probiert, aber das wird irgendwo dazwischen liegen, im Gegensatz zu diversen Bass-Varianten, die kaum "aufgemacht" werden.

ljs

Zitat von @kreuzberger:

@Lochkartenstanzer

gugsu:

golem.de/news/youtuber-demonstriert-so-unsicher-ist-windows-xp-m ...

@Lochkartenstanzer

gugsu:

golem.de/news/youtuber-demonstriert-so-unsicher-ist-windows-xp-m ...

Es macht mehr Spaß, damit selbst zu spielen.

Insbesondere lernt man dabei, womit die Kisten übernommen werden. Als IT-Berater/Security-Admin bekommt man so besseres Verständnis der aktuellen Angriffsmethoden.

lks

@Lochkartenstanzer

ich benutze durchaus immer wieder mal uralte Systeme wegen isso. Warum soll ich denn einen alten MacPro mit Xeons bewaffnet wegschmeissen, mur will da kein aktuelles System mehr drauf geht bzw. da (in dem Gebrauchsfall gerade jetzt für einen Bekannten) ein altes aber geiles FireWire Audio Interface dran soll, was es dann auch tut was es soll.

Auch die alten Trommelscanner gehen eben nur per SCSI am uralt-Mac. Wer bringt mir einen entsprechend guten Scanner für moderne Macs?

Ich klemme dem dann halt das GateWay ab, und der Rechner kann um lokalen Netz prima benutzt werden.

Kreuzberger

ich benutze durchaus immer wieder mal uralte Systeme wegen isso. Warum soll ich denn einen alten MacPro mit Xeons bewaffnet wegschmeissen, mur will da kein aktuelles System mehr drauf geht bzw. da (in dem Gebrauchsfall gerade jetzt für einen Bekannten) ein altes aber geiles FireWire Audio Interface dran soll, was es dann auch tut was es soll.

Auch die alten Trommelscanner gehen eben nur per SCSI am uralt-Mac. Wer bringt mir einen entsprechend guten Scanner für moderne Macs?

Ich klemme dem dann halt das GateWay ab, und der Rechner kann um lokalen Netz prima benutzt werden.

Kreuzberger

Zitat von @kreuzberger:

@Lochkartenstanzer

ich benutze durchaus immer wieder mal uralte Systeme wegen isso. Warum soll ich denn einen alten MacPro mit Xeons bewaffnet wegschmeissen, mur will da kein aktuelles System mehr drauf geht bzw. da (in dem Gebrauchsfall gerade jetzt für einen Bekannten) ein altes aber geiles FireWire Audio Interface dran soll, was es dann auch tut was es soll.

@Lochkartenstanzer

ich benutze durchaus immer wieder mal uralte Systeme wegen isso. Warum soll ich denn einen alten MacPro mit Xeons bewaffnet wegschmeissen, mur will da kein aktuelles System mehr drauf geht bzw. da (in dem Gebrauchsfall gerade jetzt für einen Bekannten) ein altes aber geiles FireWire Audio Interface dran soll, was es dann auch tut was es soll.

Naja, die Dinger sind ja zu gut zum wegwerfen. Und solange man die nicht ins internet oder ans allgemeine LAN läßt, passiert da auch nicht viel.

Auch die alten Trommelscanner gehen eben nur per SCSI am uralt-Mac. Wer bringt mir einen entsprechend guten Scanner für moderne Macs?

Linotype-Hell? Da werden Erinnerungen von vor 30Jahren bei mir wach.

Ich klemme dem dann halt das GateWay ab, und der Rechner kann um lokalen Netz prima benutzt werden.

Aufpassen, am besten ein eigens Netz verpassen. Auch wenn es unwahrscheinlich ist, so kann doch durch die anderen Systeme im Netz als "Sprungbrett" die Kiste übernommen werden.

lks

@Lochkartenstanzer

Ich hab damals mehrere S3900 gequält. Jetzt hab ich nur noch kleine Tischgeräte von einem nicht mehr existenten deutschen Hersteller.

Eher unwahrscheinlich. Die Dinger dienen eben nur noch zum Ansteuern von Audio-Interfaces / Scannern zum Digitalisieren.

Kreuzberger

Linotype-Hell? Da werden Erinnerungen von vor 30Jahren bei mir wach.

Ich hab damals mehrere S3900 gequält. Jetzt hab ich nur noch kleine Tischgeräte von einem nicht mehr existenten deutschen Hersteller.

Aufpassen, am besten ein eigens Netz verpassen. Auch wenn es unwahrscheinlich ist, so kann doch durch die anderen Systeme im Netz als "Sprungbrett" die Kiste übernommen werden.

Eher unwahrscheinlich. Die Dinger dienen eben nur noch zum Ansteuern von Audio-Interfaces / Scannern zum Digitalisieren.

Kreuzberger

Denn ich habe mit keiner Silbe gesagt, dass mir diese Gefahr, so noch nie bewusst war

nicht?Dass es so schnell geht, hätte ich ehrlich gesagt, nun auch nicht wirklich erwartet.

oder doch?dass man heutzutage innerhalb von nur ein paar Minuten ... schon aktiv angegriffen wird sobald man etwas ans Internet anstöppselt!

Das war schon vor 15 Jahren so (und vielleicht vorher). Ich finde es ok, das auch mal aufzufrischen, aber da so ein Drama draus zu machen, dass sich alle fürchten müssen und der Staat handeln u.ä.?Da komme ich nicht mit

Viele Grüße, commodity

Zitat von @commodity:

dass man heutzutage innerhalb von nur ein paar Minuten ... schon aktiv angegriffen wird sobald man etwas ans Internet anstöppselt!

Das war schon vor 15 Jahren so (und vielleicht vorher). Ich finde es ok, das auch mal aufzufrischen, aber da so ein Drama draus zu machen, dass sich alle fürchten müssen und der Staat handeln u.ä.?Naja, sich die Gefahr immer wieder bewußt zu machen ist nicht verkehrt. Aber dann "aufgeregt durch die Gegend zu rennen wie eine Schar kopfloser Hühner" dagegen schon.

Man sollte druchaus immer mal wieder schauen, ob die Angriffsvektoren sich verändern und ggf. die Abwehrmaßnahmen angepaßt werden müssen. Das sollt eman aber mit einem besonnen kopf tun und sich vor allem nicht in Aktionismus verrennen, damit man irgendetwas gemacht hat, sondern schauen, ob die Maßnahmen überhaupt geeignet sind und vor allem auch, außer mehr Aufwand auch wirklich besseren Schutz bieten..

lks

Zitat von @MysticFoxDE:

Weil dir schlichtweg das Ausmass des Problems, momentan nicht mal ansatzweise bewusst ist, so wie übrigens und leider den meisten Bürgern in Deutschland.

Weil dir schlichtweg das Ausmass des Problems, momentan nicht mal ansatzweise bewusst ist, so wie übrigens und leider den meisten Bürgern in Deutschland.

Manchmal ist Unwissenheit auch Segen.

lks:

PS: Ein lokaler Provider (BBV Rhein-neckar/BBV Neckar-Odenwald) schützt seine Kunden momentan besonders gut - Es geht gar kein Internet mehr. Nachdem PPPOE-Anfragen nciht beantwortet werden, nehmen ich mal an, daß Radius down ist (oder gar die ganzen Server). Mal sehen, was ich morgen den Kunden erzählen kann, sofern ich es überhaupt noch erfahre.

finde ich diese ganzen Anspielungen so langsam etwas kindisch.

Ich spiele auf nichts an, ich habe nur Deine eigenen Worte zitiert.Deine Überraschung verstehe ich überhaupt nicht. IMO ist das grundsätzliche "Problem" für jeden Admin eine Alltäglichkeit, die selbstverständlich immer zu beachten ist. Vielleicht hast Du Dich einfach nur unpräzise ausgedrückt.

Zum "Problem" (ein letztes Mal hoffentlich).

Wir sind uns (spätestens jetzt) offenbar einig, dass es Portscanner und (meist damit im Zusammenhang stehende) Bruteforce-Angriffe schon sehr lange gibt. Wir sind uns auch einig, dass diese zugenommen haben. Das ist doch schon mal was. Nicht einig sind wir uns bei der Beurteilung der Konsequenzen des "Problems".

IMO ist es (bis zur Grenze DDoS) völlig egal, ob es mehr oder weniger viele Scans und/oder Bruteforce-Angriffe gibt, denn die Gefahr, gehackt zu werden wächst beim BruteForce auf "normal" geschützte Systeme nur theoretisch mit der Zahl der Angriffe. "Normal" ist für mich, dass nur sichere, d.h. gepatchte Dienste ins Netz gestellt werden, diese mit sicheren Passwörtern versehen sind und nach Möglichkeit und Anspruch mit weiteren Schutzmaßnahmen (2FA, Fail2Ban u.ä.).

Ist das der Fall können 1 Mio. Russen und 10 Mio. Chinesen gleichzeitig hacken. Sie werden den Dienst nicht knacken. Vorher bricht das angegriffene Netz zusammen bzw. Fail2Ban hat sie ausgesperrt.

Omi Trudes Netz hingegen hat gar keine Ports offen, also jucken sie die Portscans nicht und zu Bruteforcen ist da auch nichts. Bei Papa Erwin ist das schon gefährlicher, wenn der seine Fotowebsite auf der Synology für die Außenwelt hostet. Aber das ist seine Sache. Auch er kann von dem Problem wissen. Wenn man einen Server betreiben möchte, stößt man sehr schnell auf die Thematik.

Eine Gefahr sind hier sicher die Klickibunti-Angebote, zB von Fritzbox, Synology & Co., die einen zum Dienstangebot verleiten, weil es ja so schön einfach ist, und vielleicht kein Anlass besteht, sich weiter schlau zu machen. Das ist aber Eigenverantwortung, sobald das signifikant wird, wird auch Papa Erwin sensibler. Letztlich betrifft das aber auch nur Privatleute.

Zusammengefasst: Die Scans und Bruteforces sind überhaupt nicht geeignet, normal geschützte (insbesondere Unternehmens-)Ziele erfolgreich anzugreifen und die Zahl der Versuche ist nicht relevant. Ist der Dienst ungenügend geschützt, ist die Wahrscheinlichkeit, dass er gehackt wird, schon per se riesig. Gibt es mehr Angriffe, tummeln sich am Ende vielleicht gleich mehrere Angreifer im Netz. Das hat aber für den Datenverlust keine Relevanz.

Anders herum: Wir haben unsere Systeme ohnehin zu schützen, gleich, ob 10 oder 10000 Angriffe pro Minute/Stunde gefahren werden. Ich kann ja wohl nicht sagen, ach den und den Port schütze ich jetzt mal nicht so streng, da laufen ja eh nicht so viele Angriffe drauf.

Statt also einen "Aufreger" aus im Ergebnis für unsere Arbeit faktisch irrelevanten Angriffen zu machen, kann man die Erhöhung der Angriffsintensität unter einem anderen Blickwinkel viel dramatischer (zugleich relevanter) thematisieren: Tatsächlich wird deren Zunahme mittlerweile zunehmend als hybride Kriegsführung interpretiert, mithin, wir werden vielleicht schon längst als Staat angegriffen, ohne dass klassische Waffen im Spiel sind. Das finde ich bedrohlich. Gehört IMO aber nicht in dieses Forum, jedenfalls nicht an diese Stelle.

Unter diesem Aspekt wäre sicher auch der Staat in der Pflicht. Dennoch wissen wir aus vielfältigen Beispielen leider, dass die Politik hierzulande sehr lange Zeit den Neuland-Gedanken gepflegt hat und sowohl das Bewusstsein, als auch die Verteidigungslinie für eine angemessene Abwehr kaum genügen. Wir sind hier gefangen in einer Situation aus zig Jahren Ignoranz der Vorgängerregierungen und der faktischen Handlungsunfähigkeit der aktuellen Regierung. Wohl sein.

Zurück zur Technik

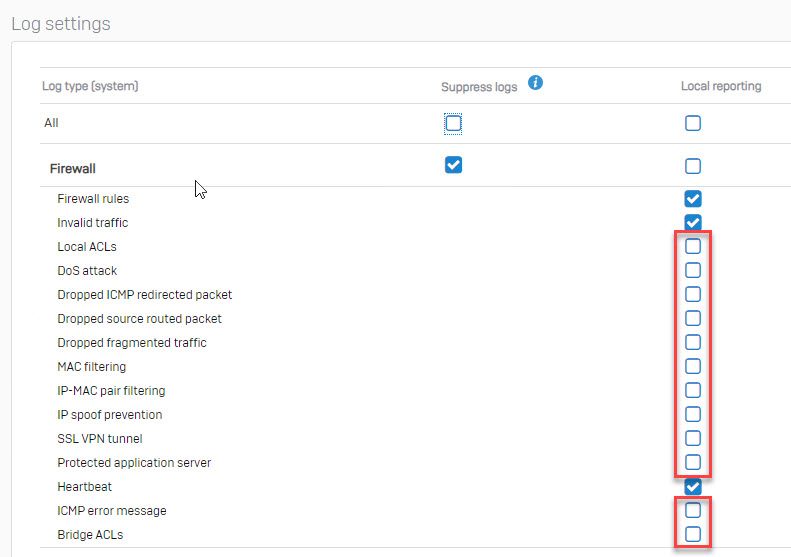

weil z.B. die meisten FW's/NGFW's/SGW's per default nicht die entsprechenden Informationen liefern oder es überhaupt nicht können

Wohl dem, der ein kleines, preiswertes Mikrotik-Gerät sein Eigen nennt Dort kannst Du die Scans direkt auf der Oberfläche sehen, fein nach Datenmenge und Paketen getrennt. Und oder Dir für jede erdenkliche Situation Mail/SMS/Messenger-Infos vom Router schicken lassen. Ganz meine Meinung: Transparenz ist im Netzwerk mehr als die halbe Miete.

IMO kannst Du doch aber auch auf Deinen Sophos (und allen anderen) das Live-Log aktivieren und das ein Wenig filtern. Das ist vielleicht nicht ganz so schön, aber sollte dem Zweck "Scanner-TV" auch genügen. Wird ja wohl keine Dauerbeschäftigung werden. Zu tun ist ja genug.

Viele Grüße, commodity

Moin,

ich würde noch eine Sache anmerken.. Die ganzen Scans usw. - sehe ich ebenfalls als ziemlich egal. Das ist eben für mich das ganz normale hintergrundrauschen was jeder Admin mit Grundkenntnissen locker abfangen muss. Ansonsten muss ich nämlich auch Spam-Mails als "Angriff" werfen (und die sind sogar noch höher als die Portscans) - wenn mal wieder DPD, Post,... die Tracking-Infos schickt und der Link auf irgendwas zeigt.... Bei dieser Art von Angriffen sollte keiner hier noch nen feuchtes Auge bekommen - und ich persönlich mache mir nich mal die Mühe da genauer zu gucken... Wenns mal so als "Beifang" auffällt wird der Bereich mit gesperrt und fertig...

Anders sieht es bei _gezielten_ Angriffen aus. Und da wird eben keiner mit der Dampframme auf den Server gehen (ok, ausser DDoS), da schützen auch technische Maßnamen nur begrenzt und abhängig davon wieviel Aufwand derjenige wirklich investiert (gegen 2FA per SMS gabs schon Leute die sich einfach mit ner Ausrede ne extra-SIM für die Nummer geholt haben, liegengelassene Telefone,...). Oder der "Klassiker" - man ruft das "Opfer" einfach an und sagt das mal als Admin grad mal wieder die 2FA testen will - ich bin mir sicher genug werden einen das locker ermöglichen. DAS sind die Dinge wo ich mir sorgen machen würde - und nich ob irgendwelche Kiddys da irgendwelche Ports abscannen um vor den Kumpels den dicken zu machen was die doch für geile Hacker sind... Für die gibt es dankenswerterweise genug "offene" Büchsen - und da ist es wie bei nem gewöhnlichen Hauseinbruch auch -> die Alarmanlage schützt nicht - aber solange mein Nachbar alle Fenster/Türen in seinem Urlaub offen lässt ist die Chance erheblich geringer das es bei mir jemand ernst meint ;)

ich würde noch eine Sache anmerken.. Die ganzen Scans usw. - sehe ich ebenfalls als ziemlich egal. Das ist eben für mich das ganz normale hintergrundrauschen was jeder Admin mit Grundkenntnissen locker abfangen muss. Ansonsten muss ich nämlich auch Spam-Mails als "Angriff" werfen (und die sind sogar noch höher als die Portscans) - wenn mal wieder DPD, Post,... die Tracking-Infos schickt und der Link auf irgendwas zeigt.... Bei dieser Art von Angriffen sollte keiner hier noch nen feuchtes Auge bekommen - und ich persönlich mache mir nich mal die Mühe da genauer zu gucken... Wenns mal so als "Beifang" auffällt wird der Bereich mit gesperrt und fertig...

Anders sieht es bei _gezielten_ Angriffen aus. Und da wird eben keiner mit der Dampframme auf den Server gehen (ok, ausser DDoS), da schützen auch technische Maßnamen nur begrenzt und abhängig davon wieviel Aufwand derjenige wirklich investiert (gegen 2FA per SMS gabs schon Leute die sich einfach mit ner Ausrede ne extra-SIM für die Nummer geholt haben, liegengelassene Telefone,...). Oder der "Klassiker" - man ruft das "Opfer" einfach an und sagt das mal als Admin grad mal wieder die 2FA testen will - ich bin mir sicher genug werden einen das locker ermöglichen. DAS sind die Dinge wo ich mir sorgen machen würde - und nich ob irgendwelche Kiddys da irgendwelche Ports abscannen um vor den Kumpels den dicken zu machen was die doch für geile Hacker sind... Für die gibt es dankenswerterweise genug "offene" Büchsen - und da ist es wie bei nem gewöhnlichen Hauseinbruch auch -> die Alarmanlage schützt nicht - aber solange mein Nachbar alle Fenster/Türen in seinem Urlaub offen lässt ist die Chance erheblich geringer das es bei mir jemand ernst meint ;)

Nur mal so nebenbei, derzeit laufen größere Angriffe auf IT-Dienstleister und andere exponierte Ziele über Confluence- (oder Confluence-Plugins) und Jira-Systeme, auch über Atlassian-Produkte, die bisher unbekannte Angriffs-Vektoren nutzen bzw. Zero-Day-Schwachstellen ausnutzen.

Na ja, was ich damit sagen möchte: Ein vernünftiges 24/7-Monitoring und passende Analyse-Systeme und ein funktionierendes SOC sollte man zumindest nicht so rundweg in Abrede stellen.

Könnte ja sein, dass sowas durchaus auch mal einen größeren Schaden verhindert, gelle

Na ja, was ich damit sagen möchte: Ein vernünftiges 24/7-Monitoring und passende Analyse-Systeme und ein funktionierendes SOC sollte man zumindest nicht so rundweg in Abrede stellen.

Könnte ja sein, dass sowas durchaus auch mal einen größeren Schaden verhindert, gelle

Hallo Alex,

Ich behaupte mal (ohne es aus eigener Anschauung zu wissen), dass zuständige Netzwerkadmins das im Blick haben. Die hat aber natürlich nicht jeder.

Die Admins, die Du da angesprochen hast, waren dann mit Sicherheit keine Netzwerkadmins. Sicher nicht einmal netzwerkaffin. Das ist nun wirklich Netzwerker- und Serveradmin-Grundwissen. Wer sich aber mit ganz anderen Dingen befasst, muss das natürlich auch nicht wissen. Wieder mal ein Beispiel für die große weite Admin-Welt. Solche Kollegen werden dann sicher auch keine Zuständigkeit für Dienste im Internet haben.

Ein Admin, der ins Netz gestellte Dienste nicht schützt, hat seinen Beruf verfehlt.

Au Weia!

...

Und?

Sie brauchen

a) viel mehr Angriffe - ich habe mal ChatGPT zu einem aktuellen ED25519-SSH-Key befragt. Dafür gibt es 3.23×10^607 Milliarden Kombinationen.

Schon für ein Passwort mit 20 Zeichen beträgt (wieder ChatGPT: ) die Anzahl der möglichen Kombinationen (bei Verwendung von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen) etwa 2.90×10^30 Milliarden.

Fail2ban packt beim 3. oder 5. Versuch zu. Wieviele Millionen Rechner/IP-Adressen/wasauchimmer brauchen wir jetzt, damit jeder nur 3 Versuche hat?

b) bräche mein Netz zusammen.

c) wäre es ein Leichtes, das bei Bedarf mit einem IDS oder einem simplen Warnmechanismus abzufangen. Der Bedarf ist nur gar nicht da (s.o.)

Du hast Deinen Thread in den Forenbereich Firewall/Sicherheit eingestellt, nicht in den Bereich Politik (gibt's hier nicht) oder Sonstiges (gibt's hier, heißt glaube ich anders).

Im Übrigen ist es ein Privileg des Alters, zu jammern und zu klagen. Dafür bist Du sicher noch zu jung

Der Kollege @Lochkartenstanzer hat oben schon was kluges zum Thema Weltsicht in diesem Kontext gesagt.

Steht oben schon, auch von @Lochkartenstanzer:

Sicherlich nicht.

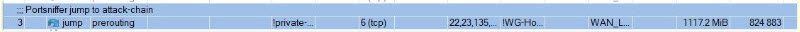

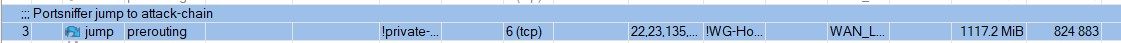

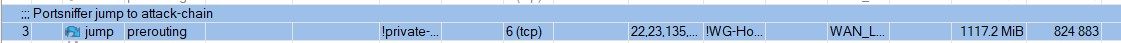

Das ist nun wirklich ein bisschen unter Niveau für ein Administrator-Forum . Wer Router OS nur ein winziges bisschen kennt, weiß, dass die Paket- und Bytezahlen neben jeder Regel live angezeigt werden. Also einfach eine Regel ins RAW der Firewall, die die auf die gewünschten Ports prüft und fertig. Sieht dann so aus (rechts die Zahlen in Bytes und Packets):

. Wer Router OS nur ein winziges bisschen kennt, weiß, dass die Paket- und Bytezahlen neben jeder Regel live angezeigt werden. Also einfach eine Regel ins RAW der Firewall, die die auf die gewünschten Ports prüft und fertig. Sieht dann so aus (rechts die Zahlen in Bytes und Packets):

Und wenn Du das auf der Sophos kannst (wo es nicht ganz so transparent, aber immerhin möglich ist), warum sollten es andere dort nicht auch können.

Also, wo ist jetzt noch gleich das Problem?

Viele Grüße, commodity

du hast das immer noch nicht verstanden, dass eben genau das ... für die meisten Admins und erst recht für die normalen User nicht sichtbar ist,

Man muss nichts sehen, was man weiß und kein Einfallstor bietet.Ich behaupte mal (ohne es aus eigener Anschauung zu wissen), dass zuständige Netzwerkadmins das im Blick haben. Die hat aber natürlich nicht jeder.

Die Admins, die Du da angesprochen hast, waren dann mit Sicherheit keine Netzwerkadmins. Sicher nicht einmal netzwerkaffin. Das ist nun wirklich Netzwerker- und Serveradmin-Grundwissen. Wer sich aber mit ganz anderen Dingen befasst, muss das natürlich auch nicht wissen. Wieder mal ein Beispiel für die große weite Admin-Welt. Solche Kollegen werden dann sicher auch keine Zuständigkeit für Dienste im Internet haben.

Ganz sicher nicht, den jeder Angriff oder auch Portscann, schrubbt etwas an deinen Ressourcen

lahm. Dann miss das mal.... aber, die Daten die bei diesen Scanns gesammelt werden, sind in den Falschen Händen sehr wohl sehr gefährlich.

noch lahmer. Für die Datenerfassung brauche ich ja nicht viele Scans, da reicht auch ein einziger Chinese, der das in die Datenbank einspielt.... bei einem 0-Day, benötigt der Angreifer im schlimmsten Fall nur einen einzigen Schuss oder wenn er sich z.B. das Passwort vorher woanders erschlichen hat.

Ja, das hat aber nichts mit dem Threadthema zu tun. Außerdem weißt Du ja wohl, wie man das korrekt absichert ... so gut wie jeder Bürger einen Internetanschluss hat, wodurch er automatisch zu einem potentiellen Opfer wird

Sorry, der Bürger ist mir völlig egal. Wer als Bürger einen Dienst ins Netz stellt und sich nicht schützt, ist nicht mein Problem. Wir sind hier nicht bei computerbase oder einherzfuerbuerger, sondern bei administrator.deEin Admin, der ins Netz gestellte Dienste nicht schützt, hat seinen Beruf verfehlt.

Ist das der Fall können 1 Mio. Russen und 10 Mio. Chinesen gleichzeitig hacken. Sie werden den Dienst nicht knacken.

Und genau hier liegst du komplett falsch!Denn würden ... sie ihren Angriff auch noch untereinander Synchronisieren, dann könnten sie, vorausgesetzt dein Fail2Ban läuft mit Default-Parametern, den entsprechenden Dienst mit 91.666,66 Angriffen/Sekunde bombardieren, ohne dass das Fail2Ban auch nur einen Zugriff blockt oder irgendwie aufblinkt. 😔

Uiuiui!...

Und?

Sie brauchen

a) viel mehr Angriffe - ich habe mal ChatGPT zu einem aktuellen ED25519-SSH-Key befragt. Dafür gibt es 3.23×10^607 Milliarden Kombinationen.

Schon für ein Passwort mit 20 Zeichen beträgt (wieder ChatGPT: ) die Anzahl der möglichen Kombinationen (bei Verwendung von Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen) etwa 2.90×10^30 Milliarden.

Fail2ban packt beim 3. oder 5. Versuch zu. Wieviele Millionen Rechner/IP-Adressen/wasauchimmer brauchen wir jetzt, damit jeder nur 3 Versuche hat?

b) bräche mein Netz zusammen.

c) wäre es ein Leichtes, das bei Bedarf mit einem IDS oder einem simplen Warnmechanismus abzufangen. Der Bedarf ist nur gar nicht da (s.o.)

Und nein, das ist keine Theorie, sondern genau das was die Angreifer schon seit Jahren treiben um solche Schutzmassnahmen wie Fail2Ban zu überlisten und dafür benötigt es auch keine 1 Mio. Russen und 10 Mio. Chinesen, sondern nur den Zugriff auf ausreichend IP’s, die man sich nach und nach z.B. durch gekaperte Systeme besorgt hat und oder mit gestohlenen Kreditkartendaten, einfach bei einem der grossen Cloud-Anbieter dazu mietet und oder gleich deren Systeme hackt.

Ich hab den Satz, den Du Dir da selbst hübsch zusammengereimt hast, mal in seiner vollen Pracht stehen gelassen. Lass ihn vielleicht im Lichte der oben zu a) genannten Zahlen noch mal auf Dich wirken.Sprich, mit dem Fail2Ban alleine, kannst du höchstens irgendwelche 0815 Skript-Kiddies in Schach halten,

Wenn Du das sagst...Wenn sich die entsprechenden Scanns und auch Bruteforce-Angriffe nicht wirklich lohnen würden, dann würde es diese in diesem Umfang auch nicht wirklich geben ...

Wenn Du mal die Antworten auf Dein Lamento gelesen hättest, hättest Du oben schon gelesen, dass und warum sie sich lohnen. Aber sicher nicht gegen Dienste, die in einigermaßen qualifizierten Händen liegen.... hybride Kriegsführung

Gehört IMO aber nicht in dieses Forum, jedenfalls nicht an diese Stelle.

Aha und warum nicht, respektive, an welche Stelle gehört dieses Thema dann?Gehört IMO aber nicht in dieses Forum, jedenfalls nicht an diese Stelle.

... dauert es meiner Ansicht nach nicht mehr wirklich lange, bis der ganz grosse Knall kommt. 😔

Aber sicher nicht wegen "gesteigerter" Portscans Im Übrigen ist es ein Privileg des Alters, zu jammern und zu klagen. Dafür bist Du sicher noch zu jung

Der Kollege @Lochkartenstanzer hat oben schon was kluges zum Thema Weltsicht in diesem Kontext gesagt.

Und ja, wir haben meiner Ansicht nach auch noch die Chance, das Ruder diesbezüglich noch zum Positiven herumzureissen, aber dafür müssen wir jetzt endlich aufwachen und am besten ganz schnell eine ganze Menge Dinge erledigen.

Und dafür müssen wir hier kilometerlange Threads über netzwerktechnische Selbstverständlichkeiten vollschreiben?Steht oben schon, auch von @Lochkartenstanzer:

selbst machen.

... Dort kannst Du die Scans direkt auf der Oberfläche sehen, fein nach Datenmenge und Paketen getrennt. ...

Wenn das so ist, dann kannst du ja gerne mal eine Anleitung darüber schreiben, wie man das auf den Mikrotik-Gerätchen macht, würde sicherlich einige sehr interessieren/erfreuen. 😉Das ist nun wirklich ein bisschen unter Niveau für ein Administrator-Forum

Und wenn Du das auf der Sophos kannst (wo es nicht ganz so transparent, aber immerhin möglich ist), warum sollten es andere dort nicht auch können.

Also, wo ist jetzt noch gleich das Problem?

Viele Grüße, commodity

Nur mal so nebenbei:

---qoute---

Es war übrigens sogar ein Admin von einem DAX-Konzern darunter.

---/qoute---

Und was genau hat diese Information für einen Aussagewert? Je grösser das Unternehmen umso blinder werden auch die Leute weil eben der "Admin" da ggf. eben nur noch 1-2 Aufgaben hat während der im KMU eben auf alles gucken muss... Der DAX-Admin guckt halt ob seine 3-5 Server / Dienste / whatever sicher sind (oder wieviel auch immer der hat) - und wenn zB. seine Server sicher sind ist es dem idR. völlig egal was auf den Arbeitsplätzen is -> das is ne andere Abteilung...

Was ich lustig finde ist die Rufe nach dem Staat. Wenn der Staat hier eingreifen würde wäre es schon fraglich was mit "Netzneutral" gemeint ist. Oder welcher Eingriff ist hier denn genau gemeint der eben nicht auch zur Zensur führen würde? Was passiert zB. wenn der Angriff aus nem Bot-Netz stattfindet und von mir aus sogar auf nen Honeypot geht -> soll die IP gesperrt werden? Nur blöd wenns dann irgendein aktuell russisches Staatsmedium is, da liegt dann schon gleich mal nahe das Zensiert wurde. Und nebenbei könnte man so natürlich auch schön leicht zensieren INDEM man eben sagt "aber von dem IP-Range oder von der IP kam nen Angriff, war uns ja gar nich bewusst das da noch was anderes läuft"... Sorry, für mich klingt das so wie die Forderung nach mehr Polizei weil man selbst nicht in der Lage ist seine Haustür zuzumachen...

---qoute---

Es war übrigens sogar ein Admin von einem DAX-Konzern darunter.

---/qoute---

Und was genau hat diese Information für einen Aussagewert? Je grösser das Unternehmen umso blinder werden auch die Leute weil eben der "Admin" da ggf. eben nur noch 1-2 Aufgaben hat während der im KMU eben auf alles gucken muss... Der DAX-Admin guckt halt ob seine 3-5 Server / Dienste / whatever sicher sind (oder wieviel auch immer der hat) - und wenn zB. seine Server sicher sind ist es dem idR. völlig egal was auf den Arbeitsplätzen is -> das is ne andere Abteilung...