ZyXEL ZyWALL USG 20 Routing

Hallo,

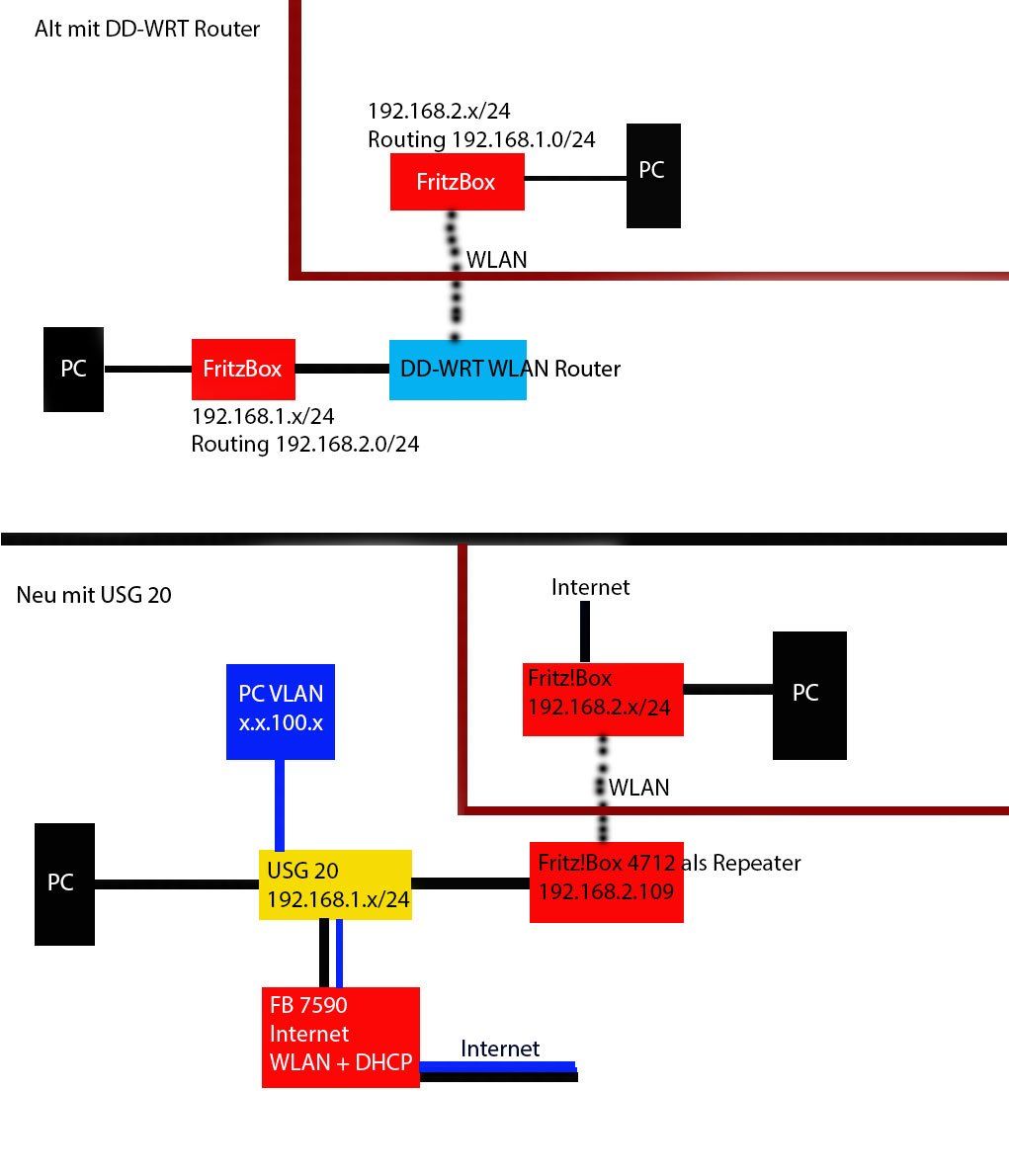

und wieder habe ich ein Problem mit dem Routing. Bis vor ein paar Tagen habe ich das mit einem Router und DD-WRT umgesetzt, aber gehäufte Abbrüche und ein benötigtes VLAN haben mich zum Umsteigen gezwungen.

Jetzt kommt eine ZyXEL ZyWALL USG 20 zum Einsatz (nicht das neuste Modell ober dafür billig), das VLAN funktioniert auch tadellos nur beim Routing hängt es mal wieder.

Da mein Englisch im Keller ist, komme ich mit der Anleitung nicht so richtig klar und hoffe, dass mir hier einer helfen kann, der sich mit der ZyXEL ZyWALL USG 20 auskennt.

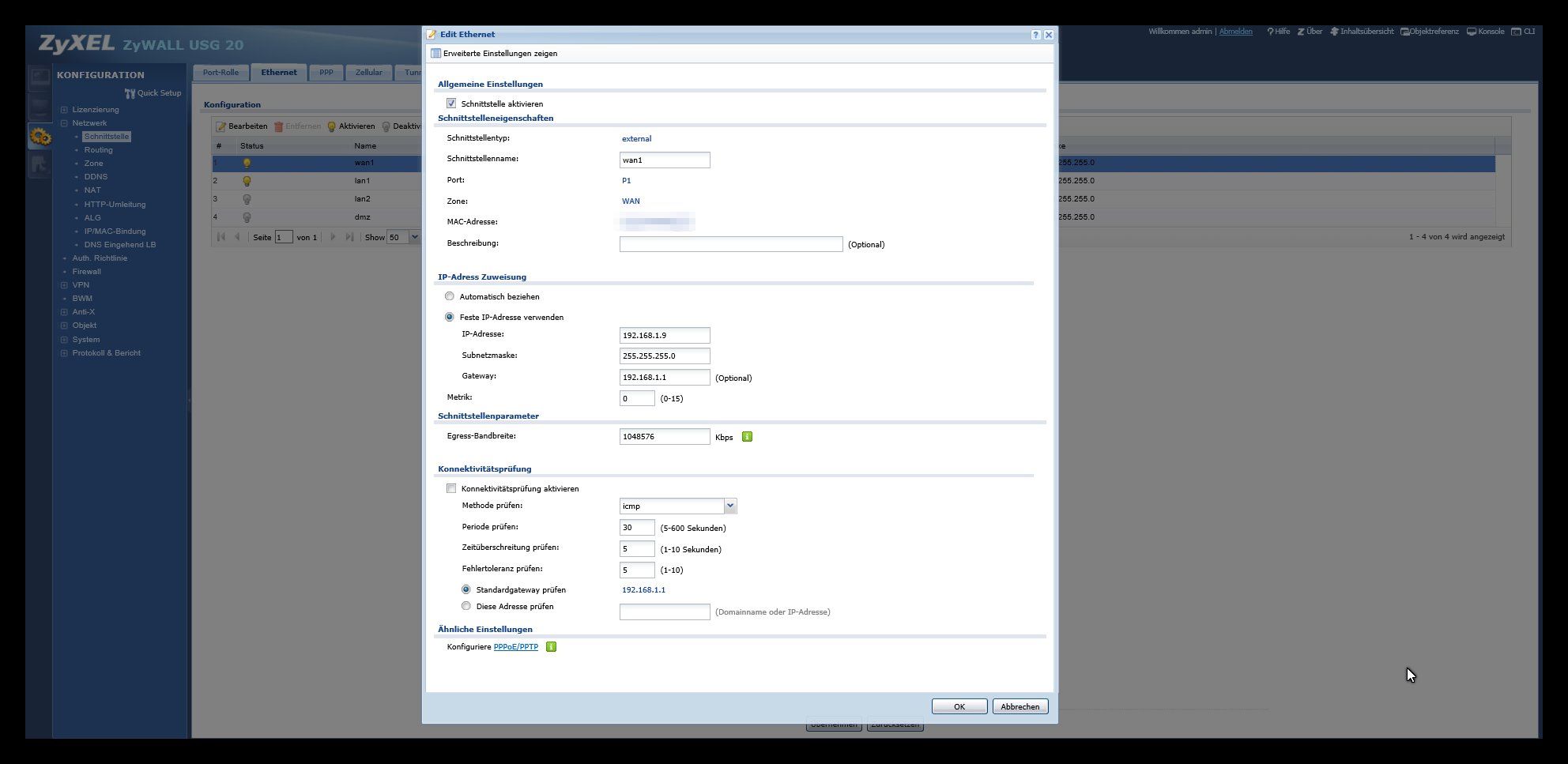

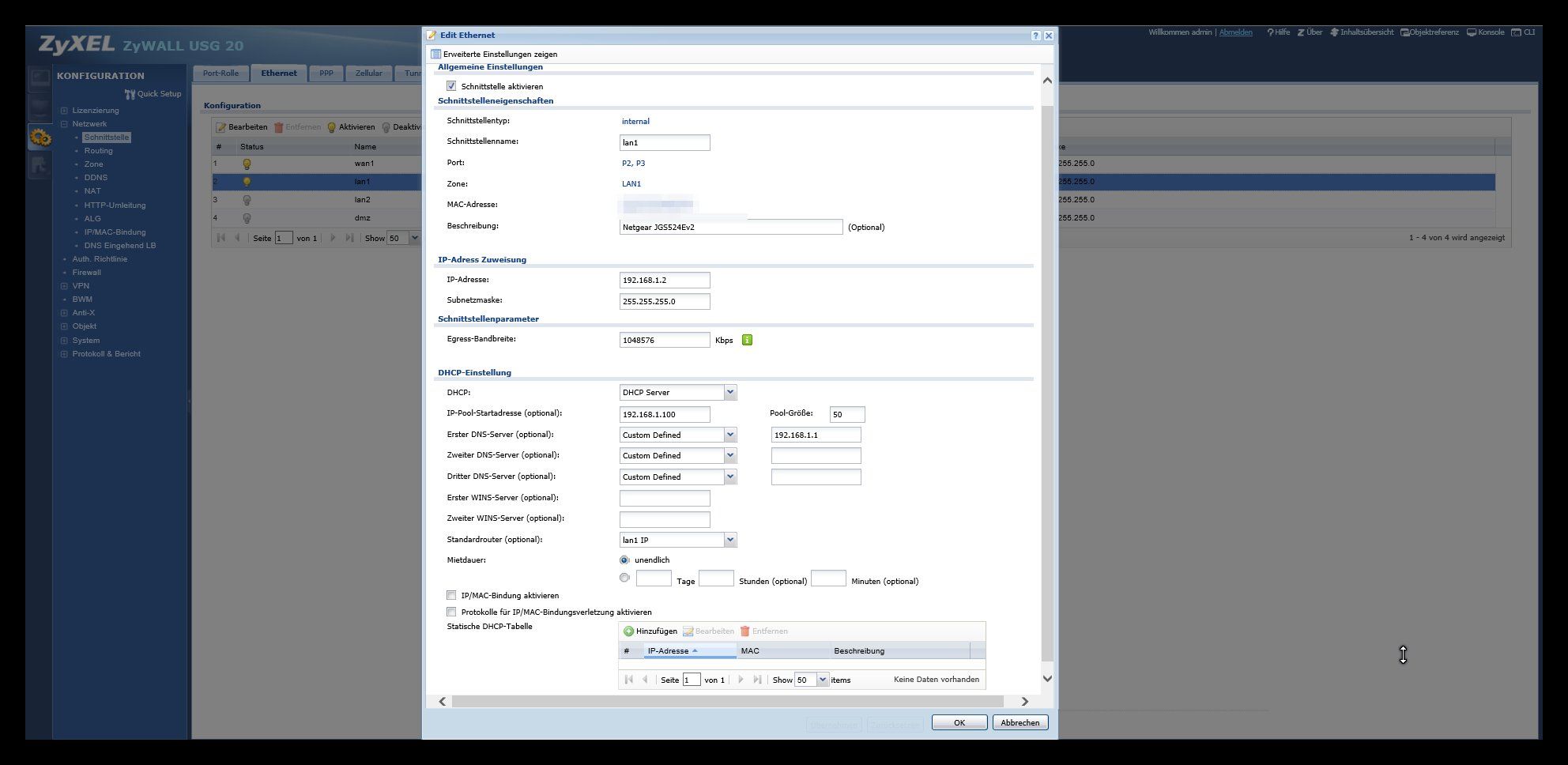

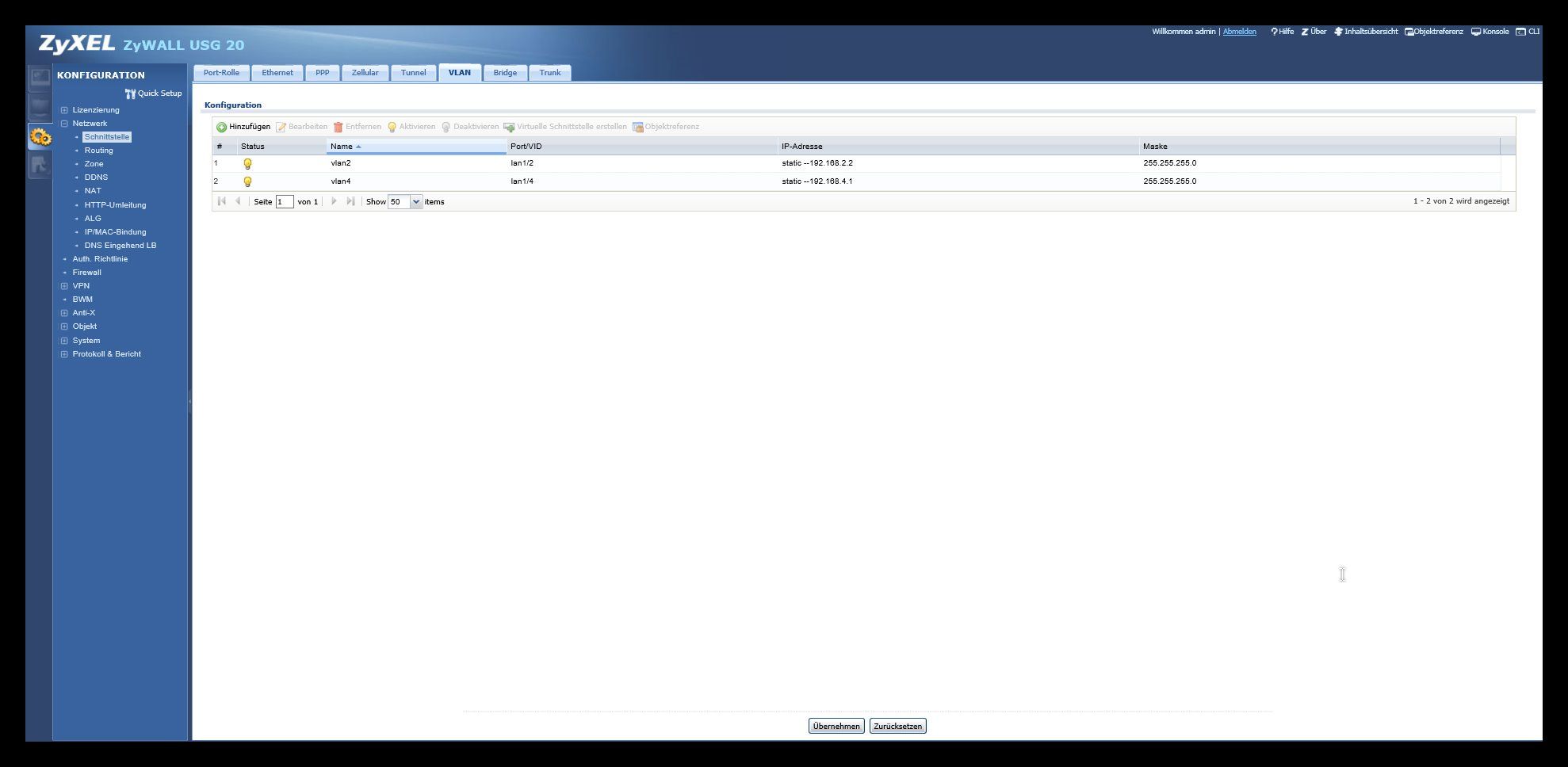

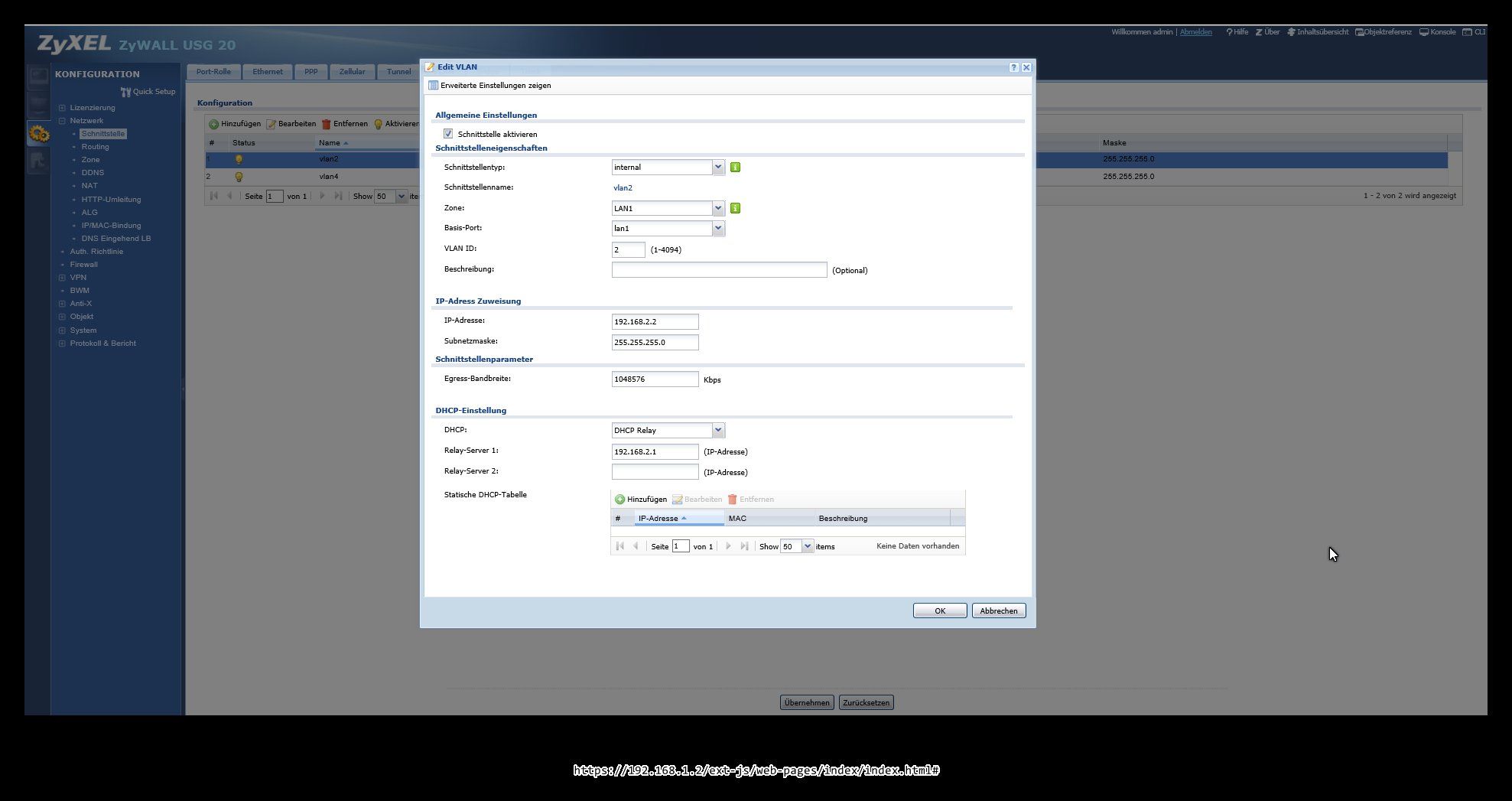

Hier mal die Geräte an der ZyXEL ZyWALL USG 20

WAN = Fritz!Box 7590 (LAN1) (192.168.1.x/24)

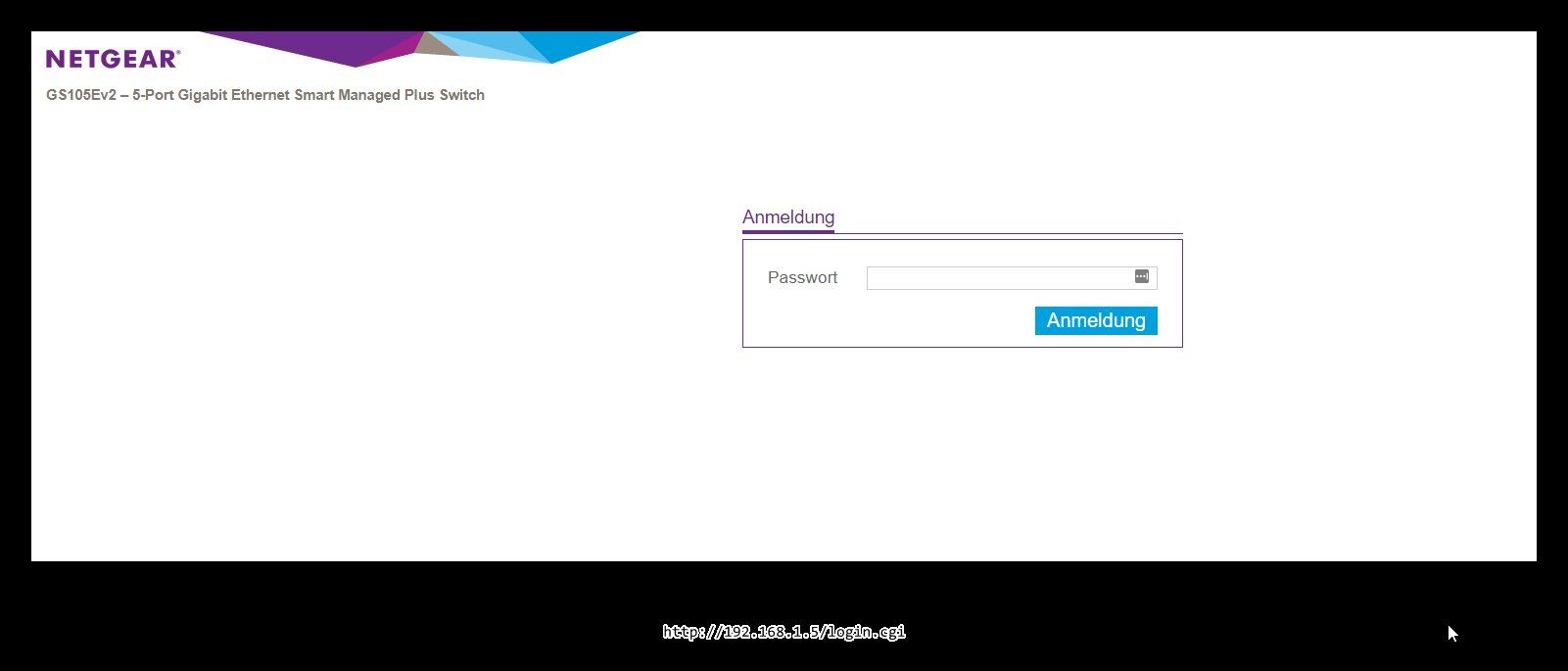

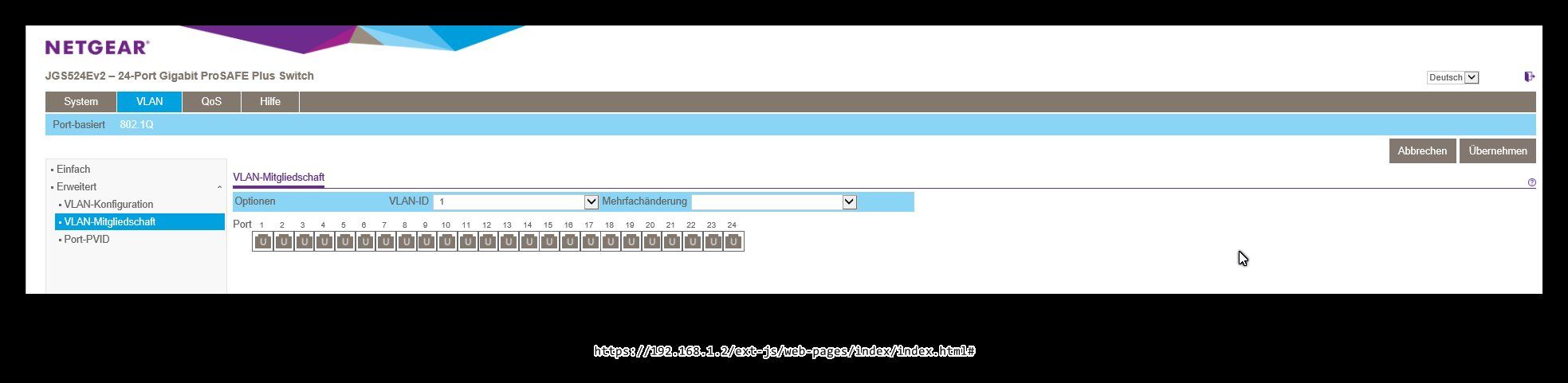

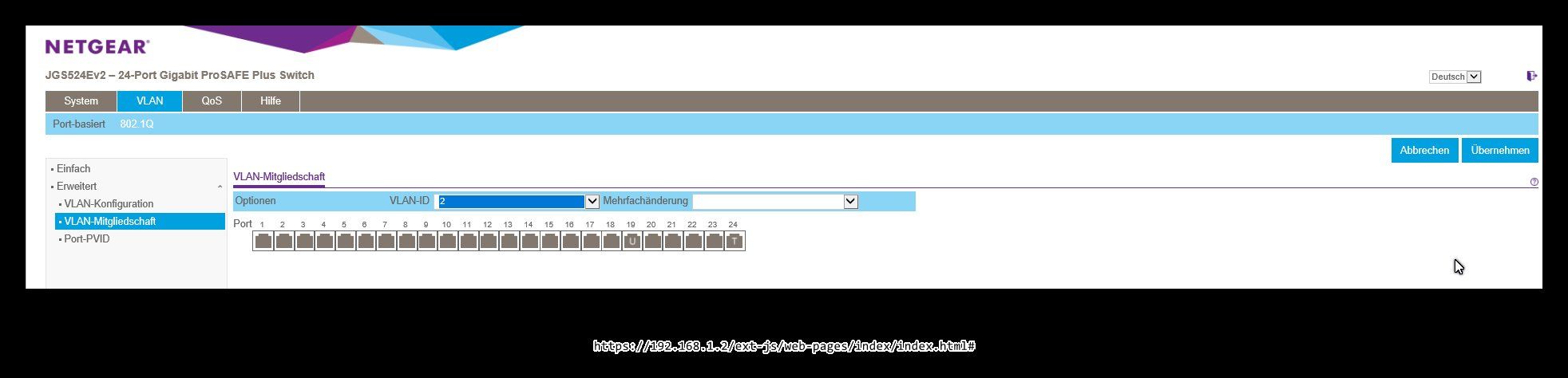

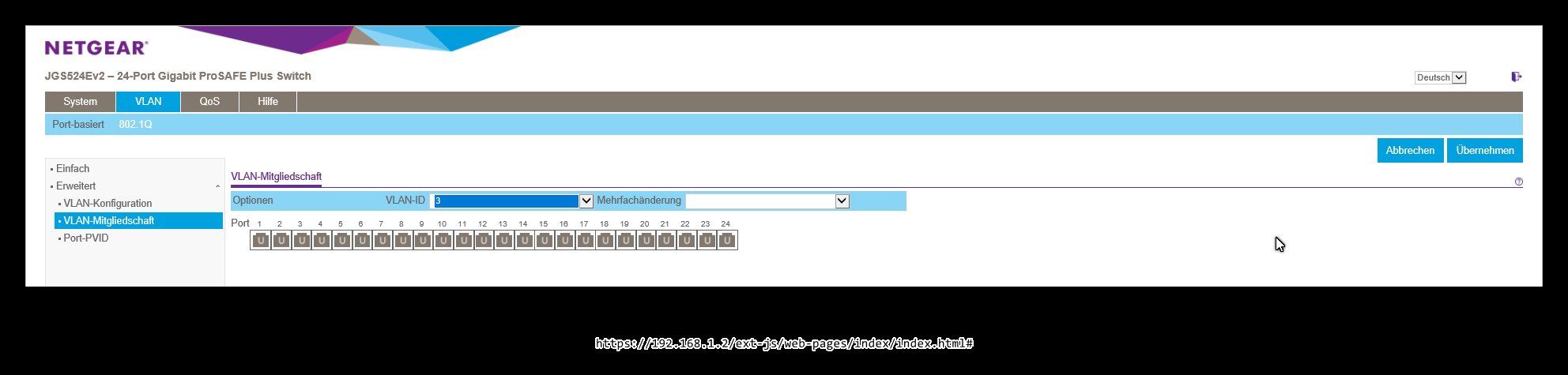

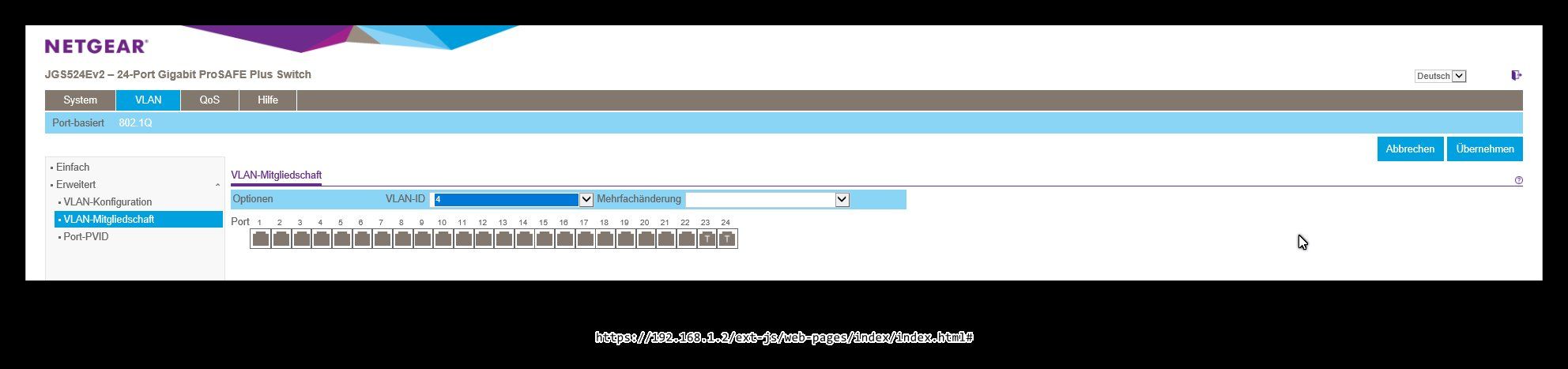

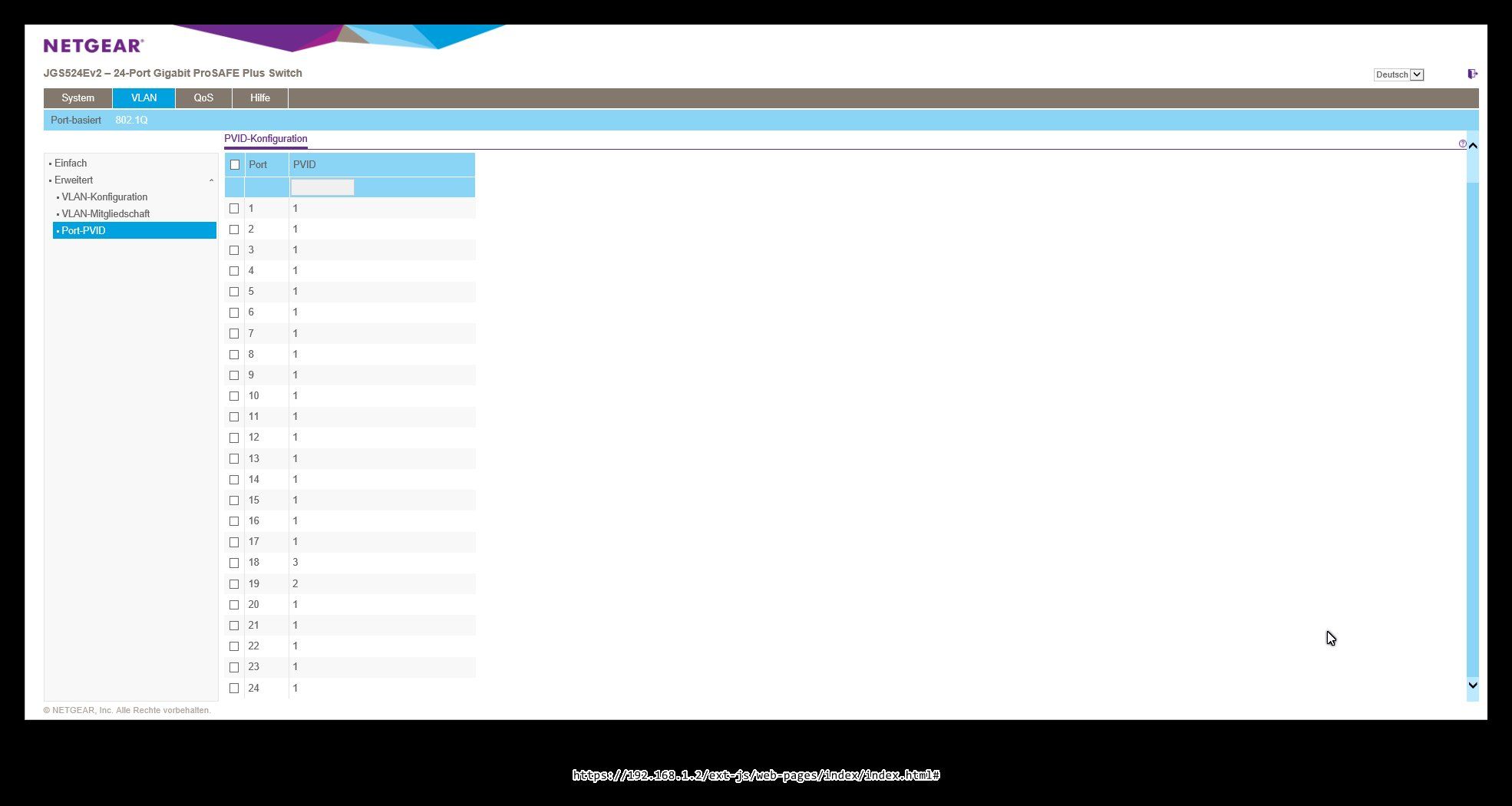

P1 = Netgear JGS524Ev2 (192.168.1.x/24)

P2 = Fritz!Box 7590 (LAN1) (192.168.1.x/24)

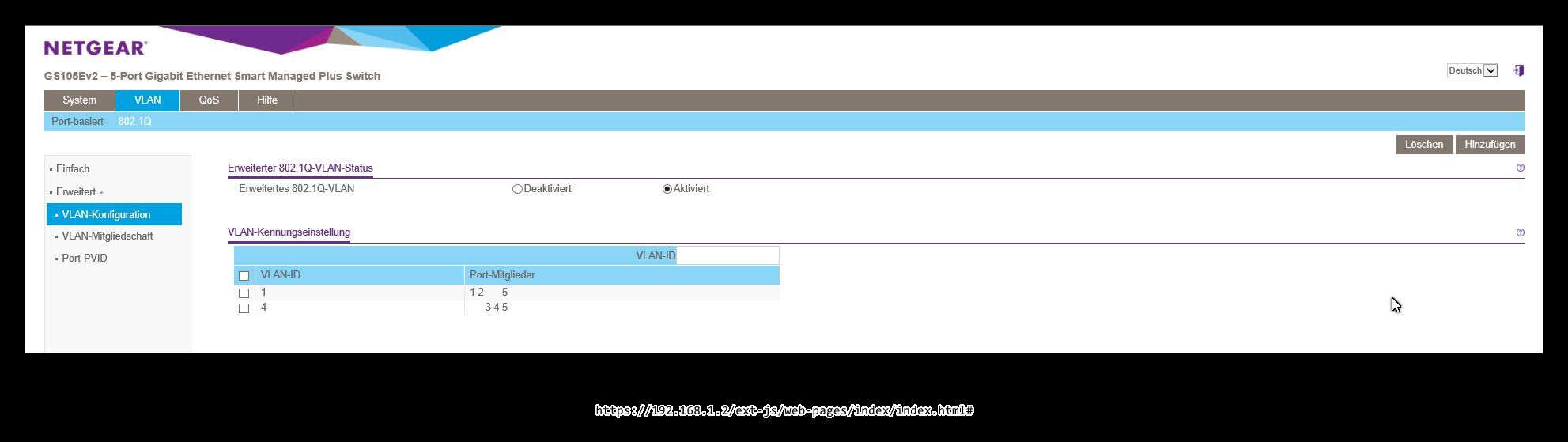

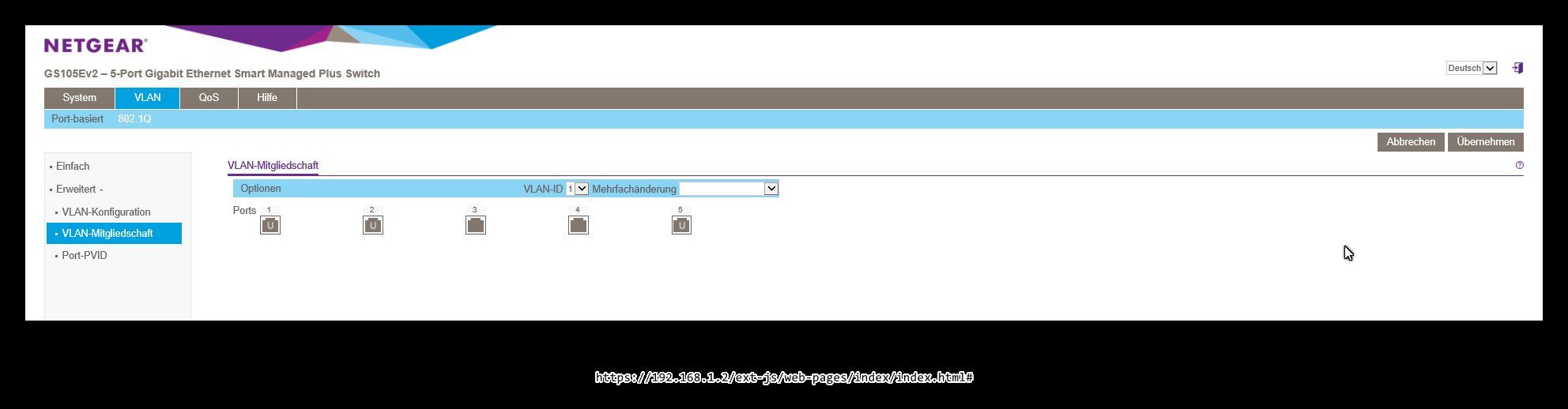

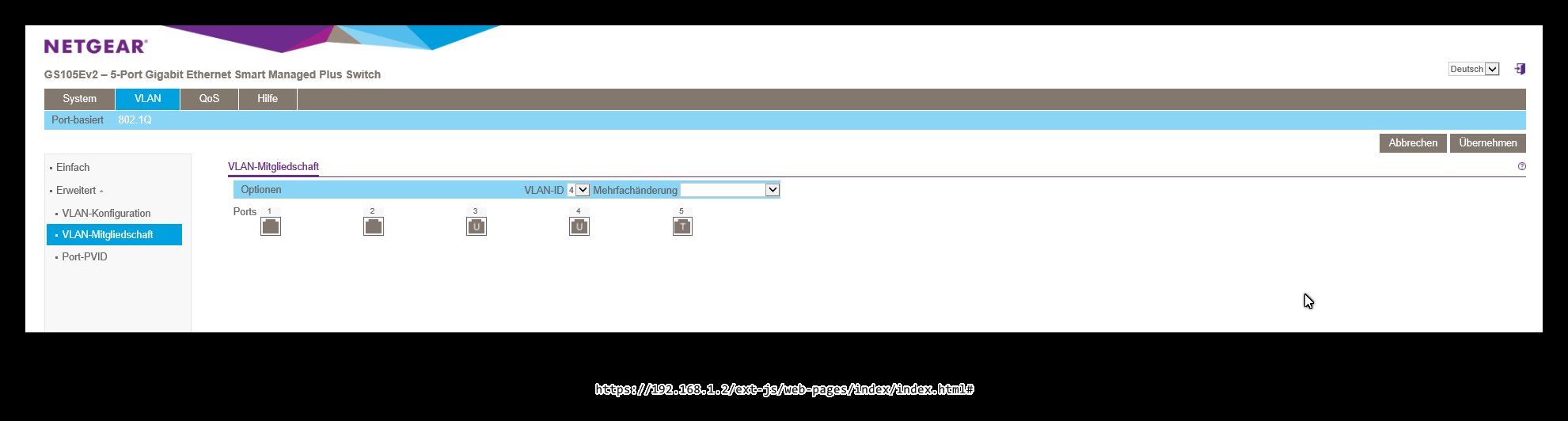

P3 = VLAN Netgear JGS524Ev2 (192.168.100.x/24)

P4 = Fritz!Box 7412 (LAN1) (192.168.2.x/24) (testweise wegen Routing)

Es ist wahrscheinlich alles verkorkst, aber müsste ja trotzdem funktionieren, weil die ZyWALL USG 20 ja das Routing übernehmen soll.

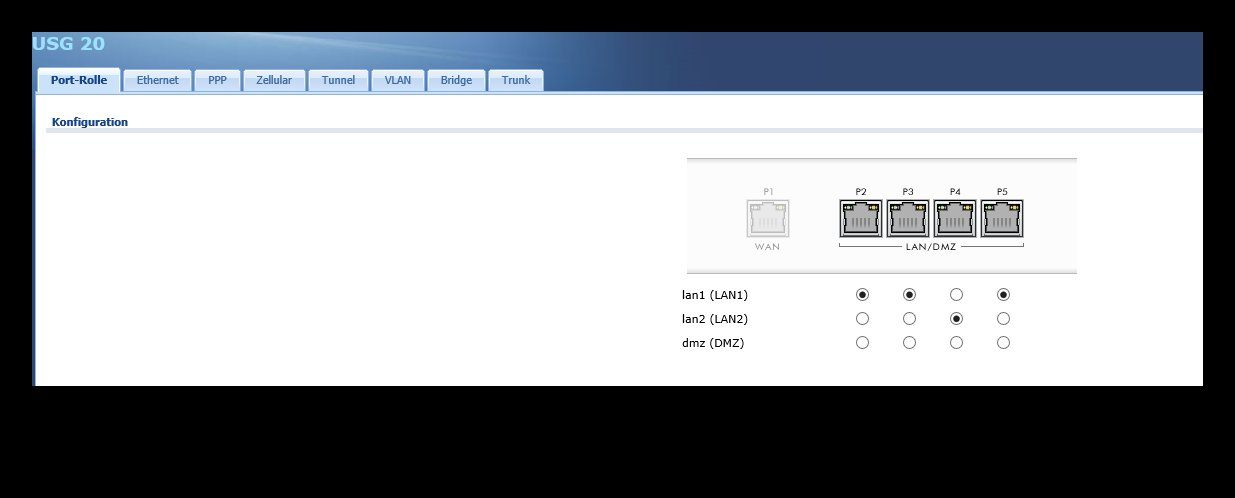

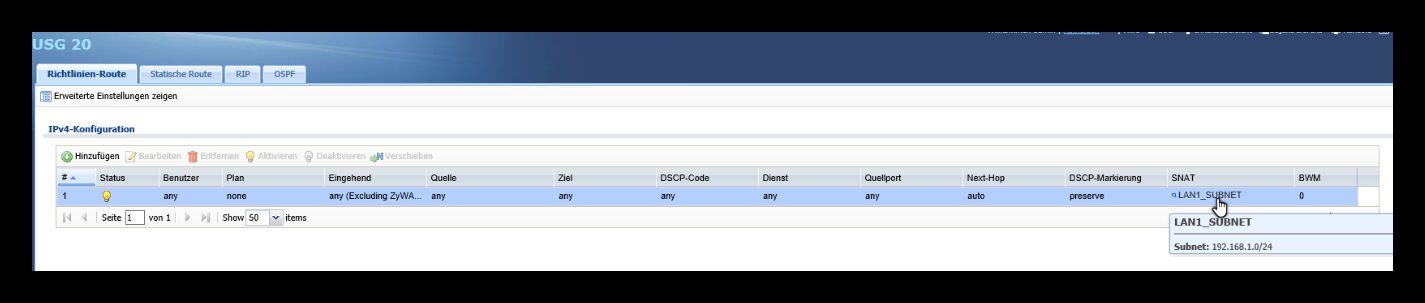

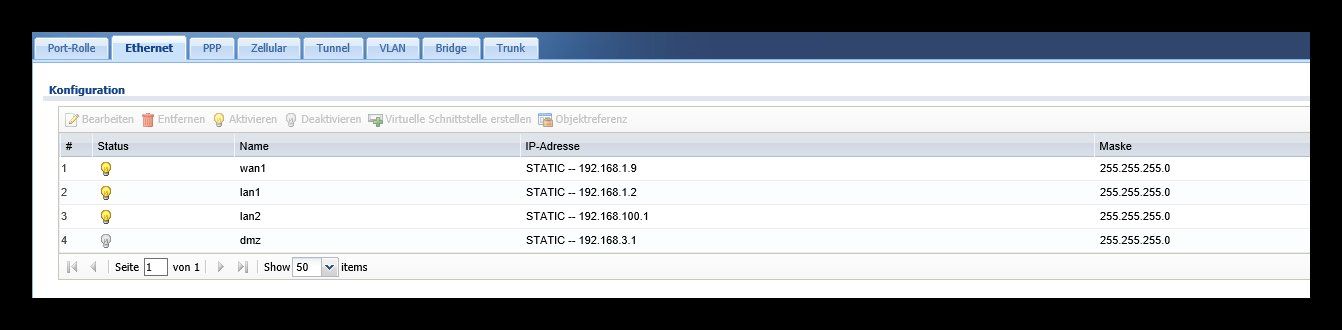

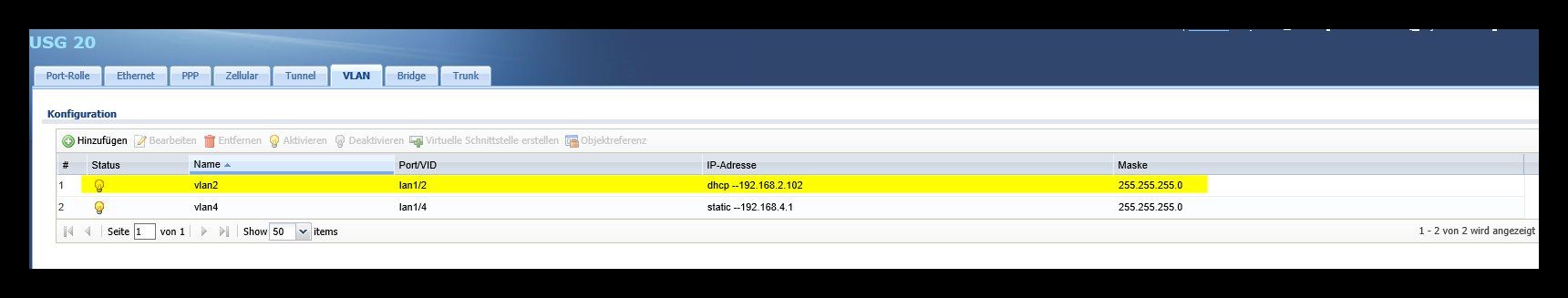

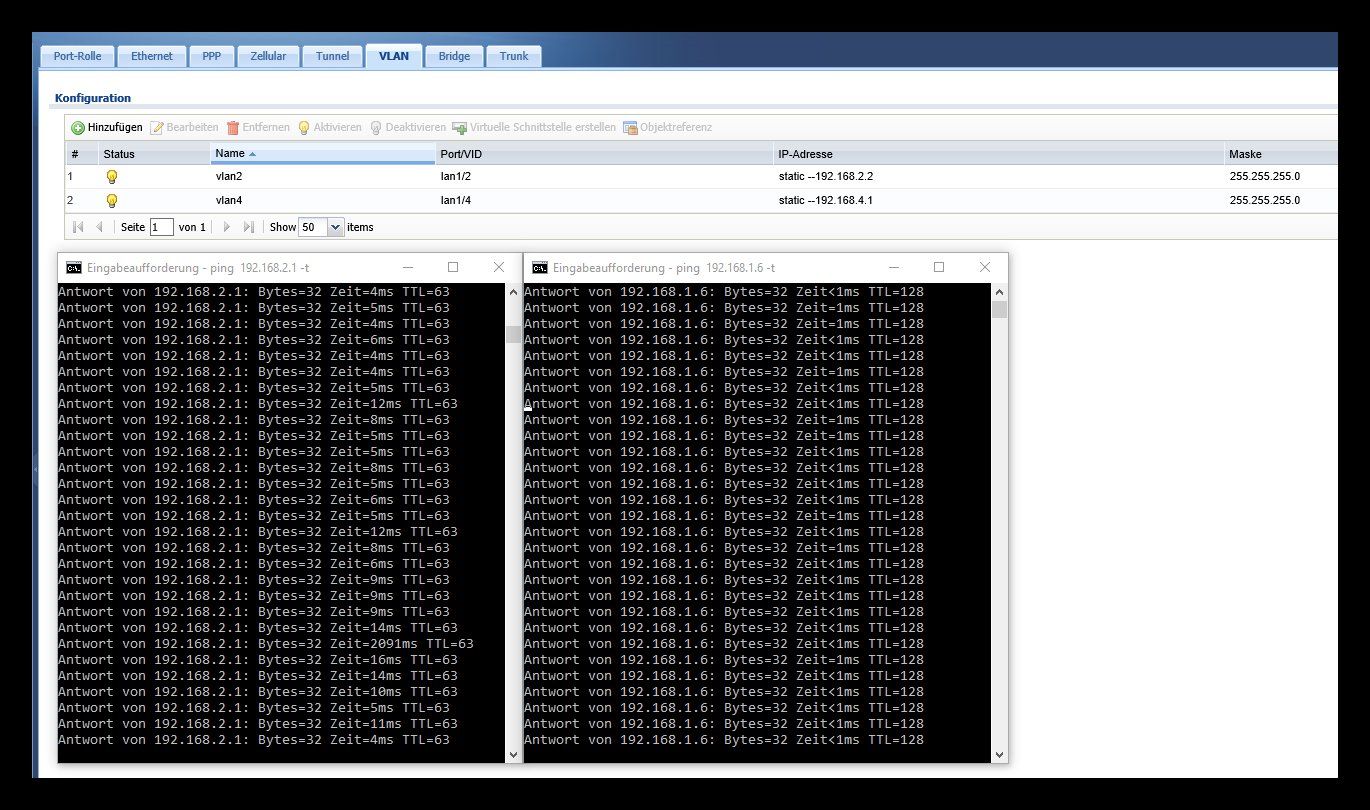

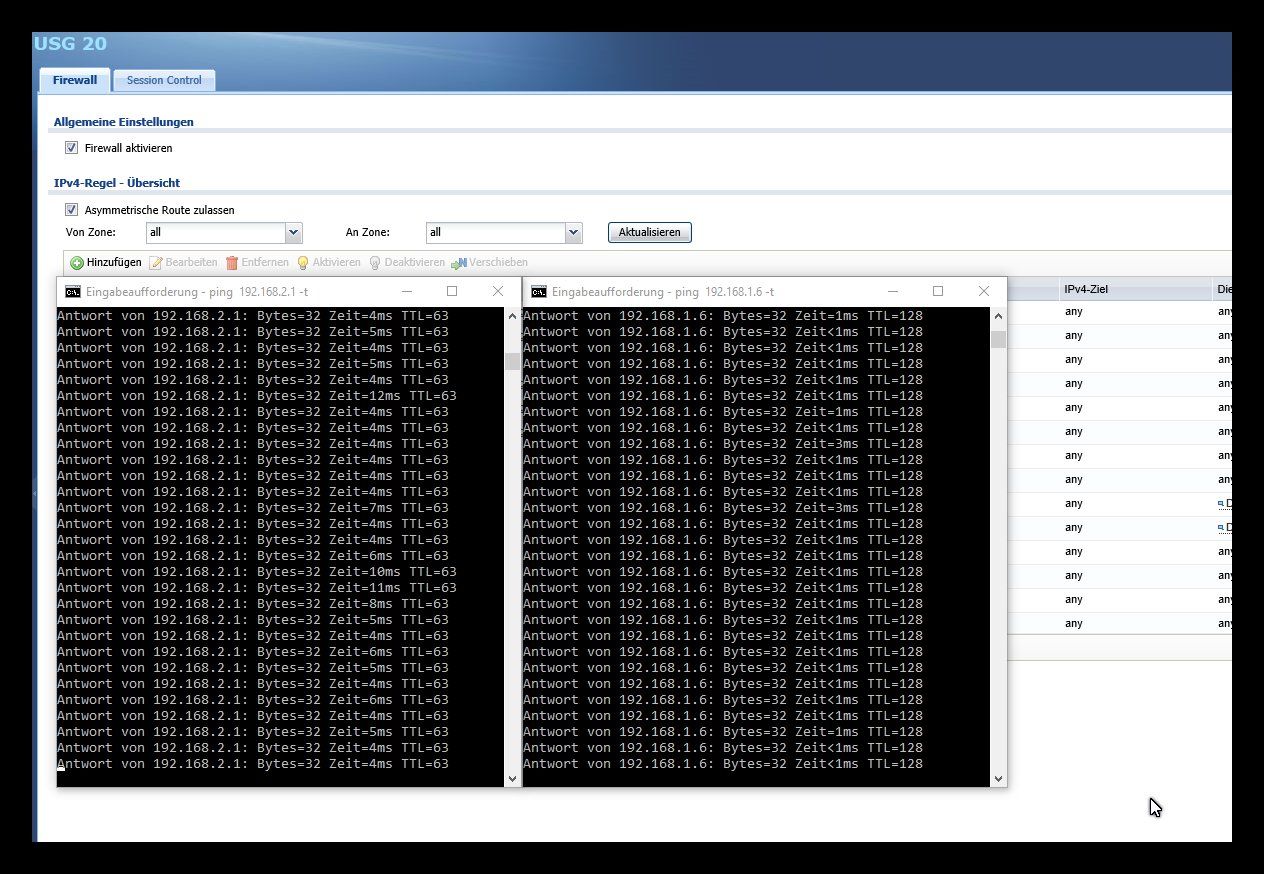

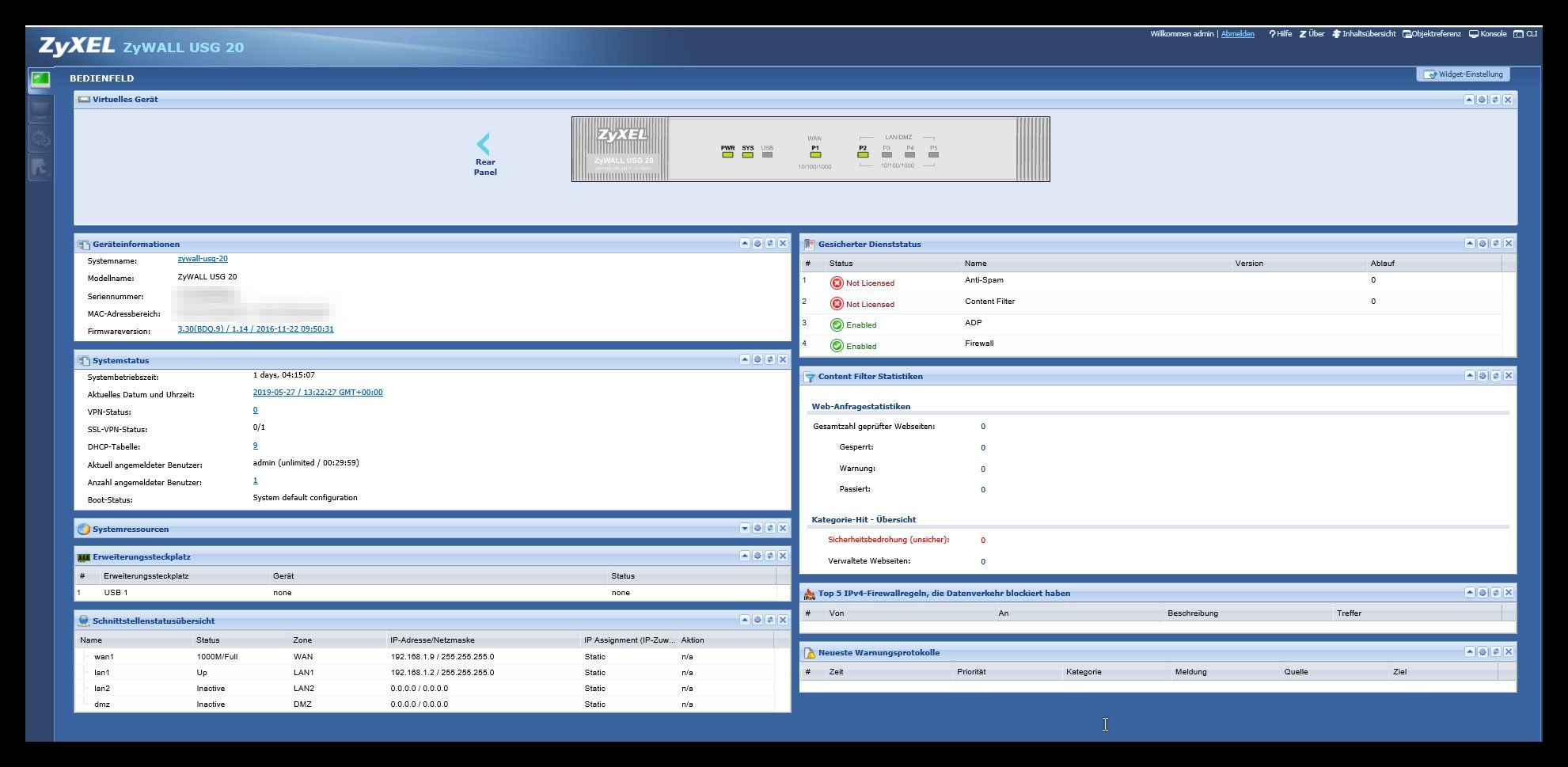

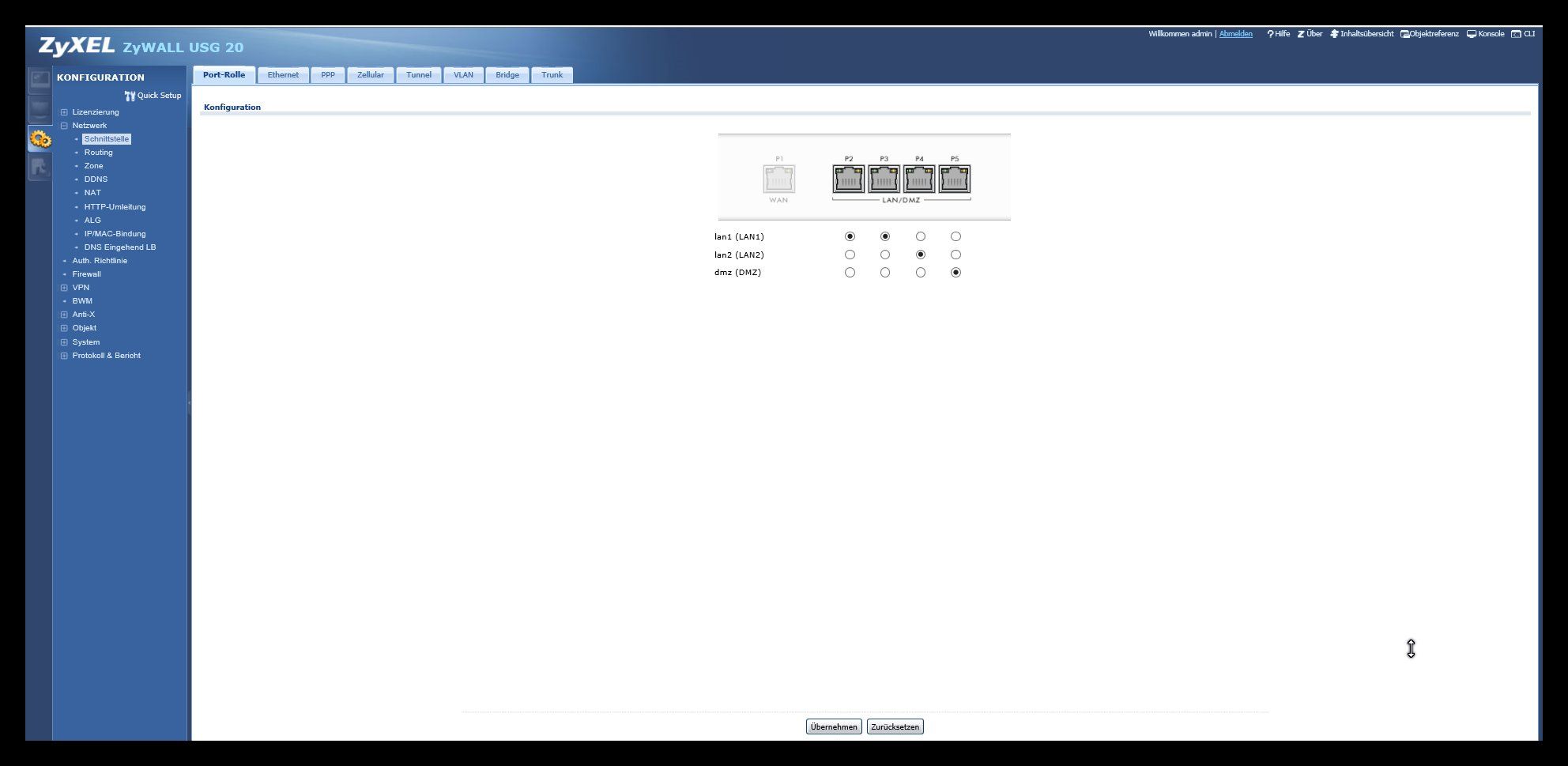

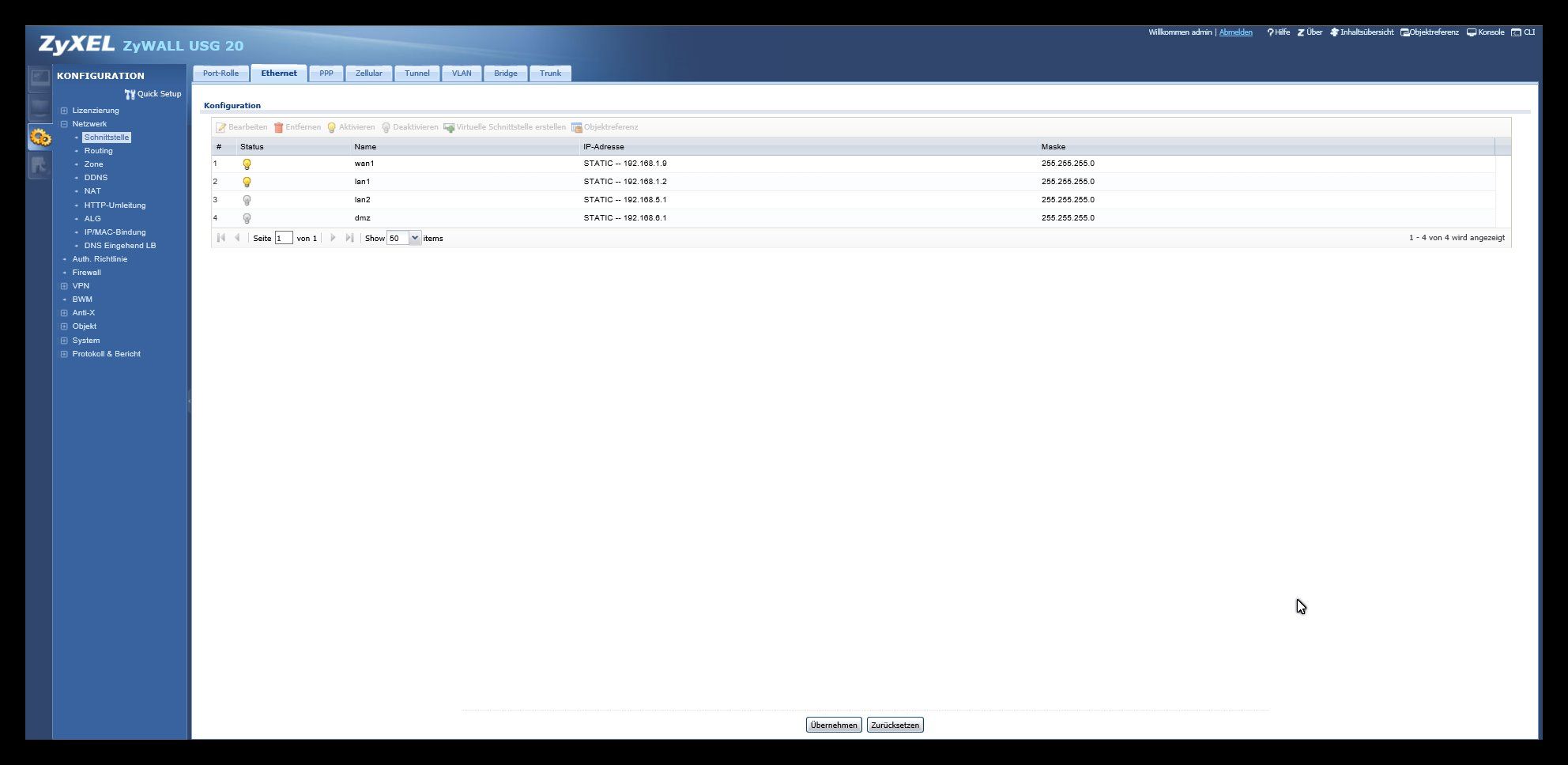

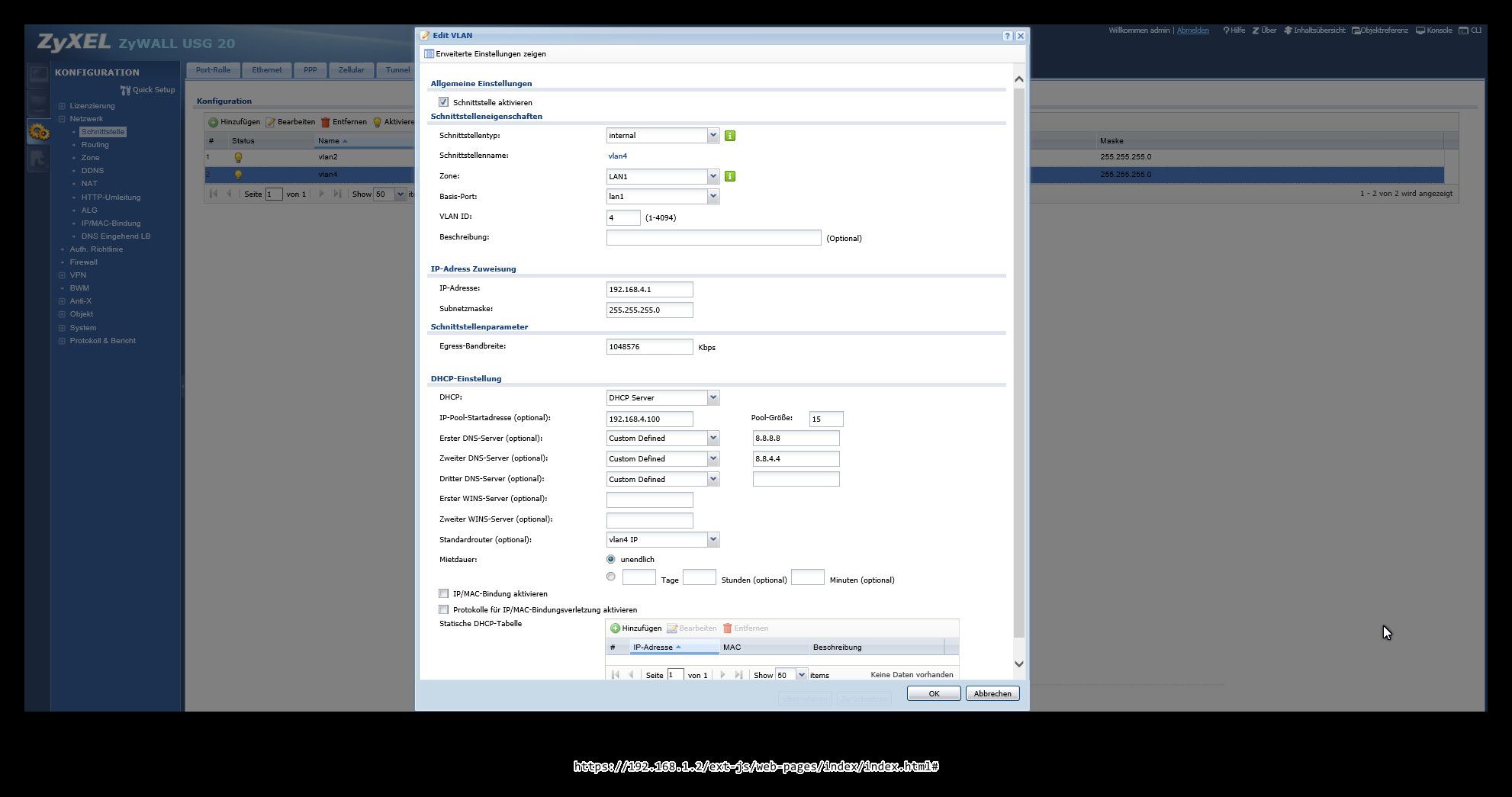

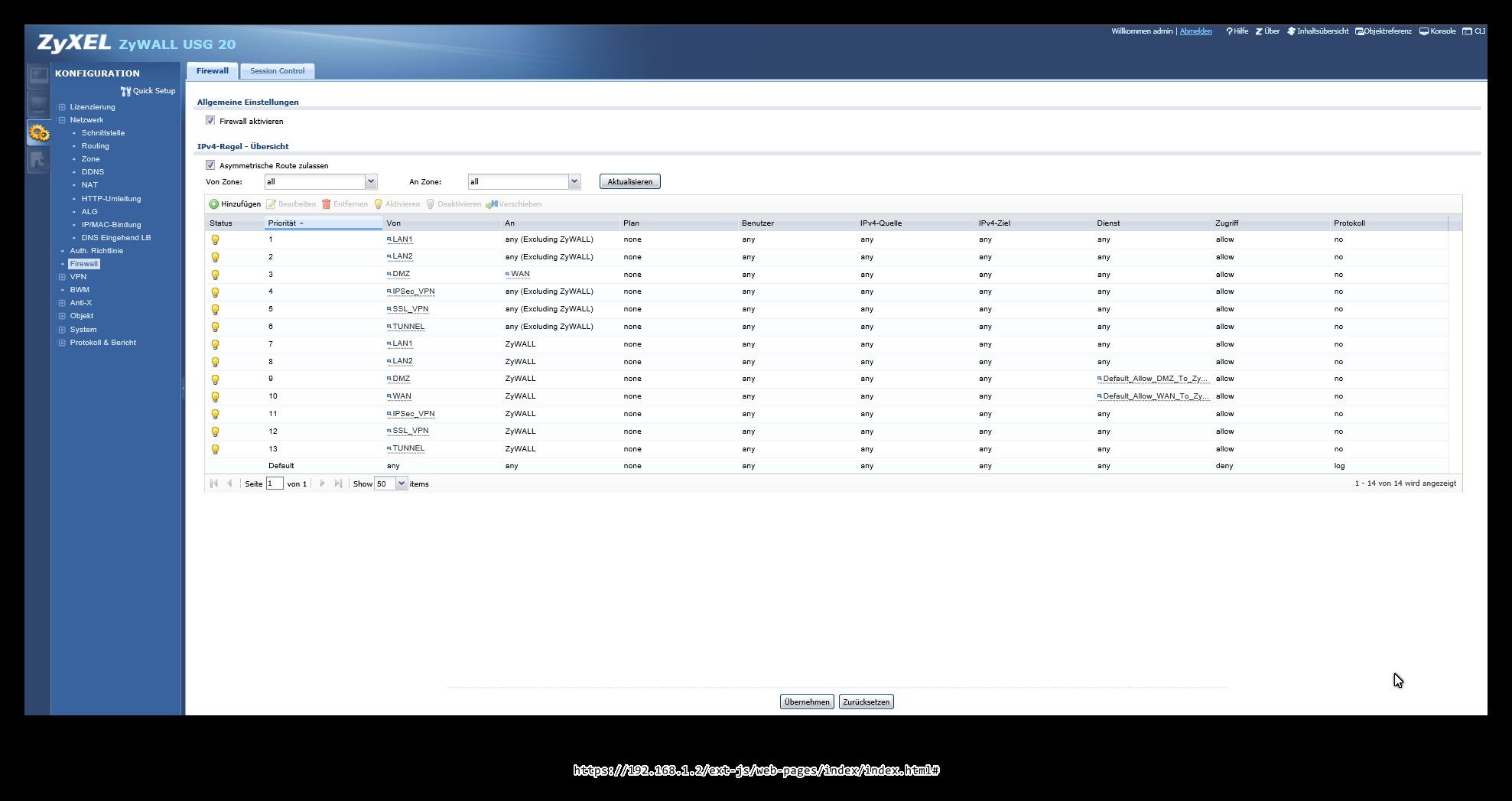

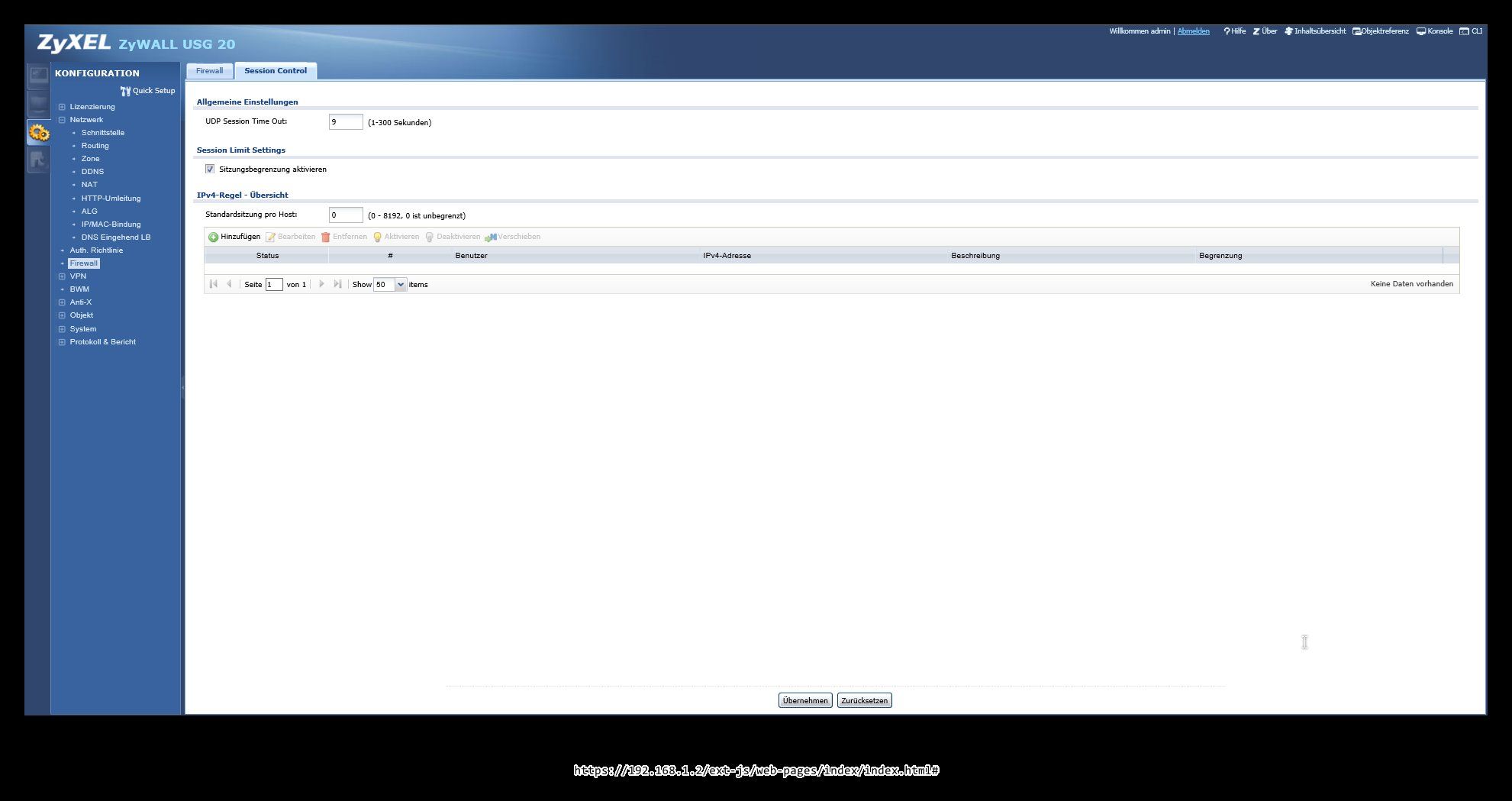

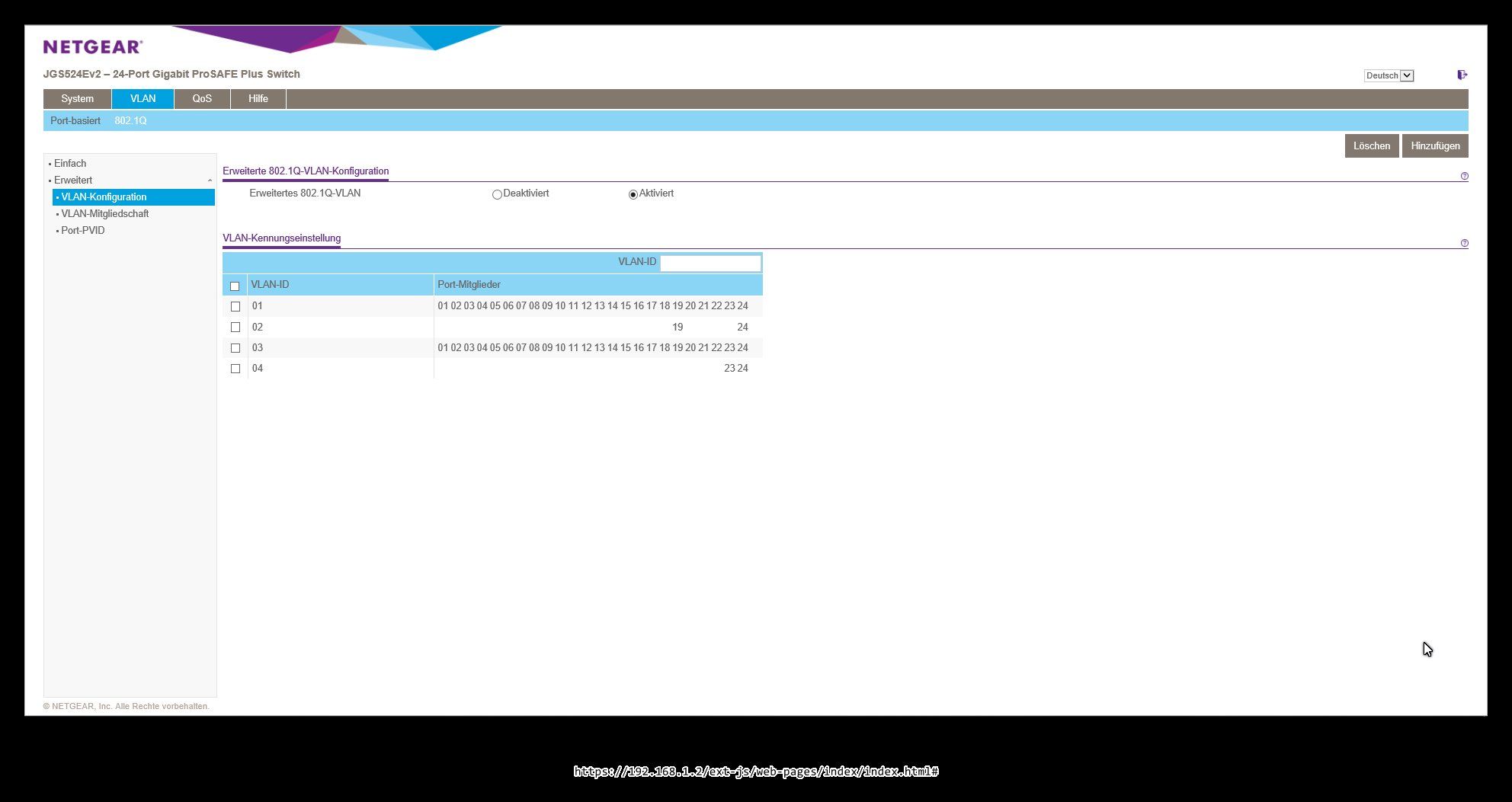

Diese Einstellungen habe ich in der ZyWALL USG 20 vorgenommen

Ich möchte also zwischen den Netzwerken 192.168.1.x/24 und 192.168.2.x/24 routen, was natürlich mal wieder nicht funktioniert

MfG

und wieder habe ich ein Problem mit dem Routing. Bis vor ein paar Tagen habe ich das mit einem Router und DD-WRT umgesetzt, aber gehäufte Abbrüche und ein benötigtes VLAN haben mich zum Umsteigen gezwungen.

Jetzt kommt eine ZyXEL ZyWALL USG 20 zum Einsatz (nicht das neuste Modell ober dafür billig), das VLAN funktioniert auch tadellos nur beim Routing hängt es mal wieder.

Da mein Englisch im Keller ist, komme ich mit der Anleitung nicht so richtig klar und hoffe, dass mir hier einer helfen kann, der sich mit der ZyXEL ZyWALL USG 20 auskennt.

Hier mal die Geräte an der ZyXEL ZyWALL USG 20

WAN = Fritz!Box 7590 (LAN1) (192.168.1.x/24)

P1 = Netgear JGS524Ev2 (192.168.1.x/24)

P2 = Fritz!Box 7590 (LAN1) (192.168.1.x/24)

P3 = VLAN Netgear JGS524Ev2 (192.168.100.x/24)

P4 = Fritz!Box 7412 (LAN1) (192.168.2.x/24) (testweise wegen Routing)

Es ist wahrscheinlich alles verkorkst, aber müsste ja trotzdem funktionieren, weil die ZyWALL USG 20 ja das Routing übernehmen soll.

Diese Einstellungen habe ich in der ZyWALL USG 20 vorgenommen

Ich möchte also zwischen den Netzwerken 192.168.1.x/24 und 192.168.2.x/24 routen, was natürlich mal wieder nicht funktioniert

MfG

Please also mark the comments that contributed to the solution of the article

Content-Key: 455840

Url: https://administrator.de/contentid/455840

Printed on: April 26, 2024 at 23:04 o'clock

42 Comments

Latest comment

Moin,

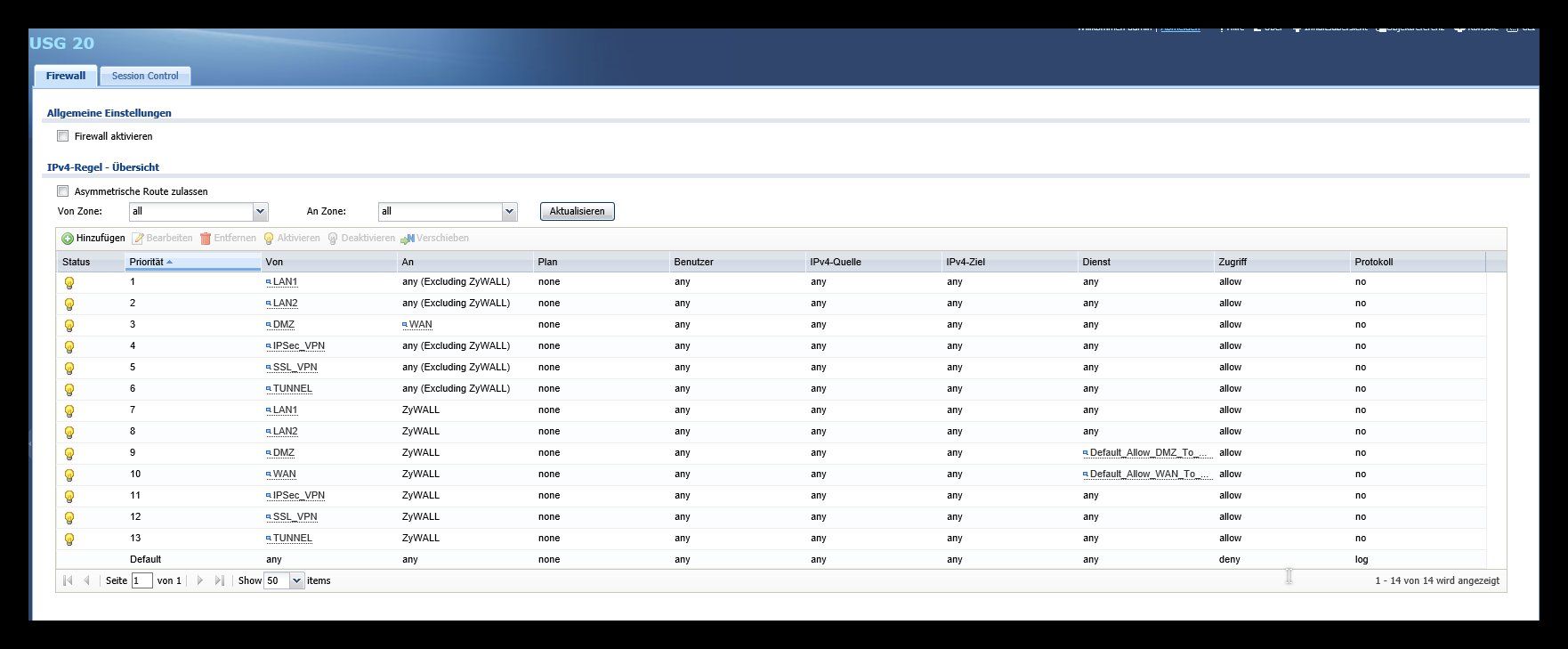

Denke dran, du hast da nicht nur nen Router sondern auch ne Firewall an der USG. Per Default blockt die alles, was nicht zwingend zugelassen wurde (zum Glück)

Lege also mal Firewall Settings in der USG an, die den Traffic zwischen deine VLANs erlaubt.

Danach teile uns mal mit, wie du feststellst, dass da nichts geroutet wird. Sprich klappt ein Ping zu einem Gerät hinter den Fritten?

Wenn dein Endgerät eine Windowskisze ist: passe die dortige Firewall von Windows an. Die blockt nämlich alles, was nicht im gleichen IP-Netz liegt

Gruß

em-pie

Denke dran, du hast da nicht nur nen Router sondern auch ne Firewall an der USG. Per Default blockt die alles, was nicht zwingend zugelassen wurde (zum Glück)

Lege also mal Firewall Settings in der USG an, die den Traffic zwischen deine VLANs erlaubt.

Danach teile uns mal mit, wie du feststellst, dass da nichts geroutet wird. Sprich klappt ein Ping zu einem Gerät hinter den Fritten?

Wenn dein Endgerät eine Windowskisze ist: passe die dortige Firewall von Windows an. Die blockt nämlich alles, was nicht im gleichen IP-Netz liegt

Gruß

em-pie

Hier findest du eine komplette Anleitung wie das einfach umzusetzen ist !!

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Denk dir statt der pfSense FW einfach deine Zywall. Die ToDos sowohl auf dem Firewall Setup als auch auf dem Switch sind vollkommen identisch !

Das weitere Tutorial zeigt dir auch die entsprechende Switchkonfig.

Da die Firewall zentral routet zwischen den VLANs sind keinerlei statische Routen erforderlich, denn sie "kennt" ja alle an ihr direkt angeschlossenen IP Netze !

Einzig eine Default Route auf den kaskadierten Internet Router (deine FritzBüx) musst du einrichten !

Im Falle einer Router Kaskade mit doppeltem NAT und einem davorgeschalteten Router (kein Modem !) solltest du das hier noch beachten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das scheint ja bei dir mit der kaskadierten FritzBox auch der Fall zu sein !

Folge einfach den Konfig Schritten im o.a. Tutorial dann kommt das auch sofort zum Fliegen !

Im Grunde ist das ein kinderleichtes Setup und solltest du in 20 Minuten erledigt haben !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Denk dir statt der pfSense FW einfach deine Zywall. Die ToDos sowohl auf dem Firewall Setup als auch auf dem Switch sind vollkommen identisch !

Das weitere Tutorial zeigt dir auch die entsprechende Switchkonfig.

Da die Firewall zentral routet zwischen den VLANs sind keinerlei statische Routen erforderlich, denn sie "kennt" ja alle an ihr direkt angeschlossenen IP Netze !

Einzig eine Default Route auf den kaskadierten Internet Router (deine FritzBüx) musst du einrichten !

Im Falle einer Router Kaskade mit doppeltem NAT und einem davorgeschalteten Router (kein Modem !) solltest du das hier noch beachten:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Das scheint ja bei dir mit der kaskadierten FritzBox auch der Fall zu sein !

Folge einfach den Konfig Schritten im o.a. Tutorial dann kommt das auch sofort zum Fliegen !

Im Grunde ist das ein kinderleichtes Setup und solltest du in 20 Minuten erledigt haben !

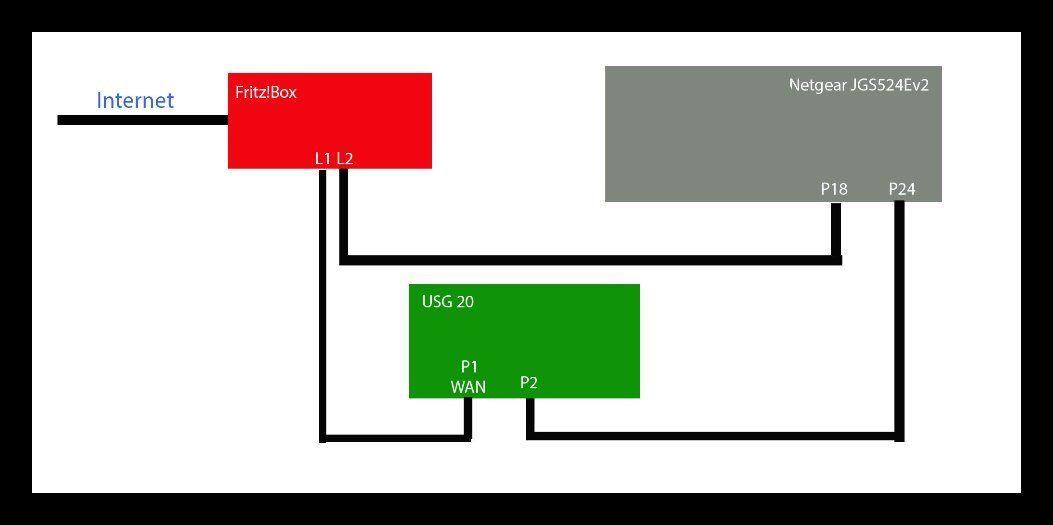

Du hast einen Fehler in deinem Adress Design ! Du kannst das .1.0er Netz nicht durch die USG "durchschleifen" auf die FB die ins Internet routet sofern du das .1.0er Netz auch lokal benutzt. Die USG ist ein Router und keine Bridge !

Das kann logischerweise nicht gehen, denn sonst hast du 2 doppelte IP Netze an der FB.

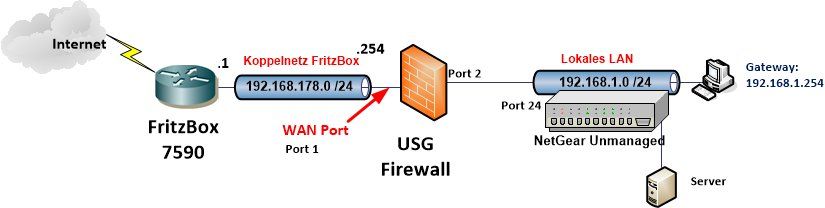

Das Koppelnetz vom WAN Port der USG auf den FB Internet Router muss ein separates IP Netz sein.

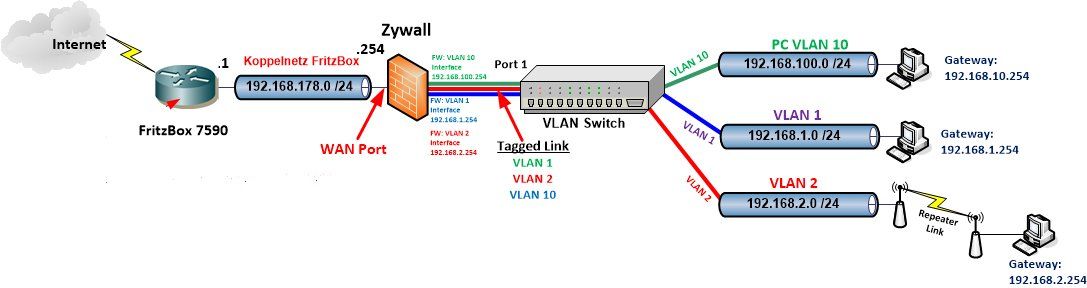

So sähe das dann vom Layer 3, sprich IP Adressierung aus wenn es richtig gemacht ist (Koppelnetz=Default FB IP):

Lösung mit VLAN Switch:

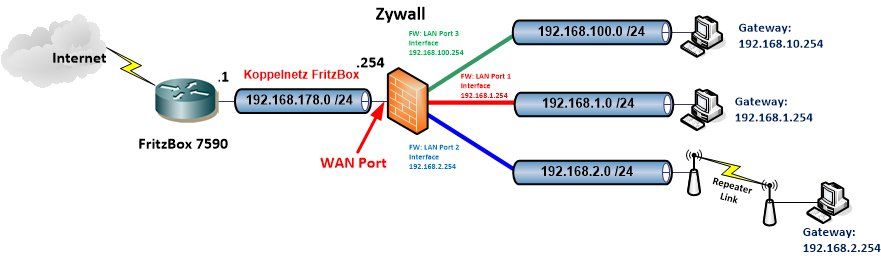

Lösung ohne VLAN Switch mit dedizierten LAN Ports an der USG:

Das kann logischerweise nicht gehen, denn sonst hast du 2 doppelte IP Netze an der FB.

Das Koppelnetz vom WAN Port der USG auf den FB Internet Router muss ein separates IP Netz sein.

So sähe das dann vom Layer 3, sprich IP Adressierung aus wenn es richtig gemacht ist (Koppelnetz=Default FB IP):

Lösung mit VLAN Switch:

Lösung ohne VLAN Switch mit dedizierten LAN Ports an der USG:

@aqui

mit welchem Progrämmchen hast Du das so schnell gezeicnet? Ich selbst versuche mich mit yEd, aber das ist so umständlich, dass ich dann gar keine Lust mehr habe mal eben für eine Antwort zu zeichnen.

danke schon einmal

Der Mike

mit welchem Progrämmchen hast Du das so schnell gezeicnet? Ich selbst versuche mich mit yEd, aber das ist so umständlich, dass ich dann gar keine Lust mehr habe mal eben für eine Antwort zu zeichnen.

danke schon einmal

Der Mike

Hi Mike

Sind Cisco Power Point Icons (https://www.cisco.com/c/dam/en_us/about/ac50/ac47/icon-library-productio ..) entweder gezeichnet mit OmniGraffle (Mac) oder Visio (Winblows) oder Dia (Linux) je nach Rechner.

Da schon eine Menge Bilder existieren muss man Bestehende nurkurz etwas umändern und fertisch

Sind Cisco Power Point Icons (https://www.cisco.com/c/dam/en_us/about/ac50/ac47/icon-library-productio ..) entweder gezeichnet mit OmniGraffle (Mac) oder Visio (Winblows) oder Dia (Linux) je nach Rechner.

Da schon eine Menge Bilder existieren muss man Bestehende nurkurz etwas umändern und fertisch

Also ich verstehe dein Problem nicht...

Welche Funktion(en) sollen die Fritzboxen hinter der USG übernehmen?

Dienen die lediglich dazu, WLAN und ggf. Telefonie bereitzustellen?

Wenn ja, musst du die FritzBoxen nur als IP-Client einrichten:

https://avm.de/service/fritzbox/fritzbox-7590/wissensdatenbank/publicati ...

Gateway ist die USG, welche auch in dem jeweiligen VLAN die IPs verteilt.

Also Aquis Szenario 2

Gruß

em-pie

Welche Funktion(en) sollen die Fritzboxen hinter der USG übernehmen?

Dienen die lediglich dazu, WLAN und ggf. Telefonie bereitzustellen?

Wenn ja, musst du die FritzBoxen nur als IP-Client einrichten:

https://avm.de/service/fritzbox/fritzbox-7590/wissensdatenbank/publicati ...

Gateway ist die USG, welche auch in dem jeweiligen VLAN die IPs verteilt.

Also Aquis Szenario 2

Ich peile einfach die benötigten Einstellungen dank der englischen Anleitung nicht.

Dafür gibt es z.B. https://dict.leo.org, https://de.langenscheidt.com/englisch-deutsch/ oder in einem (Online-) Buchhandel deiner Wahl die Bücher von Langscheidt zum "anfassen"Gruß

em-pie

@NordicMike

Der Vollständigkeit halber sollte natürlich noch "Draw" unter Libre Office genannt werden, damit ist das unter allen 3 relevanten OS natürlich auch möglich !!

@Oggy01

Eigentlich ein Grund sofort die Finger von solcher Hardware zu lassen. Mit einer pfSense wäre das nicht passiert.

Mit APU-2 Board und eienr pfSense hättest du so einen Kasperkram nicht.

Nungut, jeder bekommt halt die Firewall die er verdient. Aber auch mit 3 LAN Segmenten kommst du doch in deinem IP Setup wunderbar hin, denn du hast ja gar nicht mehr als deine 3 LAN Segmente .1.0 /24, .2.0 /24 und .100.0 /24.

Wo ist denn da nun dein Problem ?

Deinen Ausführungen kann man entnehmen das du keinen VLAN Switch in deiner Konstellation hast, ist das richtig ?

Du nutzt dann also mit deinen LAN Segmenten die dedizierten Ports direkt an der Firewall ? Auch richtig ?

Das Setup des TO ist ja oben nun explizit erklärt und das auch noch mit bunten Bildern unterlegt.

Muss man eigentlich nur noch abtippen und git iss... ?!

Der Vollständigkeit halber sollte natürlich noch "Draw" unter Libre Office genannt werden, damit ist das unter allen 3 relevanten OS natürlich auch möglich !!

@Oggy01

aber irgendwie bleiben zwei immer ein Pärchen und kann zum Beispiel keine LAN3 Schnittstelle hinzufügen.

Laut den Screenshots sieht es so aus als ob die USB nur 3 popelige LAN Ports bedienen kann. Das ist natürlich schwach !Eigentlich ein Grund sofort die Finger von solcher Hardware zu lassen. Mit einer pfSense wäre das nicht passiert.

das mit dem Internet langsam oder gänzlichen Ausfall ist wohl ein bekanntes Problem,

Noch ein Grund so einen Schrott besser nicht zu verwenden !!Mit APU-2 Board und eienr pfSense hättest du so einen Kasperkram nicht.

Nungut, jeder bekommt halt die Firewall die er verdient. Aber auch mit 3 LAN Segmenten kommst du doch in deinem IP Setup wunderbar hin, denn du hast ja gar nicht mehr als deine 3 LAN Segmente .1.0 /24, .2.0 /24 und .100.0 /24.

Wo ist denn da nun dein Problem ?

- .1.0 /24, = auf den LAN 1 Port

- .2.0 /24 = auf den LAN 2 Port

- .100.0 /24. = auf den DMZ Port

- .178.0 /24 = FritzBox Koppelnetz auf den WAN Port

- Default Route auf die FritzBox IP 192.168.178.1

- Firewall Regeln für die Interface erstellen

- Fertisch

Deinen Ausführungen kann man entnehmen das du keinen VLAN Switch in deiner Konstellation hast, ist das richtig ?

Du nutzt dann also mit deinen LAN Segmenten die dedizierten Ports direkt an der Firewall ? Auch richtig ?

Also ich verstehe dein Problem nicht...

Wir alle hier vermutlich auch nicht...?!Das Setup des TO ist ja oben nun explizit erklärt und das auch noch mit bunten Bildern unterlegt.

Muss man eigentlich nur noch abtippen und git iss... ?!

Zitat von @aqui:

Eigentlich ein Grund sofort die Finger von solcher Hardware zu lassen. Mit einer pfSense wäre das nicht passiert.

...

Mit APU-2 Board und eienr pfSense hättest du so einen Kasperkram nicht.

Zitat von @Oggy01:

aber irgendwie bleiben zwei immer ein Pärchen und kann zum Beispiel keine LAN3 Schnittstelle hinzufügen.

Laut den Screenshots sieht es so aus als ob die USB nur 3 popelige LAN Ports bedienen kann. Das ist natürlich schwach !aber irgendwie bleiben zwei immer ein Pärchen und kann zum Beispiel keine LAN3 Schnittstelle hinzufügen.

Eigentlich ein Grund sofort die Finger von solcher Hardware zu lassen. Mit einer pfSense wäre das nicht passiert.

...

Mit APU-2 Board und eienr pfSense hättest du so einen Kasperkram nicht.

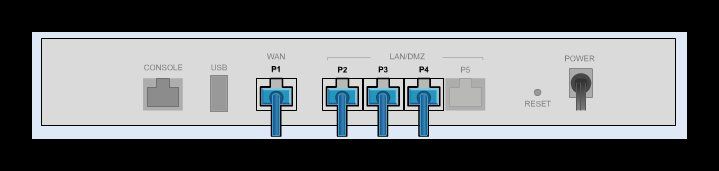

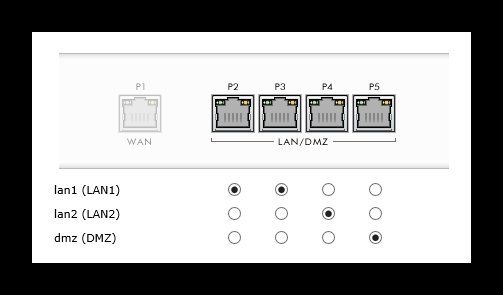

Die USG-20 hat 5 physische Ethernetports. Einen Einzelport, welcher fest der Firewallzone "WAN" zugeordnet ist und einen Switch mit 4 weiteren Ports, die sich flexibel auf 3 vordefinierte Firewallzonen aufteilen lassen. Was ist daran jetzt schlechter, als ein APU2 mit m.W. insgesamt lediglich 3 physischen Ethernetports?

Auch auf der USG-20 kann man im Übrigen zusätzlich eigene Firewall-Zonen definieren und mit VLANs arbeiten. Dem TO mangelt es schlicht an jeglichem Verständnis der Materie - nicht an hardwareseitigen Möglichkeiten...

Zitat von @aqui:

Zitat von @Oggy01:

das mit dem Internet langsam oder gänzlichen Ausfall ist wohl ein bekanntes Problem, wo es von ZyXEL eine Anleitung für gibt "Session Control"...

Noch ein Grund so einen Schrott besser nicht zu verwenden !!das mit dem Internet langsam oder gänzlichen Ausfall ist wohl ein bekanntes Problem, wo es von ZyXEL eine Anleitung für gibt "Session Control"...

Erneut völliger Schwachsinn. "Session Control" ist schlicht ein Feature, welches verstanden und mit Bedacht eingesetzt werden will - kein "Problem" oder gar Fehler. Siehe https://businessforum.zyxel.com/discussion/582/usg20w-session-limit

Davon abgesehen gibt es hier nicht den geringsten Hinweis darauf, dass diese Funktion auch nur im Entferntesten mit dem eigentlichen Problem des TO etwas zu tun haben könnte. Das Problem des TO ist schlicht, dass ihm offenkundig jegliche Grundlagen und jegliches Verständnis fehlen.

Gruß

sk

Zitat von @Oggy01:

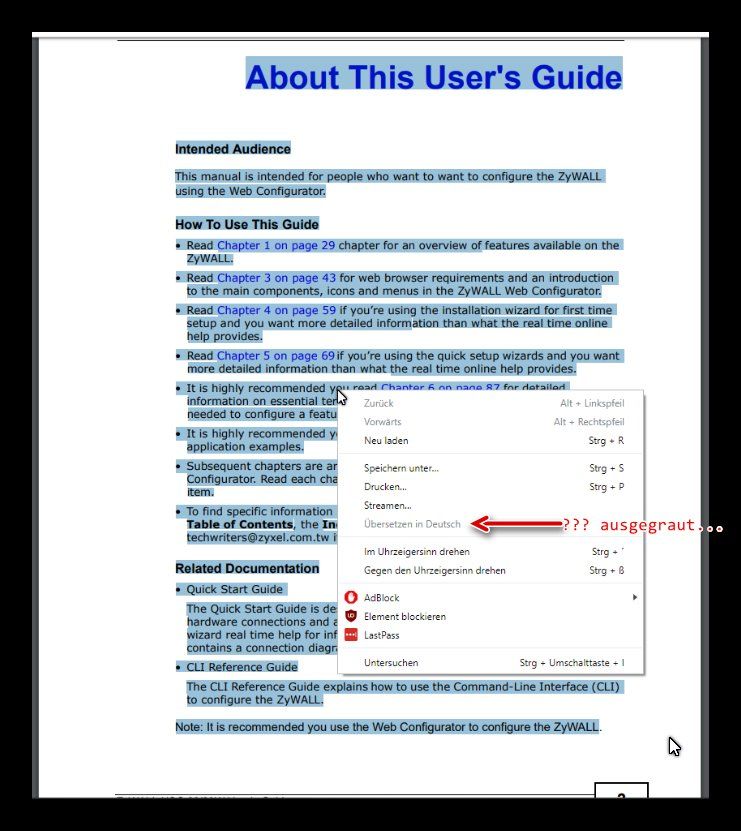

Das mit den Übersetzern funktioniert nicht, da ich aus der PDF keine Texte kopieren kann vom Handbuch.

Das mit den Übersetzern funktioniert nicht, da ich aus der PDF keine Texte kopieren kann vom Handbuch.

Sorry, aber das ist Bullshit.

Ich kann [ftp://ftp2.zyxel.com/ZyWALL_USG_20/user_guide/ZyWALL%20USG%2020_2.21_Ed4.pdf aus dem Manual hier]Texte ganz normal kopieren.

Und selbst wenn nicht. Scheinbar kannst du deine Finger dahingehend bedienen, dass du die Knöpfe auf deiner Tastatur erfolgreich drücken kannst, denn irgendwie finden deine Buchstaben ja auch den weg hier hin. Also kannst du auch Texte aus Demo buch abtippen.

Und jetzt noch mal die Frage:

Weshalb setzt du die ganzen Fritzboxen ein?

Nachdem Du an der Liegenschaft1 Fritzbox auch WLAN Clients dran hängen hast, ist es nicht gut diese Box am WAN Port bzw P1 vom Zyxel zu betreiben. Das Zyxel wird mit diesem Port immer ein NAT machen wollen. Du kommst damit also nicht ins interne Netzwerk hinein. Das könnte der Grund sein, wenn gar nichts mehr geht. Stecke die Fritzbox auf einen der Ports P2-P5 um. Den P1 solltest Du leer lassen. Auch sollte dann im Zyxel kein Netzwerk mit dem Namen wan1 oder dmz verwendet werden. Das verwirrst Dich erst einmal nur, weil Du die Funktionen bzw den Zusammenhang vom Routing und vom NAT noch nicht kennst.

Mach doch bitte mal eine neue Zeichnung welche Geräte an dem 24 Port Switch angesteckt sind.

Was macht eigentlich dieser Rechner mit der x.x.100.x Adresse? Wofür ist das VLAN zu diesem Rechner gedacht?

Mach doch bitte mal eine neue Zeichnung welche Geräte an dem 24 Port Switch angesteckt sind.

Was macht eigentlich dieser Rechner mit der x.x.100.x Adresse? Wofür ist das VLAN zu diesem Rechner gedacht?

Das könne Dir unerklärliche Verbindungsprobleme bereiten. Du hat damit auch ein Doppel-NAT. Einmal im USG und einmal in der Fritzbox. Und auch ein Loop. Anfragen ins Internet gehen über P1 raus und kommen gleichzeitig ins P3 wieder rein, da die Fritzbox ihre 4 Ports wie ein Switch durchschleift. Die Anfragen aus P3 könnte das USG gleich wieder zu P1 raus schicken und schon hast Du den Loop.

Du hast auf dem USG auch noch einen DHCP laufen, das auch Anfragen ins 192.168.1.x Netz beantwortet. Damit hast Du auch zwei DHCP Server in diesem Netzwerkbereich, der andere in der Fritzbox, das zeigt zumindest Deine Zeichnung. Je nach dem welcher von den beiden schneller antwortet, ändern oder überschneiden sich dann sogar die IP Adressen in diesem Netzwerksegment.

Sorge für die WAN Kommunikation mit einem zusätzlichen Netzwerksegment z.B 192.168.0.x.

Fritzbox: 192.168.0.1/24

USG Port 1: 192.168.0.2/24, Gateway 192.168.0.1

Jetzt hast Du das Problem, dass die WLAN Clients automatisch eine IP ins 192.168.0.x Netzwerk bekommen würden, da sich die IP der Fritzbox geändert hat. Dafür schaltest Du DHCP in der Fritzbox einfach aus. Die WLAN Clients suchen trotzdem nach einem DHCP Server. Den stellst Du dann im USG bereit bzw Du hast diesen vermutlich schon. Der wird die DHCP Antworten über P3 an die WLAN Clients der Fritzbox schicken.

Da Du kein Doppel-NAT mehr hast, hast Du auch keine Probleme mehr Ports für das x.x.100.x Netz durchzuschleifen, falls dort überhaupt welche benötigt werden. Um die Verwaltung der Ports nicht an beiden Stellen machen zu müssen, stellst Du bei der Fritzbox den Exposed Host auf 192.168.0.2 ein. Somit werden alle Ports an das USG durchgereicht und das USG spielt die Firewall für alles. Dort kannst Du dann die Ports sperren oder durchlassen, ohne sich noch weiter um die Ports in der Fritzbox zu kümmern. Der DSL Anschluss in der Fritzbox dient dann wie ein reines DSL Modem, das am USG auf P1 hängt und der WLAN Teil der Fritzbox ist nur noch wie ein reiner Accespoint, das zum USG P3 geht.

Du hast auf dem USG auch noch einen DHCP laufen, das auch Anfragen ins 192.168.1.x Netz beantwortet. Damit hast Du auch zwei DHCP Server in diesem Netzwerkbereich, der andere in der Fritzbox, das zeigt zumindest Deine Zeichnung. Je nach dem welcher von den beiden schneller antwortet, ändern oder überschneiden sich dann sogar die IP Adressen in diesem Netzwerksegment.

Sorge für die WAN Kommunikation mit einem zusätzlichen Netzwerksegment z.B 192.168.0.x.

Fritzbox: 192.168.0.1/24

USG Port 1: 192.168.0.2/24, Gateway 192.168.0.1

Jetzt hast Du das Problem, dass die WLAN Clients automatisch eine IP ins 192.168.0.x Netzwerk bekommen würden, da sich die IP der Fritzbox geändert hat. Dafür schaltest Du DHCP in der Fritzbox einfach aus. Die WLAN Clients suchen trotzdem nach einem DHCP Server. Den stellst Du dann im USG bereit bzw Du hast diesen vermutlich schon. Der wird die DHCP Antworten über P3 an die WLAN Clients der Fritzbox schicken.

Da Du kein Doppel-NAT mehr hast, hast Du auch keine Probleme mehr Ports für das x.x.100.x Netz durchzuschleifen, falls dort überhaupt welche benötigt werden. Um die Verwaltung der Ports nicht an beiden Stellen machen zu müssen, stellst Du bei der Fritzbox den Exposed Host auf 192.168.0.2 ein. Somit werden alle Ports an das USG durchgereicht und das USG spielt die Firewall für alles. Dort kannst Du dann die Ports sperren oder durchlassen, ohne sich noch weiter um die Ports in der Fritzbox zu kümmern. Der DSL Anschluss in der Fritzbox dient dann wie ein reines DSL Modem, das am USG auf P1 hängt und der WLAN Teil der Fritzbox ist nur noch wie ein reiner Accespoint, das zum USG P3 geht.

Moin,

Bzgl. der Verwendung der Fritzboxen:

du nutz die demnach im Wesentlichen also "nur" als AccessPoint und TK-Anlage für jede Liegenschaft.

Dann lasse den ganzen IP-Kram die Zywall machen (DHCP, Routing und NAT). Die kann ja augenscheinlich drei IP-Netze bereitstellen: LAN1, LAN2 und DMZ

Liegenschaft 1 z.B. an LAN1,

Liegenschaft 2 an LAN2

und an die Fritten kannst du auch ohne Probleme die Netgears anschließen, denn die Fritten dienen dann auch nur als Switch +TK-Anlage +AccessPoint.

Die Fritzboxen selbst werden nur als IP-Client betrieben (siehe mein obiger Link). Damit sind die Büchsen selbst auch nur Teilnehmer des LANs, nicht mehr, nicht weniger.

Und die Zywall selbst macht dann das Routing, Firewalling und stellt auch den DHCP-Server für jedes Netz bereit.

Und dann brauchst du auch keine >1 Patchkabel zwischen Zywall und Fritzbox legen.

Achja, die FritzBox 7590, die das WAN für die Zywall bereitstellt bleibt natürlich so, wie sie aktuell ist

Gruß

em-pie

Bullshit? Kann ich nicht bestätigen, wird bei mir immer als Schreibgeschützt angezeigt, selbst die Option "Übersetzen in Deutsch" ist deaktiviert.

dann nimm einen anderen PDF-Reader...Bzgl. der Verwendung der Fritzboxen:

du nutz die demnach im Wesentlichen also "nur" als AccessPoint und TK-Anlage für jede Liegenschaft.

Dann lasse den ganzen IP-Kram die Zywall machen (DHCP, Routing und NAT). Die kann ja augenscheinlich drei IP-Netze bereitstellen: LAN1, LAN2 und DMZ

Liegenschaft 1 z.B. an LAN1,

Liegenschaft 2 an LAN2

und an die Fritten kannst du auch ohne Probleme die Netgears anschließen, denn die Fritten dienen dann auch nur als Switch +TK-Anlage +AccessPoint.

Die Fritzboxen selbst werden nur als IP-Client betrieben (siehe mein obiger Link). Damit sind die Büchsen selbst auch nur Teilnehmer des LANs, nicht mehr, nicht weniger.

Und die Zywall selbst macht dann das Routing, Firewalling und stellt auch den DHCP-Server für jedes Netz bereit.

Und dann brauchst du auch keine >1 Patchkabel zwischen Zywall und Fritzbox legen.

Achja, die FritzBox 7590, die das WAN für die Zywall bereitstellt bleibt natürlich so, wie sie aktuell ist

Gruß

em-pie

Oha....sieh dir doch bitte mal selber an was du da für einen Unsinn verzapft hast !!!

Wie oft sollen wir dir das denn noch sagen das die USG ein Router ist !!!

Sie muss also zwangsweise unterschiedliche IP Netze zwischen ihren WAN Ports und lokalen LAN Ports haben wie es ja nun mal üblich ist bei IP Routern !

Der NetGear Switch ist ein dummer ungemanagter Swtch, kann als NICHT mit VLANs und Segmentierung umgehen.

Eine Trennung in IP Netze ist also zwingend nötig hier. Bei dir ist das aber NICHT der Fall wie du an deinem obigen Konstrukt ja selber sehen kannst.

IP technisch gesehen ist das völliger Quatsch und kann niemals so funktionieren, denn ale Segmente sprich die IP Verbindung FB Port 2 auf Switch P18 ist ja im gleiche IP Netz wie P24 da der Switch nicht segmentieren kann und kein VLAN Switch ist.

Das impliziert dann das an P2 und damit auch an P1 an der FW das gleiche IP Netz liegt !!

Wie der Kolelge @sk oben schon sehr richtig gesagt hat:

Das Problem ist schlicht, dass dir offenkundig jegliche Grundlagen und jegliches Verständnis fehlen für eine korrekte IP Netzwerk Adressierung und du schon im Ansatz gar nicht weiss was IP Adressierung ist bzw. wie sie richtig zu machen ist.

Hol dir also besser jemanden an die Hand der weiss was er da tut !!

Du hast oben doch anhand der zahllosen Topologie Skizzen gesehen wie man es richtig macht !! Der dumme, ungemanagte L2 NetGear Switch darf doch niemals parallel mit der FB verbunden werden und quasi die USG überbrücken. Das kann ja niemals klappen, denn so hebelst du die USG doch vollständig aus ! Das sieht doch auch ein Netzwerk Laie sofort !

Lasse also den Link Port 18 (Switch) auf Port 2 (FritzBox) komplett weg, dann hast du eine einfache Router Kaskade und dann kommt das auch sofort zum Fliegen !

Für den letzten Versuch damit du es final doch noch verstehst eine Topologie Skizze wie das Design und die IP Netzwerk Adressierung auszusehen hat wenn es alles richtig gemacht wird:

IP Adressierung:

Falls es zum Verständnis noch hilft, lies dir bitte die hiesigen Tutorials durch die solch einfache Szenarien hier explizit beschreiben:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und bitte wirklich lesen und verstehen !!

Wie oft sollen wir dir das denn noch sagen das die USG ein Router ist !!!

Sie muss also zwangsweise unterschiedliche IP Netze zwischen ihren WAN Ports und lokalen LAN Ports haben wie es ja nun mal üblich ist bei IP Routern !

Der NetGear Switch ist ein dummer ungemanagter Swtch, kann als NICHT mit VLANs und Segmentierung umgehen.

Eine Trennung in IP Netze ist also zwingend nötig hier. Bei dir ist das aber NICHT der Fall wie du an deinem obigen Konstrukt ja selber sehen kannst.

IP technisch gesehen ist das völliger Quatsch und kann niemals so funktionieren, denn ale Segmente sprich die IP Verbindung FB Port 2 auf Switch P18 ist ja im gleiche IP Netz wie P24 da der Switch nicht segmentieren kann und kein VLAN Switch ist.

Das impliziert dann das an P2 und damit auch an P1 an der FW das gleiche IP Netz liegt !!

Wie der Kolelge @sk oben schon sehr richtig gesagt hat:

Das Problem ist schlicht, dass dir offenkundig jegliche Grundlagen und jegliches Verständnis fehlen für eine korrekte IP Netzwerk Adressierung und du schon im Ansatz gar nicht weiss was IP Adressierung ist bzw. wie sie richtig zu machen ist.

Hol dir also besser jemanden an die Hand der weiss was er da tut !!

Du hast oben doch anhand der zahllosen Topologie Skizzen gesehen wie man es richtig macht !! Der dumme, ungemanagte L2 NetGear Switch darf doch niemals parallel mit der FB verbunden werden und quasi die USG überbrücken. Das kann ja niemals klappen, denn so hebelst du die USG doch vollständig aus ! Das sieht doch auch ein Netzwerk Laie sofort !

Lasse also den Link Port 18 (Switch) auf Port 2 (FritzBox) komplett weg, dann hast du eine einfache Router Kaskade und dann kommt das auch sofort zum Fliegen !

Für den letzten Versuch damit du es final doch noch verstehst eine Topologie Skizze wie das Design und die IP Netzwerk Adressierung auszusehen hat wenn es alles richtig gemacht wird:

IP Adressierung:

- FritzBox LAN = 192.168.178.1 /24

- USG, WAN Port = 192.168.178.254 /24

- USG LAN Port = 192.168.1.254 /24

- Default Route USG auf FritzBox IP (192.168.178.1)

Falls es zum Verständnis noch hilft, lies dir bitte die hiesigen Tutorials durch die solch einfache Szenarien hier explizit beschreiben:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Und bitte wirklich lesen und verstehen !!

Da hat sich Aqui schlicht vergoogelt...

JGS524 = unmanaged

JGS524E (v2) = "smartmanaged"

Mal kurz ein paar Ausführungen zum Verständnis der Zywall:

Untagged kann die USG-20 maximal 5 Ports verteilt 4 Firewallzonen bereitstellen. Auf jeder dieser Ports bzw. Portgruppen können aber zusätzlich tagged VLANs konfiguriert werden und entweder in die vordefinierten oder in selbst definierte Firewallzonen aufgenommen werden. Dafür gibt es freilich eine Obergrenze - bei der USG-20 meiner Erinnerung nach 16 VLANs.

Welche Features auf einem Interface zur Verfügung stehen (z.B. DHCP-Server) und welches Default-Verhalten z.B. hinsichtlich NAT existiert, hängt vom Interface-Typ ab. Dieser kann "internal", "external" oder "general" sein. Internal-Interfaces können u.a. einen DHCP-Server bereitstellen. External-Interfaces hingegen können nur DHCP-Client sein. General-Interfaces können grds. alles. Beim Übergang von Internal nach External wird genattet (Masquerading) - das lässt sich aber systemweit abschalten oder individuell übersteuern.

Die VLAN-Interfaces sind per Default vom Typ "general" - ab einem gewissen Firmwarestand lässt sich dies aber auch abwandeln, um die Defaultmechanismen auch für VLANs nutzen zu können.

Anders als bei den teureren Zywalls sind bei der USG-20 der WAN-Port fest als "external" und die 4 LAN-Ports fest als "internal" definiert. Man will den größeren (frei konfigurierbaren) Geräten aus eigenem Hause schließlich keine Konkurrenz machen...

Mittels Softwarebridge könnte man bei Bedarf alle 5 Ports der USG-20 wieder zusammenschalten - in Hinblick auf die Performence aber keine gute Idee. Die Bridge wäre dann wieder vom Typ "general", sofern man es nicht abändert...

Hoffe, das verbessert etwas das Verständnis der kleinen Box.

Gruß

sk

JGS524 = unmanaged

JGS524E (v2) = "smartmanaged"

Mal kurz ein paar Ausführungen zum Verständnis der Zywall:

Untagged kann die USG-20 maximal 5 Ports verteilt 4 Firewallzonen bereitstellen. Auf jeder dieser Ports bzw. Portgruppen können aber zusätzlich tagged VLANs konfiguriert werden und entweder in die vordefinierten oder in selbst definierte Firewallzonen aufgenommen werden. Dafür gibt es freilich eine Obergrenze - bei der USG-20 meiner Erinnerung nach 16 VLANs.

Welche Features auf einem Interface zur Verfügung stehen (z.B. DHCP-Server) und welches Default-Verhalten z.B. hinsichtlich NAT existiert, hängt vom Interface-Typ ab. Dieser kann "internal", "external" oder "general" sein. Internal-Interfaces können u.a. einen DHCP-Server bereitstellen. External-Interfaces hingegen können nur DHCP-Client sein. General-Interfaces können grds. alles. Beim Übergang von Internal nach External wird genattet (Masquerading) - das lässt sich aber systemweit abschalten oder individuell übersteuern.

Die VLAN-Interfaces sind per Default vom Typ "general" - ab einem gewissen Firmwarestand lässt sich dies aber auch abwandeln, um die Defaultmechanismen auch für VLANs nutzen zu können.

Anders als bei den teureren Zywalls sind bei der USG-20 der WAN-Port fest als "external" und die 4 LAN-Ports fest als "internal" definiert. Man will den größeren (frei konfigurierbaren) Geräten aus eigenem Hause schließlich keine Konkurrenz machen...

Mittels Softwarebridge könnte man bei Bedarf alle 5 Ports der USG-20 wieder zusammenschalten - in Hinblick auf die Performence aber keine gute Idee. Die Bridge wäre dann wieder vom Typ "general", sofern man es nicht abändert...

Hoffe, das verbessert etwas das Verständnis der kleinen Box.

Gruß

sk

Da hat sich Aqui schlicht vergoogelt...

Shame on me...du hast Recht ! Wie peinlich !!! Glatt das "v2" übersehen ! Ist aber auch doof gemacht von NG mit der Version gleich mal die komplette Grundfunktion umzukrempeln bei gleicher Modell ID. Aber egal...sind halt NG Grusel Gurken

Nun gut, der TO sagt aber auch rein gar nix ob er irgendwelche Segmentierung macht auf dem Switch. Und wenn ja welche.

Auch wenn es richtig segementiert wurde MUSS auf der FB ja Port 1 und 2 in unterschiedlichen IP Netzen liegen und das

Oben wurde ja schon diverse Male nachgefragt ob es eine VLAN Segmentierung und auch einen VLAN Switch gibt, aber da kam auch rein gar nix zum Switch und zur verwendeten Segmentierung !

Ebenso am Switch müssen das unterschiedlichen VLANs sein. Die FritzBox Ports 1 und 2 dürfen sich also niemals "sehen" !

Ob dem aber so ist können wir ja nur raten oder blind glauben.

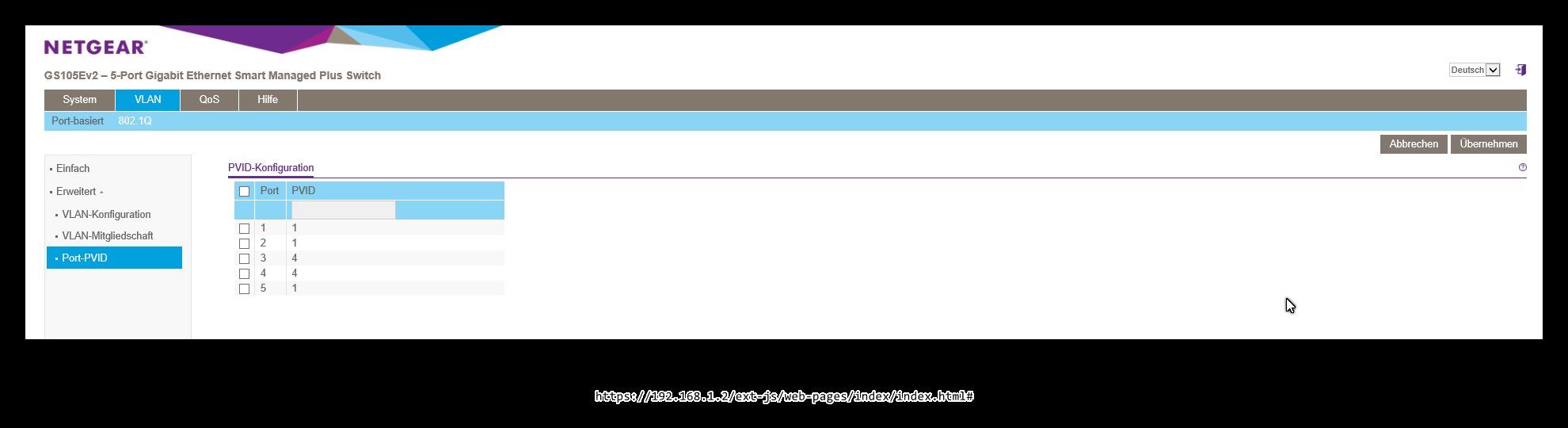

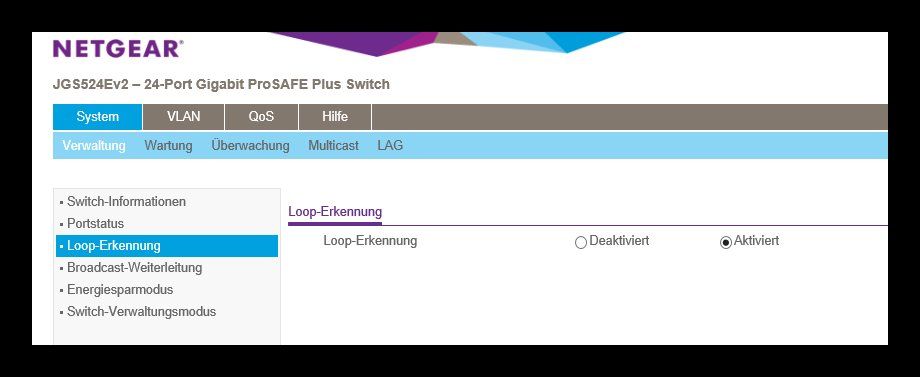

Vielleicht sollte der TO besser mal das Setup des NG posten um ganz sicher zu gehen. Beispiel hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Entscheident war das "E" - weniger das "v2"

Gruß

sk

Wie gesagt...er rafft es einfach nicht mit den Grundlagen einfachster IP Segmentierung und Routing und liest vermutlich auch die Tutorials nicht

@aqui ist jetzt raus aus dem Thread, denn das führt hier zu nix wie man sieht.

@aqui ist jetzt raus aus dem Thread, denn das führt hier zu nix wie man sieht.

Einfach mal überlegen. Warum sollte es auf P2 raus gehen, wenn P1 ebenfalls für das 192.168.1.y/24 Netz deklariert ist? Du wünscht es Dir, weil Du weißt, dass Du das DS an P2 angeschlossen hast. Es ist nun aber Zufall wo es raus geht, und wenn es aus P1 raus geht, geht es zur Fritzbox und auf dem anderen Port der Fritzbox wieder zurück auf P2. Was da ankommt, könnte wieder aus P1 raus gehen. Ein Loop. Und weil es nach Zufall geht, wird es irgendwann das spinnen anfangen und Du weißt nicht warum.

Aber, j,a, jetzt merke ich die Lernresistenz auch und ich bin raus...

Aber, j,a, jetzt merke ich die Lernresistenz auch und ich bin raus...