ACL GastLAN - Clients sehen sich gegenseitig nicht

Hallo Zusammen,

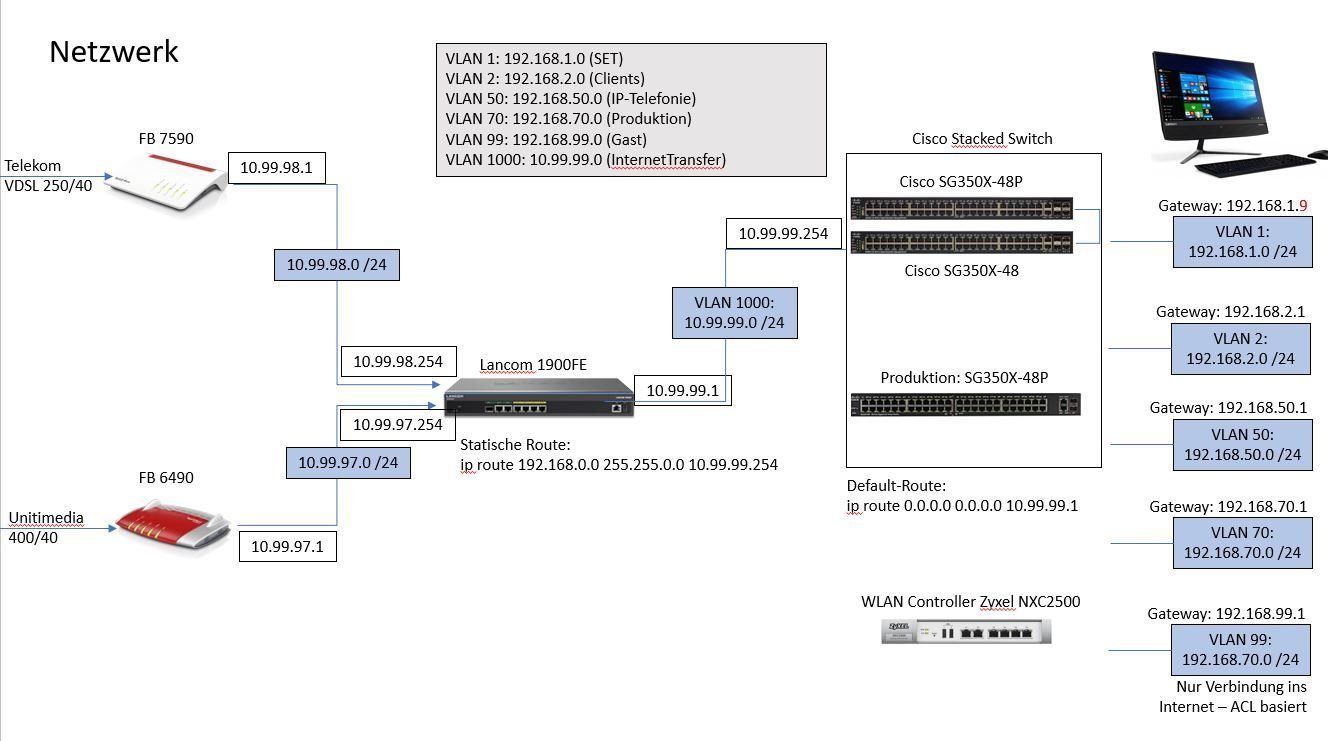

Dank Eurer Hilfe habe ich letzten Herbst das Netzwerk eines Freundes neu zu gestalten. Das Netz sieht wie folgt aus:

Funktioniert auch alles (Internet Zugang für alle VLANs; Dank ACLs ist Gast-Netz abgeschottet und kann nicht auf Adressen der anderen VLANs zugreifen).

Nun habe ich aber die Anforderung im GastLAN, dass ein Client (Laptop) auf die Weboberfläche einer Wallbox per http zugreifen können soll. Dies funktioniert aber nicht. Hänge ich Laptop und Wallbox in ein VLAN ohne ACL, funktioniert der Zugriff auf die Wallbox. Daher vermute ich die Ursache an meinen ACLs fürs Gast VLAN, die wie folgt aussehen:

ip access-list extended ACL_Gast-VLAN

deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 100

permit udp any any any bootps ace-priority 150

permit ip 192.168.99.0 0.0.0.255 any ace-priority 200

Das Gast-VLAN hat das Netz: 192.168.99.0

Mein Internet-Transfer-Netz hat 10.99.99.0

Ich hatte ACLs so verstanden, dass sie nur beim Routing greifen. D.h. nicht innerhalb eines Subnetzes. Und konkret versucht der Laptop von 192.168.99.101 auf die Wallbox 192.168.99.120 zuzugreifen, was eben nicht funktioniert.

Habe ich das falsch verstanden und die erste Deny Regel "deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 100" verhindert das? Falls ja, wie müsste denn dann mein Regelwerk aussehen, damit ich dem Gast-LAN den Zugriff auf andere Subnetze (außer dem Internet Transfer-Netz) verbiete, aber trotzdem Zugriff innerhalb des .99-er Subnetzes erlaube?

Danke,

Tom

Dank Eurer Hilfe habe ich letzten Herbst das Netzwerk eines Freundes neu zu gestalten. Das Netz sieht wie folgt aus:

Funktioniert auch alles (Internet Zugang für alle VLANs; Dank ACLs ist Gast-Netz abgeschottet und kann nicht auf Adressen der anderen VLANs zugreifen).

Nun habe ich aber die Anforderung im GastLAN, dass ein Client (Laptop) auf die Weboberfläche einer Wallbox per http zugreifen können soll. Dies funktioniert aber nicht. Hänge ich Laptop und Wallbox in ein VLAN ohne ACL, funktioniert der Zugriff auf die Wallbox. Daher vermute ich die Ursache an meinen ACLs fürs Gast VLAN, die wie folgt aussehen:

ip access-list extended ACL_Gast-VLAN

deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 100

permit udp any any any bootps ace-priority 150

permit ip 192.168.99.0 0.0.0.255 any ace-priority 200

Das Gast-VLAN hat das Netz: 192.168.99.0

Mein Internet-Transfer-Netz hat 10.99.99.0

Ich hatte ACLs so verstanden, dass sie nur beim Routing greifen. D.h. nicht innerhalb eines Subnetzes. Und konkret versucht der Laptop von 192.168.99.101 auf die Wallbox 192.168.99.120 zuzugreifen, was eben nicht funktioniert.

Habe ich das falsch verstanden und die erste Deny Regel "deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 100" verhindert das? Falls ja, wie müsste denn dann mein Regelwerk aussehen, damit ich dem Gast-LAN den Zugriff auf andere Subnetze (außer dem Internet Transfer-Netz) verbiete, aber trotzdem Zugriff innerhalb des .99-er Subnetzes erlaube?

Danke,

Tom

Please also mark the comments that contributed to the solution of the article

Content-Key: 542919

Url: https://administrator.de/contentid/542919

Printed on: April 26, 2024 at 05:04 o'clock

4 Comments

Latest comment

Ich hatte ACLs so verstanden, dass sie nur beim Routing greifen. D.h. nicht innerhalb eines Subnetzes.

Fast richtig. Generell ist das so aber man kann auch im L2 auf L3 filtern wenn man dem Switch das explizit sagt.Üblich ist aber natürlich immer das Filtern auf dem Layer 3 Port des Switches (VLAN IP Port) nach IPs.

Und konkret versucht der Laptop von 192.168.99.101 auf die Wallbox 192.168.99.120 zuzugreifen, was eben nicht funktioniert.

Mmmhh...das ist aber jetzt völlig wiedersprüchlich zu deiner Aussage oben (Zitat): "Hänge ich Laptop und Wallbox in ein VLAN ohne ACL..."

Wie du selber schreibst kommunizieren die beiden Komponenten ja innerhalb eines L2 VLANs was man ja an deren gleicher IP Adressierung sieht.

Damit ist das Layer 3 VLAN IP Interface auf dem die ACL sitzt (oder sitzen sollte) logischerweise überhaupt gar nicht involviert in den Traffic Flow. Klar, denn der Traffic bleibt vollständig innerhalb des VLAN und wird in kein anderes IP Netz geroutet kommt also deshalb gar nicht an das internen L3 VLAN Interface des Switches.

Da dein Traffic also gar nicht erst die ACL erreicht kann diese natürlich auch gar nichts blocken auch wenn die ACL falsch wäre.

Im gleichen L2 VLAN ist also eine Kommunikation niemals eingeschränkt. Es sei denn...

das du fälschlicherweise auf den Layer 2 Switchports direkt nach L3 filterst. Das wäre dann in der Tat tödlich für die Kommunikation innerhalb des L2 VLANs denn das killt dann deine Regel: "deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255"

Fazit:

Man kann hier also nur vermuten das du die ACL völlig falsch an die Switchports gebunden hast statt an das internen L3 VLAN IP Interface ?!

Eine kleine kosmetische Korrektur solltest du an den ACLs noch machen die aber nichts mit Funktion oder Problem zu tun hat: DHCP muss dort immer zuerst durch damit die Geräte im VLAN überhaupt eine IP bekommen. Diese Regel sollte also immer zuerst stehen:

ip access-list extended ACL_Gast-VLAN

permit udp any any any bootps ace-priority 10

deny ip 192.168.99.0 0.0.0.255 192.168.0.0 0.0.255.255 ace-priority 15

permit ip 192.168.99.0 0.0.0.255 any ace-priority 20

Ist aber nur reine Kosmetik zur besseren Übersicht.