Cicso Router keine VPN Verbindung

Hallo

Ich habe folgende Konstellation !

X201 mit UMTS (o2)

T-online 16000 mit einem W702V Router

und den Cisco RVS4000

bekomme keinen VPN Tunnel aufgebaut zwischen meinem Notebook (UMTS - Verbindung) und dem VPN Cicso Router RVS4000.

ich habe alle Ports an meinem Telekom Router geöffnet ! Die nötig sind ...

ich habe dyndns eingericht

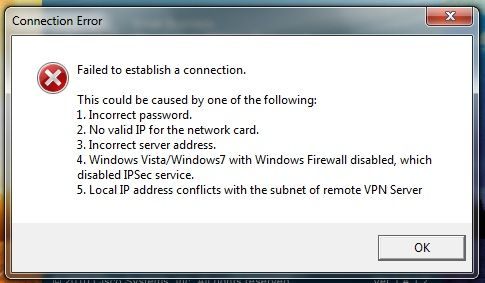

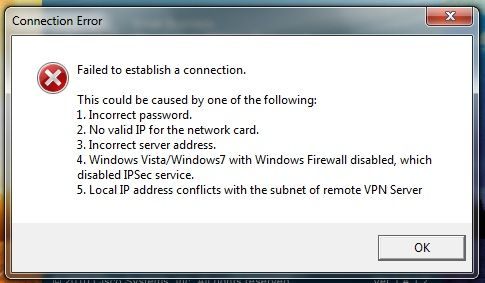

und der Quick VPN Client bring immer noch den selben fehler (siehe foto)

Danke für die Hilfe !

Ich habe folgende Konstellation !

X201 mit UMTS (o2)

T-online 16000 mit einem W702V Router

und den Cisco RVS4000

bekomme keinen VPN Tunnel aufgebaut zwischen meinem Notebook (UMTS - Verbindung) und dem VPN Cicso Router RVS4000.

ich habe alle Ports an meinem Telekom Router geöffnet ! Die nötig sind ...

ich habe dyndns eingericht

und der Quick VPN Client bring immer noch den selben fehler (siehe foto)

Danke für die Hilfe !

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 177398

Url: https://administrator.de/forum/cicso-router-keine-vpn-verbindung-177398.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

5 Kommentare

Neuester Kommentar

Das Problem wird wohl das NAT sein, was der Telekom-Router ausführt.

Die einzige Möglichkeit, die ich sehe, ist die Konfiguration auf dem W702V komplett zu löschen, PPPoE-Passthrough aktivieren und die Verbindung mit dem Cisco-Router aufbauen.

IPSec reagiert extrem allergisch auf NAT. Auf der Client-Seite gehts nicht mehr anders, da klappts, aber auf der Concentrator-Seite können es nur sehr wenige Geräte.

Die einzige Möglichkeit, die ich sehe, ist die Konfiguration auf dem W702V komplett zu löschen, PPPoE-Passthrough aktivieren und die Verbindung mit dem Cisco-Router aufbauen.

IPSec reagiert extrem allergisch auf NAT. Auf der Client-Seite gehts nicht mehr anders, da klappts, aber auf der Concentrator-Seite können es nur sehr wenige Geräte.

Hi !

Also mit dem W702V habe ich sehr wenig Erfahrung aber durch den Vorgänger (W701V) klappt ein (IPSec) VPN problemlos, wenn die richtigen Forwards gesetzt wurden. Ich schliesse mich aber tikayevent an, besser wäre es wenn Du grundsätzlich den Cisco nach vorne an "die Front" holst und den W702V nur noch als dummes Modem betreibst. Ach ja: Es könnte evt. auch an dem UMTS Provider liegen, hast Du das VPN mal von einem Festnetzanschluss (DSL) aus getestet?

mrtux

Also mit dem W702V habe ich sehr wenig Erfahrung aber durch den Vorgänger (W701V) klappt ein (IPSec) VPN problemlos, wenn die richtigen Forwards gesetzt wurden. Ich schliesse mich aber tikayevent an, besser wäre es wenn Du grundsätzlich den Cisco nach vorne an "die Front" holst und den W702V nur noch als dummes Modem betreibst. Ach ja: Es könnte evt. auch an dem UMTS Provider liegen, hast Du das VPN mal von einem Festnetzanschluss (DSL) aus getestet?

mrtux

Du solltest zuallererst einmal klären WELCHES VPN Protokoll denn dein X201 überhaupt nutzt. Davon gibt es ja viele wie du sicher selber weisst (PPTP, IPsec, L2TP, SSL usw. usw) Ist das PPTP, wie bei vielen Smartphones üblich, kannst du probieren bis du schwarz wirst, denn das supportet der Cisco gar nicht ! Der kann einzig nur IPsec !

Das Telefon bzw. der VPN Client dadrauf muss für diese Router HW zwangsweise IPsec VPNs supporten, sonst wird das nix !

Der vorgeschaltete Speedport macht immer NAT was nicht abschaltbar ist und ist damit generell ein Problem, da deren Port Forwarding oft nicht richtig sauber funktioniert. Für IPsec musst du die folgenden Ports weiterleiten sofern du routest:

UDP 500

UDP 4500

ESP Protokoll (Eigenes IP Protokoll mit der Protokoll Nummer 50)

Diese und auch NUR diese Ports solltest du forwarden am SP !!

(Achtung beim PPTP Protokoll sind es komplett andere Ports (TCP 1723 und GRE Protokoll mit der Prot Nr. 47 !))

Oft sind da die Speedports der Pferdefuss.

Immer besser ist es den Speedport davor rein als dummes DSL Modem laufen zu lassen über die "PPPoE Passthrough" Funktion in dessen Setup.

Achtung: Alle Provider Einwahl Daten werden dann direkt auf dem Cisco eingegeben, so das der dann aktiv die Provider Einwahl macht und damit der aktive Router ist.

Damit entfällt dann auch gleich das NAT Problem, da man ja nun direkt auf den Cisco zugreift wie es sein sollte.

Damit klappt es dann auf Anhieb !

Wichtig ist wie gesagt erstmal vorweg zu klären WAS für ein Protokoll der Client, sprich das X201, überhaupt nutzt. Wenn es PPTP ist, dann hast du eh die falsche Router HW !

Der Cisco hat zudem ein Router Log. Es macht sinn dort die Log Meldungen einmal anzusehen und ggf. hier zu posten die du bekommst wenn du dich mit dem Client einwählst.

Daran sieht man dann meist sofort wo es kneift.

Das Telefon bzw. der VPN Client dadrauf muss für diese Router HW zwangsweise IPsec VPNs supporten, sonst wird das nix !

Der vorgeschaltete Speedport macht immer NAT was nicht abschaltbar ist und ist damit generell ein Problem, da deren Port Forwarding oft nicht richtig sauber funktioniert. Für IPsec musst du die folgenden Ports weiterleiten sofern du routest:

UDP 500

UDP 4500

ESP Protokoll (Eigenes IP Protokoll mit der Protokoll Nummer 50)

Diese und auch NUR diese Ports solltest du forwarden am SP !!

(Achtung beim PPTP Protokoll sind es komplett andere Ports (TCP 1723 und GRE Protokoll mit der Prot Nr. 47 !))

Oft sind da die Speedports der Pferdefuss.

Immer besser ist es den Speedport davor rein als dummes DSL Modem laufen zu lassen über die "PPPoE Passthrough" Funktion in dessen Setup.

Achtung: Alle Provider Einwahl Daten werden dann direkt auf dem Cisco eingegeben, so das der dann aktiv die Provider Einwahl macht und damit der aktive Router ist.

Damit entfällt dann auch gleich das NAT Problem, da man ja nun direkt auf den Cisco zugreift wie es sein sollte.

Damit klappt es dann auf Anhieb !

Wichtig ist wie gesagt erstmal vorweg zu klären WAS für ein Protokoll der Client, sprich das X201, überhaupt nutzt. Wenn es PPTP ist, dann hast du eh die falsche Router HW !

Der Cisco hat zudem ein Router Log. Es macht sinn dort die Log Meldungen einmal anzusehen und ggf. hier zu posten die du bekommst wenn du dich mit dem Client einwählst.

Daran sieht man dann meist sofort wo es kneift.