Cisco Netzwerk Asistent VLAN ACL Anlegen

Hallo,

Ich habe ein Cisco Catalyst 3550 Switch. Ich möchte auf diesen nun eine ACL Anlegen die in VLAN 11 jeden Zugriff auf's VLAN1 blockiert. Der Switch soll aber alles an 10.141.0.1 in VLAN1 10.141.0.0/22 routen. Nur halt die Clients sollen nicht auf die Fritzbox oder ein anderes Gerät zugreifen können.

Es geht hier um ein Gäste W-Lan. Und da möchte ich natürlich nicht das der Besuch zugreifen kann auf meine Netzwerk Freigaben und und und.

Gruß an die IT-Welt,

J Herbrich

Ich habe ein Cisco Catalyst 3550 Switch. Ich möchte auf diesen nun eine ACL Anlegen die in VLAN 11 jeden Zugriff auf's VLAN1 blockiert. Der Switch soll aber alles an 10.141.0.1 in VLAN1 10.141.0.0/22 routen. Nur halt die Clients sollen nicht auf die Fritzbox oder ein anderes Gerät zugreifen können.

Es geht hier um ein Gäste W-Lan. Und da möchte ich natürlich nicht das der Besuch zugreifen kann auf meine Netzwerk Freigaben und und und.

Gruß an die IT-Welt,

J Herbrich

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 339798

Url: https://administrator.de/forum/cisco-netzwerk-asistent-vlan-acl-anlegen-339798.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

50 Kommentare

Neuester Kommentar

Moin,

na dann mach das doch einfach....

Gruß

em-pie

€dit:

und wenn du nicht weisst wie, dann lies dich hier ein.

Fahrrad fahren lernt man ja auch nicht, in dem man dabei zuschaut, wie jemand anderes mein Fahrrad fährt

na dann mach das doch einfach....

Gruß

em-pie

€dit:

und wenn du nicht weisst wie, dann lies dich hier ein.

Fahrrad fahren lernt man ja auch nicht, in dem man dabei zuschaut, wie jemand anderes mein Fahrrad fährt

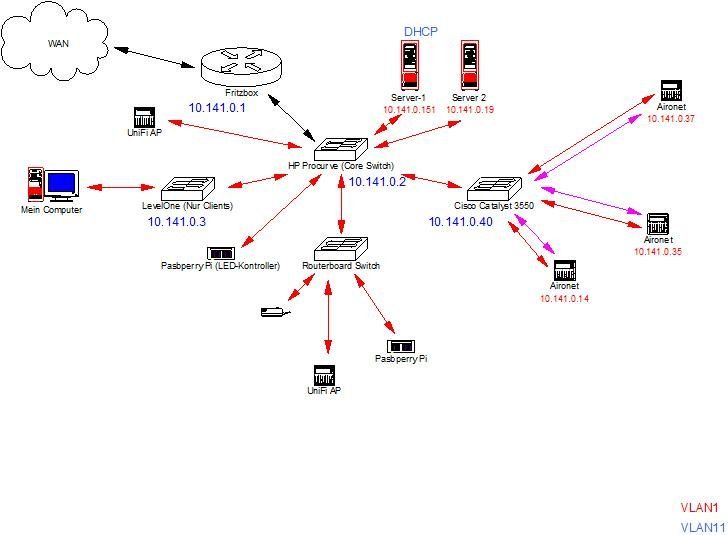

Wie wäre es, wenn du mal kurz skizzierst, wie dein Netz aufgebaut ist?

Auch bei dir funktionieren unsere Glaskugeln nicht. Und in deinem Ausgangspost ist nicht mal ne Frage gewesen...

Wenn mich des Weiteren nicht alles täuscht (ich mag mich auch Irren, müsste jemand anderes mal zur Sicherheit noch verifizieren), ist der Cisco 3550 "nur" ein Layer3 Switch. Du willst aber auf Layer4 (Protocol-based) agieren. Wie soll ein Switch, der mit Protokollen nichts anfangen kann, entsprechende ACLs abhandeln?

Du könntest ggf. aber einen kleinen Pi/ eine VM als DNS-Server in dei VLAN11 platzieren und die ACL so anpassen, dass nur der VLAN-interne DNS-Server "nach draußen" kommunizieren darf... bedeutet dann aber auch: wird der DNS-Server kompromittiert, könnte man über diesen wieder "überall" hin... also gilt aus auch den zu härten. Vermutlich haben andere hier aber auch noch andere Ideen....

Auch bei dir funktionieren unsere Glaskugeln nicht. Und in deinem Ausgangspost ist nicht mal ne Frage gewesen...

Wenn mich des Weiteren nicht alles täuscht (ich mag mich auch Irren, müsste jemand anderes mal zur Sicherheit noch verifizieren), ist der Cisco 3550 "nur" ein Layer3 Switch. Du willst aber auf Layer4 (Protocol-based) agieren. Wie soll ein Switch, der mit Protokollen nichts anfangen kann, entsprechende ACLs abhandeln?

Du könntest ggf. aber einen kleinen Pi/ eine VM als DNS-Server in dei VLAN11 platzieren und die ACL so anpassen, dass nur der VLAN-interne DNS-Server "nach draußen" kommunizieren darf... bedeutet dann aber auch: wird der DNS-Server kompromittiert, könnte man über diesen wieder "überall" hin... also gilt aus auch den zu härten. Vermutlich haben andere hier aber auch noch andere Ideen....

Deine ACL weicht auch 180° vom Standard ab.

Grundsätzlich:

1) Die letzte Zeile ist immer ein 'deny any any'

2) Darüber lässt du dann verschiedene Sachen zu

3) Nach deiner Aussage ganz oben

Grundsätzlich:

1) Die letzte Zeile ist immer ein 'deny any any'

2) Darüber lässt du dann verschiedene Sachen zu

3) Nach deiner Aussage ganz oben

die in VLAN 11 jeden Zugriff auf's VLAN1 blockiert

brauchst du keine OUT-ACL auf VLAN11, sondern eine IN-ACL auf VLAN1, weil du Traffic von VLAN11 IN VLAN1 hinein blocken willst

Die ACL greift nur auf deinem Switch.

Ich denke, das Konzept ist nicht ganz klar, du willst mit deinem 3550er routen, also brauchst du vornedran einen DHCP-Server, auf welchem man mehrere Scopes anlegen kann, was die Fritzbox nicht kann.

Die Fritzbox hat nur eine interne Firewall, um eine Client-Isolation zwischen LAN und Gastnetz aufzubauen, eigentlich das, was du mit dem 3550er obendrauf nochmal erzwingen willst.

Ich denke, das Konzept ist nicht ganz klar, du willst mit deinem 3550er routen, also brauchst du vornedran einen DHCP-Server, auf welchem man mehrere Scopes anlegen kann, was die Fritzbox nicht kann.

Die Fritzbox hat nur eine interne Firewall, um eine Client-Isolation zwischen LAN und Gastnetz aufzubauen, eigentlich das, was du mit dem 3550er obendrauf nochmal erzwingen willst.

Hallo,

DHCP Protocol

cisco.com/c/en/us/support/docs/ip/dynamic-address-allocation-res ...

cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_dhcp/configuration/ ...

Gruß,

Peter

DHCP Protocol

cisco.com/c/en/us/support/docs/ip/dynamic-address-allocation-res ...

cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_dhcp/configuration/ ...

Also, das Netzwerk ist recht einfach aufgebaut

Nicht reden, malen. male dein "Recht einfaches netzwerk" doch auf papier, trage jeden belegten Port und Gerät ein, trage ebenfalls die vergebenen IPs Masken, Gateways ein und stelle das dann hir rein. Deine Beschreibung deines einfachen Netzes kann wirklich keine genaustens nachvollziehen und bei deine ganzen Konfig-Änderungen blickt auch keiner mehr durch was du denn nun hast oder nicht hast. Gruß,

Peter

Hallo,

Nennt sich Papier und Bleistift

Gruß,

Peter

Nennt sich Papier und Bleistift

Der CNA zeigt nur die Cisco geräte

Dann Schreib FritzBox oder HP Procurve Switch oder levelOne und deren bezeichnungen dran Gruß,

Peter

Hmm... drei Dinge fallen mir auf, bei denen ich dachte, dass du sie - aufgrund deiner schon längeren Zeit hier - mittlerweile wüsstest...

Folgende ToDos also für dich:

- Es fehlt an sämtlichen Informationen zum Thema VLAN. Ich gehe mal davon aus, dass dein VLAN 1 zwischen dem Routerboard und dem Pi hängt!?

- Ein Netzwerk, welches bei 16 Devices nur 5 IP-Adressen aufweist... vermutlich kommunizieren die übrigen über Rauchsignale und die Router wissen anhand der Dichte, welcher Rechner seine Pakete gerade wohin senden möchte...

- Wenn du das Bild noch ein wenig kleiner machst, ist es gut anonymisiert...

Folgende ToDos also für dich:

- ergänze bitte mal, was in welchem VLAN hängt

- schreibe an alle relevanten Devices eine IP-Adresse...

- Stelle das Bild in einer lesbaren Qualität ein. Es müssen ja keine 20MP sein, aber etwas mehr als das jetzige darf es schon sein...

Um dir bei deiner ACL zu helfen, wäre es aber schon schön zu wissen, welche IP z.B. deine Fritte hat...

Denn im am 3550 musst du ja Inboud quasi alle Pakete verbieten, bis auf die zur Fritzbox

Denn wenn dein Cisco den DHCP-Request anfragt, fragt er für eine IP für 10.141.0.0/22 an (wie viele Gäste erwartest du eigentlich? für 1000 Gäste ist deine Hardware vermutlich nicht latent genug...). Wenn dein DHCP-Server aber keinen Scope für den Bereich 10.141.0.0/22 hat, word das nichts...

Wäre so, als wenn du bei Kabel BaWü eine Rufnummer für Köln anfragst, Kabel BaWü für dort für Köln keine Rufnummern verwalten kann (/darf)...

Denn im am 3550 musst du ja Inboud quasi alle Pakete verbieten, bis auf die zur Fritzbox

Mein momentanes Problem ist ich bekomme leider keine IP von DHCP.

Hast du auf dem DHCP-Server denn auch einen Bereich für das VLAN11 eingerichtet?Denn wenn dein Cisco den DHCP-Request anfragt, fragt er für eine IP für 10.141.0.0/22 an (wie viele Gäste erwartest du eigentlich? für 1000 Gäste ist deine Hardware vermutlich nicht latent genug...). Wenn dein DHCP-Server aber keinen Scope für den Bereich 10.141.0.0/22 hat, word das nichts...

Wäre so, als wenn du bei Kabel BaWü eine Rufnummer für Köln anfragst, Kabel BaWü für dort für Köln keine Rufnummern verwalten kann (/darf)...

Hallo,

Dann schreibe die auch dazu inklusiver deiner etwas doch sehr merkürdiger Netzwerkmaske sofern die von 255.255.255.0 (CIDR /24) abweicht. Auch was als gateway eingestellt ist nicht unerheblich zu wissen. Ebenson wo ist dein mehrmals erwähnter DHCP Server. Du machst jedem wirklich schwer dir zu helfen.

Gruß,

Peter

Dann schreibe die auch dazu inklusiver deiner etwas doch sehr merkürdiger Netzwerkmaske sofern die von 255.255.255.0 (CIDR /24) abweicht. Auch was als gateway eingestellt ist nicht unerheblich zu wissen. Ebenson wo ist dein mehrmals erwähnter DHCP Server. Du machst jedem wirklich schwer dir zu helfen.

DHCP Server (10.141.0.151) in VLAN1.

Wo ist der denn? Ich seh nur nen 0.191 und nen 0.19Wen ich die IP des VLAN,s

Ein VLAN hat eine IP? Wow - ganz was neues.eingebe (10.161.0.1) komme ich

Wo kommt das denn plötzlich her?Also das VLAN Routing funktioniert ja schon mal (ist ja auch nicht so schwer^^)

Dann sollte doch alles bei dir nun laufen, oder?also müsste der Cisco doch die DHCP weiterleiten können?

Schau in dessen Protokolle oder Logs was der sagt. Kommt beim DHCP Server die Anfrage an, wohin geht dessen Antwort?Gruß,

Peter

Hallo,

Was willst du denn machen? Du hast doch einen DHCP Server oder nicht?

Gruß,

Peter

Was willst du denn machen? Du hast doch einen DHCP Server oder nicht?

Also scheint der Switch wohl aus irgendeinem Grund kein DHCP machen zu wollen. Hat jemand eine Idee?

Warum soll ein Switch der auch DHCP Server machen kann sich weigern seinen DHCP Server anzuschmeißen wenn der soweit korrekt Konfiguriert wird?Gruß,

Peter

WER soll denn nun DHCP-Server bei dir spielen? Switch oder Windows-Server?

Schicke mal für die richtige Antwort auf diese Frage dann die entsprechende Switchconfig mit. Also wenn der Switch DHCP machen soll, dann eben die Parameter, die du dafür eingedaddelt hast. Wenn es der WIndow-Server übernehmen soll, dann eben die Parameter für das DHCP-Relaying (ip helper-adress) auf dem Switch.

Mal ein grundsätzlich gut gemeinter Rat:

Wenn du ein Problem hast, dann

€dit:

Und aktualisiere jetzt bitte mal die obige Zeichnung von dir.... das ist ja grauselig....

Schicke mal für die richtige Antwort auf diese Frage dann die entsprechende Switchconfig mit. Also wenn der Switch DHCP machen soll, dann eben die Parameter, die du dafür eingedaddelt hast. Wenn es der WIndow-Server übernehmen soll, dann eben die Parameter für das DHCP-Relaying (ip helper-adress) auf dem Switch.

Mal ein grundsätzlich gut gemeinter Rat:

Wenn du ein Problem hast, dann

- Poste eingangs alle relevanten Informationen

- Schildere dein Problem

- Schildere was du bereits "genau" gemacht hast (oder auch nicht gemacht hast)

- Nehme die Rückmeldungen der Helfenden hier "ernst" und liefere alles ab, was die von dir wissen möchten und schiebe nicht alles in 28 Posts kleckerweise nach. Das macht das alles etwas unübersichtlich und man verliert zudem den roten faden

- Und lass dir nicht alles aus der Nase herausziehen...

€dit:

Und aktualisiere jetzt bitte mal die obige Zeichnung von dir.... das ist ja grauselig....

Soo, 28 Posts später, fernab von deiner eigentliche Frage:

Dein catalyst hat zwei eine IP im VLAN 11, aber es gibt kein Interface, welches auch im VLAN 11 hängt..

Bisher gibt es nur den FE0/1, der als Porttype Trunk definiert hat. aber dort ist nicht definiert, welche VLANs er darüber taggen soll

Daraus schließe ich, dass deine 3 APs selbst zwar am Switch via VLAN1 erreichbar sind, aber mehr auch nicht. Die Pakete, die via VLAN11 über die entsprechede SSID versendet werden sollen, bleiben auf den APs, da der Switch an den AP-Ports alles verwirft, was nicht VLAN 1 ist..

Deine Gast-Clients sind also am AP gestrandet bzw. von der einsamen Insel nie weggekommen...

Stelle also alle Port auf TRUNK-MODE um, an denen deine APs hängen und füge die Ports als tagged dem VLAN 11 zusätzlich hinzu..

Danach sehen wir mal weiter

€dit: kleine Wissenkorrektur. Alle Ports handeln mit dem Partner aus, ob sie als Access oder Trunk verwendet werden sollen. In meinen Augen ein Sicherheits-Leck... setze alle auf Access und nur die Ports mit den APs auf Trunk...

Dein catalyst hat zwei eine IP im VLAN 11, aber es gibt kein Interface, welches auch im VLAN 11 hängt..

Bisher gibt es nur den FE0/1, der als Porttype Trunk definiert hat. aber dort ist nicht definiert, welche VLANs er darüber taggen soll

Daraus schließe ich, dass deine 3 APs selbst zwar am Switch via VLAN1 erreichbar sind, aber mehr auch nicht. Die Pakete, die via VLAN11 über die entsprechede SSID versendet werden sollen, bleiben auf den APs, da der Switch an den AP-Ports alles verwirft, was nicht VLAN 1 ist..

Deine Gast-Clients sind also am AP gestrandet bzw. von der einsamen Insel nie weggekommen...

Stelle also alle Port auf TRUNK-MODE um, an denen deine APs hängen und füge die Ports als tagged dem VLAN 11 zusätzlich hinzu..

Danach sehen wir mal weiter

€dit: kleine Wissenkorrektur. Alle Ports handeln mit dem Partner aus, ob sie als Access oder Trunk verwendet werden sollen. In meinen Augen ein Sicherheits-Leck... setze alle auf Access und nur die Ports mit den APs auf Trunk...

Also geht der DHCP-Krempel nun?

Zum Thema ACL:

Lies dir das Dokument mal durch:

w3service.net/ccna_zertifizierung/INFOs/sem2/Access-Listen-009.p ...

Dann zum logischen Aufbau:

Du willst/ solltest alles Inbound reglementieren. Was auch sinniger ist, da es die Pakete abgreift, bevor diese überhaupt am Routing-Process ankommen..

Wenn es eingehend ist. Kommst du immer VON deinem VLAN 11 (also dein übergroßes 161er Netz) und willst immer in andere VLANS reglementieren:

Der Weg fürs Internet:

Source: 10.161.0.0/22

Destination: 10.141.0.1/22

Protocol: Any

Port: Any

Restriction Permit

Der Weg fürs DNS:

Dann:

Source: 10.161.0.0/22

Destination: 10.141.0.1/22

Protocol: UDP

Port: 53

Restriction Permit

Zu Guter letzt:

Source: Any

Destination: Any

Protocol: Any

Port: Any

Restriction: Deny

ACL falsch, s.u.

Das an dein VLAN 11 angeheftet und es sollte alles klappen

Vom Grundsatz her empfinde ich dein Konstrukt aber für sicherheitstechnisch bedebklich:

Deine Gäste passieren immer dein produktives Netz.

Schließe ich zufällig einen Router an deinen Catalyst an, mit der IP 10.141.0.1/22 ist die Chance vermutlich recht hoch, dass alle Anfragen bei mir ankommen... danach fange ich mal an, einfach dein Netz auf den Kopf zu stellen...

Fertig...

Zum Thema ACL:

Lies dir das Dokument mal durch:

w3service.net/ccna_zertifizierung/INFOs/sem2/Access-Listen-009.p ...

Dann zum logischen Aufbau:

Du willst/ solltest alles Inbound reglementieren. Was auch sinniger ist, da es die Pakete abgreift, bevor diese überhaupt am Routing-Process ankommen..

Wenn es eingehend ist. Kommst du immer VON deinem VLAN 11 (also dein übergroßes 161er Netz) und willst immer in andere VLANS reglementieren:

Der Weg fürs Internet:

Source: 10.161.0.0/22

Destination: 10.141.0.1/22

Protocol: Any

Port: Any

Restriction Permit

Der Weg fürs DNS:

Dann:

Source: 10.161.0.0/22

Destination: 10.141.0.1/22

Protocol: UDP

Port: 53

Restriction Permit

Zu Guter letzt:

Source: Any

Destination: Any

Protocol: Any

Port: Any

Restriction: Deny

ACL falsch, s.u.

Das an dein VLAN 11 angeheftet und es sollte alles klappen

Vom Grundsatz her empfinde ich dein Konstrukt aber für sicherheitstechnisch bedebklich:

Deine Gäste passieren immer dein produktives Netz.

Schließe ich zufällig einen Router an deinen Catalyst an, mit der IP 10.141.0.1/22 ist die Chance vermutlich recht hoch, dass alle Anfragen bei mir ankommen... danach fange ich mal an, einfach dein Netz auf den Kopf zu stellen...

- Packe den Catalyst und die Fritte in ein Transfernetz (30er Maske, VLAN 2), aber neuer IP-Kreis

- Dein Produktives Netz kannst du da belassen wo es ist, gibst jedoch dem Catalyst die 10.141.0.1/22 (warum auch hier so ein risieges Netz?)

- Gäste belässt du auch im VLAN 11, wobei die Fritte DNS spielt.. die Gste brauchen vermutlich nicht auf DNS-Einträge deines Windows-Servers zugreifen, oder?

Fertig...

Habe oben einen Gedankenfehler gehabt (markiere ich auch gleich)...

Die ACLs oben sind völlig daneben..

Mit der obigen Regel kommst du quasi nur auf die Fritte und den DNS-Server

Deine Gäste sollen ja NICHT in dein produktives LAN..

Daher müsste es eigentlich wie folgt sein (auch in dieser Reihenfolge)

Der Weg fürs DNS:

Source: 10.161.0.0/22

Destination: 10.141.0.151/22

Protocol: UDP

Port: 53

Restriction Permit

Verbot für den Rest:

Source: 10.161.0.0/22

Destination: 10.141.0.0/22

Protocol: Any

Port: Any

Restriction Deny

Der Weg fürs Internet:

Source: Any

Destination: Any

Protocol: Any

Port: Any

Restriction: permit

Denn, wenn man sich ein TCP/IP-Paket anschaut, steht als Ziel ja nicht die Fritte drin, sondern die des zu erreichendes Gegenübers...

€dit: Wobei man bei der letzten ACL sich überlegen sollte, welche Dienste nur nach draußen dürfen (80, 443, 465, 587, 995, 110)

Ja, geht alles nur halt doch etwas zu gut. Momentan kann ich noch von Gästenetz schön im Internen Netz rumsurfen und dass gilt es jetzt anzupacken Noch ist das Gästenetz mit einen WPA2 Key gesichert.

Und was haben Äpfel jetzt mit Birnen zu tun?

Mit einer Umstellung von WPA2 auf WPA2 Enterprise/ 802.1x verhinderst du aber nicht, dass die Clients nach erhaltener IP ins prod. LAN dürfen

Die ACLs oben sind völlig daneben..

Mit der obigen Regel kommst du quasi nur auf die Fritte und den DNS-Server

Deine Gäste sollen ja NICHT in dein produktives LAN..

Daher müsste es eigentlich wie folgt sein (auch in dieser Reihenfolge)

Der Weg fürs DNS:

Source: 10.161.0.0/22

Destination: 10.141.0.151/22

Protocol: UDP

Port: 53

Restriction Permit

Verbot für den Rest:

Source: 10.161.0.0/22

Destination: 10.141.0.0/22

Protocol: Any

Port: Any

Restriction Deny

Der Weg fürs Internet:

Source: Any

Destination: Any

Protocol: Any

Port: Any

Restriction: permit

Denn, wenn man sich ein TCP/IP-Paket anschaut, steht als Ziel ja nicht die Fritte drin, sondern die des zu erreichendes Gegenübers...

€dit: Wobei man bei der letzten ACL sich überlegen sollte, welche Dienste nur nach draußen dürfen (80, 443, 465, 587, 995, 110)

Also geht der DHCP-Krempel nun?

Ja, geht alles nur halt doch etwas zu gut. Momentan kann ich noch von Gästenetz schön im Internen Netz rumsurfen und dass gilt es jetzt anzupacken Noch ist das Gästenetz mit einen WPA2 Key gesichert.

Mit einer Umstellung von WPA2 auf WPA2 Enterprise/ 802.1x verhinderst du aber nicht, dass die Clients nach erhaltener IP ins prod. LAN dürfen

Hallo,

Damit ist es kein Offenenes Netz, ausser du hast der ganzen Welt den Schlüßel gegeben.

Ein Offenens Netz ist nicht per WEP, WPA, WPA2 gesichert. Da ist nüscht und auch kein Captive Portal oder eine andere Form von Authentifizierung.

Gruß,

Peter

Zitat von @Herbrich19:

Ganz einfach, während der Einrichtung und während ich das Teste will ich nicht das jeder der zufällig ein offenes W-Lan findet sich verbinden kann mit Zugriff auf's Interne Netzwerk.

Aber du hast doch gesagtGanz einfach, während der Einrichtung und während ich das Teste will ich nicht das jeder der zufällig ein offenes W-Lan findet sich verbinden kann mit Zugriff auf's Interne Netzwerk.

Noch ist das Gästenetz mit einen WPA2 Key gesichert.

Ein Offenens Netz ist nicht per WEP, WPA, WPA2 gesichert. Da ist nüscht und auch kein Captive Portal oder eine andere Form von Authentifizierung.

DNS geht deswegen über den Internen Server weil man Internetseiten speeren muss. (Neues Gesetz zu offenen W-Lans).

Wo ist deine Quelle?Gruß,

Peter

Ohh.. wusste nicht, dass du ein öffnetliches W-LAN betreiben willst...

Na dann Prost Mahlzeit mit deiner Lösung...

dann trage ich (Gast) anstelle deines DNS-Servers einen öffentlich zugänglichen in meinen Netzwerkeinstellungen ein, gerne sogar den von google und surfe dann trotzdem die Seiten an, die ich will....

In solchen Fällen tangiert man quasi nie das Produktivnetz.

Das läuft idealweise immer vorbei an diesem (virtuell betrachtet):

Wie oben erwähnt:

€dit: eine Ergänzung noch zu oben:

Wenn du ein neues Subnet etablierst, muss immer ie ACL angefasst/ neugeschrieben werden, da du nach einer Blacklist und nicht nach einer Whitelist arbeitest. Es wäre daher vermutlich sinnvoller, den zweiten Eintrag (Verbot für prod. LAN) auf eine 8er Netzmaske zu ändern, und zusätzlich noch um die Netze 172.16.0.0/12 und 192.168.0.0/16 zu erweitern. Somit wären dann alle privaten Netze verboten....

Zwar umständlicher, aber nun gut...

Na dann Prost Mahlzeit mit deiner Lösung...

dann trage ich (Gast) anstelle deines DNS-Servers einen öffentlich zugänglichen in meinen Netzwerkeinstellungen ein, gerne sogar den von google und surfe dann trotzdem die Seiten an, die ich will....

In solchen Fällen tangiert man quasi nie das Produktivnetz.

Das läuft idealweise immer vorbei an diesem (virtuell betrachtet):

Wie oben erwähnt:

- Transfernetz etablieren

- ins Gästenetz einen transparenten SQUID o.Ä. (mit DNS) einbinden, welcher die Websites blockiert

- Des Weiteren ein Captive Portal integrieren (aquis HowTo solltest du hier finden)

- DHCP kommt direkt vom Switch oder auch von der Kiste die SQUID, CaptivePortal und DNS-(Relay) macht

€dit: eine Ergänzung noch zu oben:

Wenn du ein neues Subnet etablierst, muss immer ie ACL angefasst/ neugeschrieben werden, da du nach einer Blacklist und nicht nach einer Whitelist arbeitest. Es wäre daher vermutlich sinnvoller, den zweiten Eintrag (Verbot für prod. LAN) auf eine 8er Netzmaske zu ändern, und zusätzlich noch um die Netze 172.16.0.0/12 und 192.168.0.0/16 zu erweitern. Somit wären dann alle privaten Netze verboten....

Zwar umständlicher, aber nun gut...

Dann ändere deine ACL im ersten Eintrag ab:

Source: 10.161.0.2/22

Destination: 10.141.0.1/22

Protocol: UDP

Port: 53

Restriction Permit

dann darf nur der DNS-Server (wenn er die 10.161.0.2 hätte) auf die FritzBox zwecks DNS-Anfragen zugreifen.

Alternativ einen anderen, zuverlässigen öffentlichen DNS-Server verwenden, an den sich der VLAN-interne DNS-Server wenden kann....

wenn du hier nicht fündig werden solltest (was mich dank den Anleitung, primär von aqui, wundern, würde), kannst du auch hier mal schauen:

google.de/search?q=Best+practice+guest+Vlan

Source: 10.161.0.2/22

Destination: 10.141.0.1/22

Protocol: UDP

Port: 53

Restriction Permit

dann darf nur der DNS-Server (wenn er die 10.161.0.2 hätte) auf die FritzBox zwecks DNS-Anfragen zugreifen.

Alternativ einen anderen, zuverlässigen öffentlichen DNS-Server verwenden, an den sich der VLAN-interne DNS-Server wenden kann....

wenn du hier nicht fündig werden solltest (was mich dank den Anleitung, primär von aqui, wundern, würde), kannst du auch hier mal schauen:

google.de/search?q=Best+practice+guest+Vlan

Dann reicht ja auch statt der 0.255.255.255 "Scheunentor" Wildcard in der Access Liste auch ein permit 10.140.0.0 0.1.255.255

Übrigens ist das DNS Protokoll explizit für UDP und TCP spezifiziert:

de.wikipedia.org/wiki/Domain_Name_System

Was manche Clients auch nutzen. Insofern solltest du ggf. die ACL noch um:

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

erweitern ?!

Damit wäre deine ip access-list extended SecureJenniNet dann komplett allerdings geift sie nicht solange du kein:

interface Vlan11

description Gastnetzwerk

ip address 10.161.0.1 255.255.252.0

ip helper-address 10.141.0.151

ip access-group SecureJenniNet in

!

dort konfigurierst.

Alles in allem ist die ACL etwas unlogisch, denn wozu erlaubst du zuerst nur den UDP 53 Zugriff auf die beiden Server IPs wenn du dann danach so oder so jeglichen UDP und TCP Zugriff auf das gesamte Netzwerk dieser Server erlaubst und damit auch auf die Server ?!

Das macht doch logisch keinen Sinn. Du willst ja vermutlich nur DNS und DHCP auf diese Server erlauben aber sonst nix, oder ??

Dann wäre das hier sinnvoller:

ip access-list extended SecureJenniNet

permit udp any eq bootps any --> Lässt DHCP Broadcasts zu (Source: 0.0.0.0, Dest: 255.255.255.255)

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.119 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

deny ip 10.161.0.0 0.0.3.255 host 10.141.0.19

deny ip10.161.0.0 0.0.3.255 host 10.141.0.151

permit ip host 10.161.0.1 10.141.0.0 0.0.3.255 --> Damit darf der Cisco selber dann raus.

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

Das würde dann einzig nur den Zugriff auf Port 53 und DHCP aus dem VLAN 11 auf die Server zulassen und sonst nix. Endgeräte können also eigentlich gar nichts machen in dem VLAN 11 außer das sie eine IP bekommen und DNS auflösen können, so das es mehr oder minder sinnfrei wäre.

Damit Endgeräte im VLAN 11 dann überhaupt irgendwas machen können musst du auch was erlauben. Z.B. nur surfen:

ip access-list extended SecureJenniNet

permit udp any eq bootps any

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.119 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

deny ip 10.161.0.0 0.0.3.255 host 10.141.0.19

deny ip10.161.0.0 0.0.3.255 host 10.141.0.151

permit ip host 10.161.0.1 10.141.0.0 0.0.3.255

permit tcp 10.161.0.0 0.0.3.255 any eq www

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

Übrigens ist das DNS Protokoll explizit für UDP und TCP spezifiziert:

de.wikipedia.org/wiki/Domain_Name_System

Was manche Clients auch nutzen. Insofern solltest du ggf. die ACL noch um:

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

erweitern ?!

Damit wäre deine ip access-list extended SecureJenniNet dann komplett allerdings geift sie nicht solange du kein:

interface Vlan11

description Gastnetzwerk

ip address 10.161.0.1 255.255.252.0

ip helper-address 10.141.0.151

ip access-group SecureJenniNet in

!

dort konfigurierst.

Alles in allem ist die ACL etwas unlogisch, denn wozu erlaubst du zuerst nur den UDP 53 Zugriff auf die beiden Server IPs wenn du dann danach so oder so jeglichen UDP und TCP Zugriff auf das gesamte Netzwerk dieser Server erlaubst und damit auch auf die Server ?!

Das macht doch logisch keinen Sinn. Du willst ja vermutlich nur DNS und DHCP auf diese Server erlauben aber sonst nix, oder ??

Dann wäre das hier sinnvoller:

ip access-list extended SecureJenniNet

permit udp any eq bootps any --> Lässt DHCP Broadcasts zu (Source: 0.0.0.0, Dest: 255.255.255.255)

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.119 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

deny ip 10.161.0.0 0.0.3.255 host 10.141.0.19

deny ip10.161.0.0 0.0.3.255 host 10.141.0.151

permit ip host 10.161.0.1 10.141.0.0 0.0.3.255 --> Damit darf der Cisco selber dann raus.

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

Das würde dann einzig nur den Zugriff auf Port 53 und DHCP aus dem VLAN 11 auf die Server zulassen und sonst nix. Endgeräte können also eigentlich gar nichts machen in dem VLAN 11 außer das sie eine IP bekommen und DNS auflösen können, so das es mehr oder minder sinnfrei wäre.

Damit Endgeräte im VLAN 11 dann überhaupt irgendwas machen können musst du auch was erlauben. Z.B. nur surfen:

ip access-list extended SecureJenniNet

permit udp any eq bootps any

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.19 eq domain

permit udp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.119 eq domain

permit tcp 10.161.0.0 0.0.3.255 host 10.141.0.151 eq domain

deny ip 10.161.0.0 0.0.3.255 host 10.141.0.19

deny ip10.161.0.0 0.0.3.255 host 10.141.0.151

permit ip host 10.161.0.1 10.141.0.0 0.0.3.255

permit tcp 10.161.0.0 0.0.3.255 any eq www

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

ich kann von VLAN11 im Internet surfen

Das wäre ein IP technisches Wunder !!! (Bug in der Cisco ACL kann man ausschliessen)Jedenfalls mit deiner originalen ACL ist das vollommen unmöglich oder du nutzt einen Proxy Server in einem der freigegebenen RFC 1918 IP Netze bei dir.

Ansonsten kann man dir das nicht wirklich glauben...oder du hast noch einen anderen Fehler in der Konfig gemacht und dein Client ist gar nicht in VLAN 11

OK, diese ACL ist aber anders als die urspünglich gepostete. Sie enthält aber auch wieder laienhafte "Scheunentore die nicht sein müssten. Besser wäre:

ip access-list extended SecureJenniNet

permit udp any host 10.141.0.151 eq domain

permit udp any host 10.141.0.19 eq domain

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

permit tcp 10.161.0.0 0.0.3.255 any eq www

permit tcp 10.161.0.0 0.0.3.255 any eq 443

Das VLAN 11 Segment hat ja eine IP 10.161.0.1 255.255.252.0 Es kann von dort also niemals etwas mit "any" kommen und genau DAS will man ja auch nicht also sollte man folglich die Absender IP darauf begrenzen wenn man es etwas professioneller macht.

Mit der "any" Regel klappt dann natürlich das Internet, das ist klar.

ip access-list extended SecureJenniNet

permit udp any host 10.141.0.151 eq domain

permit udp any host 10.141.0.19 eq domain

deny ip 10.161.0.0 0.0.3.255 10.141.0.0 0.0.3.255 log

permit tcp 10.161.0.0 0.0.3.255 any eq www

permit tcp 10.161.0.0 0.0.3.255 any eq 443

Das VLAN 11 Segment hat ja eine IP 10.161.0.1 255.255.252.0 Es kann von dort also niemals etwas mit "any" kommen und genau DAS will man ja auch nicht also sollte man folglich die Absender IP darauf begrenzen wenn man es etwas professioneller macht.

Mit der "any" Regel klappt dann natürlich das Internet, das ist klar.

habe an Klicks gespart

Igitt....machst du sowas etwa mit einem Klicki Bunti GUI statt CLI ??? Das ist ja abartig...Durch das "Any" kannst du dann Frames mit jeder beliebigen Absender IP an den Switch selber senden. Der forwardet dann alles. Um das zu unterbinden müsste man uRPF aktivieren...oder eben die ACL etwas dichter ziehen.

Es ist eben letztlich eine Frage der Sicherheitsanforderung die du hast.

Wie "nicht mehr zugreifbare CLI" ?? Direkt an der Konsole hast du immer Zugriff !

Hast du dich immer noch ausgesperrtt mit Telnet und SSH und dem obigen Radius Fehler oder was ??

Sicher die Konfig als Text Datei, setz den Switch auf Werkseinstellungen zurück und cut and paste die korrigierte ! Konfig wieder rein.

Das ist doch in 5 Minuten erledigt und schafft dir wieder Freiheit beim CLI wie es sich für einen richtigen Netzwerker gehört ?!

Hast du dich immer noch ausgesperrtt mit Telnet und SSH und dem obigen Radius Fehler oder was ??

Sicher die Konfig als Text Datei, setz den Switch auf Werkseinstellungen zurück und cut and paste die korrigierte ! Konfig wieder rein.

Das ist doch in 5 Minuten erledigt und schafft dir wieder Freiheit beim CLI wie es sich für einen richtigen Netzwerker gehört ?!