DHCP-Server vergibt keine Adressen (IPv4)

Hallo zusammen,

irgendwie ist bei mir hier gerade gehörig der Wurm drin und ich überlege gerade, warum meine bisherigen Servermigrationen fast reibungslos geklappt haben.

Problem ist die Migration eines DHCP-Servers (von Server 2012 R2 nach 2019). Übliche Vorgehensweise:

Problem ist: Der neue Server verteilt keine IP-Adressen. Aktiviere ich parallel wieder den alten DHCP-Server, dann werden IP-Adressen vergeben. Der neue DHCP-Server läuft direkt auf einem DC und auch testweise mit dem Domänen-Admin-Account.

Habt ihr einen Tipp? Eigentlich schon x-mal so vorgegangen, aber aktuell geht es nicht...

Gruß

Michael

irgendwie ist bei mir hier gerade gehörig der Wurm drin und ich überlege gerade, warum meine bisherigen Servermigrationen fast reibungslos geklappt haben.

Problem ist die Migration eines DHCP-Servers (von Server 2012 R2 nach 2019). Übliche Vorgehensweise:

- DHCP-Rolle auf dem neuen Server installieren

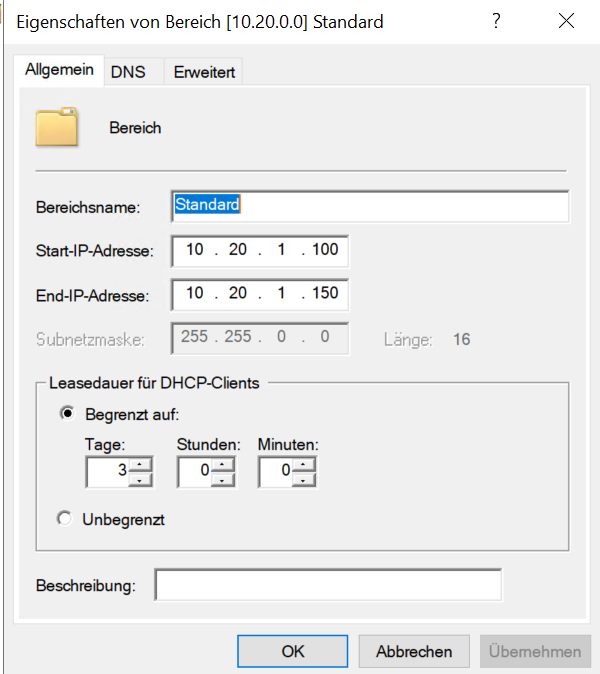

- DHCP-Einstellungen auf dem alten Server exportieren (netsh dhcp server export c:\dhcp.dat all)

- DHCP-Einstellungen auf dem neuen Server importieren (netsh dhcp server import c:\dhcp.dat all)

- DHCP-Server auf dem alten Server beenden/deinstallieren

- DHCP-Server auf dem neuen Server neustarten und Autorisierung für neuen Server anpassen bzw. alten löschen.

Problem ist: Der neue Server verteilt keine IP-Adressen. Aktiviere ich parallel wieder den alten DHCP-Server, dann werden IP-Adressen vergeben. Der neue DHCP-Server läuft direkt auf einem DC und auch testweise mit dem Domänen-Admin-Account.

Habt ihr einen Tipp? Eigentlich schon x-mal so vorgegangen, aber aktuell geht es nicht...

Gruß

Michael

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2668697446

Url: https://administrator.de/forum/dhcp-server-vergibt-keine-adressen-ipv4-2668697446.html

Ausgedruckt am: 06.07.2025 um 08:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

bevor es ans eingemachte geht - Schau noch mal nach, ob:

Der Client wird zur Erneuerung eines ablaufenden Leases zunächst den alten DHCP per Unicast! kontaktieren. Nur wenn der nicht antwortet, fällt er dann in das DHCP Broadcast-Veralten zurück.

Wenn das alles stimmt, geht es weiter mit Wireshark auf dem Server.

Grüße

lcer

bevor es ans eingemachte geht - Schau noch mal nach, ob:

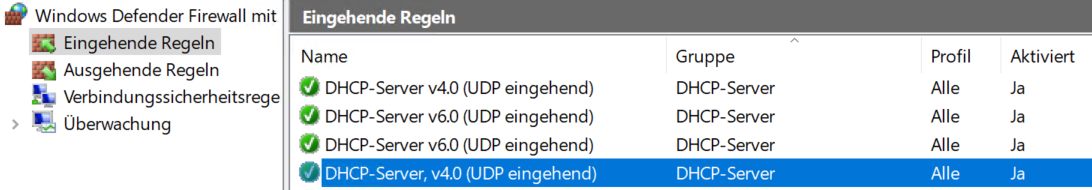

- die Firewall UDP Port 67/68 durchläßt

- die Clients überhaupt Leases wollen ....

Der Client wird zur Erneuerung eines ablaufenden Leases zunächst den alten DHCP per Unicast! kontaktieren. Nur wenn der nicht antwortet, fällt er dann in das DHCP Broadcast-Veralten zurück.

Wenn das alles stimmt, geht es weiter mit Wireshark auf dem Server.

Grüße

lcer