DMZ aufbauen ESXi, Virtualisierung.

Hallo zusammen,

Ich möchte auf einer 1 Maschine, 3 virtuelle Maschinen aufsetzen, und eine davon soll in eine DMZ. Als Virtualisierungsumgebung wird VMware ESXi 6.0.0 genutzt. Der host hat nur 2 Netzwerkkarten

Auf dem host sind folgende VMs :

- Windows Server 2012 als DC, DHCP im LAN

- Pfsense als Firewall zwischen LAN und DMZ

- Ubuntu Server 16.04 als Webserver in die DMZ

Das alles soll hinter einer Sophos UTM betrieben werden, die als Firewall vor dem DMZ sowie als WAN Router genutzt werden soll.

Eine Netzwerkkarte (intern) für den Windows server und für die interne Schnittstelle der pfsense und eine für pfsense extern UND Ubuntu zur UTM(extern)

Ist es mit diesen Geräten überhaupt möglich eine DMZ aufzubauen?

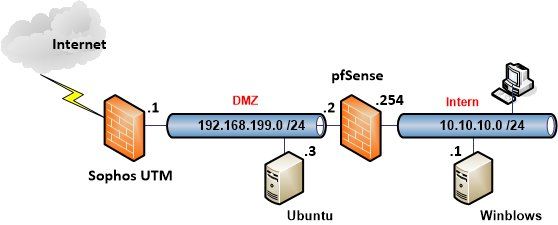

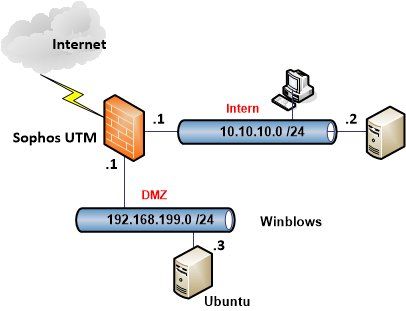

Ich hätte jetzt wie folgt versucht:

LAN 10.10.10.0/24

DMZ 192.168.100.0/24

Sophos UTM - 192.168.100.1/24

Pfsense extern - 192.168.100.2/24

Ubuntu - 192.168.100.3/24

Pfsense intern - 10.10.10.254/24

Windows - 10.10.10.1/24

Versuche das erste mal ne DMZ aufzubauen, ich hoffe ich bin nicht komplett auf dem Holzweg. Aber selbst wenn ich bin ja noch jung und muss noch lernen :D.

Vielen Dank für die Hilfe.

Grüße und schönes Wochenende

Steven.

Ich möchte auf einer 1 Maschine, 3 virtuelle Maschinen aufsetzen, und eine davon soll in eine DMZ. Als Virtualisierungsumgebung wird VMware ESXi 6.0.0 genutzt. Der host hat nur 2 Netzwerkkarten

Auf dem host sind folgende VMs :

- Windows Server 2012 als DC, DHCP im LAN

- Pfsense als Firewall zwischen LAN und DMZ

- Ubuntu Server 16.04 als Webserver in die DMZ

Das alles soll hinter einer Sophos UTM betrieben werden, die als Firewall vor dem DMZ sowie als WAN Router genutzt werden soll.

Eine Netzwerkkarte (intern) für den Windows server und für die interne Schnittstelle der pfsense und eine für pfsense extern UND Ubuntu zur UTM(extern)

Ist es mit diesen Geräten überhaupt möglich eine DMZ aufzubauen?

Ich hätte jetzt wie folgt versucht:

LAN 10.10.10.0/24

DMZ 192.168.100.0/24

Sophos UTM - 192.168.100.1/24

Pfsense extern - 192.168.100.2/24

Ubuntu - 192.168.100.3/24

Pfsense intern - 10.10.10.254/24

Windows - 10.10.10.1/24

Versuche das erste mal ne DMZ aufzubauen, ich hoffe ich bin nicht komplett auf dem Holzweg. Aber selbst wenn ich bin ja noch jung und muss noch lernen :D.

Vielen Dank für die Hilfe.

Grüße und schönes Wochenende

Steven.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 336962

Url: https://administrator.de/forum/dmz-aufbauen-esxi-virtualisierung-336962.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

5 Kommentare

Neuester Kommentar

Generell ist eine Firewall und eine DMZ in einer Virtualisierungsumgebung schon ein erhebliches Sicherheitsrisiko aber das ist dir ja sicher bewusst und darum geht es primär ja auch erstmal nicht.

Letztlich ist das Adresskonzept aber richtig. Aus Layer 3 Sicht sähe dein Netzwerk dann ja so aus:

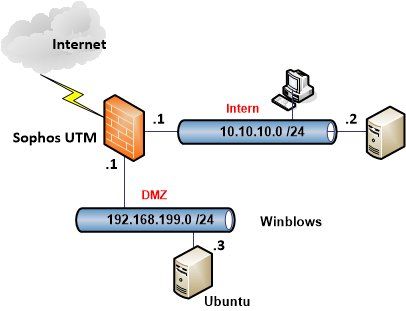

Wie du aber auch als Jüngling erkennen musst und wo Kollege ashnod seine berechtigten Bauchschmerzen zu Recht her hat, ist die unumstößliche Tatsache, das das KEIN wirkliches DMZ Design ist sondern Gefrickel eines Jungspundes.

Warum das so ist offenbart ein Blick auf das o.a. Bild sofort, denn der gesamte interne Traffic fliest durch die vermeintliche DMZ und damit ist die DMZ keine wirkliche DMZ mehr.

Jemand der in die DMZ einbricht hat kompletten Zugang zum ungeschützten Traffic aus dem internen Netz. Muss man sicher auch nicht weiter kommentieren hier.

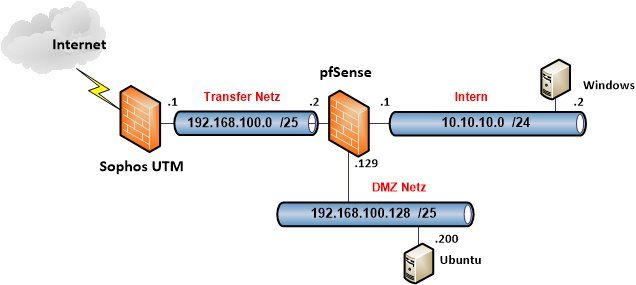

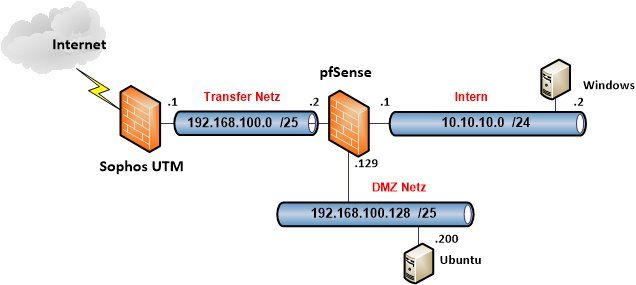

Eine Minimal DMZ die den Namen auch verdient sähe so aus:

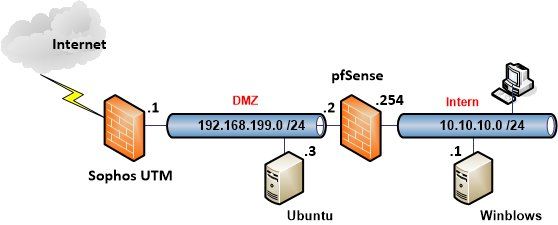

Oder sofern du die Sophos so belassen musst dann auch so:

Denk mal drüber nach !

Letztlich ist das Adresskonzept aber richtig. Aus Layer 3 Sicht sähe dein Netzwerk dann ja so aus:

Wie du aber auch als Jüngling erkennen musst und wo Kollege ashnod seine berechtigten Bauchschmerzen zu Recht her hat, ist die unumstößliche Tatsache, das das KEIN wirkliches DMZ Design ist sondern Gefrickel eines Jungspundes.

Warum das so ist offenbart ein Blick auf das o.a. Bild sofort, denn der gesamte interne Traffic fliest durch die vermeintliche DMZ und damit ist die DMZ keine wirkliche DMZ mehr.

Jemand der in die DMZ einbricht hat kompletten Zugang zum ungeschützten Traffic aus dem internen Netz. Muss man sicher auch nicht weiter kommentieren hier.

Eine Minimal DMZ die den Namen auch verdient sähe so aus:

Oder sofern du die Sophos so belassen musst dann auch so:

Denk mal drüber nach !

Moin ... sagen wir ml fast richtig

Mal abgesehen von dem Gesamtkonzept das ich nicht wirklich sinnvoll finde ... aber so geht ..

Da die Pfsense aber doch vermutlich eher das Gateway für dein LAN werden soll würde ich an der Stelle die IP's drehen ... für den Überblick zumindest.

VG

Ashnod

Zitat von @aqui:

Warum das so ist offenbart ein Blick auf das o.a. Bild sofort, denn der gesamte interne Traffic fliest durch die vermeintliche DMZ und damit ist die DMZ keine wirkliche DMZ mehr.

Warum das so ist offenbart ein Blick auf das o.a. Bild sofort, denn der gesamte interne Traffic fliest durch die vermeintliche DMZ und damit ist die DMZ keine wirkliche DMZ mehr.

Moin

Juppa, und für die Monk's und für die Schönheit und als Erinnerung für vergessliche Admins....

das Transportnetz DHCP off und nur so groß wie es unbedingt sein muss.

Also z.B. 192.168.100.0/30

ergibt laut Heise

Netzadresse: 192.168.100.0

Broadcast: 192.168.100.3

Host-IPs von: 192.168.100.1 (Sophos) bis: 192.168.100.2 (pfsense)

für die DMZ ein beliebiges anderes /24er Netz z.B. 192.168.200.0/24

VG

Ashnod

Stimmt ! Danke für die Korrektur ! Ein /30er Prefix für das Transportnetz ist in der Tat erheblich besser aus Sicherheitssicht.

Den Rest des kostbaren .100.0er Netzes muss man ja nicht verschwenden. Das kann man doch noch gut nutzen

Mit einem /25er Prefix und dem .128er Netz ist er doch gut bedient, denn mehr als 126 Endgeräte wird er in seiner popeligen DMZ ja vermutlich gar nicht brauchen

Netzadresse: 192.168.100.128 /25

Maske: 255.255.255.128

Broadcast: 192.168.100.255

Host-IPs von: 192.168.100.129 bis: 192.168.100.245

Na ja...er ist ja noch jung

für die DMZ ein beliebiges anderes /24er Netz z.B. 192.168.200.0/24

Nöö, warum ?Den Rest des kostbaren .100.0er Netzes muss man ja nicht verschwenden. Das kann man doch noch gut nutzen

Mit einem /25er Prefix und dem .128er Netz ist er doch gut bedient, denn mehr als 126 Endgeräte wird er in seiner popeligen DMZ ja vermutlich gar nicht brauchen

Netzadresse: 192.168.100.128 /25

Maske: 255.255.255.128

Broadcast: 192.168.100.255

Host-IPs von: 192.168.100.129 bis: 192.168.100.245

Na ja...er ist ja noch jung

Zitat von @aqui:

Den Rest des kostbaren .100.0er Netzes muss man ja nicht verschwenden. Das kann man doch noch gut nutzen

Den Rest des kostbaren .100.0er Netzes muss man ja nicht verschwenden. Das kann man doch noch gut nutzen

Juppa, ich dachte an die Ü50 Gruppe, die immer nüsch mehr wees watt se warum so jemacht hat, datt mit dem sparen liegt eigentlich noch ne gute nextGeneration weiter bei den Ü70ern

VG

Ashnod