Ein Neues V-Lan zu installieren mit einem Mikrotik Router RB2011UiAS + Mikrotik RB260gs (fürs - VLAN)

Erst einmal ein Hallo an euch, Ich möchte mich an euch wenden da ich schon sehr fiel gelesen habe und ich der Meinung bin das in diesem Board die Spezialisten sitzen für

Mikrotik und ähnliches.

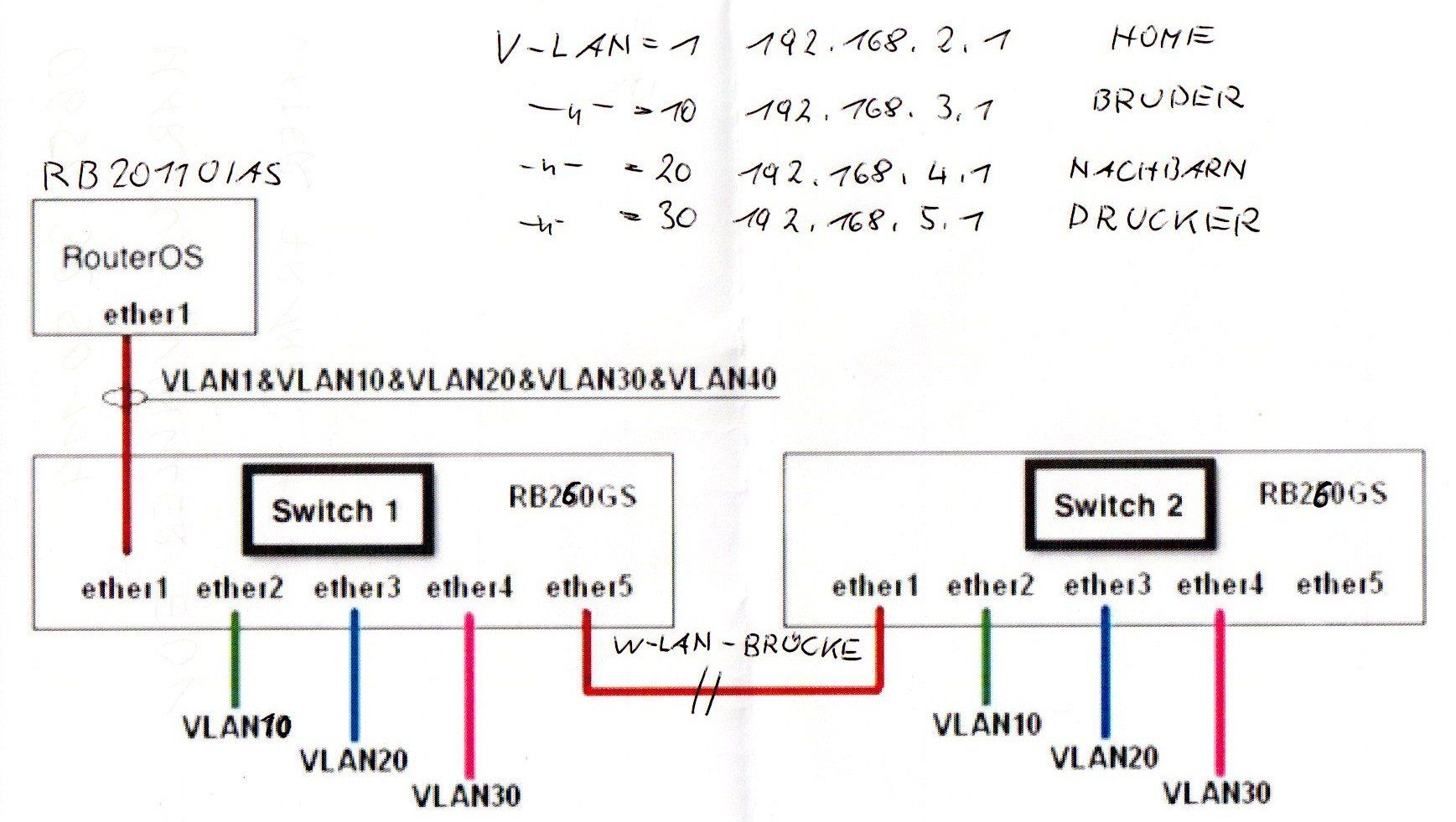

Beschreibung zu meinem rb2011 Anschlussplan

Ethernet1 = Wan1 UPC-Modem

Ethernet2 = Wan2 UMTS-Modem ist noch nicht im Betrieb

Ethernet3 = Lan hier ist ein 24 Port Hub angeschlossen für mein Internes Lan (Standard Lan hat 192.168.2.1)

Ethernet4 = Lan (Masterport ist Ethernet3) hier ist der RB260gs drauf dieser ist ca. 50 Meter weg und hier sollen 2 VLAN drauf wobei das Standard Lan durchgeschliefen wird.

Ethernet5 = Lan (Masterport ist Ethernet3) hier ist mein PC direkt drauf

Ethernet6 = Hotspot bei Freund

Ethernet7 = Hotspot zuhause für Gäste

Ethernet8 = Frei

Ethernet9 = Frei

Ethernet10 = Frei

Beschreibung zu meinem RB260gs Anschlussplan

Ethernet1 = verbunden mit rb2011

Ethernet2 = Vlan 60 Nas-Server hier dürfen die IP-Berreiche 192.168.2.1 und 192.168.3.1 zugreifen sonst keiner

Ethernet3 = Vlan 50 (eigener IP-Bereich :192.168.5.2-192.168.5.100) hier sollen 3 Netzwerkdrucker rein sonst nix und die sollen vom normalen Lan + vom Vlan 30+40 erreichbar sein.)

Ethernet4 = Vlan 40 (eigener IP-Bereich :192.168.4.2-192.168.4.100) für Nachbar

Ethernet5 = Vlan 30 (eigener IP-Bereich :192.168.3.2-192.168.3.100) für Bruder verbunden mit UBNT NanoStation5 L (dieser macht eine Brücke über 300 Meter auf eine 2.gleiche Antenne)

Jetzt meine eigentlich Frage wie stelle ich das an das das so lauft wie ich das möchte?

Wenn hier irgendjemand einen Tipp hätte wehre ich sehr froh darüber.

mfg.

Lightman

Mikrotik und ähnliches.

Beschreibung zu meinem rb2011 Anschlussplan

Ethernet1 = Wan1 UPC-Modem

Ethernet2 = Wan2 UMTS-Modem ist noch nicht im Betrieb

Ethernet3 = Lan hier ist ein 24 Port Hub angeschlossen für mein Internes Lan (Standard Lan hat 192.168.2.1)

Ethernet4 = Lan (Masterport ist Ethernet3) hier ist der RB260gs drauf dieser ist ca. 50 Meter weg und hier sollen 2 VLAN drauf wobei das Standard Lan durchgeschliefen wird.

Ethernet5 = Lan (Masterport ist Ethernet3) hier ist mein PC direkt drauf

Ethernet6 = Hotspot bei Freund

Ethernet7 = Hotspot zuhause für Gäste

Ethernet8 = Frei

Ethernet9 = Frei

Ethernet10 = Frei

Beschreibung zu meinem RB260gs Anschlussplan

Ethernet1 = verbunden mit rb2011

Ethernet2 = Vlan 60 Nas-Server hier dürfen die IP-Berreiche 192.168.2.1 und 192.168.3.1 zugreifen sonst keiner

Ethernet3 = Vlan 50 (eigener IP-Bereich :192.168.5.2-192.168.5.100) hier sollen 3 Netzwerkdrucker rein sonst nix und die sollen vom normalen Lan + vom Vlan 30+40 erreichbar sein.)

Ethernet4 = Vlan 40 (eigener IP-Bereich :192.168.4.2-192.168.4.100) für Nachbar

Ethernet5 = Vlan 30 (eigener IP-Bereich :192.168.3.2-192.168.3.100) für Bruder verbunden mit UBNT NanoStation5 L (dieser macht eine Brücke über 300 Meter auf eine 2.gleiche Antenne)

Jetzt meine eigentlich Frage wie stelle ich das an das das so lauft wie ich das möchte?

Wenn hier irgendjemand einen Tipp hätte wehre ich sehr froh darüber.

mfg.

Lightman

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 272863

Url: https://administrator.de/forum/ein-neues-v-lan-zu-installieren-mit-einem-mikrotik-router-rb2011uias-mikrotik-rb260gs-fuers-vlan-272863.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

20 Kommentare

Neuester Kommentar

Hallo,

Male uns das mal auf ein Blatt Paper und Bezeichne alle deine Ports und wünsche. Vergiss auch nicht weitere Router / Geräte damit wir dann Verstehen was für ein Netz du dir schaffen willst / hast. Und du nutzt tatsächlich noch HUBS?

Gruß,

Peter

Male uns das mal auf ein Blatt Paper und Bezeichne alle deine Ports und wünsche. Vergiss auch nicht weitere Router / Geräte damit wir dann Verstehen was für ein Netz du dir schaffen willst / hast. Und du nutzt tatsächlich noch HUBS?

Gruß,

Peter

Diese Forums Tutorials zu dem Thema hast du gelesen: ?

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und speziell zur VLAN Einrichtung auf dem MT:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Und speziell zur VLAN Einrichtung auf dem MT:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

Jetzt meine eigentlich Frage wie stelle ich das an das das so lauft wie ich das möchte?

Ist irgendwie etwas unverständlich. Du richtest die VLANs ein, weist die Ports und IPs zu und gut iss.Accesslisten wer mit wem darf und das wars dann.

Ne Sache von 20-30 Minuten im GUI des MT.

Wichtig ist das deine WLAN Bridge TAGGED Frames nach 802.1q supported. Das ist zwingend, denn du musst die VLAN Information zw. Switch 1 und 2 übertragen können.

Wenn die WLAN Bridge das nicht kann fällt das ganze Design !

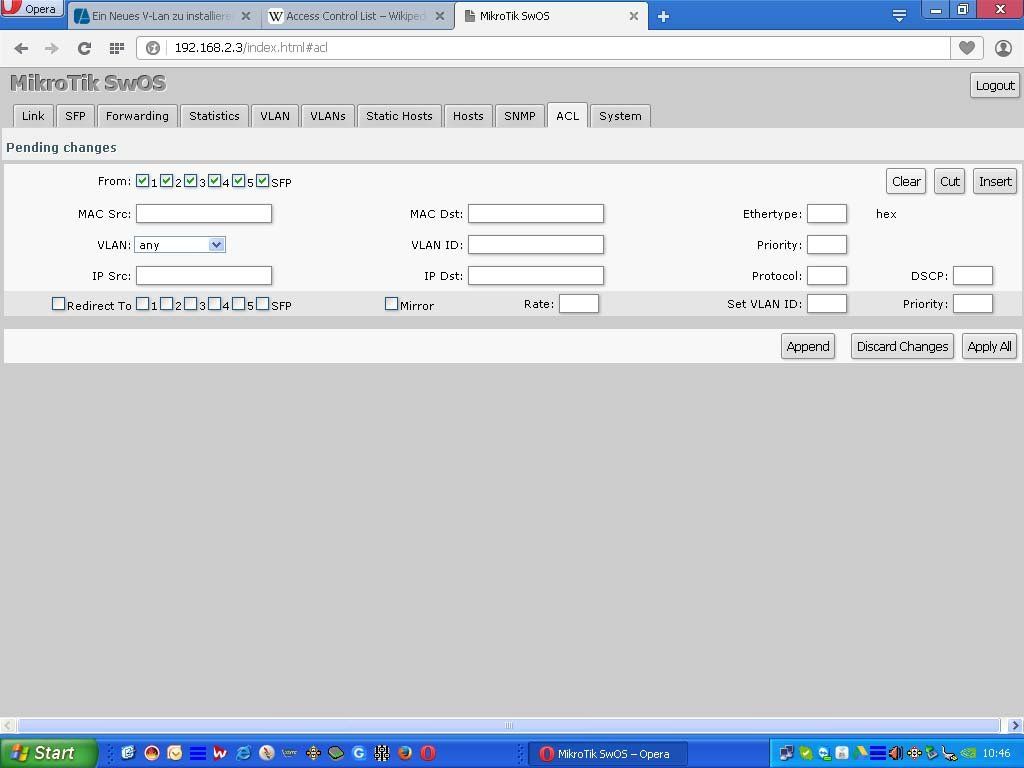

OK, SwOS sieht schon etwas komischer aus als Router OS wo das klarer ist...

Versuchen wirs mal

Gesetz den Fall das ist das L3 Interface des IP Netzes 192.168.10.0 /24 was alles blocken soll was in die IP Netze .30.0 und .40.0 geht.

Dann kommt hier als Src (Source IP) rein 192.168.10.0 als Dst (Destination) IP 192.168.30.0, Type, DSCP usw. bleiben leer, da du ja nur auf IP filtern willst.

Irgendwo muss noch einen Action drop oder block definuert werden. Fertig.

Diese Regel wiederholst du in der ACL für das 40.0er Netz.

Damit wird dann alles geblockt was vom 192.168.10.0 Netz in diese beiden Netze geht.

Statt der Netze kannst du auch direkte Endgeräte angeben. Wenn du z.B. aber den Drucker an .40.100 erlauben willst dann musst du VOR der drop Regel für das .40.0er Netz noch ein allow 192.168.40.100 eingeben.

Hier kannst du sehen das das Regelwerk der ACL Reihenfolge abhängig ist !

Wichtig ist das ACL an den Gateway IP Adressen der Router adaptiert sind also am 2011er der ja das gesamte zentrale Routing macht.

Die Switches schleifen das ja nur durch in den VLANs. Layer 3 Forwarding sprich Routing zwischen deinen IP Segenten macht ausschliesslich der 2011er und da müssen die IP ACLs auch definiert werden.

Versuchen wirs mal

Gesetz den Fall das ist das L3 Interface des IP Netzes 192.168.10.0 /24 was alles blocken soll was in die IP Netze .30.0 und .40.0 geht.

Dann kommt hier als Src (Source IP) rein 192.168.10.0 als Dst (Destination) IP 192.168.30.0, Type, DSCP usw. bleiben leer, da du ja nur auf IP filtern willst.

Irgendwo muss noch einen Action drop oder block definuert werden. Fertig.

Diese Regel wiederholst du in der ACL für das 40.0er Netz.

Damit wird dann alles geblockt was vom 192.168.10.0 Netz in diese beiden Netze geht.

Statt der Netze kannst du auch direkte Endgeräte angeben. Wenn du z.B. aber den Drucker an .40.100 erlauben willst dann musst du VOR der drop Regel für das .40.0er Netz noch ein allow 192.168.40.100 eingeben.

Hier kannst du sehen das das Regelwerk der ACL Reihenfolge abhängig ist !

Wichtig ist das ACL an den Gateway IP Adressen der Router adaptiert sind also am 2011er der ja das gesamte zentrale Routing macht.

Die Switches schleifen das ja nur durch in den VLANs. Layer 3 Forwarding sprich Routing zwischen deinen IP Segenten macht ausschliesslich der 2011er und da müssen die IP ACLs auch definiert werden.

Moin Kollegen,

ich würde das wie @aqui schon sagt über die Firewall des RB2011 folgendermaßen regeln:

Also erst mal die erlaubten Pfade in der Forward-Chain auflisten und zum Schluss eine allgemeine Forwarding Drop-Rule die alles von den VLANS was nicht Richtung WAN-Port(Internet) gehen soll blockt.

Man kann das ganze natürlich auch anstatt mit den VLAN-Definitionen mit Subnetz-Regeln machen, dann lassen sich die Anzahl der Regeln auch noch reduzieren wenn man will. Jedem nach seinem Geschmack.

Allgemeines Firewall-Verständnis ist hier Pflicht. Solltest du dir also mal ganz genau zu Gemüte führen, da du dich sonst schnell selbst aussperrst !

Gruß jodel32

ich würde das wie @aqui schon sagt über die Firewall des RB2011 folgendermaßen regeln:

/ip firewall filter

add chain=forward comment="established; related" connection-state=established,related

add chain=forward in-interface=vlan1 out-interface=vlan30

add chain=forward in-interface=vlan1 out-interface=vlan40

add chain=forward in-interface=vlan10 out-interface=vlan30

add chain=forward in-interface=vlan10 out-interface=vlan40

add chain=forward in-interface=vlan20 out-interface=vlan30

add chain=forward in-interface=vlan20 out-interface=vlan40

add action=drop chain=forward in-interface=all-vlan out-interface=!ether1Man kann das ganze natürlich auch anstatt mit den VLAN-Definitionen mit Subnetz-Regeln machen, dann lassen sich die Anzahl der Regeln auch noch reduzieren wenn man will. Jedem nach seinem Geschmack.

Allgemeines Firewall-Verständnis ist hier Pflicht. Solltest du dir also mal ganz genau zu Gemüte führen, da du dich sonst schnell selbst aussperrst !

Gruß jodel32

Ohh zu viel des Lobes vom Meister  Irren ist menschlich, aber wenn das nicht laufen sollte geh ich gleich in Rente oder bewerb mich bei der FIFA ;-P, bei denen werden ja Fehler bekanntlich unter den Blat... ,ähh Teppich gekehrt.

Irren ist menschlich, aber wenn das nicht laufen sollte geh ich gleich in Rente oder bewerb mich bei der FIFA ;-P, bei denen werden ja Fehler bekanntlich unter den Blat... ,ähh Teppich gekehrt.

Wunschkonzert ?? Schau dir die Regeln oben einfach mal genau an dann kannst du das auf deine Situation genauso übertragen, oder überlasse das jemandem der mehr davon versteht.

N'Abend Lichtman...

Firewall ist wie immer dein Freund min jung, anstatt out-interface

dst-address verwenden ...

wiki.mikrotik.com/wiki/Manual:IP/Firewall/Filter

Firewall ist wie immer dein Freund min jung, anstatt out-interface

dst-address verwenden ...

wiki.mikrotik.com/wiki/Manual:IP/Firewall/Filter