7875545307

17.07.2023

Fallback VLAN mit FreeRADIUS nur für eine SSID

Hallo zusammen,

ich möchte in Zukunft mein UniFi USG ablösen und es durch eine OPNsense ersetzen.

In dem Zuge möchte ich auch meine WLAN-Abdeckung optimieren und das ganze auf 3 SSIDs (Intern, Gast und SmartHome) beschränken.

Dazu benötige ich aber dynamische VLANs in den SSIDs.

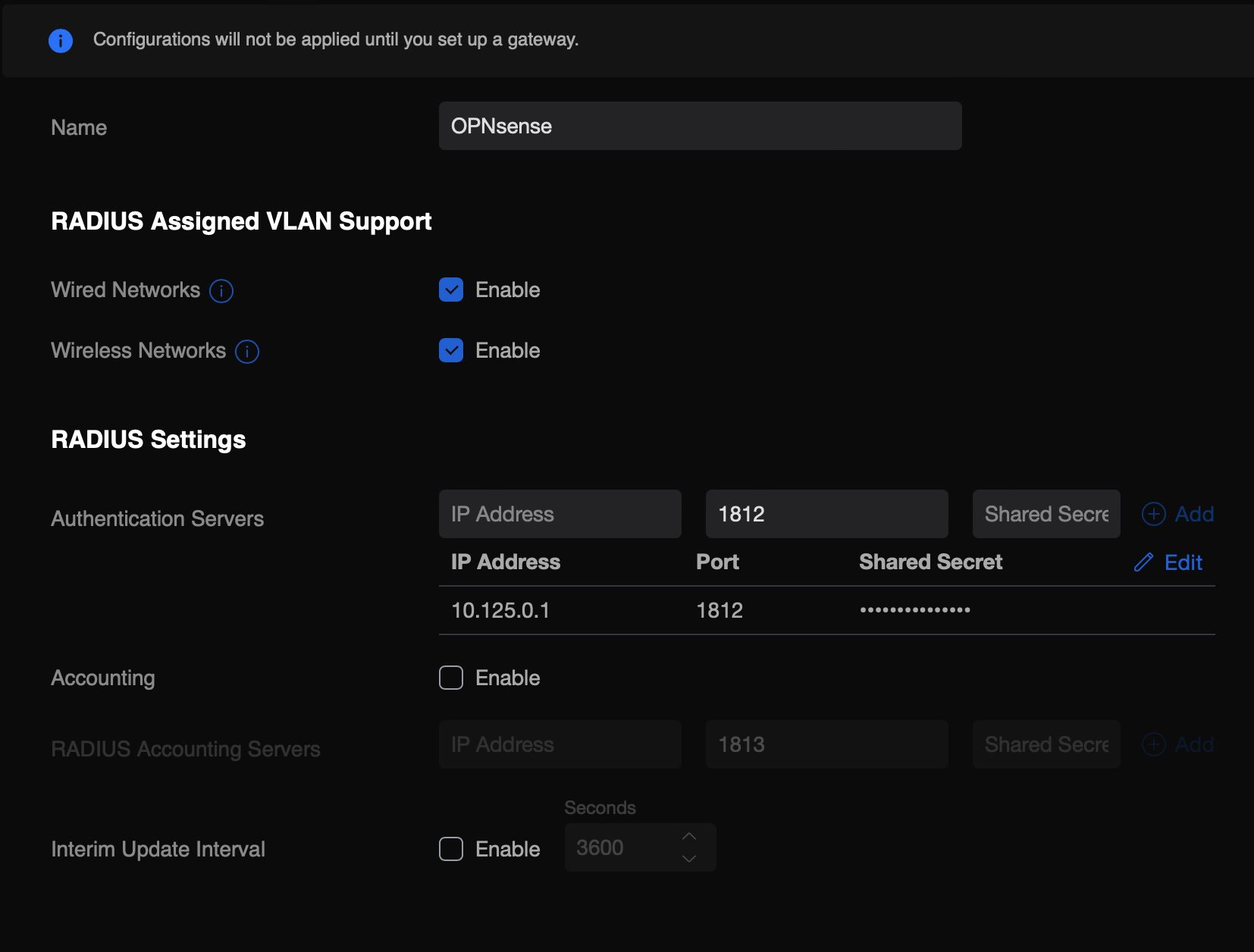

Aktuell habe ich den FreeRADIUS-Dienst auf der OPNsense installiert und an meine UniFi APs angebunden.

Das Intern-WLAN ist via WPA2 Enterprise abgesichert und authentifiziert sich gegenüber FreeRADIUS mit Benutzer und Passwort. Das VLAN nimmt er sich dann aus dem RADIUS.

Das SmartHome-WLAN ist via WPA2 PSK abgesichert, verwendet nachträglich aber noch RADIUS MAC Authentifizierung, sodass ich auch hier je nach Gerät ein VLAN festlegen kann.

Das Gast-WLAN ist mit WPA2 abgesichert und hat ein fixes Netz, das ist hier also irrelevant.

Das ist der Stand, der bereits einwandfrei funktioniert.

Meine Herausforderung ist nun aber, dass ich im SmartHome-WLAN auch Geräte erlauben möchte, die nicht im RADIUS hinterlegt sind. Hier soll dann ein Fallback VLAN greifen. Das ist auch nicht weiter schlimm, da das Netzwerk ja sowieso vorab mit einem PSK geschützt ist. Das Intern-WLAN soll aber natürlich nur die Benutzer durchlassen, die auch wirklich im RADIUS hinterlegt sind.

Ist dieses Szenario mit einem einzigen FreeRADIUS überhaupt möglich? Ich habe gesehen, dass man "Reply" manipulieren kann, aber wie bekomme ich es hin, dass das nur für das SmartHome-WLAN passiert?

Vielen Dank für eure Unterstützung!

ich möchte in Zukunft mein UniFi USG ablösen und es durch eine OPNsense ersetzen.

In dem Zuge möchte ich auch meine WLAN-Abdeckung optimieren und das ganze auf 3 SSIDs (Intern, Gast und SmartHome) beschränken.

Dazu benötige ich aber dynamische VLANs in den SSIDs.

Aktuell habe ich den FreeRADIUS-Dienst auf der OPNsense installiert und an meine UniFi APs angebunden.

Das Intern-WLAN ist via WPA2 Enterprise abgesichert und authentifiziert sich gegenüber FreeRADIUS mit Benutzer und Passwort. Das VLAN nimmt er sich dann aus dem RADIUS.

Das SmartHome-WLAN ist via WPA2 PSK abgesichert, verwendet nachträglich aber noch RADIUS MAC Authentifizierung, sodass ich auch hier je nach Gerät ein VLAN festlegen kann.

Das Gast-WLAN ist mit WPA2 abgesichert und hat ein fixes Netz, das ist hier also irrelevant.

Das ist der Stand, der bereits einwandfrei funktioniert.

Meine Herausforderung ist nun aber, dass ich im SmartHome-WLAN auch Geräte erlauben möchte, die nicht im RADIUS hinterlegt sind. Hier soll dann ein Fallback VLAN greifen. Das ist auch nicht weiter schlimm, da das Netzwerk ja sowieso vorab mit einem PSK geschützt ist. Das Intern-WLAN soll aber natürlich nur die Benutzer durchlassen, die auch wirklich im RADIUS hinterlegt sind.

Ist dieses Szenario mit einem einzigen FreeRADIUS überhaupt möglich? Ich habe gesehen, dass man "Reply" manipulieren kann, aber wie bekomme ich es hin, dass das nur für das SmartHome-WLAN passiert?

Vielen Dank für eure Unterstützung!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7875567612

Url: https://administrator.de/forum/fallback-vlan-mit-freeradius-nur-fuer-eine-ssid-7875567612.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

12 Kommentare

Neuester Kommentar

Ja das ist mit dem Freeradius problemlos möglich.

Damit authentisiert der Radius Server alle eingehenden, unbekannten User automatisch und weist ihnen hier im Beispiel das VLAN 99 zu.

Alternativ ginge auch ein "DEFAULT Auth-Type := Accept" plus der VLAN Credentials.

Ein zusätzliches Fall-Through = Yes bei den anderen Usern erhöht noch etwas die Sicherheit und bewirkt das bei einem Match die Users Datei nicht weiter abgearbeitet wird. Ist aber nicht zwingend.

Hier soll dann ein Fallback VLAN greifen.

Das ist eigentlich recht einfach hinzubekommen. In der user bzw. authorize Datei machst du ganz am Ende den folgenden Eintrag:DEFAULT Cleartext-Password := "%{User-Name}"

Tunnel-Type = VLAN,

Tunnel-Medium-Type = IEEE-802,

Tunnel-Private-Group-Id := 99 Alternativ ginge auch ein "DEFAULT Auth-Type := Accept" plus der VLAN Credentials.

Ein zusätzliches Fall-Through = Yes bei den anderen Usern erhöht noch etwas die Sicherheit und bewirkt das bei einem Match die Users Datei nicht weiter abgearbeitet wird. Ist aber nicht zwingend.

wo ich aber ausschließlich authentifizierte Nutzer haben möchte?

Das ist richtig!Das SmartHome-WLAN ist via WPA2 PSK abgesichert, verwendet nachträglich aber noch RADIUS MAC

Aber dann hast du doch eine Lösung?! Scheitert die Dot1x Auth dann macht der AP weiter mit der Mac Auth und da kannst du dann doch die Macs deiner SmartHome Geräte erfassen und gut iss.Mit dualer Authentisierung am AP stellt sich deine Frage doch gar nicht erst?! 🤔

ohne MAC Authentifizierung, nur Benutzer+Passwort

Was meinst du genau damit?? Normales WPA2 mit preshared Key?? Das ist leider etwas missverständlich.Bei preshared Key hängt natürlich immer alles an dem Key aber in dem Falle ist Radius ja auch gar nicht involviert.

Du setzt ein Dot1x MSSID WLAN auf und eins mit WPA2-PSK für die Smart Home Geräte wo du zusätzlich Mac Authentisierung machst. Damit hast du doch alles umgesetzt?!

SmartHome - WPA2 PSK mit nachgeschalteter 802.1X Authentifizierung

Das ist so technisch gar nicht möglich. Ein WPA2-Enterprise WLAN hat ein entsprechendes Beaconing was das an die WLAN Clients signalisiert und dann einen 802.1x Client auf dem WLAN Client erzwingt.Ein Mischbetrieb innerhalb einer SSID sieht der WiFi Standard gar nicht vor. Das geht also so nicht.

Das was du beschreibst ist kein Dot1x bzw. WPA2-Entrerprise sondern einfache Mac Authentisierung auf dem AP und entspricht genau dem was oben schon geschrieben wurde.

Gut, letzlich für deine Problematik aber auch egal.

Das lässt sich m.E. so ohne Scripting im Freeradius nicht lösen, weil die Default Anweisung ja immer am Ende steht und diese Nutzerdaten zentral für alle gelten. Sprich alle Clients die nicht registriert sind landen dann alle in dem Fallback VLAN egal ob .1x oder MAB.

Das kann nur so gehen das man im Freeradius die NAS ID abfragt und auf Basis des MSSID Namens dann eine separate User Datei verwendet. Da muss man dann in der Tat ans Policy Scripting ran.

wiki.freeradius.org/guide/mac-auth

Ein echtes 802.1X ist es vermutlich nicht

Es gibt kein echtes oder unechtes Dot1x! In deinem Setup Screenshot oben ist nur Mac Authentisierung aktiv, kein Dot1x.

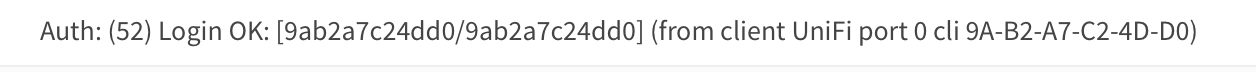

In der OPNsense kommen die Anfragen dann auch an

Jepp, ist identisch zu diesem Thread hier.

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!