FortiGate externe FQDN an verschiedene Webserver

Hi zusammen,

ich habe eine Frage bezüglich einer FortiGate Firewall.

Ich komme aus der Sophos Welt und habe hierfür immer die von Sophos genutzte Webserver Protection genutzt.

Nun muss ich mich allerdings in die FortiGate Firewalls einarbeiten.

Z.B. um mehrere Webdienste auf 443 zu veröffentlichen.

Mein Ziel ist z.B.:

mail.domain.de -> Server1 192.168.150.50

extern.domain.de -> Server 2 192.168.150.60

Beide Webserver arbeiten mit dem Port 443.

Wie kann ich dies auf der FortiGate konfigurieren?

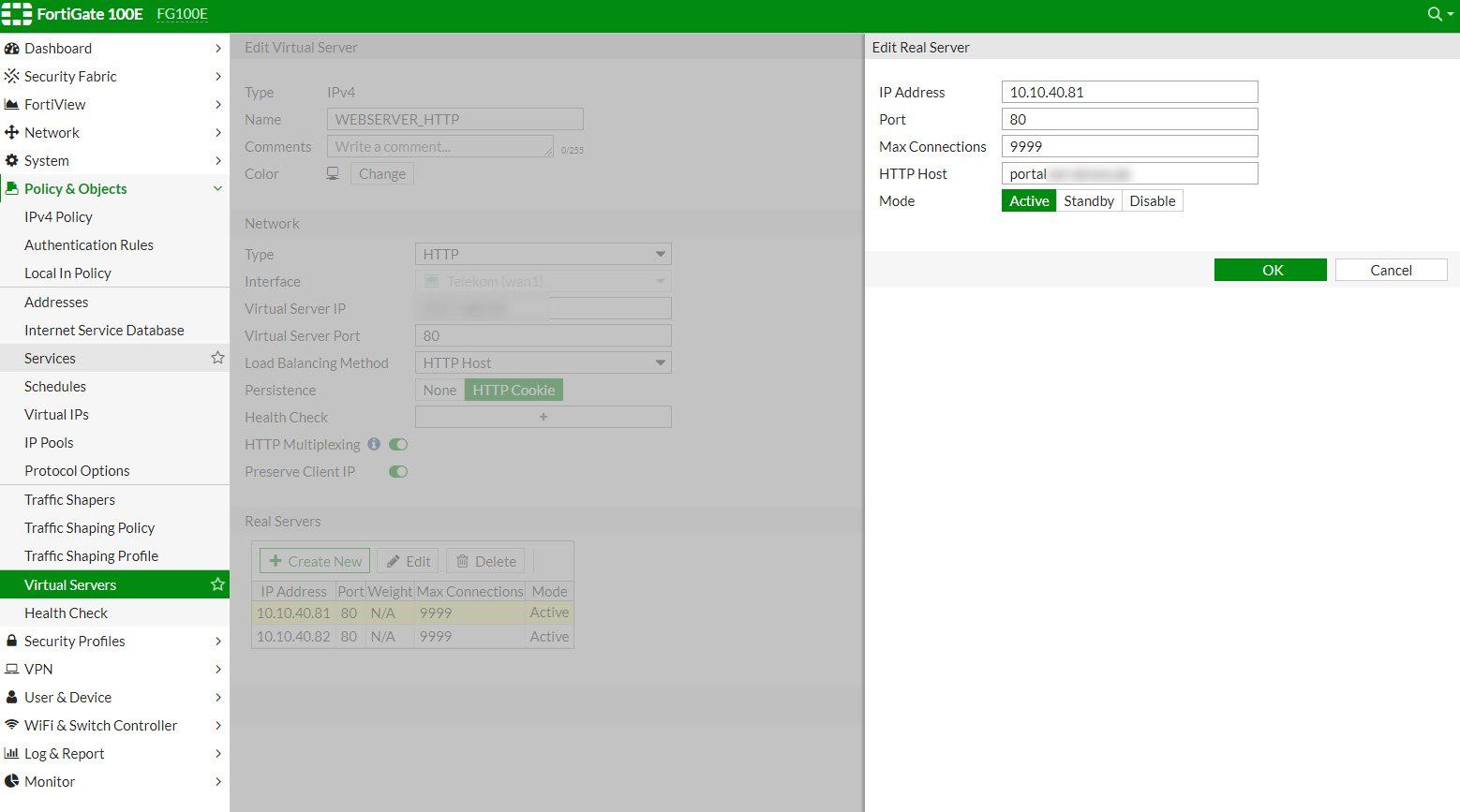

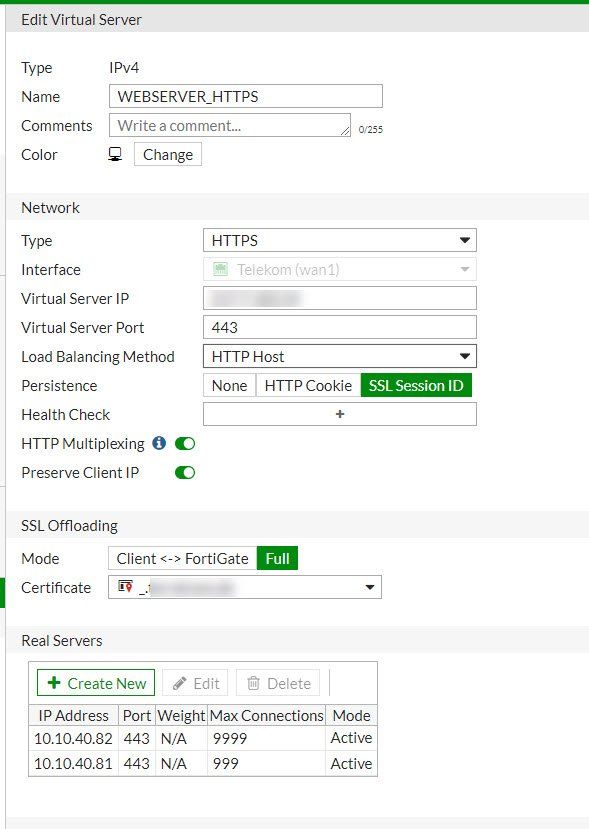

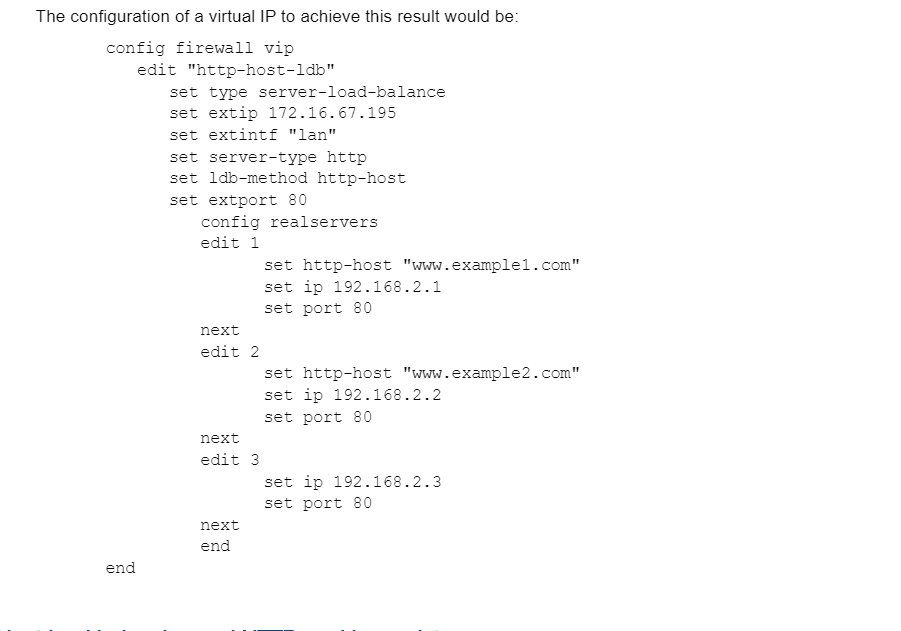

Es gibt von FortiGate einen Artikel, der allerdings nicht zum Erfolg führt (Siehe Anhang)

Dort ist genau das beschrieben, was ich suche.

Allerdings komme ich am Punkt "ldb-method http-host" nicht weiter. Dort lässt er den Befehl einfach nicht zu.

Vllt hat ja jemand von euch bereits solch eine Konfiguration durchgeführt.

Danke euch im Voraus.

Grüße

Phil

ich habe eine Frage bezüglich einer FortiGate Firewall.

Ich komme aus der Sophos Welt und habe hierfür immer die von Sophos genutzte Webserver Protection genutzt.

Nun muss ich mich allerdings in die FortiGate Firewalls einarbeiten.

Z.B. um mehrere Webdienste auf 443 zu veröffentlichen.

Mein Ziel ist z.B.:

mail.domain.de -> Server1 192.168.150.50

extern.domain.de -> Server 2 192.168.150.60

Beide Webserver arbeiten mit dem Port 443.

Wie kann ich dies auf der FortiGate konfigurieren?

Es gibt von FortiGate einen Artikel, der allerdings nicht zum Erfolg führt (Siehe Anhang)

Dort ist genau das beschrieben, was ich suche.

Allerdings komme ich am Punkt "ldb-method http-host" nicht weiter. Dort lässt er den Befehl einfach nicht zu.

Vllt hat ja jemand von euch bereits solch eine Konfiguration durchgeführt.

Danke euch im Voraus.

Grüße

Phil

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 568424

Url: https://administrator.de/forum/fortigate-externe-fqdn-an-verschiedene-webserver-568424.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

20 Kommentare

Neuester Kommentar

Hallo Gerber,

liege ich richtig, wenn ich vermute, dass dir nur eine öffentliche IP zur Verfügung steht?

Wir setzen bei uns FortiGates ein, haben jedoch den Luxus mehrerer öffentlicher IP-Adressen. Daher "durfte" ich deinen konkreten Anwendungsfall bis dato noch nicht eruieren. Der Ansatz über die VIP ist aber schon mal richtig.

VIPs bei help.fortinet.com (5.4) sowie das Handbuch (zu 6.0) beschreiben "Dynamic VIP according to DNS translation". Für mich klingt dieser Typ VIP eher nach dem, was du suchst, denn Load Balancing hat andere Ziele.

Noch besser dürfte dir diese Methode gefallen:

Dabei ist zuerst ein Objekt pro FQDN anzulegen. Den FQDN in der VIP (6.0) trägst du dann per ID ein. Das muss jedoch zwingend per CLI gemacht werden (es geht nämlich nicht alles über die GUI. Das habe ich schmerzhaft bei BGP gelernt.). Davon legst du dann pro Webserver jeweils einen an und baust eine entsprechende Policy, um den eingehenden Traffic an die beiden Webserver weiter zu leiten.

Weil es später relevant werden könnte, verrate uns Hilfswilligen bitte das Modell, die Version des FortiOS und ob du mit VDOMs arbeitest. Der Betriebsmodus ist mittlerweile "Proxy" und nicht mehr "Flow", wie ich schon lesen durfte

Es handelt sich um eine Teststellung / Spielwiese ohne einen konkreten Hintergrund. Ist das richtig? Die von dir beschriebene Thematik resultiert aus selbst gestellten Anforderungen, um dich tiefer in die Materie einzuarbeiten?

Je nach dem, was Phase ist, würde ich auch mehr Informationen anfordern, um einen sinnigen oder geeigneteren Lösungsansatz vorschlagen zu können. Was wir hier besprechen, ist erst mal Routing / Firewalling. "Webserver Protection" von Sophos fällt meiner Meinung nach nicht da rein, weshalb ich Ansätze, dies auf der FortiGate nachzubilden, nicht verfolgt habe.

Viel Spaß beim Basteln und Grüße

Benandi

liege ich richtig, wenn ich vermute, dass dir nur eine öffentliche IP zur Verfügung steht?

Wir setzen bei uns FortiGates ein, haben jedoch den Luxus mehrerer öffentlicher IP-Adressen. Daher "durfte" ich deinen konkreten Anwendungsfall bis dato noch nicht eruieren. Der Ansatz über die VIP ist aber schon mal richtig.

VIPs bei help.fortinet.com (5.4) sowie das Handbuch (zu 6.0) beschreiben "Dynamic VIP according to DNS translation". Für mich klingt dieser Typ VIP eher nach dem, was du suchst, denn Load Balancing hat andere Ziele.

Noch besser dürfte dir diese Methode gefallen:

Dabei ist zuerst ein Objekt pro FQDN anzulegen. Den FQDN in der VIP (6.0) trägst du dann per ID ein. Das muss jedoch zwingend per CLI gemacht werden (es geht nämlich nicht alles über die GUI. Das habe ich schmerzhaft bei BGP gelernt.). Davon legst du dann pro Webserver jeweils einen an und baust eine entsprechende Policy, um den eingehenden Traffic an die beiden Webserver weiter zu leiten.

Weil es später relevant werden könnte, verrate uns Hilfswilligen bitte das Modell, die Version des FortiOS und ob du mit VDOMs arbeitest. Der Betriebsmodus ist mittlerweile "Proxy" und nicht mehr "Flow", wie ich schon lesen durfte

Es handelt sich um eine Teststellung / Spielwiese ohne einen konkreten Hintergrund. Ist das richtig? Die von dir beschriebene Thematik resultiert aus selbst gestellten Anforderungen, um dich tiefer in die Materie einzuarbeiten?

Je nach dem, was Phase ist, würde ich auch mehr Informationen anfordern, um einen sinnigen oder geeigneteren Lösungsansatz vorschlagen zu können. Was wir hier besprechen, ist erst mal Routing / Firewalling. "Webserver Protection" von Sophos fällt meiner Meinung nach nicht da rein, weshalb ich Ansätze, dies auf der FortiGate nachzubilden, nicht verfolgt habe.

Viel Spaß beim Basteln und Grüße

Benandi

So sieht es bei mir aus:

INAC -> Portforward -> haprox -> Webserver

INAC -> 443/tcp -> 10.10.10.2 (haproxy)

-> mueller.hans.org -> 10.10.10.12

-> markus.hans.org -> 10.10.10.14

-> michael.hans.org -> 10.10.10.15

Ich mache das ganze per VI, da es wenige Zeilen sind.

Der haproxy läuft auf einem aktuellen Debian System.

INAC -> Portforward -> haprox -> Webserver

INAC -> 443/tcp -> 10.10.10.2 (haproxy)

-> mueller.hans.org -> 10.10.10.12

-> markus.hans.org -> 10.10.10.14

-> michael.hans.org -> 10.10.10.15

Ich mache das ganze per VI, da es wenige Zeilen sind.

Der haproxy läuft auf einem aktuellen Debian System.