Fortinet Firewall Policy für Gast WLAN zu FritzVPN

Hallo,

ich möchte ein Gast WLAN aufbauen, dass ausschließlich ermöglicht sich zu per VPN zu verbinden.

Setup:

Folgende ist konfiguriert:

Zum testen habe ich auf dem Mac mit nativem Client eine IPSec Verbindung eingerichtet.

Der IPSec VPN gehört zu einer Fritzbox mit myfritz.

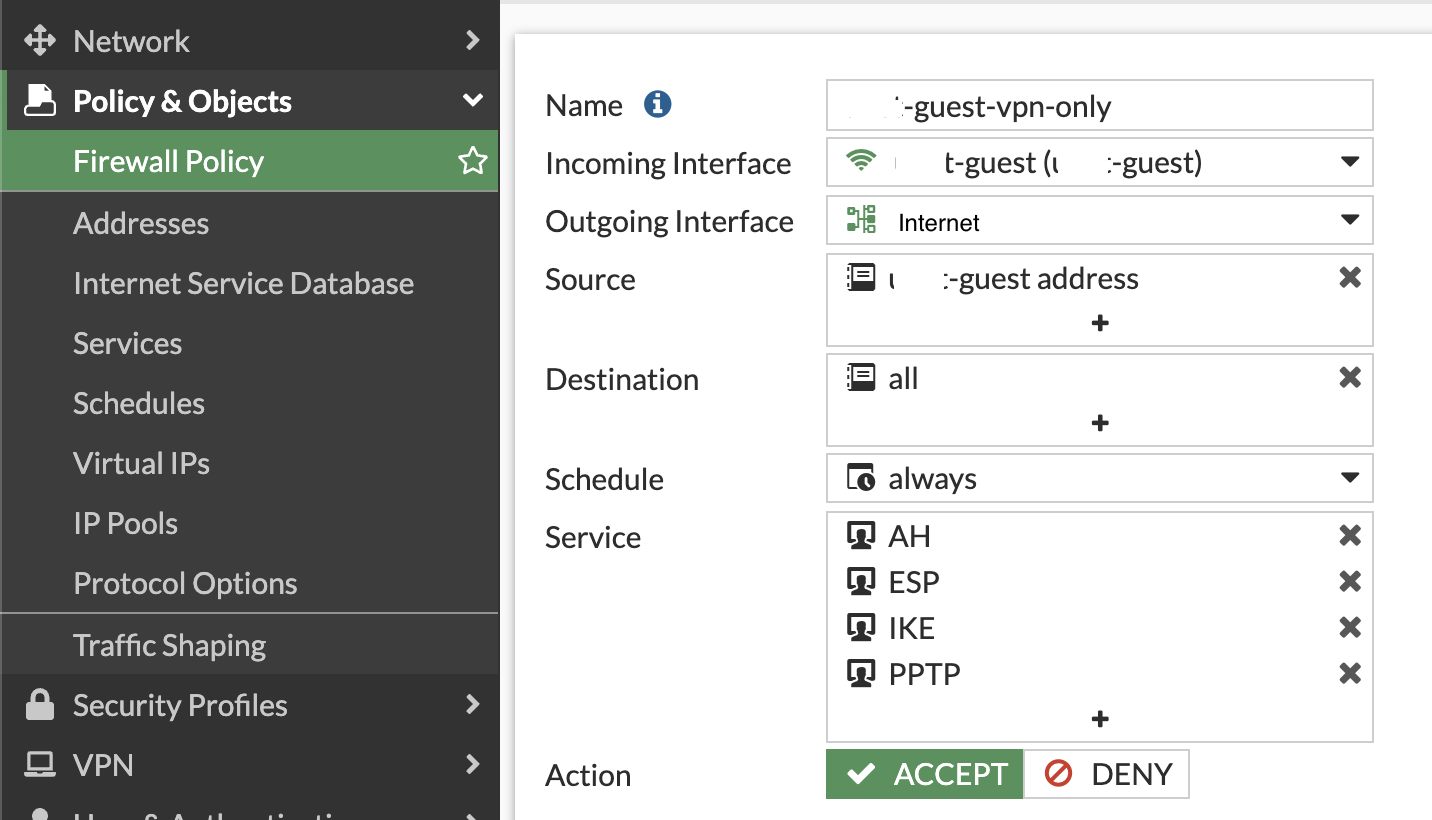

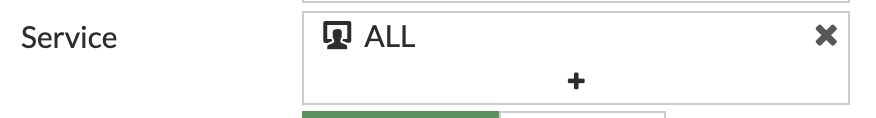

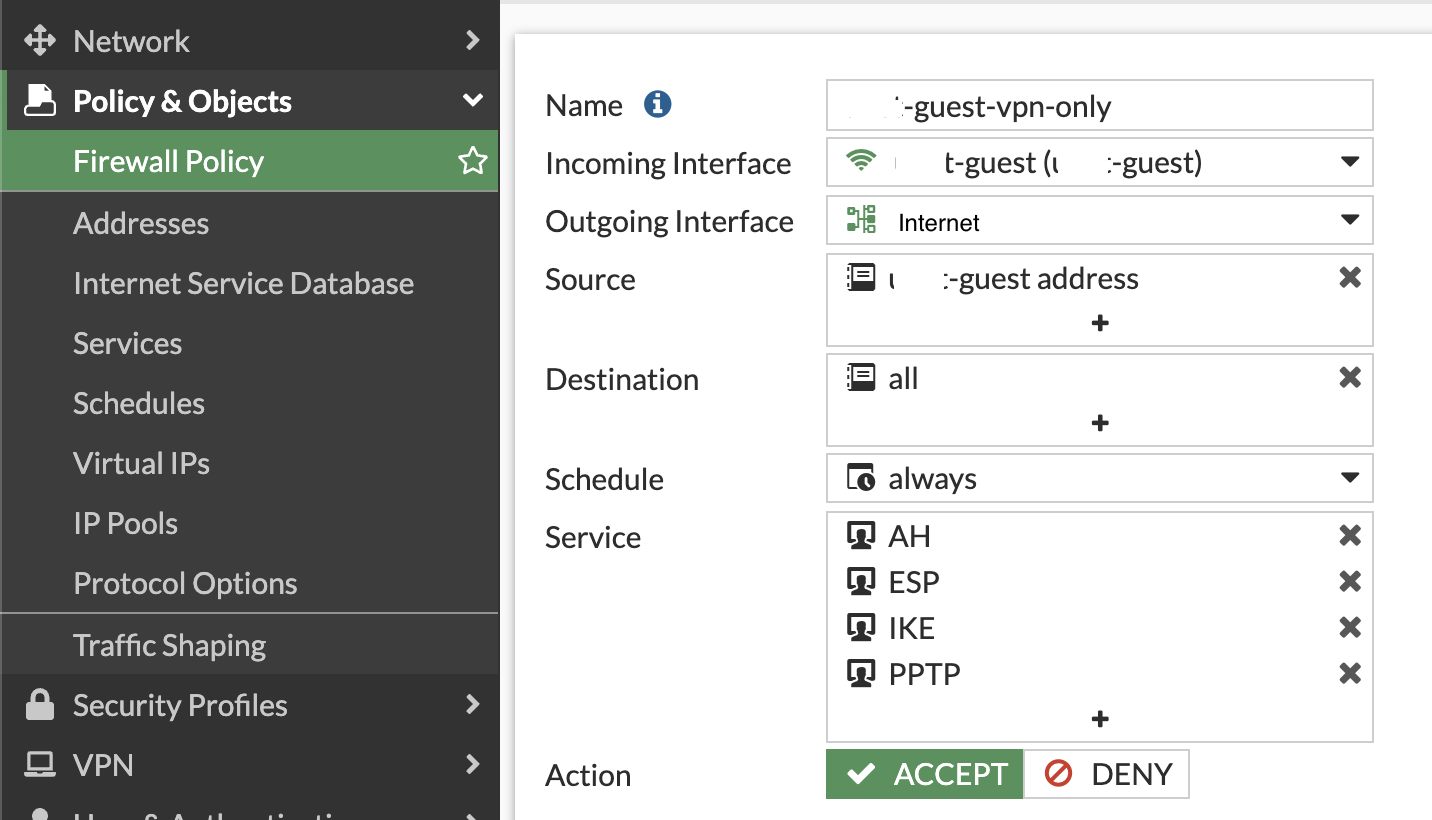

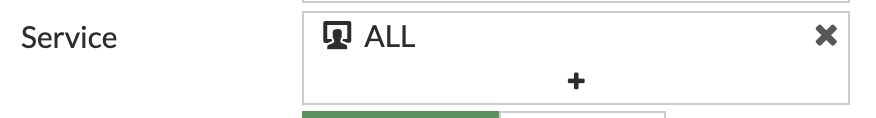

Die Verbindung funktionert, allerdings nur, wenn ich bei der Firewall Policy in der Fortigate den Service auf ALL setze, aber damit sind natürlich dann alle Dienste erlaubt.

Fehlermeldung auf dem Mac:

AlertHeader = "VPN Connection";

AlertMessage = "IPSec Error 5";

The VPN server could not be found. Verify the server address and try reconnecting.

Was habe ich vergessen, was in der ursprünglichen Regel noch als Service benötigt wird?

Besten Dank

ich möchte ein Gast WLAN aufbauen, dass ausschließlich ermöglicht sich zu per VPN zu verbinden.

Setup:

- Fortigate 40F mit Access Point

- WLAN funktioniert tadellos, nur bei der Firewallregel scheitert es.

Folgende ist konfiguriert:

Zum testen habe ich auf dem Mac mit nativem Client eine IPSec Verbindung eingerichtet.

Der IPSec VPN gehört zu einer Fritzbox mit myfritz.

Die Verbindung funktionert, allerdings nur, wenn ich bei der Firewall Policy in der Fortigate den Service auf ALL setze, aber damit sind natürlich dann alle Dienste erlaubt.

Fehlermeldung auf dem Mac:

AlertHeader = "VPN Connection";

AlertMessage = "IPSec Error 5";

The VPN server could not be found. Verify the server address and try reconnecting.

Was habe ich vergessen, was in der ursprünglichen Regel noch als Service benötigt wird?

Besten Dank

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6310154609

Url: https://administrator.de/forum/fortinet-firewall-policy-fuer-gast-wlan-zu-fritzvpn-6310154609.html

Ausgedruckt am: 18.07.2025 um 01:07 Uhr

8 Kommentare

Neuester Kommentar

Wie stets um DNS? Wie erfolgt die Auflösung? Wer spielt im gastnetz DNS Server?

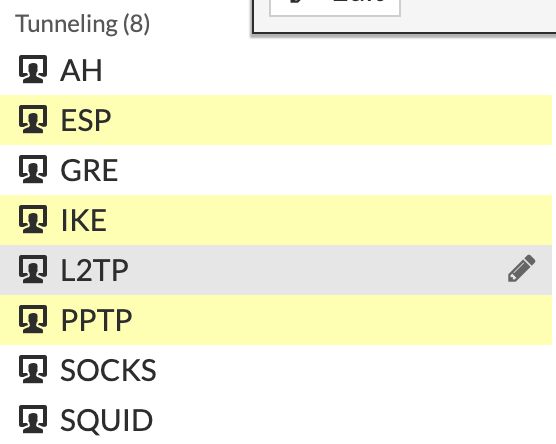

AH ist Unsinn in der Service Regel, weil das technisch gar nicht genutzt werden kann für IPsec Client VPNs und unnötige Löcher in die Firewall bohrt.

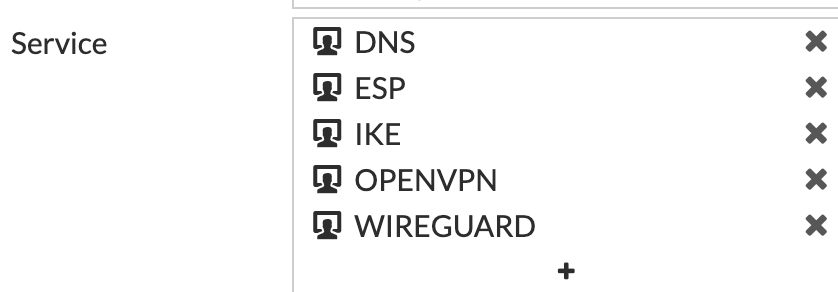

SSTP, OpenVPN und Wireguard VPN Nutzer schauen bei dir in die Röhre weil komplett ausgesperrt.

Dafür erlaubst du dann aber tote VPN Protokolle und erweist der VPN Sicherheit einen Bärendienst.

Ziemlich dilettantisches Regelwerk das den Großteil der VPN Nutzer in dem Gast WLAN weiterhin aussperrt und mit einem überflüssigen Port unnötige Löcher schafft...aber egal.

SSTP, OpenVPN und Wireguard VPN Nutzer schauen bei dir in die Röhre weil komplett ausgesperrt.

Dafür erlaubst du dann aber tote VPN Protokolle und erweist der VPN Sicherheit einen Bärendienst.

Ziemlich dilettantisches Regelwerk das den Großteil der VPN Nutzer in dem Gast WLAN weiterhin aussperrt und mit einem überflüssigen Port unnötige Löcher schafft...aber egal.

Ich bin kein Experte auf dem Gebiet,

Das merkt man leider an deiner halbherzigen und wenig Praxis tauglichen Umsetzung des Regelwerkes wofür du aber wegen deines fehlenden KnowHows natürlich nichts kannst. Umso verwunderlicher daher das man dich dann unter solchen Vorausetzungen mit solch wichtigen Dingen wie Firewall Regeln betraut, aber das nur am Rande. Eine Firewall schützt bekanntlich immer nur so gut wie der der sie konfiguriert...SSTP möchte ich nicht, weil der 443 TCP zubleiben soll

Das sperrt dann alle Microsoft VPN User aus aber wenn du damit leben kannst ist das absolut OK. AH ist deshalb sinnfrei weil damit wegen der fehlenden NAT Fähigkeit technisch keinerlei Client VPNs umsetzbar sind. Nur damit du weist warum und wenn es lernen und verstehen willst kannst du das natürlich auch nachlesen:de.wikipedia.org/wiki/IPsec#Authentication_Header_(AH)

Problematik bei den SSL VPNs wie OpenVPN und WG ist das du jetzt zwar die UDP Standardports erlaubt hast was per se ja schonmal gut ist. Bekanntlich sind diese aber frei wählbar, sprich alle die keine Standardports nutzen gucken dann schon wieder in die Röhre bei dir. Ist halt nicht immer ganz so einfach mit den VPNs...

für die anderen VPNs leider keinerlei Testmöglichkeiten.

Das ist sehr traurig, denn ein 15 Euro Raspberry Pi oder ein 25 Euro Mikrotik Router hätten dich das ALLES im Handumdrehen testen lassen können. IKEv2 VPN Server für Windows und Apple Clients mit Raspberry Pi

Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit OpenVPN

Das was du als Anfänger dabei gelernt hättest wäre eh unbezahlbar! 😉