Fritzbox - Synology (VPN-Client) - Shared VPN für bestimmte Geräte im LAN

Hallo zusammen,

folgenes Scenario möchte ich gerne abbilden wollen:

Nur bestimmte Computer sowie mobile Endgeräte sollen zukünftig über eine shared VPN Client-Verbindung surfen können.

IST-Zustand:

Fritzbox von Vodafone (6591 Cable) -> aktiver DHCP Server, WLAN aktiv

Synology DS220+ (Open VPN Client + Fileserver)

5 Port unmanaged Switch (an diesem würde ich die entsprechnenden Geräte, die über die Synology laufen sollen (Standardgateway), anschließen).

Die Shared Open VPN - Verbindung läuft auf den Clients derzeit nur, wenn ich logischerweise das Default Gateway ändere (von Fritzbox zur Synology)

Die Lösung für mein Problem wäre einen DHCP Server über die Synology laufen zu lassen. Was würdet Ihr mir empfehlen? Ich habe schon daran gedacht vielleicht mit dem 4.LAN Port (Gastzugang) von der Fritzbox zu arbeiten. An diesem würde ich dann alle Geräte, die über die Synology laufen sollten, anschließen.

Ich freue mich über Euer Feedback.

folgenes Scenario möchte ich gerne abbilden wollen:

Nur bestimmte Computer sowie mobile Endgeräte sollen zukünftig über eine shared VPN Client-Verbindung surfen können.

IST-Zustand:

Fritzbox von Vodafone (6591 Cable) -> aktiver DHCP Server, WLAN aktiv

Synology DS220+ (Open VPN Client + Fileserver)

5 Port unmanaged Switch (an diesem würde ich die entsprechnenden Geräte, die über die Synology laufen sollen (Standardgateway), anschließen).

Die Shared Open VPN - Verbindung läuft auf den Clients derzeit nur, wenn ich logischerweise das Default Gateway ändere (von Fritzbox zur Synology)

Die Lösung für mein Problem wäre einen DHCP Server über die Synology laufen zu lassen. Was würdet Ihr mir empfehlen? Ich habe schon daran gedacht vielleicht mit dem 4.LAN Port (Gastzugang) von der Fritzbox zu arbeiten. An diesem würde ich dann alle Geräte, die über die Synology laufen sollten, anschließen.

Ich freue mich über Euer Feedback.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2355695414

Url: https://administrator.de/forum/fritzbox-synology-vpn-client-shared-vpn-fuer-bestimmte-geraete-im-lan-2355695414.html

Ausgedruckt am: 01.08.2025 um 23:08 Uhr

8 Kommentare

Neuester Kommentar

Die Lösung für mein Problem wäre...

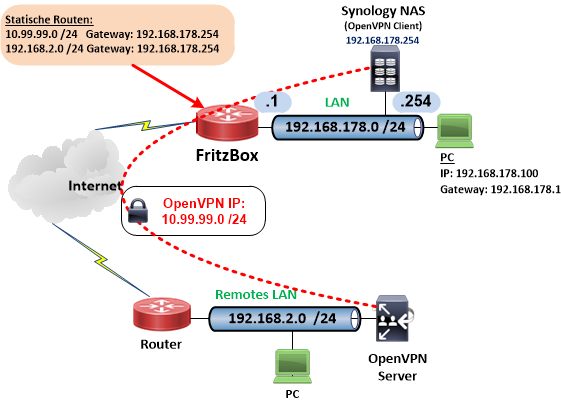

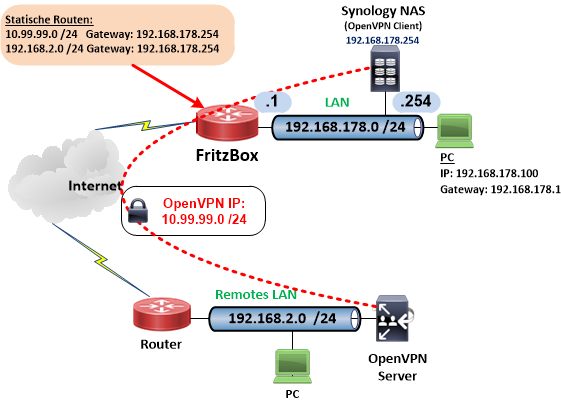

Nein, das wäre IP technischer Unsinn.Eine simple statische Route auf der FritzBox in das interne OpenVPN IP Netz und das Zielnetz am Server löst dein Problem im Handumdrehen.

Das hiesige OpenVPN Tutorial beschreibt das im Abschnitt "Statische Route auf internes VPN IP Netz". Zwar mit einem Server aber bei einem Client ist das identisch.

Wenn man es richtig versteht oben, wählt sich dein Synology als OpenVPN Client in einen bestehenden OpenVPN Server ein. Ist das richtig ?

Nebenbei:

Wenn du schon einen VPN Router hast mit der FritzBox warum löst du das VPN nicht damit ? Wäre ja sinniger weil das VPN dann in die Peripherie wandert wo es am lösungstechnisch besten ist.

Hallo,

mir ist noch nicht ganz klar geworden von wo nach wo und wer auf was genau Zugriff haben soll!

- VPN ist eigentlich immer von außen WAN nach innen LAN und die AVM FB kann via My!Fritz gut

von außen erreicht werden, das hat dann zum Einen den Vorteil dass man keine Ports öffnen muss

und zum anderen das man dann auf alle Gerät im LAN zugreifen kann.

- Auf dem NAS allerdings sollten Benutzer angelegt werden und dann sollte das auch kein Problem

mehr sein den Zugriff auf das NAS mittels Accounts zu regulieren.

- Und mittels eines kleinen oder größeren Switches wäre hier wohl dann wohl die beste alternative

um den Zugriff im LAN zusteuern, mittels ACLs.

Budget

- Netgear GS105Ev3

- Netgear GS108Ev3

- Netgear GS108Tv3

Klein

MikroTik CRS Switche von 5 bis 24 Ports ist da alles mit dabei

Mittel

- TP-Link Layer2 oder Layer3 Switch

- D-Link Layer2 oder Layer3 Switch

Groß

- Cisco SG350 10 Port Switch, Layer3 und kann dann selber die VLANs routen!

- Netgear GS110EMX

Man kann alternativ auch mittels OpenLDAP und Radius Server auf dem NAS, soweit

die Pakete für Dein NAS vorhanden sind alles noch einmal sicherer machen und begrenzen.

Die AVM würde ich aber versuchen bei Layer2 Switchen den Rounting und das DNS Part erledigen

zu lassen, das passt auch bei mehr LAN Verkehr, noch. Ansonsten und/oder bei einem Layer3 Switch

dann den dort das LAN routen lassen und die AVM FB ist "nur" noch DNS und WAN Router.

BluKobold

mir ist noch nicht ganz klar geworden von wo nach wo und wer auf was genau Zugriff haben soll!

- VPN ist eigentlich immer von außen WAN nach innen LAN und die AVM FB kann via My!Fritz gut

von außen erreicht werden, das hat dann zum Einen den Vorteil dass man keine Ports öffnen muss

und zum anderen das man dann auf alle Gerät im LAN zugreifen kann.

- Auf dem NAS allerdings sollten Benutzer angelegt werden und dann sollte das auch kein Problem

mehr sein den Zugriff auf das NAS mittels Accounts zu regulieren.

- Und mittels eines kleinen oder größeren Switches wäre hier wohl dann wohl die beste alternative

um den Zugriff im LAN zusteuern, mittels ACLs.

Budget

- Netgear GS105Ev3

- Netgear GS108Ev3

- Netgear GS108Tv3

Klein

MikroTik CRS Switche von 5 bis 24 Ports ist da alles mit dabei

Mittel

- TP-Link Layer2 oder Layer3 Switch

- D-Link Layer2 oder Layer3 Switch

Groß

- Cisco SG350 10 Port Switch, Layer3 und kann dann selber die VLANs routen!

- Netgear GS110EMX

Man kann alternativ auch mittels OpenLDAP und Radius Server auf dem NAS, soweit

die Pakete für Dein NAS vorhanden sind alles noch einmal sicherer machen und begrenzen.

Die AVM würde ich aber versuchen bei Layer2 Switchen den Rounting und das DNS Part erledigen

zu lassen, das passt auch bei mehr LAN Verkehr, noch. Ansonsten und/oder bei einem Layer3 Switch

dann den dort das LAN routen lassen und die AVM FB ist "nur" noch DNS und WAN Router.

BluKobold

So sähe es dann mit dem korrekten IP Routing aus:

Voraussetzung natürlich das dein Client das remote LAN per push route.... Kommando bekommt ! (OpenVPN Server Konfig)

Bei einem Default Gateway (alles über den Tunnel) geht das so natürlich nicht weil die FritzBox als einfacher Consumer Router kein "Umbiegen" der Default Route supportet. Auch ein Policy Routing supportet sie nicht.

Sowas dann auch noch auf einem so zentralen Gerät wie einem NAS zu betreiben unter den Umständen ist schon nichtmal mehr fahrlässig zu nennen. Sowas machen nichtmal mehr Laien, aber egal. Muss jeder selber entscheiden ob er so ein Risiko eingeht.

In der Regel erweisst man sich einen ziemlichen Bärendienst mit solchen Anbietern. Siehe auch:

heise.de/select/ct/archiv/2021/18/seite-18

Was haltet ihr von VPN?

Du solltest dann mit der o.a. statischen Route bestimmen WELCHE Verbindungen über so ein übles Konstrukt senden willst und was nicht. Deine Entscheidung !

Voraussetzung natürlich das dein Client das remote LAN per push route.... Kommando bekommt ! (OpenVPN Server Konfig)

Bei einem Default Gateway (alles über den Tunnel) geht das so natürlich nicht weil die FritzBox als einfacher Consumer Router kein "Umbiegen" der Default Route supportet. Auch ein Policy Routing supportet sie nicht.

ich nutze die Synology um via Open VPN eine Verbindung zu einem externen VPN Anbieter aufzubauen.

Keine besonders intelligente Idee wenn das öffentliche VPN Anbieter ala Nord VPN sind. Dort sind die Daten keinesfalls sicher, im Gegenteil. Viele dieser Anbieter nutzen dann auch deinen Client um andere ihrer User über deinen Client anonym zu routen.Sowas dann auch noch auf einem so zentralen Gerät wie einem NAS zu betreiben unter den Umständen ist schon nichtmal mehr fahrlässig zu nennen. Sowas machen nichtmal mehr Laien, aber egal. Muss jeder selber entscheiden ob er so ein Risiko eingeht.

In der Regel erweisst man sich einen ziemlichen Bärendienst mit solchen Anbietern. Siehe auch:

heise.de/select/ct/archiv/2021/18/seite-18

Was haltet ihr von VPN?

Du solltest dann mit der o.a. statischen Route bestimmen WELCHE Verbindungen über so ein übles Konstrukt senden willst und was nicht. Deine Entscheidung !

Alles klar nun habe ich es auch verstanden.

- Zwei Netze und via Routing

Kleiner MikroTik Router

- Zwei VLANs und via Routing

Kleiner VLAN Switch

BlueKobold

- Zwei Netze und via Routing

Kleiner MikroTik Router

- Zwei VLANs und via Routing

Kleiner VLAN Switch

BlueKobold