Heimnetzwerk - Aufteilung aktualisieren

Hallo, ich möchte mein Heimnetz mal neu konfigurieren / optimieren.

Ich habe dazu eine Fragen / Ideen-Suche:

Wie würdet Ihr folgendes Heimnetzwerk (hinsichtlich der Port-Aufteilung an der pfSense / virtuelle Ports / VLAN- Nutzung und am HP-Switch (VLAN, tagged/untagged) am sinnvollsten aufteilen?

Hardware:

pfSense APU4D4 (1xWAN,3xLAN)

(WAN: DSL über Draytek Vigor167)

HP Switch ProCurve 1800-24G

sowie für W-Lan:

TP-Link PoE-Switch TL-SG105PE (5 Ports)

Unifi Cloud Key gen2

3 x Unifi AP pro

benötigte Netzwerke:

2 x Ethernet Netzwerk (Heimnetz, IoT) jeweils inkl. eigenem DHCP-Server (pfSense)

(Die Ethernet-Endgeräte sind nicht VLAN-fähig)

3 x W-LAN (Heimnetz, IoT, Gäste) jeweils inkl. eigenem DHSP-Server (von pfSense) W-Lan's in dem Cloud Key konfiguriert

Natürlich muss am Ende alles noch in der pfSense mit den entsprechenden Regeln konfiguriert werden damit die einzelnen Netze zum Teil auch miteinander kommunizieren können.

Darum geht es aber nicht bei meiner Frage.

Es geht um die Aufteilung, welches Netz (wie) über welchen Port der Firewall geht und wie alles in dem Switch verteilt wird.

Vielen Dank schon mal vorab.

Ich bin gespannt 😊

Jörg

Ich habe dazu eine Fragen / Ideen-Suche:

Wie würdet Ihr folgendes Heimnetzwerk (hinsichtlich der Port-Aufteilung an der pfSense / virtuelle Ports / VLAN- Nutzung und am HP-Switch (VLAN, tagged/untagged) am sinnvollsten aufteilen?

Hardware:

pfSense APU4D4 (1xWAN,3xLAN)

(WAN: DSL über Draytek Vigor167)

HP Switch ProCurve 1800-24G

sowie für W-Lan:

TP-Link PoE-Switch TL-SG105PE (5 Ports)

Unifi Cloud Key gen2

3 x Unifi AP pro

benötigte Netzwerke:

2 x Ethernet Netzwerk (Heimnetz, IoT) jeweils inkl. eigenem DHCP-Server (pfSense)

(Die Ethernet-Endgeräte sind nicht VLAN-fähig)

3 x W-LAN (Heimnetz, IoT, Gäste) jeweils inkl. eigenem DHSP-Server (von pfSense) W-Lan's in dem Cloud Key konfiguriert

Natürlich muss am Ende alles noch in der pfSense mit den entsprechenden Regeln konfiguriert werden damit die einzelnen Netze zum Teil auch miteinander kommunizieren können.

Darum geht es aber nicht bei meiner Frage.

Es geht um die Aufteilung, welches Netz (wie) über welchen Port der Firewall geht und wie alles in dem Switch verteilt wird.

Vielen Dank schon mal vorab.

Ich bin gespannt 😊

Jörg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672567

Url: https://administrator.de/forum/heimnetzwerk-aufteilung-aktualisieren-672567.html

Ausgedruckt am: 18.07.2025 um 09:07 Uhr

13 Kommentare

Neuester Kommentar

Hallo,

3 VLANs auf der Pfsense. Ein Port an den HP Curve tagged mit allen VLANs.

Ebenso tagged muss der Port sein welcher zum TP Link geht und von dort ebenso zu allen APs.

Auf dem HP die PVID korrekt auf den Ports einstellen wo die LAN Endgeräte dran kommen.

Fürs WLAN mSSIDs einrichten in unterschiedlichen VLANs.

Das sollte es grob gewesen sein.

Natürlich gibt es zu dem 0815 Szenario hier im Forum zwanzigquadrillionen Anleitungen dazu, einfach die Suche bedienen.

Gruß

3 VLANs auf der Pfsense. Ein Port an den HP Curve tagged mit allen VLANs.

Ebenso tagged muss der Port sein welcher zum TP Link geht und von dort ebenso zu allen APs.

Auf dem HP die PVID korrekt auf den Ports einstellen wo die LAN Endgeräte dran kommen.

Fürs WLAN mSSIDs einrichten in unterschiedlichen VLANs.

Das sollte es grob gewesen sein.

Natürlich gibt es zu dem 0815 Szenario hier im Forum zwanzigquadrillionen Anleitungen dazu, einfach die Suche bedienen.

Gruß

Eine Idee von mir ist z.B., den TP-Link-Switch für W-Lan direkt an einen Port der Firewall anschließen

Das hat @michi1983 doch genau so beschrieben?

Ebenso tagged muss der Port sein welcher zum TP Link geht und von dort ebenso zu allen APs.

Mahlzeit.

Das Switch sollte in einem Management IP Bereich beheimatet sein, wo sich sonst nichts tummelt außer vielleicht Server oder ähnliche Gerätschaften.

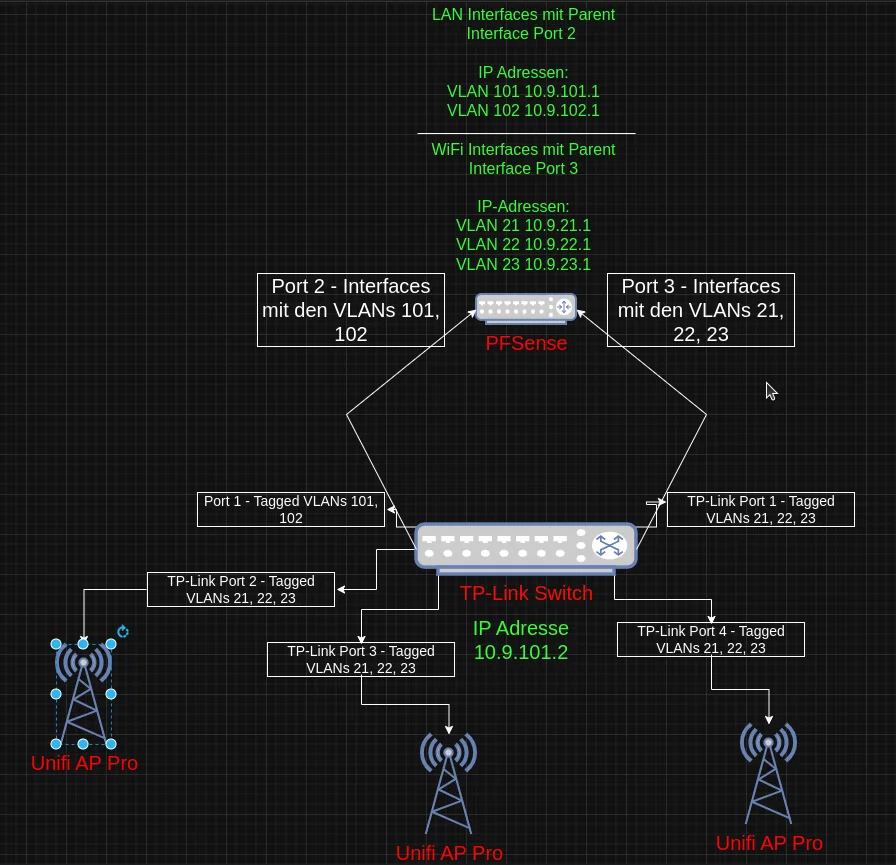

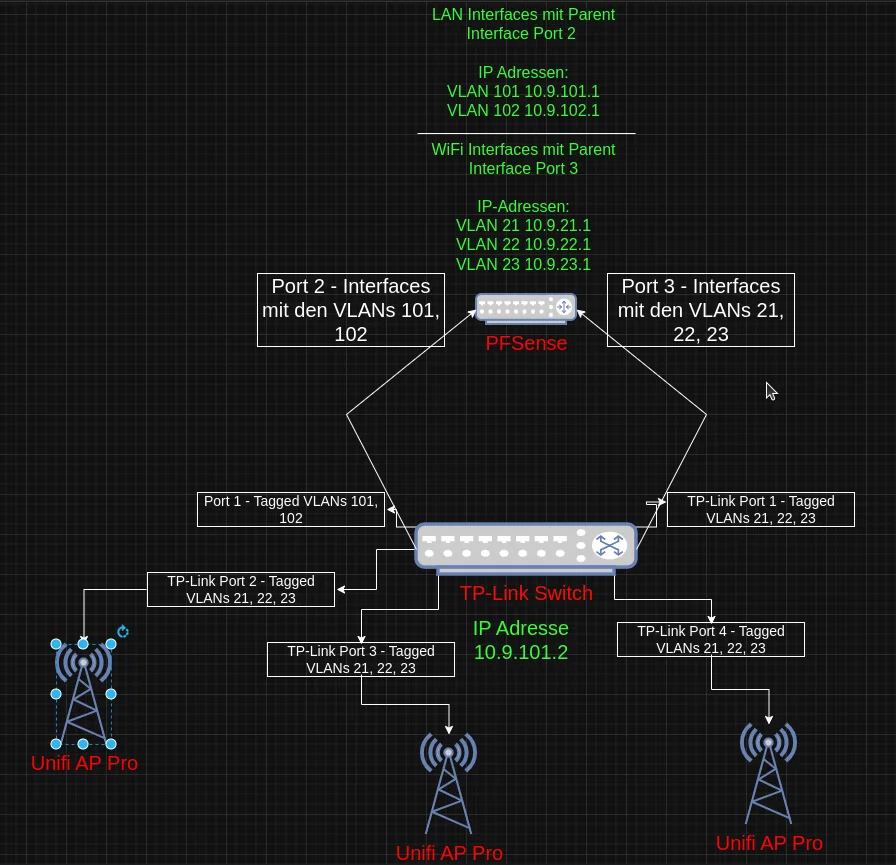

Auf dem Switch und respektive den Switchports kannst du dann die VLANs definieren, welche über einen Uplink an die PFSense weitergehen sollen. Ähnlich, wie auf dem nachstehenden Schema:

Gruß

Marc

Das Switch sollte in einem Management IP Bereich beheimatet sein, wo sich sonst nichts tummelt außer vielleicht Server oder ähnliche Gerätschaften.

Auf dem Switch und respektive den Switchports kannst du dann die VLANs definieren, welche über einen Uplink an die PFSense weitergehen sollen. Ähnlich, wie auf dem nachstehenden Schema:

Gruß

Marc

welches Netz (wie) über welchen Port der Firewall geht und wie alles in dem Switch verteilt wird.

Das macht man immer über Trunk Links wie es HIER im Detail beschrieben ist.Idealerweise natürlich immer mit einem LACP LAG um zum Switch entsprechend Bandbreite und auch Redundanz zu haben. Simple Standardkonfig also...

Link Aggregation (LAG) im Netzwerk

Von einem Design wie dem obigen ist in Bezug auf die feste Verteilung der IP Netze eher abzuraten. Stirbt einer der Links stirbt damit auch vollständig die Connectivity zu diesen IP Netzen. Man verliert also die wichtige Redundanz bei der Anbindung. Mit einem LACP LAG wäre das nicht der Fall.

Das wird langsam doch komplex für mein Heimnetz

Auch für einen Netzwerk Anfänger und insbesondere Administrator ist das wie Wischwasser nachfüllen am Auto. Was daran "komplex" sein soll ist völlig unverständlich?! Ganz besonders wenn man es auch als Administrator bebildert und Schritt für Schritt in einem Tutorial auf dem Silbertablett serviert bekommt, aber nundenn. Deine Entscheidung!Du musst ja auch keinen LAG nehmen obwohl das sehr sinnvoll wäre.

Nimm einfach eine einfache Patch Strippe für einen Firewall Port, richte da die VLANs ein, verbinde damit Switch und Firewall und gut iss. Eine Strippe in zwei RJ45 Stecker stecken schaffst du ganz sicher...

Ist dann zwar ohne Redundnaz aber für ein Heimnetz ist auch das völlig ausreichend.

Unify mit seinem Vendor Lock und Controller Zwang (Clud Key etc.) installiert man nicht wenn man ein freies Setup will. Dann lässt man die Finger von solchen Gruselherstellern. Besonders zumal du ja schon gute und für alles erforderliche Firewall und Switchhardware rumliegen hast und dir damit alle (freien) Türen offenstehen. Unnötiges wie einen Cloud Key benötigt niemand. Deine etwas schräge Denke mit noch komplizierterer und doppelter HW Neuanschaffung etwas zu verschlimmbessern ist in einem Adminstratorforum schon etwas schwer nachzuvollziehen... 🤔

Deine etwas schräge Denke mit noch komplizierterer HW Neuanschaffung etwas zu verschlimmbessern ist in einem Adminstratorforum schon etwas schwer nachzuvollziehen...

Na, na, na. Nicht gleich Pusteln bekommen, nur weil der Name "Unifi" fällt

Und es ist auch nichts kompliziertes daran ein Unifi-Setup anzuschaffen (und in Betrieb zu nehmen). Aber es wäre von der technischen Flexibilität eher ein Rückschritt. Der Punkt ist allerdings, ob der TE diese Flexibilität überhaupt benötigt und das muss ja er entscheiden.

Zitat von @Nominis:

Hallo Marc, vielen Dank für die Grafik.

Verstehe ich es richtig? Von der FW gehen 2 Patch-Kabel zum TP-Link-Switch (Port2 und Port3)?

(auf der TP-Link-Seite heißen beide Kabel dann Port 1)

1 x für VLAN 101 und 102 (Tagged) sowie 1 x für VLAN 21-23 (Tagged)?

Port 3-5 ist dann für die 3 APs.

Gern hätte ich aber noch per PoE den Cloud Key mit am Switch.

Also alle 4 PoE-Geräte am TP-Link-Switch.

Dann hätte ich nur noch einen Port für die Verbindung zur FW.

Port 4 der FW wäre dann für die 2 Netze (+ Management-Netz) zum HP-Switch?

Gruß Jörg

Hallo Marc, vielen Dank für die Grafik.

Verstehe ich es richtig? Von der FW gehen 2 Patch-Kabel zum TP-Link-Switch (Port2 und Port3)?

(auf der TP-Link-Seite heißen beide Kabel dann Port 1)

1 x für VLAN 101 und 102 (Tagged) sowie 1 x für VLAN 21-23 (Tagged)?

Port 3-5 ist dann für die 3 APs.

Gern hätte ich aber noch per PoE den Cloud Key mit am Switch.

Also alle 4 PoE-Geräte am TP-Link-Switch.

Dann hätte ich nur noch einen Port für die Verbindung zur FW.

Port 4 der FW wäre dann für die 2 Netze (+ Management-Netz) zum HP-Switch?

Gruß Jörg

Das war leider Quatsch meinerseits.

In meinem Beispiel sind es zwei Kabel von der Firewall zum TP-Link, an unterschiedliche Poets natürlich.

Sonst klappt das nicht so recht

Es ist besser nicht alles über eine Schnittstelle zu schaufeln, da dann ein künstlicher Flaschenhals entstehen kann.

Du wirst jetzt keine größeren Datenraten benötigen und diese auch ständig.

Dennoch besser gleich von Anfang an etwas mehr planen und richtig aufstellen das Ganze.

Gruß

Marc