IPTables für eine Bridge

Hallo Zusammen,

ich habe folgendes Setup:

DSL --- DSL Modem --- Ethernet --- Debian mit Bridge --- Ethernet --- CPE

Auf dem Debian Client sind 3 Interfaces. enp0s3 als Management, enp0s8 als link zum DSL Modem, enp0s9 als link zum CPE.

enp0s8 und enp0s9 habe ich gebrückt.

Nun wollte ich mit iptables filter auf br0 einbauen, bekomme es aber nicht hin, dass die Regeln angwendet werden.

Z.B.: iptables -A (INPUT od. FORWARD) -m physdev --physdev-(in oder out) enp0s8 -p udp --sport 53 -j DROP

Wie kann ich iptable Regel für eine Bridge anwenden?

Vielen Dank für eure Vorschläge!

ich habe folgendes Setup:

DSL --- DSL Modem --- Ethernet --- Debian mit Bridge --- Ethernet --- CPE

Auf dem Debian Client sind 3 Interfaces. enp0s3 als Management, enp0s8 als link zum DSL Modem, enp0s9 als link zum CPE.

enp0s8 und enp0s9 habe ich gebrückt.

auto enp0s3

iface enp0s3 inet dhcp

auto enp0s8

iface enp0s8 inet manual

auto enp0s9

iface enp0s9 inet manual

auto br0

iface br0 inet dhcp

bridge_ports enp0s8 enp0s9Nun wollte ich mit iptables filter auf br0 einbauen, bekomme es aber nicht hin, dass die Regeln angwendet werden.

Z.B.: iptables -A (INPUT od. FORWARD) -m physdev --physdev-(in oder out) enp0s8 -p udp --sport 53 -j DROP

Wie kann ich iptable Regel für eine Bridge anwenden?

Vielen Dank für eure Vorschläge!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6730708456

Url: https://administrator.de/forum/iptables-fuer-eine-bridge-6730708456.html

Ausgedruckt am: 02.08.2025 um 07:08 Uhr

19 Kommentare

Neuester Kommentar

Ist mit "DSL Modem" wirklich ein reines NUR Modem ala Vigor 167 oder Zyxel VMG3006 gemeint oder wurde hier wieder laienhaft Modem und Router verwechselt?

Technisch ist es bekanntlich ein großer Unterschied ob nur Modem oder Router!

Das Interface auf das du dein Regelwerk gebunden hast ist ebenso falsch. Das sollte natürlich das "br0" Interface sein und nicht eines der physischen Memberinterfaces wie bei dir! 🧐

Zum Rest hat Kollege @commodity schon alles gesagt. Wenn man mal davon absieht das iptables ein totes Pferd ist und man besser nur noch nftables nutzen sollte.

Technisch ist es bekanntlich ein großer Unterschied ob nur Modem oder Router!

Das Interface auf das du dein Regelwerk gebunden hast ist ebenso falsch. Das sollte natürlich das "br0" Interface sein und nicht eines der physischen Memberinterfaces wie bei dir! 🧐

Zum Rest hat Kollege @commodity schon alles gesagt. Wenn man mal davon absieht das iptables ein totes Pferd ist und man besser nur noch nftables nutzen sollte.

Das sollte natürlich das "br0" Interface sein ...

Darüber bin ich auch gestolpert, aber ich habe ihn so verstanden, dass er nicht das gesamte Interface filtern wollte, sondern nur einzelne physische Devices, die auf der Bridge liegen. Das müsste doch im Prinzip gehen, ist aber wahrscheinlich nur in VLAN-Szenarien sinnvoll. Bei einer physischen Bridge wohl eher nicht. Ich habe aber auch schon gesehen, dass Leute mehrere Netze ungetrennt über eine Bridge laufen lassen. Vielleicht ist das so ein Fall.Viele Grüße, commodity

Aus dieser Quelle ergeben sich folgende Ansätze:

1. Kernel-Version

2. br_netfilter aktiviert

3. net.bridge.bridge-nf-call-iptables in sysctl.conf gesetzt?

Viele Grüße, commodity

1. Kernel-Version

2. br_netfilter aktiviert

3. net.bridge.bridge-nf-call-iptables in sysctl.conf gesetzt?

Viele Grüße, commodity

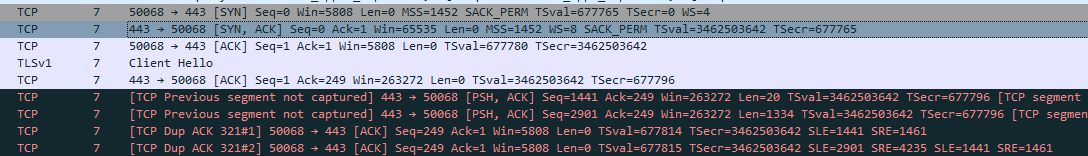

TCP Offloading hat bekanntlich nichts mit MTU und MSS Settings zu tun! Ist also zu erwarten das das nix bringt.

Hier etwas zu den Basics:

cisco.com/c/de_de/support/docs/long-reach-ethernet-lre-digital-s ...

Hier etwas zu den Basics:

cisco.com/c/de_de/support/docs/long-reach-ethernet-lre-digital-s ...

MTU ist nur die halbe Miete. Hast du ggf. auch mal die MSS auf dem lokalen Interface angepasst?

medium.com/@xpwang/how-to-change-tcp-mss-in-linux-272af59d34b8

medium.com/@xpwang/how-to-change-tcp-mss-in-linux-272af59d34b8