Kleines SoHo-Netzwerk durch VPN per Mikrotik erweitern

Hi ho,

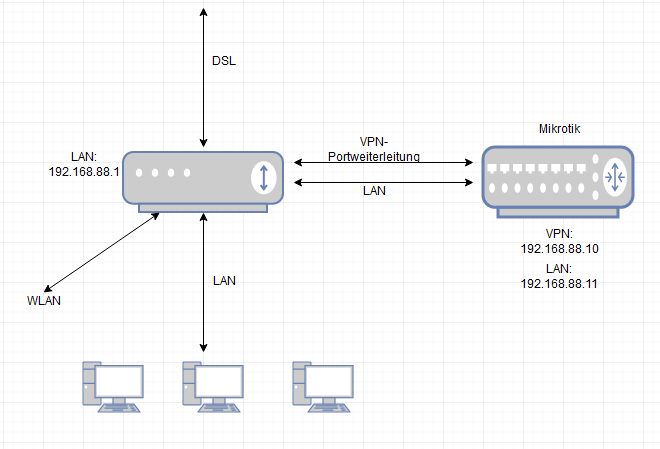

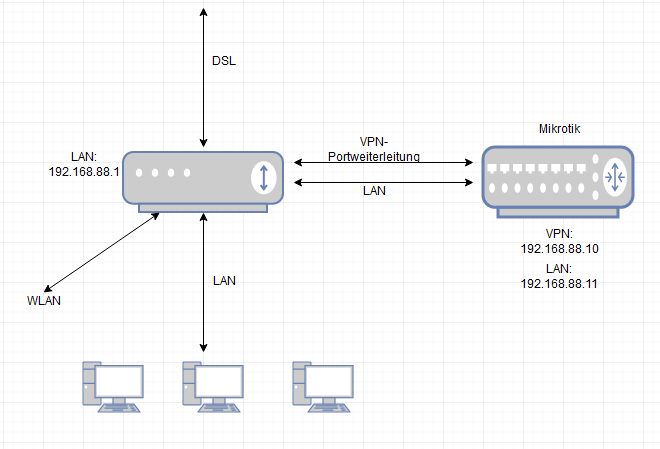

ich möchte ein kleines, bestehendes Netzwerk mit einer VPN-Lösung erweitern.

VPN mache ich gerne mit Mikrotik - deshalb würde ich gerne für einen VPN-Zugang einen kleinen Mikrotik-Router zur vorhandenen Hardware ergänzen.

Ich stelle mir gerade die Frage, ob WAN-Port und LAN-Port des Mikrotik im gleichen Subnetz sein können.

Grundsätzlich würde ich es so eigentlich nicht lösen, aber weil der vorhandene DSL-Router (Speedlink 5501) erhalten bleiben soll und das WLAN des Routers mit dem LAN kommunizieren können soll, bin ich mir gerade nicht sicher, ob ich den Mikrotik eventuell so einbinden könnte, um ein VPN per Mikrotik einrichten könnte:

1)

Homeoffice-User verbindet sich per Portweiterleitung vom Router mit dem Mikrotik, welcher über das VPN-Transfernetz Zugang zum LAN erhält.

Ginge das so, oder gäbs da nen Loop oder andere Probleme?

(Der Router selbst kann kein VPN und falls doch, vertraue ich seinem VPN nicht, zumal der Router out of Support ist).

2)

Die Alternative wäre z.B. einen Mikrotik hAP ac² zu nehmen, den vorhandenen DSL-Router nur noch für VoIP einzusetzen und den Mikrotik dahinter setzen, um das eigentliche LAN und den VPN-Zugang bereitzustellen. Dann hätte ich es aber doppelt geNATet - scheint mir jetzt auch nicht perfekt zu sein.

Interessehalber wüsste ich deshalb gerne - falls es jemand begründen kann - ob die o.g. Idee geht, oder nicht.

Vielen Dank vorab!

Gruß

Colt

ich möchte ein kleines, bestehendes Netzwerk mit einer VPN-Lösung erweitern.

VPN mache ich gerne mit Mikrotik - deshalb würde ich gerne für einen VPN-Zugang einen kleinen Mikrotik-Router zur vorhandenen Hardware ergänzen.

Ich stelle mir gerade die Frage, ob WAN-Port und LAN-Port des Mikrotik im gleichen Subnetz sein können.

Grundsätzlich würde ich es so eigentlich nicht lösen, aber weil der vorhandene DSL-Router (Speedlink 5501) erhalten bleiben soll und das WLAN des Routers mit dem LAN kommunizieren können soll, bin ich mir gerade nicht sicher, ob ich den Mikrotik eventuell so einbinden könnte, um ein VPN per Mikrotik einrichten könnte:

1)

Homeoffice-User verbindet sich per Portweiterleitung vom Router mit dem Mikrotik, welcher über das VPN-Transfernetz Zugang zum LAN erhält.

Ginge das so, oder gäbs da nen Loop oder andere Probleme?

(Der Router selbst kann kein VPN und falls doch, vertraue ich seinem VPN nicht, zumal der Router out of Support ist).

2)

Die Alternative wäre z.B. einen Mikrotik hAP ac² zu nehmen, den vorhandenen DSL-Router nur noch für VoIP einzusetzen und den Mikrotik dahinter setzen, um das eigentliche LAN und den VPN-Zugang bereitzustellen. Dann hätte ich es aber doppelt geNATet - scheint mir jetzt auch nicht perfekt zu sein.

Interessehalber wüsste ich deshalb gerne - falls es jemand begründen kann - ob die o.g. Idee geht, oder nicht.

Vielen Dank vorab!

Gruß

Colt

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 6453434630

Url: https://administrator.de/forum/kleines-soho-netzwerk-durch-vpn-per-mikrotik-erweitern-6453434630.html

Ausgedruckt am: 18.07.2025 um 07:07 Uhr

5 Kommentare

Neuester Kommentar

ob WAN-Port und LAN-Port des Mikrotik im gleichen Subnetz sein können.

Wie sollte das gehen?? Damit ist eine eindeutige Wegefindung im Layer 3 (IP Routing) technisch unmöglich. Kein Router der Welt kann sowas...Es gibt aber ggf. einen "Adresstrick" es dennoch mit einer Kaskade zu erreichen also ein Klassiker den du als Profi ja zur Genüge kennst.

Normal betreibt man keine Clients im Koppelnetz und der o.a. Speedlink würde nur einen Koppellink zum MT haben.

Wenn man das aber aus welchen Gründen auch immer unbedingt will, kannst du das o.a. Netz teilen.

Sprich wenn das .88er Netz einen 24er Prefix hast teilst du es mit einem 25er Prefix.

Normale Clients verbleiben dann im .88.0 /25 Koppelnetz und die VPN User migrieren ins lokale .88.128 /25 Netz.

So musst du nichts groß anfassen und ändern.

Was dir sicher vorschwebt ist ein "VPN on the stick" oder auch "one armed VPN" wie du es hier an einem Beispieldesign mit IKEv2 onboard VPNs sehen kannst:

Geht z.B auch einfach und schnell mit einem Raspberry Pi.

Dann hätte ich es aber doppelt geNATet - scheint mir jetzt auch nicht perfekt zu sein.

Das ist natürlich Unsinn, denn du weisst als Mikrotik Profi das das NAT abschlatbar ist auf dem MT. Erfordert dann aber eine statische Route auf dem Speedlink. Doppeltes NAT lässt sich also einfach vermeiden.Solch ein Design ist per se immer machbar, auch natürlich mit einem MT, hat aber immer den gravierenden Nachteil das der Traffic immer doppelt am Server auftritt und das Netz belastet und die Performance einschränkt. Technisch deutlich besser wäre also immer die Kaskaden Lösung. (Noch besser natürlich die Lösung mit einem VPN fähigen Router ganz ohne Kaskade...

Such den für dich gangbarsten Weg selber raus unter den Optionen...

Es scheitert an der Stelle wo zwei interfaces im gleichen Subnetz liegen.

Es scheitert an der Stelle wo zwei interfaces im gleichen Subnetz liegen.

Das ist natürlich richtig. Den routingtechnischen L3 Unsinn hat Mr. Seavers sicher im Eifer des Gefechts gemacht ohne nachzudenken. Aber es reicht ja auch ein Interface oder wenn er unbedingt 2 will dann die als LACP LAG auf dem MT konfiguriert aber mit einer IP natürlich. (Siehe Anmerkung im Folgenden...)wird mit Portweiterleitung an die 192.168.88.10 geroutet. Von dort aus sendet der Mikrotik als 192.168.88.11 ins LAN hinein

Hää?? Wie soll das denn gehen?? Wenn der MT als one armed VPN Server die .10 im Netz hat sendet er doch auch mit der .10 und nicht mit .11. Wo sollte die auch herkommen?? Wo bleibt hier dein IP KnoffHoff?? Zudem ist im Mikrotik als Gateway die 192.168.88.1 eingetragen.

Für einen Netzwerk Administrator eine Binsenweisheit... Ich könnte ja noch zwei Forwarding-Regeln hinzufügen: alles für 192.168.88.1

Bahnhof?? In einem one armed Design hast du PFW Regeln doch ausschliesslich nur am Internet Router sprich Speedlink. Also der .88.1 wie du selber sagst. Dort musst du dann nur UDP 500, 4500 und ESP forwarden auf die interne MT IP wenn du sinnvollerweise L2TP VPN für die Clients machst. Mehr nicht...An welcher Stelle scheitert es denn konrekt?

An keiner Stelle wenn man jetzt mal von den doppelten IP Links absieht!!Das kann man alles so machen sofern du ohne Kaskade mit den technischen Nachteilen bei one armed Designs wie doppeltem Traffic usw. leben kannst und dir die generelle Problematik das du per PFW ungeschützten Internet Traffic ins lokale Netz leiten musst nichts ausmacht.

Das musst natürlich letztlich du oder der, der damit später arbeiten soll entscheiden.

Wenns das denn nun war bitte deinen Thread hier dann auch als erledigt markieren!