Konfiguration Cisco 1921 Router in Verbindung mit T-DSL Business (Flatrate mit dynamischer IP)

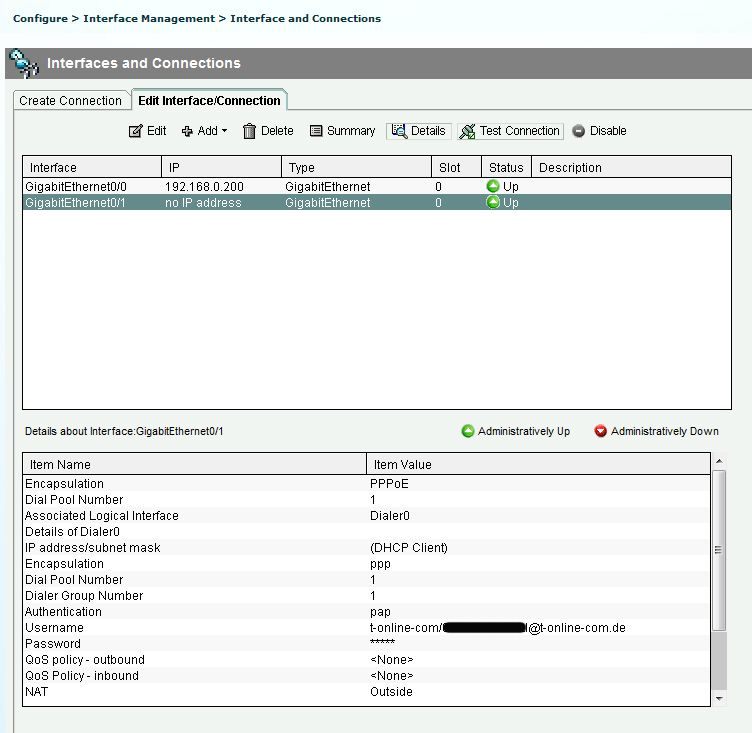

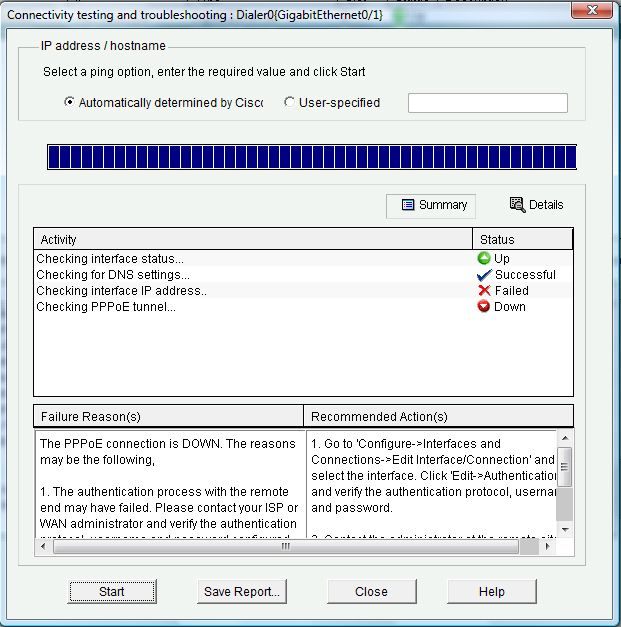

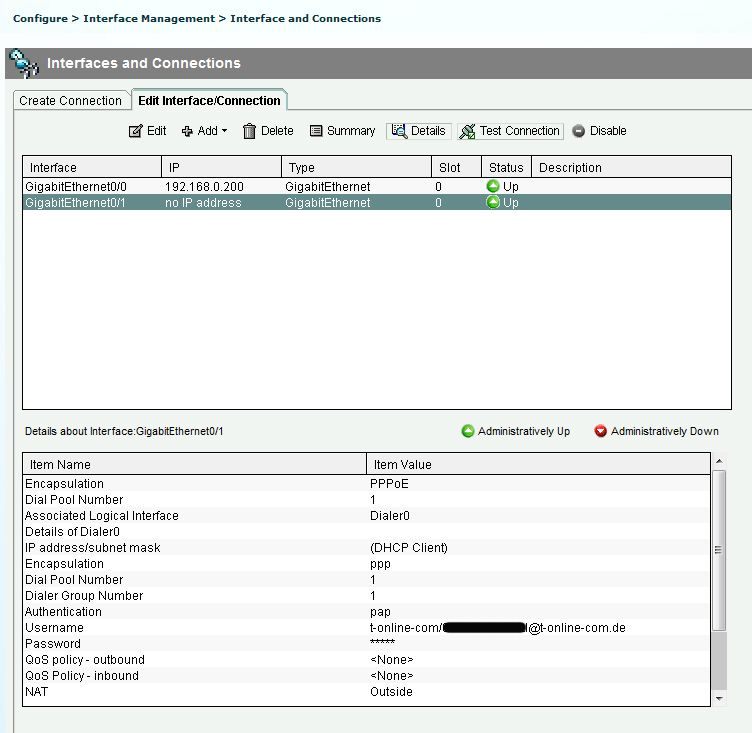

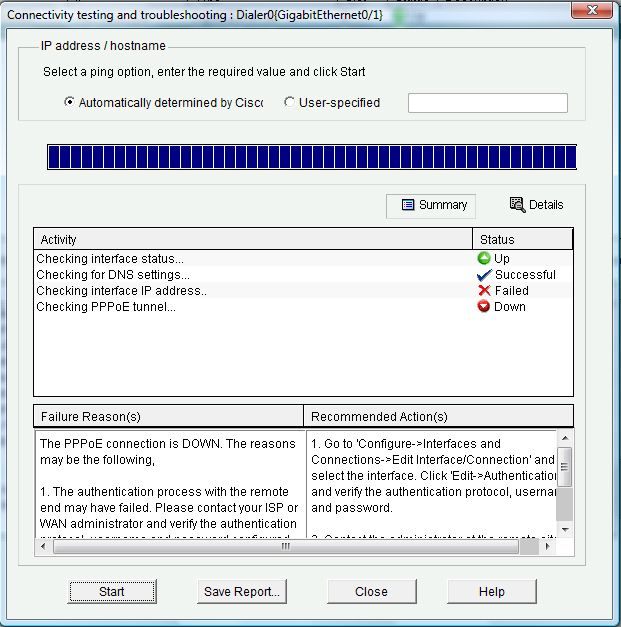

Verbindungsaufbau klappt nicht. Dem Router wird vom Internetprovider keine IP zugewiesen.

Hallo!

Wenn ich die Eingabewerte meines bisherigen Routers, mit dem die T-DSL-Einwahl problemlos funktioniert, auf einen Cisco-1921-Router übertrage, klappt die Einwahl bei TDSL-Business nicht. Woran kann das liegen?

Screenshots:

Als DSL-Modem wird ein Telekom Speedport 201 verwendet.

Vielen Dank vorab.

Hallo!

Wenn ich die Eingabewerte meines bisherigen Routers, mit dem die T-DSL-Einwahl problemlos funktioniert, auf einen Cisco-1921-Router übertrage, klappt die Einwahl bei TDSL-Business nicht. Woran kann das liegen?

Screenshots:

Als DSL-Modem wird ein Telekom Speedport 201 verwendet.

Vielen Dank vorab.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 177833

Url: https://administrator.de/forum/konfiguration-cisco-1921-router-in-verbindung-mit-t-dsl-business-flatrate-mit-dynamischer-ip-177833.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

52 Kommentare

Neuester Kommentar

Siehe auch: Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Beachte das der Username bei TDSL Business zwingend in der folgenden Notation eingegeben werden muss:

Benutzername bei dynamischer IP: t-online-com/xxxxxxxxxxxx@t-online-com.de

Benutzername bei fester IP: feste-ip/xxxxxxxxxxxx@t-online-com.de

Ein lauffähige Internet Zugangs Konfiguration auf deinem 1921 Router mit dynamischer TDSL Business IP sähe dann so aus:

!

service timestamps debug datetime msec localtime

service timestamps log datetime localtime

service password-encryption

!

hostname cisco1921

!

enable secret Geheim

!

no aaa new-model

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

!

ip dhcp excluded-address 172.16.10.1 172.16.10.100

ip dhcp excluded-address 172.16.10.150 172.16.10.254

!

ip dhcp pool c1921

network 172.1610.0 255.255.255.0

default-router 172.16.10.254

dns-server 172.16.10.254

domain-name gka.test

lease 3

!

ip inspect name myfw tcp

ip inspect name myfw udp

!

interface Ethernet0

description Lokales LAN

ip address 172.16.10.254 255.255.255.0

no ip redirects

no ip proxy-arp

ip nat inside

ip tcp adjust-mss 1452

!

interface Ethernet1

description DSL Modem SP 201

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

pppoe enable group global

pppoe-client dial-pool-number 1

no keepalive

no cdp enable

!

interface Dialer0

description Dialin T-Online TDSL Business (dyn. IP)

ip address negotiated

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip nat outside

ip inspect myfw out

ip virtual-reassembly

encapsulation ppp

dialer pool 1

no keepalive

no cdp enable

ppp authentication pap callin

ppp pap sent-username t-online-com/xxxxxxxxxxxx@t-online-com.de password Geheim

ppp ipcp dns request

ppp ipcp mask request

!

no ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 Dialer0

!

no ip http server

ip http secure-server

!

ip dns server

ip nat inside source list 103 interface Dialer0 overload

!

access-list 23 permit 172.16.10.0 0.0.0.255

access-list 103 permit ip 172.16.10.0 0.0.0.255 any

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit gre any any --> (nur für PPTP Dialin erforderlich !)

access-list 111 permit tcp any any eq 1723 --> (nur für PPTP Dialin erforderlich !)

access-list 111 deny ip any any log

dialer-list 1 protocol ip list 103

!

banner motd .

GKA sein Router !!

Fingergrabbing and pressing the cnoeppkes from the routers is

allowed for die experts only! So all the “lefthanders” stay away

and do not disturben the brainstorming von here working

intelligencies. Otherwise you will be out thrown and kicked

anderswhere! Also: please keep still and only watchen astaunished

the blinkenlights.

.

!

line con 0

no modem enable

line aux 0

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet ssh

!

end

Damit klappt deine TDSL Business verbindung dann auf Anhieb. "xxxxx" im Username String ist dann dein TDSL Business Username !

Willst du zusätzlich den Router über DynDNS erreichbar machen um z.B. mit einem PPTP VPN remote aufs lokale netzwerk zuzugreifen musst du noch folgende Einstellungen ergänzen:

DynDNS: (Global Kommando)

ip ddns update method dyndns

HTTP

add http://<username>:<pw>:@members.dyndns.org/nic/update?system=dyndns&hostname=<h>&myip=<a>

interval maximum 1 0 0 0

!

PPTP VPN Dialin für remoten Zugriff:

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

username vpnbenutzer password geheim

!

interface Virtual-Template1

description PPTP Einwahl Interface fuer VPN Zugang

ip unnumbered Ethernet 0

no keepalive

no cdp enable

peer default ip address pool pptp_dialin

ppp encrypt mppe 128 required

ppp authentication ms-chap-v2

!

ip local pool pptp_dialin 172.16.10.240 172.16.10.250

!

Details zum PPTP VPN Dialin

VPNs einrichten mit PPTP

Ist eigentlich eine kinderleichte Standardkonfig die in 3 Minuten erledigt ist !!

Beachte das der Username bei TDSL Business zwingend in der folgenden Notation eingegeben werden muss:

Benutzername bei dynamischer IP: t-online-com/xxxxxxxxxxxx@t-online-com.de

Benutzername bei fester IP: feste-ip/xxxxxxxxxxxx@t-online-com.de

Ein lauffähige Internet Zugangs Konfiguration auf deinem 1921 Router mit dynamischer TDSL Business IP sähe dann so aus:

!

service timestamps debug datetime msec localtime

service timestamps log datetime localtime

service password-encryption

!

hostname cisco1921

!

enable secret Geheim

!

no aaa new-model

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip source-route

!

ip dhcp excluded-address 172.16.10.1 172.16.10.100

ip dhcp excluded-address 172.16.10.150 172.16.10.254

!

ip dhcp pool c1921

network 172.1610.0 255.255.255.0

default-router 172.16.10.254

dns-server 172.16.10.254

domain-name gka.test

lease 3

!

ip inspect name myfw tcp

ip inspect name myfw udp

!

interface Ethernet0

description Lokales LAN

ip address 172.16.10.254 255.255.255.0

no ip redirects

no ip proxy-arp

ip nat inside

ip tcp adjust-mss 1452

!

interface Ethernet1

description DSL Modem SP 201

no ip address

no ip redirects

no ip unreachables

no ip proxy-arp

pppoe enable group global

pppoe-client dial-pool-number 1

no keepalive

no cdp enable

!

interface Dialer0

description Dialin T-Online TDSL Business (dyn. IP)

ip address negotiated

ip access-group 111 in

no ip redirects

no ip unreachables

no ip proxy-arp

ip mtu 1492

ip nat outside

ip inspect myfw out

ip virtual-reassembly

encapsulation ppp

dialer pool 1

no keepalive

no cdp enable

ppp authentication pap callin

ppp pap sent-username t-online-com/xxxxxxxxxxxx@t-online-com.de password Geheim

ppp ipcp dns request

ppp ipcp mask request

!

no ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 Dialer0

!

no ip http server

ip http secure-server

!

ip dns server

ip nat inside source list 103 interface Dialer0 overload

!

access-list 23 permit 172.16.10.0 0.0.0.255

access-list 103 permit ip 172.16.10.0 0.0.0.255 any

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit gre any any --> (nur für PPTP Dialin erforderlich !)

access-list 111 permit tcp any any eq 1723 --> (nur für PPTP Dialin erforderlich !)

access-list 111 deny ip any any log

dialer-list 1 protocol ip list 103

!

banner motd .

GKA sein Router !!

Fingergrabbing and pressing the cnoeppkes from the routers is

allowed for die experts only! So all the “lefthanders” stay away

and do not disturben the brainstorming von here working

intelligencies. Otherwise you will be out thrown and kicked

anderswhere! Also: please keep still and only watchen astaunished

the blinkenlights.

.

!

line con 0

no modem enable

line aux 0

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet ssh

!

end

Damit klappt deine TDSL Business verbindung dann auf Anhieb. "xxxxx" im Username String ist dann dein TDSL Business Username !

Willst du zusätzlich den Router über DynDNS erreichbar machen um z.B. mit einem PPTP VPN remote aufs lokale netzwerk zuzugreifen musst du noch folgende Einstellungen ergänzen:

DynDNS: (Global Kommando)

ip ddns update method dyndns

HTTP

add http://<username>:<pw>:@members.dyndns.org/nic/update?system=dyndns&hostname=<h>&myip=<a>

interval maximum 1 0 0 0

!

PPTP VPN Dialin für remoten Zugriff:

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

username vpnbenutzer password geheim

!

interface Virtual-Template1

description PPTP Einwahl Interface fuer VPN Zugang

ip unnumbered Ethernet 0

no keepalive

no cdp enable

peer default ip address pool pptp_dialin

ppp encrypt mppe 128 required

ppp authentication ms-chap-v2

!

ip local pool pptp_dialin 172.16.10.240 172.16.10.250

!

Details zum PPTP VPN Dialin

VPNs einrichten mit PPTP

Ist eigentlich eine kinderleichte Standardkonfig die in 3 Minuten erledigt ist !!

Nein, der Router ist sofort online wie alle anderen Router auch.

Deine aktuelle Konfig bekommst du raus indem du den Router einfach per Telnet (Putty) im loklaen LAN ansprichst oder mit Putty oder TeraTerm über den seriellen Konsol Anschluss. Terminal auf 9600 Baud, keine Parity, ein Stopbit, 8 Datenbit und keine Flow Control einstellen.

Einloggen mit deinem Passowort, dann enable eingeben und dann gibst du show run ein...et voila..da ist deine aktive config !

Es macht Sinn die hier mal anonymisiert zu posten um zu sehen wo dein Fehler ist.

Deine aktuelle Konfig bekommst du raus indem du den Router einfach per Telnet (Putty) im loklaen LAN ansprichst oder mit Putty oder TeraTerm über den seriellen Konsol Anschluss. Terminal auf 9600 Baud, keine Parity, ein Stopbit, 8 Datenbit und keine Flow Control einstellen.

Einloggen mit deinem Passowort, dann enable eingeben und dann gibst du show run ein...et voila..da ist deine aktive config !

Es macht Sinn die hier mal anonymisiert zu posten um zu sehen wo dein Fehler ist.

Die Fehler kannst du ja schon sehen wenn du beide Konfigs mal vergleichst !!

Der Kardinalsfehler ist dein abgeschaltetes Routing mit "no ip routing" !!

Damit routet der Router logischerweise gar nicht. Klar das dann alles tot ist.

DHCP auf dem Dialer Interface zu machen wo PPP aktiv ist, ist natürlich auch völliger Unsinn ! Dort muss "negotiated" stehen !

Außerdem fehlt deine Default Route ! Alles Dinge die in die Sackgasse führen, man mit etwas Nachdenken aber sofort erkennt...

Mit conf t und dann ip routing <ctrl z> und wr ist das Problem behoben und alles sollte klappen...

Der Kardinalsfehler ist dein abgeschaltetes Routing mit "no ip routing" !!

Damit routet der Router logischerweise gar nicht. Klar das dann alles tot ist.

DHCP auf dem Dialer Interface zu machen wo PPP aktiv ist, ist natürlich auch völliger Unsinn ! Dort muss "negotiated" stehen !

Außerdem fehlt deine Default Route ! Alles Dinge die in die Sackgasse führen, man mit etwas Nachdenken aber sofort erkennt...

Mit conf t und dann ip routing <ctrl z> und wr ist das Problem behoben und alles sollte klappen...

Keine Ahnung wie das mit dem Klicki Bunti Mist geht. Das macht so oder so nicht alles korrekt. Richtige IT Männer nutzen das CLI und nicht so einen Mist für Weicheier der eh nie richtig funktioniert wie man an deinem Beispiel ja sieht !!

Also du gehst auf die Konsole oder machst ein Telnet und loggst dich ein. Am Kommando Prompt gibst du ein:

Router> enable

Passwort eingeben...

Router#conf t (In den Konfig Modus gehen)

Router#(config)ip routing (Kommando eingeben, übrigens so gibt man alle Kommandos aus der o.a. Konfig ein !)

Router#(config) <ctrl z> oder exit (Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Router# show run (Konfig ansehen und kontrollieren ob alle Kommandos richtig sind.

Router# exit (Login verlassen)

So einfach ist das mit dem CLI ...man muss nur wollen ! Basis Infos dazu findest du hier:

cisco.com/en/US/docs/wireless/mwam/user/guide/CLI.pdf

Also du gehst auf die Konsole oder machst ein Telnet und loggst dich ein. Am Kommando Prompt gibst du ein:

Router> enable

Passwort eingeben...

Router#conf t (In den Konfig Modus gehen)

Router#(config)ip routing (Kommando eingeben, übrigens so gibt man alle Kommandos aus der o.a. Konfig ein !)

Router#(config) <ctrl z> oder exit (Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Router# show run (Konfig ansehen und kontrollieren ob alle Kommandos richtig sind.

Router# exit (Login verlassen)

So einfach ist das mit dem CLI ...man muss nur wollen ! Basis Infos dazu findest du hier:

cisco.com/en/US/docs/wireless/mwam/user/guide/CLI.pdf

Kollege dog hat Recht, das ist der Fehler !! Deshalb oben ja auch der Hinweis die Konfigs zu vergleichen, denn das Beispiel ist eine aktiv funktionierende Konfig !! Bei einem PPPoE Zugang gibt es logischerweise kein DHCP !!

Änder das entsprechend und dann klappt das auch !

Für dich als "Nichtkryptiker":

Router> enable

Passwort eingeben...

Router#conf t (In den Konfig Modus gehen)

Router#(config)int dialer 0

Router#(config-int) ip address negotiated

Router#(config) <ctrl z> oder exit (2 mal um Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Router# show run (Konfig ansehen und kontrollieren ob alle Kommandos richtig sind.

Router# exit (Login verlassen)

Mit Kryptik hat das übrigens nix zu tun. Das CLI ist viel übersichtlicher und logischer und macht dann auch das was man ihm so sagt und nicht Mist die mit verkehrten Mausklicks in die Konfig kommen !

Aus Sicherheitsgründen solltest du auch besser noch sagen "no ip source-route" !

Zudem fehlt bei dir auch die Default Route "ip route 0.0.0.0 0.0.0.0 dialer 0" was ein Zugriff aus dem interen LAN ins Internet verhindert. (Soviel zum Thema Klicki Bunti...)

"show ip int" zeigt dir übrigens ob du eine gültige Provider IP per PPPoE auf dem dialer 0 Interface bekommen hast.

Noch ein Tip: Das Zulassen von HTTP und Deaktivieren von HTTPS und auch der globale unsichere Telnet Zugang ohne ACL Restriktion auf einem Internet Router ist ziemlich fahrlässig um das mal ganz vorsichtig auszudrüchen !

Mal ganz abgesehen vom Deaktivieren jeglicher Firewall Funktion auf dem Router was auch ein ziemliches sicherheitstechnisches no go ist. Damit gehst du ein erhebliches Risiko ein was die Kompromitierung des Routers anbetrifft.

Wenn also deine IP Adressvergabe funktioniert und du Internet Zugang hast solltest du das besser schnellstens noch aktivieren.

Die dazu relevanten Konfig Schritte zeigt dir ebenfalls die Beispielkonfig von oben Die du nach Anpassung auf deine IP Adressierung einfach 1 zu 1 abtippen kannst (für Winblows Klicki Bunti Knechte !)

!)

Änder das entsprechend und dann klappt das auch !

Für dich als "Nichtkryptiker":

Router> enable

Passwort eingeben...

Router#conf t (In den Konfig Modus gehen)

Router#(config)int dialer 0

Router#(config-int) ip address negotiated

Router#(config) <ctrl z> oder exit (2 mal um Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Router# show run (Konfig ansehen und kontrollieren ob alle Kommandos richtig sind.

Router# exit (Login verlassen)

Mit Kryptik hat das übrigens nix zu tun. Das CLI ist viel übersichtlicher und logischer und macht dann auch das was man ihm so sagt und nicht Mist die mit verkehrten Mausklicks in die Konfig kommen !

Aus Sicherheitsgründen solltest du auch besser noch sagen "no ip source-route" !

Zudem fehlt bei dir auch die Default Route "ip route 0.0.0.0 0.0.0.0 dialer 0" was ein Zugriff aus dem interen LAN ins Internet verhindert. (Soviel zum Thema Klicki Bunti...)

"show ip int" zeigt dir übrigens ob du eine gültige Provider IP per PPPoE auf dem dialer 0 Interface bekommen hast.

Noch ein Tip: Das Zulassen von HTTP und Deaktivieren von HTTPS und auch der globale unsichere Telnet Zugang ohne ACL Restriktion auf einem Internet Router ist ziemlich fahrlässig um das mal ganz vorsichtig auszudrüchen !

Mal ganz abgesehen vom Deaktivieren jeglicher Firewall Funktion auf dem Router was auch ein ziemliches sicherheitstechnisches no go ist. Damit gehst du ein erhebliches Risiko ein was die Kompromitierung des Routers anbetrifft.

Wenn also deine IP Adressvergabe funktioniert und du Internet Zugang hast solltest du das besser schnellstens noch aktivieren.

Die dazu relevanten Konfig Schritte zeigt dir ebenfalls die Beispielkonfig von oben Die du nach Anpassung auf deine IP Adressierung einfach 1 zu 1 abtippen kannst (für Winblows Klicki Bunti Knechte

Scheinbar liest du dir die Feedbacks hier nicht richtig durch ! Dzzzz....

Es fehlt immer noch die Default Route !!!

ip route 0.0.0.0 0.0.0.0 dialer 0

Ohne die können doch Endgeräte aus dem lokalen Netz gar NICHT ins Internet.... logisch !!

Ein Ping ins Internet geht dann logischerweise auch nur von der Konsole des Ciscos selber !

Sinnvoll wäre auch mal der Output von show ip int gewesen ob eine IP Adresse am dialer 0 Interface vergeben wirde, was dann die dynamische IP des Providers ist !

Die Angabe eine lokalen DNS servers ist auch völliger Unsinn, denn der Router benötigt ja einen DNS des Providers, nicht aber einen aus dem lokalen Netz.

Füge also folgende Kommandos dem Dialer 0 Interface hinzu:

ppp ipcp dns request

ppp ipcp mask request

und als Globales Kommando:

ip dns server

Damit ist der Router dann Proxy DNS und bekommt immer die aktuelle Provider DNS IP per PPPoE übermittelt. Wenn du einen lokalen DNS für die Clients hast dann konfigurierst du auf diesem eine DNS Weiterleitung an die lokale LAN IP des Cisco Routers (192.168.0.xx), denn der ist ja nun DNS Proxy wie es sich gehört !

Ist das geschehen sollte ein ping www.heise.de oder ping ping 8.8.8.8 (Google) von der Cisco Konsole ein paar Ausrufezeichen ergeben was dann eine erfolgreiche Internet verbindung anzeigt !

Zwingend musst du mit mit "no ip name-server 192.168.0.xx" deinen lokalen DNS entfernen !!

Also hier nochmal deine To Do's:

Die Kommando Syntax hast du auf der Reihe ??

Router> enable

Passwort eingeben...

Router #conf t (In den Konfig Modus gehen)

Router#(config ) ip route 0.0.0.0 0.0.0.0 dialer 0

Router#(config ) no ip name-server 192.168.0.xx

Router#(config )int dialer 0 (Kommando eingeben, übrigens so gibt man alle Kommandos aus der o.a. Konfig ein !)

Router#(config-if)ppp ipcp dns request

Router#(config-if)ppp ipcp mask request

Router#(config-if)exit

Router#(config ) ip dns server

Router#(config) <ctrl z> oder exit (Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Das wars

Danach Ping usw.

Und ja.... wr (die Kurzform von "write") ist das gleiche wie "copy running-config startup-config". Du kannst jedes Kommando abkürzen wenn es eindeutig ist.

Mit "?" kannst du immer die Syntax sehen und mit der <TAB> Taste komplettiert das CLI automatisch.

CLI Howtos gibt es zuhauf im Internet wenn man mal nach CLI Basics oder Grundlagen per Google sucht !

Es fehlt immer noch die Default Route !!!

ip route 0.0.0.0 0.0.0.0 dialer 0

Ohne die können doch Endgeräte aus dem lokalen Netz gar NICHT ins Internet.... logisch !!

Ein Ping ins Internet geht dann logischerweise auch nur von der Konsole des Ciscos selber !

Sinnvoll wäre auch mal der Output von show ip int gewesen ob eine IP Adresse am dialer 0 Interface vergeben wirde, was dann die dynamische IP des Providers ist !

Die Angabe eine lokalen DNS servers ist auch völliger Unsinn, denn der Router benötigt ja einen DNS des Providers, nicht aber einen aus dem lokalen Netz.

Füge also folgende Kommandos dem Dialer 0 Interface hinzu:

ppp ipcp dns request

ppp ipcp mask request

und als Globales Kommando:

ip dns server

Damit ist der Router dann Proxy DNS und bekommt immer die aktuelle Provider DNS IP per PPPoE übermittelt. Wenn du einen lokalen DNS für die Clients hast dann konfigurierst du auf diesem eine DNS Weiterleitung an die lokale LAN IP des Cisco Routers (192.168.0.xx), denn der ist ja nun DNS Proxy wie es sich gehört !

Ist das geschehen sollte ein ping www.heise.de oder ping ping 8.8.8.8 (Google) von der Cisco Konsole ein paar Ausrufezeichen ergeben was dann eine erfolgreiche Internet verbindung anzeigt !

Zwingend musst du mit mit "no ip name-server 192.168.0.xx" deinen lokalen DNS entfernen !!

Also hier nochmal deine To Do's:

- Default Route eintragen !

- Lokalen DNS Server entfernen !

- ppp ipcp dns request und ppp ipcp mask request unterm Dialer 0 Interface konfigurieren !

- ip dns server global konfigurieren.

- Ggf. "sh ip int" vom Dialer 0 Interface hier posten.

- Pings wie oben angegeben von der Cisco CLI Konsole testen

Die Kommando Syntax hast du auf der Reihe ??

Router> enable

Passwort eingeben...

Router #conf t (In den Konfig Modus gehen)

Router#(config ) ip route 0.0.0.0 0.0.0.0 dialer 0

Router#(config ) no ip name-server 192.168.0.xx

Router#(config )int dialer 0 (Kommando eingeben, übrigens so gibt man alle Kommandos aus der o.a. Konfig ein !)

Router#(config-if)ppp ipcp dns request

Router#(config-if)ppp ipcp mask request

Router#(config-if)exit

Router#(config ) ip dns server

Router#(config) <ctrl z> oder exit (Konfig Modus verlassen)

Router# wr (Konfig abspeichern)

Das wars

Danach Ping usw.

Und ja.... wr (die Kurzform von "write") ist das gleiche wie "copy running-config startup-config". Du kannst jedes Kommando abkürzen wenn es eindeutig ist.

Mit "?" kannst du immer die Syntax sehen und mit der <TAB> Taste komplettiert das CLI automatisch.

CLI Howtos gibt es zuhauf im Internet wenn man mal nach CLI Basics oder Grundlagen per Google sucht !

Vergiss doch endlich mal diesen Blödsinn mit dem Connectivity Test. Das ist doch Speilerei für Dummies auf der GUI die nicht wissen was sie tun. Die Fehlermeldung ist auch logisch, denn der Router bekommt den DNS Server ja erst dynamisch mit der PPP Verbindung mitgeteilt. In so fern schlägt der Connectivity Test fehl.

Für die Funktion ist das völlig unerheblich. Wenn dann müsste man den DNS Server fest auf einen aus dem T-Com Business DSL IP Netzwerk einstellen, das wäre dann sinnvoll. Folgende Server kannst du nehmen je nachdem welcher am nächsten dran ist bei dir:

Hannover: 194.25.0.60, Frankfurt: 194.25.0.68, Leipzig: 194.25.0.52

Aber egal wenn nun alles klappt ist ka gut !

Dec 18 21:06:25.357: %PKI-4-NOAUTOSAVE: Configuration was modified. Issue "write memory" to save new certificate

Weist dich darauf hin das der Router ein self signed Zertifikat erzeigt hat was er ja auch muss für eine HTTPS verbindung. Da die erstmal nur im RAM existiert weist er dich vorsorglich nochaml daraufhin das du auch ein "wr" ausführst um dieses Zertifikat auch fest im Konfigurations Flash Speicher absicherst, damit es nach dem ersten Reboot des Routers nicht im Nirwana verschwindet ! Im Gegensatz zu Billigsystemen "denkt" dieser Router also mit

Was die externe IP anbetrifft kannst du diese sehen mit dem Kommando "show interface dialer 0" oder "show ip int" wie oben schon mehrfach angemerkt.

Vergiss bitte diese unsägliche CP Software und benutze das CLI. Dort bekommst du verlässliche Informationen mit dem "show" Kommando. Eine "show ?" sagt dir welche Optionen du hast.

ACL = Access Liste = Zugriffs Liste !!

Zur Zeit ist dein Router über alle Zugänge erreichbar, was ihn angreifbar macht.

Wenn du 5 Minuten investierst und dir doch oben einmal die Konfiguration genauer ansiehst erkennst du die Sicherheitsmechanismen:

access-list 23 permit 172.16.10.0 0.0.0.255 (Übersetzt: Access Liste mit laufender Nummer 23 erlaube alles was als Absender IP die 172.16.10.x hat)

Limitiert den Zugang nur aus dem lokalen Netzwerk ! Zugriffe mit anderen Absender IPs blockiert der Router dann (Bei dir wäre das analog dann "access-list 23 permit 192.168.0.0 0.0.0.255")

Diese Access Liste (ACL) lässt man dann auf das Telnet und SSH Interface los:

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet ssh

Damit ist dann schon mal ein Konfigurations Zugriff nur einzig aus dem lokalen Netzwerk möglich !

Die Firewall aktivierst du global mit:

ip inspect name meinefw tcp

ip inspect name meinefw udp

Dann bindest du die Firewall Funktion auf das Internet Interface:

interface Dialer0

description Dialin T-Online TDSL Business (dyn. IP)

ip address negotiated

ip access-group 111 in -->> (aktiviert die Accessliste Nr. 111 auf diesem Interface die alles eingehende blockt was nicht erlaubt ist !)

ip inspect meinefw out

Sehr Wichtig ist dann noch die Einrichtung der Access Liste 111:

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit gre any any --> (nur für PPTP remote VPN Dialin auf den Router erforderlich !)

access-list 111 permit tcp any any eq 1723 --> (nur für PPTP remote VPN Dialin auf den Router erforderlich !)

access-list 111 deny ip any any log

Die bewirkt das ICMP und andere Dienstpakete die FW problemlos passieren können.

Das "log" Statement am letzten Kommando kannst du auch weglassen. Es loggt dir aber alle externen Angriffe auf den Router mit im Systemlog und bietet dir dann mal einen Überblick was der so aushalten muss. Da wirst du sicher überrascht sein wie schnell wieviel Angriffe auf das System stattfinden !

Mit "show logg" kannst du dir das Systemlog ansehen. (clear logg löscht das aktuelle Log) Ggf. solltest du noch die Uhrzeit setzen mit einem NTP Server damit der Router automatisch immer die richtige Zeit hat mit dem Kommando "ntp server ntp1.t-online.de". Zusätzlich die autom. Sommerzeit einstellen mit:

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

Wenn du das alles so übernimmst ist dein System wasserdicht !

Für die Funktion ist das völlig unerheblich. Wenn dann müsste man den DNS Server fest auf einen aus dem T-Com Business DSL IP Netzwerk einstellen, das wäre dann sinnvoll. Folgende Server kannst du nehmen je nachdem welcher am nächsten dran ist bei dir:

Hannover: 194.25.0.60, Frankfurt: 194.25.0.68, Leipzig: 194.25.0.52

Aber egal wenn nun alles klappt ist ka gut !

Dec 18 21:06:25.357: %PKI-4-NOAUTOSAVE: Configuration was modified. Issue "write memory" to save new certificate

Weist dich darauf hin das der Router ein self signed Zertifikat erzeigt hat was er ja auch muss für eine HTTPS verbindung. Da die erstmal nur im RAM existiert weist er dich vorsorglich nochaml daraufhin das du auch ein "wr" ausführst um dieses Zertifikat auch fest im Konfigurations Flash Speicher absicherst, damit es nach dem ersten Reboot des Routers nicht im Nirwana verschwindet ! Im Gegensatz zu Billigsystemen "denkt" dieser Router also mit

Was die externe IP anbetrifft kannst du diese sehen mit dem Kommando "show interface dialer 0" oder "show ip int" wie oben schon mehrfach angemerkt.

Vergiss bitte diese unsägliche CP Software und benutze das CLI. Dort bekommst du verlässliche Informationen mit dem "show" Kommando. Eine "show ?" sagt dir welche Optionen du hast.

ACL = Access Liste = Zugriffs Liste !!

Zur Zeit ist dein Router über alle Zugänge erreichbar, was ihn angreifbar macht.

Wenn du 5 Minuten investierst und dir doch oben einmal die Konfiguration genauer ansiehst erkennst du die Sicherheitsmechanismen:

access-list 23 permit 172.16.10.0 0.0.0.255 (Übersetzt: Access Liste mit laufender Nummer 23 erlaube alles was als Absender IP die 172.16.10.x hat)

Limitiert den Zugang nur aus dem lokalen Netzwerk ! Zugriffe mit anderen Absender IPs blockiert der Router dann (Bei dir wäre das analog dann "access-list 23 permit 192.168.0.0 0.0.0.255")

Diese Access Liste (ACL) lässt man dann auf das Telnet und SSH Interface los:

line vty 0 4

access-class 23 in

privilege level 15

login local

transport input telnet ssh

Damit ist dann schon mal ein Konfigurations Zugriff nur einzig aus dem lokalen Netzwerk möglich !

Die Firewall aktivierst du global mit:

ip inspect name meinefw tcp

ip inspect name meinefw udp

Dann bindest du die Firewall Funktion auf das Internet Interface:

interface Dialer0

description Dialin T-Online TDSL Business (dyn. IP)

ip address negotiated

ip access-group 111 in -->> (aktiviert die Accessliste Nr. 111 auf diesem Interface die alles eingehende blockt was nicht erlaubt ist !)

ip inspect meinefw out

Sehr Wichtig ist dann noch die Einrichtung der Access Liste 111:

access-list 111 permit icmp any any administratively-prohibited

access-list 111 permit icmp any any echo-reply

access-list 111 permit icmp any any packet-too-big

access-list 111 permit icmp any any time-exceeded

access-list 111 permit icmp any any unreachable

access-list 111 permit udp any eq domain any

access-list 111 permit gre any any --> (nur für PPTP remote VPN Dialin auf den Router erforderlich !)

access-list 111 permit tcp any any eq 1723 --> (nur für PPTP remote VPN Dialin auf den Router erforderlich !)

access-list 111 deny ip any any log

Die bewirkt das ICMP und andere Dienstpakete die FW problemlos passieren können.

Das "log" Statement am letzten Kommando kannst du auch weglassen. Es loggt dir aber alle externen Angriffe auf den Router mit im Systemlog und bietet dir dann mal einen Überblick was der so aushalten muss. Da wirst du sicher überrascht sein wie schnell wieviel Angriffe auf das System stattfinden !

Mit "show logg" kannst du dir das Systemlog ansehen. (clear logg löscht das aktuelle Log) Ggf. solltest du noch die Uhrzeit setzen mit einem NTP Server damit der Router automatisch immer die richtige Zeit hat mit dem Kommando "ntp server ntp1.t-online.de". Zusätzlich die autom. Sommerzeit einstellen mit:

clock timezone CET 1

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

Wenn du das alles so übernimmst ist dein System wasserdicht !

Das wird ja eine CLI Lehrstunde hier... Na ja damit du nicht als Klicki Bunti Knecht enden musst.....

Generell gibt es 2 Modi nachdem man "conf t" eingegeben hat. Den Global Mode, also das sind alle Befehle die du global einstellen kannst und dann den Interface Mode. Das sind Kommandos die Interface bezogen sind. Deshalb musst du daher bei diesen logischerweise immer vorher mit "int xy" das Interface anwählen. Der Prompt zeigt dir das dann auch an mit Prompt(config-if)#

Generell musst du IMMER vorher "conf t" (configure from terminal) eingeben um überhaupt in den Konfig Modus zu gelangen. Im Prompt steht dann auch Prompt(config)# was dir immer den Konfig Modus anzeigt. Nur am Eingabeprompt ohne Konfig Mode kannst du nichts konfigurieren sondern nur mit "show" Kommandos Systemparameter abfragen !

Nochwas zu den Befehlen da du ja generell nach im Internet verfügbaren Beispielen fragst:

Die Cisco IOS (IOS ist die Firmware auf allen Cisco Systemen) CLI Kommandosprache ist bei allen Cisco Komponenten immer gleich. Sie ist niemals abhängig von irgendwelcher HW. Deine Konfig rennt so also auch auf einem Cisco 800er Router oder einem uralten 2500 oder brandneuem System. Solltest du eigentlich wissen wenn du Cisco einsetzt ?! Es gibt also aus diesem Grunde nichts 1900er spezifisches im IOS Kommandoset. IOS ist überall gleich und deshalb kannst du im Internet gepostete Beispielkonfigs auch problemlos immer übernehmen. Das ist ja genau der tiefere Sinn einer gemeinsamen Firmware auf allen Produkten !

Das zum Grundsätzlichen im CLI....

Dein Access Listen Befehl lautet natürlich richtig access-list 23 permit 192.168.0.0 0.0.0.255 !

Bei Accesslisten wird die Subnetzmaske immer in invertierter Notation angegeben (XOR). Da du schon eine gleichlautende Accessliste hast (1) ist die Liste 23 eigentlich doppelt gemoppelt. Wenn du willst kannst du sie der Übersicht halber entfernen und für den Telnet / SSH Zugangskontrolle auch die ACL 1 nehmen, die ja identisch ist.

In der Terminaldefinition vty 0 4 steht dann

line vty 0 4

access-class 1 in

Die Liste 23 könntest du dann mit "no accees list 23..." entfernen.

Thema Firewall:

Das ist möglich das das nicht klappt. Dann hast du fahrlässigerweise die Billigversion dieses Routers ohne das Firewall Image beschafft. Damit ist dann keinerlei Firewall Funktion möglich. Mit "show flash" könntest du das Image hier mal posten (oder selber mal nachsehen) im IOS Image sind die Funktionen kodiert.

Ebenso hilft mal ein "ip i?" im conf t Modus, das zeigt dir dann alle verfügbaren Kommandos an die mit "ip i..." anfangen.

Ist dort kein "inspect" dabei ists aus mit der Firewall. Deshalb wäre dann die vty 0 4 so immens wichtig.

Nicht besonders toll aber dann musst du damit leben oder ein anderes Image mit FW Funktion auf deinen 1900er flashen. c1900-universalk9-mz.SPA.152-2.T.bin ist die aktuelle Version.

Generell gibt es 2 Modi nachdem man "conf t" eingegeben hat. Den Global Mode, also das sind alle Befehle die du global einstellen kannst und dann den Interface Mode. Das sind Kommandos die Interface bezogen sind. Deshalb musst du daher bei diesen logischerweise immer vorher mit "int xy" das Interface anwählen. Der Prompt zeigt dir das dann auch an mit Prompt(config-if)#

Generell musst du IMMER vorher "conf t" (configure from terminal) eingeben um überhaupt in den Konfig Modus zu gelangen. Im Prompt steht dann auch Prompt(config)# was dir immer den Konfig Modus anzeigt. Nur am Eingabeprompt ohne Konfig Mode kannst du nichts konfigurieren sondern nur mit "show" Kommandos Systemparameter abfragen !

Nochwas zu den Befehlen da du ja generell nach im Internet verfügbaren Beispielen fragst:

Die Cisco IOS (IOS ist die Firmware auf allen Cisco Systemen) CLI Kommandosprache ist bei allen Cisco Komponenten immer gleich. Sie ist niemals abhängig von irgendwelcher HW. Deine Konfig rennt so also auch auf einem Cisco 800er Router oder einem uralten 2500 oder brandneuem System. Solltest du eigentlich wissen wenn du Cisco einsetzt ?! Es gibt also aus diesem Grunde nichts 1900er spezifisches im IOS Kommandoset. IOS ist überall gleich und deshalb kannst du im Internet gepostete Beispielkonfigs auch problemlos immer übernehmen. Das ist ja genau der tiefere Sinn einer gemeinsamen Firmware auf allen Produkten !

Das zum Grundsätzlichen im CLI....

Dein Access Listen Befehl lautet natürlich richtig access-list 23 permit 192.168.0.0 0.0.0.255 !

Bei Accesslisten wird die Subnetzmaske immer in invertierter Notation angegeben (XOR). Da du schon eine gleichlautende Accessliste hast (1) ist die Liste 23 eigentlich doppelt gemoppelt. Wenn du willst kannst du sie der Übersicht halber entfernen und für den Telnet / SSH Zugangskontrolle auch die ACL 1 nehmen, die ja identisch ist.

In der Terminaldefinition vty 0 4 steht dann

line vty 0 4

access-class 1 in

Die Liste 23 könntest du dann mit "no accees list 23..." entfernen.

Thema Firewall:

Das ist möglich das das nicht klappt. Dann hast du fahrlässigerweise die Billigversion dieses Routers ohne das Firewall Image beschafft. Damit ist dann keinerlei Firewall Funktion möglich. Mit "show flash" könntest du das Image hier mal posten (oder selber mal nachsehen) im IOS Image sind die Funktionen kodiert.

Ebenso hilft mal ein "ip i?" im conf t Modus, das zeigt dir dann alle verfügbaren Kommandos an die mit "ip i..." anfangen.

Ist dort kein "inspect" dabei ists aus mit der Firewall. Deshalb wäre dann die vty 0 4 so immens wichtig.

Nicht besonders toll aber dann musst du damit leben oder ein anderes Image mit FW Funktion auf deinen 1900er flashen. c1900-universalk9-mz.SPA.152-2.T.bin ist die aktuelle Version.

Oha, denei Firmware 15.0 ist auch nicht mehr die aktuellste. Ggf. solltest du auf die 15.2er updaten. Die kannst du dir runterladen vom CCO. Intuitiver bedinbar ist der Router über das CLI das steht außer Frage ist aber Ansichtssache sicherlich. Das ist genau der Pferdefuss dieser und ähnlicher GUI Tools, nämlich man bekommt ein simple Allerweltskonfig die das System niemals richtig ausnutzt und vor allen Dingen die nicht sicher ist.

Damit hat man als laienhafter User dann schnell ein Erfolgserlebnis bemerkt aber oft offene Scheunentore so nicht mit den bekannten Auswirkungen. Na ja diese Gradwanderung ist dir ja sicher selber bewusst...?!?

Und ja deine Vorgehensweise zum ändern der ACL ist so richtig. Du siehst selber ...in puncto CLI bist du lernfähig

Ansonsten musst du nichts verschlanken. Wie gesagt ein paar kosmetische Dinge noch mit NTP Server, Passwort Länge usw. sofern du das willst oder du solche Anforderungen hast.

Damit hat man als laienhafter User dann schnell ein Erfolgserlebnis bemerkt aber oft offene Scheunentore so nicht mit den bekannten Auswirkungen. Na ja diese Gradwanderung ist dir ja sicher selber bewusst...?!?

Und ja deine Vorgehensweise zum ändern der ACL ist so richtig. Du siehst selber ...in puncto CLI bist du lernfähig

Ansonsten musst du nichts verschlanken. Wie gesagt ein paar kosmetische Dinge noch mit NTP Server, Passwort Länge usw. sofern du das willst oder du solche Anforderungen hast.

OK, Cisco Kurs, 2ter Teil:

Das eine ist die SW mit IPsec Support. Wenn du also VPNs brauchst, dann nimmst du immer der Universalimage wie es sein soll. Das hat dann alle features.

Die genauen Unterschiede erklärt dir wie immer die Release Notes:

cisco.com/en/US/docs/ios/15_2m_and_t/release/notes/15_2m_and_t.p ...

Und ja...das ist die aktuelle Version !

Wie spielst du diese Version ein ? Nun das ist ganz einfach:

TFTP Server runterladen wie z.,B. den

Pumpkin: kin.klever.net/pumpkin#.TvG46PLD_KQ

oder TFTP32/64: tftpd32.jounin.net/

TFTP starten und im Setup auf das Verzeichnis einstellen wo du das Router Image gespeichert hast. "Ggf. "give all files" anklicken.

Dann auf dem Router (Achtung wieder CLI !) folgendes Kommando eingeben:

copy tftp flash

Der Rest wird Menü geführt abgefragt... Danach Router rebooten...fertisch !

Was deine Konsolmeldungen anbetrifft "streikt" der Router nicht, das ist Unsinn. Er sucht nach einer Autoboot Konfiguration und findet sie nicht.

Mit dem globalen Kommand (Achtung schon wieder CLI !)

no service config

hat der Spuk ein Ende

"wr" natürlich nicht vergessen um es im Konfig Flash zu sichern !!

Die Konsol Fehlermeldungen die du bekommst sind völlig normal.

Einmal ist dein Interface GiG 0/1 runtergefallen, vermutlich weil du ein Kabel abgezogen hast und der Rest sind die TFTP Autoconfig Meldungen. Der Router versucht das noch mehrere Male bevor er dann irgendwann aufgibt. "no service config" schaltet das ab.

Das das "virtual Int" up ist ist auch normal, das ist dein PPPoE Interface vom Provider Dialin !!

Das Log protokolliert alles sehr genau wie es das auch soll....

Was die Fehlermeldung im Broser anbetrifft bei einer HTTPS Verbindung ist das auch normal!

Du hast ja ein selbst zertifiziertes Zertifikat auf dem Router was der Router dann an den Browser schickt. Folglich meckert also jeglicher Browser rum, was ja logischerweise normal ist, da das ein selbstgebasteltes Zert. ist.

Bei jedem Browser kannst du dann aber den "Accept" Button oder "Fortfahren" Button klicken um das Zertifikat zwangsweise auf Vertrauenswürdig zu setzen..was ja normal ist. bei jedem Browser.

Was das Thema Hyperterminal anbetrifft vergiss diese Terminal Prog besser ganz schnell. Das hat ziemliche Macken außerdem kann man die Flow Control dort nicht abschalten was aber zwingend sein muss. Das bewirkt dann diese Hänger. Weg also damit.... !

Nimm Putty: chiark.greenend.org.uk/~sgtatham/putty/download.html

oder TeraTerm: ttssh2.sourceforge.jp/

Schalte dort die Flow Control ab und dann gibts auch keinen Terminal Stress mehr !! Der Tip ist oben schon mehrfach genannt worden

Was deine Lizemzen anbetrifft sind das testlizenzen. Du kannst die aktivieren und kannst dan die eintsprechenden Tage diese Funktionen nutzen. Sinnvoll wenn man mal was ausprobieren will.

Um die Firewall aktiv zu schalten benötigst du die securityk9 Lizenz. könnte aber auch IPS (Intrusion Prevention Service) sein. Das müsste man mit einem Blick in die Release Notes bzw. Datenblatt zum Router mal klären.

Das eine ist die SW mit IPsec Support. Wenn du also VPNs brauchst, dann nimmst du immer der Universalimage wie es sein soll. Das hat dann alle features.

Die genauen Unterschiede erklärt dir wie immer die Release Notes:

cisco.com/en/US/docs/ios/15_2m_and_t/release/notes/15_2m_and_t.p ...

Und ja...das ist die aktuelle Version !

Wie spielst du diese Version ein ? Nun das ist ganz einfach:

TFTP Server runterladen wie z.,B. den

Pumpkin: kin.klever.net/pumpkin#.TvG46PLD_KQ

oder TFTP32/64: tftpd32.jounin.net/

TFTP starten und im Setup auf das Verzeichnis einstellen wo du das Router Image gespeichert hast. "Ggf. "give all files" anklicken.

Dann auf dem Router (Achtung wieder CLI !) folgendes Kommando eingeben:

copy tftp flash

Der Rest wird Menü geführt abgefragt... Danach Router rebooten...fertisch !

Was deine Konsolmeldungen anbetrifft "streikt" der Router nicht, das ist Unsinn. Er sucht nach einer Autoboot Konfiguration und findet sie nicht.

Mit dem globalen Kommand (Achtung schon wieder CLI !)

no service config

hat der Spuk ein Ende

"wr" natürlich nicht vergessen um es im Konfig Flash zu sichern !!

Die Konsol Fehlermeldungen die du bekommst sind völlig normal.

Einmal ist dein Interface GiG 0/1 runtergefallen, vermutlich weil du ein Kabel abgezogen hast und der Rest sind die TFTP Autoconfig Meldungen. Der Router versucht das noch mehrere Male bevor er dann irgendwann aufgibt. "no service config" schaltet das ab.

Das das "virtual Int" up ist ist auch normal, das ist dein PPPoE Interface vom Provider Dialin !!

Das Log protokolliert alles sehr genau wie es das auch soll....

Was die Fehlermeldung im Broser anbetrifft bei einer HTTPS Verbindung ist das auch normal!

Du hast ja ein selbst zertifiziertes Zertifikat auf dem Router was der Router dann an den Browser schickt. Folglich meckert also jeglicher Browser rum, was ja logischerweise normal ist, da das ein selbstgebasteltes Zert. ist.

Bei jedem Browser kannst du dann aber den "Accept" Button oder "Fortfahren" Button klicken um das Zertifikat zwangsweise auf Vertrauenswürdig zu setzen..was ja normal ist. bei jedem Browser.

Was das Thema Hyperterminal anbetrifft vergiss diese Terminal Prog besser ganz schnell. Das hat ziemliche Macken außerdem kann man die Flow Control dort nicht abschalten was aber zwingend sein muss. Das bewirkt dann diese Hänger. Weg also damit.... !

Nimm Putty: chiark.greenend.org.uk/~sgtatham/putty/download.html

oder TeraTerm: ttssh2.sourceforge.jp/

Schalte dort die Flow Control ab und dann gibts auch keinen Terminal Stress mehr !! Der Tip ist oben schon mehrfach genannt worden

Was deine Lizemzen anbetrifft sind das testlizenzen. Du kannst die aktivieren und kannst dan die eintsprechenden Tage diese Funktionen nutzen. Sinnvoll wenn man mal was ausprobieren will.

Um die Firewall aktiv zu schalten benötigst du die securityk9 Lizenz. könnte aber auch IPS (Intrusion Prevention Service) sein. Das müsste man mit einem Blick in die Release Notes bzw. Datenblatt zum Router mal klären.

Englisch Kurs 1ter Teil: "No" bedeutet meistens "Nicht" oder "ohne"...! Das Universal Image ist das was du nimmst !

Was die Lizenzen anbetrifft ist das vermutlich Geldmacherei. Das ist ein kleines Consumer System und da muss man dann jeden Goodie bezahlen, die andere Systeme von sich aus drinhaben. Das ist Modell abhängig.

Mit einem Cisco 886va wärst du da erheblich besser gefahren denn der hat alles von sich aus an Bord inkl. DSL/VDSL Modem !!

Ist nun mal so Policy vom Hersteller. Macht auch Sinn da nicht jeder alles braucht. Ist letztlich so wie die Ausstattungsmerkmale bei einem Neuwagen...also üblicher Branchen Usus, da muss man sich nicht ärgern.

Ob es dort irgendwelche Aktionen oder Bundles gibt fragst du am besten mal deinen Cisco Systempartner...die sollten das wissen !

Was die Lizenzen anbetrifft ist das vermutlich Geldmacherei. Das ist ein kleines Consumer System und da muss man dann jeden Goodie bezahlen, die andere Systeme von sich aus drinhaben. Das ist Modell abhängig.

Mit einem Cisco 886va wärst du da erheblich besser gefahren denn der hat alles von sich aus an Bord inkl. DSL/VDSL Modem !!

Ist nun mal so Policy vom Hersteller. Macht auch Sinn da nicht jeder alles braucht. Ist letztlich so wie die Ausstattungsmerkmale bei einem Neuwagen...also üblicher Branchen Usus, da muss man sich nicht ärgern.

Ob es dort irgendwelche Aktionen oder Bundles gibt fragst du am besten mal deinen Cisco Systempartner...die sollten das wissen !

Dass man ein Firmware-Upgrade nur gegen Cash herunterladen kann, ist für mich auch eine ganz neue Erfahrung!

Stimmt, wenn man vom KMU-Sektor kommt ist das was ganz neues.

Aber alle Firmen die schon enorme Anschaffungskosten haben, wollen auch Geld für Updates.

Bei Cisco gibt es verschiedene SMARTnet Veträge.

Die kleinsten für die 800er Serie haben mal 30€/Jahr gekostet, für deinen also eher 70€/Jahr.

cisco.com/web/DE/pdfs/smb/SMARTNet_0712_all_v2.pdf

Was genau bewirkt denn der Befehl "no service config" und zu welchem Zweck ist er eigentlich gedacht?

Werden durch diesen Befehl irgendwelche Änderungen an der Konfigurationsdatei vorgenommen?

Und was ist der Grund, dass der Router keine Autoboot Konfiguration gefunden hatte?

cisco.com/en/US/docs/ios/fundamentals/command/reference/cf_r1.ht ...Werden durch diesen Befehl irgendwelche Änderungen an der Konfigurationsdatei vorgenommen?

Und was ist der Grund, dass der Router keine Autoboot Konfiguration gefunden hatte?

Wenn ich also nicht wüsste, dass es COM9 ist, hätte ich mit Putty wohl ein Problem, oder?!

Jo

Weitere Unterschiede konnte ich nicht entdecken.

SEC steht bei Cisco für IPSec VPN Funktionen.

Zum Vergleich:

Wenn du sie wirklich vergleichen willst musst du diese Funktion nehmen:

tools.cisco.com/ITDIT/CFN/jsp/compareImages.jsp

"innovative Gegenspieler von Cisco?" In welchem Bereich denn ?? Bei den kleinen Konsumer Systemen oder bei den großen Carrier Backbone Systemen ??

Das wär so als wenn du du nach dem innovativen Gegenspieler von Daimer Benz oder BMW fragst... !

Ausgeschrieben lautet "wr" einfach "write" !!

Hättest du ganz einfach selber sehen können wenn du, wie oben bereits mehrfach gesagt und drauf hingewiesen !, mal nach dem wr ein "?" eingegeben hättest !!

Also ein "wr?" ! Dann zeigt dir der Kommando Zeilen Parser alle Befehle die mit "wr..." anfangen !

Das wär so als wenn du du nach dem innovativen Gegenspieler von Daimer Benz oder BMW fragst... !

Ausgeschrieben lautet "wr" einfach "write" !!

Hättest du ganz einfach selber sehen können wenn du, wie oben bereits mehrfach gesagt und drauf hingewiesen !, mal nach dem wr ein "?" eingegeben hättest !!

Also ein "wr?" ! Dann zeigt dir der Kommando Zeilen Parser alle Befehle die mit "wr..." anfangen !

Wechselt man bei so einem Router etwa ständig die Firmware rauf und runter

Ja, z.B. wenn man in einer neuen Version einen Software-Bug gefunden hat oder wenn der Router mit der Version nicht mehr startet.

@aqui: Was ist denn mit "Sieht man am <cr>." gemeint?

cisco.com/warp/cpropub/45/tutorial.htm#Context%20Sensitive%20Hel ...

nämlich mit dem Kauf eines Routers von einem anderen Hersteller.

Für dich wird das sicher das Bessere sein.

Cisco-Produkte waren nie für Endanwender gedacht, sondern für erfahrene Netzwerkadministratoren, die möglichst viele Features brauchen.

Und selbst die machen üblicherweise erstmal ein Cisco-Zertifikat.

Man kann auch schon sehr gut am Preis erkennen, für welche Unternehmen sich Cisco interessiert.

Deren billigster Edge-Switch ist noch doppelt so teuer wie unsere üblichen HP-Switches - den würde ich niemals ins Budget bekommen.

- taiwanesische Routerhersteller im genannten Preissegment

Draytek, Mikrotik, ...

- Welche Einstellungen beim IE vorgenommen werden müssen, damit die Secure-Verbindung mit der Cisco CP Software klappt.

Was meinst du damit ? In der Regel muss da nichts gemacht werden, denn jeder Browser supportet auch HTTPS ?!

- Was der Cisco-Wartungsvertrag kosten würde, welche Cisco-Artikelnummer dieser hat und ob die Base-Version ausreicht.

Da musst du mal dein Cisco Systemhaus befragen bei denen du den Router gekauft hast. Die machen ein Angebot, denn das ist von sehr vielen Faktoren abhängig.

- Wie man sich über die Evaluierungslizenzen einen Überblick verschaffen kann und was es kosten würde, wenn man die zwölf Evaluierungslizenzen nach der 60-tägigen Probezeit weiterlaufen lassen würde. Und wo man diese dann beziehen kann und welche Cisco-Artikelnummern diese dann haben.

....auch das Systemhaus fragen. Wenn die zertifizierter Cisco Partner sind haben die eine fertige Artikel Liste !

- Die Sache mit dem Flash File Management der Cisco CP Software, insbesondere wie dann damit das eigentliche flashen erfolgt.

...mmmmhhh das ist wieder so ein Klicki Bunti Mist den die Welt nicht braucht...sorry ! Der "normale" User macht einshow runund kopiert sich per cut and paste die Konfig als simple ASCII Text Datei auf einen USB Stick oder sonst einen sicheren Ort...fertig. Der etwas "normalere" User nutzt dafür einen bestehenden TFTP Server im Netz, Linux, Winblows, NAS oder was man da sonst so hat und lässt es da automatisch sichern. Oder eben beides. Mehr benötigt man als Cisco Router Admin nicht ! Der Flash Chip wo diese ASCII Konfig Datei drin ist ist auf dem Router selber ein separater Chip...oder was bezweckte deine Frage genau ?

- Liste deutscher Händler, die Cisco-Partner sind (wo also mindestens ein Beschäftigter ein Cisco-Certifikat hat und Fragen beantworten kann)

Das bekommst du über diewww.cisco.deSeite oben unter der Rubrik "Partner" ! Außerdem kannst du die Cisco DE Hotline in Hallbergmoos direkt anrufen oder das lokale Cisco Office in deiner Nähe !

Und ja die Leistungsmerkmale sind wie immer bei Cisco mit einer simplen Lizenz oder SW nahchrüstbar. Artikelnummern dazu teilt dir auch dein Cisco Systemhaus bzw. Partner mit !

Draytek, Mikrotik, ...

- Welche Einstellungen beim IE vorgenommen werden müssen, damit die Secure-Verbindung mit der Cisco CP Software klappt.

Was meinst du damit ? In der Regel muss da nichts gemacht werden, denn jeder Browser supportet auch HTTPS ?!

- Was der Cisco-Wartungsvertrag kosten würde, welche Cisco-Artikelnummer dieser hat und ob die Base-Version ausreicht.

Da musst du mal dein Cisco Systemhaus befragen bei denen du den Router gekauft hast. Die machen ein Angebot, denn das ist von sehr vielen Faktoren abhängig.

- Wie man sich über die Evaluierungslizenzen einen Überblick verschaffen kann und was es kosten würde, wenn man die zwölf Evaluierungslizenzen nach der 60-tägigen Probezeit weiterlaufen lassen würde. Und wo man diese dann beziehen kann und welche Cisco-Artikelnummern diese dann haben.

....auch das Systemhaus fragen. Wenn die zertifizierter Cisco Partner sind haben die eine fertige Artikel Liste !

- Die Sache mit dem Flash File Management der Cisco CP Software, insbesondere wie dann damit das eigentliche flashen erfolgt.

...mmmmhhh das ist wieder so ein Klicki Bunti Mist den die Welt nicht braucht...sorry ! Der "normale" User macht einshow runund kopiert sich per cut and paste die Konfig als simple ASCII Text Datei auf einen USB Stick oder sonst einen sicheren Ort...fertig. Der etwas "normalere" User nutzt dafür einen bestehenden TFTP Server im Netz, Linux, Winblows, NAS oder was man da sonst so hat und lässt es da automatisch sichern. Oder eben beides. Mehr benötigt man als Cisco Router Admin nicht ! Der Flash Chip wo diese ASCII Konfig Datei drin ist ist auf dem Router selber ein separater Chip...oder was bezweckte deine Frage genau ?

- Liste deutscher Händler, die Cisco-Partner sind (wo also mindestens ein Beschäftigter ein Cisco-Certifikat hat und Fragen beantworten kann)

Das bekommst du über diewww.cisco.deSeite oben unter der Rubrik "Partner" ! Außerdem kannst du die Cisco DE Hotline in Hallbergmoos direkt anrufen oder das lokale Cisco Office in deiner Nähe !

Und ja die Leistungsmerkmale sind wie immer bei Cisco mit einer simplen Lizenz oder SW nahchrüstbar. Artikelnummern dazu teilt dir auch dein Cisco Systemhaus bzw. Partner mit !

Das bezog sich nicht auf HW sondern auf Wartung und Support speziell SW und Bugfixes usw. Das ist dort meistens nicht oder nur schlecht gegeben.

Cisco setzt wie alle Netzwerk Hersteller auf weltweite Standards. Die würden niemals proprietäre MS Funktionen benutzen in HW oder SW Produkten.

Das Logo wechseln alle anderen Browser auch.

Cisco setzt wie alle Netzwerk Hersteller auf weltweite Standards. Die würden niemals proprietäre MS Funktionen benutzen in HW oder SW Produkten.

Das Logo wechseln alle anderen Browser auch.

Da kann man ganz beruhigt dagegen setzen. Keines, nicht eines der Neuentwicklungen bei Cisco oder allen anderen Netzwerk Herstellern (denn die kopieren alle den Quasi Standard der Cisco CLI) verzichtet aufs CLI.

Das wäre auch nicht möglich, da sich viele der komplexeren Konfigs wie QoS usw. usw. gar nicht per Klicki Bunti Interface machen lassen. Das wird auch noch auf Jahre ein Standard bleiben. Lediglich die Sub-D Stecker oder auch ggf. die RJ-45 Stecker werden durch USB oder andere Schnittstellen ersetzt. Das CLI wird bleiben als Quasi Standard....auch in 10 Jahren. Allein die Abhängigkeit von Betriebssystemen und solchen kurzlebigen Funktionen wie Active-X, Flash und Java & Co. spricht schon dagegen. Denn ob das in 10 Jahren noch da ist, ist erheblich zweifelhafter als eine schlanke und zeitlose Kommandosprache die vollkommen losgelöst ist von sowas.

Das wäre auch nicht möglich, da sich viele der komplexeren Konfigs wie QoS usw. usw. gar nicht per Klicki Bunti Interface machen lassen. Das wird auch noch auf Jahre ein Standard bleiben. Lediglich die Sub-D Stecker oder auch ggf. die RJ-45 Stecker werden durch USB oder andere Schnittstellen ersetzt. Das CLI wird bleiben als Quasi Standard....auch in 10 Jahren. Allein die Abhängigkeit von Betriebssystemen und solchen kurzlebigen Funktionen wie Active-X, Flash und Java & Co. spricht schon dagegen. Denn ob das in 10 Jahren noch da ist, ist erheblich zweifelhafter als eine schlanke und zeitlose Kommandosprache die vollkommen losgelöst ist von sowas.

OK lassen wir diese Diskussion, sie führt zu nix. Nur um dir deinen (Cisco) Horizont zu erweitern: Cisco (und auch alle anderen Premium Hersteller) verdient sein Geld nicht mit billigen kleinen Consumer Routern mit einer minimal Marge und Myriaden von Laien die im Post Sales unendlich Geld kosten würden. In so fern hinkt dein Vergleich mit BMW gewaltig. In dieser Klasse reden wir eher von einem Logan, Hyundai oder Tata.

Der Massenmarkt gehört NetGear und D-Link und Co. Das Geld wird mit größeren Enterprise, Data Center und Carrier Equipment verdient und darauf liegt auch der Fokus. Dort benutzt kein Mensch ein GUI oder eine Winblows Software um solche Systeme zu konfigurieren.

Nur um die Proportionen mal wieder etwas zurechtzurücken....

Und da ja nun alles gesagt und gelöst ist könnte der grüne Haken:

Wie kann ich einen Beitrag als gelöst markieren?

sicher nicht schaden ?!

Der Massenmarkt gehört NetGear und D-Link und Co. Das Geld wird mit größeren Enterprise, Data Center und Carrier Equipment verdient und darauf liegt auch der Fokus. Dort benutzt kein Mensch ein GUI oder eine Winblows Software um solche Systeme zu konfigurieren.

Nur um die Proportionen mal wieder etwas zurechtzurücken....

Und da ja nun alles gesagt und gelöst ist könnte der grüne Haken:

Wie kann ich einen Beitrag als gelöst markieren?

sicher nicht schaden ?!