LANCOM - Standortvernetzung über VPN

Hallo zusammen,

ich habe mich nun eine weile schon gespielt mit Google, Videos und der Lancom-Docu, aber leider komme ich nicht weiter.

Es gibt zwei Standorte mit je einem Internet-Anschluss (keine Modems vorgeschalten o.ä.)

static Route: 192.168.10.0 - 255.255.255.0 - IP-Maskierung abgeschaltet

static route: 192.168.178.0 - 255.255.255.0 - IP-Maskierung abgeschaltet

Diese sind beide bereits über VPN verbunden und ich erreiche aus der Fertigungshalle jede IP im 192.168.178.0 Netz.

Andersrum sieht es schlechter aus, aus dem 178er Netz erreiche ich nur die 192.168.10.1 (LANCOM R883+), aber keine der dahinterliegenden Geräte.

pathping und tracert liefern beide das selbe Bild:

Aus dem Büro: client -> 192.168.178.1 -> 192.168.10.1 -> timeout

Aus der Fertigungshalle: client -> 192.168.10.1 -> 192.168.178.1 -> 192.168.178.x

Vll. hat jemand einen Tipp für mich an welcher Stelle es noch haken kann.

Vielen Dank im voraus.

cheers None

ich habe mich nun eine weile schon gespielt mit Google, Videos und der Lancom-Docu, aber leider komme ich nicht weiter.

Es gibt zwei Standorte mit je einem Internet-Anschluss (keine Modems vorgeschalten o.ä.)

- Büro - LANCOM 1783VAW

static Route: 192.168.10.0 - 255.255.255.0 - IP-Maskierung abgeschaltet

- Fertigungshalle - LANCOM R883+

static route: 192.168.178.0 - 255.255.255.0 - IP-Maskierung abgeschaltet

Diese sind beide bereits über VPN verbunden und ich erreiche aus der Fertigungshalle jede IP im 192.168.178.0 Netz.

Andersrum sieht es schlechter aus, aus dem 178er Netz erreiche ich nur die 192.168.10.1 (LANCOM R883+), aber keine der dahinterliegenden Geräte.

pathping und tracert liefern beide das selbe Bild:

Aus dem Büro: client -> 192.168.178.1 -> 192.168.10.1 -> timeout

Aus der Fertigungshalle: client -> 192.168.10.1 -> 192.168.178.1 -> 192.168.178.x

Vll. hat jemand einen Tipp für mich an welcher Stelle es noch haken kann.

Vielen Dank im voraus.

cheers None

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 556172

Url: https://administrator.de/forum/lancom-standortvernetzung-ueber-vpn-556172.html

Ausgedruckt am: 18.07.2025 um 12:07 Uhr

6 Kommentare

Neuester Kommentar

Nur mal nebenbei:

Lancom verwendet für einen Site to Site VPN Tunnel auch IPsec mit IKEv1 und da werden die IP Netze dynamisch beim Tunnelaufbau über die IPsec SAs ausgetauscht. Jede statische Route ist damit also völlig überflüssig und eher schädlich.

Die solltest du also besser dringenst entfernen. Steht deshalb auch nicht im Lancom VPN HowTo das man das machen muss.

Die lokale Windows Firewall blockt erstmal generell ICMP (Ping, Traceroute) so das diese Geräte aus dem jeweils remoten Netz nicht pingbar sind.

Das muss man immer erst freischalten:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Sinnvoller ist es also erstmal Drucker oder andere geräte ohne lokale Firewall zu pingen.

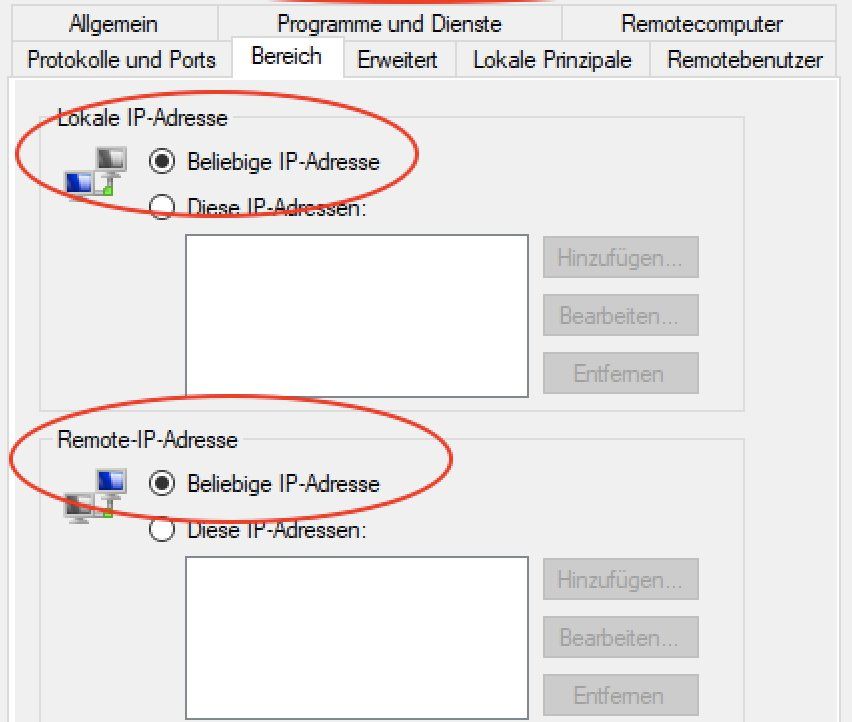

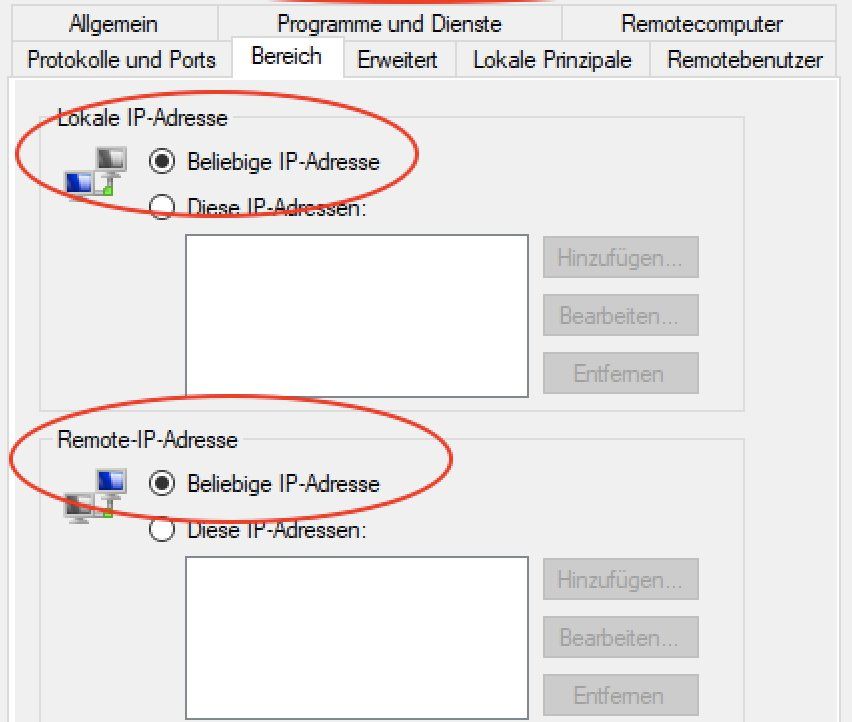

Desweiteren blockt die Windows Firewall generell per Default JEDEN Traffic der NICHT aus dem jeweils lokalen IP Netz kommt !

Auch hier muss man die TCP und UDP Ports entsprechend anfassen in der Konfig und die IP Ranges da auf "Belibig" oder das jeweilige remote Netz setzen !

static Route: 192.168.10.0 - 255.255.255.0

ist vollkommender Unsinn und auch extrem kontraproduktiv in einer VPN Verbindung !Lancom verwendet für einen Site to Site VPN Tunnel auch IPsec mit IKEv1 und da werden die IP Netze dynamisch beim Tunnelaufbau über die IPsec SAs ausgetauscht. Jede statische Route ist damit also völlig überflüssig und eher schädlich.

Die solltest du also besser dringenst entfernen. Steht deshalb auch nicht im Lancom VPN HowTo das man das machen muss.

aber keine der dahinterliegenden Geräte.

Das zumindest ist völlig normal und auch gewollt wenn es sich um Winblows Geräte handelt.Die lokale Windows Firewall blockt erstmal generell ICMP (Ping, Traceroute) so das diese Geräte aus dem jeweils remoten Netz nicht pingbar sind.

Das muss man immer erst freischalten:

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Sinnvoller ist es also erstmal Drucker oder andere geräte ohne lokale Firewall zu pingen.

Desweiteren blockt die Windows Firewall generell per Default JEDEN Traffic der NICHT aus dem jeweils lokalen IP Netz kommt !

Auch hier muss man die TCP und UDP Ports entsprechend anfassen in der Konfig und die IP Ranges da auf "Belibig" oder das jeweilige remote Netz setzen !