Layer 3 Switch Routing nach Firewall

Hallo zusammen,

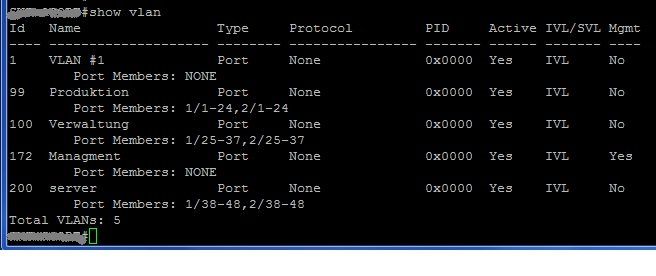

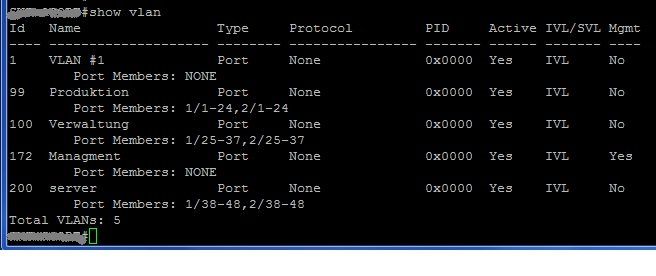

ich habe hier zwei Nortel 4548GT als Stack mit 4 VLANs.

Das ganze funktioniert auch soweit, leider sind innerhalb eines jeweiligen VLANs die Antwort Zeiten etwas hoch:

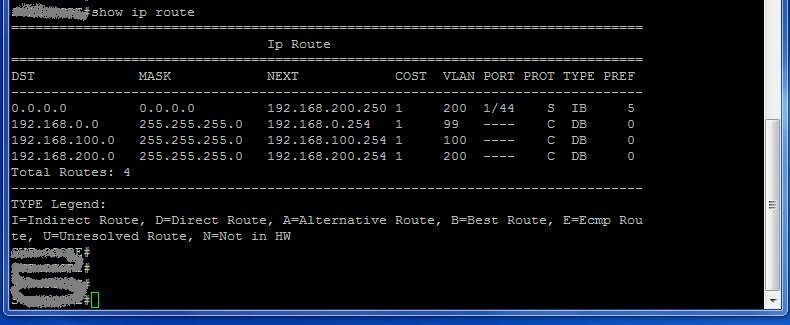

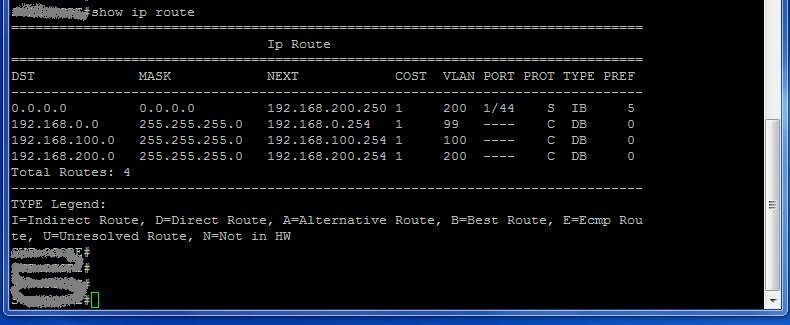

es gibt im Layer3 Switch folgende Routen:

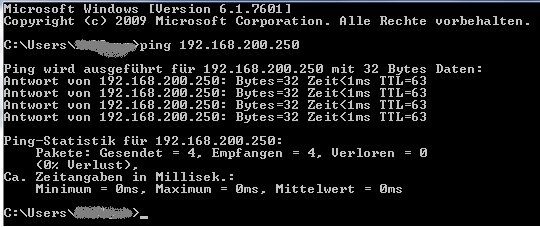

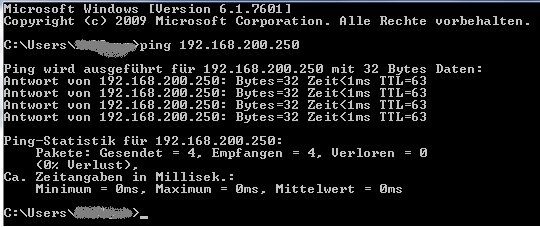

Wobei 192.168.200.250 eine pfSense Firewall im VLAN200 ist, pings zu dieser sind von jedem VLAN aus wie erwartet Schnell:

Sehe ich das Richtig das jetzt das ganze Routing über die Firewall läuft? Auch das interne?

Wenn jetzt egal aus welchem VLAN Traffic auf die pfSense kommt wird alles über Interface VLAN200 abgehandelt. Wie müsste ich dieses Umbauen damit jedes Interface über sein eigenes abgehandelt wird. Die Firewall hängt als getaggeter VLAN Trunk auf Port 44 des Switches.

Grüße

Gansa28

ich habe hier zwei Nortel 4548GT als Stack mit 4 VLANs.

Das ganze funktioniert auch soweit, leider sind innerhalb eines jeweiligen VLANs die Antwort Zeiten etwas hoch:

es gibt im Layer3 Switch folgende Routen:

Wobei 192.168.200.250 eine pfSense Firewall im VLAN200 ist, pings zu dieser sind von jedem VLAN aus wie erwartet Schnell:

Sehe ich das Richtig das jetzt das ganze Routing über die Firewall läuft? Auch das interne?

Wenn jetzt egal aus welchem VLAN Traffic auf die pfSense kommt wird alles über Interface VLAN200 abgehandelt. Wie müsste ich dieses Umbauen damit jedes Interface über sein eigenes abgehandelt wird. Die Firewall hängt als getaggeter VLAN Trunk auf Port 44 des Switches.

Grüße

Gansa28

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 303676

Url: https://administrator.de/forum/layer-3-switch-routing-nach-firewall-303676.html

Ausgedruckt am: 06.07.2025 um 00:07 Uhr

5 Kommentare

Neuester Kommentar

Die Routen im L3 Switch sind etwas unsinnig und syntaktisch falsch. Sinnfrei IP Netze auf sich selber zu routen...

Für lokales Routing im L3 Switch benötigt man keine Routen. Der L3 Switch "kennt" ja logischerweise alle direkt an ihm angeschlossenen IP Netze. Routing wäre da überflüssig.

Einzig einen einzige Default Route auf die Firewall ist auf dem L3 Switch nötig.

Hast du die "Routen" selber manuell so eingetragen oder zeigt der Switch sie so per Default an ??

Im Grunde ist es ganz einfach und immer wieder dasselbe:

ACHTUNG: Bei diesem Szenario routet der L3 Switch alle lokalen VLANs und die Firewall den Traffic ins Internet !

Den lokalen inter VLAN Traffic bekommt die Firewall nie zu Gesicht, denn der wird ja im Switch geroutet !!

Willst du auch den inter VLAN Traffic routen über die Firewall dann darfst du den L3 Switch NICHT für L3 sprich Routing konfigurieren und musst nur die IPs weglassen.

Der Switch wird dann per Tagged Uplink mit der FW gekoppelt.

Dieses Tutorial beschreibt so ein Sezenario:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aus deiner o.a. Beschreibung wird leider nicht so ganz klar welches dieser beiden Designs du umsetzen willst ?!

Für lokales Routing im L3 Switch benötigt man keine Routen. Der L3 Switch "kennt" ja logischerweise alle direkt an ihm angeschlossenen IP Netze. Routing wäre da überflüssig.

Einzig einen einzige Default Route auf die Firewall ist auf dem L3 Switch nötig.

Hast du die "Routen" selber manuell so eingetragen oder zeigt der Switch sie so per Default an ??

Im Grunde ist es ganz einfach und immer wieder dasselbe:

- Du erzeugst deine VLANs für den Produktivtraffic inkl. der korrespondierenden L3 IP Adressen pro VLAN

- Diese VLAN IP Adressen sind dann die Gateways der Endgeräte im dem jeweiligen VLAN

- Ein VLAN sollte das Transfer VLAN zur Firewall sein. Die Firewall sollte NICHT in einem Produktiv VLAN hängen um den Internet Traffic sinnvollerweise aus diesen VLANs fernzuhalten !

- Der L3 Switch bekommt eine einzige Default Route zur Firewall IP im Transfer VLAN

- Die Firewall bekommt alle VLAN Subnetze oder eine CIDR Route die alle VLAN IP Netze abdeckt via Transfer VLAN IP Switchadresse

- Fertisch...

ACHTUNG: Bei diesem Szenario routet der L3 Switch alle lokalen VLANs und die Firewall den Traffic ins Internet !

Den lokalen inter VLAN Traffic bekommt die Firewall nie zu Gesicht, denn der wird ja im Switch geroutet !!

Willst du auch den inter VLAN Traffic routen über die Firewall dann darfst du den L3 Switch NICHT für L3 sprich Routing konfigurieren und musst nur die IPs weglassen.

Der Switch wird dann per Tagged Uplink mit der FW gekoppelt.

Dieses Tutorial beschreibt so ein Sezenario:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Aus deiner o.a. Beschreibung wird leider nicht so ganz klar welches dieser beiden Designs du umsetzen willst ?!

leider hat das bei mir etwas länger gedauert.

Macht ja nix...Die routen hat der Switch selber Eingetragen

Da macht Nortel aber ziemlichen Quatsch... Na ja kein Wunder im Networking Umfeld sind die durch ihre Pleite ja auch so gut wie verschwunden.Local connected Networks werden eigentlich syntaktisch anders in der Routing Tabelle angezeigt...aber egal...der Unsinn scheint dann Nortel spezifisch zu sein.

Das interne Routing würde ich gerne weiterhin von dem L3 stack übernehmen lassen.

Das ist auch absolut richtig so und macht Sinn !(Dieses wird ausschließlich von der Firewall genutzt)

Ist auch genau der richtige Weg das an einen L3 Routing Stack anzubinden !! Niemals nimmt man ein Produktiv VLAN dafür sondern immer ein dediziertes.... Alles richtig also !Erstelle eine default Route auf die Firewall in diesem "neuen" VLAN.

Nein, das wäre völliger Blödsinn oder du hast dich missverständlich ausgedrückt !Die Firewall routet ja ins Internet ! Folglich geht die Default Route der Firewall zum ISP.

Die Firewall bekommt dann nur Routen auf die VLAN IP Segmente des L3 Switches. Oder wenn das durch IP Adressierung möglich ist eine CIDR Summary Route.

Beispiel:

Firewall hat im VLAN 144: 192.168.144.1

Switch hat im VLAN 144: 192.168.144.254

Switch hat 5 VLANs: 172.16.1-5.0 /24

Folgende Routen sind einzutragen:

Firewall:

Default Route -> Provider

Statische Route:

Zielnetz: 172.16.1.0 Maske: 255.255.255.0 Gateway: 192.168.144.254

Zielnetz: 172.16.2.0 Maske: 255.255.255.0 Gateway: 192.168.144.254

usw. für alle Netze bis zur .5.0.

Ökonomischer geht das mit einer einzigen Summary Route:

Zielnetz: 172.16.1.0 Maske: 255.255.248.0 Gateway: 192.168.144.254

Das routet dann alle Netze von 172.16.0.0 bis .7.0 zum Switch wo sie dann lokal geroutet werden. Die lokalen Netze "kennt" der Switch ja da sie an ihm direkt selber angeschlossen sind !

Switch:

Default Route -> 192.168.144.1

Das wars... So wäre es dann richtig !

Dann kommt sämtlicher Traffic auf diesem einen VLAN 144 an.

Nein, das ist falsch !Dort kommt lediglich der Traffic an der über die Firewall ins Internet geht !

Zur Zeit sind sämtliche Firewall Routen unter dem Interface VLAN200

Böse wenn das VLAN 200 ein Produktiv VLAN ist in dem andere Traffic ist.Den Internet und WAN Traffic in einem dedizierten VLAN zu separieren ist schon genau richtig. Erstmal erhöhte Sicherheit und du hast über Switch ACLs zusätzlich noch die Möglichkeiten den Traffic zu regeln.

diese müsste ich dann auf das neue Interface VLAN144 umziehen, das ja kein Problem.

So ist es, das kannst du "on the fly" machen, davon bekommen User meist nix mit, da es innerhalb von 1-2 Sekunden geht die alte Route zu löschen und die neue anzulegen im CLI.Sehe ich das Richtig so?

Das siehst du genau richtig so ! Mal Angenommen ich bräuchte ein VLAN das nicht über alle andren geroutet wird und nicht erreichbar sein soll, z.B. fürs WLAN ist das dann überhaupt umsetzbar?

Ja klar, das ist kinderleicht.Dem VLAN gibst du einfach auf dem Switch keine zum VLAN korrespondierende IP Adresse.

Damit ist das dann ein vollkommen isoliertes Layer 2 Broadcast Domain auf dem Switch.

Oder du gibst ihm ne IP und konfigurierst sehr strikte und stringente Accesslisten auf dem Switch.

Beide Optionen sind eine Lösung.

Hallo Zusammen,

jetzt muss ich mich mal mit einschalten und auch mal dazu was fragen.

Bei uns ist es aktuell so, dass wir mehrere verschiedene VLANs haben, die alle auf unserer PFsense eingerichtet sind.

Bei den Clients ist dann die IP der Firewall jeweils als Standardgateway hinterlegt. Das erlaubt mir somit auf den Interfaces

der VLANs auf der PFsense entsprechende Ports etc. zwischen den VLANs zu routen.

Wenn ich jedoch die Vorgabe von @aqui nutze, dass der L3-Switch das Routing übernimmt, ist es mir ja nicht

mehr möglich entsprechendes zu blocken oder freizugeben über die Firewall oder hab ich hier etwas nicht richtig verstanden?

Dann wäre es ja quasi so, dass meine produktiven VLANs am Switch geroutet werden müssten und eine DMZ dann auf

der Pfsense, sodass hier aus dem produktiven VLANs keiner zugreifen kann.

Welche Methode zum Routing sollte eigentlich verwendet werden, die über den Switch oder die über die Firewall und

warum? Welche Vor- und Nachteile gibt's hierbei?

Unser L3-Switch wäre ein HP 1920-48G. Das Routen ins Internet über das Transfer-VLAN hätte ich soweit

in meinen Testnetzen hinbekommen.

Bitte verzeiht mir meine "dummen" Fragen. Bislang war ich es gewöhnt das Routing über die FW vorzunehmen.

jetzt muss ich mich mal mit einschalten und auch mal dazu was fragen.

Bei uns ist es aktuell so, dass wir mehrere verschiedene VLANs haben, die alle auf unserer PFsense eingerichtet sind.

Bei den Clients ist dann die IP der Firewall jeweils als Standardgateway hinterlegt. Das erlaubt mir somit auf den Interfaces

der VLANs auf der PFsense entsprechende Ports etc. zwischen den VLANs zu routen.

Wenn ich jedoch die Vorgabe von @aqui nutze, dass der L3-Switch das Routing übernimmt, ist es mir ja nicht

mehr möglich entsprechendes zu blocken oder freizugeben über die Firewall oder hab ich hier etwas nicht richtig verstanden?

Dann wäre es ja quasi so, dass meine produktiven VLANs am Switch geroutet werden müssten und eine DMZ dann auf

der Pfsense, sodass hier aus dem produktiven VLANs keiner zugreifen kann.

Welche Methode zum Routing sollte eigentlich verwendet werden, die über den Switch oder die über die Firewall und

warum? Welche Vor- und Nachteile gibt's hierbei?

Unser L3-Switch wäre ein HP 1920-48G. Das Routen ins Internet über das Transfer-VLAN hätte ich soweit

in meinen Testnetzen hinbekommen.

Bitte verzeiht mir meine "dummen" Fragen. Bislang war ich es gewöhnt das Routing über die FW vorzunehmen.

jetzt muss ich mich mal mit einschalten und auch mal dazu was fragen.

Aber gerne doch...Bei den Clients ist dann die IP der Firewall jeweils als Standardgateway hinterlegt.

Das ist auch genau richtig so !dass der L3-Switch das Routing übernimmt, ist es mir ja nicht

Das ist KEINE Vorgabe !Kann es gar nicht sein, denn das ist immer abhängig vom individuellen Design und WAS man erreichen will mit seinem Netzwerk !

Deine vorgehensweise mit geneuer Security und dem individuellen Customizing der Zugriffsrechte zw. den VLAN bedingt den Einsatz der Firewall und genu deinem Design !

Will man das auf so ein L3 Design abbilden muss der L3 Switch das übernehmen. Switches machen das aber nur sehr eingeschränkt mit ACLs und sind in der Regel nicht stateful.

Will man aber nur Segmentieren im Netzwerk um die Performance hochzuhalten und Traffic Flows trennen mit moderater Secusity, dann greift auch wieder das L3 Switchdesign.

Es kommt also immer drauf an.... Eine Pauschlaregel kann es hier niemals geben !

produktiven VLANs am Switch geroutet werden müssten und eine DMZ dann auf der Pfsense, sodass hier aus dem produktiven VLANs keiner zugreifen kann.

Das ist natürlich Unsinn, aber das weisst du auch selbst.Natürlich kommt man aus den produktiven VLANs auch via pfSense in dei DMZ in so einem Design !! Warum sollte das nicht gehen. Das ist Unsinn also schnell vergessen.

Die Frage ist nur ob das mit meinen Sesurity Anforderungen vereinbar ist ?

Wobei die DMZ nicht das Problem ist, denn über ein dediziertes "Internet VLAN" mit der der Internet Router an den L3 Switch angebunden ist kann ich natürlich problemlos in die direkt an der pfSense angeschlossenen DMZ routen mit einem entsprechenden Regelwerk. Das ist auch nicht die Frage.

Die stellt sich wie ich mit der inter VLAN Kommunikation umgehe. Bei einem Büro in dem vollkommen getrennte Firmen in VLANs arbeiten die gemeinsame VLANs nutzen wie Drucker und/oder VoIP sind das natürlich ganz andere Anforderungen als in einer Firma die nur segementiert.

Welche Methode zum Routing sollte eigentlich verwendet werden, die über den Switch oder die über die Firewall und warum?

Siehe oben...Unser L3-Switch wäre ein HP 1920-48G.

Igitt !!! Da belässt du es besser so wie es ist...Das Routen ins Internet über das Transfer-VLAN hätte ich soweit in meinen Testnetzen hinbekommen.

Das ist auch der absolut richtige Weg. Belasse es so damit machst du nichts falsch !Bitte verzeiht mir meine "dummen" Fragen.

Die sind alle durchaus berechtigt ! Also keine falsche Scham hier