M0n0wall CP 3.Netzwerkanschluß für Voucher und Syslog-Rechner benutzen

Hallo,

zuerst möchte ich mich bei ALLEN > vorallem aber bei aqui und tikayevent für die Anleitung + Hilfestellungen (WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)) bedanken. Ich habe mir die Anleitung und Kommentare mehrfach durchgelesen aber scheinbar "sehe ich den Wald vor lauter Bäumen nicht" ...

Ich habe hier ein ALIX2D13 und die Version embedded-1.3b18.img bereits per CF-Card installiert

Folgende Probleme habe ich noch:

WAN:

LAN1: 192.168.1.0 /24 >CP

LAN2: 192.168.3.0 /24 >1PC für die Vouchererstellung und das Syslogging mit KIWI

Es ist ein extra DSL-Anschluß andem nur die bereitstellung des HotSpots + Verwaltung realisiert werden soll.

Das CP habe ich am LAN bereits konfiguriert, die CP-Seite für die Vouchereingabe und die Vouchers selbst sind erstellt.

Ich möchte nun an LAN2 (> habe ich über OPT hinzugefügt ) einen "Atom-PC" für die Vouchererstellung und das Syslogging betreiben.

Was muß ich wie konfigurieren, damit ich von LAN2 die M0n0 administrieren und loggen kann aber keiner von LAN1 CP auf das LAN2 zugreifen kann ?

Wie kann ich diesen Punkt 8s.u.) umsetzen ??

Zu diesem Punkt der Administrator Zugriffsteuerung hat unser Forumuser "tikayevent" richtigerweise noch folgende bessere Variante vorgeschlagen:

Jedoch ein Hinweis: Du verlagerst das Webinterface auf einen anderen Port, es gibt aber eine andere und bessere Möglichkeit: Wenn man im Advanced Menü die Antilockout-Regel abschaltet, kann man den Zugang per Firewall für das Gast-Netz blocken.

Bei sämtlichen Captive Portal-Installationen, die ich mit m0n0wall bisher gemacht habe, habe ich wie folgt gearbeitet:

Antilockout-Rule deaktiviert

sämtlichen Traffic auf den Router geblockt

TCP/UDP 53 auf den Router erlaubt

TCP 8000 (müsste der Captive-Portal-Port sein) auf den Router erlaubt

Damit kommt man nicht an das Webinterface dran, egal wie sehr man sucht und es funktioniert trotzdem alles.

Schonmal vielen Dank .......

zuerst möchte ich mich bei ALLEN > vorallem aber bei aqui und tikayevent für die Anleitung + Hilfestellungen (WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)) bedanken. Ich habe mir die Anleitung und Kommentare mehrfach durchgelesen aber scheinbar "sehe ich den Wald vor lauter Bäumen nicht" ...

Ich habe hier ein ALIX2D13 und die Version embedded-1.3b18.img bereits per CF-Card installiert

Folgende Probleme habe ich noch:

WAN:

LAN1: 192.168.1.0 /24 >CP

LAN2: 192.168.3.0 /24 >1PC für die Vouchererstellung und das Syslogging mit KIWI

Es ist ein extra DSL-Anschluß andem nur die bereitstellung des HotSpots + Verwaltung realisiert werden soll.

Das CP habe ich am LAN bereits konfiguriert, die CP-Seite für die Vouchereingabe und die Vouchers selbst sind erstellt.

Ich möchte nun an LAN2 (> habe ich über OPT hinzugefügt ) einen "Atom-PC" für die Vouchererstellung und das Syslogging betreiben.

Was muß ich wie konfigurieren, damit ich von LAN2 die M0n0 administrieren und loggen kann aber keiner von LAN1 CP auf das LAN2 zugreifen kann ?

Wie kann ich diesen Punkt 8s.u.) umsetzen ??

Zu diesem Punkt der Administrator Zugriffsteuerung hat unser Forumuser "tikayevent" richtigerweise noch folgende bessere Variante vorgeschlagen:

Jedoch ein Hinweis: Du verlagerst das Webinterface auf einen anderen Port, es gibt aber eine andere und bessere Möglichkeit: Wenn man im Advanced Menü die Antilockout-Regel abschaltet, kann man den Zugang per Firewall für das Gast-Netz blocken.

Bei sämtlichen Captive Portal-Installationen, die ich mit m0n0wall bisher gemacht habe, habe ich wie folgt gearbeitet:

Antilockout-Rule deaktiviert

sämtlichen Traffic auf den Router geblockt

TCP/UDP 53 auf den Router erlaubt

TCP 8000 (müsste der Captive-Portal-Port sein) auf den Router erlaubt

Damit kommt man nicht an das Webinterface dran, egal wie sehr man sucht und es funktioniert trotzdem alles.

Schonmal vielen Dank .......

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 127504

Url: https://administrator.de/forum/m0n0wall-cp-3-netzwerkanschluss-fuer-voucher-und-syslog-rechner-benutzen-127504.html

Ausgedruckt am: 22.07.2025 um 05:07 Uhr

6 Kommentare

Neuester Kommentar

Alle zusätzlichen LAN Ports sind wie bei einer FW generell üblich per Default komplett geblockt in der Monowall ! Siehe dazu auch den "Achtung Hinweis" ganz am Ende des Tutorials den du sicher überlesen hast !!

Dies ist etwas anderes als das LAN Interface was per se schon eine ACL Regel enthält die allen Traffic zulässt.

Fazit: Du musst also in den Firewall Rules eine Regel erstellen, die den Zugriff aus diesem (LAN2) Segment mit dem IP Netzwerk 192.168.3.0 /24 erlaubt.

Das kann als globale Freigabe geschehen wenn du LAN2 auch als Admin Netz nehmen willst, allerdings musst du aufpassen das natürlich keine Zugriffe aus dem LAN Segment (Gäste) möglich ist !

Also...

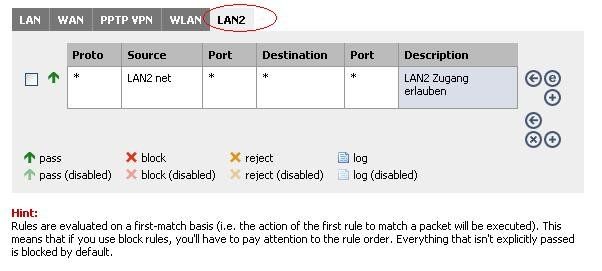

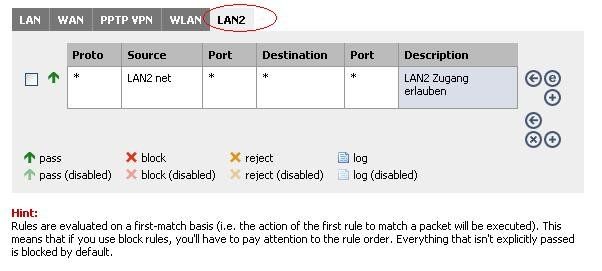

Schritt 1.) Zugriff vom Segment LAN2 erlauben:

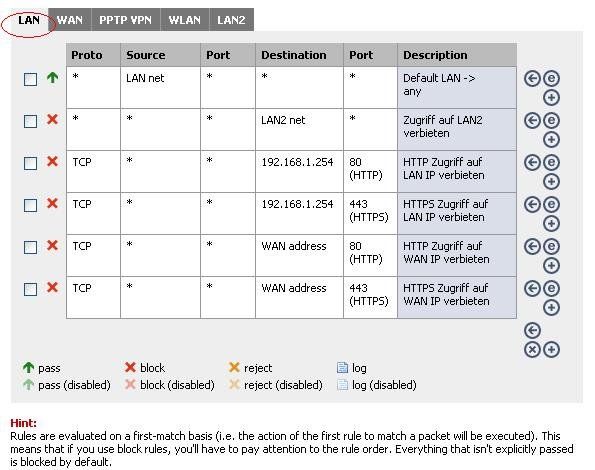

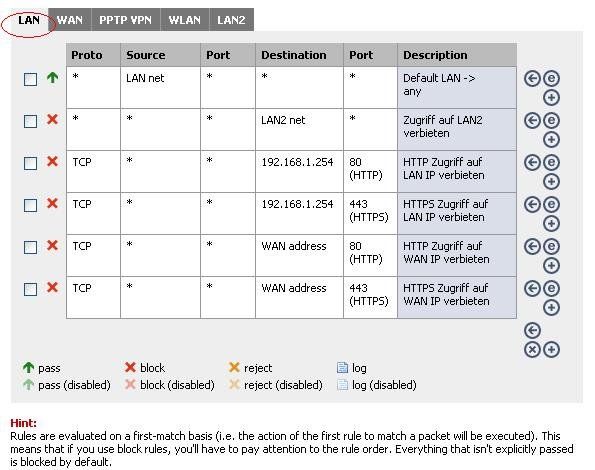

Schritt 1.) Zur Sicherheit noch Zugriff vom Segment LAN auf LAN2 und Konfig Zugang explizit verbieten:

Zusätzlich auch noch den HTTP und HTTPS Zugriff auf die LAN IP Adresse (Annahme hier 192.168.1.254 ggf. auf deine IP korrigieren !) und die WAN IP verbieten !

Achtung !: Wenn du die ACL aktivierst ist damit ein Konfig Zugang NUR noch über den LAN2 Port möglich !! Logischerweise sofern die der Schritt 1.) ZUERST aktiviert wurde.

Sonst sägst du dir den (Konfig) Ast auf dem Du selber sitzt ab und kannst die MW nur noch über den Konsol Port resetten...

Damit sollte alles dann alles problemlos funktionieren !

Dies ist etwas anderes als das LAN Interface was per se schon eine ACL Regel enthält die allen Traffic zulässt.

Fazit: Du musst also in den Firewall Rules eine Regel erstellen, die den Zugriff aus diesem (LAN2) Segment mit dem IP Netzwerk 192.168.3.0 /24 erlaubt.

Das kann als globale Freigabe geschehen wenn du LAN2 auch als Admin Netz nehmen willst, allerdings musst du aufpassen das natürlich keine Zugriffe aus dem LAN Segment (Gäste) möglich ist !

Also...

Schritt 1.) Zugriff vom Segment LAN2 erlauben:

Schritt 1.) Zur Sicherheit noch Zugriff vom Segment LAN auf LAN2 und Konfig Zugang explizit verbieten:

Zusätzlich auch noch den HTTP und HTTPS Zugriff auf die LAN IP Adresse (Annahme hier 192.168.1.254 ggf. auf deine IP korrigieren !) und die WAN IP verbieten !

Achtung !: Wenn du die ACL aktivierst ist damit ein Konfig Zugang NUR noch über den LAN2 Port möglich !! Logischerweise sofern die der Schritt 1.) ZUERST aktiviert wurde.

Sonst sägst du dir den (Konfig) Ast auf dem Du selber sitzt ab und kannst die MW nur noch über den Konsol Port resetten...

Damit sollte alles dann alles problemlos funktionieren !

.

"...Von LAN nach LAN2 blockiere ich aber alles ...... richtig ?"

Nein, leider falsch !!

Sieh dir doch mal die Firewall Regel vom LAN an (Accessliste wirkt immer auf eingehende Pakete ! Dort steht:

Protokoll = Alles (*)

Quell IP Adresse (Source) = Alle (*)

Quell Port = Alles (*)

Ziel IP Adresse (Destination) = LAN-2 Netzwerk (LAN2 net)

Ziel Port = Alles (*)

Sprachlich ausgedrückt sagt diese Regel dann:

Erlaube erstmal alles was vom LAN Netz rausgeht !

Dann etwas detailierter was er dennoch blocken soll...

Blocke jedes Protokoll mit jeder Quell IP Adresse und Port was als Ziel das 192.168.3.0er Netzwerk hat !

So, und jetzt musst DU mal erklären wie du bei dieser, doch auch für Laien sehr einfach zu verstehenden Logik, zur Aussage kommst: "..Von LAN nach LAN2 blockiere ich aber alles ...... richtig ? " Von ALLES kann ja nicht dir Rede sein, denn dann wäre ja ÜBERALL (auch bei Destination) ! ein * ! So fischt er aber nur Pakte raus die dein LAN2 IP Netz als Ziel haben...logisch..soll er ja auch !

Die anderen Regeln sagen dann analog:

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 80 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 443 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 80 was als Ziel die WAN Hostadresse der MW hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 443 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Die ACL sprechen doch in der Grafik für sich !

Wenn als Ziel für den syslog Server das LAN2 Interface ausgewählt ist wird die MW logischerweise ja auch ihre LAN2 IP Adresse als Absender IP Adresse nehmen.

SIE selber sendet ja diese Pakete und ausgehend gibt es keinerlei Filter. Der syslog Server antwortet dann und dafür greift dann die o.a. Accesslist.

Klar diese LAN2 ACL ist ein Scheinentor so wie sie da ist.

Du kannst das ja etwas dichter zurren wenn du nur den TCP Port von Syslog erlaubst und nur HTTP und HTTPS fürs Konfiguriren.

Wenn du aber physisch sicherstellen kann das keiner an deinen Port LAN2 rankommt musst du ja nicht so restriktiv sein.

Es steht dir aber frei es dennoch zu machen. Allerdings solltest du dir dann erstmal zum testen auf dem LAN Port einen Noteinstieg für die Konfig lassen bis auf LAN2 alles wasserdicht klappt.

Probiers doch einfach aus... Versuch macht kluch(g) !! Und immer auf das Firewall Log in der MW sehen. Die sagt dir schon genau wo es kneift oder was sie nicht mag an Paketen !!

"...Von LAN nach LAN2 blockiere ich aber alles ...... richtig ?"

Nein, leider falsch !!

Sieh dir doch mal die Firewall Regel vom LAN an (Accessliste wirkt immer auf eingehende Pakete ! Dort steht:

Protokoll = Alles (*)

Quell IP Adresse (Source) = Alle (*)

Quell Port = Alles (*)

Ziel IP Adresse (Destination) = LAN-2 Netzwerk (LAN2 net)

Ziel Port = Alles (*)

Sprachlich ausgedrückt sagt diese Regel dann:

Erlaube erstmal alles was vom LAN Netz rausgeht !

Dann etwas detailierter was er dennoch blocken soll...

Blocke jedes Protokoll mit jeder Quell IP Adresse und Port was als Ziel das 192.168.3.0er Netzwerk hat !

So, und jetzt musst DU mal erklären wie du bei dieser, doch auch für Laien sehr einfach zu verstehenden Logik, zur Aussage kommst: "..Von LAN nach LAN2 blockiere ich aber alles ...... richtig ? " Von ALLES kann ja nicht dir Rede sein, denn dann wäre ja ÜBERALL (auch bei Destination) ! ein * ! So fischt er aber nur Pakte raus die dein LAN2 IP Netz als Ziel haben...logisch..soll er ja auch !

Die anderen Regeln sagen dann analog:

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 80 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 443 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 80 was als Ziel die WAN Hostadresse der MW hat !

Blocke jedes TCP Paket mit jeder Quell IP Adresse und Port 443 was als Ziel die Hostadresse 192.168.1.254 (LAN Int. MW) hat !

Die ACL sprechen doch in der Grafik für sich !

Wenn als Ziel für den syslog Server das LAN2 Interface ausgewählt ist wird die MW logischerweise ja auch ihre LAN2 IP Adresse als Absender IP Adresse nehmen.

SIE selber sendet ja diese Pakete und ausgehend gibt es keinerlei Filter. Der syslog Server antwortet dann und dafür greift dann die o.a. Accesslist.

Klar diese LAN2 ACL ist ein Scheinentor so wie sie da ist.

Du kannst das ja etwas dichter zurren wenn du nur den TCP Port von Syslog erlaubst und nur HTTP und HTTPS fürs Konfiguriren.

Wenn du aber physisch sicherstellen kann das keiner an deinen Port LAN2 rankommt musst du ja nicht so restriktiv sein.

Es steht dir aber frei es dennoch zu machen. Allerdings solltest du dir dann erstmal zum testen auf dem LAN Port einen Noteinstieg für die Konfig lassen bis auf LAN2 alles wasserdicht klappt.

Probiers doch einfach aus... Versuch macht kluch(g) !! Und immer auf das Firewall Log in der MW sehen. Die sagt dir schon genau wo es kneift oder was sie nicht mag an Paketen !!

Generell ist es keine gute Idee einem Client im Gastnetz mit wechselnder IP als Syslog Server zu nehmen. Ist ja auch logisch, denn sollte sich die IP durch den dynmaischen DHCP Prozess einmal ändern gehen deine Syslogs ins Leere !

An der tatsache krankt dieses problem schon generell !

Außerdem hat ein Syslog Server natürlich nichts im Gastsegment zu suchen aus Sicherheitsgründen. Über den Unsinn solltest du also nochmal genau nachdenken. Ein Syslog Server hat eine statische IP außerhalb jeglicher DHCP Bereiche und gehört NICHT ins offene Gastnetz !!

Normale Clients im GastLAN sollten immer problemlos über das CP arbeiten können auch noch nach 2, 20 oder 200 oderxyz Tagen ohne diese Fehlermeldung.

Ansonsten hast du irgendow einen Konfig Fehler begangen !! Das du das Release 1.3b18 verwendest sollte klar sein.

An der tatsache krankt dieses problem schon generell !

Außerdem hat ein Syslog Server natürlich nichts im Gastsegment zu suchen aus Sicherheitsgründen. Über den Unsinn solltest du also nochmal genau nachdenken. Ein Syslog Server hat eine statische IP außerhalb jeglicher DHCP Bereiche und gehört NICHT ins offene Gastnetz !!

Normale Clients im GastLAN sollten immer problemlos über das CP arbeiten können auch noch nach 2, 20 oder 200 oderxyz Tagen ohne diese Fehlermeldung.

Ansonsten hast du irgendow einen Konfig Fehler begangen !! Das du das Release 1.3b18 verwendest sollte klar sein.