Mehrere VLANs und ein NAS

Hallo zusammen,

ich beschäftige mich seit ein paar Tagen mit VLANs und habe hier noch eine Frage.

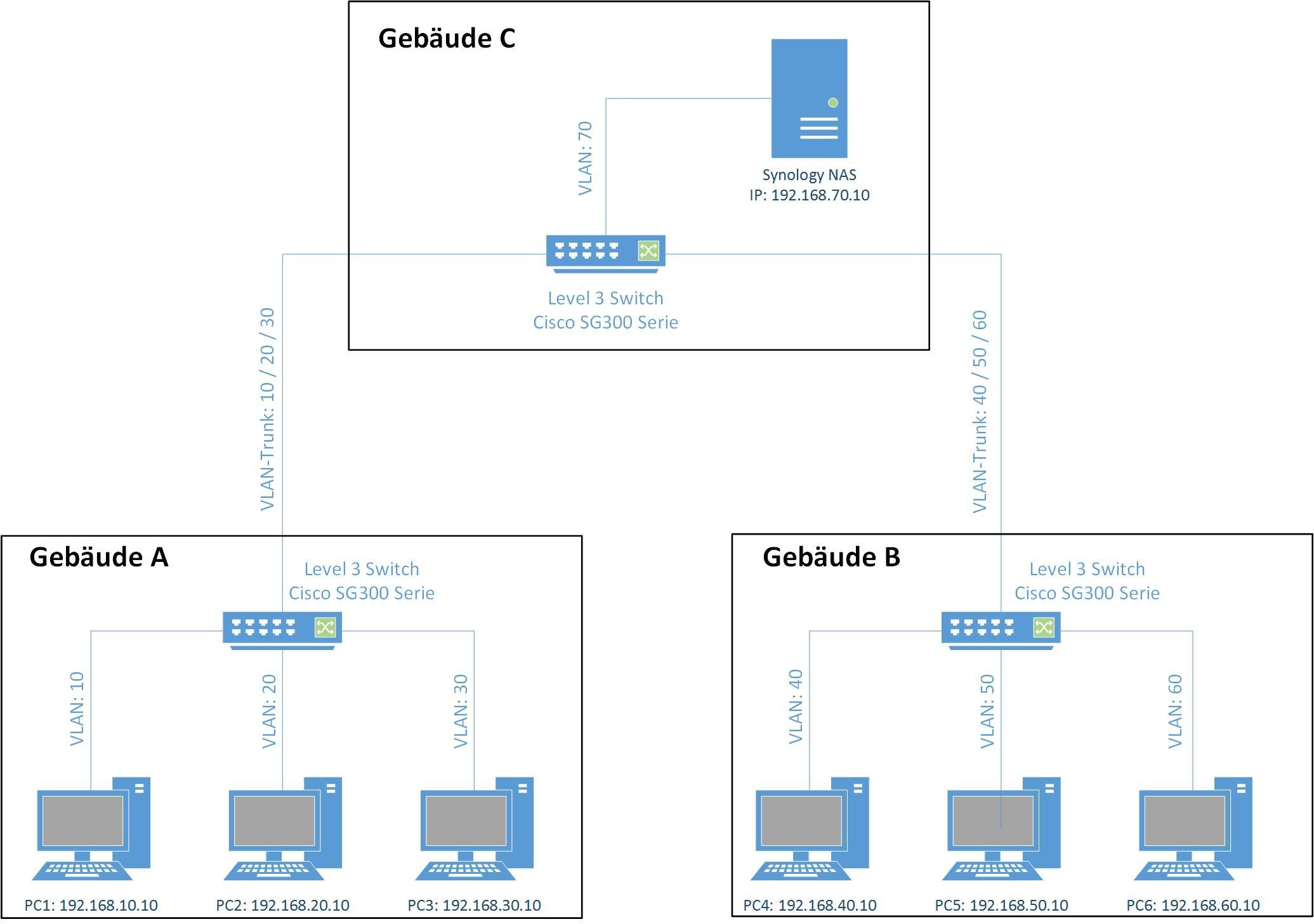

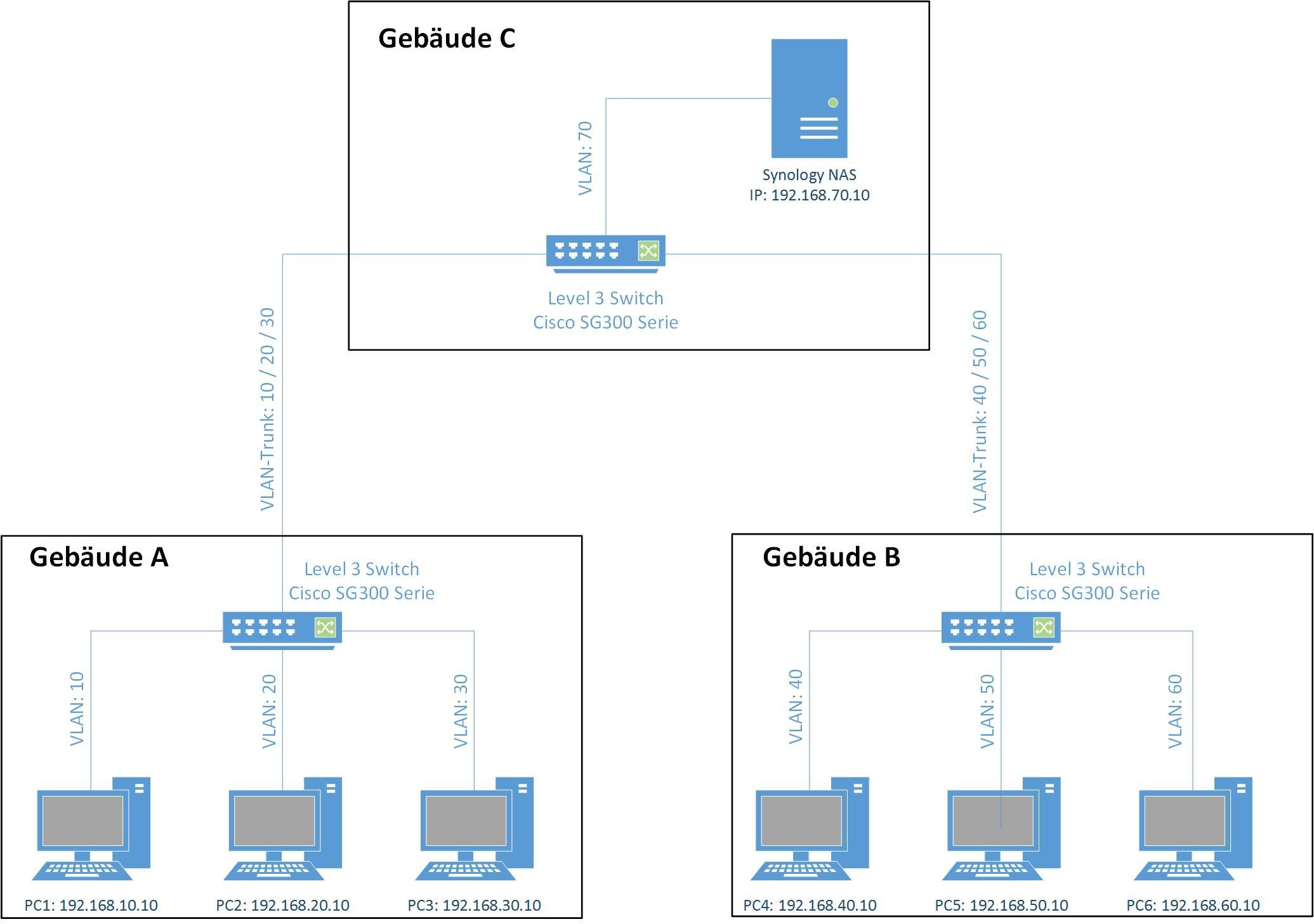

Zur einfacheren Erklärung habe ich ein Schema als Bild gemacht so wie ich mir das vorstelle.

Szenario:

Es gib 6 PCs wobei jeder PC in einem eigenen VLAN hängt. Die Rechner sollen untereinander auf keinen Fall kommunizieren dürfen.

3 Rechner sind in Gebäude A (VLANs 10, 20 und 30)

3 Rechner sind in Gebäude B (VLANs 40,50 und 60)

In Gebäude C befindet sich ein NAS welches in VLAN 70 hängt.

Nun möchte ich das NAS aus VLAN 70 für alle Rechner zugänglich machen damit sie ihre Daten dort ablegen können.

In jedem Gebäude gibt es einen Layer-3 Switch und die Gebäude sind per Ethernet Verbunden. Die Verbindungen zwischen den Gebäuden sind VLAN Trunk Ports nach 802.1Q.

Frage:

Ist es möglich mit Level 3 Switches ein Routing von allen VLANs in das VLAN 70 zu realisieren in dem das NAS hängt, ohne dass

die einzelnen VLANs untereinander sprechen können?

Falls nein, wie kann ich da vorgehen? Einen extra Router verwenden?

Grüße,

Peter

ich beschäftige mich seit ein paar Tagen mit VLANs und habe hier noch eine Frage.

Zur einfacheren Erklärung habe ich ein Schema als Bild gemacht so wie ich mir das vorstelle.

Szenario:

Es gib 6 PCs wobei jeder PC in einem eigenen VLAN hängt. Die Rechner sollen untereinander auf keinen Fall kommunizieren dürfen.

3 Rechner sind in Gebäude A (VLANs 10, 20 und 30)

3 Rechner sind in Gebäude B (VLANs 40,50 und 60)

In Gebäude C befindet sich ein NAS welches in VLAN 70 hängt.

Nun möchte ich das NAS aus VLAN 70 für alle Rechner zugänglich machen damit sie ihre Daten dort ablegen können.

In jedem Gebäude gibt es einen Layer-3 Switch und die Gebäude sind per Ethernet Verbunden. Die Verbindungen zwischen den Gebäuden sind VLAN Trunk Ports nach 802.1Q.

Frage:

Ist es möglich mit Level 3 Switches ein Routing von allen VLANs in das VLAN 70 zu realisieren in dem das NAS hängt, ohne dass

die einzelnen VLANs untereinander sprechen können?

Falls nein, wie kann ich da vorgehen? Einen extra Router verwenden?

Grüße,

Peter

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 231334

Url: https://administrator.de/forum/mehrere-vlans-und-ein-nas-231334.html

Ausgedruckt am: 18.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

rufe doch einfach einmal die Weboberfläche bzw.

Konfigurationsoberfläche der Switche auf und mach

das NAS oder den Switch Port man dem es "hängt"

einfach zu Mitgliedern in allen VLANs, fertig.

Gruß ♪

Dobby♬

rufe doch einfach einmal die Weboberfläche bzw.

Konfigurationsoberfläche der Switche auf und mach

das NAS oder den Switch Port man dem es "hängt"

einfach zu Mitgliedern in allen VLANs, fertig.

Gruß ♪

Dobby♬

Zitat von @pallinger:

Hallo,

aber das NAS hat ja ein ganz anderes Subnet, wie können die PC's dann

mit ihm "Sprechen"?

Gruß,

Peter

Hallo,

aber das NAS hat ja ein ganz anderes Subnet, wie können die PC's dann

mit ihm "Sprechen"?

Gruß,

Peter

Hallo nochmal,

das macht dann der Layer3 Switch (Cisco SG300)

der routet zwischen den VLANs.

Aber damit das möglich ist muss das NAS Gerät

natürlich Mitglied in allen VLANs sein!

Gruß ♪

Dobby♬

Das Design ist Unsinn und lässt sich so nicht umsetzen. Oder besser ...es lässt sich umsetzen funktioniert dann aber nicht.

Wenn alle PCs in unterschiedlichen IP Netzen sind brauchst du zwingend einen Router um alle mit einem weiteren Netz (NAS) kommunizieren zu lassen.

VLANs sind reine Layer 2 Trennungen. Also dein Konstrukt verhält sich so als wenn alle PCs und auch das NAS virtuell in einem separaten einzelnen Switch steckt.

Wie bitte willst du da kommunizieren ?? Keines der Geräte "sieht" sich ja !

Dir wird vermutlich die Sinnlosigkeit dieses Designs klar, oder ??

Wenn dann kannst du das Geforderte nur mit einer Firewall erreichen wie es hier beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder mit einem Layer 3 Switch und entsprechende Access Listen.

Da du ja schon layer 3 Switches also Routing fähige Switches einsetzt ist es ein Leichtes das damit umzusetzen.

Du belässt das Design so für Gebäude A und B und benutzt die Switches dort wie oben gezeichnet nur als reine Layer 2 Switches mit einem tagged Uplink auf den Switch in Gebäude C.

Dieser Switch muss aber L3 Routing aktiviert haben und zwischen den PC VLANs und dem NAS VLAN routen.

Damit es hier keine any zu any Kommunikation gibt installierst du auf den PC VLAN IP Adressen des routenden Switches IP Accesslisten die die Kommunikation in die PC VLANs unterbinden und nur ins VLAN 70 zulassen.

So erreichst du das von dir gewollte.

Es geht aber noch viel einfacher ohne diesen Aufwand:

Du installierst ein einzelnes VLAN als ein sog. "Private VLAN" oder "isolated VLAN"und definierst den NAS Port als Uplink oder promiscour Port:

it-bildungsnetz.de/fileadmin/media/Akademietag_2012/Private%20VL ...

en.wikipedia.org/wiki/Private_VLAN

Dieses Setup ist viel einfacher und übersichtlicher und erreicht exakt auch das was du forderst.

Keep ist simple stupid...!

Wenn alle PCs in unterschiedlichen IP Netzen sind brauchst du zwingend einen Router um alle mit einem weiteren Netz (NAS) kommunizieren zu lassen.

VLANs sind reine Layer 2 Trennungen. Also dein Konstrukt verhält sich so als wenn alle PCs und auch das NAS virtuell in einem separaten einzelnen Switch steckt.

Wie bitte willst du da kommunizieren ?? Keines der Geräte "sieht" sich ja !

Dir wird vermutlich die Sinnlosigkeit dieses Designs klar, oder ??

Wenn dann kannst du das Geforderte nur mit einer Firewall erreichen wie es hier beschrieben ist:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

oder mit einem Layer 3 Switch und entsprechende Access Listen.

Da du ja schon layer 3 Switches also Routing fähige Switches einsetzt ist es ein Leichtes das damit umzusetzen.

Du belässt das Design so für Gebäude A und B und benutzt die Switches dort wie oben gezeichnet nur als reine Layer 2 Switches mit einem tagged Uplink auf den Switch in Gebäude C.

Dieser Switch muss aber L3 Routing aktiviert haben und zwischen den PC VLANs und dem NAS VLAN routen.

Damit es hier keine any zu any Kommunikation gibt installierst du auf den PC VLAN IP Adressen des routenden Switches IP Accesslisten die die Kommunikation in die PC VLANs unterbinden und nur ins VLAN 70 zulassen.

So erreichst du das von dir gewollte.

Es geht aber noch viel einfacher ohne diesen Aufwand:

Du installierst ein einzelnes VLAN als ein sog. "Private VLAN" oder "isolated VLAN"und definierst den NAS Port als Uplink oder promiscour Port:

it-bildungsnetz.de/fileadmin/media/Akademietag_2012/Private%20VL ...

en.wikipedia.org/wiki/Private_VLAN

Dieses Setup ist viel einfacher und übersichtlicher und erreicht exakt auch das was du forderst.

Keep ist simple stupid...!

Doch, das funktioniert so.

Wenn man in jedem VLAN ein anderes IP-Subnet nutzt, dann muss das NAS entweder in jedem Subnet eine IP-Adresse haben (wenn das Teil das kann) oder ein Router muss zwischen den Subnets vermitteln. Ein guter Layer 3 Switch kann auch IP-Routing. Wahrscheinlich meinte Dobby das.

Aber: Warum muss man denn - in Deinem Konstrukt - in jedem VLAN ein anderes Subnet benutzen? Es können doch alle im selben sein. Da die PC durch die VLAN "physisch" getrennt sind können die PC untereinander nicht direkt kommunizieren. Aber jeder mit dem NAS. Wo ist da das Problem? Achte trotz der VLAN auf eindeutige IP-Adressen.

Und das NAS ist sowieso die Schnittstelle, da macht es keinen Unterschied, ob mit mehreren Subnets und Router oder gar mit Firewall oder eben nur mit einem Subnet.

E.

Wenn man in jedem VLAN ein anderes IP-Subnet nutzt, dann muss das NAS entweder in jedem Subnet eine IP-Adresse haben (wenn das Teil das kann) oder ein Router muss zwischen den Subnets vermitteln. Ein guter Layer 3 Switch kann auch IP-Routing. Wahrscheinlich meinte Dobby das.

Aber: Warum muss man denn - in Deinem Konstrukt - in jedem VLAN ein anderes Subnet benutzen? Es können doch alle im selben sein. Da die PC durch die VLAN "physisch" getrennt sind können die PC untereinander nicht direkt kommunizieren. Aber jeder mit dem NAS. Wo ist da das Problem? Achte trotz der VLAN auf eindeutige IP-Adressen.

Und das NAS ist sowieso die Schnittstelle, da macht es keinen Unterschied, ob mit mehreren Subnets und Router oder gar mit Firewall oder eben nur mit einem Subnet.

E.

Hallo nochmal,

@emeriks

ja selbstständig zwischen den VLANs.

Ok wenn nur Layer2 Switche vorhanden sein sollten wäre da ein Router oder eine

Firewall wohl nicht schlecht, aber wozu nun wenn alle Switche L3 sind?

ein anderes Subnetz geben, dann ist alles hübsch von einander getrennt und

man reduziert auch noch den Verwaltungsaufwand und engt Fehlerquellen auf

nur ein Netzwerksegment ein.

Ich meine ich habe keine so guten Switche bzw. werde mir dieses Jahr erst

Cisco SG300-xx und SG200-xx Switche kaufen, aber das mit den VLANs

würde ich bei mir genau so aufziehen wollen, zumindest für das NAS und den

Heimserver.

@aqui

Warum soll das denn nun nicht funktionieren wenn man das NAS bzw. den

Switch Port an dem es hängt zu einem Mitglied von mehreren VLANs zu machen?

Ich meine es sind doch selbst routende L3 Switche.

Gruß

Dobby

@emeriks

Ein guter Layer 3 Switch kann auch IP-Routing. Wahrscheinlich meinte Dobby das.

Jo das war es denn es sind ja drei Cisco SG300-xx Switche vorhanden und die routenja selbstständig zwischen den VLANs.

Ok wenn nur Layer2 Switche vorhanden sein sollten wäre da ein Router oder eine

Firewall wohl nicht schlecht, aber wozu nun wenn alle Switche L3 sind?

Aber: Warum muss man denn - in Deinem Konstrukt - in jedem VLAN

ein anderes Subnet benutzen?

Weil man es kann zum Einen und ich persönlich würde ja auch jedem VLANein anderes Subnet benutzen?

ein anderes Subnetz geben, dann ist alles hübsch von einander getrennt und

man reduziert auch noch den Verwaltungsaufwand und engt Fehlerquellen auf

nur ein Netzwerksegment ein.

Ich meine ich habe keine so guten Switche bzw. werde mir dieses Jahr erst

Cisco SG300-xx und SG200-xx Switche kaufen, aber das mit den VLANs

würde ich bei mir genau so aufziehen wollen, zumindest für das NAS und den

Heimserver.

@aqui

Warum soll das denn nun nicht funktionieren wenn man das NAS bzw. den

Switch Port an dem es hängt zu einem Mitglied von mehreren VLANs zu machen?

Ich meine es sind doch selbst routende L3 Switche.

Gruß

Dobby

"Selbtsroutende Switche" ?! Alice im Wunderland?

Ein Layer3 Switch kann selber die VLANs routenmehr war damit nicht gemeint.

Gruß

Dobby