MikroTik rb3011 ausreichend als VPN-Lösung für ein mittelständisches Unternehmen?

Hallo zusammen,

wie im Betreff schon beschrieben, geht es um den MikroTik rb3011. Ist dieser ausreichend für die Realisierung einer (o)VPN-Lösung in einem Unternehmen mit ca. 100 Mitarbeitern? Ich denke auf mehr wie 10-20 parallele VPN Verbindungen (Client to site) werden wir nicht kommen. Oder empfehlt Ihr was komplett anderes?

Danke Euch!

Waeller

wie im Betreff schon beschrieben, geht es um den MikroTik rb3011. Ist dieser ausreichend für die Realisierung einer (o)VPN-Lösung in einem Unternehmen mit ca. 100 Mitarbeitern? Ich denke auf mehr wie 10-20 parallele VPN Verbindungen (Client to site) werden wir nicht kommen. Oder empfehlt Ihr was komplett anderes?

Danke Euch!

Waeller

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 511740

Url: https://administrator.de/forum/mikrotik-rb3011-ausreichend-als-vpn-loesung-fuer-ein-mittelstaendisches-unternehmen-511740.html

Ausgedruckt am: 18.07.2025 um 08:07 Uhr

23 Kommentare

Neuester Kommentar

Moin,

wenn ich schätzen soll würde ich sagen, das die Hardware bisschen schwach ist.

Aber da du nicht schreibst für welche Dimension du die VPN Geschichte brauchst. Für ne Hand voll Clients wirds schon gehen.

Dazu ist auch die Frage ob IPsec oder OVPN usw. Wie viel Traffic?

Hat die HW einen Crypto Chip?

Gruß

Spirit

wenn ich schätzen soll würde ich sagen, das die Hardware bisschen schwach ist.

Aber da du nicht schreibst für welche Dimension du die VPN Geschichte brauchst. Für ne Hand voll Clients wirds schon gehen.

Dazu ist auch die Frage ob IPsec oder OVPN usw. Wie viel Traffic?

Hat die HW einen Crypto Chip?

Gruß

Spirit

Hi,

wie dick ist die Leitung? Welches VPN Protokoll? Habe den RB3011 bei einem Kunden laufen mit einer symmetrischen 500MBit/s Glasfaser Leitung, mit ca. 100 eingerichteten IKEv2 Client2Site VPN Verbindungen, durchschnittlich 60-70 aktive VPN Clients, der Durchsatz von 500MBit/s kann annähernd ausgeschöpft werden, ohne das die Kiste auch nur im Ansatz an Ihre Grenzen kommt (Kommt halt drauf an was der Router sonst noch machen soll, außer VPN). Das deckt sich auch mit den Testergebnissen.

wie dick ist die Leitung? Welches VPN Protokoll? Habe den RB3011 bei einem Kunden laufen mit einer symmetrischen 500MBit/s Glasfaser Leitung, mit ca. 100 eingerichteten IKEv2 Client2Site VPN Verbindungen, durchschnittlich 60-70 aktive VPN Clients, der Durchsatz von 500MBit/s kann annähernd ausgeschöpft werden, ohne das die Kiste auch nur im Ansatz an Ihre Grenzen kommt (Kommt halt drauf an was der Router sonst noch machen soll, außer VPN). Das deckt sich auch mit den Testergebnissen.

(o)VPN-Lösung

Von OpenVPN würde ich beim Mikrotik aber dringend Abstand nehmen, das ist veraltet implementiert kann nur TCP anstatt UDP usw. und kostet mehr Leistung und Durchsatz als IPSec mit IKEv2.Zitat von @waeller:

Erstmal danke für die schnellen Antworten.

Wir haben derzeit eine 50 MBit Standleitung (50 up und 50 down) von der Telekom. Diese wird aber dieses Jahr noch zu einer 100 MBit Standleitung hochgestuft.

Damit langweilt sich der Router ehrlich gesagt Erstmal danke für die schnellen Antworten.

Wir haben derzeit eine 50 MBit Standleitung (50 up und 50 down) von der Telekom. Diese wird aber dieses Jahr noch zu einer 100 MBit Standleitung hochgestuft.

Bisher hatte ich tatsächlich OVPN ins Auge gefasst, bin da aber offen für andere Lösungen, sofern diese genauso einfach zu handhaben sind. UDP soll bei OVPN und RouterOS ja auch ab Version 7 funktionieren. Allerdings zieht sich das ganze anscheinend schon eine Weile ohne Ausblick auf ein Stable-Release, oder?

Joa, würde ich nicht zeitnah mit rechnen, gab zwar mal eine Aussage das Ende 2019 mit dem ersten stable zu rechnen ist aber gut Ding will halt Weile haben. Außerdem hat heutzutage jedes aktuelle Smartphone oder OS einen IKEv2 Client mit an Bord, so das es diesbezüglich keine Probleme geben sollte.Aber RouterOS hat ja im Zweifel auch noch andere VPN Spielarten zu bieten.

Zitat von @141575:

... mit einer synchronen 500MBit/s Glasfaser Leitung ...

... mit einer synchronen 500MBit/s Glasfaser Leitung ...

Unterschied zwischen (a)symmetrisch und (a)synchron

lks

Uups da war meine Uhr wohl noch nicht ganz synchron  . Natürlich "symmetrisch" da hast du absolut recht, rutscht einem manchmal so unüberlegt durch die "Lameng".

. Natürlich "symmetrisch" da hast du absolut recht, rutscht einem manchmal so unüberlegt durch die "Lameng".

Zitat von @141575:

Uups da war meine Uhr wohl nicht ganz synchron . Natürlich "symmetrisch" da hast du absolut recht, rutscht einem manchmal so unüberlegt durch die "lameng".

. Natürlich "symmetrisch" da hast du absolut recht, rutscht einem manchmal so unüberlegt durch die "lameng".

Uups da war meine Uhr wohl nicht ganz synchron

Es geht ja nicht nur Dir so. Deswegen der Link, um immer wieder auf den verweisen zu können.

Allerdings habe ich den Eindruck, daß es viele trotzdem nicht wissen und damit die Jugend nichts falsches lernt (Ich war mal externer Dozent an einer Berufsakademie/Hochschule) verweise ich halt immer darauf.

lks

👍

Hallo,

Frage: was willst du damit erreichen? Nur vpn? Firewalling? IPS/Ida?

Je nach Kontext würde ich tendenziell auf eine all in one Lösung mit externem Support gehen, insbesondere, wenn man die anderen Beiträge von dir liest (wenig Netzwerkkenntnisse, das erschwert es natürlich etc).

Geh dazu Mal in dich, bevor du eine Insellösung etabliert.

Bei Sicherheitsfragen und insbesonders fragen zu den Sophos SG kannst du gerne auf mich direkt zu kommen.

Viele Grüße,

Christian

Frage: was willst du damit erreichen? Nur vpn? Firewalling? IPS/Ida?

Je nach Kontext würde ich tendenziell auf eine all in one Lösung mit externem Support gehen, insbesondere, wenn man die anderen Beiträge von dir liest (wenig Netzwerkkenntnisse, das erschwert es natürlich etc).

Geh dazu Mal in dich, bevor du eine Insellösung etabliert.

Bei Sicherheitsfragen und insbesonders fragen zu den Sophos SG kannst du gerne auf mich direkt zu kommen.

Viele Grüße,

Christian

Sofern es bei den 10-20 VPN Verbindungen bleibt ist das mit dem 3011er schon OK. Das klappt problemlos.

Wenn es rein nur VPN ist wäre ggf. eine Firewall Lösung eine Alternative. Zumal du da die Option hast bei allen Geräten und Betriebssystemen die bordeigenen VPN Clients zu nutzen statt einen Extra Client.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Allerdings kann das der MT3011 auch wenn du auf ein anderes VPN Protokoll setzt.

Wenn es rein nur VPN ist wäre ggf. eine Firewall Lösung eine Alternative. Zumal du da die Option hast bei allen Geräten und Betriebssystemen die bordeigenen VPN Clients zu nutzen statt einen Extra Client.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Allerdings kann das der MT3011 auch wenn du auf ein anderes VPN Protokoll setzt.

Um das VPN ans Laufen zu bekommen, musste ich vor ein paar Wochen eine NAT Regel erstellen, ohne die Angabe von Interfaces.

Das ist eigentlich Unsinn !!Für das VPN mit OpenVPN bedarf es keinerlei NAT Einträge ! Ganz im Gegenteil. Man will ja definitiv NICHT NATen im VPN Tunnel. Dort sollen alle lokalen LAN IP Netze sauber und transparent geroutet werden. NAT wäre also im Tunnel höchst kontraproduktiv.

Keine Ahnung also was du da verbrochen hast.

Wie man OpenVPN sauber auf dem MT konfiguriert kannst du hier im Detail nachlesen:

Clientverbindung OpenVPN Mikrotik

Dabei solltest du in jedem Falle die Default Konfig des MT beibehalten, denn die Default Konfig bringt eine wasserdicht laufende Firewall am ether1 Port mit NAT mit die man nicht verfummeln muss.

Mit an Sicherheit grenzender Wahrscheinlichkeit hast du sinnloserweise den VPN Tunnel auch geNATet und damit dann eine Routing Einbahnstrasse in den Tunnelnetzen geschaffen durch die dann altive NAT Firewall.

Das NAT darf niemals aktiv sein für die VPN Tunnelnetze !!

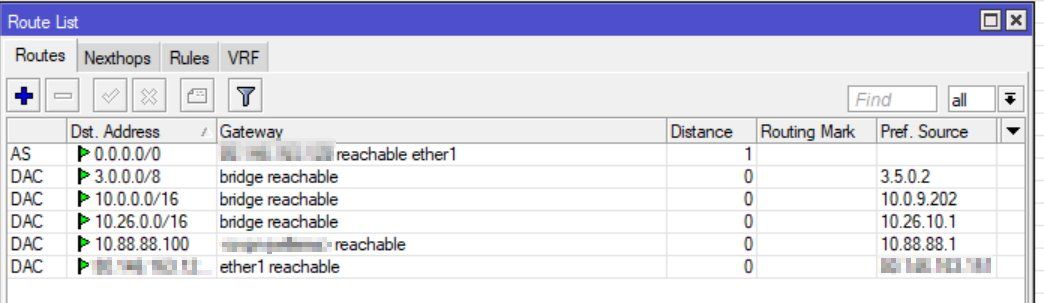

Das ist kann ja nicht die vollständige Route sein. Das ist ja nur ein Subnetz. Du musst ja ein Zielgateway definieren, welches das Netz im besten Fall kennt. Also gehört bei jeder Route eine GW hinzu. Subnetz ist jenes Netz, welches du über dieses Gateway erreichen möchtest.

Bei Openvpn definierst du welche Netz dadurch erreichbar sind. Also sind das die Netze in der OpenVPN konfig?

Passen dann die Firewall regeln auf der anderen Seite, das fein Netz auch in die Netze kommunizieren darf?

Bei Openvpn definierst du welche Netz dadurch erreichbar sind. Also sind das die Netze in der OpenVPN konfig?

Passen dann die Firewall regeln auf der anderen Seite, das fein Netz auch in die Netze kommunizieren darf?