Mikrotik: VRRP mit VLAN - Firewall Problem

Hi,

folgende Ausgangsituation:

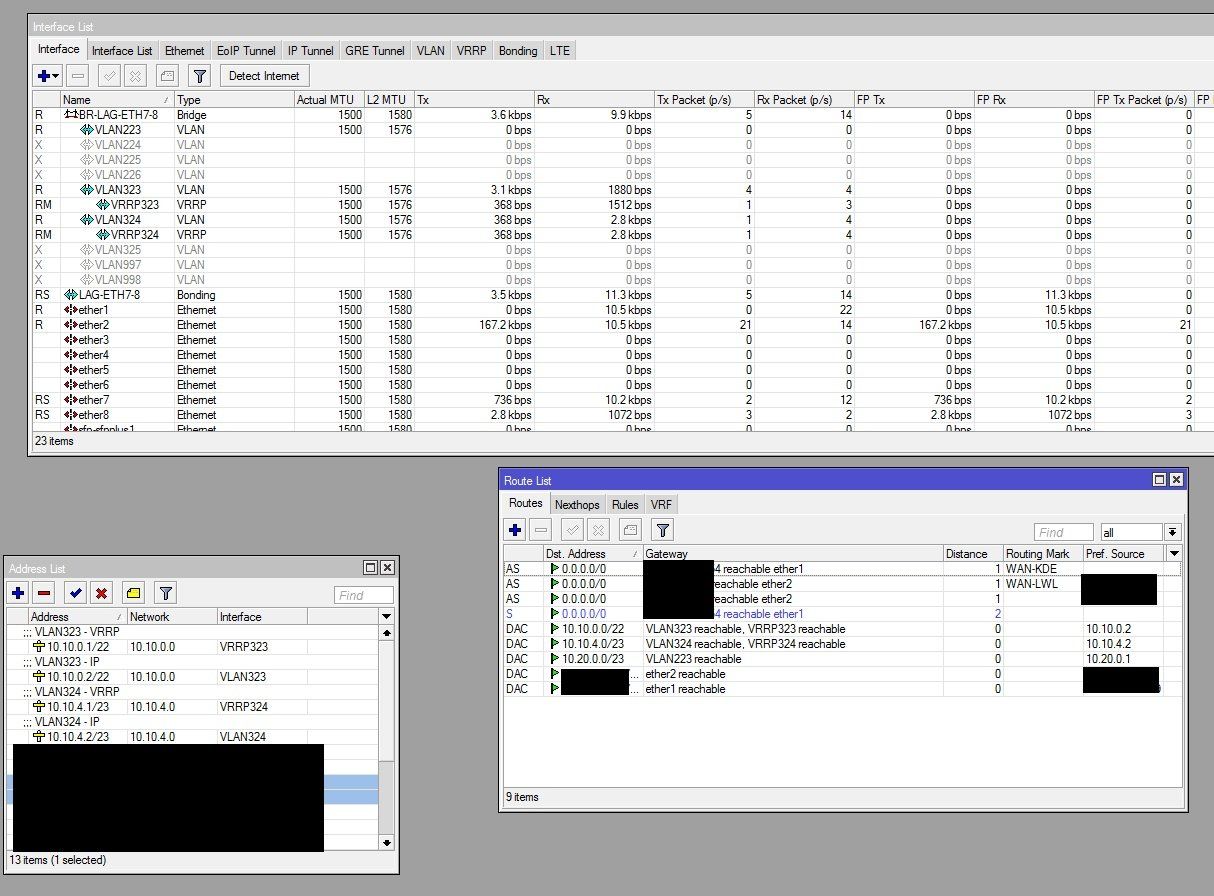

VLAN323 (Interface, IP10.10.1.2)

---VRRP323 (Interface, IP10.10.1.1)

VLAN324 (Interface, IP10.10.2.2)

---VRRP324 (Interface, IP10.10.2.1)

Alle Clients haben die 10.10.X.1 als Gateway.

Wenn Client A (10.10.2.21) den Server A (10.10.1.5) anpingt, schlägt das fehlt.

Das Log sagt: Drop forward: In-Interface VRRP324, Out-Interface VLAN323

Wenn ein anderer Client B (10.10.2.24) den Server A (10.10.1.5) anpingt, ist das erfolgreich.

Das Log sagt: In-Interface VRRP324, Out-Interface VRRP323.

In der Firewall ist folgendes konfiguriert: In-Interface VRRP324 - Out-Interface VRRP323 - accept ---> Ping von Client A geht nicht, Ping von Client B geht

Wenn ich die Firewall umkonfiguriere: In-Interface VRRP324 - Out-Interface VLAN323 - accept ---> Ping von Client A geht, Ping von Client B geht nicht

Es macht ja wenig Sinn doppelte Firewallregeln für "VRRP->VLAN" und "VRRP->VRRP" zu pflegen.

Leider ist das ganze auch nicht konsistent, irgendwann kann Client B auch nicht mehr pingen, dafür kann dann Client A mal wieder pingen...

In der Route List ist folgendes dynamisch eingetragen:

DAC | 10.10.1.0/24 | VLAN323 reachable, VRRP323 reachable

DAC | 10.10.2.0/24 | VLAN324 reachable, VRRP324 reachable

Und ich denke hier liegt das Problem. Mal nimmt der Router das VLAN-Interface als Gateway und manchmal das VRRP-Interface.

Und nun zu meiner Frage, kann man das irgendwie so einstellen, dass immer das VRRP als Gateway genommen wird? Sonst funktioniert das mit den Firewallregel nicht.

Grüße

folgende Ausgangsituation:

VLAN323 (Interface, IP10.10.1.2)

---VRRP323 (Interface, IP10.10.1.1)

VLAN324 (Interface, IP10.10.2.2)

---VRRP324 (Interface, IP10.10.2.1)

Alle Clients haben die 10.10.X.1 als Gateway.

Wenn Client A (10.10.2.21) den Server A (10.10.1.5) anpingt, schlägt das fehlt.

Das Log sagt: Drop forward: In-Interface VRRP324, Out-Interface VLAN323

Wenn ein anderer Client B (10.10.2.24) den Server A (10.10.1.5) anpingt, ist das erfolgreich.

Das Log sagt: In-Interface VRRP324, Out-Interface VRRP323.

In der Firewall ist folgendes konfiguriert: In-Interface VRRP324 - Out-Interface VRRP323 - accept ---> Ping von Client A geht nicht, Ping von Client B geht

Wenn ich die Firewall umkonfiguriere: In-Interface VRRP324 - Out-Interface VLAN323 - accept ---> Ping von Client A geht, Ping von Client B geht nicht

Es macht ja wenig Sinn doppelte Firewallregeln für "VRRP->VLAN" und "VRRP->VRRP" zu pflegen.

Leider ist das ganze auch nicht konsistent, irgendwann kann Client B auch nicht mehr pingen, dafür kann dann Client A mal wieder pingen...

In der Route List ist folgendes dynamisch eingetragen:

DAC | 10.10.1.0/24 | VLAN323 reachable, VRRP323 reachable

DAC | 10.10.2.0/24 | VLAN324 reachable, VRRP324 reachable

Und ich denke hier liegt das Problem. Mal nimmt der Router das VLAN-Interface als Gateway und manchmal das VRRP-Interface.

Und nun zu meiner Frage, kann man das irgendwie so einstellen, dass immer das VRRP als Gateway genommen wird? Sonst funktioniert das mit den Firewallregel nicht.

Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 397337

Url: https://administrator.de/forum/mikrotik-vrrp-mit-vlan-firewall-problem-397337.html

Ausgedruckt am: 19.07.2025 um 05:07 Uhr

3 Kommentare

Neuester Kommentar

Hallo ITgustel,

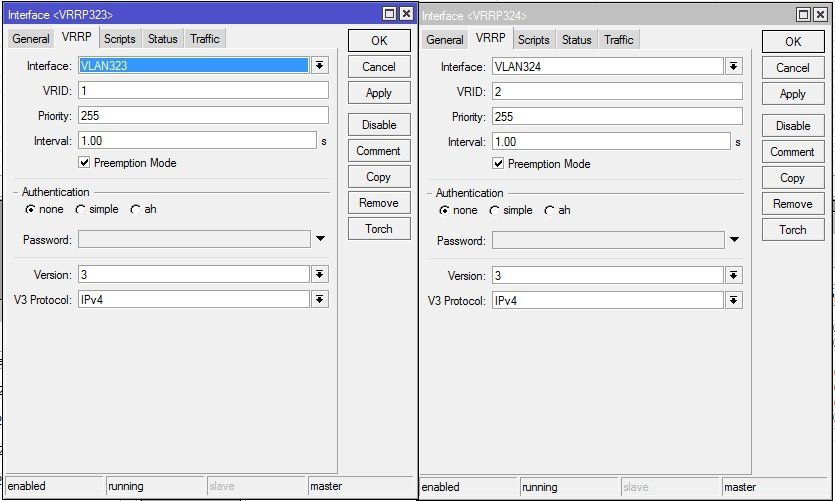

kannst du uns mal deine Config von den jeweiligen Interface schicken.

Sowie die VRRP ID mit der Ip-Adresse?

Am besten wäre ein Screenshot.

Normalerweise gibt man eine virtuelle IP

10.10.1.1 Virtual IP VLAN 323

R1 10.10.1.2 Interface port 1

R2 10.10.1.3 Interface Port 1

10.10.2.1 Virtual IP VLAN 324

R1 10.10.2.2 Interface port 2

R2 10.10.2.3 Interface Port 2

Die virtuelle IP als Gateway bei den Clients eingetragen.

So hast du es ja auch gemacht und so sollte es funktionieren, daher wäre ein Screenshot hilfreich.

Ansonsten arbeite nochmal das schöne Tutorial von @aqui durch.

Link

LG

Patrick

kannst du uns mal deine Config von den jeweiligen Interface schicken.

Sowie die VRRP ID mit der Ip-Adresse?

Am besten wäre ein Screenshot.

Normalerweise gibt man eine virtuelle IP

10.10.1.1 Virtual IP VLAN 323

R1 10.10.1.2 Interface port 1

R2 10.10.1.3 Interface Port 1

10.10.2.1 Virtual IP VLAN 324

R1 10.10.2.2 Interface port 2

R2 10.10.2.3 Interface Port 2

Die virtuelle IP als Gateway bei den Clients eingetragen.

So hast du es ja auch gemacht und so sollte es funktionieren, daher wäre ein Screenshot hilfreich.

Ansonsten arbeite nochmal das schöne Tutorial von @aqui durch.

Link

LG

Patrick