Entscheidungshilfe Netzwerksegmentierung

Hallo Admin-Community,

ich bin neu hier im Forum. Mich hat vor allem dieser Beitrag auf euch aufmerksam gemacht.

Ich bin definitiv kein Experte auf dem Gebiet der Netzwerktechnik, allerdings bereit mich in die Themen einzuarbeiten. Ich stehe aktuell vor der Herausforderung unser privates Netzwerk sinnvoll und einigermaßen sicher aufzubauen. Dabei kommt man unter anderem an der Netzwerksegmentierung vorbei worauf mein Beitrag abzielt.

Meine Situation:

- Sternverkabelung mit .Cat 7 Kabel und .Cat 6A Keystone Modulen -> 1Gbit/s Netzwerk

- 3 einfache Switches von Netgear vorhanden

- 2 Asus RT-AX92U vorhanden

- Ein Internetzugang (Aktuell DSL bei Vodafone, wird sich zu Glasfaser bei Vodafone ändern)

- Kinder

Meine Ziele:

- Prio 1: vollständig getrenntes Netzwerk mit Internetzugang für die Klingelanlage, da Kabel von außen und der Einliegerwohnung zugänglich

- Prio 2: Weiteres separates Netzwerk mit eingeschränktem Internetzugang für die Hausautomatisierung und die Überwachungskameras mit eventueller Schnittstelle in das Netzwerk der Klingelanlage um die Bilder der Kameras auf der Klingelanlage zu haben.

- Prio 3: Separate WLAN-Netzwerke für Gäste, Einliegerwohnung (alle 6 Monate neue Studenten), IoT-Geräte, Home-Office (bis Prio 4 umgesetzt)

- Prio 4: Separates Unternetzwerk im Hauptnetzwerk für die Arbeit mit Zugriff auf die NAS im Hauptnetzwerk

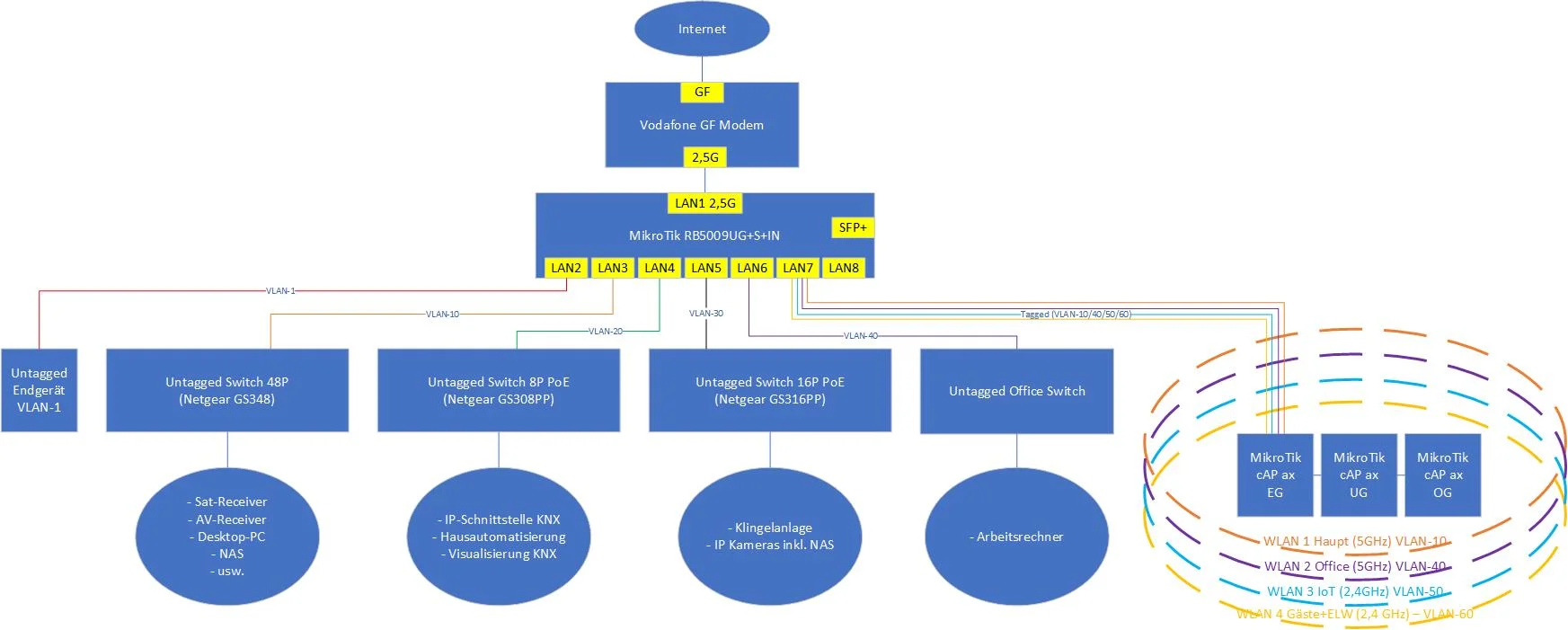

Hier mal meine beschriebenen Ziele visuell dargestellt:

Nun zu meinen Fragen bei den ich aktuell etwas unsicher bin:

1. Macht in meinem Fall die dargestellte physikalische Segmentierung aus Sicht Energieeinsatz, Übersichtlichkeit, Komplexität und Geschwindigkeit Sinn? Nach meiner bisherigen Recherche schrecke ich noch etwas zurück mich in VLANs und Firewalls einzuarbeiten. Außerdem könnte ich vermutlich meine bisherigen Switches (Layer 1) nicht verwenden. Potentiell könnten auch noch Netzwerke dazukommen, z.B. für LAN-gebundene IoT-Geräte.

2. Das Thema Telefonie könnte ich über den Einwahlrouter laufen lassen, oder?

3. Wie handhabe ich am Besten den Unsicherheitsfaktor Kinder? Einfach ein separates WLAN-Netz? Wenn LAN dazukommt dann nochmals ein getrenntes Netzwerk?

4. Bei meinen Access Points gibt es diese Möglichkeit Gästenetzwerke zu erstellen:

Wenn ich auswähle, dass Kein Zugriff auf das Intranet bestehen soll, sind die Netzwerke dann relativ sicher getrennt, oder benötigt es hier nur einfach Mittel? Im Handbuch gibt es dazu keine weiteren Angaben.

Wenn ich auswähle, dass Kein Zugriff auf das Intranet bestehen soll, sind die Netzwerke dann relativ sicher getrennt, oder benötigt es hier nur einfach Mittel? Im Handbuch gibt es dazu keine weiteren Angaben.

Vielen Dank schonmal für euren Support

ich bin neu hier im Forum. Mich hat vor allem dieser Beitrag auf euch aufmerksam gemacht.

Ich bin definitiv kein Experte auf dem Gebiet der Netzwerktechnik, allerdings bereit mich in die Themen einzuarbeiten. Ich stehe aktuell vor der Herausforderung unser privates Netzwerk sinnvoll und einigermaßen sicher aufzubauen. Dabei kommt man unter anderem an der Netzwerksegmentierung vorbei worauf mein Beitrag abzielt.

Meine Situation:

- Sternverkabelung mit .Cat 7 Kabel und .Cat 6A Keystone Modulen -> 1Gbit/s Netzwerk

- 3 einfache Switches von Netgear vorhanden

- 2 Asus RT-AX92U vorhanden

- Ein Internetzugang (Aktuell DSL bei Vodafone, wird sich zu Glasfaser bei Vodafone ändern)

- Kinder

Meine Ziele:

- Prio 1: vollständig getrenntes Netzwerk mit Internetzugang für die Klingelanlage, da Kabel von außen und der Einliegerwohnung zugänglich

- Prio 2: Weiteres separates Netzwerk mit eingeschränktem Internetzugang für die Hausautomatisierung und die Überwachungskameras mit eventueller Schnittstelle in das Netzwerk der Klingelanlage um die Bilder der Kameras auf der Klingelanlage zu haben.

- Prio 3: Separate WLAN-Netzwerke für Gäste, Einliegerwohnung (alle 6 Monate neue Studenten), IoT-Geräte, Home-Office (bis Prio 4 umgesetzt)

- Prio 4: Separates Unternetzwerk im Hauptnetzwerk für die Arbeit mit Zugriff auf die NAS im Hauptnetzwerk

Hier mal meine beschriebenen Ziele visuell dargestellt:

Nun zu meinen Fragen bei den ich aktuell etwas unsicher bin:

1. Macht in meinem Fall die dargestellte physikalische Segmentierung aus Sicht Energieeinsatz, Übersichtlichkeit, Komplexität und Geschwindigkeit Sinn? Nach meiner bisherigen Recherche schrecke ich noch etwas zurück mich in VLANs und Firewalls einzuarbeiten. Außerdem könnte ich vermutlich meine bisherigen Switches (Layer 1) nicht verwenden. Potentiell könnten auch noch Netzwerke dazukommen, z.B. für LAN-gebundene IoT-Geräte.

2. Das Thema Telefonie könnte ich über den Einwahlrouter laufen lassen, oder?

3. Wie handhabe ich am Besten den Unsicherheitsfaktor Kinder? Einfach ein separates WLAN-Netz? Wenn LAN dazukommt dann nochmals ein getrenntes Netzwerk?

4. Bei meinen Access Points gibt es diese Möglichkeit Gästenetzwerke zu erstellen:

Vielen Dank schonmal für euren Support

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673213

Url: https://administrator.de/forum/netzwerk-segmentierung-sicherheit-home-673213.html

Ausgedruckt am: 21.07.2025 um 07:07 Uhr

37 Kommentare

Neuester Kommentar

Moin,

zunächst herzlich willkommen!

Welche Geräte hast Du genau im Einsatz?

Und vorab: selbst wenn Du alles mit einzelnen Strippen trennst, Du willst ja Übergänge haben, also benötigst Du in jedem Fall einen dafür geeigneten Router, der wiederum mit einer Firewall kombiniert sein sollte, um den Datenverkehr sauber zu trennen. Dann kannst Du auch an das Thema VLAN ran, was kein Hexenwerk ist.

Und da Du schon über ein Tutorial unseres Hasen (@aqui) kommst: er hat auch ein Super Tutorial zum Thema VLAN im Angebot: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern.

Gruß

DivideByZero

zunächst herzlich willkommen!

Welche Geräte hast Du genau im Einsatz?

Und vorab: selbst wenn Du alles mit einzelnen Strippen trennst, Du willst ja Übergänge haben, also benötigst Du in jedem Fall einen dafür geeigneten Router, der wiederum mit einer Firewall kombiniert sein sollte, um den Datenverkehr sauber zu trennen. Dann kannst Du auch an das Thema VLAN ran, was kein Hexenwerk ist.

Und da Du schon über ein Tutorial unseres Hasen (@aqui) kommst: er hat auch ein Super Tutorial zum Thema VLAN im Angebot: VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern.

Gruß

DivideByZero

Tolles Vorhaben,

OPNsense Community Edition (kostenlos) wäre meine Empfehlung, dann noch einen managed Switch, und Stück für Stück vorarbeiten.

docs.opnsense.org/releases.html

OPNsense Community Edition (kostenlos) wäre meine Empfehlung, dann noch einen managed Switch, und Stück für Stück vorarbeiten.

docs.opnsense.org/releases.html

Hallo,

ich find's nicht so toll

Kann man so machen, der Betrieb von 5 insgesamt Routern sowie teils redundanten Switchen und APs ist jedoch energetischer und konfigurationstechnischer Overkill. Vom Kabelsalat ganz zu schweigen. Sinnvoller ist es, sich in die VLAN-Thematik einzuarbeiten (Link oben) und das mit einem zentralen Router zu machen.

Wenn es aber darum geht, auf technisch möglichst einfache Weise abgeschottete Netze zu schaffen, ist der Weg vertretbar. Hier ist das Prinzip nochmals bei Heise ganz gut dargestellt: heise.de/ratgeber/Router-Kaskaden-1825801.html

Und ja, Kinder gehören in ein abgetrenntes Netz. Besonders, wenn auch das Business im Haus ist. Noch wichtiger sind aber elterliche Begleitung, Orientierung und Regeln.

Wenn Dein ASUS-AP Gastnetze macht, ist das im Prinzip ausreichend. So sicher man bei ASUS eben sein kann. Also kaum. Aber wenn man sich mit einer 7270 einwählt, ist eh so ziemlich alles wurscht

Ganz persönlich: Wenn die Kinder <12 sind, mach lieber was mit denen, als am Netzwerk herumzufummeln. Die gemeinsame Zeit ist wahnsinnig wichtig und geht rasend schnell vorbei. Wenn sie in die Pubertät kommen, wollen sie (meist) eh nicht mehr so viel mit Dir machen - und dann werden die Gefahren im LAN auch größer

Viele Grüße, commodity

ich find's nicht so toll

Kann man so machen, der Betrieb von 5 insgesamt Routern sowie teils redundanten Switchen und APs ist jedoch energetischer und konfigurationstechnischer Overkill. Vom Kabelsalat ganz zu schweigen. Sinnvoller ist es, sich in die VLAN-Thematik einzuarbeiten (Link oben) und das mit einem zentralen Router zu machen.

Wenn es aber darum geht, auf technisch möglichst einfache Weise abgeschottete Netze zu schaffen, ist der Weg vertretbar. Hier ist das Prinzip nochmals bei Heise ganz gut dargestellt: heise.de/ratgeber/Router-Kaskaden-1825801.html

Und ja, Kinder gehören in ein abgetrenntes Netz. Besonders, wenn auch das Business im Haus ist. Noch wichtiger sind aber elterliche Begleitung, Orientierung und Regeln.

Wenn Dein ASUS-AP Gastnetze macht, ist das im Prinzip ausreichend. So sicher man bei ASUS eben sein kann. Also kaum. Aber wenn man sich mit einer 7270 einwählt, ist eh so ziemlich alles wurscht

Ganz persönlich: Wenn die Kinder <12 sind, mach lieber was mit denen, als am Netzwerk herumzufummeln. Die gemeinsame Zeit ist wahnsinnig wichtig und geht rasend schnell vorbei. Wenn sie in die Pubertät kommen, wollen sie (meist) eh nicht mehr so viel mit Dir machen - und dann werden die Gefahren im LAN auch größer

Viele Grüße, commodity

Moin,

@commodity

Ich hab auch zweimal lesen müssen, aber der TO meint bei Prio1 nicht Kinder sonder Klingel …

@to

Arbeite dich in VLANs ein. Habe mich am Anfang auch schwer getan und Schiss inne Büchs gehabt, damit anzufangen - wobei es in meinem Dall ein Netzwerk für 90 MAs betraf. Mit der Hilfe von @aqui und den Kollegen hier lief das dann aber

@commodity

Und ja, Kinder gehören in ein abgetrenntes Netz.

…

Ganz persönlich: Wenn die Kinder <12 sind, mach lieber was mit denen, als am Netzwerk herumzufummeln.

…

Ganz persönlich: Wenn die Kinder <12 sind, mach lieber was mit denen, als am Netzwerk herumzufummeln.

Ich hab auch zweimal lesen müssen, aber der TO meint bei Prio1 nicht Kinder sonder Klingel …

@to

Arbeite dich in VLANs ein. Habe mich am Anfang auch schwer getan und Schiss inne Büchs gehabt, damit anzufangen - wobei es in meinem Dall ein Netzwerk für 90 MAs betraf. Mit der Hilfe von @aqui und den Kollegen hier lief das dann aber

Ich hab auch zweimal lesen müssen, aber der TO meint bei Prio1 nicht Kinder sonder Klingel …

Bei Prio1 schon. Aber bei Frage 3. meint er hoffentlich Kinder 3. Wie handhabe ich am Besten den Unsicherheitsfaktor Kinder?

Letztlich sind Kinder und Klingeln netzwerktechnisch ähnlich zu behandeln. Beides total unsicher Neben @aquis oben bereits verlinktem Tutorial ist dieser Beitrag aus dem Mikrotik-Forum auch jedem ans Herz zu legen, finde ich. Aber nochmals: Kinder: Prio1

Viele Grüße, commodity

Mach VLAN, ansonsten hast du ja quasi überall Hardware doppelt rumliegen. Bissi vorab planen. Klingel-VLAN, Kinder-VLAN, Privat-VLAN, Schlaues-Eigenheim-VLAN, Einliegerwohnung-VLAN, Business-VLAN, ...

Bei unsicheren Kindern empfehle ich diese Strom-Halsbänder für Kleintiere. Die gibts auch mit GPS und man da auch ganz gut "unsichtbare Zäune" damit basteln.

Fürs erste reicht ja so ein Gast-Wlan. Ich würd das aber auch lieber komplett in einem eigenen VLAN haben wollen. Vor allem, wenn es sich dabei um das Wlan für die Studenten handelt. Ist dann gewerblich und würde ich weg von allem anderen Zeug haben wollen.

Bei unsicheren Kindern empfehle ich diese Strom-Halsbänder für Kleintiere. Die gibts auch mit GPS und man da auch ganz gut "unsichtbare Zäune" damit basteln.

Fürs erste reicht ja so ein Gast-Wlan. Ich würd das aber auch lieber komplett in einem eigenen VLAN haben wollen. Vor allem, wenn es sich dabei um das Wlan für die Studenten handelt. Ist dann gewerblich und würde ich weg von allem anderen Zeug haben wollen.

Hallo,

du kannst einfach einen mikrotik HexS an deine Fritzbox hängen, einen Port als Uplink und den Rest als Vlans abbilden ( dort dann deine bisherigen Switches ran, die dann gegen intelligentere austauschen )

grüße

Ein Gedanke der mir nicht aus dem Kopf geht: Ich nehme einen VLAN fähigen Router mit x Ports, an dem ich dann unabhängige Netzwerke an jedem Port konfiguriere. Ist es jetzt nicht möglich meine Layer 1 Switches an diese Ports zu hängen?

du kannst einfach einen mikrotik HexS an deine Fritzbox hängen, einen Port als Uplink und den Rest als Vlans abbilden ( dort dann deine bisherigen Switches ran, die dann gegen intelligentere austauschen )

grüße

Ich bin definitiv kein Experte auf dem Gebiet der Netzwerktechnik

Dann sollte man aber in einem Administrator Forum bei der Angabe der Nutzergruppe etwas selbstreflektierter sein! 🧐Oben ist ja schon alles Wesentliche gesagt worden.

Es braucht keine 3 oder mehr separaten Router für die Netzwerksegmente oder Segmentierung. Sowas macht eine einzige, kleine zusätzliche Routing Box oder ein Layer 3 Switch.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Lesen und verstehen...

Gleich 4 Gäste WLANs benötigt auch niemand. In der Regel reicht ein Einziges und die anderen bedient man mit MSSID fähigen APs wie das "Praxisbeispiel" im o.a. Tutorial zeigt.

Daraufhin solltest du dein ansonsten sinnvolles Konzept von oben noch einmal etwas überarbeiten. Thema VLANs...

Ich nehme einen VLAN fähigen Router mit x Ports, an dem ich dann unabhängige Netzwerke an jedem Port konfiguriere. Ist es jetzt nicht möglich meine Layer 1 Switches an diese Ports zu hängen?

Das wäre der richtige Weg und klappt natürlich problemlos. So kann man die Netgear Gurken weiterbetreiben. Das o.a. Mikrotik Tutorial bzw. das L3 Konzept sagt dir wie das genau geht.Ein sicheres Umfeld für die Kinder mit entsprechenden Content Filtern und App Blocking erreichst du mit einem PiHole oder Adguard DNS Filter. Mit einem 10€ Raspberry Pi Zero ist das im Handumdrehen erledigt und lässt auch den Rest der Familie sich werbe- und malwarefrei im Internet bewegen. Wer solche DNS und App Filter einmal nutzt will sie aus guten Gründen nie mehr missen!

heise.de/ratgeber/Adblocker-fuers-Netz-Starthilfe-und-Tipps-zu-P ...

Zur Frage der Asus Sicherheit lässt man am besten die jahrzehntelange berühmt berüchtigte miese und nicht abreissende Security Historie dieses Herstellers für sich sprechen... Für ein sicheres Netzwerk bekanntlich keine gute Wahl.

heise.de/news/Neustart-und-Firmware-Update-zwecklos-Tausende-Asu ...

heise.de/news/Asus-Router-Sicherheitsluecke-ermoeglicht-unbefugt ...

heise.de/news/Stimmen-die-Voraussetzungen-kann-Schadcode-auf-Asu ...

heise.de/news/Sicherheitsupdates-Vielfaeltige-Attacken-auf-Asus- ...

Wenn du keinen Glasfaserport (SFP) am Mikrotik benötigst dann wäre der hEX Refresh ggf. eine Alternative mit nur Kupferports.

Wenn der TO sich wirklich an Mikrotik heranwagen möchte, empfehle ich - zukunftssicher - gern das RB5009. Die kleine Mehrinvestition zahlt sich auf lange Sicht aus. Wenn man noch unsicher ist, ob man mit Mikrotik zurecht kommt, ist einer der empfohlenen hEX die ideale Wahl (und auch die Switche sind prima). Eine (z.B.) OpenSense ist für den Anfang aber vielleicht weniger anspruchsvoll und mindestens genau so zielführend. Aus heutiger Sicht würde ich natürlich immer Mikrotik wählen  . Aber die Kinder hier sind auch schon groß

. Aber die Kinder hier sind auch schon groß

Viele Grüße, commodity

Viele Grüße, commodity

Ist aber in seinem Setup etwas Kanonen auf Spatzen, denn eine rein lokale L3 Segmentierung schafft der hEX Refresh auch in Wirespeed.

Der RB5009 macht nur dann Sinn wenn er die Fritte auch mit entsorgen will und alles mit einem zentralen Router regeln möchte. Sicher das bessere Design aber dann auch etwas "anstrengender" fürs Portemonaie und die Lernkurve.

Der RB5009 macht nur dann Sinn wenn er die Fritte auch mit entsorgen will und alles mit einem zentralen Router regeln möchte. Sicher das bessere Design aber dann auch etwas "anstrengender" fürs Portemonaie und die Lernkurve.

👉🏽 Achte beim ersten Setup auf folgende wichtige Punkte:

Viel Erfolg!

- Das WinBox Tool zur Installation macht es MT Anfängern deutlich einfacher die ersten Konfig Schritte zu gehen.

- Update auf die latest Stable entweder automatisch unter System -> Packages oder per Drag and Drop über das Files Menü. Achte auf den Bootloader unter System -> Routerboard das der auch auf der gleichen Version rennt wie die Firmware!

- Für deine 3 nicht VLAN fähigen Switches benötigst du erstmal KEIN VLAN Setup auf dem MT! Es ist einfacher du erstellst ein schlichtes Routing Setup direkt über die Ports wie es HIER im Detail beschrieben ist.

Viel Erfolg!

Für das Gast WLAN der Studenten könnte evtl. ein Content Filter interessant sein.

docs.opnsense.org/manual/how-tos/proxywebfilter.html

fritz.com/service/wissensdatenbank/dok/FRITZ-Box-7590/294_WLAN-G ...

docs.opnsense.org/manual/how-tos/proxywebfilter.html

Prio 1: vollständig getrenntes Netzwerk mit Internetzugang für die Klingelanlage, da Kabel von außen und der Einliegerwohnung zugänglich

Fritzbox Gastnetz auf LAN Port 4 ist eine Option, auch kannst du die Nutzung reklementieren und die Bandbreite senken.fritz.com/service/wissensdatenbank/dok/FRITZ-Box-7590/294_WLAN-G ...

Wie viele SSIDs kann ich denn mit denen aufspannen?

Sicher mehr als Du brauchst.forum.mikrotik.com/viewtopic.php?t=189473

Mir ist keine Grenze bekannt. Aber ob das sinnvoll ist, ist eine andere Frage. Ich habe im Max 6 SSIDs im Einsatz.

Viele Grüße, commodity

Zitat von @commodity:

forum.mikrotik.com/viewtopic.php?t=189473

Mir ist keine Grenze bekannt. Aber ob das sinnvoll ist, ist eine andere Frage.

Wie viele SSIDs kann ich denn mit denen aufspannen?

Sicher mehr als Du brauchst.forum.mikrotik.com/viewtopic.php?t=189473

Mir ist keine Grenze bekannt. Aber ob das sinnvoll ist, ist eine andere Frage.

Jepp, den massiv steigenden Overhead für die Beacons je mehr SSIDs zum Einsatz kommen, sollte man im Hinterkopf behalten .

wlanprofessionals.com/wifi-ssid-overhead-calculator/

Sinnvoller statt ausufernden SSIDs wäre dann wohl eher ein WPA-Enterprise mit Radius Auth und dynamischen Zuweisung zu den VLANs wenn möglich.

Moin,

worin liegt denn der Grund für einen Unterschied zwischen WLAN Haupt und WLAN Office? Kann das nicht in eines, oder was tummeln sich da für Geräte? Wenn Du die ELW (Einliegerwohnung, denke ich) separat vermietest, würde ich da vorsorglich gar nichts mischen, nicht einmal mit eigenen Gästen, und entsprechend das WLAN auch nur in der Einliegerwohnung und nicht auf den anderen APs ausspielen.

Kinder: das ist ja eine Frage der Zeit, wann die von untrusted=Gäste Stück für Stück zu trusted Usern werden und auch Daten speichern (NAS etc.). Kannst Du so anfangen, dann nur nicht vergessen, die soäter mal in andere Netze oder doch schon heute in eigenes zu nehmen, damit nicht eines Tages Gäste auch auf NAS etc. zugreifen können (weil für die Kinder geöffnet).

Gruß

DivideByZero

worin liegt denn der Grund für einen Unterschied zwischen WLAN Haupt und WLAN Office? Kann das nicht in eines, oder was tummeln sich da für Geräte? Wenn Du die ELW (Einliegerwohnung, denke ich) separat vermietest, würde ich da vorsorglich gar nichts mischen, nicht einmal mit eigenen Gästen, und entsprechend das WLAN auch nur in der Einliegerwohnung und nicht auf den anderen APs ausspielen.

Kinder: das ist ja eine Frage der Zeit, wann die von untrusted=Gäste Stück für Stück zu trusted Usern werden und auch Daten speichern (NAS etc.). Kannst Du so anfangen, dann nur nicht vergessen, die soäter mal in andere Netze oder doch schon heute in eigenes zu nehmen, damit nicht eines Tages Gäste auch auf NAS etc. zugreifen können (weil für die Kinder geöffnet).

Gruß

DivideByZero

Zitat von @Querdrift:

Zitat von @BiberMan:

Da bin ich mit meinem Wissen noch weit weg um das zu verstehen. Könnte das oben gezeigte Setup (3 APs und 4-5 SSIDs) unter diesem Gesichtspunkt (Overhead) funktionieren?

Ja auf jeden Fall. Man sollte das nur im Hinterkopf behalten, je mehr SSIDs man nutzt desto weniger nutzbare Airtime für den Netto-Durchsatz, also das was an nutzbarer Datenräte hinterher raus kommt. Aus der Tabelle kannst du in diesem Beispiel ablesen das bei einem AP (auf einem Kanal) mit 4 SSIDs ein Overhead von 12,9% entsteht der nur für das Announcement der SSIDs benutzt wird. Hast du also bspw. einen Netto-Durchsatz von 100MBit/s bleibt dir davon noch 87,1MBit/s für die tatsächlich zu übertragenden Daten übrig.Zitat von @BiberMan:

Da bin ich mit meinem Wissen noch weit weg um das zu verstehen. Könnte das oben gezeigte Setup (3 APs und 4-5 SSIDs) unter diesem Gesichtspunkt (Overhead) funktionieren?

Wenn da noch andere APs auf dem selben Kanal funken, dementsprechend weniger, bei zwei wären das schon knapp 30% an Overhead, das kann die also je nach Umgebung und Menge an SSiDs ins Gewicht fallen. Beacons, das sind die Pakete die dein Netz in der Umgebung bekannt machen, kosten also Airtime, und die ist eben begrenztes gut.

Ich bin mit der Regel, nie mehr wie 3-4 SSIDs bisher immer gut gefahren wenn es sie muss. Ansonsten ist WPA-Enterprise mit Radius Auth bei vielen Netzen aber definitiv die bessere Wahl sofern alle Clients da mitmachen. Nicht jeder Client spricht WPA-Enterprise, das sollte man vorher ausloten für welchen Zweck das Netz dient und ob man sicherstellen kann das alle Clients es supporten.

Bei Gastnetzen eher nicht der Fall, beim eigenen LAN schon eher. Mischen ist ja auch kein Problem.

Zitat von @Querdrift:

Zitat von @DivideByZero:

Die Idee war mein Arbeitshandy und Laptop in das Netzwerk zu stecken, damit mein Arbeitgeber nicht in meinem privaten Netz unterwegs sein könnte.

Zitat von @DivideByZero:

Das ist ein Punkt, aber dann brauchst Du doch wahrscheinlich nur Internet und kannst das Gästenetz nutzen, oder? Sonst halt separates Netz, wie geplant.

Zitat von @Querdrift:

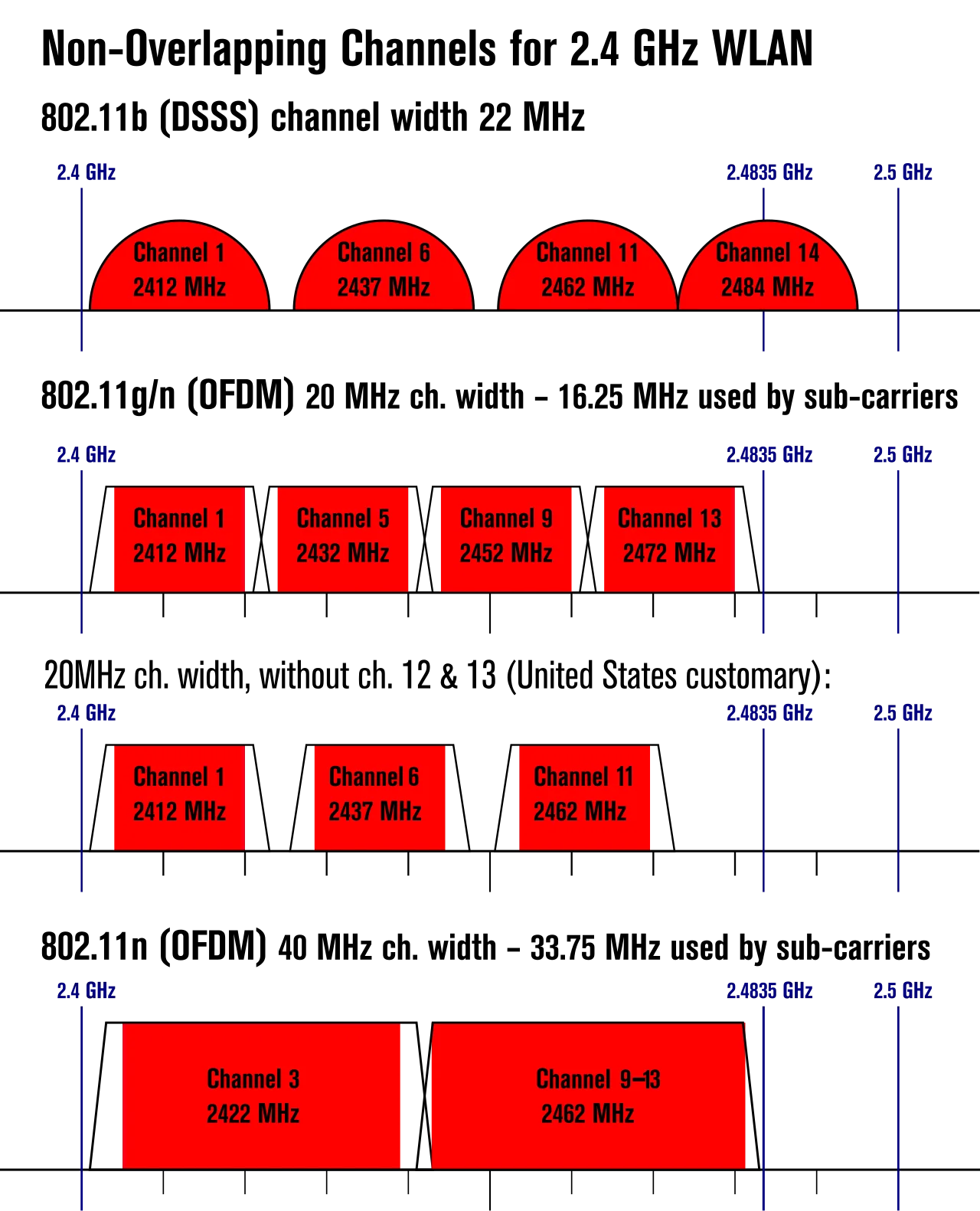

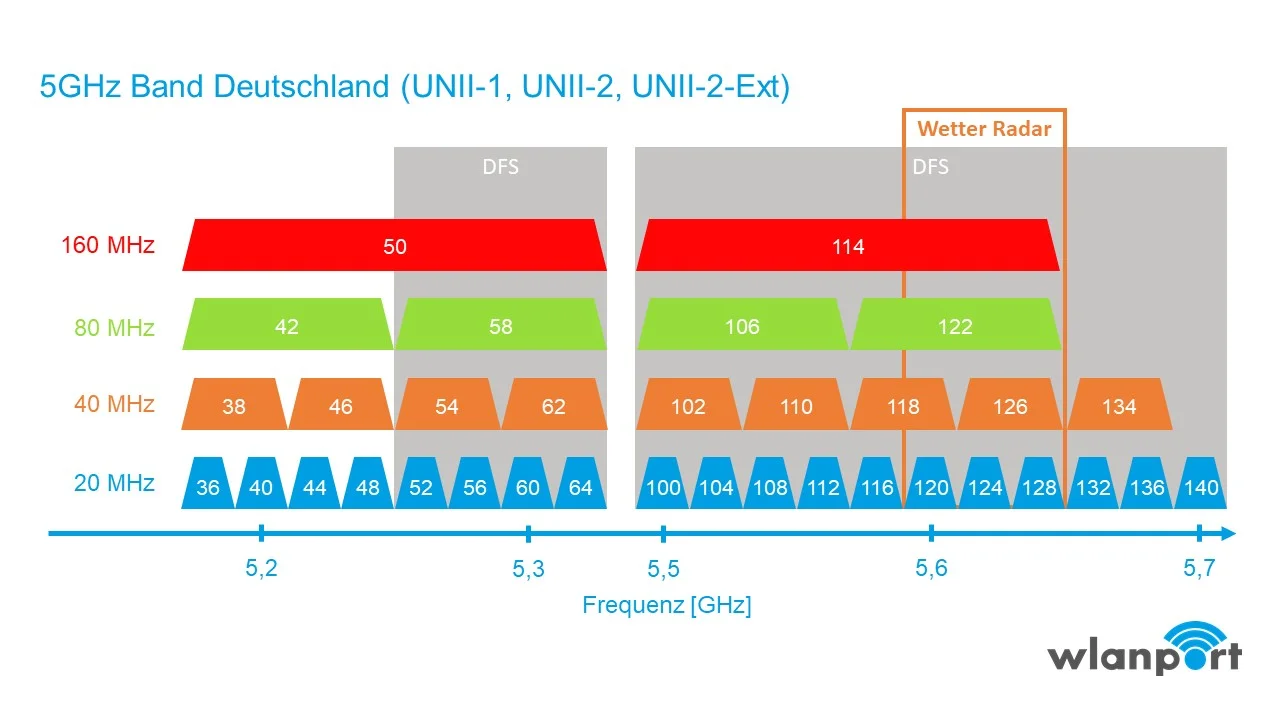

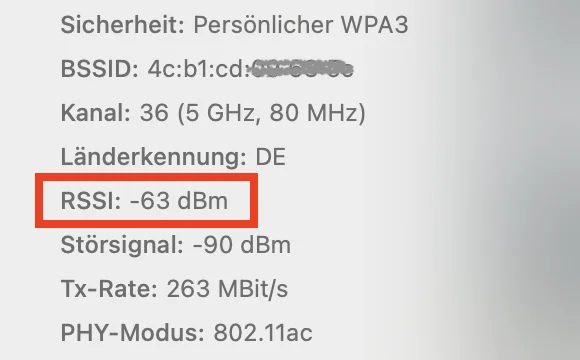

Daher geht es eher um meine Umgebung. Meine APs sollten also auf unterschiedlichen Kanälen funken. Hab da was von 2 Kanäle Abstand im Kopf.

Daher geht es eher um meine Umgebung. Meine APs sollten also auf unterschiedlichen Kanälen funken. Hab da was von 2 Kanäle Abstand im Kopf.

Da liegst du leider etwas daneben, bei 2,4 GHz und 20MHz bspw. muss man um überlappungsfrei zu arbeiten mindestens 4 Kanäle abstand halten

en.m.wikipedia.org/wiki/List_of_WLAN_channels

dass meine Switch zu VLAN besser Layer 3 Switch werden sollten um jedes Gerät zu steuern.

nein, das ist nicht notwendig. VLAN-fähige L2-Switche sind völlig ausreichend und zentralisieren auch die Sicherheit besser, weil alles über die Firewall läuft (= übersichtlicher). L3-Switching würde ich nur dort einsetzen, wo die Firewall sonst zu überlasten droht. Das ist bei einem Home-Setup, vor allem mit einem 5009, nicht zu befürchten.Viele Grüße, commodity

Du kannst sie auch Pink anmalen und mit einer Schleife versehen... Du weisst selber das die Hochfrequenz gerade im SHF Bereich immer individuelle Wege geht die essentiell von der Bausubstanz und Raumaufteilung und, und, und... abhängen. Auch die Clients haben je nach Antennenausstattung, MIMO usw. einen Anteil. Genauso wie Störungen von Nachbar WLAN Zellen durch Kanalüberschneidungen usw. usw.

Es ist für einen Externen schlichtweg unmöglich solche Situationen quasi durch "Forenhellsehen" zu beurteilen. Weisst du ja auch selber...?!

Konfiguriere den AP einfach mit einer Testkonfig und lasse ihn in beiden Bändern senden. Dann rennst du rum mit einem WLAN Scanner wie

So bekommst du ein individuelles Live Ausleuchtungsbild mit in die Küche legen, aufs Regal, Pink anmalen, Schleife oder ohne.

So bekommst du ein individuelles Live Ausleuchtungsbild mit in die Küche legen, aufs Regal, Pink anmalen, Schleife oder ohne.

Versuch macht klug...ist die einfache Devise des pfiffigen WLAN Admins! 😉

Es ist für einen Externen schlichtweg unmöglich solche Situationen quasi durch "Forenhellsehen" zu beurteilen. Weisst du ja auch selber...?!

Konfiguriere den AP einfach mit einer Testkonfig und lasse ihn in beiden Bändern senden. Dann rennst du rum mit einem WLAN Scanner wie

- nirsoft.net/utils/wifi_information_view.html

- netspotapp.com/de/

- Apple WLAN Scanner

- play.google.com/store/apps/details?id=abdelrahman.wifianalyzerpr ...

Versuch macht klug...ist die einfache Devise des pfiffigen WLAN Admins! 😉

ob ich die cAPs auch legen kann

ich persönlich bevorzuge eh die hAPs (ax2), die haben einen kleinen Ständer, wenn man sie nicht an die Wand bringen will und dann stehen sie senkrecht. Höhe stehend: 11,8 cm (gerade mal gemessen An die Wand/Decke bringen kann man die natürlich auch. Abstrahlungstests habe ich allerdings noch keine gemacht.

Ich habe bei einem Kunden einen mAP lite (für Admin-Zwecke) einfach an einen Untertisch-Switch gehängt. dessen Signal ist stärker, als das der zwei Sophos-Schrott-APs, die mein Vorgänger installiert hat und die fast das 10-fache gekostet haben.

Viele Grüße, commodity

Zitat von @Querdrift:

Hat jemand Erfahrung, oder das Verständnis, ob ich die cAPs auch legen kann? Würde gerne einen auf die Küche legen und einen auf ein Regal. Hab ca. 10 cm Abstand zur 14 cm abgehängten Decke. Rohdecke ist aus Porenbeton mit Stahl drin.

Die cAPs sind vornehmlich ausgelegt für die Montage an der Decke oder der Wand. Sie haben in etwa eine Abstrahlcharacteristik wie ein Donut den du Horizontal halbierst, und zwar wenn er an der Decke hängt nach Unten. Wenn du ihn also auf einen Schrank mit Montageseite nach unten legst strahlt er also häuptsächlich die Decke an, genau das Gegenteil was du erreichen willst, damit verschenkst du einiges an Leistung, auch da die Antennen mit 6dbi stärker fokussiert sind als bei anderen. Deswegen heißen die DInger auch cAP (Ceiling) weil sie vornehmlich für die Montage an Decken ausgelegt sind.Hat jemand Erfahrung, oder das Verständnis, ob ich die cAPs auch legen kann? Würde gerne einen auf die Küche legen und einen auf ein Regal. Hab ca. 10 cm Abstand zur 14 cm abgehängten Decke. Rohdecke ist aus Porenbeton mit Stahl drin.