Netzwerkaufbau mit VLANs und VPN mittels Mikrotik Hardware

Hallo

auf der Suche nach Anleitungen im Netz über das Einrichten von VLans bin ich auf die sehr detaillierten Tutorials von @aqui gestoßen. Vielen herzlichen Dank an dieser Stelle!

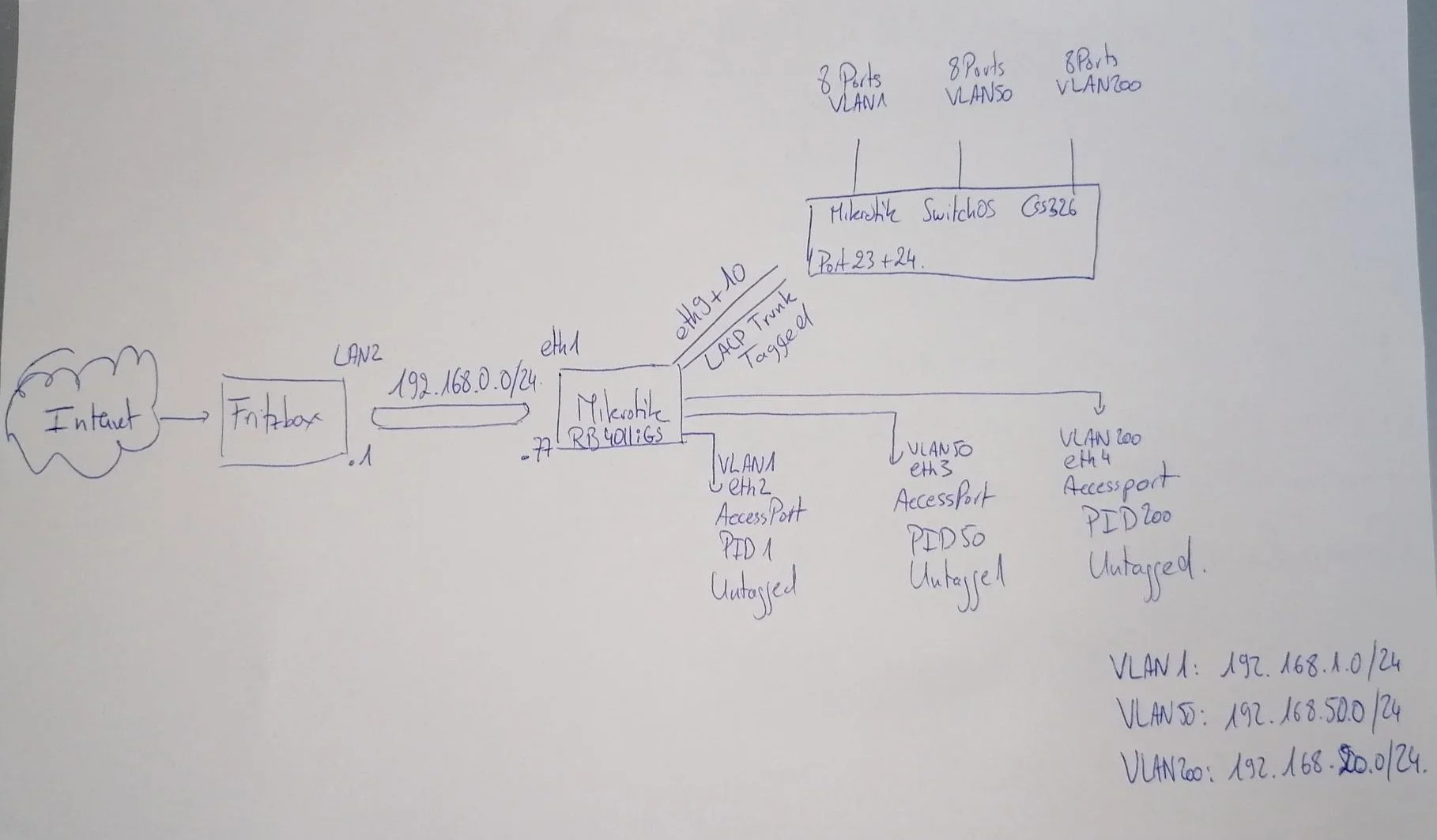

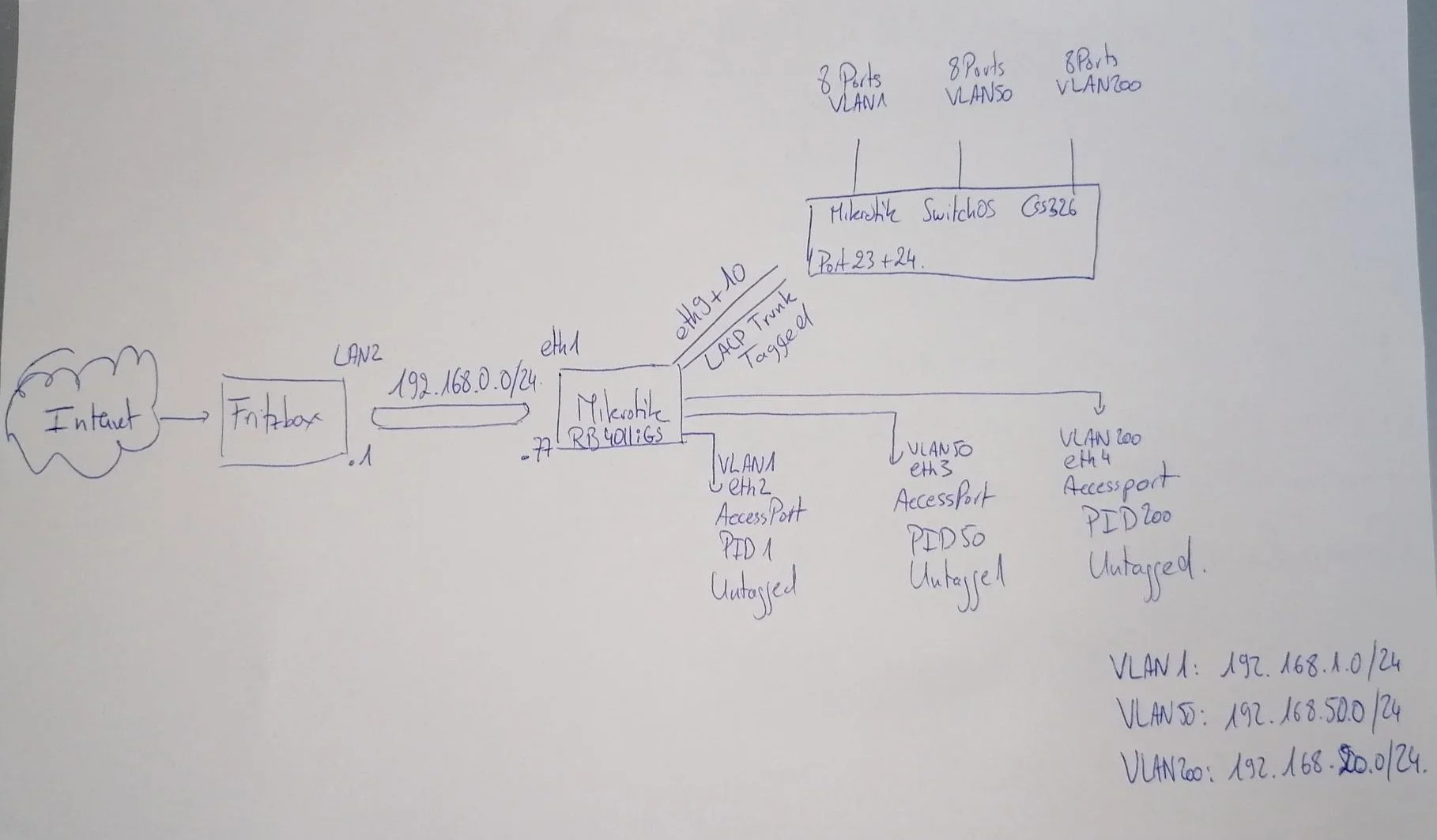

Mein Ziel ist es in meinem Heimnetz drei VLans für PCs, iot und Management aufzubauen bei denen ich zum einen die Inter-VLan-Verbindungen fein einstellen/unterbinden und später per VPN von außen auf die verschiedene VLans zugreifen kann.

Für die Einrichtung habe ich mich an diese Tutorials gehalten: Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und Link Aggregation (LAG) im Netzwerk

Genauer gesagt die Variante in der der Mikrotik Router hinter der Fritzbox kein NAT durchführt jedoch auch ohne jegliche Firewall Regeln aktuell da steht.

Am Ende der Anleitung funktioniert praktisch alles wie vom Tutorial vorgesehen: alle VLans können miteinander und ins Internet kommunizieren. Geräte die sich im Koppelnetz der Firtzbox befinden, bis auf die Fritzbox selbst, sind, wie ich es bisher verstanden habe, mit der Konfiguration ohne NAT aus den VLans hinter dem Mikrotik Router nicht erreichbar.

Nun stellt sich mir die Frage, wie und wo kann ich nun mit meiner Konfiguration fortfahren um zum oben genannten Ziel zu gelangen. Bspw. soll das Management VLAN50 auf alle VLans zugreifen können jedoch keins der anderen VLans auf dieses Management VLan. Stelle ich die Regeln in der Firewall des Mikrotik Routers ein oder in den ACL des Switches? Was sind hier die Unterschiede?

Zum Thema VPN:

Um die VLans mittels VPN zu erreichen, dachte ich zunächst an der Fritzbox die Ports für IPSec an den Mikrtotik Router weiterzuleiten, dann stellt sich jedoch die Frage ob es überhaupt möglich ist die VPN Verbindung so zu konfigurieren, dass man nicht direkt Zugriff auf alle VLans hat oder nur auf ein bestimmtes VLan?

Da ich schon seit mehreren Tagen am VLAN-Thema rum hocke, zweifle ich langsam an meine kognitiven Fähigkeiten, deshalb bedanke mich für jeglichen Tipp, Link oder Hilfestellung die ein wenig Licht ins Trübe bringen könnte.

auf der Suche nach Anleitungen im Netz über das Einrichten von VLans bin ich auf die sehr detaillierten Tutorials von @aqui gestoßen. Vielen herzlichen Dank an dieser Stelle!

Mein Ziel ist es in meinem Heimnetz drei VLans für PCs, iot und Management aufzubauen bei denen ich zum einen die Inter-VLan-Verbindungen fein einstellen/unterbinden und später per VPN von außen auf die verschiedene VLans zugreifen kann.

Für die Einrichtung habe ich mich an diese Tutorials gehalten: Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

und Link Aggregation (LAG) im Netzwerk

Genauer gesagt die Variante in der der Mikrotik Router hinter der Fritzbox kein NAT durchführt jedoch auch ohne jegliche Firewall Regeln aktuell da steht.

Am Ende der Anleitung funktioniert praktisch alles wie vom Tutorial vorgesehen: alle VLans können miteinander und ins Internet kommunizieren. Geräte die sich im Koppelnetz der Firtzbox befinden, bis auf die Fritzbox selbst, sind, wie ich es bisher verstanden habe, mit der Konfiguration ohne NAT aus den VLans hinter dem Mikrotik Router nicht erreichbar.

Nun stellt sich mir die Frage, wie und wo kann ich nun mit meiner Konfiguration fortfahren um zum oben genannten Ziel zu gelangen. Bspw. soll das Management VLAN50 auf alle VLans zugreifen können jedoch keins der anderen VLans auf dieses Management VLan. Stelle ich die Regeln in der Firewall des Mikrotik Routers ein oder in den ACL des Switches? Was sind hier die Unterschiede?

Zum Thema VPN:

Um die VLans mittels VPN zu erreichen, dachte ich zunächst an der Fritzbox die Ports für IPSec an den Mikrtotik Router weiterzuleiten, dann stellt sich jedoch die Frage ob es überhaupt möglich ist die VPN Verbindung so zu konfigurieren, dass man nicht direkt Zugriff auf alle VLans hat oder nur auf ein bestimmtes VLan?

Da ich schon seit mehreren Tagen am VLAN-Thema rum hocke, zweifle ich langsam an meine kognitiven Fähigkeiten, deshalb bedanke mich für jeglichen Tipp, Link oder Hilfestellung die ein wenig Licht ins Trübe bringen könnte.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672716

Url: https://administrator.de/forum/netzwerkaufbau-mit-vlans-und-vpn-mittels-mikrotik-hardware-672716.html

Ausgedruckt am: 18.07.2025 um 22:07 Uhr

13 Kommentare

Neuester Kommentar

wie ich es bisher verstanden habe, mit der Konfiguration ohne NAT aus den VLans hinter dem Mikrotik Router nicht erreichbar.

Nein, das hast du dann leider missverstanden. Das Koppelnetz liegt ja direkt am Mikrotik an und damit "kennt" er es und kann es so auch problemlos routen.⚠️ Wichtig ist natürlich wenn du ohne NAT arbeitest die statische Route in der Fritte, damit diese deine VLAN IP Netze und damit die Rückroute kennt! Andernfalls routet die Fritte allen VLAN Traffic über seine Default Route zum Provider und damit ins IP Nirwana.

Sollte es also Endgeräte im Koppelnetz geben wie Pi-Hole, Adguard zum Filtern von Malware und Werbung etc. sind die, wie die Fritte selber, natürlich auch immer problemlos zu erreichen.

Hier muss man zusätzlich darauf achten das dort nicht 2 DHCP Server "Amok" laufen! Es darf also entweder nur die Fritte dort DHCP Server spielen oder der MT aber niemals beide zusammen. In deinem .0.0er Segment gilt also das Highlander Pronzip: "Es kann nur einen geben...!"

Was deine Zugriffsbeschränkungen zw. den VLANs anbetrifft ist die Kardinalsfrage ja immer WO du routest? Routet der Mikrotik Router die VLANs dann konfiguriert man es natürlich in dessen Firewall.

Solltest du ein Layer 3 VLAN Konzept mit einem zusätzlichen L3 Switch umgesetzt haben der die VLANs routet stellt sich die Frage eigentlich gar nicht, denn dann wäre dein Routing auf einem Mikrotik Router ja völlig überflüssig.

Wenn es so ist wie du es in deinem obigen Thread beschrieben ist das Routing auf dem Mikrotik 4011er Router umgesetzt.

Der Switch arbeitet dann ja rein im Layer 2 Mode auf Basis von Mac Adressen und kann mit IP basierten ACLs rein gar nix anfangen.

Zudem sich die Frage bei dir auch gar nicht erst stellt, weil dein CSS Switch rein SwitchOS basierend ist also ein reiner Layer 2 Switch ist. Bekanntlich ist damit ein IP Routing technisch unmöglich und folglich sind ihm damit auch IP ACLs völlig unbekannt.

Der Einwand klingt etwas verwirrend, da irrelevant...?! Oder du hast dich etwas misslich ausgedrückt.🤔

Beispiele sehr einfacher Zugriffsregeln die das Firewall Prinzip im MT erklären findest du u.a. hier.

Beim Thema VPN hast du die freie Wahl zw. Fritte und Mikrotik.

Du kannst beim MT ohne extra VPN Software immer die bordeigenen VPN Clients aller Endgeräte mit L2TP VPN nutzen.

Damit lassen sich alle VLANs problemlos je nach deinem persönlichen Regelwerk (Firewall) zur Zugriffskontrolle erreichen. Alle Details dazu siehe HIER.

Alternativ natürlich auch alle anderen vom MT oder der Fritte supporteten VPN Protokolle.

ist die Kommunikation zwischen den VLans und Ressourcen aus dem Koppelnetz (also Fritzbox-Netz) möglich?

Ja, das ist problemlos möglich. Wie schon gesagt ist das Koppelnetz ja direkt am MT Router dran so das es problemlos routebar ist wie alle anderen IP Netze bzw. VLANs auch.Denn das funktioniert bei meinem Setup nicht.

Dann hast du irgendwas falsch gemacht bei deinem Setup!Das Koppelnetz hat aber ein paar Besonderheiten die zu beachten sind:

- Statische Routen auf der Fritzbox in die VLAN IP Netze, Die 3 Einzelrouten hättest du auch effizient mit einer einzelnen Summary Route zusammenfassen können: IPv4 Netzwerk: 192.168.0.0 Subnetzmaske: 255.255.0.0 Gateway: 192.168.0.77. Das routet dann alle 192.168.x.y IP Netze die nicht lokal sind an den Mikrotik.

- Geräte im Koppelnetz können prinzipiell 2 Gateway Adressen haben: 1.) Die Fritte 2.) Die eth1 IP des Mikrotik.

- Diese Gateway IP hängt davon ab WER DHCP Server spielt im Koppelnetz bzw. solltest du dort mit statischer IP arbeiten welche der 2 möglichen Gateway IPs du dort eingestellt hast. Hier fehlt eine entsprechende Info von dir.

Einen Kardinalsfehler hast du begangen indem du das eth1 Interface des Mikrotik eine dynamische IP Adresse per DHCP beziehen lässt. Bei Routern ist das bekanntlich keine gute Idee und sollte man als Admin nicht machen.

Besser ist hier eine statische Adressierung oder zu mindestens, wenn DHCP unbedingt gewolt ist, dann eine Adressierung mit einer festen Reservierung über die Mac Adresse.

Router sollten in der Regel keine dynamischen Adressen haben!

Der Grund ist klar: Die statische Rückroute auf der Fritte in deine VLAN IP Netze zeigt mit dem Gateway auf die eth1 IP des Mikrotik. Ändert sich diese einmal durch die DHCP Dynamik, zeigt deine VLAN Route auf der Fritte ins IP Nirwana und dann passiert genau das was bei dir der Fall ist nämlich das du Endgeräte im Koppelnetz NICHT erreichen kannst.

Die beste Lösung ist immer eine statische IP auf dem eth1 Interface z.B. 192.168.0.254. Routern gibt man in der Regel statische IPs an den Enden der IP Hostadressrange um Überschneidungen mit dem DHCP Pool und damit einer möglichen Doppelvergabe sicher aus dem Weg zu gehen.

Deine .77er IP ist auch OK wenn du eine feste Reservierung über die Mac Adresse im DHCP Server der Fritte machst was dann sicherstellt das sich diese IP niemals ändert.

Bedeutet dann auch das die Fritte DHCP im Koppelnetz macht und der Mikrotik hier keinesfalls DHCP Server spielen darf. Siehe oben Thema "Highlander".

Das Pingen funktioniert aus den VLans nur zur Fritzbox, alle anderen Adressen 192.168.0.x sind nicht erreichbar.

Was sind das für Endgeräte die du dort pingst?? 🤔Wenn es Winblows Rechner sind bedenke das dort generell das ICMP Protokoll (Ping, Echo) in der Windows Firewall geblockt ist!! Dies musst du grundsätzlich erst zulassen.

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Dazu kommt noch das die Windows Firewall generell Absender IP Adressen aus fremden Netzen die NICHT dem lokalen IP Netz entsprechen den Zugang blockiert. Auch das musst du in der lokalen Windows Firewall für ICMP anpassen so das ein Pings aus fremden IP Netzen passieren dürfen. Hast du das beachtet?

Die Tatsache das du die Fritte pingen kannst zeigt eigentlich das dein Routing grundsätzlich klappt und die Fehler sehr wahrscheinlich nur Winblows Geräte betreffen.

Prüfe dennoch die 3 genannten Punkte von oben!

Die Aussage zum Koppelnetz im Tutorial hast du leider missverstanden oder sie ist im Tutorial schlecht formuliert.

Die ist so gemeint das mit einem dedizierten Routingport das Koppel IP Netz nicht in einer dahinterliegenden VLAN Infrastruktur weiterverteilt werden kann.

Einige Heimadmins möchten aber das lokale Fritten LAN als VLAN hinter dem Mikrotik weiterverteilen, warum auch immer.

Das geht, wie gesagt, mit einem dedizierten Routingport (IP direkt auf dem Interface) nicht.

Wenn man das so umsetzen möchte oder muss, dann klappt das nur wenn man das Fritten LAN als zusätzliches VLAN an die VLAN Bridge des Mikrotik legt und es über die VLAN Bridge dann verteilt. Die IP direkt am eth1 Port entfällt dann natürlich.

Sehe ich das richtig, dass im SwitchOS somit nur die Zugehörigkeit der Ports zu den jeweiligen VLans und die Taggingkonfiguration eingestellt werden muss

Das siehst du richtig! Viel mehr kann man auf einem Layer 2 Switch ja auch nicht machen. inkl. den drei statische Routen

Eine Summary Route wie oben beschrieben würde es auch tun! damit das lokale Koppelnetz nicht in den statischen Routen vorkommt.

Das ist Unsinn, denn es gilt beim IP Routing immer die übliche, dem Admin bestens bekannte Regel: "Longest prefix match wins"!Dein lokales .0.0er Netz hat ja eine deutlich längere Maske (24er Prefix) als die Summary Route mit einem kürzeren 16 Bit Prefix. Folglich wird immer das lokale Netz verwendet da die längere Maske deutlich spezifischer ist. Die /16er Maske der Route greift somit nicht für das Koppelnetz. Das lernt man in der IP Grundschule, erste Klasse.

Dann ist natürlich Dein Einzeiler viel eleganter und wahrscheinlich auch effizienter.

So ist es! Warum es an der ursprünglichen Fritzbox nicht funktioniert muss ich noch prüfen.

Manchmal "verschlucken" sich die Plaste FritzBoxen bei der Einrichtung der statischen Routen so das ein Forwarding dann scheitert. Oftmals wenn man nachträglich Änderungen vornimmt. Hier hilft in der Regel ein Reboot der Fritte um das zu fixen.möchte ich auf ein paar Punkte von Dir eingehen

Immer gerne...dass die statischen Routen keinen Einfluss auf die lokalen Netze haben.

Warum sollten sie??Statische Routen dienem dem Router ja nur um ihm zu sagen WIE er entfernte IP Netze die er nicht kennt über andere Router (Gateways) erreichen kann. Nicht mehr und nicht weniger...

Warum sollten davon also lokale, direkt angeschlossene Netzwerke irgendwie betroffen sein? (Siehe dazu auch HIER)

Die Firewall Regeln sind kein Hexenwerk. Sie entsprechen der üblichen Logik die man auch von nftables oder den älteren iptables her kennt da sie darauf basieren. Ist ja auch nichts anderes als in den üblichen Allerwelts Firewalls. Mach dich da also nicht selber verrückt!

Wichtig ist das du dir ein geeignetes Regelwerk VORHER überlegst und notierst und du das dann sukzessive umsetzt. Sollte es dennoch mal kneifen weisst du ja wo du fragen musst.

Ist das Tutorial auch anwendbar auf die Router Konstellation mit dem Mikrotik ohne NAT hinter der Fritzbox?

Gegenfrage: Warum sollte es das deiner Meinung denn nicht sein?? Bzw. was bitte hat NAT mit VPNs zu tun? Fisch und Fahrrad...!Die Antwort lautet natürlich ja. Ohne NAT ist generell alles leichter...

Die Funktionsvielfalt des Routers ist üblicher Standard wenn man sich jenseits des Horizonts billiger Heimrouter bewegt. Für einen Netzwerk Admin also nichts Besonderes. Es kommt eben, wie immer, auf die Sichtweise an. 😉

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Aus den Vlans sind die Rechner im Koppelnetz nicht erreichbar.

Hier nochmals die Fragen:- Welches OS haben diese Rechner im Koppelnetz?

- Wenn es Winblows ist hast du die Firewall entsprechend customized das Zugriffe aus fremden IP netzen erlaubt sind. Die lokale Winblows Firewall lässt das im Default nicht zu!

- Welche IP Adressierung haben diese Geräte? Sind die mit korrekten IP Adressen aus diesem Netz online?

- Welches Gateway benutzen diese Geräte? Die Fritte oder den Mikrotik?

- Kannst du von diesen Geräten sowohl die Fritte als auch den Mikrotik in dem Netz pingen?

- Kannst du von den Geräten die Mikrotik VLAN IP Adressen pingen?

- Kannst du vom Mikrotik WinBox Ping Tool Geräte im Koppelnetz pingen?

- Wenn ja klappt das auch wenn du als Absender IP unter dem "Advanced" Reiter eine Absender IP aus einem Mikrotik VLAN (z.B. 50) angibst?

Detailierte Antworten auf alle diese Fragen wären sehr hilfreich für eine zielführende Hilfe!!

Wird eigentlich die erste statische Route in der Tabelle dazu genutzt um zum Koppelnetz zu gelangen?

Ja, denn wie du siehst ist das die Default Route 0.0.0.0! Die sagt dem PC: "Alles was du IP technisch NICHT kennst schicke bitte an die IP 192.168.50.1! Das Gerät mit dieser IP weiss wie es weitergeht."Siehe dazu auch HIER was dir die einfachen Routing Grundlagen erklärt.

Lesen und verstehen!

Die statische Route auf dem PC ist deshalb Quatsch und kannst du wieder löschen.

Sehr wahrscheinlich haben diese Geräte ein falsches Gateway oder wenn es Winblows PCs sind ist die lokale Firewall falsch oder fehlerhaft customized. Siehe oben... Suchfeld -> Firewall mit erweiterter Sicherheit eingeben und entsprechend wie oben anpassen.

Falls es relevant ist: Ich habe unter Advanced Src. Address eine IP aus VLAN50 eingegeben die sowohl vergeben ist als auch nicht vergeben ist getestest.

Ja, das ist leider falsch! Der Mikrotik kann ja logischerweise keine IP Adressen verwenden die von anderen Geräten verwendet werden. Das wäre ja eine illegale Doppelnutzung!Hier kannst du natürlich nur eigene IP Adressen des Mikrotik angeben also immer nur seine eigenen VLAN Interface IP Adressen.

Wiederhole also den Ping Check mit Mikrotik eigenen IPs unter dem "Advanced" Reiter!

Kannst du von diesen Geräten sowohl die Fritte als auch den Mikrotik in dem Netz pingen? Ja definitv sowohl 192.168.0.1 als auch Mikrotiks IP 192.168.0.77 im Koppelnetz sind von diesen Geräten aus anpingbar.

Nur nebenbei: Einem Router eine IP "mittendrin" zu geben ist kein gutes Netzwerkdesign. Üblicherweise verwenden Router aus guten Gründen immer statische IP Adressen an den Enden der jeweiligen Adressrange. Beispiel z.B. .0.1 und .0.254 auf deine Adressierung bezogen. Die .77 resultiert sicher aus der Mac Reservierung einer der DHCP Pooladressen für Endgeräte. Per se ist das nicht falsch aber auch nicht gut, weil man einem zentralen Gerät wie dem Router damit einer dynamischen IP Adressvergabe unterwirft und damit Abhängigkeit von einem anderen Gerät schafft. Das Tutorial empfielt aus gutem Grund immer eine statische Adressierung auf Routern.Dauerhaft wäre es also besser du würdest die Koppelnetz Adresse auf eine statische Adressierung am Mikrotik ändern. Dann auf eine IP die nicht im DHCP Pool ist. (DHCP Client vom ether Interface entfernen)

Summa summarum kannst du also von allen Endgeräten auch alle VLANs pingen wenn man die Ergebnisse aller Ping Checks entsprechend interpretiert. Es ist dann völlig unverständlich warum das nicht klappen sollte.

Eindeutig ja der Test das du von Endgeräten im Koppelnetz Endgeräte in allen VLANs pingen kannst. Das zeigt per se das dein Routing OK ist. Wenn es andersrum nicht klappt kann es in aller Regel nur ein Firewall Problem sein. Da dein Mikrotik ja keinerlei Firewall oder Masquerade (NAT) Regeln konfiguriert hat (hoffentlich) kann es einzig nur an den Endgeräten liegen.

Testweise solltest du hier besser die Linux Maschine verwenden denn bei den Winblows Gurken lauern auch mit deaktivierter Firewall viele Fallen. Sehr oft sind das Amok laufende "Security" Stacks wie Kaspersky, Norton oder so ein Müll der dann doch wieder eingehende IP Pakete aus anderen netzen blockiert. Das solltest du nochmals genau überprüfen!

Hilfreich ist hier auch immer ein Traceroute (tracert oder pathping bei Winblows) um die einzelnen Routing Hops zu checken um zu sehen wo es hängt.

Was du auch einmal machen kannst ist im DHCP Server der Fritte die Gateway IP auf die Mikrotik IP umzustellen!! Damt erhalten dann die Koppelnetz Geräte den Mikrotik als Default Gateway und damit sollte es in jedem Falle sicher klappen.

Identifiziert dann im Umkehrschluss die Fritte als bösen Buhmann.

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Hie und da kommt es durchaus bei den Fritten mal vor das die sich bei der Eingabe der statischen Route(n) verschlucken und diese dann nicht anwenden obwohl im GUI sichtbar. In der Regel hilft dann normalerweise ein Kaltstart. Aber gut, deine wollte es dann scheinbar wohl auf die harte Tour...

Aber gut das nun alles rennt wie es soll. Danke fürs Feedback! 👍

Aber gut das nun alles rennt wie es soll. Danke fürs Feedback! 👍