Netzwerkplan für den kleinen Betrieb - 2. Standort

Hallo zusammen,

da ich bei meinem letzten Beitrag hier wirklich gut beraten wurde und ich das sehr gut umsetzen konnte, wollte ich mal ein aktuelles Problem aufzeigen und würde mich freuen, wenn ich hierzu wieder Feedback und Vorschläge für Verbesserungen bekommen könnte.

Folgendes Szenario:

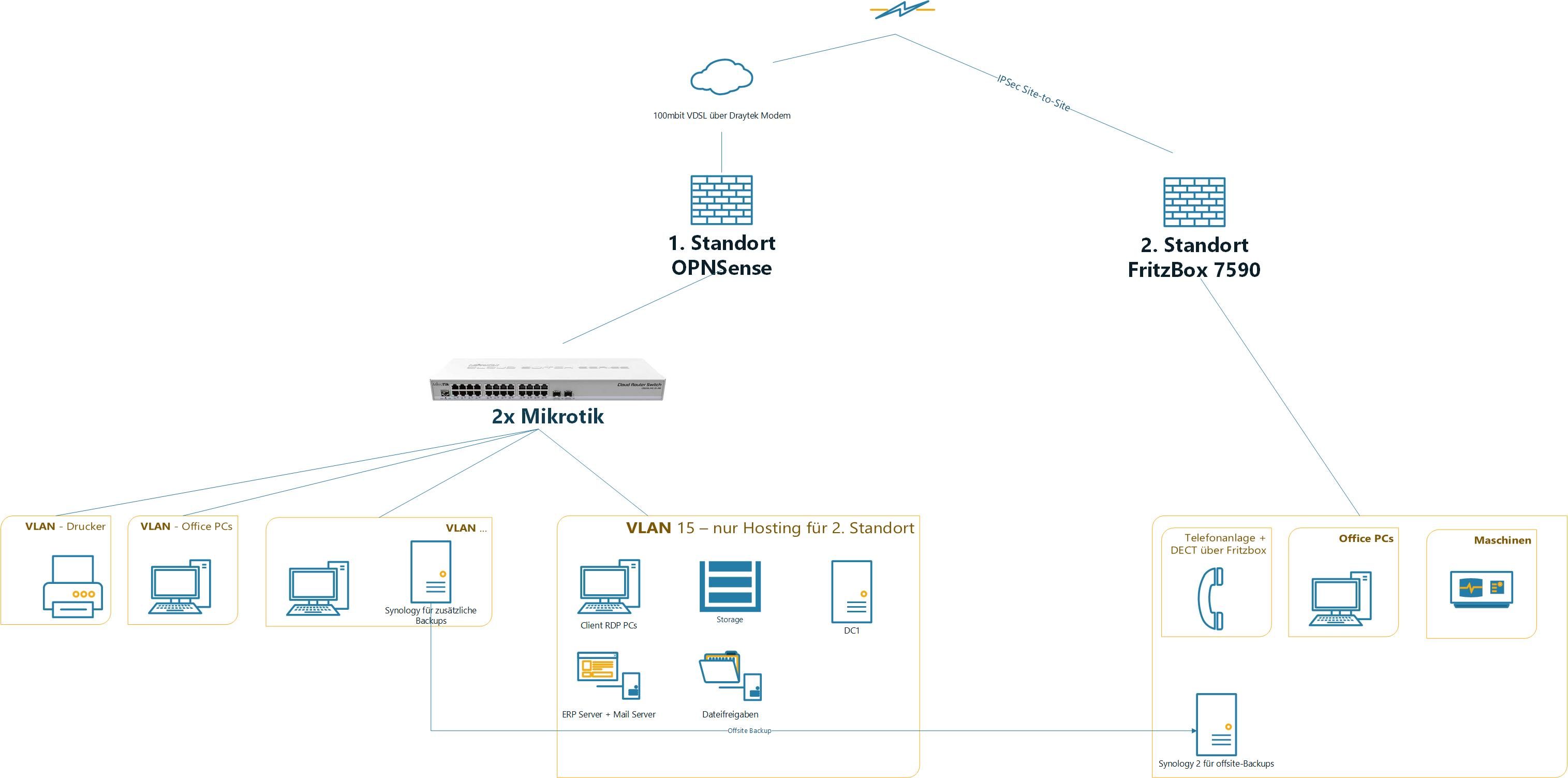

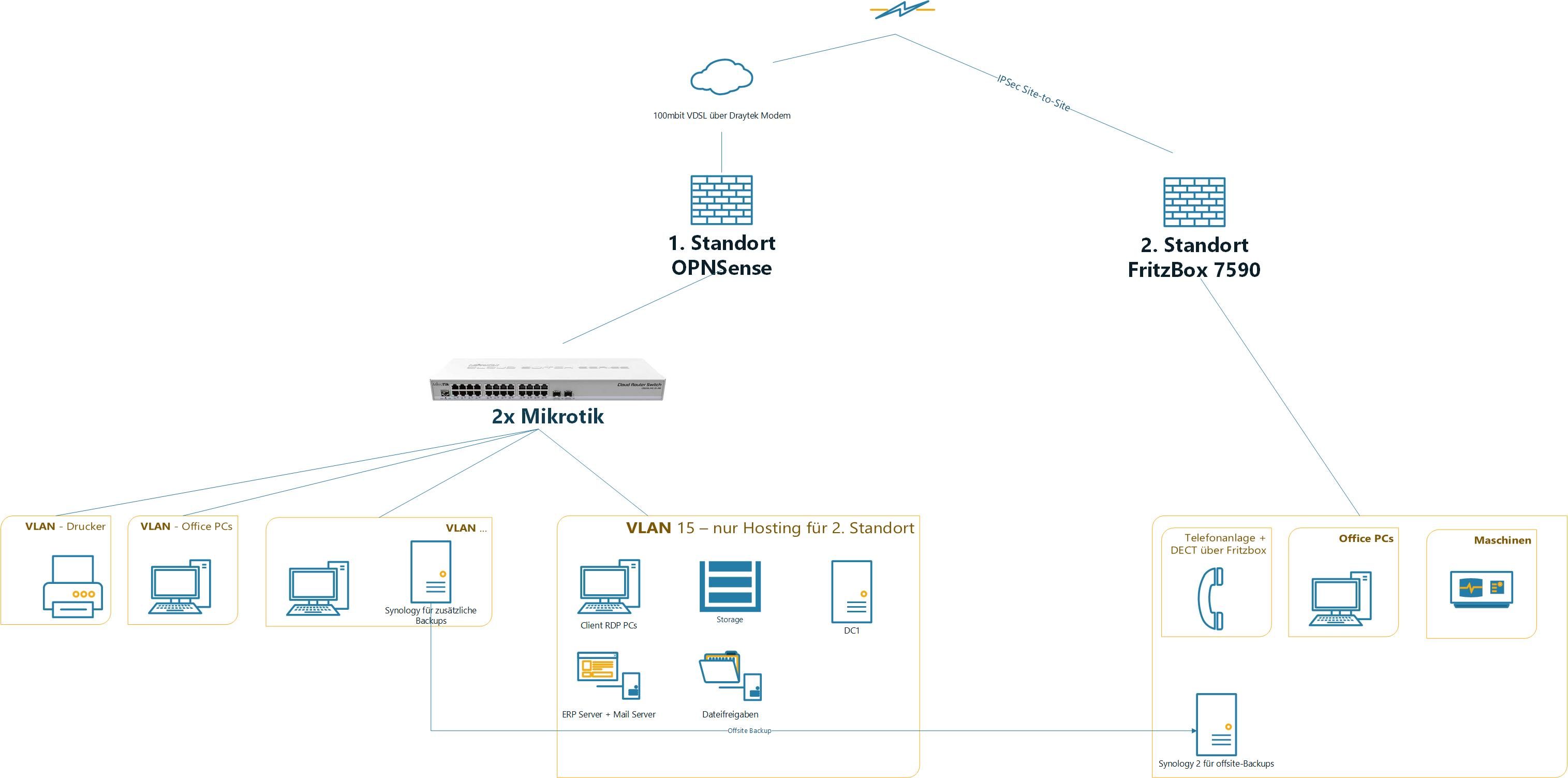

Das Netzwerk aus meinem letzten Beitrag (Netzplan hier) soll ein Geschwisterchen bekommen. In diesem zweiten Netzwerk fehlt jegliche Server-Struktur, dort sind Stand heute nur 5 PCs, ein Drucker und ne Fritzbox mit einem DECT Mobilteil. Dieses zweite Netzwerk soll nun auch in den Genuss von zentraler Benutzerverwaltung und einem ERP System kommen - Hierfür habe ich mir einen Aufbau überlegt, worin im Standort 1 in einem seperaten VLAN die Server-Infrastruktur für Standort 2 gehostet werden soll. Diese beiden Netze sollen via Site-to-Site VPN miteinander verbunden werden. Vereinfachte Darstellung:

Meine Gedanken hinter dieser Aufstellung:

- das ist mit vorhandener Hardware umsetzbar

- Man müsste "nur" 5 RDS Lizenzen besorgen, um die ERP-Anwendung zur Verfügung zu stellen

- die grundlegende Funktionalität, also Zugriff auf DC und ERP-System wären gegeben für Standort 2, ohne dass Server Hardware an Standort 2 benötigt wird.

Meine Fragen wären hier bezüglich allgemeiner Machbarkeit bzw. Alternativen und zum "ideal"-szenario:

1. Vorab: Funktioniert das aufgezeigte Szenario grundsätzlich netzwerktechnisch so, wie ich mir das aufgestellt habe und ist das ein sinnvoller Weg zum Einrichten der grundlegenden Funktionalität?

- Windows DC sollte über die Site-to-Site Verbindung ja von den Client PCs erreichbar sein? (zumindest meiner Internet-Recherche zufolge)

- Site-to-Site verbindung OPNSense + FritzBox gibt es ja genügend Anleitungen hier im Forum, da mache ich mir nach erster Durchsicht nicht all zu viele Gedanken. Zurecht?

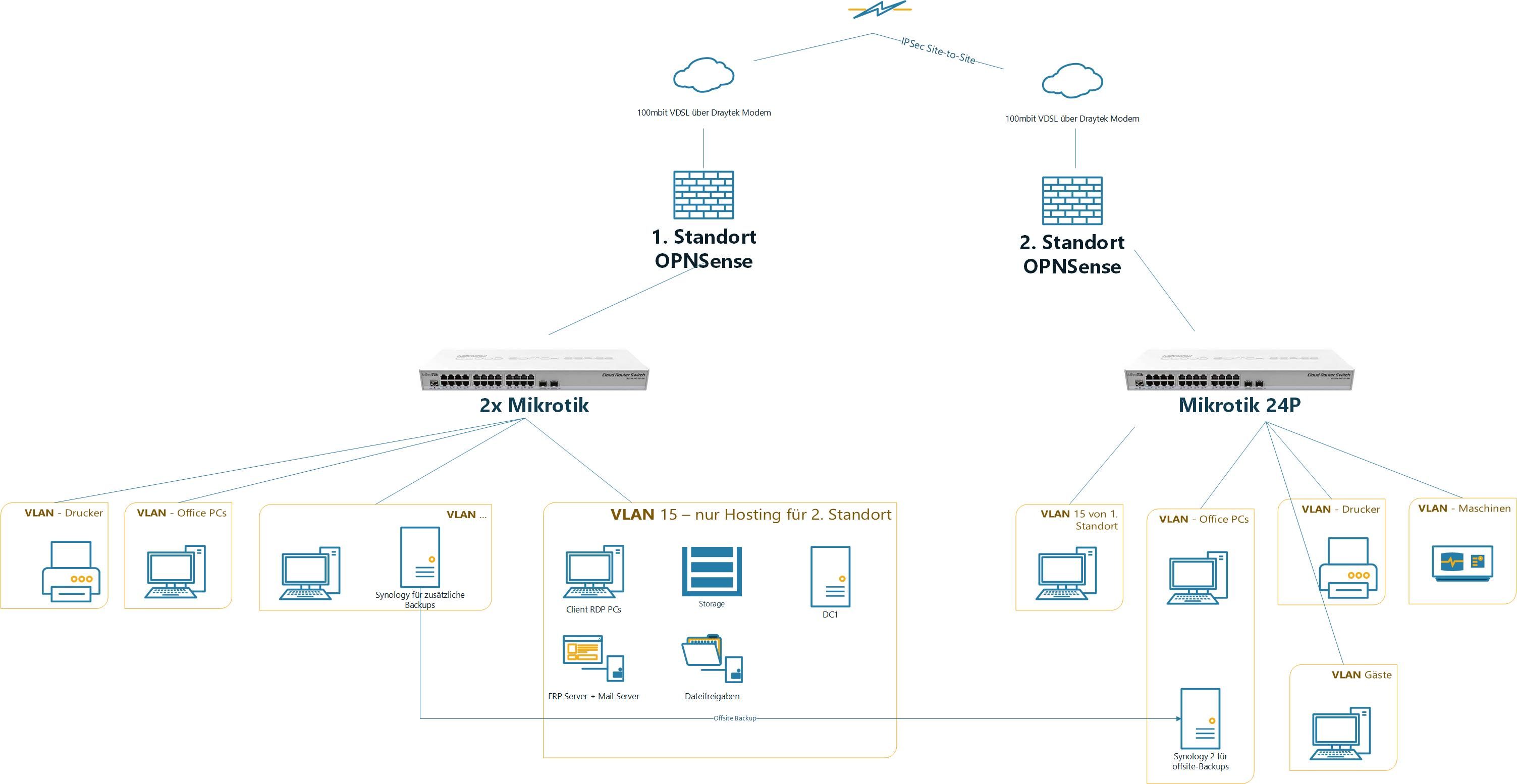

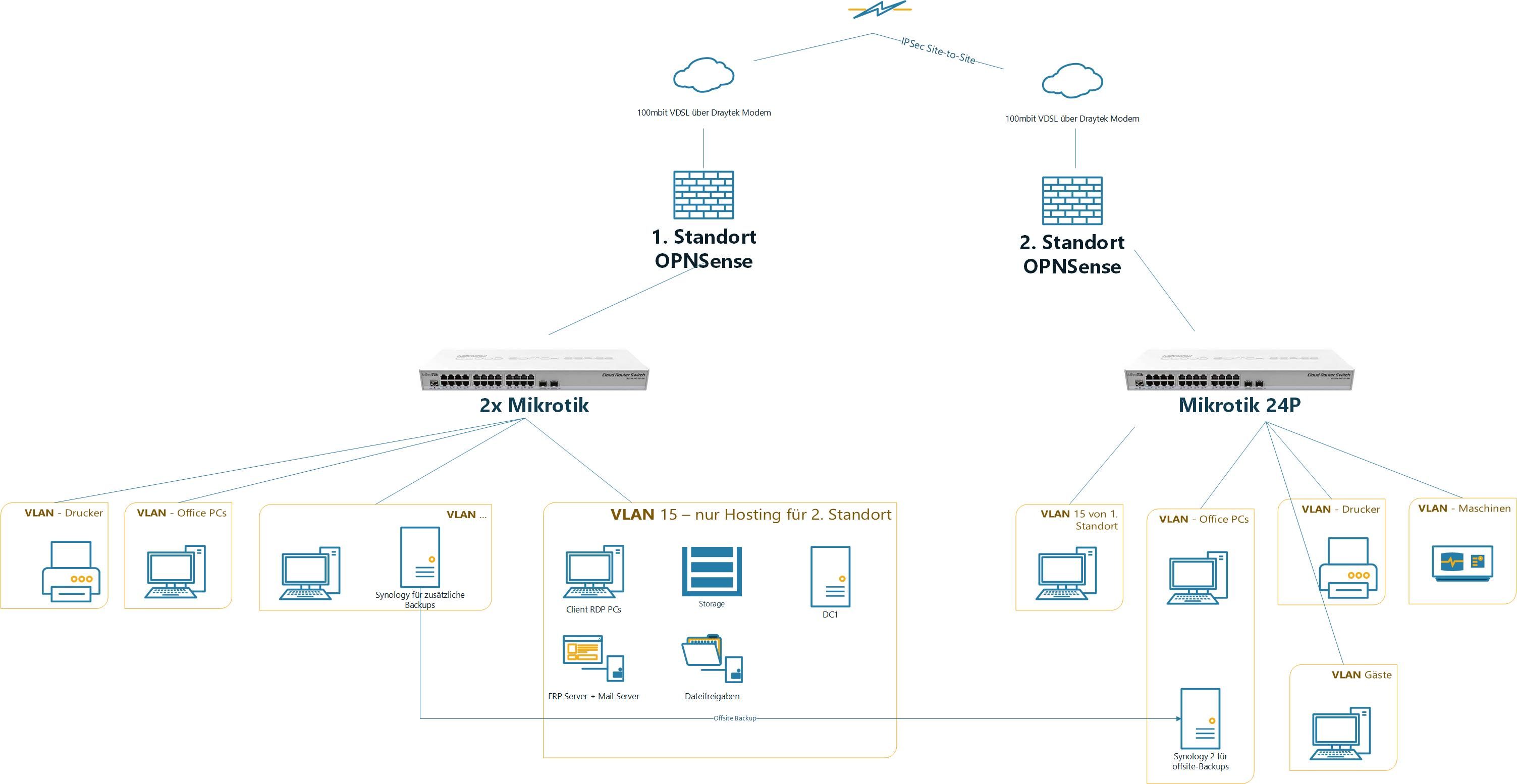

2. Für die bessere Auslegung des 2. Standorts wird auf kurz oder lang eine Umstrukturierung nötig. Hier hätte ich folgenden Aufbau geplant:

- OPNSense für Segmentierung in VLANs für 1. PCs, 2. Maschinen, 3. Drucker, 4. Gäste, 5. Das remote Server VLAN von Standort 1

- Mikrotik Switch für Verteilung

- 1-2 APs mit Produktiv- und Gäste-Netz

Auch hier wieder: Grundsätzlich sinnvolle Aufstellung? Und was mich an diesem Szenario besonders interessiert: Über welche Firewall kann ich die einzelnen Zugriffe der VLANs am 2. Standort dann regeln? Bei der Verbindung von Standort 1 mit der Fritzbox und dem flachen Netz wird sowieso jeder auf alles Zugriff haben, da stellt sich diese Frage nicht. Um das zu optimieren daher die 2. OPNSense kiste. Aber taucht das VLAN 15 vom 1. Standort in der OPNSense wie ein eigenes VLAN auf? Irgendwie bin ich mit der Thematik noch nicht ganz warm geworden im Kopf. Daher würde mich über euren Input zu diesem Vorhaben sehr freuen.

Viele Grüße

da ich bei meinem letzten Beitrag hier wirklich gut beraten wurde und ich das sehr gut umsetzen konnte, wollte ich mal ein aktuelles Problem aufzeigen und würde mich freuen, wenn ich hierzu wieder Feedback und Vorschläge für Verbesserungen bekommen könnte.

Folgendes Szenario:

Das Netzwerk aus meinem letzten Beitrag (Netzplan hier) soll ein Geschwisterchen bekommen. In diesem zweiten Netzwerk fehlt jegliche Server-Struktur, dort sind Stand heute nur 5 PCs, ein Drucker und ne Fritzbox mit einem DECT Mobilteil. Dieses zweite Netzwerk soll nun auch in den Genuss von zentraler Benutzerverwaltung und einem ERP System kommen - Hierfür habe ich mir einen Aufbau überlegt, worin im Standort 1 in einem seperaten VLAN die Server-Infrastruktur für Standort 2 gehostet werden soll. Diese beiden Netze sollen via Site-to-Site VPN miteinander verbunden werden. Vereinfachte Darstellung:

Meine Gedanken hinter dieser Aufstellung:

- das ist mit vorhandener Hardware umsetzbar

- Man müsste "nur" 5 RDS Lizenzen besorgen, um die ERP-Anwendung zur Verfügung zu stellen

- die grundlegende Funktionalität, also Zugriff auf DC und ERP-System wären gegeben für Standort 2, ohne dass Server Hardware an Standort 2 benötigt wird.

Meine Fragen wären hier bezüglich allgemeiner Machbarkeit bzw. Alternativen und zum "ideal"-szenario:

1. Vorab: Funktioniert das aufgezeigte Szenario grundsätzlich netzwerktechnisch so, wie ich mir das aufgestellt habe und ist das ein sinnvoller Weg zum Einrichten der grundlegenden Funktionalität?

- Windows DC sollte über die Site-to-Site Verbindung ja von den Client PCs erreichbar sein? (zumindest meiner Internet-Recherche zufolge)

- Site-to-Site verbindung OPNSense + FritzBox gibt es ja genügend Anleitungen hier im Forum, da mache ich mir nach erster Durchsicht nicht all zu viele Gedanken. Zurecht?

2. Für die bessere Auslegung des 2. Standorts wird auf kurz oder lang eine Umstrukturierung nötig. Hier hätte ich folgenden Aufbau geplant:

- OPNSense für Segmentierung in VLANs für 1. PCs, 2. Maschinen, 3. Drucker, 4. Gäste, 5. Das remote Server VLAN von Standort 1

- Mikrotik Switch für Verteilung

- 1-2 APs mit Produktiv- und Gäste-Netz

Auch hier wieder: Grundsätzlich sinnvolle Aufstellung? Und was mich an diesem Szenario besonders interessiert: Über welche Firewall kann ich die einzelnen Zugriffe der VLANs am 2. Standort dann regeln? Bei der Verbindung von Standort 1 mit der Fritzbox und dem flachen Netz wird sowieso jeder auf alles Zugriff haben, da stellt sich diese Frage nicht. Um das zu optimieren daher die 2. OPNSense kiste. Aber taucht das VLAN 15 vom 1. Standort in der OPNSense wie ein eigenes VLAN auf? Irgendwie bin ich mit der Thematik noch nicht ganz warm geworden im Kopf. Daher würde mich über euren Input zu diesem Vorhaben sehr freuen.

Viele Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 63787586225

Url: https://administrator.de/forum/netzwerkplan-fuer-den-kleinen-betrieb-2-standort-63787586225.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

12 Kommentare

Neuester Kommentar

Moin,

Sieht erstmal gut aus.

Bzgl. Deiner Frage mit den VLANs und den Standorten:

Also grundsätzlich (Ausnahmen gibt es) verbleiben die VLAN-Tags am jeweiligen Standort.

Mache dir aber über das IP-Design Gedanken.

Was habt ihr derzeit für Netze an Stabdort 1? Wenn z.B. 10.10.0.0/16 (aber mit vielen Subnetzen), könntet ihr für Standort 2 10.20.0.0/16 nehmen (auch wieder mit 24er Subnetzen.

Dann wären die Drucker z.B. immer im VLAN 10.

Am Standort 1 aber in 10.10.10.0 und am Standort 2 im Netz 10.20.10.0/24

Macht es einfacher/ standardisierter, weil man nicht nennenswert umdenken muss.

Also die Standorte halt immer im 2. Oktett differenzieren…

Sieht erstmal gut aus.

Bzgl. Deiner Frage mit den VLANs und den Standorten:

Also grundsätzlich (Ausnahmen gibt es) verbleiben die VLAN-Tags am jeweiligen Standort.

Mache dir aber über das IP-Design Gedanken.

Was habt ihr derzeit für Netze an Stabdort 1? Wenn z.B. 10.10.0.0/16 (aber mit vielen Subnetzen), könntet ihr für Standort 2 10.20.0.0/16 nehmen (auch wieder mit 24er Subnetzen.

Dann wären die Drucker z.B. immer im VLAN 10.

Am Standort 1 aber in 10.10.10.0 und am Standort 2 im Netz 10.20.10.0/24

Macht es einfacher/ standardisierter, weil man nicht nennenswert umdenken muss.

Also die Standorte halt immer im 2. Oktett differenzieren…

Hallo,

Gruß,

Peter

Zitat von @donten216:

- Man müsste "nur" 5 RDS Lizenzen besorgen, um die ERP-Anwendung zur Verfügung zu stellen

Meinst du wirklich das nur die RDS LIzenzen reichen, du hast ja noch nicht mal einen TS/RDS, oder?- Man müsste "nur" 5 RDS Lizenzen besorgen, um die ERP-Anwendung zur Verfügung zu stellen

Gruß,

Peter

Hallo,

Bedenke das nicht jede Office Version/Plan auf RDS/TS funktioniert bzw. läuft.

Gruss,

Peter

Bedenke das nicht jede Office Version/Plan auf RDS/TS funktioniert bzw. läuft.

Gruss,

Peter

Zitat von @donten216:

Guter Punkt. Beide Netze sind aktuell im 192.168.0.0/16 Bereich. Ich gebe dir recht, dass da die 10.0.0.0/8 Bereiche schöner für die Übersicht wären. Leider wäre die Umstellung aufwändig, da viele Geräte/Maschinen feste IP-Adressen besitzen. Um etwas Struktur zu behalten, aber mit dem Gegebenen zu arbeiten, würde ich für den 2. Standort die VLANs in den gleichen 10er-Bereichen zu lassen, aber um jeweils 1 zu erhöhen im Vergleich zum 1. Standort:

Standort 1 - VLAN 20 Office PCs (192.168.20.0/24) und Standort 2 - VLAN 21 Office PCs (192.168.21.0/24)

usw.

Nicht ganz so schön, aber ich denke, dass man damit arbeiten kann. Was meinst du?

Also wenn du den Standort 2 eh nahezu neu gestalten willst/ musst (da du VLANs implementieren willst), würde ich zumindest dort ein 10er-Netz etablieren.Zitat von @em-pie:

Mache dir aber über das IP-Design Gedanken.

Was habt ihr derzeit für Netze an Stabdort 1?

Mache dir aber über das IP-Design Gedanken.

Was habt ihr derzeit für Netze an Stabdort 1?

Guter Punkt. Beide Netze sind aktuell im 192.168.0.0/16 Bereich. Ich gebe dir recht, dass da die 10.0.0.0/8 Bereiche schöner für die Übersicht wären. Leider wäre die Umstellung aufwändig, da viele Geräte/Maschinen feste IP-Adressen besitzen. Um etwas Struktur zu behalten, aber mit dem Gegebenen zu arbeiten, würde ich für den 2. Standort die VLANs in den gleichen 10er-Bereichen zu lassen, aber um jeweils 1 zu erhöhen im Vergleich zum 1. Standort:

Standort 1 - VLAN 20 Office PCs (192.168.20.0/24) und Standort 2 - VLAN 21 Office PCs (192.168.21.0/24)

usw.

Nicht ganz so schön, aber ich denke, dass man damit arbeiten kann. Was meinst du?

Das dritte Oktet kann ja dann analog zu den Subnetzen des Standort 1 definiert werden.

Du hast es halt leichter, was Routing-Einträge in den Firewalls/ Routern betrifft.

Es ist leichter, eine Route für

10.20.0.0/16 anzulegen, als wenn du jeweils eine Route für192.168.21.0/24, 192.168.31.0/24, 192.168.41.0./24, usw. anlegen musst.

Und wenn du irgendwo ein weiteren VLAN/ Subnetz anlegst, musst du auch immer direkt ans Routing denken. Bei einer Route

10.20.0.0/ 16 ist die schon gesetzt...Edit: Typo

Klappt alles, so wie du es vor hast.

Am zweiten Standort sind im Grunde nur Clients und die VLANs. Da kannst du dir die zweite Synology sparen, da du ja alles auf den Servern am ersten Standort vorhältst. Da halt noch ein Sicherungskonzept. Veeam oder so auf einem Server außerhalb des ADs.

Problematisch (kompatibilitätsmäßig aber auch finanziell) kann das wirklich mit Office-Anwendungen werden. Hier ist es überlegenswert auf Microsoft 365 zu setzen. Kommt drauf an, was eben benötigt wird.

Auf Thick Clients würde ich am zweiten Standort so weit es geht verzichten.

Bei der TK-Anlage kann man ja auch überlegen, ob man da am Hauptstandort nicht auch den zweiten Standort managed. Ist ja jetzt auch kein Hexenwerk und es fällt evtl. wieder ein zusätzliches Teil weg.

Am zweiten Standort sind im Grunde nur Clients und die VLANs. Da kannst du dir die zweite Synology sparen, da du ja alles auf den Servern am ersten Standort vorhältst. Da halt noch ein Sicherungskonzept. Veeam oder so auf einem Server außerhalb des ADs.

Problematisch (kompatibilitätsmäßig aber auch finanziell) kann das wirklich mit Office-Anwendungen werden. Hier ist es überlegenswert auf Microsoft 365 zu setzen. Kommt drauf an, was eben benötigt wird.

Auf Thick Clients würde ich am zweiten Standort so weit es geht verzichten.

Bei der TK-Anlage kann man ja auch überlegen, ob man da am Hauptstandort nicht auch den zweiten Standort managed. Ist ja jetzt auch kein Hexenwerk und es fällt evtl. wieder ein zusätzliches Teil weg.

und damit sollte es ja an sich funktionieren.

Das ist richtig. Du sprachst oben nur von einem /16er Netz am Standort was dann aus Adressierungssicht doch etwas verwirrend war.Solange sich alle /24er Netz aber nicht überschneiden und im Gesamtnetz beider Standorte einzigartig sind ist alles wasserdicht.

Wenn es das denn nun war bitte den Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?