Netzwerkumstellung auf VLAN

Hallo ich hatte schonmal gepostet wegen Subnetzmaske und bin zu dem entschluss gekommen doch auf VLAN umstellen möchte. Aber ein paar Fragen stelle ich mir.

1. Muss ich die VLANs auf allen Switchen einrichten?

2.Müssen alle Switche im LAN VLAN unterstützen (ich denke mal ja)

3. Kann ich alle VLANs auf allen Ports aktivieren?

Unsere Betrieb ist in 4 Häuser aufgeteilt deshalb haben wir sehr viele Switche im Einsatz meist 3Com aus der 29xx Serie. Ein Gebäude ist über eine Punkt zu Punkt WLAN Verbindung angebunden. (LANCOM Router VLAN fähig). Wie groß wird der Aufwand?

1. Muss ich die VLANs auf allen Switchen einrichten?

2.Müssen alle Switche im LAN VLAN unterstützen (ich denke mal ja)

3. Kann ich alle VLANs auf allen Ports aktivieren?

Unsere Betrieb ist in 4 Häuser aufgeteilt deshalb haben wir sehr viele Switche im Einsatz meist 3Com aus der 29xx Serie. Ein Gebäude ist über eine Punkt zu Punkt WLAN Verbindung angebunden. (LANCOM Router VLAN fähig). Wie groß wird der Aufwand?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 213576

Url: https://administrator.de/forum/netzwerkumstellung-auf-vlan-213576.html

Ausgedruckt am: 19.07.2025 um 01:07 Uhr

10 Kommentare

Neuester Kommentar

Moin,

zu 1) Man richtet VLANs nur auf den Switches ein, wo das entsprechende VLAN benötigt wird um die Konfiguration so einfach wie möglich zuhalten.

zu 2) Dort wo VLANs eingesetzt werden sollen, auf jeden Fall!

zu 3) Nein, das macht auch keinen Sinn. Schau bitte nach was der Unterschied zwischen "tagged" und "untagged" ist. Ein Clientport wird zu 99% immer "untagged" sein.

Grüße,

dani

zu 1) Man richtet VLANs nur auf den Switches ein, wo das entsprechende VLAN benötigt wird um die Konfiguration so einfach wie möglich zuhalten.

zu 2) Dort wo VLANs eingesetzt werden sollen, auf jeden Fall!

zu 3) Nein, das macht auch keinen Sinn. Schau bitte nach was der Unterschied zwischen "tagged" und "untagged" ist. Ein Clientport wird zu 99% immer "untagged" sein.

Wie groß wird der Aufwand?

Lässt sich so nicht sagen... hängt davon ab wie viel VLANs du konfigurieren möchtest, wie kompliziert das Design ist.Grüße,

dani

Also dann müssen auf allen Switches und Router die VLANs eingerichtet werden.

Tortzdem kann keiner Abschätzen wie groß der Aufwand ist. Wir kennen dein Netzwerk nicht, die Stückzahl der Switche und Router und die Komplexität nicht.

Les dich in die Thematik ein oder hol ein Dienstleister ins Haus. Der soll ein Angebot machen mit einem Festpreis und gut ist.

Grüße,

Dani

Tortzdem kann keiner Abschätzen wie groß der Aufwand ist. Wir kennen dein Netzwerk nicht, die Stückzahl der Switche und Router und die Komplexität nicht.

Les dich in die Thematik ein oder hol ein Dienstleister ins Haus. Der soll ein Angebot machen mit einem Festpreis und gut ist.

Grüße,

Dani

ergänzend zu @Dani

Über deine WLAN-Bridge kannst du VLANs erst nach einem Test schicken.

Grund: Die WLAN Bridge addiert zwei zusätzliche MAC-Adressen (Source- und Ziel-AP). Die könnten mit den VLAN-Tag kollidieren.

Wenn du das WLAN aber geroutet und nicht gebridged hast, dann verlierst du jede VLAN Information. Aber es gibt immer noch die Möglichkeit QoS mit anderen, komplexeren Methoden zu betreiben. Und über die Netze und Zugriffsbestimmungen kannst du auch sauber trennen.

Die VLAN-Fähigkeit der Lancoms bezieht sich auf die Ethernet Schnittstelle, die damit Multi-SSID fähig ist.

Gruß

Netman

Über deine WLAN-Bridge kannst du VLANs erst nach einem Test schicken.

Grund: Die WLAN Bridge addiert zwei zusätzliche MAC-Adressen (Source- und Ziel-AP). Die könnten mit den VLAN-Tag kollidieren.

Wenn du das WLAN aber geroutet und nicht gebridged hast, dann verlierst du jede VLAN Information. Aber es gibt immer noch die Möglichkeit QoS mit anderen, komplexeren Methoden zu betreiben. Und über die Netze und Zugriffsbestimmungen kannst du auch sauber trennen.

Die VLAN-Fähigkeit der Lancoms bezieht sich auf die Ethernet Schnittstelle, die damit Multi-SSID fähig ist.

Gruß

Netman

Wollte es eigentlich über eine 23 Maske machen aber da hab ich ziemlich viel Traffic im Netzwerk.

Es geht eigentlich mehr um den Broadcast als um den Datenverkehr. Aber du weißt, dass du dann schon wieder an der Oberkante bist. Ich würde es gleich noch mehr unterteilen, damit es in Zukunft einfacher zu erweitern ist.Ich hoffe du hast einen leistungsstarken und Router bzw. Layer-3 Switch der die Arbeit auch gut verrichten kann.

Grüße,

Dani

Nimm zwei L3 Switche, an jeden Standort einen und mach ein Transportnetz über die Funkbrücke. Sonst hast du den kompletten Broadcast da und bei 500 Geräten ist das eine beträchtliche Grundlast.

Die ungemanagten Switche kannst du ja verübergehend in Bereichen einsetzen, wo nur eines deiner VLANs / Netze gebraucht wird.

lg

Netman

Die ungemanagten Switche kannst du ja verübergehend in Bereichen einsetzen, wo nur eines deiner VLANs / Netze gebraucht wird.

lg

Netman

Hi

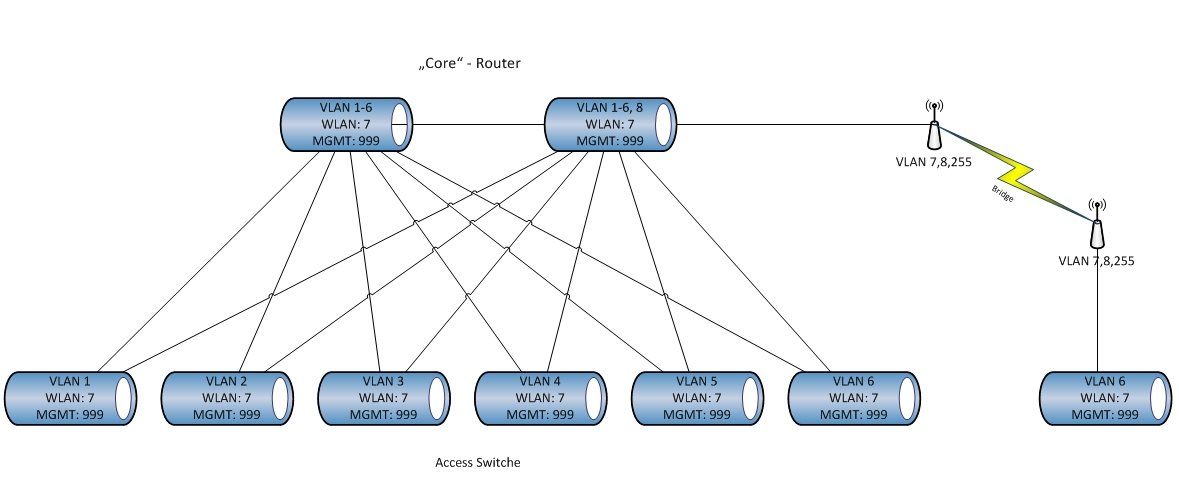

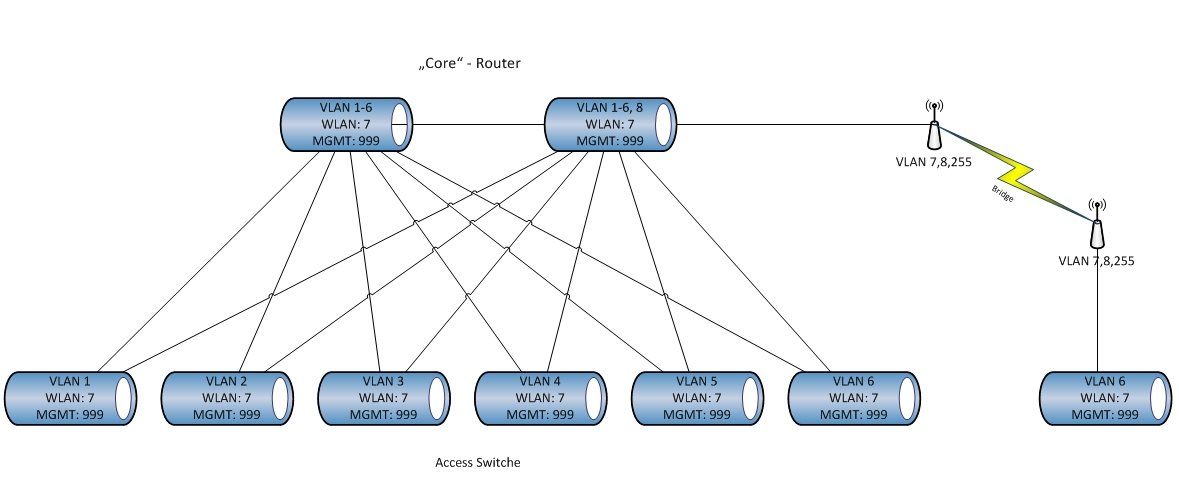

eine einfache Segmentierung der Netze kannst du in etwa so aufbauen (mal als Bildliches Beispiel):

VLAN 7 wäre das WLAN was überall an deinem Campus verfügbar ist, VLAN 999 das Management VLAN für die Netzwerkgeräte. Der Grundlegende Gedanke zu meiner "Idee" ist, dass im Access Bereich auch nur die VLANs anliegen die dort auch benötigt werden und nicht einfach alle VLANs auf allen Switchen verfügbar sind.

Wenn man ohnehin am segmentieren ist, sollte man alle Netze so klein wie möglich und nur so groß wie nötig machen und ich würde mir dann auch Gedanken zu den Subnetzen (IP Bereiche).

Im Core sollten dann mind. 2 Switche (VRRP oder eine gestackte Lösung) stehen, damit bei einem Ausfall eines Switches nicht das gesamte Netzwerk steht, was ich jetzt nicht berücksichtigt habe ist ein entsprechender Backbone für Server und andere Systeme.

eine einfache Segmentierung der Netze kannst du in etwa so aufbauen (mal als Bildliches Beispiel):

VLAN 7 wäre das WLAN was überall an deinem Campus verfügbar ist, VLAN 999 das Management VLAN für die Netzwerkgeräte. Der Grundlegende Gedanke zu meiner "Idee" ist, dass im Access Bereich auch nur die VLANs anliegen die dort auch benötigt werden und nicht einfach alle VLANs auf allen Switchen verfügbar sind.

Wenn man ohnehin am segmentieren ist, sollte man alle Netze so klein wie möglich und nur so groß wie nötig machen und ich würde mir dann auch Gedanken zu den Subnetzen (IP Bereiche).

Im Core sollten dann mind. 2 Switche (VRRP oder eine gestackte Lösung) stehen, damit bei einem Ausfall eines Switches nicht das gesamte Netzwerk steht, was ich jetzt nicht berücksichtigt habe ist ein entsprechender Backbone für Server und andere Systeme.

Grundlagen beantworten auch die folgenden Tutorials:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Und für die VLAN Grundlagen:

schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

Funkbrücken Transportnetz:

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Zum Rest ist oben ja schon alles gesagt....

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Und für die VLAN Grundlagen:

schulnetz.info/vlan-einstieg-was-ist-ein-vlan/

Funkbrücken Transportnetz:

Mit einem WLAN zwei LAN IP Netzwerke verbinden

Zum Rest ist oben ja schon alles gesagt....

Hallo,

Ich bin jetzt nicht so der Netzwerkgott aber ein paar Sachen sind mir doch aufgefallen, zu denen ich etwas anmerken möchte.

Bei dem Routen kann man nur einen Router haben der zu Schwach ist (Leistung und Durchsatz bezogen), aber beim

"Bridgen" kommt es früher oder später meist immer zu Problemen!

Dieses Forum hier hat auch eine Suchfunktion und über die habe ich das hier für Dich einmal "ausgebuddelt"!

Beispielbeitrag

Selbes Thema, andere Leute, aber eben auch die selben Antworten!

- Ist es so dass Du dort nur Layer2 Switche verwendest und an dem Router oder der Firewall alle VLANs terminiert werden sollen?

- Kann es sein dass die Funkstrecke nicht so außerordentlich stark oder stabil ist und Du daher nur zwei VLANs

aufsetzen möchtest?

- Des weiteren gibt es Layer2 Switche die VLANs unterstützen, aber nicht selbst "routen" können

und Layer3 Switche die genau das können, welche hast Du denn im Einsatz?

- Hersteller / Modell / Modellnummer oder Bezeichnung des Routers oder der Firewall wären auch nett zu wissen!

- Welche Switch Layer sind denn im Unternehmen vorhanden?

Core (Hauptverteiler) / Distributed (Gebäude- oder Gruppenverteiler) / Access (Endgeräteanbindung wie PC, Server,....)

- Spielt VOIP eine Rolle bei der ganzen Sache?

- Wie weit stehen die Gebäude denn von einander entfernt?

eine /24 Maske nehmen und somit die Größe des VLANs klein wie die VLANs selber schlank halten.

Ließ Dir das noch einmal durch und denke darüber nach.

Kauf Dir (Euch) anständige Switche die die gesamte Last abfangen und auch spielend damit fertig werden und gut ist es.

Des weiteren würde ich versuchen den Chef einmal nicht zu überreden sondern vielmehr davon zu überzeugen, dass es

eben nichts besseres als eine Kabel gebundene Anbindung zwischen den Gebäuden gibt, fertig.

Mir ist auch klar das das Verlegen eines Fieberglaskabels nicht billig wird und auch nicht immer einfach ist, aber diese

Verbindung ist dann eben auch in der Lage der gestellten Anforderung gerecht zu werden und Euer Netzwerk gegebenen

falls noch zu erweitern und/oder mittels LAG (LACP) den eventuell erhöhten Anforderungen auch noch gerecht zu werden.

Man kann das auch mit anderen Geräten gut aufbauen wie zum Beispiel Ubiquiti AirFiber alles gar kein Thema, die "wuppen" dann die Last wenigstens, aber eine Funkbrücke ist eben immer störanfälliger als ein Fieberglaskabel was fach und sachgerecht verlegt worden ist.

Von Netgear gibt es zur Zeit noch zwei Switch Starter Kits, das XSM96GSKT und das XSM96PSKT diese beiden werden mit bis zu 40 % Preisnachlass angeboten und die Gesamtersparnis beträgt gegenüber dem Einzelkauf und regulären Preis 12.000 €

selbst wenn man für die beiden M7300 (XSM7224S) noch jeweils eine Layer3 Lizenz kauft und für ein viertel von diesem gesparten Geld lasse ich mir dann eine Fieberglasleitung von dem einen Gebäude zu dem anderen Gebäude legen und gut ist es!

Und jetzt mal Hand aufs Herz;

- Broadcast Domaine zu groß

- Router zu schwach

- Kein Geld für Fieberglaskabel

- Die Switche Routen nicht selbst

Gruß

Dobby

Ich bin jetzt nicht so der Netzwerkgott aber ein paar Sachen sind mir doch aufgefallen, zu denen ich etwas anmerken möchte.

Die Funkbrücke ist bridget.

Route wann immer Du kannst und "bridge" nur wann immer Du musst!Bei dem Routen kann man nur einen Router haben der zu Schwach ist (Leistung und Durchsatz bezogen), aber beim

"Bridgen" kommt es früher oder später meist immer zu Problemen!

Dieses Forum hier hat auch eine Suchfunktion und über die habe ich das hier für Dich einmal "ausgebuddelt"!

Beispielbeitrag

Selbes Thema, andere Leute, aber eben auch die selben Antworten!

Die Anzahl der Switche beläuft sich auf 3*52port 8*24 Port 2* 8 Port(noch nicht VLAN fähig) brauch aber an jedem Arbeitsplatz beide Netzwerke und ingesamt 500 Adressen.

Also, ich denke Du solltest uns einmal mehr zu dem gesamten Netzwerk erzählen!- Ist es so dass Du dort nur Layer2 Switche verwendest und an dem Router oder der Firewall alle VLANs terminiert werden sollen?

- Kann es sein dass die Funkstrecke nicht so außerordentlich stark oder stabil ist und Du daher nur zwei VLANs

aufsetzen möchtest?

- Des weiteren gibt es Layer2 Switche die VLANs unterstützen, aber nicht selbst "routen" können

und Layer3 Switche die genau das können, welche hast Du denn im Einsatz?

- Hersteller / Modell / Modellnummer oder Bezeichnung des Routers oder der Firewall wären auch nett zu wissen!

- Welche Switch Layer sind denn im Unternehmen vorhanden?

Core (Hauptverteiler) / Distributed (Gebäude- oder Gruppenverteiler) / Access (Endgeräteanbindung wie PC, Server,....)

- Spielt VOIP eine Rolle bei der ganzen Sache?

- Wie weit stehen die Gebäude denn von einander entfernt?

Wollte es eigentlich über eine 23 Maske machen aber da hab ich ziemlich viel Traffic im Netzwerk.

Jo genau wie @Dani es schon angesprochen hat, man kann auch mehrere VLANs anlegen und dann eben nureine /24 Maske nehmen und somit die Größe des VLANs klein wie die VLANs selber schlank halten.

Wenn man ohnehin am segmentieren ist, sollte man alle Netze so klein wie möglich und nur so groß wie nötig machen und ich würde mir dann auch Gedanken zu den Subnetzen (IP Bereiche).

Weil @clSchak es mir schon abgenommen hat, ich es aber für wichtig halte hier noch einmal:Ließ Dir das noch einmal durch und denke darüber nach.

Kauf Dir (Euch) anständige Switche die die gesamte Last abfangen und auch spielend damit fertig werden und gut ist es.

Des weiteren würde ich versuchen den Chef einmal nicht zu überreden sondern vielmehr davon zu überzeugen, dass es

eben nichts besseres als eine Kabel gebundene Anbindung zwischen den Gebäuden gibt, fertig.

Mir ist auch klar das das Verlegen eines Fieberglaskabels nicht billig wird und auch nicht immer einfach ist, aber diese

Verbindung ist dann eben auch in der Lage der gestellten Anforderung gerecht zu werden und Euer Netzwerk gegebenen

falls noch zu erweitern und/oder mittels LAG (LACP) den eventuell erhöhten Anforderungen auch noch gerecht zu werden.

Man kann das auch mit anderen Geräten gut aufbauen wie zum Beispiel Ubiquiti AirFiber alles gar kein Thema, die "wuppen" dann die Last wenigstens, aber eine Funkbrücke ist eben immer störanfälliger als ein Fieberglaskabel was fach und sachgerecht verlegt worden ist.

Von Netgear gibt es zur Zeit noch zwei Switch Starter Kits, das XSM96GSKT und das XSM96PSKT diese beiden werden mit bis zu 40 % Preisnachlass angeboten und die Gesamtersparnis beträgt gegenüber dem Einzelkauf und regulären Preis 12.000 €

selbst wenn man für die beiden M7300 (XSM7224S) noch jeweils eine Layer3 Lizenz kauft und für ein viertel von diesem gesparten Geld lasse ich mir dann eine Fieberglasleitung von dem einen Gebäude zu dem anderen Gebäude legen und gut ist es!

Und jetzt mal Hand aufs Herz;

- Broadcast Domaine zu groß

- Router zu schwach

- Kein Geld für Fieberglaskabel

- Die Switche Routen nicht selbst

Gruß

Dobby