Mit einem WLAN zwei LAN IP Netzwerke verbinden

Ein bei Administrator.de sehr häufiger Thread ist die Frage wie man ein bestehendes LAN mit einer WLAN Verbindung an ein anderes LAN koppeln kann. Dies kann die Verbindung mit einem Nachbarn sein oder die Verbindung unterschiedlicher Gebäude einer Firma. Es gibt viele Szenarien die solch eine Kopplung erfordern oder sinnvoll machen.

Dieses kurze Tutorial gibt einen Überblick wie so etwas schnell und einfach mit ein paar Mausklicks und einem WLAN Router auf Basis der populären DD-WRT Firmware, einem Mikrotik 751U oder einem preiswerten, kleinen Outdoor AP von Ubiquity Networks realisiert werden kann.

Tiefe technische Details für den Aufbau solch einer Verbindung über eine sehr weite Entfernung ggf. mit externen WLAN Richtantennen z.B. zwischen entfernten Gebäuden, deckt ein sehr gutes Tutorial in der DD-WRT Dokumentation ab:

dd-wrt.com/dd-wrtv2/downloads/Documentation/German_WLAN_HowTo_DD ...

(Der Original Link ist leider tot, da DD-WRT die Doku vollständig ins Wiki übernommen hat.

Das lesenswerte und sehr gut gemachte PDF mit zahlreichen Grundlagen kann man ansonsten auch HIER noch runterladen.)

Für eine simple Kopplung über ein paar Meter zum Nachbarn reicht meistens die mitgelieferte Gummiantenne ohne weiteren Aufwand. Letztlich hängt das aber immer von lokalen Bedingungen und verfügbarer Funk Feldstärke ab und kann man mit freien WLAN Tools wie z.B. kostenlosen_WLAN-Sniffern immer leicht individuell ermittelt werden.

Das folgende Administrator.de Tutorial soll die ersten einfachen Schritte zeigen bzw. eine simple Grundkonfiguration mit der man ein gesamtes LAN Netzwerk an ein bestehendes WLAN ankoppeln kann, um so z.B. einen gemeinsamen DSL Anschluss zwischen Nachbarn nutzen zu können oder um eine einfache drahtlose Gebäudevernetzung zu realisieren.

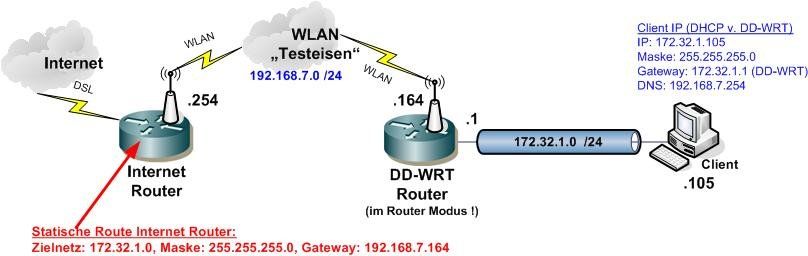

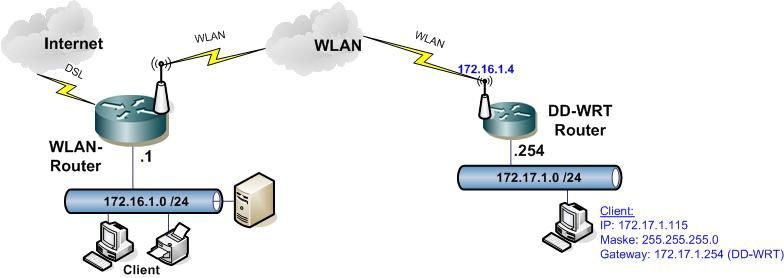

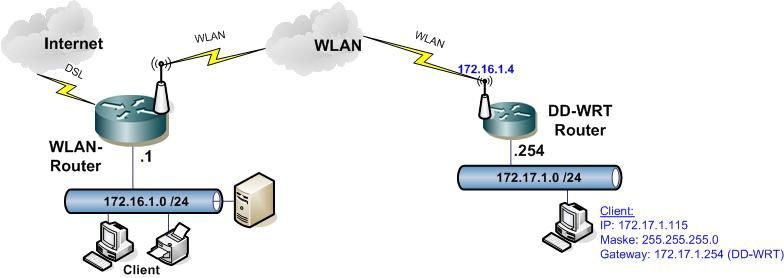

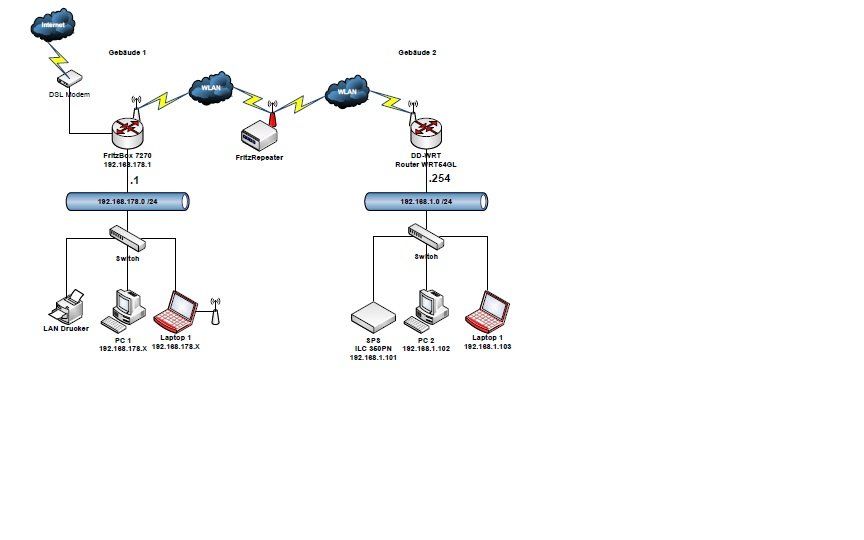

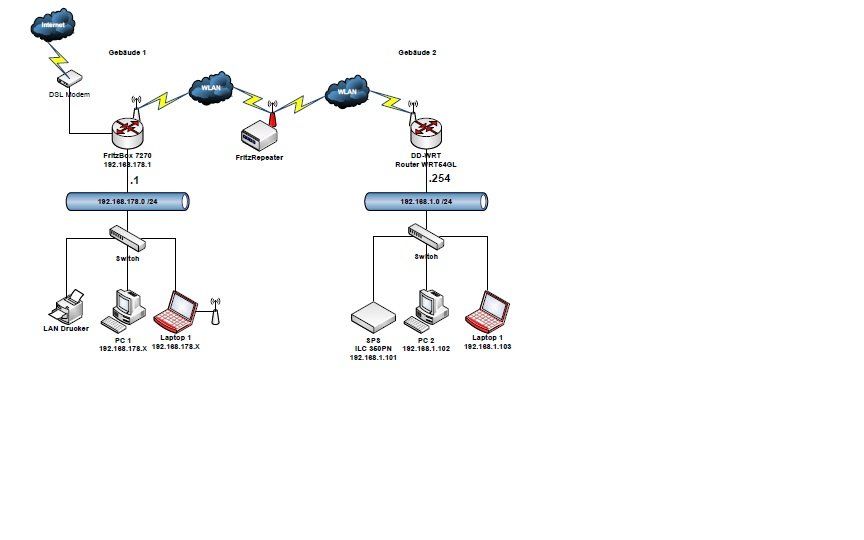

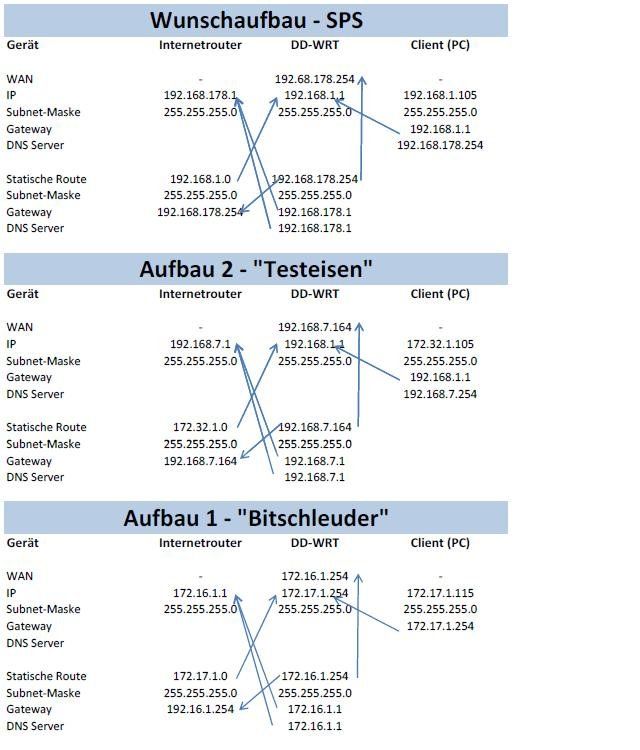

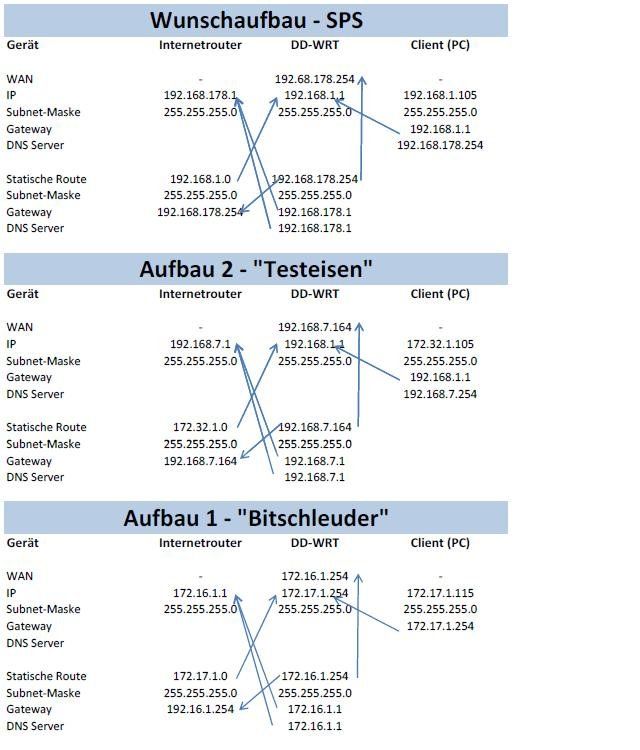

Die untenstehende Abblildung zeigt das theoretische Design mit den im hiesigen Beispiel verwendeten IP Netzen und Adressen:

Generell ist die Realisierung auch mit anderer Routerhardware ohne DD-WRT Firmware möglich. Wichtig ist hier lediglich das der im Router integrierte WLAN Accesspoint in den sog. Client Modus oder manchmal auch WISP Modus konfiguriert werden kann !

Das ist zwingend notwendig, damit der Router sich als "Client" in ein bestehendes Infrastruktur WLAN einklinken kann. Natürlich ist so eine Verbindung auch als reine Punkt zu Punkt Verbindung betreibbar wie im obigen DD-WRT PDF auch beschrieben.

Es sind viele solche unterschiedlichen Anwendungsszenarien denkbar. Aus theoretischer Sicht ein einfaches, WLAN basiertes Routing zweier Netze mit oder ohne NAT wie im allgemeinen Routing Tutorial bei Administrator.de schon länger beschrieben:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Natürlich kann man auch mehrere der hier vorgestellten Accesspoints verwenden und so mehrere Gebäude oder Lokationen zusammen vernetzen in einer LAN zu LAN Kopplung über WLAN Funk.

Die Hardware Basis ist wie oben bereits erwähnt ein Router mit geflashter DD-WRT Firmware und Systeme der Hersteller Mikrotik und Ubuiquity die einen sehr preiswerte Umsetzung ermöglichen.

Das Tutorial beginnt mit einem wahren "Klassiker" unter diesen Systemen, der recht bekannte und sehr populäre Linksys WRT54GL WLAN Router, der bei allen bekannten Shops und Internet Discountern wie hier oder hier zu beziehen ist.

Dieser Router besitzt zudem externe Antennenbuchsen die ihn geradezu für eine solche Anwendung prädestinieren, da es die Möglichkeit bietet, außer den Gummiantennen, externe_WLAN_Richtantennen anzuschliessen um so die Reichweite einer Funkanbindung beträchtlich zu erhöhen.

Über solche erfolgreichen Projekte findet man hier z.B. eine kurze Übersicht.

DD-WRT ist aber auch auf Routern des Herstellers Buffalo (z.B. das bekannte Modell WZR HP-G300-NH) und einige NetGear Systeme, D-Link sowie preiswerte TP-Link Router und vieler anderer Hersteller flashbar.

Eine vollständige Übersicht bietet die DD-WRT_Webseite oder das Hardware_Wiki der supporteten Systeme.

Auch Billigstrouter aus dem unteren Segment wie der ebenso weitverbreitete D-Link DIR-300 für ca. 25 Euro Straßenpreis sind DD-WRT fähig und können mit einem einfachen Mausklick geflasht werden mit der neuen Firmware die ein vielfaches Plus an Features bietet !

Das einfache Flashen der Firmware gestaltet sich problemlos über das Websetup des jeweiligen Routermodells, identisch wie bei einem Firmware Update.

Infos dazu bieten auch andere DD-WRT basierende Tutorials hier bei Administrator.de bzw. das Wiki und die DD-WRT Webseite:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

usw.

Die hier vorgestellte Konfiguration wurde auf einem Linksys WRT54GL und einem D-Link DIR-300 mit aktuellem DD-WRT Image konfiguriert und wasserdicht getestet.

Beide Modelle eignen sich auch deshalb besonders, da sie eine externe Antennbuchse besitzen, die auch die Kopplung über weitere Entfernungen mit externen_Antennen problemlos möglich macht.

Ein sehr gutes Dokument was die Anforderungen an solche LAN zu LAN Kopplungen über weitere Entfernungen mit externen Antennen beschreibt findet sich HIER. Erfolgreiche solche Projekte hier.

Für die unten vorgestellte Außenlösung wird ein preiswerter AP von Ubiquity Networks verwendet und zwar das Modell "Nanostation loco M2".

ubnt.com/nanostationm

wie es z.B. HIER und bei anderen Händlern erhältlich ist.

Dieser kleine und kompakte AP hat eine vorgefertigte Mastmontage Möglichkeit, ist Spritzwasser geschützt und wird mit einem mitgelieferten Netzteil bequem über das Ethernet Kabel mit Strom versorgt. Anschluss Anforderungen reduzieren sich also auf ein Minimum !

Durch die frontmontierte, integrierte Panel Antenne hat er auch eine moderate Richtwirkung die die Performance einer drahtlosen Verbindung zudem erheblich verbessert.

Die entsprechenden Mikrotik Systeme RB751 usw. sind in der Bauart weitgehend identisch.

Will man sich also z.B. in das Netzwerk des Nachbarn mit einklinken oder 2 oder mehr Gebäude verbinden wäre dies unbedingt die Hardware der Wahl.

Im oben beschriebenen Beispieldesign wird hier ein bestehendes WLAN mit der SSID "Bitschleuder" verwendet, das WPA-2 verschlüsselt ist mit TKIP und AES als Schlüsselprotokoll.

Das WLAN verwendet das IP Netzwerk 172.16.1.0 mit einer 24 Bit Maske (255.255.255.0) und vergibt IP Adressen automatisch per DHCP.

Das lokale LAN Netzwerk am Router mit allen angeschlossenen Endgeräten (PC, Drucker etc) arbeitet auf dem IP Netz 172.17.1.0 ebenfalls mit einer 24 Bit Maske (255.255.255.0). Der DD-WRT Router ist in diesem LAN Netz auch DHCP Server.

(Diese Einstellungen müssen ggf. bei anderen bestehenden IP Adressierungen individuell angepasst werden !)

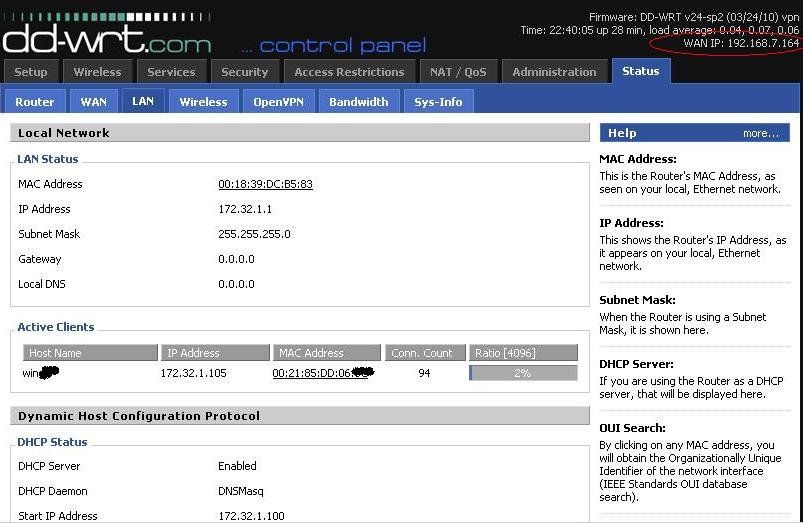

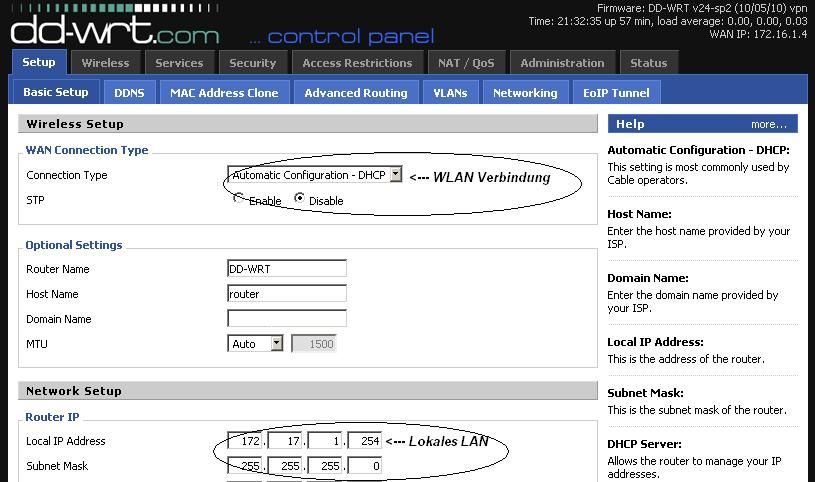

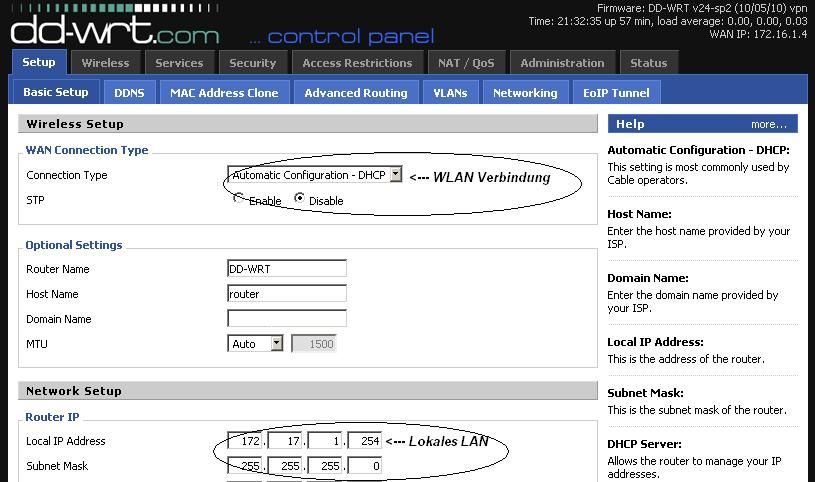

Die entsprechenden Grundkonfigurationen werden im Menüpunkt "Setup --> Basic Setup" des Routers gemacht wie die nächste Abbildung zeigt:

Hier kann man schon rechts oben in der Status Anzeige des Routers die WAN/WLAN IP 172.16.1.4 sehen ! Eine IP Adresse die der Router vom bestehenden WLAN, an das er sich angemeldet hat, per DHCP bekommen hat auf dem WAN Port. Dazu sieht man das der WAN Port auf "Automatic per DHCP" eingestellt ist, also IPs und Gateways vom bestehenden WLAN Netz per DHCP bezieht.

Der WAN Port des DD-WRT Routers ist hier das Interface zum bestehenden WLAN Netz.

Im Grunde hat man hier analog ein Szenario wie es das hiesige Koppeltutorial für 2 Router beschreibt:

Kopplung von 2 Routern am DSL Port

Weitere Details die hier in der WAN IP Adressierung des Routers zu beachten sind, sind am Ende dieses Tutorials im Punkt "Wichtige Einstellungen des WAN Ports" aufgeführt !

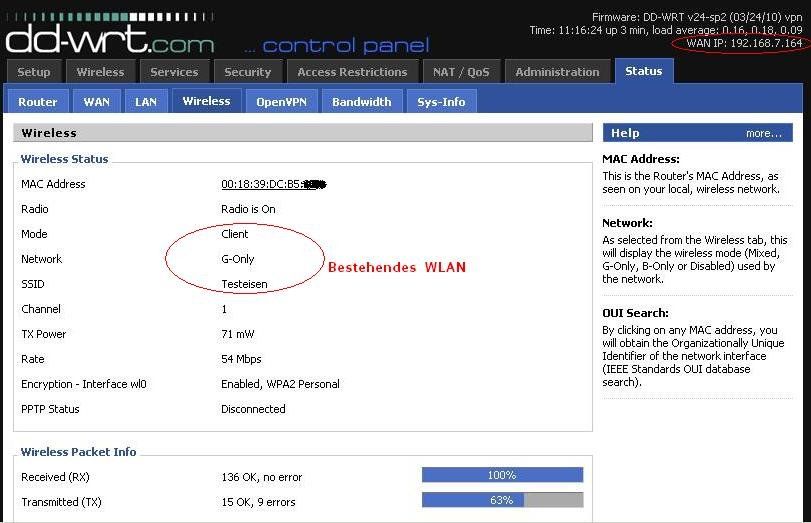

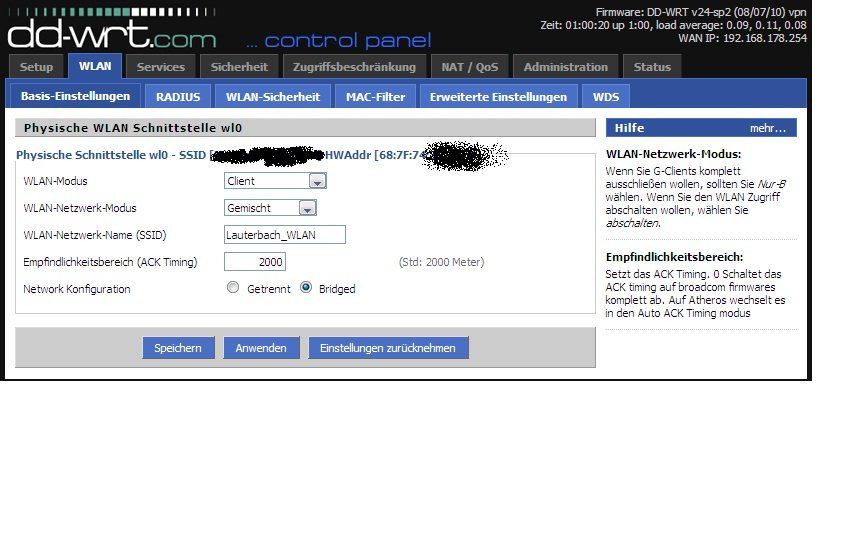

Weiter geht es mit der spezifischen WLAN Konfiguration des DD-WRT Routers:

Diese Einstellungen werden im Menüpunkt "Wireless --> Basic Setup" des Routers gemacht wie die nächste Abbildung zeigt:

Wichtigster Punkt hier ist die Konfiguration des Router internen WLAN Accesspoints in den Client Modus (Wireless Mode: Client) !

Damit kann der Router sich wie ein normales WLAN Endgerät am bestehenden WLAN Accesspoint mit der SSID (WLAN Kennung) "Bitschleuder" anmelden die hier dann auch unter Wireless Network Name (SSID) entsprechend konfiguriert ist.

Da das bestehende Netzwerk WPA-2 verschlüsselt ist, muss natürlich auch noch diese Schlüsselart aktiviert und das dazugehörige WLAN Passwort konfiguriert werden.

Dies passiert im Menüpunkt "Wireless --> Wireless Security" das die nächste Abbildung zeigt:

Fertig !

Diese Einstellungen sind schon alles und die Verbindung ist damit sofort betriebsbereit und einem ersten Test steht nichts mehr im Wege !

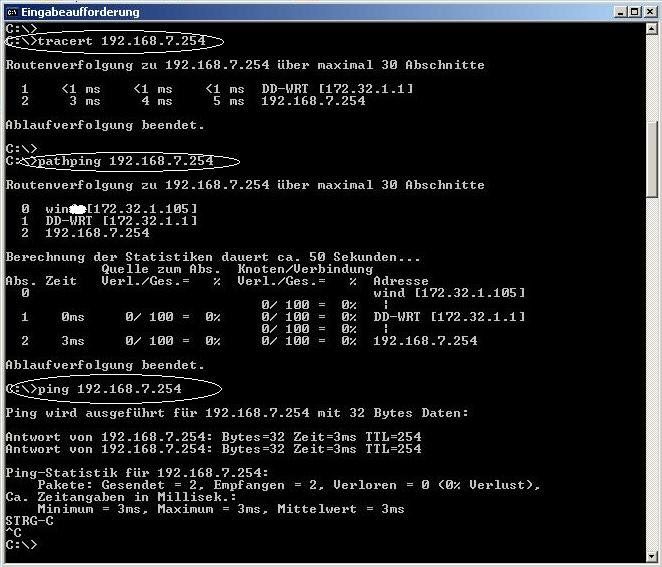

Ein lokaler Windows PC Client mit der LAN IP Adresse 172.17.1.115 pingt hier erfolgreich via der o.a. Anbindung den DSL/Kabel Internet Router im WLAN Netz mit der IP 172.16.1.1 !

Hier muss man jetzt eine grundsätzliche Entscheidung zur Sicherheit bzw. seiner Art der Netzwerkkopplung treffen !

Warum ist das so...?

In der o.a.Konfiguration arbeitet der Router im sog. "Gateway Modus" ! D.h. der Router macht NAT (Network Adress Translation) ! Sämtlicher Verkehr aus dem lokalen LAN wird auf die IP Adresses des WLAN Netzwerkes umgesetzt, taucht also dort als Verkehr von der Quell IP Adresse 172.16.1.4 (Beispiel hier) auf.

Der Internet Router "merkt" also dadurch gar nichts von einem anderen IP Netz denn er sieht nur lokalen Verkehr von der IP Adresse 172.16.1.4 (Beispiel) mit der sich dieses Netz gewissermaßen "tarnt". Dadurch entfällt auch jede Anforderung an ein separates Routing !

Zudem schützt die NAT Firewall somit das angekoppelte LAN sehr effizient mit ihrer Firewall Funktion !

Ein Zugriff vom WLAN des Kopplungsnetzes auf das lokale LAN ist so nicht möglich oder kann nur punktuell mit dedizierten Port Forwarding Einträgen gewährleistet werden sofern diese explizit manuell konfiguriert werden.

Aus theoretischer Sicht der identische Schutzmechanismus den ein NAT Heimrouter zum Internet hat.

Nicht immer ist dies aber gewollt und sinnvoll ! Viele Anwender möchten ein transparentes, beidseitiges Routing erreichen das eine Kommunikation BEIDER Netze ohne NAT Einschränkung über den Router realisiert. Z.B. bei einer Gebäudevernetzung (Kopplung zweier Gebäude LANs) über WLAN, das beidseitgen Zugang gewährleisten soll um z.B. verteilte Drucker und Server erreichen zu können also eine uneingeschränkte Kommunikation der beiden Netze gewährleistet.

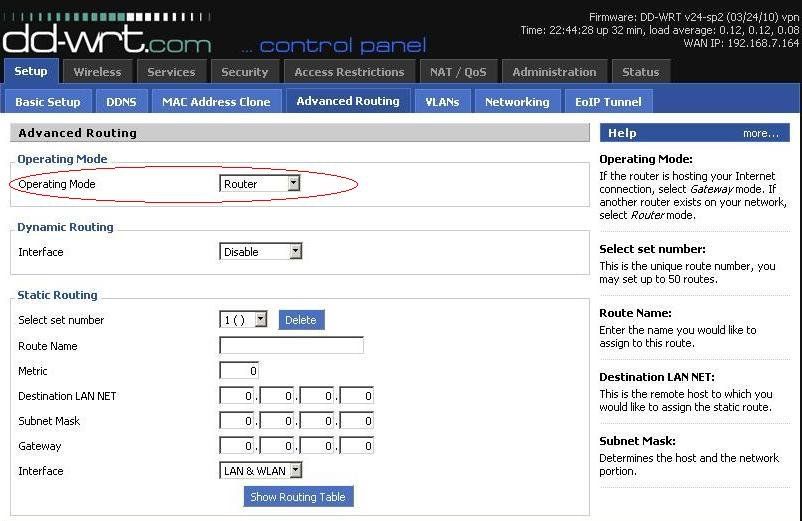

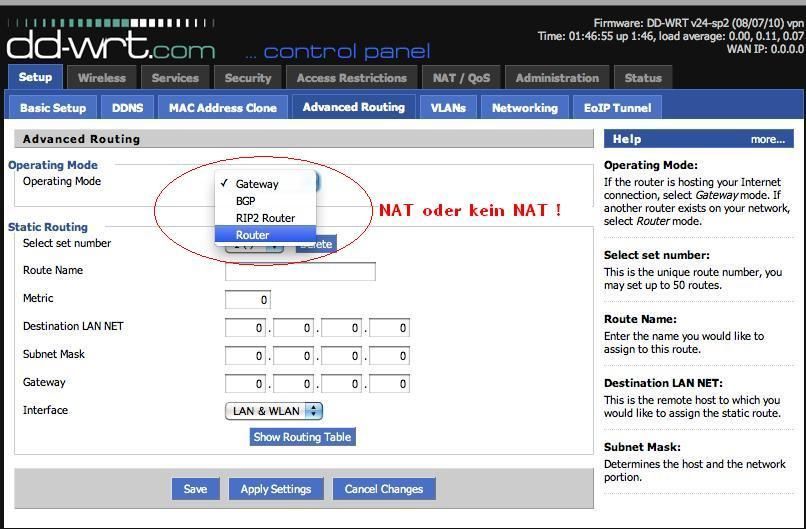

DD-WRT, Mikrotik und auch Ubiquity u.a. Hersteller bietet dafür die Möglichkeit das Adress Translation (NAT) abzuschalten und den Router als "normalen" transparenten Router zu betreiben.

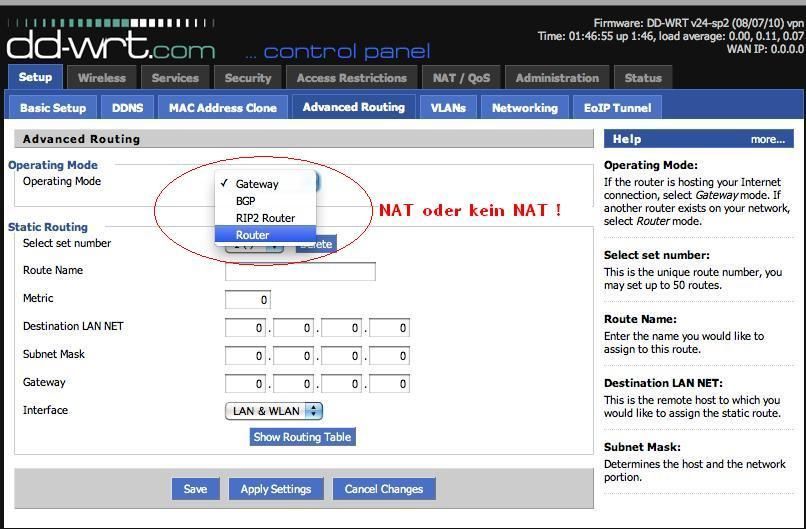

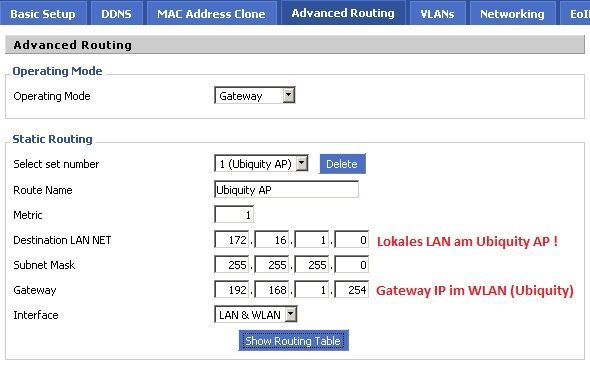

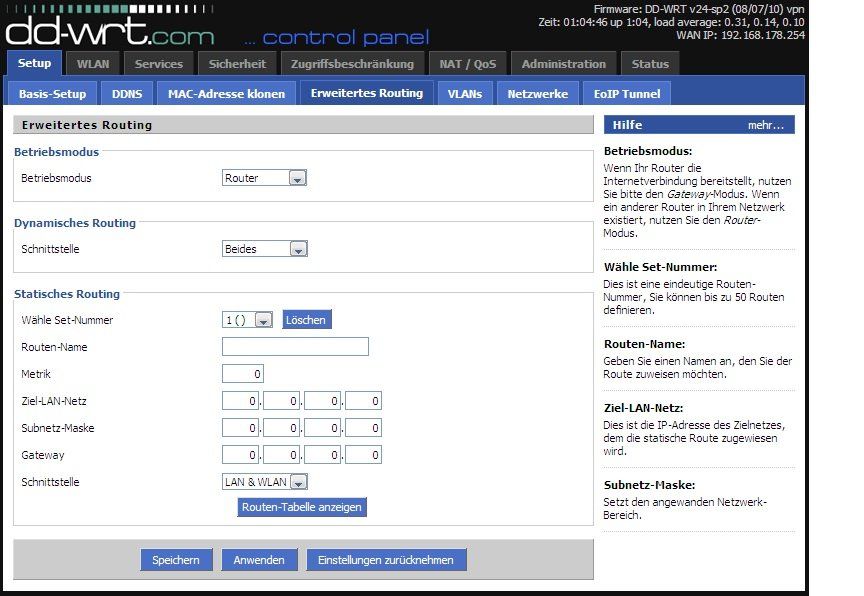

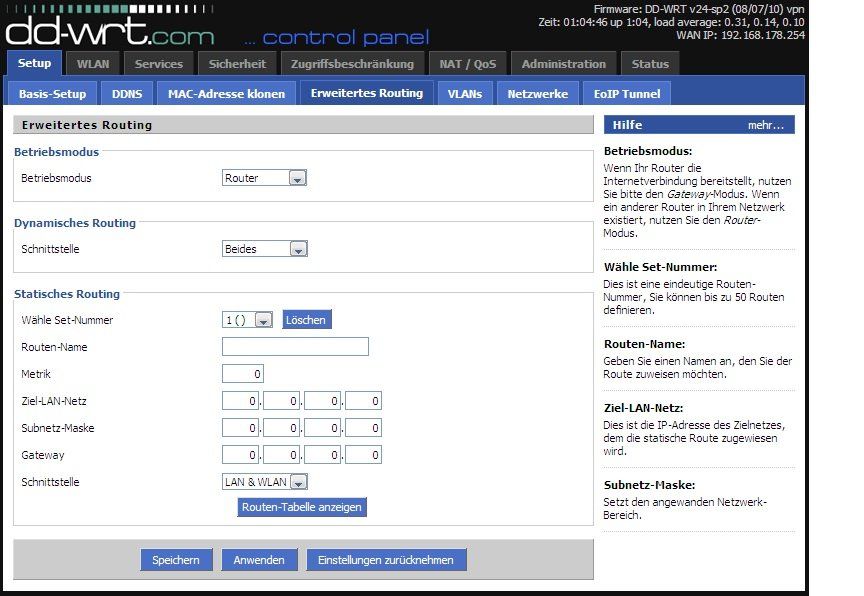

Die folgende Abbildung zeigt wie das im Menüpunkt "Setup --> Advanced Routing" zu machen ist:

Hier wechselt man dann einfach im Menü vom Operating Mode "Gateway" auf den Modus Router.

Damit ist dann die "NAT Einbahnstrasse" bzw. die NAT Firewall Funktion deaktiviert und der Router routet zwischen beiden IP Netze transparent ohne die blockierende NAT Firewall.

In einer solchen "reinen" Routing Umgebung macht es dann aber wenig Sinn noch mit DHCP auf dem WAN Port zu arbeiten. Schlimmer noch...., es kann sogar kontraproduktiv sein und zum Scheitern der Verbindung führen, da auf dem bestehenden WLAN Internet Router nun eine statische Route erforderlich ist !

Zeigt diese Route auf eine nicht mehr existente, sich ändernde DHCP IP Gateway Adresse, scheitert eine Verbindung logischerweise.

Es ist bei transparentem Routing im Modus "Router" (ohne NAT) also dringend anzuraten vorzugsweise immer mit einer statischen IP Adresse am WLAN / WAN Port zu arbeiten damit die statische Route nie ins Nirwana zeigen kann !

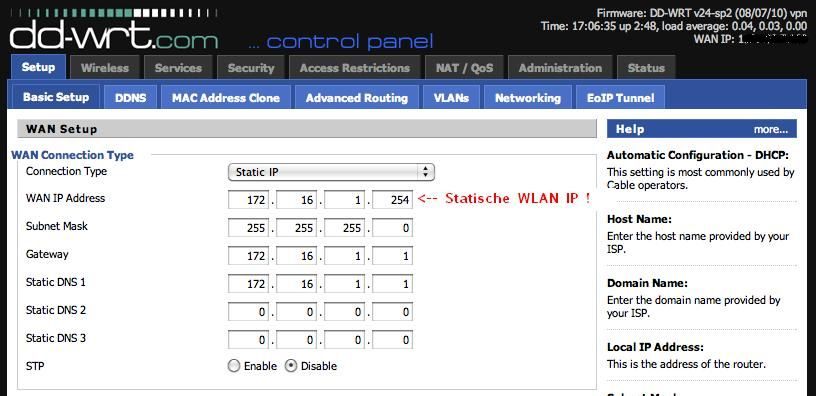

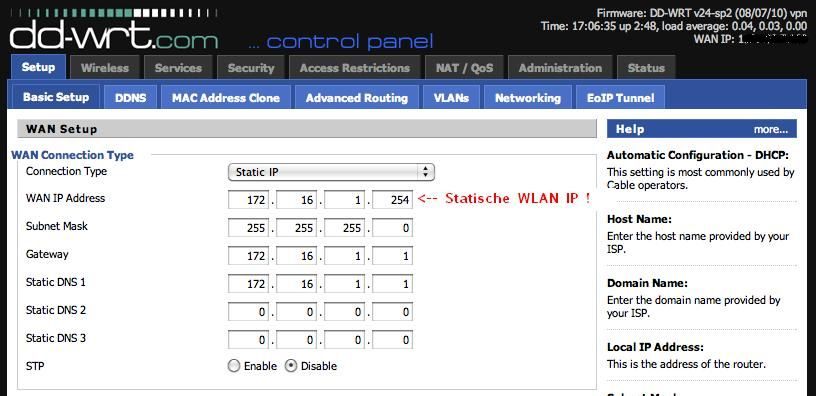

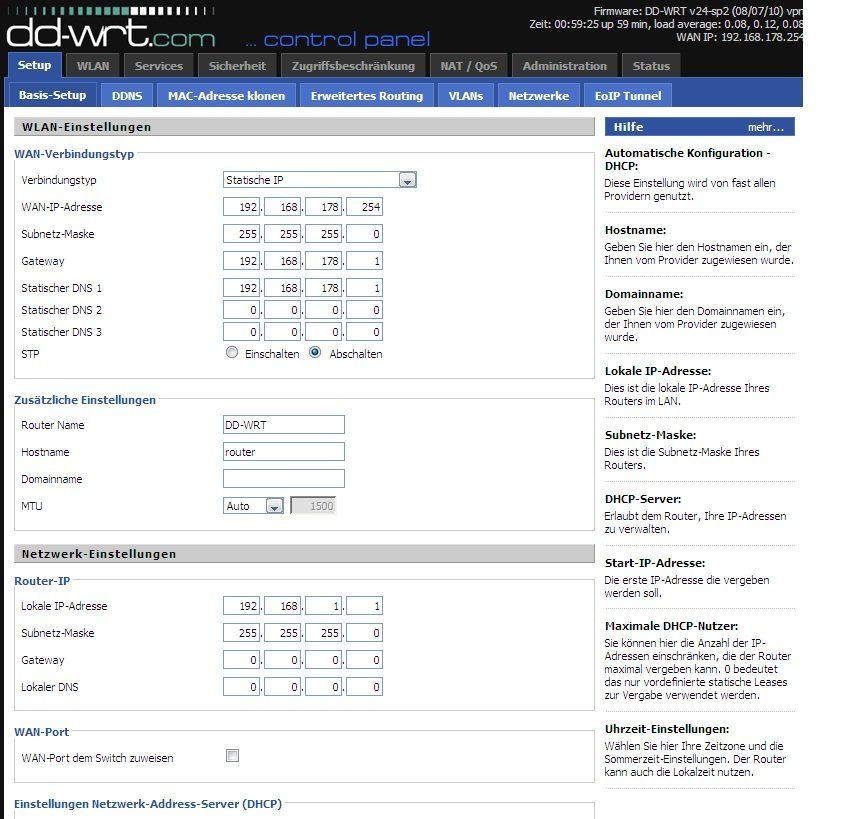

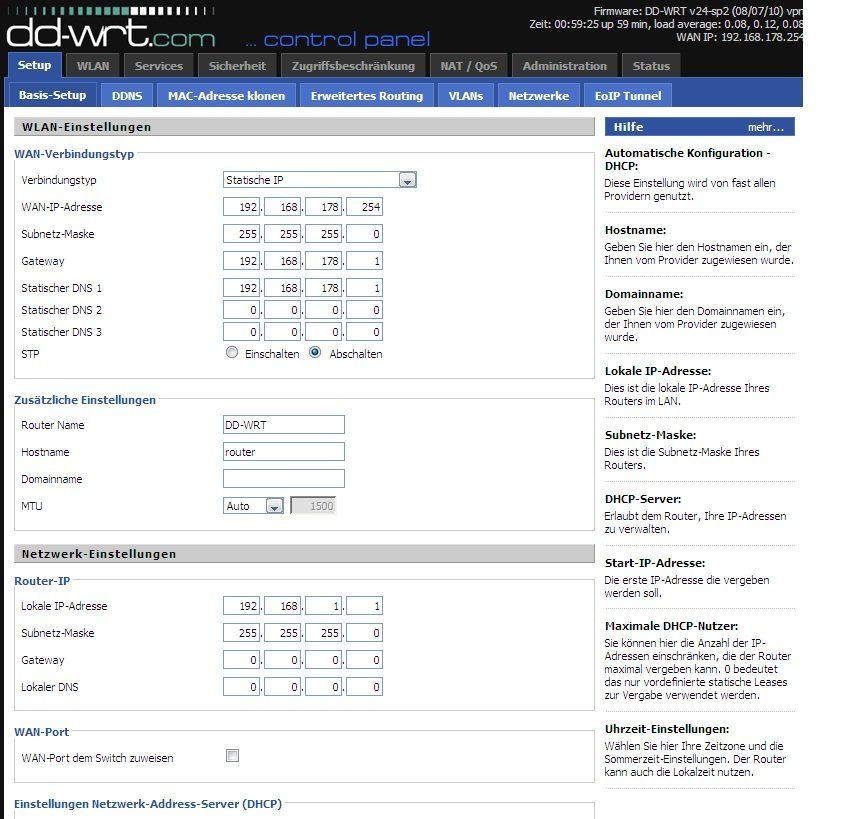

Im Menüpunkt "Setup --> Basic Setup" stetz man also dann statt "Automatic Configuration" die Einstellung auf Static IP und vergibt eine statische IP Adresse aus dem WLAN Netz.

Die folgende Abbildung zeigt die dafür korrekten Einstellungen:

Wichtig: Diese konfigurierte statische IP Adresse darf niemals anderweitig verwendet werden im WLAN noch darf sie zum DHCP Adressbereich des dort aktiven DHCP Servers gehören.

Das ist zwingend sicherzustellen, da es sonst zu IP Adressdoppelungen und somit Chaos im Netz kommen kann ! Als Beispiel ist hier die .254, also die "oberste" IP Adresse verwendet worden was sinnvoll ist um diese Gateway Adresse nicht irgendwo "mittendrin" zu plazieren !

Gateway Adressen sollten als goldenen design Regel immer ganz oben oder ganz unten liegen, also die .1 oder die .254 haben. Das ist leicht zu merken und stört zudem nicht die kontinuierliche Endgeräte Adressierung !

Letztlich ist die IP Vergabe aber eine kosmetische Frage solange die Dopplungs Problematik sicher ausgeschlossen werden kann !

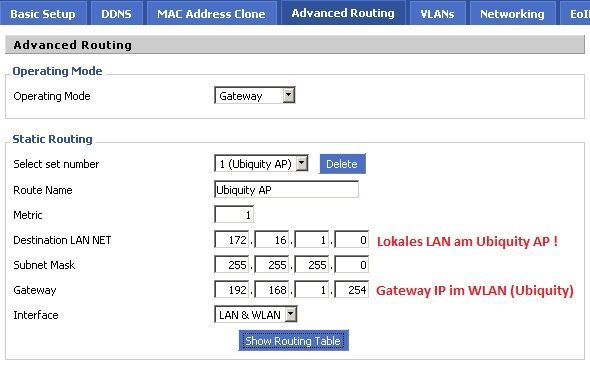

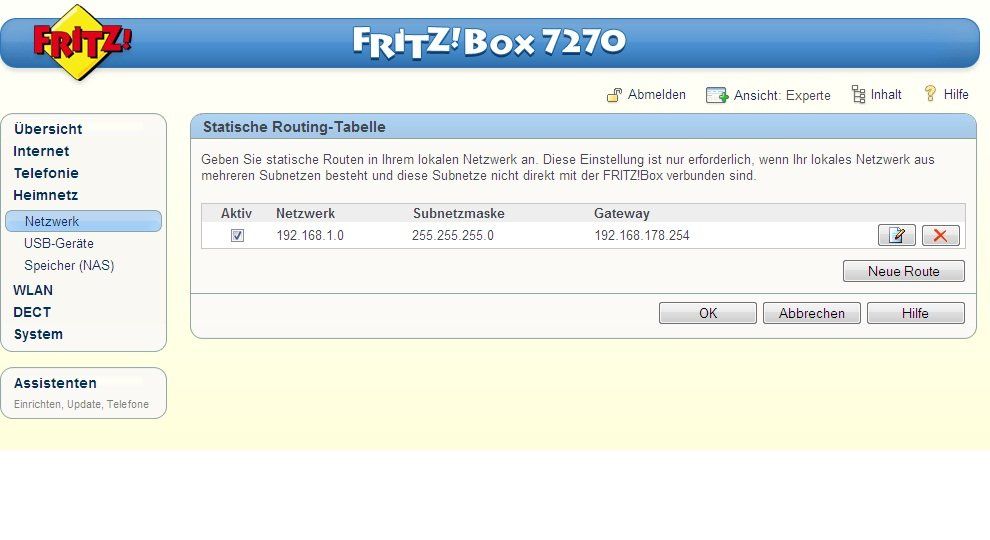

Als 2ten und letzten Schritt muss man dem Internet Router nun noch mitteilen das das 172.17.1.0er LAN Netz über diese IP Adresse erreichbar ist. Das geschieht mit einer statischen Route im Internet Router ala

Zielnetz: 172.17.1.0, Maske: 255.255.255.0, Gateway: 172.16.1.254

Das ist erforderlich, da nun der IP Verkehr aus dem lokalen LAN sich nicht mehr per NAT als WLAN IP "tarnt" sondern mit seinen wirklichen IP Adressen (172.17.1.x) dort auftaucht. Damit der Internet Router diese dann nicht mit seiner Default Route gen Provider ins Nirwana schickt, benötigt er jetzt eine spezifische Route um sie sicher ans Ziel zu bringen !

Genau so wie es auch schon das o.a. Tutorial beschreibt.

Mikrotik bietet diverse Accesspoints an mit denen eine solche Lösung ebenfalls einfach und unkompliziert umzusetzen ist.

Bei gesicherter Gebäudevernetzung per WLAN sollte man heute keinesfalls mehr Accesspoints im überfüllten und damit störanfälligem 2,4 Ghz Band einsetzen, sondern gleich ins sichere und störungsfreie 5 Ghz WLAN Band wechseln.

Mikrotik (und Ubiquity auch) bietet dafür eine klassische Outdoor Lösung mit integrierter Antenne:

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MikroTik ...

Dieses Modell ist auch in einer High Power Version mit 1,25 Watt erhältlich und auch in einer 2,4 Ghz Variante wer gezwungendermaßen im 2,4 Ghz Bereich arbeiten muss.

Indoor kommt z.B. ein RB 751 oder ein preiswerter cAP lite in Frage:

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/MikroTik- ...

Der RB 751 besitzt außer einer integrierten Antenne zusätzlich einen externen MMCX Antennen Anschluss so das man auch externe Antennen anschliessen kann um Reichweite und Performance auf einem Wireless Link zu erhöhen.

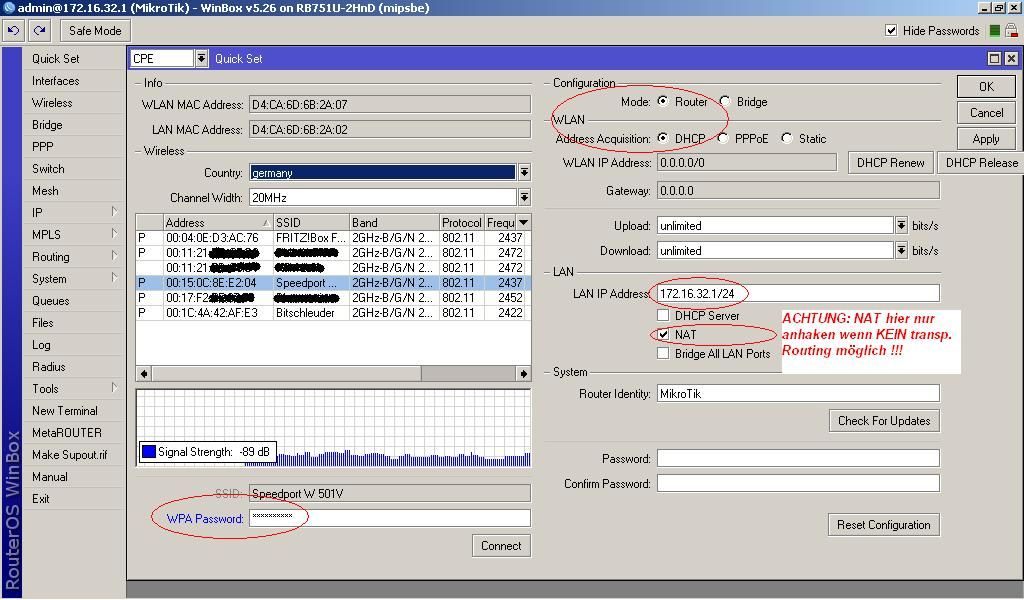

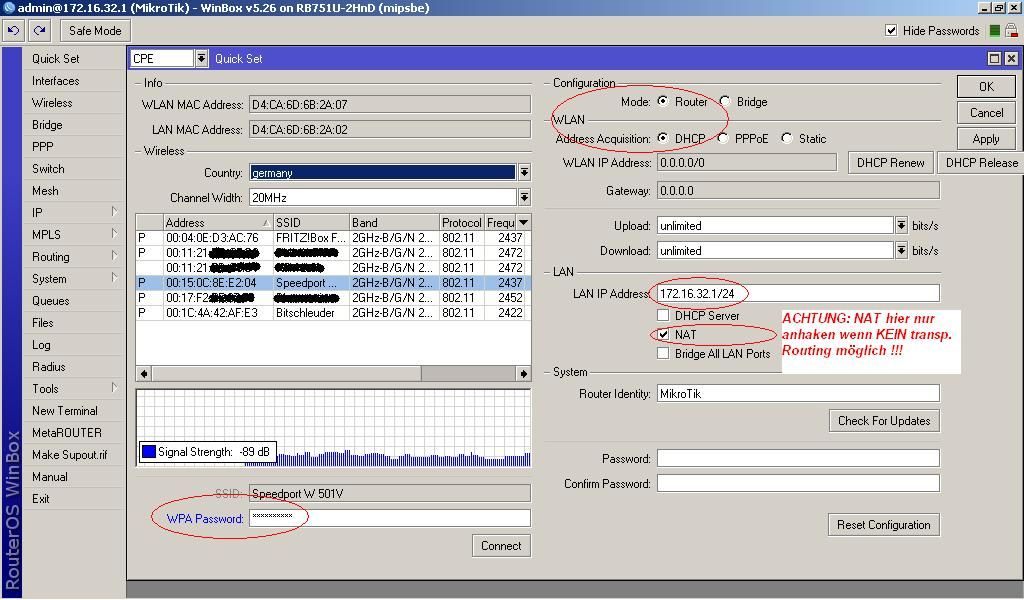

Die Einrichtung ist schnell erledigt über das interne Web Interface oder das grafische Winbox Konfigurationstool und das "Quick Set" Menü:

1.) Hier sieht man schon in der Übersicht der aktiven WLANs den AP der anderen Seite auf den die Verbindung gemacht werden soll.

1.) Hier sieht man schon in der Übersicht der aktiven WLANs den AP der anderen Seite auf den die Verbindung gemacht werden soll.

Im ersten Schritt wählt man ihn links aus der Übersicht aus und gibt unten das WLAN / WPA Passwort an und klickt auf Connect.

Damit wird die WLAN Verbindung aufgebaut, was man dann grafisch an der Linkqualität sehen kann.

Achtung: Im Beispiel oben ist die WLAN "Adress Aqcusition" also die WLAN IP Adressvergabe auf DHCP eingestellt !

Wie bereits oben in der DD-WRT Lösung angemerkt ist das kontraproduktiv bei einer Gebäudevernetzung mit transparentem Routing, da diese IP Adresse dann die Gateway Adresse ins 2te Netz ist !

Ändert die sich einmal durch die Dynmaik von DHCP scheitert das Routing und die Verbindung bricht zusammen. Auch hier gilt die goldene Regel: Besser eine statische IP verwenden !!

2.) Im zweiten Schritt konfiguriert man rechts das LAN Interface mit einer IP Adresse aus dem zu verbindenden LAN Netzwerk

Ein wichtiges Wort zur Aktivierung von NAT:

Im Beispiel hier ist NAT der Einfachheit halber aktiviert. Damit wird quasi das 2te LAN komplett hinter der WLAN IP Adresse "versteckt".

Diese Einstellung ist nur und wirklich nur dann zu machen, wenn man als Verbindungsrouter ein dummes Billigsystem hat wie z.B. diesen Speedport Router im Beispiel.

Dieser Billige Consumerrouter supportet kein statisches Routing ! Somit muss man zwingend NAT machen mit der Einschränkung das die Verbindung durch die dann aktive NAT Firewall eine Einbahnstrasse ins LAN 1 ist.

Es kommt also nur Traffic von LAN 2 ins LAN 1 aber niemals mehr umgekehrt.

Ein absolutes NoGo bei einer LAN zu LAN Gebäudevernetzung wo in der Regel eine beidseitige Kommunikation gewünscht ist.

Hier gilt dann also: NAT abschalten und eine statische Route konfigurieren ! wie es oben schon im Tutorial mit dem "Gateway" (NAT) und dem "Router" Modus bei DD-WRT genau erklärt ist !!

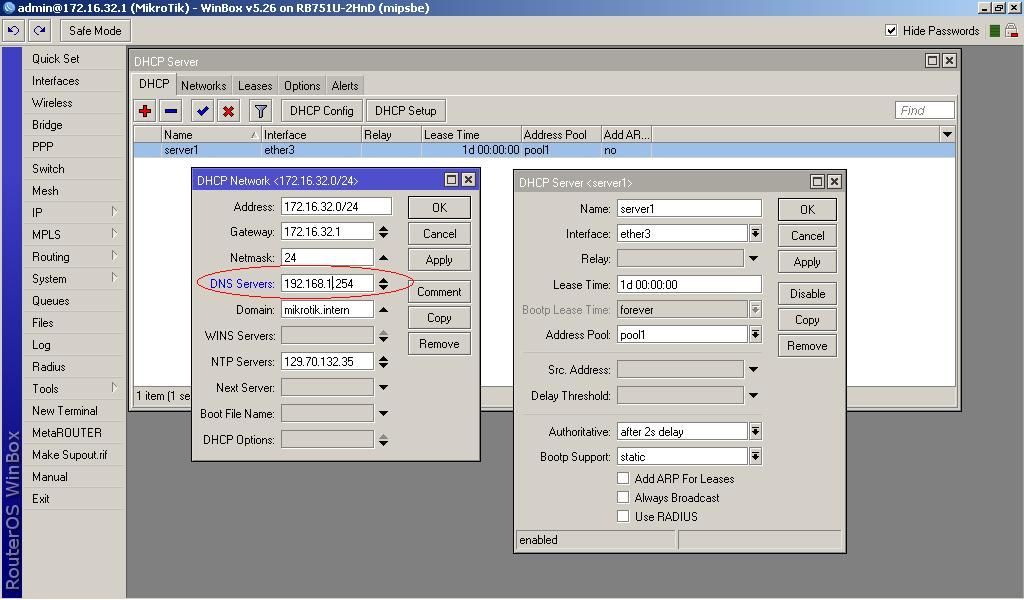

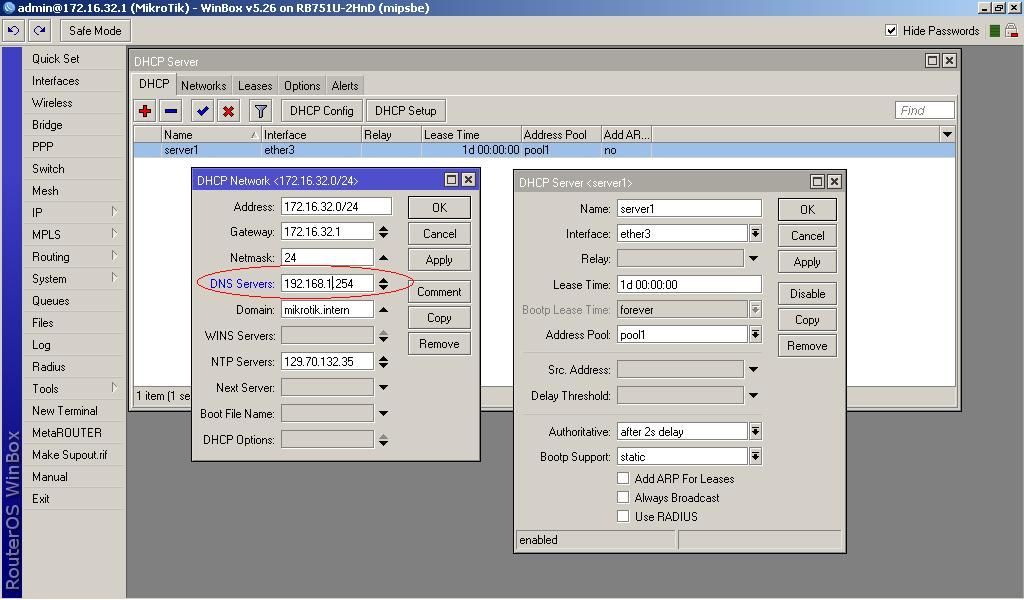

Wer keinen DHCP Server im LAN 2 hat kann natürlich einen aktivieren auf dem Mikrotik um so auch in diesem LAN dynamisch IP Adressen und das richtige Gateway und DNS zu erhalten:

Als DNS Server wird hier dann die IP des Internetrouters (hier der WLAN Router in LAN 1) eingetragen oder der eines internen DNS Servers (Windows etc.) sofern vorhanden.

Als DNS Server wird hier dann die IP des Internetrouters (hier der WLAN Router in LAN 1) eingetragen oder der eines internen DNS Servers (Windows etc.) sofern vorhanden.

Damit ist die LAN Kopplung mit Mikrotik einsatzbereit !

Eine technisch interessante und auch von der Montage sehr gelungene Anbindung ist mit einem preiswerten AP von Ubiquity machbar. Dieser AP ist eine hermetisch geschlossene, Spritzwasser geschützte Box, die per Ethernetkabel (PoE) mit Strom versorgt wird. Das Hantieren mit externen Antennen und Steckernetzteilen usw. entfällt völlig.

So ist eine sehr einfache Montage an Fenster, Dachboden oder Außenwand bzw. Mast möglich. Da die Stromversorgung über das angeschlossene Ethernetkabel gemacht wird muss auch keinerlei Netzteil oder Steckdosenanschluss am Montageort vorhanden sein.

Die installation ist somit kinderleicht über das Web basierte Interface und in den einzelnen Schritten identisch zum o.a. DD-WRT Accesspoint.

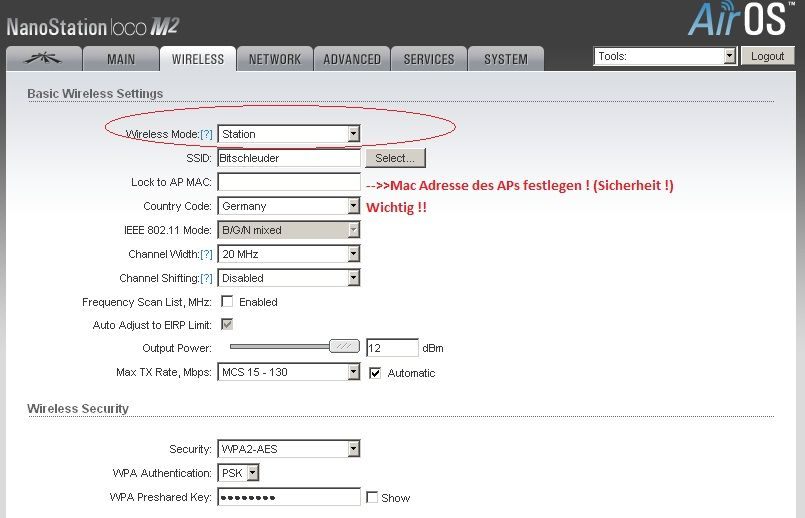

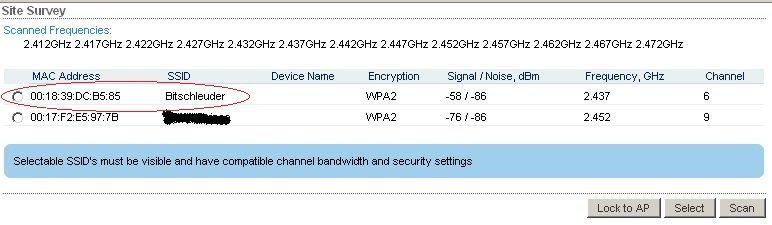

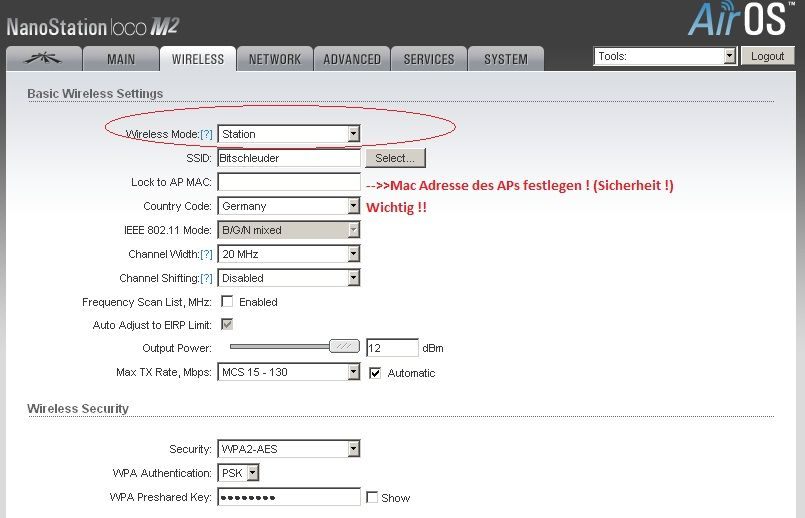

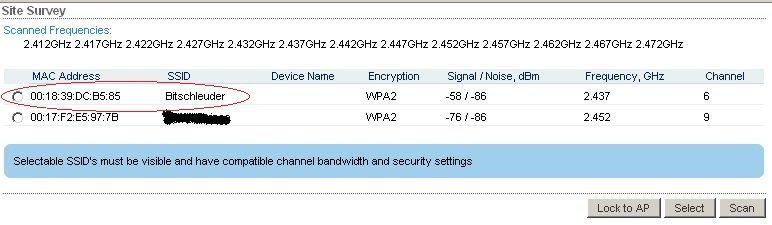

Im Setup Menü stellt man erstmal das vorhandene WLAN Netzwerk ein. Hier wieder unser oben schon verwendetes WLAN mit der SSID (Namen) "Bitschleuder":

Mit einem Klick auf den "Select" Knopf, zeigt der AP die umliegenden empfangbaren WLAN Netzwerke bzw. APs an:

Hier wählt man nun das WLAN Netzwerk "Bitschleuder" aus und stellt den Wireless Modus auf Station !

Im obigen Menü gibt es noch den Punkt "Lock to AP Mac Adresse". Diesen kann man aktivieren. Der Ubiquity AP redet dann einzig und allein nur mit diesem AP der das Bitschleuder WLAN zur Verfügung stellt.

Aus Sicherheitsgründen macht es durchaus Sinn das zu aktivieren um Eindringlingen den Zugang zu erschweren.

Dann unten nur noch die Art der WLAN Verschlüsselung einstellen (hier WPA-2) und das Passwort vom WLAN. Mit dem Klick auf "Apply" um diese Einstellungen zu aktivieren baut der Ubiquity AP dann die Verbindung auf !

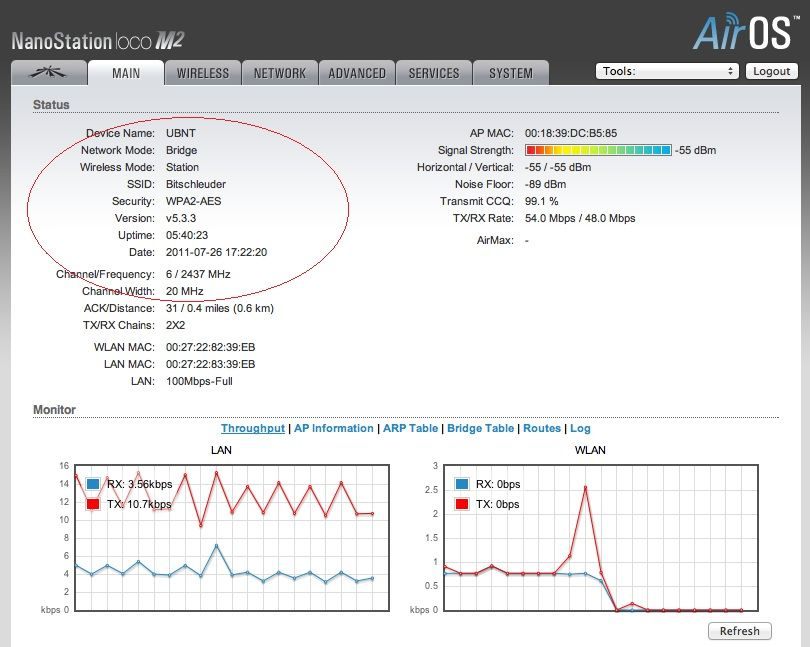

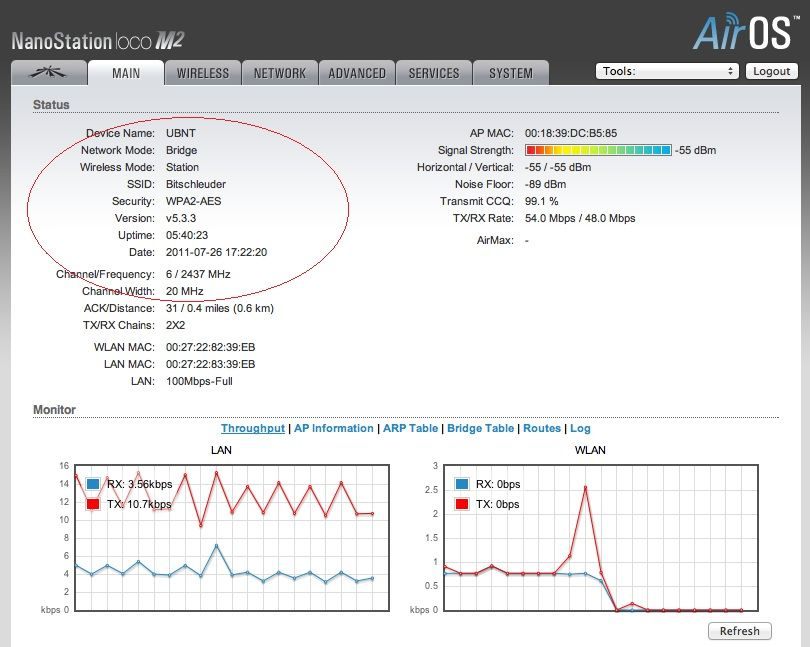

Im Übersichtsfenster des Hauptmenüs lässt sich überprüfen ob es erfolgreich war:

Die Signalstärke und die Connect (Verbindungs) Rate zeigen eine saubere Verbindung !

Damit ist die Kopplung erfolgreich und das lokale LAN ist mit dem bestehenden WLAN verbunden !

ACHTUNG: Der AP arbeitet jetzt im Bridge Modus !

Das heisst lokales LAN und WLAN sind in einem gemeinsamen IP Netzwerk ! Hier kann nun also ungehindert jeder mit jedem ! Das sollte man bedenken wenn Sicherheitsüberlegungen eine Rolle spielen !

Bei Kopplungen zweier LANs wird zudem der komplette Broadcast Verkehr im Netz auf der WLAN Schnittstelle übertragen und kostet hier wertvolle Bandbreite.

Bridging sollte man also nur machen wenn sehr wenige Clients am anderen Ende sind. Sonst ist immer Routing vorzuziehen.

Möchte man z.B. auf das Netzwerk des Nachbarn zugreifen um sich mit diesem eine gemeinsame DSL Verbindung zu teilen möchte man in der Regel nicht im gleichen IP netzwerk arbeiten sondern sein eigenes IP Netzwerk behalten. Letztlich ist das auch die sinnvollere Alternative beim Zugang in fremde Netze als das obige Bridging was transparent ist.

Auch das kann der Ubiquity AP problemlos mit einem Mausklick lösen. Es ist analog zur Gateway und Router Thematik von obiger DD-WRT Konfiguration.

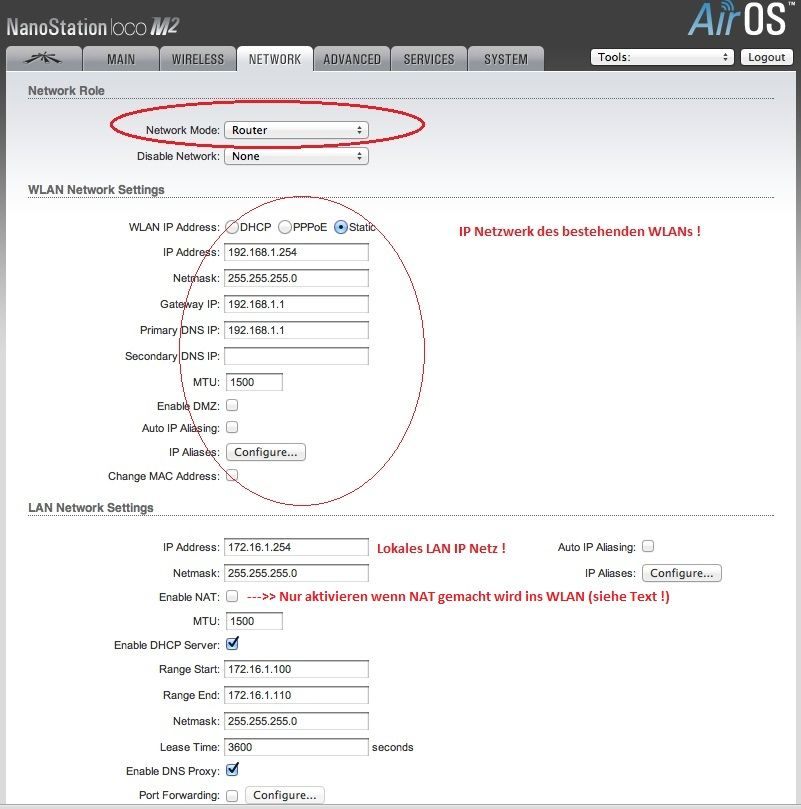

(ACHTUNG: Das Beispiel hier arbeitet statt obiger 172.16.1er IP mit einer 192.168.1er IP im bestehenden WLAN)

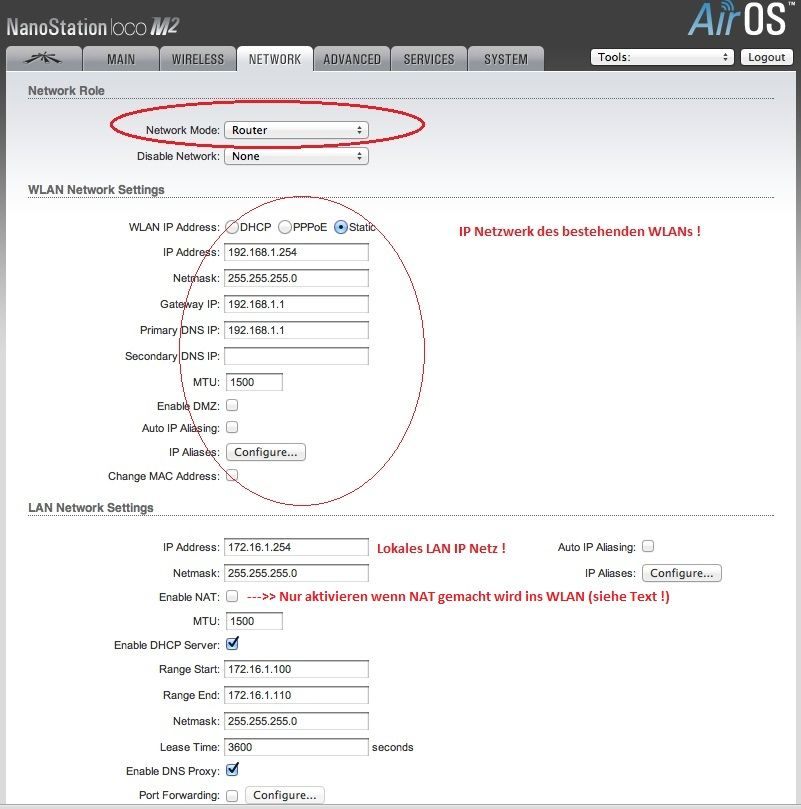

Mit einem Mausklick im "Network" Menü stellt man den Netzwerk Modus von "Bridge" auf "Router":

Dadurch trennt man nun sein lokales LAN vom WLAN mit einem Router und routet über den AP beide Netze. Das WLAN Interface bekommt deshalb nun eine IP Adresse aus dem WLAN selber.

Dadurch trennt man nun sein lokales LAN vom WLAN mit einem Router und routet über den AP beide Netze. Das WLAN Interface bekommt deshalb nun eine IP Adresse aus dem WLAN selber.

Hier muss man sich nun entscheiden ob dies dynamisch oder automatisch per DHCP geschehen soll.

Empfehlung: Arbeitet man mit NAT, also einer Adress Translation Firewall zum WLAN, kann man es auf DHCP belassen.

Arbeitet man im normalen Routing Modus ohne NAT, ist es erheblich besser eine feste, statische IP Adresse zu vergeben, da nacher eine statische Route auf diese IP zeigt. Irgendwelche Adress Dynamik ist hier, wie generell im Routing Umfeld, NICHT förderlich ! Der Grund ist das damit bestehende statische Routen später nicht ins Leere laufen !

Die LAN IP passt man ebenso auf sein lokales LAN bzw. dessen Adressierung an. Am besten mit einer statischen IP Adresse ausserhalb des ggf. bestehendem DHCP Bereichs eines vorhandenen Routers oder Servers !

Routet man transparent also ohne NAT, ist eine statische Route auf dem verbundenen remoten WLAN Router erforderlich: (Beispiel hier an einem DD-WRT Accesspoint)

Noch ein wichtiges Wort zum Routen mit und ohne NAT:

Noch ein wichtiges Wort zum Routen mit und ohne NAT:

Supportet der vorliegende WLAN Router oder die Routing Infrastruktur KEINE statischen Routen wie leider eine Vielzahl aller billigen DSL Router wie z.B. die berüchtigten üblen Speedports, MUSS man zwingend immer NAT aktivieren, also den Haken bei "Enable NAT" setzen !

Damit "versteckt" man, wie bei DSL ins Provider Netz, sein lokales IP Netzwerk komplett hinter der WLAN IP. Technische Details dazu findet man auch HIER.

Der dumme, nicht statisch routing fähige Router davor "bemerkt" dann so das geroutete Netz nicht, da er dursch Adress Translation die Absender IP nicht mehr "sieht".

In einem NAT Umfeld schützt man zudem sein eigenes LAN Netzwerk durch die dann aktive NAT Firewall relativ sicher vor Zugriffen von außen. Der Nachbar kann also nicht auf dem lokalen NAS "stöbern" gehen oder andere ungewünschte Dinge anstellen...

Was aber oben von vermeintlichem Vorteil ist in Bezug auf Sicherheit, kann bei Verbindung z.B. zweier Firmengebäude von sehr großem Nachteil sein, da durch eine NAT Firewall KEINE transparente und beidseitige Kommunikation von Endgeräten in beiden Netzen mehr möglich ist.

NAT erzeugt also immer eine Einbahnstrasse !!

In so einer Situation macht man also immer transparentes Routing ohne NAT,...braucht dann aber zwingend die o.a. statische Route !

Hier gilt es also immer abzuwägen und je nach Anforderung zu unterscheiden und zu konfigurieren und natürlich auf die richtige Auswahl an Hardware VORHER zu achten bevor man loslegt !

Klassische Komponenten das zu lösen sind die Mikrotik oder Ubiquity Produkte:

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/NanoStat ...

und

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MikroTik ...

Eine gute Auswahl externer WLAN Antennen findet man hier:

wimo.de/uebersicht-wlan-antennen_2_d.html

WICHTIGER Tip:

Bei der Überbrückung weiterer Entfernungen per WLAN oder der Gebäudevernetzung allgemein per WLAN Richtverbindung, sollte man IMMER wenn irgend möglich ins weitgehend ungestörte 5 Ghz WLAN Band ausweichen, da das 2,4 Ghz WLAN in Ballungsbereichen vollkommen überfüllt ist und es so zu gravierenden Störungen mit damit verbundenen erheblichen Performance Einbußen kommen kann !

In solchen Gegenden ist das 2,4 Ghz Band ungeeignet solche Verbindungen störungsfrei zu handhaben, das darf man nie vergessen, da eine saubere Kanalplanung mit dem zwingenden 4-kanaligen Abstand zu Nachbar WLANs oft nicht mehr möglich ist.

Ausnahme natürlich man wohnt einsam hinterm Deich oder auf einer idyllischen Alm in den Bergen, also eher selten.... 5Ghz ist also das Mittel der Wahl hier !

Alle o.a. Komponenten sind auch für 5 Ghz WLAN erhältlich !

Eine preiswerte 5 Ghz Router Verbindung mit integrierter Richtantenne lässt sich auch mit

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MicroTik ...

preiswert und leicht realisieren und stellt die optimale Hardware für so einen Link dar.

FrizBox Netz per WLAN auf 2tes LAN koppeln:

Zwei Netzwerke zusammen schalten aber wie?

LAN zu LAN Kopplung mit 2 mal Mikrotik Router:

Zwei private Netzwerke (LAN und WLAN) mit SXT Lite5 verbinden

WLAN mit zusätzlichen Accesspoints erweitern:

Kopplung von 2 Routern am DSL Port (Kapitel: "Alternative 3")

Sichere WLAN Benutzer Authentisierung:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

WLAN Gastnetz mit Hotspot einrichten:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

WLANs mit Multi SSID einrichten und verwalten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Tagged VLAN Uplinks über WLAN übertragen:

Tagged Wlan - Welche Hardware taugt was

Dieses kurze Tutorial gibt einen Überblick wie so etwas schnell und einfach mit ein paar Mausklicks und einem WLAN Router auf Basis der populären DD-WRT Firmware, einem Mikrotik 751U oder einem preiswerten, kleinen Outdoor AP von Ubiquity Networks realisiert werden kann.

Inhaltsverzeichnis

Tiefe technische Details für den Aufbau solch einer Verbindung über eine sehr weite Entfernung ggf. mit externen WLAN Richtantennen z.B. zwischen entfernten Gebäuden, deckt ein sehr gutes Tutorial in der DD-WRT Dokumentation ab:

dd-wrt.com/dd-wrtv2/downloads/Documentation/German_WLAN_HowTo_DD ...

(Der Original Link ist leider tot, da DD-WRT die Doku vollständig ins Wiki übernommen hat.

Das lesenswerte und sehr gut gemachte PDF mit zahlreichen Grundlagen kann man ansonsten auch HIER noch runterladen.)

Für eine simple Kopplung über ein paar Meter zum Nachbarn reicht meistens die mitgelieferte Gummiantenne ohne weiteren Aufwand. Letztlich hängt das aber immer von lokalen Bedingungen und verfügbarer Funk Feldstärke ab und kann man mit freien WLAN Tools wie z.B. kostenlosen_WLAN-Sniffern immer leicht individuell ermittelt werden.

Das folgende Administrator.de Tutorial soll die ersten einfachen Schritte zeigen bzw. eine simple Grundkonfiguration mit der man ein gesamtes LAN Netzwerk an ein bestehendes WLAN ankoppeln kann, um so z.B. einen gemeinsamen DSL Anschluss zwischen Nachbarn nutzen zu können oder um eine einfache drahtlose Gebäudevernetzung zu realisieren.

Die untenstehende Abblildung zeigt das theoretische Design mit den im hiesigen Beispiel verwendeten IP Netzen und Adressen:

Generell ist die Realisierung auch mit anderer Routerhardware ohne DD-WRT Firmware möglich. Wichtig ist hier lediglich das der im Router integrierte WLAN Accesspoint in den sog. Client Modus oder manchmal auch WISP Modus konfiguriert werden kann !

Das ist zwingend notwendig, damit der Router sich als "Client" in ein bestehendes Infrastruktur WLAN einklinken kann. Natürlich ist so eine Verbindung auch als reine Punkt zu Punkt Verbindung betreibbar wie im obigen DD-WRT PDF auch beschrieben.

Es sind viele solche unterschiedlichen Anwendungsszenarien denkbar. Aus theoretischer Sicht ein einfaches, WLAN basiertes Routing zweier Netze mit oder ohne NAT wie im allgemeinen Routing Tutorial bei Administrator.de schon länger beschrieben:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Natürlich kann man auch mehrere der hier vorgestellten Accesspoints verwenden und so mehrere Gebäude oder Lokationen zusammen vernetzen in einer LAN zu LAN Kopplung über WLAN Funk.

Die Hardware Basis ist wie oben bereits erwähnt ein Router mit geflashter DD-WRT Firmware und Systeme der Hersteller Mikrotik und Ubuiquity die einen sehr preiswerte Umsetzung ermöglichen.

Das Tutorial beginnt mit einem wahren "Klassiker" unter diesen Systemen, der recht bekannte und sehr populäre Linksys WRT54GL WLAN Router, der bei allen bekannten Shops und Internet Discountern wie hier oder hier zu beziehen ist.

Dieser Router besitzt zudem externe Antennenbuchsen die ihn geradezu für eine solche Anwendung prädestinieren, da es die Möglichkeit bietet, außer den Gummiantennen, externe_WLAN_Richtantennen anzuschliessen um so die Reichweite einer Funkanbindung beträchtlich zu erhöhen.

Über solche erfolgreichen Projekte findet man hier z.B. eine kurze Übersicht.

DD-WRT ist aber auch auf Routern des Herstellers Buffalo (z.B. das bekannte Modell WZR HP-G300-NH) und einige NetGear Systeme, D-Link sowie preiswerte TP-Link Router und vieler anderer Hersteller flashbar.

Eine vollständige Übersicht bietet die DD-WRT_Webseite oder das Hardware_Wiki der supporteten Systeme.

Auch Billigstrouter aus dem unteren Segment wie der ebenso weitverbreitete D-Link DIR-300 für ca. 25 Euro Straßenpreis sind DD-WRT fähig und können mit einem einfachen Mausklick geflasht werden mit der neuen Firmware die ein vielfaches Plus an Features bietet !

Das einfache Flashen der Firmware gestaltet sich problemlos über das Websetup des jeweiligen Routermodells, identisch wie bei einem Firmware Update.

Infos dazu bieten auch andere DD-WRT basierende Tutorials hier bei Administrator.de bzw. das Wiki und die DD-WRT Webseite:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

VPN Einrichtung (PPTP) mit DSL Routern und DD-WRT Firmware

usw.

Die hier vorgestellte Konfiguration wurde auf einem Linksys WRT54GL und einem D-Link DIR-300 mit aktuellem DD-WRT Image konfiguriert und wasserdicht getestet.

Beide Modelle eignen sich auch deshalb besonders, da sie eine externe Antennbuchse besitzen, die auch die Kopplung über weitere Entfernungen mit externen_Antennen problemlos möglich macht.

Ein sehr gutes Dokument was die Anforderungen an solche LAN zu LAN Kopplungen über weitere Entfernungen mit externen Antennen beschreibt findet sich HIER. Erfolgreiche solche Projekte hier.

Für die unten vorgestellte Außenlösung wird ein preiswerter AP von Ubiquity Networks verwendet und zwar das Modell "Nanostation loco M2".

ubnt.com/nanostationm

wie es z.B. HIER und bei anderen Händlern erhältlich ist.

Dieser kleine und kompakte AP hat eine vorgefertigte Mastmontage Möglichkeit, ist Spritzwasser geschützt und wird mit einem mitgelieferten Netzteil bequem über das Ethernet Kabel mit Strom versorgt. Anschluss Anforderungen reduzieren sich also auf ein Minimum !

Durch die frontmontierte, integrierte Panel Antenne hat er auch eine moderate Richtwirkung die die Performance einer drahtlosen Verbindung zudem erheblich verbessert.

Die entsprechenden Mikrotik Systeme RB751 usw. sind in der Bauart weitgehend identisch.

Will man sich also z.B. in das Netzwerk des Nachbarn mit einklinken oder 2 oder mehr Gebäude verbinden wäre dies unbedingt die Hardware der Wahl.

Im oben beschriebenen Beispieldesign wird hier ein bestehendes WLAN mit der SSID "Bitschleuder" verwendet, das WPA-2 verschlüsselt ist mit TKIP und AES als Schlüsselprotokoll.

Das WLAN verwendet das IP Netzwerk 172.16.1.0 mit einer 24 Bit Maske (255.255.255.0) und vergibt IP Adressen automatisch per DHCP.

Das lokale LAN Netzwerk am Router mit allen angeschlossenen Endgeräten (PC, Drucker etc) arbeitet auf dem IP Netz 172.17.1.0 ebenfalls mit einer 24 Bit Maske (255.255.255.0). Der DD-WRT Router ist in diesem LAN Netz auch DHCP Server.

(Diese Einstellungen müssen ggf. bei anderen bestehenden IP Adressierungen individuell angepasst werden !)

Die entsprechenden Grundkonfigurationen werden im Menüpunkt "Setup --> Basic Setup" des Routers gemacht wie die nächste Abbildung zeigt:

Hier kann man schon rechts oben in der Status Anzeige des Routers die WAN/WLAN IP 172.16.1.4 sehen ! Eine IP Adresse die der Router vom bestehenden WLAN, an das er sich angemeldet hat, per DHCP bekommen hat auf dem WAN Port. Dazu sieht man das der WAN Port auf "Automatic per DHCP" eingestellt ist, also IPs und Gateways vom bestehenden WLAN Netz per DHCP bezieht.

Der WAN Port des DD-WRT Routers ist hier das Interface zum bestehenden WLAN Netz.

Im Grunde hat man hier analog ein Szenario wie es das hiesige Koppeltutorial für 2 Router beschreibt:

Kopplung von 2 Routern am DSL Port

Weitere Details die hier in der WAN IP Adressierung des Routers zu beachten sind, sind am Ende dieses Tutorials im Punkt "Wichtige Einstellungen des WAN Ports" aufgeführt !

Weiter geht es mit der spezifischen WLAN Konfiguration des DD-WRT Routers:

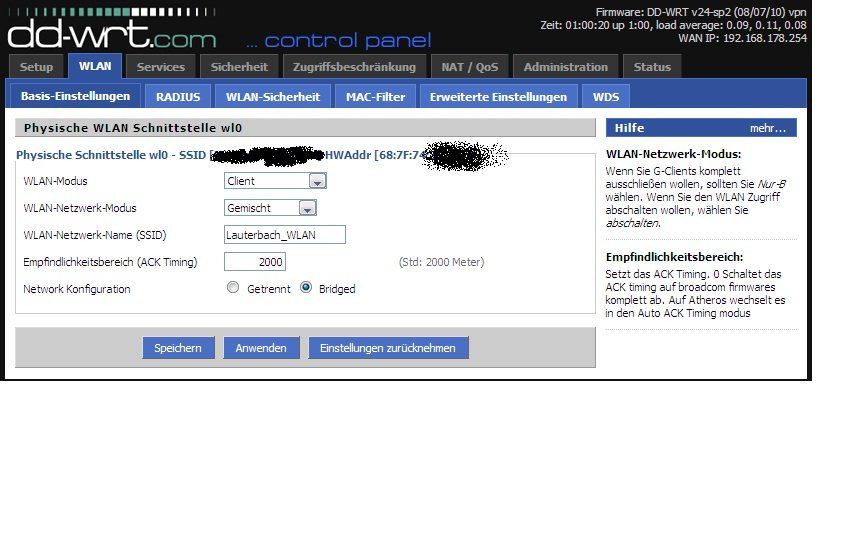

Diese Einstellungen werden im Menüpunkt "Wireless --> Basic Setup" des Routers gemacht wie die nächste Abbildung zeigt:

Wichtigster Punkt hier ist die Konfiguration des Router internen WLAN Accesspoints in den Client Modus (Wireless Mode: Client) !

Damit kann der Router sich wie ein normales WLAN Endgerät am bestehenden WLAN Accesspoint mit der SSID (WLAN Kennung) "Bitschleuder" anmelden die hier dann auch unter Wireless Network Name (SSID) entsprechend konfiguriert ist.

Da das bestehende Netzwerk WPA-2 verschlüsselt ist, muss natürlich auch noch diese Schlüsselart aktiviert und das dazugehörige WLAN Passwort konfiguriert werden.

Dies passiert im Menüpunkt "Wireless --> Wireless Security" das die nächste Abbildung zeigt:

Fertig !

Diese Einstellungen sind schon alles und die Verbindung ist damit sofort betriebsbereit und einem ersten Test steht nichts mehr im Wege !

Ein lokaler Windows PC Client mit der LAN IP Adresse 172.17.1.115 pingt hier erfolgreich via der o.a. Anbindung den DSL/Kabel Internet Router im WLAN Netz mit der IP 172.16.1.1 !

Hier muss man jetzt eine grundsätzliche Entscheidung zur Sicherheit bzw. seiner Art der Netzwerkkopplung treffen !

Warum ist das so...?

In der o.a.Konfiguration arbeitet der Router im sog. "Gateway Modus" ! D.h. der Router macht NAT (Network Adress Translation) ! Sämtlicher Verkehr aus dem lokalen LAN wird auf die IP Adresses des WLAN Netzwerkes umgesetzt, taucht also dort als Verkehr von der Quell IP Adresse 172.16.1.4 (Beispiel hier) auf.

Der Internet Router "merkt" also dadurch gar nichts von einem anderen IP Netz denn er sieht nur lokalen Verkehr von der IP Adresse 172.16.1.4 (Beispiel) mit der sich dieses Netz gewissermaßen "tarnt". Dadurch entfällt auch jede Anforderung an ein separates Routing !

Zudem schützt die NAT Firewall somit das angekoppelte LAN sehr effizient mit ihrer Firewall Funktion !

Ein Zugriff vom WLAN des Kopplungsnetzes auf das lokale LAN ist so nicht möglich oder kann nur punktuell mit dedizierten Port Forwarding Einträgen gewährleistet werden sofern diese explizit manuell konfiguriert werden.

Aus theoretischer Sicht der identische Schutzmechanismus den ein NAT Heimrouter zum Internet hat.

Nicht immer ist dies aber gewollt und sinnvoll ! Viele Anwender möchten ein transparentes, beidseitiges Routing erreichen das eine Kommunikation BEIDER Netze ohne NAT Einschränkung über den Router realisiert. Z.B. bei einer Gebäudevernetzung (Kopplung zweier Gebäude LANs) über WLAN, das beidseitgen Zugang gewährleisten soll um z.B. verteilte Drucker und Server erreichen zu können also eine uneingeschränkte Kommunikation der beiden Netze gewährleistet.

DD-WRT, Mikrotik und auch Ubiquity u.a. Hersteller bietet dafür die Möglichkeit das Adress Translation (NAT) abzuschalten und den Router als "normalen" transparenten Router zu betreiben.

Die folgende Abbildung zeigt wie das im Menüpunkt "Setup --> Advanced Routing" zu machen ist:

Hier wechselt man dann einfach im Menü vom Operating Mode "Gateway" auf den Modus Router.

Damit ist dann die "NAT Einbahnstrasse" bzw. die NAT Firewall Funktion deaktiviert und der Router routet zwischen beiden IP Netze transparent ohne die blockierende NAT Firewall.

In einer solchen "reinen" Routing Umgebung macht es dann aber wenig Sinn noch mit DHCP auf dem WAN Port zu arbeiten. Schlimmer noch...., es kann sogar kontraproduktiv sein und zum Scheitern der Verbindung führen, da auf dem bestehenden WLAN Internet Router nun eine statische Route erforderlich ist !

Zeigt diese Route auf eine nicht mehr existente, sich ändernde DHCP IP Gateway Adresse, scheitert eine Verbindung logischerweise.

Es ist bei transparentem Routing im Modus "Router" (ohne NAT) also dringend anzuraten vorzugsweise immer mit einer statischen IP Adresse am WLAN / WAN Port zu arbeiten damit die statische Route nie ins Nirwana zeigen kann !

Im Menüpunkt "Setup --> Basic Setup" stetz man also dann statt "Automatic Configuration" die Einstellung auf Static IP und vergibt eine statische IP Adresse aus dem WLAN Netz.

Die folgende Abbildung zeigt die dafür korrekten Einstellungen:

Wichtig: Diese konfigurierte statische IP Adresse darf niemals anderweitig verwendet werden im WLAN noch darf sie zum DHCP Adressbereich des dort aktiven DHCP Servers gehören.

Das ist zwingend sicherzustellen, da es sonst zu IP Adressdoppelungen und somit Chaos im Netz kommen kann ! Als Beispiel ist hier die .254, also die "oberste" IP Adresse verwendet worden was sinnvoll ist um diese Gateway Adresse nicht irgendwo "mittendrin" zu plazieren !

Gateway Adressen sollten als goldenen design Regel immer ganz oben oder ganz unten liegen, also die .1 oder die .254 haben. Das ist leicht zu merken und stört zudem nicht die kontinuierliche Endgeräte Adressierung !

Letztlich ist die IP Vergabe aber eine kosmetische Frage solange die Dopplungs Problematik sicher ausgeschlossen werden kann !

Als 2ten und letzten Schritt muss man dem Internet Router nun noch mitteilen das das 172.17.1.0er LAN Netz über diese IP Adresse erreichbar ist. Das geschieht mit einer statischen Route im Internet Router ala

Zielnetz: 172.17.1.0, Maske: 255.255.255.0, Gateway: 172.16.1.254

Das ist erforderlich, da nun der IP Verkehr aus dem lokalen LAN sich nicht mehr per NAT als WLAN IP "tarnt" sondern mit seinen wirklichen IP Adressen (172.17.1.x) dort auftaucht. Damit der Internet Router diese dann nicht mit seiner Default Route gen Provider ins Nirwana schickt, benötigt er jetzt eine spezifische Route um sie sicher ans Ziel zu bringen !

Genau so wie es auch schon das o.a. Tutorial beschreibt.

Mikrotik bietet diverse Accesspoints an mit denen eine solche Lösung ebenfalls einfach und unkompliziert umzusetzen ist.

Bei gesicherter Gebäudevernetzung per WLAN sollte man heute keinesfalls mehr Accesspoints im überfüllten und damit störanfälligem 2,4 Ghz Band einsetzen, sondern gleich ins sichere und störungsfreie 5 Ghz WLAN Band wechseln.

Mikrotik (und Ubiquity auch) bietet dafür eine klassische Outdoor Lösung mit integrierter Antenne:

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MikroTik ...

Dieses Modell ist auch in einer High Power Version mit 1,25 Watt erhältlich und auch in einer 2,4 Ghz Variante wer gezwungendermaßen im 2,4 Ghz Bereich arbeiten muss.

Indoor kommt z.B. ein RB 751 oder ein preiswerter cAP lite in Frage:

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

varia-store.com/Wireless-Systeme/Fuer-den-Innenbereich/MikroTik- ...

Der RB 751 besitzt außer einer integrierten Antenne zusätzlich einen externen MMCX Antennen Anschluss so das man auch externe Antennen anschliessen kann um Reichweite und Performance auf einem Wireless Link zu erhöhen.

Die Einrichtung ist schnell erledigt über das interne Web Interface oder das grafische Winbox Konfigurationstool und das "Quick Set" Menü:

Im ersten Schritt wählt man ihn links aus der Übersicht aus und gibt unten das WLAN / WPA Passwort an und klickt auf Connect.

Damit wird die WLAN Verbindung aufgebaut, was man dann grafisch an der Linkqualität sehen kann.

Achtung: Im Beispiel oben ist die WLAN "Adress Aqcusition" also die WLAN IP Adressvergabe auf DHCP eingestellt !

Wie bereits oben in der DD-WRT Lösung angemerkt ist das kontraproduktiv bei einer Gebäudevernetzung mit transparentem Routing, da diese IP Adresse dann die Gateway Adresse ins 2te Netz ist !

Ändert die sich einmal durch die Dynmaik von DHCP scheitert das Routing und die Verbindung bricht zusammen. Auch hier gilt die goldene Regel: Besser eine statische IP verwenden !!

2.) Im zweiten Schritt konfiguriert man rechts das LAN Interface mit einer IP Adresse aus dem zu verbindenden LAN Netzwerk

Ein wichtiges Wort zur Aktivierung von NAT:

Im Beispiel hier ist NAT der Einfachheit halber aktiviert. Damit wird quasi das 2te LAN komplett hinter der WLAN IP Adresse "versteckt".

Diese Einstellung ist nur und wirklich nur dann zu machen, wenn man als Verbindungsrouter ein dummes Billigsystem hat wie z.B. diesen Speedport Router im Beispiel.

Dieser Billige Consumerrouter supportet kein statisches Routing ! Somit muss man zwingend NAT machen mit der Einschränkung das die Verbindung durch die dann aktive NAT Firewall eine Einbahnstrasse ins LAN 1 ist.

Es kommt also nur Traffic von LAN 2 ins LAN 1 aber niemals mehr umgekehrt.

Ein absolutes NoGo bei einer LAN zu LAN Gebäudevernetzung wo in der Regel eine beidseitige Kommunikation gewünscht ist.

Hier gilt dann also: NAT abschalten und eine statische Route konfigurieren ! wie es oben schon im Tutorial mit dem "Gateway" (NAT) und dem "Router" Modus bei DD-WRT genau erklärt ist !!

Wer keinen DHCP Server im LAN 2 hat kann natürlich einen aktivieren auf dem Mikrotik um so auch in diesem LAN dynamisch IP Adressen und das richtige Gateway und DNS zu erhalten:

Damit ist die LAN Kopplung mit Mikrotik einsatzbereit !

Eine technisch interessante und auch von der Montage sehr gelungene Anbindung ist mit einem preiswerten AP von Ubiquity machbar. Dieser AP ist eine hermetisch geschlossene, Spritzwasser geschützte Box, die per Ethernetkabel (PoE) mit Strom versorgt wird. Das Hantieren mit externen Antennen und Steckernetzteilen usw. entfällt völlig.

So ist eine sehr einfache Montage an Fenster, Dachboden oder Außenwand bzw. Mast möglich. Da die Stromversorgung über das angeschlossene Ethernetkabel gemacht wird muss auch keinerlei Netzteil oder Steckdosenanschluss am Montageort vorhanden sein.

Die installation ist somit kinderleicht über das Web basierte Interface und in den einzelnen Schritten identisch zum o.a. DD-WRT Accesspoint.

Im Setup Menü stellt man erstmal das vorhandene WLAN Netzwerk ein. Hier wieder unser oben schon verwendetes WLAN mit der SSID (Namen) "Bitschleuder":

Mit einem Klick auf den "Select" Knopf, zeigt der AP die umliegenden empfangbaren WLAN Netzwerke bzw. APs an:

Hier wählt man nun das WLAN Netzwerk "Bitschleuder" aus und stellt den Wireless Modus auf Station !

Im obigen Menü gibt es noch den Punkt "Lock to AP Mac Adresse". Diesen kann man aktivieren. Der Ubiquity AP redet dann einzig und allein nur mit diesem AP der das Bitschleuder WLAN zur Verfügung stellt.

Aus Sicherheitsgründen macht es durchaus Sinn das zu aktivieren um Eindringlingen den Zugang zu erschweren.

Dann unten nur noch die Art der WLAN Verschlüsselung einstellen (hier WPA-2) und das Passwort vom WLAN. Mit dem Klick auf "Apply" um diese Einstellungen zu aktivieren baut der Ubiquity AP dann die Verbindung auf !

Im Übersichtsfenster des Hauptmenüs lässt sich überprüfen ob es erfolgreich war:

Die Signalstärke und die Connect (Verbindungs) Rate zeigen eine saubere Verbindung !

Damit ist die Kopplung erfolgreich und das lokale LAN ist mit dem bestehenden WLAN verbunden !

ACHTUNG: Der AP arbeitet jetzt im Bridge Modus !

Das heisst lokales LAN und WLAN sind in einem gemeinsamen IP Netzwerk ! Hier kann nun also ungehindert jeder mit jedem ! Das sollte man bedenken wenn Sicherheitsüberlegungen eine Rolle spielen !

Bei Kopplungen zweier LANs wird zudem der komplette Broadcast Verkehr im Netz auf der WLAN Schnittstelle übertragen und kostet hier wertvolle Bandbreite.

Bridging sollte man also nur machen wenn sehr wenige Clients am anderen Ende sind. Sonst ist immer Routing vorzuziehen.

Möchte man z.B. auf das Netzwerk des Nachbarn zugreifen um sich mit diesem eine gemeinsame DSL Verbindung zu teilen möchte man in der Regel nicht im gleichen IP netzwerk arbeiten sondern sein eigenes IP Netzwerk behalten. Letztlich ist das auch die sinnvollere Alternative beim Zugang in fremde Netze als das obige Bridging was transparent ist.

Auch das kann der Ubiquity AP problemlos mit einem Mausklick lösen. Es ist analog zur Gateway und Router Thematik von obiger DD-WRT Konfiguration.

(ACHTUNG: Das Beispiel hier arbeitet statt obiger 172.16.1er IP mit einer 192.168.1er IP im bestehenden WLAN)

Mit einem Mausklick im "Network" Menü stellt man den Netzwerk Modus von "Bridge" auf "Router":

Hier muss man sich nun entscheiden ob dies dynamisch oder automatisch per DHCP geschehen soll.

Empfehlung: Arbeitet man mit NAT, also einer Adress Translation Firewall zum WLAN, kann man es auf DHCP belassen.

Arbeitet man im normalen Routing Modus ohne NAT, ist es erheblich besser eine feste, statische IP Adresse zu vergeben, da nacher eine statische Route auf diese IP zeigt. Irgendwelche Adress Dynamik ist hier, wie generell im Routing Umfeld, NICHT förderlich ! Der Grund ist das damit bestehende statische Routen später nicht ins Leere laufen !

Die LAN IP passt man ebenso auf sein lokales LAN bzw. dessen Adressierung an. Am besten mit einer statischen IP Adresse ausserhalb des ggf. bestehendem DHCP Bereichs eines vorhandenen Routers oder Servers !

Routet man transparent also ohne NAT, ist eine statische Route auf dem verbundenen remoten WLAN Router erforderlich: (Beispiel hier an einem DD-WRT Accesspoint)

Supportet der vorliegende WLAN Router oder die Routing Infrastruktur KEINE statischen Routen wie leider eine Vielzahl aller billigen DSL Router wie z.B. die berüchtigten üblen Speedports, MUSS man zwingend immer NAT aktivieren, also den Haken bei "Enable NAT" setzen !

Damit "versteckt" man, wie bei DSL ins Provider Netz, sein lokales IP Netzwerk komplett hinter der WLAN IP. Technische Details dazu findet man auch HIER.

Der dumme, nicht statisch routing fähige Router davor "bemerkt" dann so das geroutete Netz nicht, da er dursch Adress Translation die Absender IP nicht mehr "sieht".

In einem NAT Umfeld schützt man zudem sein eigenes LAN Netzwerk durch die dann aktive NAT Firewall relativ sicher vor Zugriffen von außen. Der Nachbar kann also nicht auf dem lokalen NAS "stöbern" gehen oder andere ungewünschte Dinge anstellen...

Was aber oben von vermeintlichem Vorteil ist in Bezug auf Sicherheit, kann bei Verbindung z.B. zweier Firmengebäude von sehr großem Nachteil sein, da durch eine NAT Firewall KEINE transparente und beidseitige Kommunikation von Endgeräten in beiden Netzen mehr möglich ist.

NAT erzeugt also immer eine Einbahnstrasse !!

In so einer Situation macht man also immer transparentes Routing ohne NAT,...braucht dann aber zwingend die o.a. statische Route !

Hier gilt es also immer abzuwägen und je nach Anforderung zu unterscheiden und zu konfigurieren und natürlich auf die richtige Auswahl an Hardware VORHER zu achten bevor man loslegt !

Klassische Komponenten das zu lösen sind die Mikrotik oder Ubiquity Produkte:

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/NanoStat ...

und

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MikroTik ...

Eine gute Auswahl externer WLAN Antennen findet man hier:

wimo.de/uebersicht-wlan-antennen_2_d.html

WICHTIGER Tip:

Bei der Überbrückung weiterer Entfernungen per WLAN oder der Gebäudevernetzung allgemein per WLAN Richtverbindung, sollte man IMMER wenn irgend möglich ins weitgehend ungestörte 5 Ghz WLAN Band ausweichen, da das 2,4 Ghz WLAN in Ballungsbereichen vollkommen überfüllt ist und es so zu gravierenden Störungen mit damit verbundenen erheblichen Performance Einbußen kommen kann !

In solchen Gegenden ist das 2,4 Ghz Band ungeeignet solche Verbindungen störungsfrei zu handhaben, das darf man nie vergessen, da eine saubere Kanalplanung mit dem zwingenden 4-kanaligen Abstand zu Nachbar WLANs oft nicht mehr möglich ist.

Ausnahme natürlich man wohnt einsam hinterm Deich oder auf einer idyllischen Alm in den Bergen, also eher selten.... 5Ghz ist also das Mittel der Wahl hier !

Alle o.a. Komponenten sind auch für 5 Ghz WLAN erhältlich !

Eine preiswerte 5 Ghz Router Verbindung mit integrierter Richtantenne lässt sich auch mit

varia-store.com/Wireless-Systeme/Fuer-den-Aussenbereich/MicroTik ...

preiswert und leicht realisieren und stellt die optimale Hardware für so einen Link dar.

FrizBox Netz per WLAN auf 2tes LAN koppeln:

Zwei Netzwerke zusammen schalten aber wie?

LAN zu LAN Kopplung mit 2 mal Mikrotik Router:

Zwei private Netzwerke (LAN und WLAN) mit SXT Lite5 verbinden

WLAN mit zusätzlichen Accesspoints erweitern:

Kopplung von 2 Routern am DSL Port (Kapitel: "Alternative 3")

Sichere WLAN Benutzer Authentisierung:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

WLAN Gastnetz mit Hotspot einrichten:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

WLANs mit Multi SSID einrichten und verwalten:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Tagged VLAN Uplinks über WLAN übertragen:

Tagged Wlan - Welche Hardware taugt was

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 152698

Url: https://administrator.de/tutorial/mit-einem-wlan-zwei-lan-ip-netzwerke-verbinden-152698.html

Ausgedruckt am: 28.07.2025 um 01:07 Uhr

15 Kommentare

Neuester Kommentar

Hallo aqui,

sehr gut beschriebenes Tuturial, leider funktionieren die Einstellungen in meinem Netzwerk bzw. Router nicht. Würde dich deshalb gerne um Hilfe bitten und dazu ein Bild hochladen. Leider habe ich bisher noch nicht gefunden, wie ich ein Bild hochladen kann. Vielleicht kannst du mir hier schon helfen...

Danke!

Gruß

Vaninger

sehr gut beschriebenes Tuturial, leider funktionieren die Einstellungen in meinem Netzwerk bzw. Router nicht. Würde dich deshalb gerne um Hilfe bitten und dazu ein Bild hochladen. Leider habe ich bisher noch nicht gefunden, wie ich ein Bild hochladen kann. Vielleicht kannst du mir hier schon helfen...

Danke!

Gruß

Vaninger

Hallo aqui,

vielen Dank für deine schnelle Hilfe und Antwort!!

Ich möchte analog zu deinem Tutorial zwei unterschiedliche Netzwerke über eine WLAN Verbindung verbinden.

Netzwerk 1:

stellt über eine FritzBox 7270 die Verbindung zum Internet her (Anbieter Kabel Deutschland).

IP FritzBox: 192.168.178.1

Subnet-Maske: 255.255.255.0

An diesem sind per LAN Kabel und einem Switch mein Laptop, mein PC sowie Drucker angeschlossen. Neben der LAN Verbindung kann der Laptop alternativ auch per WLAN Verbindung mit der FritzBox verbunden werden. Das WLAN Signal wird außerdem über einen FritzRepeater verstärkt, so dass ich auch Gebäude 2 (Garage) erreichen kann.

Netzwerk 2:

In Gebäude 2 befindet sich ein weiterer PC sowie ein Laptop, die einerseits ins Internet kommen sollen (über die WLAN Verbindung), andererseits aber auch über LAN mit einer SPS kommunizieren müssen. Funktioniert soweit auch, der PC und der Laptop kommen über die WLAN Antenne ins Internet und über den LAN Anschluss auf die SPS.

IP SPS: 192.168.1.101

Subnet-Maske: 255.255.255.0

Nun möchte ich aber mit meinem Laptop in Gebäude 1 auf die SPS in Gebäude 2 zugreifen können. Somit hätte ich einen Linksys WRT54GL 1.1 als Client verwendet, der die beiden Netzwerke routen soll.

Folgendes Bild soll dies nochmals verdeutlichen:

Folgende Konfiguration habe ich per DD-WRT auf meinem Linksys WRT54GL versucht:

WLAN-Sicherheitseinstellungen:

Ich habe die gleichen Einstellungen wie die auf der FritzBox verwendet, d.h. gleiche Sicherheitsart (WPA2) und Verschlüsselung.

Ich habe die gleichen Einstellungen wie die auf der FritzBox verwendet, d.h. gleiche Sicherheitsart (WPA2) und Verschlüsselung.

WLAN-Basiseinstellungen:

Als Verbindungsart habe ich Client gewählt und den gleichen Netzwerknamen wie den der FritzBox verwendet (Lauterbach_WLAN).

Als Verbindungsart habe ich Client gewählt und den gleichen Netzwerknamen wie den der FritzBox verwendet (Lauterbach_WLAN).

Setup-Basis Einstellungen:

Bei den Basis Einstellungen habe ich statische IP eingestellt, als WAN IP habe ich die 192.168.178.254 verwendet, Subnet-Maske 255.255.255.0, Gateway 192.168.178.1.

Bei den Basis Einstellungen habe ich statische IP eingestellt, als WAN IP habe ich die 192.168.178.254 verwendet, Subnet-Maske 255.255.255.0, Gateway 192.168.178.1.

Alles analog zu deinem Tutorial (hoffe ich zumindest!)

Setup-Erweitertes Routing:

Da ich in beide Richtungen will, Auswahl von Router!

Da ich in beide Richtungen will, Auswahl von Router!

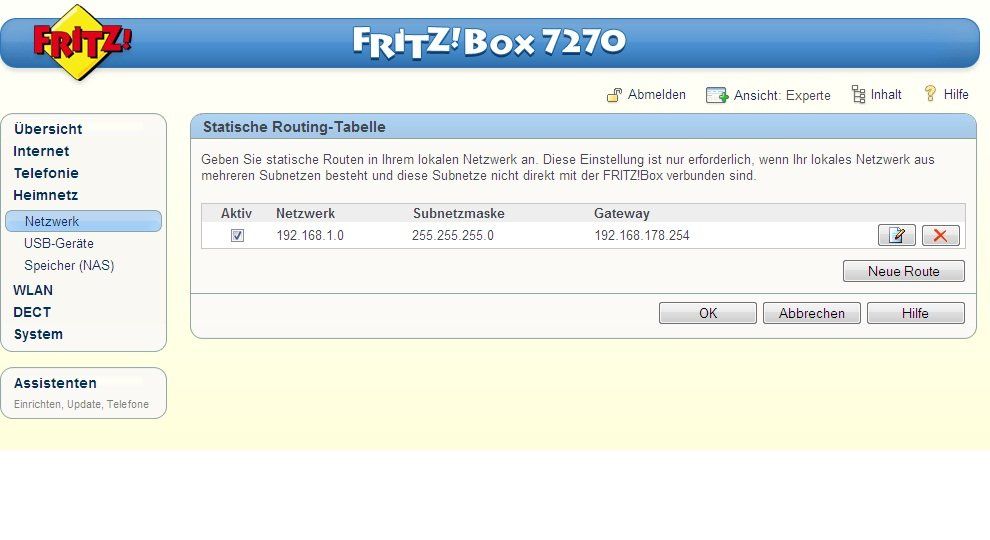

FritzBox-Statische Routing-Tabelle:

Wie beschrieben, statische Route in FritzBox eingetragen1

Wie beschrieben, statische Route in FritzBox eingetragen1

Leider funktioniert diese Konfiguration nicht, d. h. ich kann von PC2 (192.168.1.103) in Gebäude 2 nicht auf den Router (192.168.178.1) pingen. Hast du eine Idee, was ich hier falsch eingestellt habe? Habe sogar die gleiche Firmware wie du verwendet!

Danke für die Antwort!

Schöne Grüße

Vaninger

vielen Dank für deine schnelle Hilfe und Antwort!!

Ich möchte analog zu deinem Tutorial zwei unterschiedliche Netzwerke über eine WLAN Verbindung verbinden.

Netzwerk 1:

stellt über eine FritzBox 7270 die Verbindung zum Internet her (Anbieter Kabel Deutschland).

IP FritzBox: 192.168.178.1

Subnet-Maske: 255.255.255.0

An diesem sind per LAN Kabel und einem Switch mein Laptop, mein PC sowie Drucker angeschlossen. Neben der LAN Verbindung kann der Laptop alternativ auch per WLAN Verbindung mit der FritzBox verbunden werden. Das WLAN Signal wird außerdem über einen FritzRepeater verstärkt, so dass ich auch Gebäude 2 (Garage) erreichen kann.

Netzwerk 2:

In Gebäude 2 befindet sich ein weiterer PC sowie ein Laptop, die einerseits ins Internet kommen sollen (über die WLAN Verbindung), andererseits aber auch über LAN mit einer SPS kommunizieren müssen. Funktioniert soweit auch, der PC und der Laptop kommen über die WLAN Antenne ins Internet und über den LAN Anschluss auf die SPS.

IP SPS: 192.168.1.101

Subnet-Maske: 255.255.255.0

Nun möchte ich aber mit meinem Laptop in Gebäude 1 auf die SPS in Gebäude 2 zugreifen können. Somit hätte ich einen Linksys WRT54GL 1.1 als Client verwendet, der die beiden Netzwerke routen soll.

Folgendes Bild soll dies nochmals verdeutlichen:

Folgende Konfiguration habe ich per DD-WRT auf meinem Linksys WRT54GL versucht:

WLAN-Sicherheitseinstellungen:

WLAN-Basiseinstellungen:

Setup-Basis Einstellungen:

Alles analog zu deinem Tutorial (hoffe ich zumindest!)

Setup-Erweitertes Routing:

FritzBox-Statische Routing-Tabelle:

Leider funktioniert diese Konfiguration nicht, d. h. ich kann von PC2 (192.168.1.103) in Gebäude 2 nicht auf den Router (192.168.178.1) pingen. Hast du eine Idee, was ich hier falsch eingestellt habe? Habe sogar die gleiche Firmware wie du verwendet!

Danke für die Antwort!

Schöne Grüße

Vaninger

Hallo auqi,

nachdem ich deinen Anweisungen gefolgt bin und die Verschlüsselung auf meiner FritzBox auf WPA 2 mit Schlüsselprotokoll AES umgestellt und außerdem meinen Funkkanal auf 12 geändert habe, funktioniert meine Wireless-Verbindung nun endlich.

Die Firmware habe ich außerdem von eko 12548 auf Brainslayer 14896 geändert, mit der 12548 hat es leider nicht funktioniert.

•Auf der Fritzbox im Status Menü WLAN unbedingt nachsehen ob der DD-WRT Router als Client im WLAN assoziiert ist (eingeloggt)

-> hat nun endlich Verbindung, funktioniert!

•Den DD-WRT lokale per Kabel Telnetten, sich mit User:root und Passwort einloggen wie HIER beschrieben und von der Konsole die Fritzbox anpingen, Achtung SSH braucht nicht aktiviert sein für Telnet !)

-> FritzBox kann ich anpingen!

Das Einzige, was bisher noch nicht klappt, ist, dass ich eine Internetverbindung auf meinen Client (per DHCp zugewiesene IP!) bekomme. Hatte noch einen Fehler bei der statischen Route auf der FritzBox. Konnte es leider noch nicht ausprobieren, vielleicht könntest du noch kurz meine IP-einstellungen verifizieren?

Traceroute und Pathping liefer ich heute Abend noch nach!

Dankeschön!

Schöne Grüße

Vaninger

IP-Einstellungen:

nachdem ich deinen Anweisungen gefolgt bin und die Verschlüsselung auf meiner FritzBox auf WPA 2 mit Schlüsselprotokoll AES umgestellt und außerdem meinen Funkkanal auf 12 geändert habe, funktioniert meine Wireless-Verbindung nun endlich.

Die Firmware habe ich außerdem von eko 12548 auf Brainslayer 14896 geändert, mit der 12548 hat es leider nicht funktioniert.

•Auf der Fritzbox im Status Menü WLAN unbedingt nachsehen ob der DD-WRT Router als Client im WLAN assoziiert ist (eingeloggt)

-> hat nun endlich Verbindung, funktioniert!

•Den DD-WRT lokale per Kabel Telnetten, sich mit User:root und Passwort einloggen wie HIER beschrieben und von der Konsole die Fritzbox anpingen, Achtung SSH braucht nicht aktiviert sein für Telnet !)

-> FritzBox kann ich anpingen!

Das Einzige, was bisher noch nicht klappt, ist, dass ich eine Internetverbindung auf meinen Client (per DHCp zugewiesene IP!) bekomme. Hatte noch einen Fehler bei der statischen Route auf der FritzBox. Konnte es leider noch nicht ausprobieren, vielleicht könntest du noch kurz meine IP-einstellungen verifizieren?

Traceroute und Pathping liefer ich heute Abend noch nach!

Dankeschön!

Schöne Grüße

Vaninger

IP-Einstellungen:

Hallo aqui,

gerade die Änderungen in meiner statischen Route der FritzBox eingetragen (habe die IP Adressen von stischer Route und Gateway vertauscht) und was soll ich sagen, es funktioniert!!!

Nochmal vielen Dank für die Hilfe und die super Antworten. Knackpunkt war wohl auch, dass ich keine richtige Verbindung zwischen FritzBox und WRT54GL via Wireless aufbauen konnte.

Dank deiner Tipps, alle Fehler behoben! Daumen hoch!

Grüße

Vaninger

gerade die Änderungen in meiner statischen Route der FritzBox eingetragen (habe die IP Adressen von stischer Route und Gateway vertauscht) und was soll ich sagen, es funktioniert!!!

Nochmal vielen Dank für die Hilfe und die super Antworten. Knackpunkt war wohl auch, dass ich keine richtige Verbindung zwischen FritzBox und WRT54GL via Wireless aufbauen konnte.

Dank deiner Tipps, alle Fehler behoben! Daumen hoch!

Grüße

Vaninger

Hallo aqui,

vielleicht kannst du mir helfen.

Folgendes Netzwerk:

2 Router mit dd-wrt V24 sp2

Router1 (192.168.1.1) mit Internetzugang - IP Range 192.168.1.0/24, Statische Route 192.168.2.0, Gateway 192.168.1.2, DHCP deaktiviert

Router2 (192.168.2.2) - IP Range 192.168.2.0/24, Statische IP - 192.168.1.2 (Gateway und DNS Server 192.168.1.1) - als Router eingestellt.

Beide Router sind per WLAN verbunden, wobei Router2 im Client Modus betrieben wird.

Ich komme aus der IP Range 192.168.2.x ohne Probleme in die IP Range 192.168.1.x. Jedoch aus IP Range 192.168.1.x immer nur bis zum Router 2, obwohl wie angeführt im Erweiterten Routing auf Router gestellt wurde.

Weiß leider nicht wo der Haken ist.

Ich müsste eben aus dem Subnet 192.168.1.x auf eine M0n0wall die hinter Router2 hängt. Die M0n0wall bezieht über den WAN Port die Statische IP 192.168.2.10 (IP Adresse 192.168.10.1 plus VLAN als Captive Portal 172.16.0.1). Hinter der M0n0wall funktioniert alles prächtig.

Soll ich den Router2 wieder auf Gateway umstellen und versuchen per PortForwarding auf die M0n0wall zuzugreifen.

Grüße

Pitzeiner

vielleicht kannst du mir helfen.

Folgendes Netzwerk:

2 Router mit dd-wrt V24 sp2

Router1 (192.168.1.1) mit Internetzugang - IP Range 192.168.1.0/24, Statische Route 192.168.2.0, Gateway 192.168.1.2, DHCP deaktiviert

Router2 (192.168.2.2) - IP Range 192.168.2.0/24, Statische IP - 192.168.1.2 (Gateway und DNS Server 192.168.1.1) - als Router eingestellt.

Beide Router sind per WLAN verbunden, wobei Router2 im Client Modus betrieben wird.

Ich komme aus der IP Range 192.168.2.x ohne Probleme in die IP Range 192.168.1.x. Jedoch aus IP Range 192.168.1.x immer nur bis zum Router 2, obwohl wie angeführt im Erweiterten Routing auf Router gestellt wurde.

Weiß leider nicht wo der Haken ist.

Ich müsste eben aus dem Subnet 192.168.1.x auf eine M0n0wall die hinter Router2 hängt. Die M0n0wall bezieht über den WAN Port die Statische IP 192.168.2.10 (IP Adresse 192.168.10.1 plus VLAN als Captive Portal 172.16.0.1). Hinter der M0n0wall funktioniert alles prächtig.

Soll ich den Router2 wieder auf Gateway umstellen und versuchen per PortForwarding auf die M0n0wall zuzugreifen.

Grüße

Pitzeiner

Hallo aqui !

Danke für deine Antwort.

Wie schon in meiner ersten Nachricht angeführt funktioniert das Routing nicht, obwohl auf Router 2 im Advanced Routing auf Router gestellt wurde. Habe im Labor alles so nachgebaut wie in dieser Anleitung angeführt ist - nur leider ohne Erfolg.

Vielleicht übersehe ich auch nur eine Einstellung, deshalb eine genaue Aufzählung:

Internet Modem (fixe IP der Telekom)

|

|

Router 1

Lan

IP Adresse: 192.168.1.1

Subnet: 255.255.255.0

Gateway: 192.168.1.1

DNS: 192.168.1.1

DHCP deaktiviert

Erweitertes Routing:

Ziel Lan Netz: 192.168.2.0

Subnet: 255.255.255.0

Gateway: 192.168.1.2

Interfaces: LAN & WLAN

WLAN Modus AP mit WPA Pre Shared Key (AES)

~

~

WLAN Verbindung

~

~

Router 2

WLAN im Client Modus

WAN

IP Adresse 192.168.1.2

Subnet: 255.255.255.0

Gateway: 192.168.1.1

DNS: 192.168.1.1

LAN

IP Adresse 192.168.2.1

Subnet 255.255.255.0

Gateway: 192.168.2.1

DNS: 192.168.2.1

DHCP aktiviert

Erweitertes Routing:

Mode: Router

Dynamic Routing - disable

Firewall deaktiviert

PC am Router 2 mit IP über DHCP - 192.168.2.100 erfolgreicher Ping auf PC am Router 1 mit manueller IP 192.168.1.60.

Ping vom PC 192.168.1.60 zum PC 192.168.2.100 kommt nicht durch. Wie schon erwähnt ist vom Subnet 192.168.1.x nur der Router (sowohl mit 192.168.1.2 alsauch mit 192.168.2.1) erreichbar.

Vielleicht siehst du einen Fehler.

Jedenfalls vielen Dank

pitzeiner

Danke für deine Antwort.

Wie schon in meiner ersten Nachricht angeführt funktioniert das Routing nicht, obwohl auf Router 2 im Advanced Routing auf Router gestellt wurde. Habe im Labor alles so nachgebaut wie in dieser Anleitung angeführt ist - nur leider ohne Erfolg.

Vielleicht übersehe ich auch nur eine Einstellung, deshalb eine genaue Aufzählung:

Internet Modem (fixe IP der Telekom)

|

|

Router 1

Lan

IP Adresse: 192.168.1.1

Subnet: 255.255.255.0

Gateway: 192.168.1.1

DNS: 192.168.1.1

DHCP deaktiviert

Erweitertes Routing:

Ziel Lan Netz: 192.168.2.0

Subnet: 255.255.255.0

Gateway: 192.168.1.2

Interfaces: LAN & WLAN

WLAN Modus AP mit WPA Pre Shared Key (AES)

~

~

WLAN Verbindung

~

~

Router 2

WLAN im Client Modus

WAN

IP Adresse 192.168.1.2

Subnet: 255.255.255.0

Gateway: 192.168.1.1

DNS: 192.168.1.1

LAN

IP Adresse 192.168.2.1

Subnet 255.255.255.0

Gateway: 192.168.2.1

DNS: 192.168.2.1

DHCP aktiviert

Erweitertes Routing:

Mode: Router

Dynamic Routing - disable

Firewall deaktiviert

PC am Router 2 mit IP über DHCP - 192.168.2.100 erfolgreicher Ping auf PC am Router 1 mit manueller IP 192.168.1.60.

Ping vom PC 192.168.1.60 zum PC 192.168.2.100 kommt nicht durch. Wie schon erwähnt ist vom Subnet 192.168.1.x nur der Router (sowohl mit 192.168.1.2 alsauch mit 192.168.2.1) erreichbar.

Vielleicht siehst du einen Fehler.

Jedenfalls vielen Dank

pitzeiner

Hallo aqui !

Wie du schon richtig getippt hast, liegt es an den Firewall Einstellungen.

Die M0n0wall ist WAN seitig noch immer nicht erreichbar, weshalb ich diese Anleitung benützen werden --> Remotezugriff auf Monowall

Erstmals vielen Dank

Pitzeiner

Wie du schon richtig getippt hast, liegt es an den Firewall Einstellungen.

Die M0n0wall ist WAN seitig noch immer nicht erreichbar, weshalb ich diese Anleitung benützen werden --> Remotezugriff auf Monowall

Erstmals vielen Dank

Pitzeiner

Hallo aqui !

Wollte mich nochmals melden und dir danken.

Jetzt funktioniert alles so wie ich es wollte.

Insgesamt habe ich ein paar Anleitungen von dir gebraucht. Realisiert habe ich nun folgendes:

Seit ein paar Jahren teile ich meine Internetverbindung mit zwei Nachbarn, die selber keinen DSL-Anschluss von der Telekom bekomman (mangls Leitungen). Dieses Funk-Lan habe ich damals basierend auf 3 DD-WRT Linksys Router aufgebaut.

Da einer der Nachbarn vermietet und WLAN zur Verfügung stellt, musste ich mir eine Lösung einfallen lassen.

Ich habe nun bei ihm eine M0n0wall installiert. Auf der M0n0wall VLAN für Hotspot angelegt --> Kabelverbindung zum Switch (Netgear FS105E um Euro 36,00). Am Switch hängen ein Edimax (für privates W-LAN und Hotspot), privater Rechner im Büro und ein weiterer Linksys den ich über Powerline in ein weiteres Nebengebäude verbunden habe.

Wie schon gesagt, dank deiner Hilfe und Anleitungen funktioniert jetzt alles so wie gewollt.

Noch zwei Erfahrungen möchte ich hier anmerken:

Ich musste beim Edimax und beim Netgear-Switch jeweils die Firmware updaten. Beim Edimax funktioniert mit der Firmware im Auslieferungszustand die VLAN-Option nicht. Der Netgear kann ohne Firware-Update ebenfalls nicht entsprechend für VLAN konfiguriert werden.

lg

Pitzeiner

Wollte mich nochmals melden und dir danken.

Jetzt funktioniert alles so wie ich es wollte.

Insgesamt habe ich ein paar Anleitungen von dir gebraucht. Realisiert habe ich nun folgendes:

Seit ein paar Jahren teile ich meine Internetverbindung mit zwei Nachbarn, die selber keinen DSL-Anschluss von der Telekom bekomman (mangls Leitungen). Dieses Funk-Lan habe ich damals basierend auf 3 DD-WRT Linksys Router aufgebaut.

Da einer der Nachbarn vermietet und WLAN zur Verfügung stellt, musste ich mir eine Lösung einfallen lassen.

Ich habe nun bei ihm eine M0n0wall installiert. Auf der M0n0wall VLAN für Hotspot angelegt --> Kabelverbindung zum Switch (Netgear FS105E um Euro 36,00). Am Switch hängen ein Edimax (für privates W-LAN und Hotspot), privater Rechner im Büro und ein weiterer Linksys den ich über Powerline in ein weiteres Nebengebäude verbunden habe.

Wie schon gesagt, dank deiner Hilfe und Anleitungen funktioniert jetzt alles so wie gewollt.

Noch zwei Erfahrungen möchte ich hier anmerken:

Ich musste beim Edimax und beim Netgear-Switch jeweils die Firmware updaten. Beim Edimax funktioniert mit der Firmware im Auslieferungszustand die VLAN-Option nicht. Der Netgear kann ohne Firware-Update ebenfalls nicht entsprechend für VLAN konfiguriert werden.

lg

Pitzeiner

Serie: Routing-Tutorials

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik94Mikrotik VLAN Konfiguration ab RouterOS Version 6.41157Mit einem WLAN zwei LAN IP Netzwerke verbinden15VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern81Routing von 2 und mehr IP Netzen mit Windows, Linux und Router121Kopplung von 2 Routern am DSL Port267