Remotezugriff auf Monowall

Hallo, ich habe auf einem alten Rechner eine Monowall installiert. (www.m0n0.ch)

Klappt auch alles soweit einwandfrei.

Die Monowall ist direkt an das Modem angeschlossen und fungiert momentan als "captive Portal".

An die zweite Netzwerkkarte ist ein Switch mit einer WLAN antenne angeschlossen.

Wenn ich im LAN/WLAN bin, rufe ich den WEBACCESS über 192.168.3.1:1919 auf.

Nun habe ich mir einen DynDns Account angelegt und die Daten in die Monowall eingepflegt. Die Ip Adresse wird von DynDns auch immer korrekt ermpfangen.

Jetzt meine Frage: wenn ich im Browser name.dyndns.org:1919 eingebe, werde ich nicht auf den Webaccess weitergeleitet.

In der Monowall Firewall sind keinerlei Regeln definiert.

Ich hatte es mal versucht das ankommende Anfragen vom WAN auf den PORT 1919 weiterzuleiten, doch auch so ging es nicht.

Hat einer einer Idee was ich machen muss?

Vielen Dank für eure Hilfe

Klappt auch alles soweit einwandfrei.

Die Monowall ist direkt an das Modem angeschlossen und fungiert momentan als "captive Portal".

An die zweite Netzwerkkarte ist ein Switch mit einer WLAN antenne angeschlossen.

Wenn ich im LAN/WLAN bin, rufe ich den WEBACCESS über 192.168.3.1:1919 auf.

Nun habe ich mir einen DynDns Account angelegt und die Daten in die Monowall eingepflegt. Die Ip Adresse wird von DynDns auch immer korrekt ermpfangen.

Jetzt meine Frage: wenn ich im Browser name.dyndns.org:1919 eingebe, werde ich nicht auf den Webaccess weitergeleitet.

In der Monowall Firewall sind keinerlei Regeln definiert.

Ich hatte es mal versucht das ankommende Anfragen vom WAN auf den PORT 1919 weiterzuleiten, doch auch so ging es nicht.

Hat einer einer Idee was ich machen muss?

Vielen Dank für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 132551

Url: https://administrator.de/forum/remotezugriff-auf-monowall-132551.html

Ausgedruckt am: 17.07.2025 um 23:07 Uhr

9 Kommentare

Neuester Kommentar

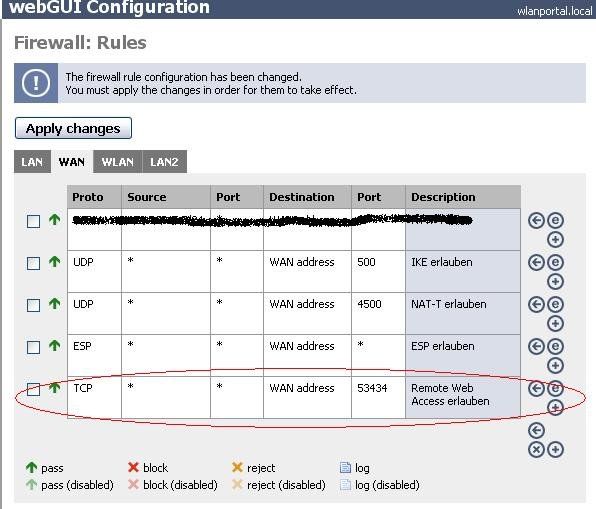

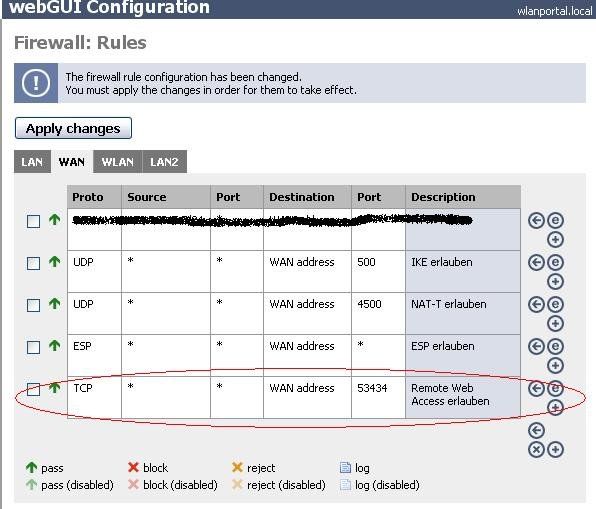

Du scheiterst an der Firewall am WAN Port. Dort musst du ein any to wan address mit TCP 3434 freigeben sonst wird es nix.

Du solltest auch besser Ports höher 50000 wählen, da diese von den meisten Port Scannern nicht erfasst werden und du so relativ sicher bist vor Hackern.

So sähe die FW Regel aus als Beispil mit HTTPS und Port TCP 53434:

Ignorier die anderen Einträge, sie sind nur gedacht für den VPN Zugriff auf die Monowall:

Ignorier die anderen Einträge, sie sind nur gedacht für den VPN Zugriff auf die Monowall:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Lies dir die Kommunikation zu diesem Tutorial hier durch: (Die mit den Firewall Screenshots !!)

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

das steht alles genau drin !!

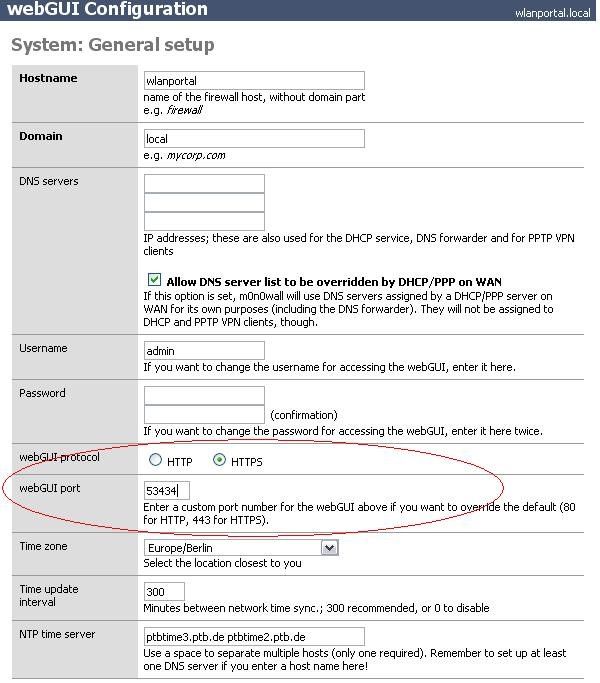

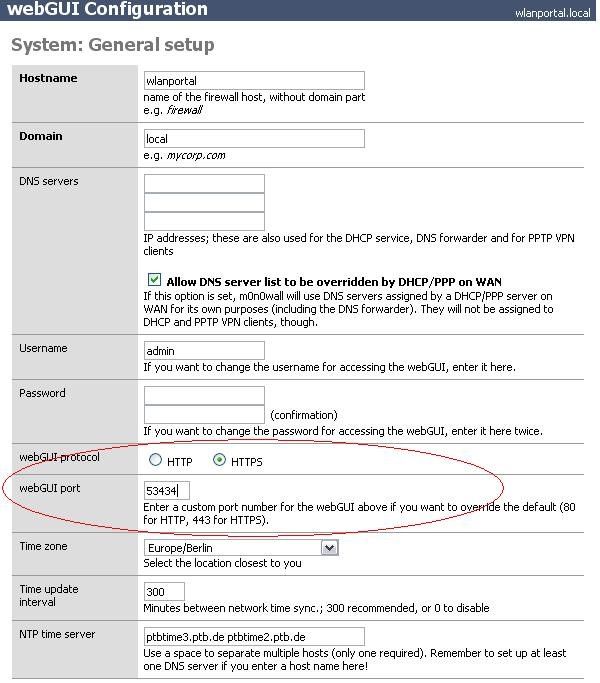

Vergiss auch nicht den Webserver der Monowall auf HTTPS mit Port 53434 umzustellen !!!

Im Browser gibst du dann ein meine-monowall.dyndns.org:53434 (Man beachte das s bei https:// !)

As kann möglich sein das die FW Regel wegen deiner wechselnden IP Adressen am WAN Port (PPPoE) nicht greift. Dann trägst du einfach "any" statt WAN Adress ein ! Erstmal solltest du allerdinsg aus Sicherheitsgründen die wan address nehmen, denn die Monowall passt die FW dynmaisch an !

Du solltest auch besser Ports höher 50000 wählen, da diese von den meisten Port Scannern nicht erfasst werden und du so relativ sicher bist vor Hackern.

So sähe die FW Regel aus als Beispil mit HTTPS und Port TCP 53434:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Lies dir die Kommunikation zu diesem Tutorial hier durch: (Die mit den Firewall Screenshots !!)

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

das steht alles genau drin !!

Vergiss auch nicht den Webserver der Monowall auf HTTPS mit Port 53434 umzustellen !!!

Im Browser gibst du dann ein meine-monowall.dyndns.org:53434 (Man beachte das s bei https:// !)

As kann möglich sein das die FW Regel wegen deiner wechselnden IP Adressen am WAN Port (PPPoE) nicht greift. Dann trägst du einfach "any" statt WAN Adress ein ! Erstmal solltest du allerdinsg aus Sicherheitsgründen die wan address nehmen, denn die Monowall passt die FW dynmaisch an !

Kann ich das einfach umschalten, wenn ich die Firewallregel wie in deinem Bild drin habe? Ich hatte es vor längerer Zeit mal ausprobiert und mich irgendwie selber ausgesperrt, dann mußte ich die Monowall erst über die Konsole zurücksetzen (wenn ich mich recht entsinne).

Deshalb meine Frage: Muss noch irgendwas mit Zertifikaten gemacht werden?

Deshalb meine Frage: Muss noch irgendwas mit Zertifikaten gemacht werden?

Nein, mit den Zertifikaten muss nichts gemacht werden !

Mit der Umstellung kommt drauf an.... Natürlich kannst du das immer remote machen, das ist kein Problem logischerweise.

Bei Remotezugriff solltest du nur sehr sehr genau wissen was du tust und dir deine FW Regel 3 mal durchdenken.

Wenn nicht ist es ein leichtes sich den Ast abzusägen auf dem man selber sitzt wie du ja auch am eigenen Leib gespürt hast !!

Generell ist das sicherer vorher in einem schnellen Testaufbau wasserdicht zu prüfen mit dem Firewall Log der Monowall/Pfsense und es dann erst auf einem Live System zu aktivieren um sich wie gesagt nicht selber auszusperren...

Mit der Umstellung kommt drauf an.... Natürlich kannst du das immer remote machen, das ist kein Problem logischerweise.

Bei Remotezugriff solltest du nur sehr sehr genau wissen was du tust und dir deine FW Regel 3 mal durchdenken.

Wenn nicht ist es ein leichtes sich den Ast abzusägen auf dem man selber sitzt wie du ja auch am eigenen Leib gespürt hast !!

Generell ist das sicherer vorher in einem schnellen Testaufbau wasserdicht zu prüfen mit dem Firewall Log der Monowall/Pfsense und es dann erst auf einem Live System zu aktivieren um sich wie gesagt nicht selber auszusperren...

Nein, diese Regel ist ja auch völliger Unsinn und hilft nicht ! Du willst ja nicht auf die WAN IP Adresse der Monowall zugreifen sondern auf einen AP dahinter !!

Da dieser eine RFC 1918 IP Adresse aus einem privaten IP Netz hat kannst du sie so aus dem Internet natürlich nicht direkt ansprechen.

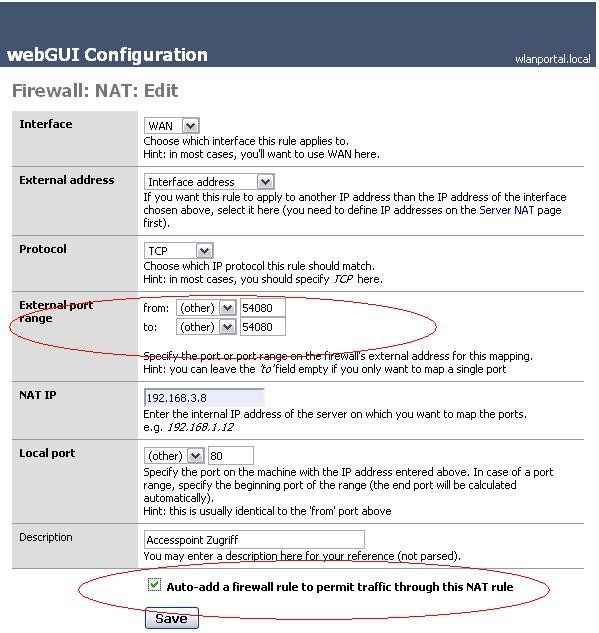

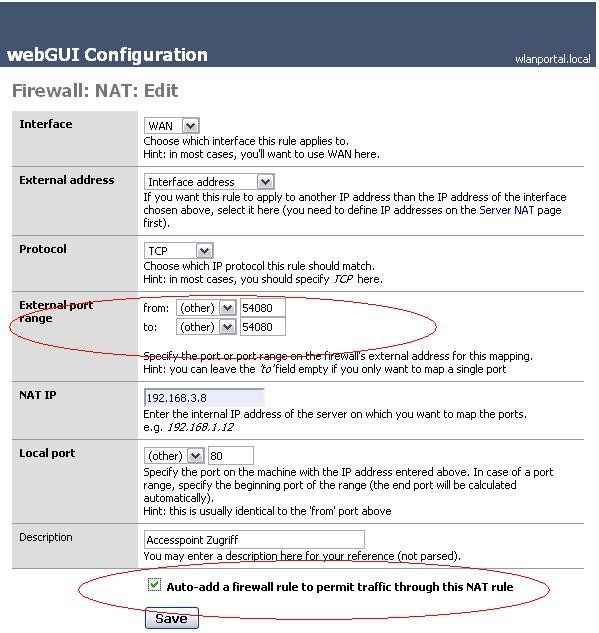

Du musst also folglicherweise erstmal einen statischen NAT Eintrag anlegen unter Firewall -> NAT -> Inbound die so aussieht:

Der Eintrag bewirkt, das eingehende Pakete für die WAN IP Adresse mit dem Port TCP 54080 automatisch an das Endgerät 192.168.2.8 mit dem Port 80 weitergelietet werden...also deinem AP.

Der Haken unten bewirkt das diese NAT Regel gleich automatisch eine Firewall Regel dafür erzeugt so das du das nicht noch zusätzlich machen musst.

Also Zielport ist hier TCP 54080 gewählt um den Port etwas zu verschleiern und nicht jedem Scriptkiddie im Internet weltweit mit Portscanner gleich deinen Accesspoint zu Füssen zu legen wenn du den Standard Port 80 benutzt.

Wenn du jetzt deinen Firefox Browser aufmachst und eingibst: meine-monowall.dyndns.org:54080 dann landest du et voila... auf deinem Accesspoint !

Denk dran das du dem AP auch die Monowall als Gateway in seinen IP Setup angibst sonst bekommst du keine Antwort !

Übrigens: alles das kannst du dir auch sparen wenn du ein VPN Dialin auf der Monowall einrichtest:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Dann kannst du dich mit jedem VPN Client den Windows, Apple Macs, Linux und iPhone etc. mit an Bord haben problemlos und sicher verschlüsselt auf der Monowall einwählen und dein gesamtes LAN problemlos erreichen so als wenn du lokale angeschlossen bist.

Das erspart dir Löcher wie oben in deine FW bohren zu müssen !!

Da dieser eine RFC 1918 IP Adresse aus einem privaten IP Netz hat kannst du sie so aus dem Internet natürlich nicht direkt ansprechen.

Du musst also folglicherweise erstmal einen statischen NAT Eintrag anlegen unter Firewall -> NAT -> Inbound die so aussieht:

Der Eintrag bewirkt, das eingehende Pakete für die WAN IP Adresse mit dem Port TCP 54080 automatisch an das Endgerät 192.168.2.8 mit dem Port 80 weitergelietet werden...also deinem AP.

Der Haken unten bewirkt das diese NAT Regel gleich automatisch eine Firewall Regel dafür erzeugt so das du das nicht noch zusätzlich machen musst.

Also Zielport ist hier TCP 54080 gewählt um den Port etwas zu verschleiern und nicht jedem Scriptkiddie im Internet weltweit mit Portscanner gleich deinen Accesspoint zu Füssen zu legen wenn du den Standard Port 80 benutzt.

Wenn du jetzt deinen Firefox Browser aufmachst und eingibst: meine-monowall.dyndns.org:54080 dann landest du et voila... auf deinem Accesspoint !

Denk dran das du dem AP auch die Monowall als Gateway in seinen IP Setup angibst sonst bekommst du keine Antwort !

Übrigens: alles das kannst du dir auch sparen wenn du ein VPN Dialin auf der Monowall einrichtest:

VPNs mit DD-WRT, pFsense oder OPNsense auf Basis von PPTP

Dann kannst du dich mit jedem VPN Client den Windows, Apple Macs, Linux und iPhone etc. mit an Bord haben problemlos und sicher verschlüsselt auf der Monowall einwählen und dein gesamtes LAN problemlos erreichen so als wenn du lokale angeschlossen bist.

Das erspart dir Löcher wie oben in deine FW bohren zu müssen !!

Ich habe bei meiner Mutter in der Firma eine Monowall am Laufen und möchte seit längerem von dem Remote-Zugriff über LogMeIn weg und auf VPN umsteigen. In der Firma haben wir im Moment einen einfachen Speedport 303V vor der Monowall, der leider nicht die für VPN nötigen Protokolle/Portweitergaben (gre & 1723) ermöglicht.

Jetzt zu meinen Fragen:

Da ich zuhause eine Fritzbox 7220 habe, frage ich mich jetzt, ob ich eine LAN-LAN Kopplung von der Monowall zur Fritzbox aufbauen kann?

Als weitere Alternative überlege ich für die Firma einen Vigor 2200E plus zu kaufen, der VPN-Verbindungen ermöglicht. Muss ich dann noch VPN-Einstellungen in der Monowall machen oder läuft der VPN-Aufbau komplett über den Vigor-Router? Oder brauche ich nur ein DSL-Modem, welches gre & 1723 weiterleiten kann. Wenn ja, welches zum Beispiel?

Jetzt zu meinen Fragen:

Da ich zuhause eine Fritzbox 7220 habe, frage ich mich jetzt, ob ich eine LAN-LAN Kopplung von der Monowall zur Fritzbox aufbauen kann?

Als weitere Alternative überlege ich für die Firma einen Vigor 2200E plus zu kaufen, der VPN-Verbindungen ermöglicht. Muss ich dann noch VPN-Einstellungen in der Monowall machen oder läuft der VPN-Aufbau komplett über den Vigor-Router? Oder brauche ich nur ein DSL-Modem, welches gre & 1723 weiterleiten kann. Wenn ja, welches zum Beispiel?

Hallo,

Habe den Fernzugriff auf die GUI jetzt endlich hinbekommen.. mir ist etwas komisches aufgefallen...

ist evtl. ein BUG?...

Nachdem ich Port und HTTPS eingestellt und die Mauer neu gestartet habe, war Sie von Aussen nicht erreichbar und von intern nach extern ging auch nichts mehr.

Nachdem ich die "static Routes" editiert (nichts geändert) und wieder gespeichert habe, läuft alles.

Fehler ist reproduzierbar.

Meine Umgebung:

Version 1.32

built on Sat Apr 17 21:01:56 CEST 2010

Platform PC Engines ALIX

Nur als Info für diejenigen, die das gleiche Prob haben...

jetzt wird erst mal nen IPSEC bebuddelt....

grüße

Habe den Fernzugriff auf die GUI jetzt endlich hinbekommen.. mir ist etwas komisches aufgefallen...

ist evtl. ein BUG?...

Nachdem ich Port und HTTPS eingestellt und die Mauer neu gestartet habe, war Sie von Aussen nicht erreichbar und von intern nach extern ging auch nichts mehr.

Nachdem ich die "static Routes" editiert (nichts geändert) und wieder gespeichert habe, läuft alles.

Fehler ist reproduzierbar.

Meine Umgebung:

Version 1.32

built on Sat Apr 17 21:01:56 CEST 2010

Platform PC Engines ALIX

Nur als Info für diejenigen, die das gleiche Prob haben...

jetzt wird erst mal nen IPSEC bebuddelt....

grüße