OpenVPN mit VLANs

Hi Leute,

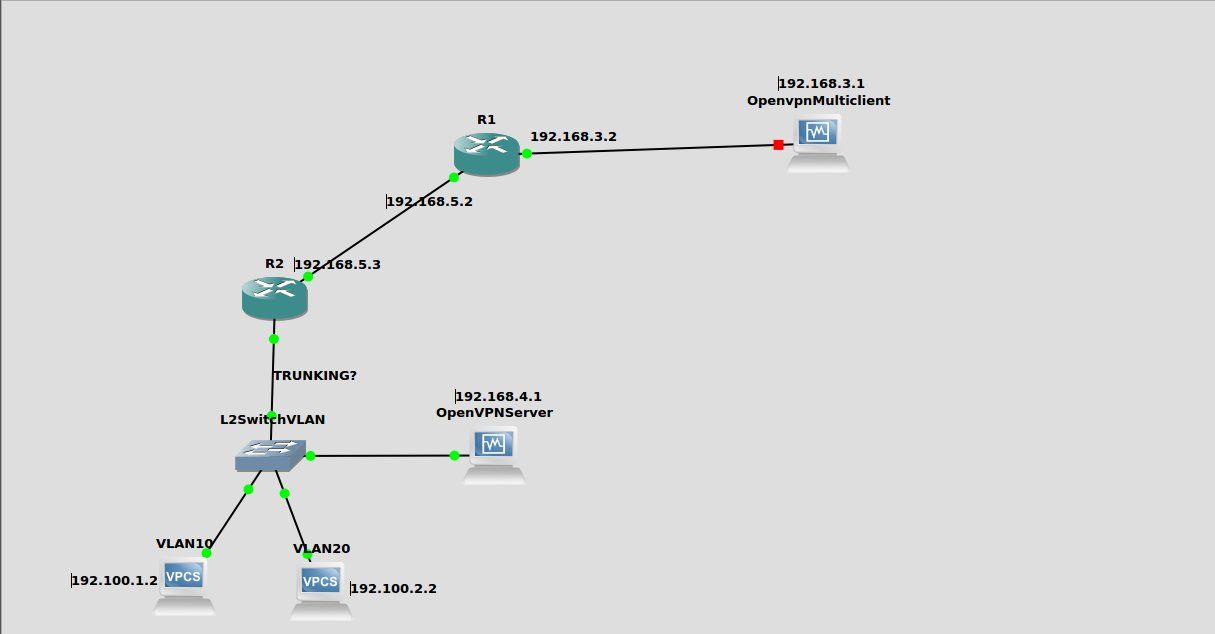

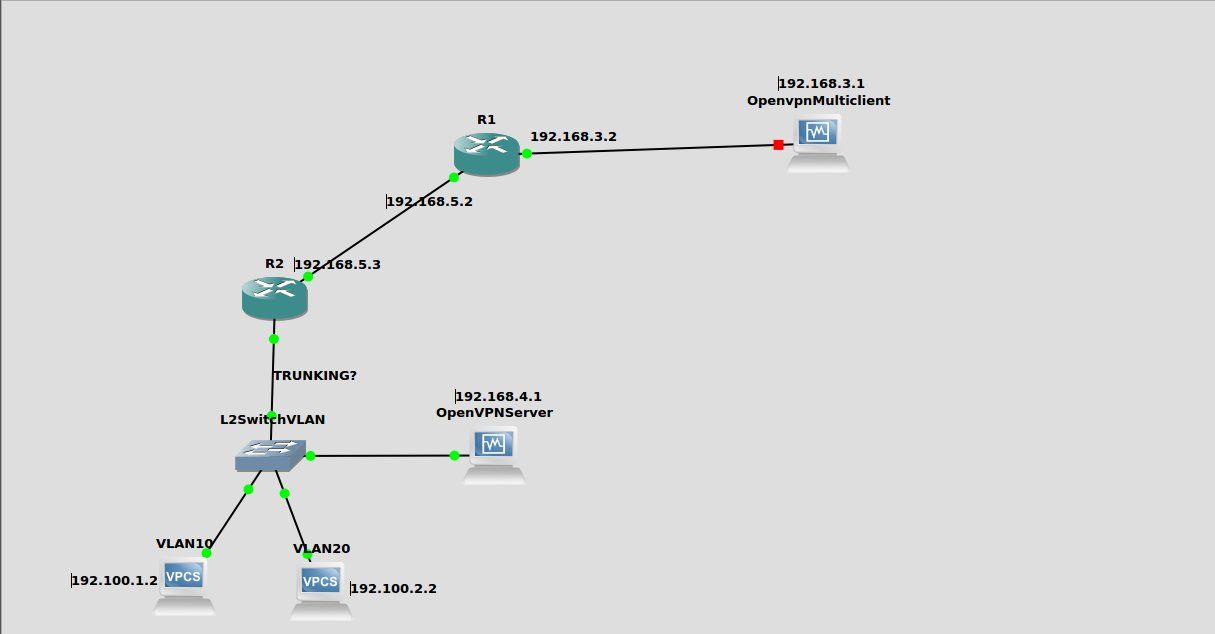

ich würde gerne folgende OpenVPN Verbindung herstellen zwischen einem OpenVPN Server und mehreren Clients.

Das Ziel dabei ist es per user/password Authentifikation zugriff auf einzelne VLANs zu bekommen.

Also z.B client1 verbindet sich zum Server und hat zugriff zu VLAN10 aber nicht zu VLAN20, und client 2 zu VLAN20 aber nicht zu VLAN10.

Das ganze findet in GNS3 statt, ich verwende Cisco Router und einen Cisco L2 Switch (vlanfähig), sowie Virtualbox VM's mit Linux.

Mein Hauptproblem ist jetzt wie ich die Weiterleitung vom Server in die passenden VLAN's schalten.

Und wie ich die jegliche Packete von den jeweiligen VLANs über den OpenVPN Server (192.168.4.1) leite von wo aus die Packete dann wieder über den Tunnel zum Multiclient Rechner (192.168.3.1) fliessen sollen.

Da ich nur einen Layer 2 Switch habe, glaube ich das ich Trunking verwenden muss aber ich bin mir nicht sicher wie ich das gewünschte erreichen kann.

Ist mein Vorhaben mit der Topologie auf dem Screenshot überhaupt umsetzbar?

ich würde gerne folgende OpenVPN Verbindung herstellen zwischen einem OpenVPN Server und mehreren Clients.

Das Ziel dabei ist es per user/password Authentifikation zugriff auf einzelne VLANs zu bekommen.

Also z.B client1 verbindet sich zum Server und hat zugriff zu VLAN10 aber nicht zu VLAN20, und client 2 zu VLAN20 aber nicht zu VLAN10.

Das ganze findet in GNS3 statt, ich verwende Cisco Router und einen Cisco L2 Switch (vlanfähig), sowie Virtualbox VM's mit Linux.

Mein Hauptproblem ist jetzt wie ich die Weiterleitung vom Server in die passenden VLAN's schalten.

Und wie ich die jegliche Packete von den jeweiligen VLANs über den OpenVPN Server (192.168.4.1) leite von wo aus die Packete dann wieder über den Tunnel zum Multiclient Rechner (192.168.3.1) fliessen sollen.

Da ich nur einen Layer 2 Switch habe, glaube ich das ich Trunking verwenden muss aber ich bin mir nicht sicher wie ich das gewünschte erreichen kann.

Ist mein Vorhaben mit der Topologie auf dem Screenshot überhaupt umsetzbar?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 458423

Url: https://administrator.de/forum/openvpn-mit-vlans-458423.html

Ausgedruckt am: 06.07.2025 um 18:07 Uhr

1 Kommentar

Warum sollte es denn deiner Meinung nach nicht umsetzbar sein ?? Das ist doch ein simples Banaldesign im OVPN Umfeld !

Einfach mal die Suchfunktion benutzen...

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

community.openvpn.net/openvpn/wiki/RoutedLans

Was du machen musst ist schlicht und einfach nur die verwendeten VLAN IP Netze per push Kommando oder route Kommando an den OVPN Client zu propagieren.

Logisch, denn der OVPN Client muss ja wissen welche IP Netze er in den VPN Tunnel routen muss und welche nicht.

Am einfachsten wäre es wenn du "push route 192.168.0.0 255.255.0.0" in der Server Konfig verwendest.

Das routet dir dann alle 192.168er Netze in den VPN Tunnel.

Achte auch auf die Rückrouten !!

Dein lokales Default Gateway das deine lokalen VLANs routet muss auch entsprechende Routen auf das OVPN Subnetz konfiguriert haben !

Leider ist nicht ganz klar WO du deine lokalen VLANs routetst da du, wie du ja selber sagst, nur einen L2 Switch verwendest. Irgendwo müssen die also terminiert sein. Sinnigerweise mit einem 802.1q tagged Uplink auf einen deiner Router.

Guckst du dazu auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie das dann routingtechnisch gemacht wird siehe z.B. auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Mein Hauptproblem ist jetzt wie ich die Weiterleitung vom Server in die passenden VLAN's schalten.

Eigentlich ist das kinderleicht und in den diversen OVPN Tutorials hier zur Genüge beschrieben.Einfach mal die Suchfunktion benutzen...

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

und

community.openvpn.net/openvpn/wiki/RoutedLans

Was du machen musst ist schlicht und einfach nur die verwendeten VLAN IP Netze per push Kommando oder route Kommando an den OVPN Client zu propagieren.

Logisch, denn der OVPN Client muss ja wissen welche IP Netze er in den VPN Tunnel routen muss und welche nicht.

Am einfachsten wäre es wenn du "push route 192.168.0.0 255.255.0.0" in der Server Konfig verwendest.

Das routet dir dann alle 192.168er Netze in den VPN Tunnel.

Achte auch auf die Rückrouten !!

Dein lokales Default Gateway das deine lokalen VLANs routet muss auch entsprechende Routen auf das OVPN Subnetz konfiguriert haben !

Leider ist nicht ganz klar WO du deine lokalen VLANs routetst da du, wie du ja selber sagst, nur einen L2 Switch verwendest. Irgendwo müssen die also terminiert sein. Sinnigerweise mit einem 802.1q tagged Uplink auf einen deiner Router.

Guckst du dazu auch hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wie das dann routingtechnisch gemacht wird siehe z.B. auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router