OpenVPN Network eof error

Hallo Zusammen,

da viele Hotels VPN von Fritzbox & Co in der Regel blocken, hatte ich mir vor ein paar Jahren einen Qnap (Linux Basiert) angeschafft und das OpenVPN installiert auf TCP Port 80.

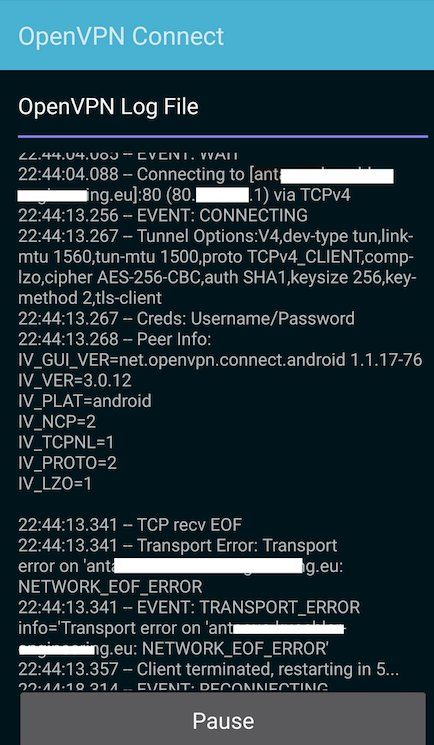

Dies klappte fehlerfrei bis ich meine Firmware von 3.x auf 4.2.2 angehoben habe. Seit dem bekomme ich vom Android und iPhone folgenden Fehler bei der Einwahl: openvpn network_eof_error.

An der Configuration wurde nichts geändert.

Hat jemand das gleiche Problem bzw noch besser eine Lösung für das Problem?

Der Support supportet es aktuell zumindest nicht und den Server habe ich bereits einmal erfolglos neu aufgesetzt.

da viele Hotels VPN von Fritzbox & Co in der Regel blocken, hatte ich mir vor ein paar Jahren einen Qnap (Linux Basiert) angeschafft und das OpenVPN installiert auf TCP Port 80.

Dies klappte fehlerfrei bis ich meine Firmware von 3.x auf 4.2.2 angehoben habe. Seit dem bekomme ich vom Android und iPhone folgenden Fehler bei der Einwahl: openvpn network_eof_error.

An der Configuration wurde nichts geändert.

Hat jemand das gleiche Problem bzw noch besser eine Lösung für das Problem?

Der Support supportet es aktuell zumindest nicht und den Server habe ich bereits einmal erfolglos neu aufgesetzt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 315368

Url: https://administrator.de/forum/openvpn-network-eof-error-315368.html

Ausgedruckt am: 18.07.2025 um 11:07 Uhr

9 Kommentare

Neuester Kommentar

TCP als Encapsulation zu benutzen ist tödlich ! Auch OpenVPN rät dringenst davon ab. Zudem nutzt du TCP 80 als Port was auch mit erheblichen Problemen verbunden ist und sofort Konflikte mit HTTP Ports bei Endgeräten auslöst.

Das wird vermutlich der grundlegende Fehler sein.

Wenn überhaupt solltest du es auf UDP 80 setzen um das wenigstens zu minimieren.

Noch besser ist es UDP 8080 oder UDP 8088 usw. zu verwenden oder wie es eigentlich vorgeschrieben ist KEINE der IANA vergebenen Ports zu nutzen sondern die sog. freien Ephemeral Ports im Bereich 49152 bis 65535 zu verwenden. Z.B. UDP 58080 was man sich leicht merken kann.

Damit bist du mit OpenVPN vollkommen konfliktfrei und diese Ports werden nirgendwo gefiltert.

Auf alle Fälle solltest du die TCP Encap dringenst ändern.

Googelt man auch mal nach dem Fehler gibt es zahllose Hinweise das der Parameter keysize 128 das problem löst !

forums.openvpn.net/viewtopic.php?t=12069

Das wird vermutlich der grundlegende Fehler sein.

Wenn überhaupt solltest du es auf UDP 80 setzen um das wenigstens zu minimieren.

Noch besser ist es UDP 8080 oder UDP 8088 usw. zu verwenden oder wie es eigentlich vorgeschrieben ist KEINE der IANA vergebenen Ports zu nutzen sondern die sog. freien Ephemeral Ports im Bereich 49152 bis 65535 zu verwenden. Z.B. UDP 58080 was man sich leicht merken kann.

Damit bist du mit OpenVPN vollkommen konfliktfrei und diese Ports werden nirgendwo gefiltert.

Auf alle Fälle solltest du die TCP Encap dringenst ändern.

Googelt man auch mal nach dem Fehler gibt es zahllose Hinweise das der Parameter keysize 128 das problem löst !

forums.openvpn.net/viewtopic.php?t=12069

Dennoch solltest du aus Performancegründen kein TCP nutzen. Auch das MTU Handling wird schwerer da erheblich mehr Overhead bei TCP Encapsulation. Wenn es denn unbedingt Port 80 sein muss nimmst du UDP 80.

Da wirst du dann um ein detailierteres Debugging nicht drum rum kommen. Must du mal den Debug Level höher drehen oder parallel mal checken wie sich ein z.B. Raspberry Pi mit einem aktuellen OpenVPN als Server verhält. Oder mal ein Live Ubuntu oder Debian in einer VM.

Kannst du in den release Notres zum Firmware Update irgendwas lesen in Bezug auf OVPN Updates, sprich was da upgedated worden ist ?!

Da wirst du dann um ein detailierteres Debugging nicht drum rum kommen. Must du mal den Debug Level höher drehen oder parallel mal checken wie sich ein z.B. Raspberry Pi mit einem aktuellen OpenVPN als Server verhält. Oder mal ein Live Ubuntu oder Debian in einer VM.

Kannst du in den release Notres zum Firmware Update irgendwas lesen in Bezug auf OVPN Updates, sprich was da upgedated worden ist ?!

Mmmhhh...das bleibt aber dann irgendwo in der Firewall hängen.

Was du aber machen kannst ist das Syslogging zu aktivieren auf dem QNAP. Wenigstens das sollte doch gehen, oder ? Ggf. hilft auch ein Wireshark um zu sehen wo die OVPN Pakete bleiben.

RasPi siehe hier:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...

Was du aber machen kannst ist das Syslogging zu aktivieren auf dem QNAP. Wenigstens das sollte doch gehen, oder ? Ggf. hilft auch ein Wireshark um zu sehen wo die OVPN Pakete bleiben.

RasPi siehe hier:

jankarres.de/2013/05/raspberry-pi-openvpn-vpn-server-installiere ...