OPNsense Routing in Site2Site Netz vom Client

Hallo,

ich habe ein Problem mit einer Route in ein Site2Site Netz.

Meine Konfiguration:

Netz A

Mein Home-Netz: 192.168.1.0/24 (OPNsense)

Netz B

Mein Cloud-Netz (mehrere vServer bei Netcup, hinter einem OPNsense vServer).

Netz 192.168.15.0/24

Zwischen beiden Netzen besteht eine Site2Site Verbindung (virtuelles Netz 172.16.0.0/24).

Alle Rechner / VMs sind erreichbar. (Also vServer kann mein Laptop pingen und umgekehrt!).

Problem: Ich möchte jetzt einen zusätzlichen OpenVPN Tunnel zu Netz B aufbauen und Netz A erreichen (Beispielsweise, wenn ich mit dem Notebook unterwegs bin). Ich möchte dann weiterhin alle Rechner/VMs erreichen können...

Meine OpenVPN Verbindung baue ich zu Netz B auf.

Die Verbindung zu Netz B funktioniert ohne Probleme

Virtuelles Netz: 172.16.15.0

Ich erreiche alle vServer über die OpenVPN Verbindung.

Jedoch erreiche ich über diesen Tunnel kein Gerät im Netz A 192.168.1.0/24

Mir ist bewusst, dass ich irgendeine Route setzen muss. Eigentlich sollte am Client ja funktionieren route add 192.168.1.0 mask 255.255.255.0 172.16.15.1

Ich habe keine Ahnung, was ich ändern muss... Evtl. fehlt auch eine Firewall Freigabe...

Danke im Voraus!

ich habe ein Problem mit einer Route in ein Site2Site Netz.

Meine Konfiguration:

Netz A

Mein Home-Netz: 192.168.1.0/24 (OPNsense)

Netz B

Mein Cloud-Netz (mehrere vServer bei Netcup, hinter einem OPNsense vServer).

Netz 192.168.15.0/24

Zwischen beiden Netzen besteht eine Site2Site Verbindung (virtuelles Netz 172.16.0.0/24).

Alle Rechner / VMs sind erreichbar. (Also vServer kann mein Laptop pingen und umgekehrt!).

Problem: Ich möchte jetzt einen zusätzlichen OpenVPN Tunnel zu Netz B aufbauen und Netz A erreichen (Beispielsweise, wenn ich mit dem Notebook unterwegs bin). Ich möchte dann weiterhin alle Rechner/VMs erreichen können...

Meine OpenVPN Verbindung baue ich zu Netz B auf.

Die Verbindung zu Netz B funktioniert ohne Probleme

Virtuelles Netz: 172.16.15.0

Ich erreiche alle vServer über die OpenVPN Verbindung.

Jedoch erreiche ich über diesen Tunnel kein Gerät im Netz A 192.168.1.0/24

Mir ist bewusst, dass ich irgendeine Route setzen muss. Eigentlich sollte am Client ja funktionieren route add 192.168.1.0 mask 255.255.255.0 172.16.15.1

Ich habe keine Ahnung, was ich ändern muss... Evtl. fehlt auch eine Firewall Freigabe...

Danke im Voraus!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2461789830

Url: https://administrator.de/forum/opnsense-routing-in-site2site-netz-vom-client-2461789830.html

Ausgedruckt am: 02.08.2025 um 08:08 Uhr

8 Kommentare

Neuester Kommentar

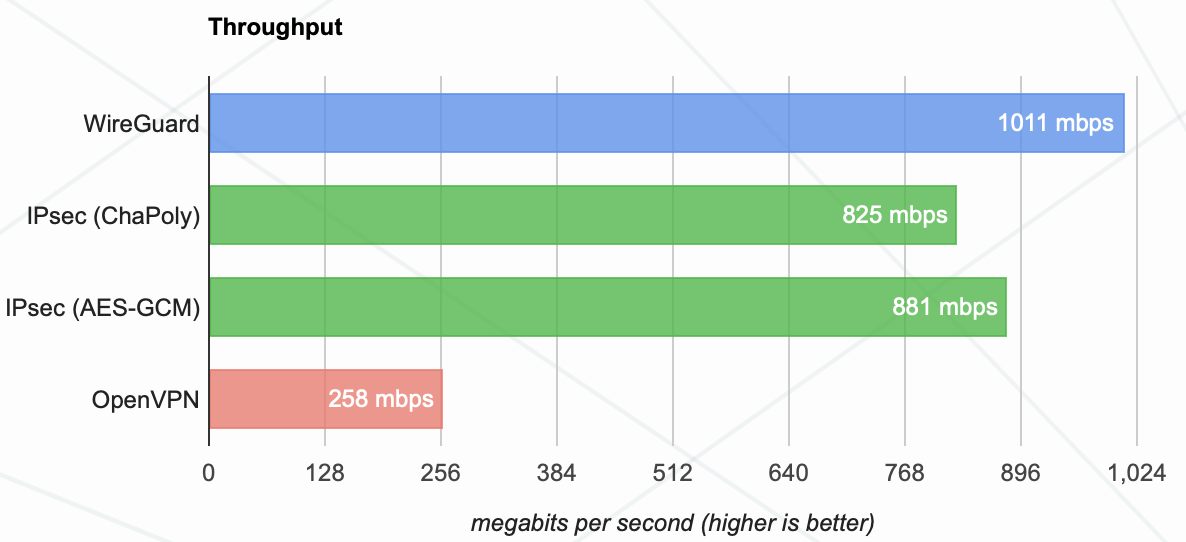

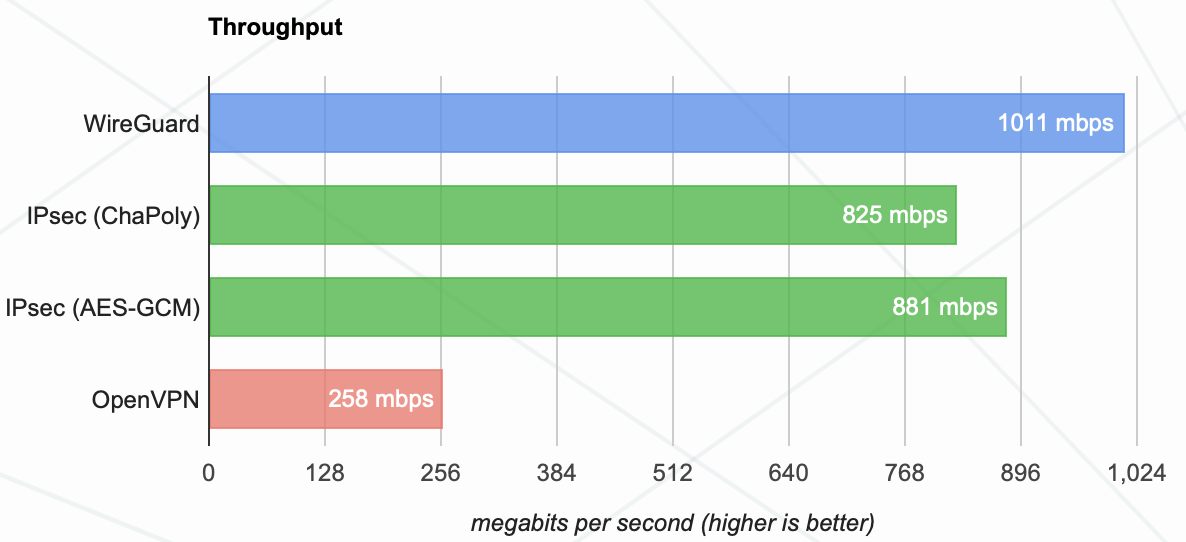

Warum nutzt du sowas ineffizientes und schlecht Performantes wie OpenVPN ?? Mit einem IPsec Tunnel wäre das viel einfacher.

Du hättest...

Dein Problem ist auf der Server Seite mit einem einfachen Route Eintrag (push route...) gelöst. Siehe dazu auch das hiesige OpenVPN Tutorial.

Man kann dir aber bei einem Site-2-Site VPN nur dringenst raten auf IPsec zu wechseln !

Du hättest...

- kein überflüssiges Transfer Netz

- keine Probleme mit dem Routing

Dein Problem ist auf der Server Seite mit einem einfachen Route Eintrag (push route...) gelöst. Siehe dazu auch das hiesige OpenVPN Tutorial.

Man kann dir aber bei einem Site-2-Site VPN nur dringenst raten auf IPsec zu wechseln !

Es ist deutlich umständlicher wegen der Zertifikats Generierung, Transfernetz und Management. Mit IPsec sind das 3 Mausklicks und fertig. Und die Performance spricht eine deutliche Sprache:

Aber natürlich letztlich deine Entscheidung.

Aber natürlich letztlich deine Entscheidung.

Wie gesagt, die Lösung ist kinderleicht mit einem zusätzlichen push route... Kommando. Du kannst das beidseitig in den Firewalls checken indem du in deren Routing Tabelle (unter Diagnostics) nachsiehst ob die jeweils remoten Netze vorhanden sind.

Wie gesagt, die Lösung ist kinderleicht mit einem zusätzlichen push route... Kommando. Du kannst das beidseitig in den Firewalls checken indem du in deren Routing Tabelle (unter Diagnostics) nachsiehst ob die jeweils remoten Netze vorhanden sind.

Dann musst du am OVPN Server am 172.16.0.0/24 Netz ein push route 192.168.1.0 255.255.255.0 eintragen. Damit wird dann diese Route an den OVPN Client an 172.16.15.0/24 gepusht und kannst du dort dann auch in der Routing Tabelle sehen.

Eigentlich eine einfache Logik.

Wie bereits gesagt: Sieh bei den OVPNs immer in die Routing Tabelle bei aktivem Tunnel. Dann kannst du immer sehen ob die jeweiligen IP Netze dort präsent sind !

Eigentlich eine einfache Logik.

Wie bereits gesagt: Sieh bei den OVPNs immer in die Routing Tabelle bei aktivem Tunnel. Dann kannst du immer sehen ob die jeweiligen IP Netze dort präsent sind !