117471

13.02.2018

PfSense MultiWAN - failover Bug?

Hallo,

ich versuche, eine pfSense mit MultiWAN in Betrieb zu nehmen. Gegeben ist folgendes Szenario:

"Eigentlich" funktioniert alles perfekt. D.h., wenn ich das Gateway auf WAN stelle, bin ich über die Fritz!Box "drin". Wenn ich das Gateway auf OPT1 umstelle (1 Mausklick), bin ich über das iPhone online. Selbst der VPN-Tunnel (die pfSense läuft als OpenVPN-Client auf einen zentralen Server auf und koppelt die Netze) läuft perfekt und wandert auch brav dem Gateway hinterher - was nicht zuletzt daran liegt, dass ich die Gateway-Group als Schnittstelle im OpenVPN-Client der pfSense eingetragen habe.

Was leider Gottes noch nicht funktioniert ist das automatische Failover. Ich habe mir das so überlegt, dass die WAN-Schnittstelle als "offline" bewertet wird, wenn über diese Schnittstelle die IP-Adresse 9.9.9.9 nicht mehr erreichen kann.

Die OPT1-Schnittstelle soll als offline bewertet werden, wenn über diese Schnittstelle die IP-Adresse 8.8.8.8 nicht mehr erreichen kann.

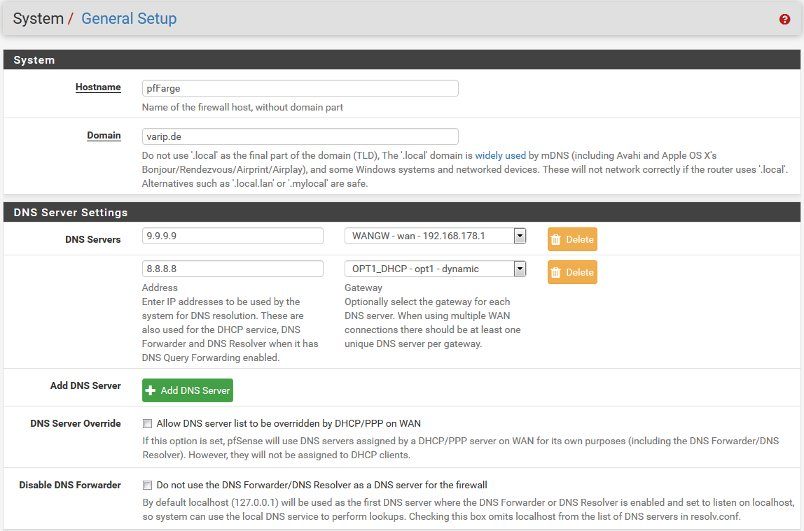

WAN soll die 9.9.9.9 als DNS benutzen, OPT1 soll die 8.8.8.8 als DNS benutzen.

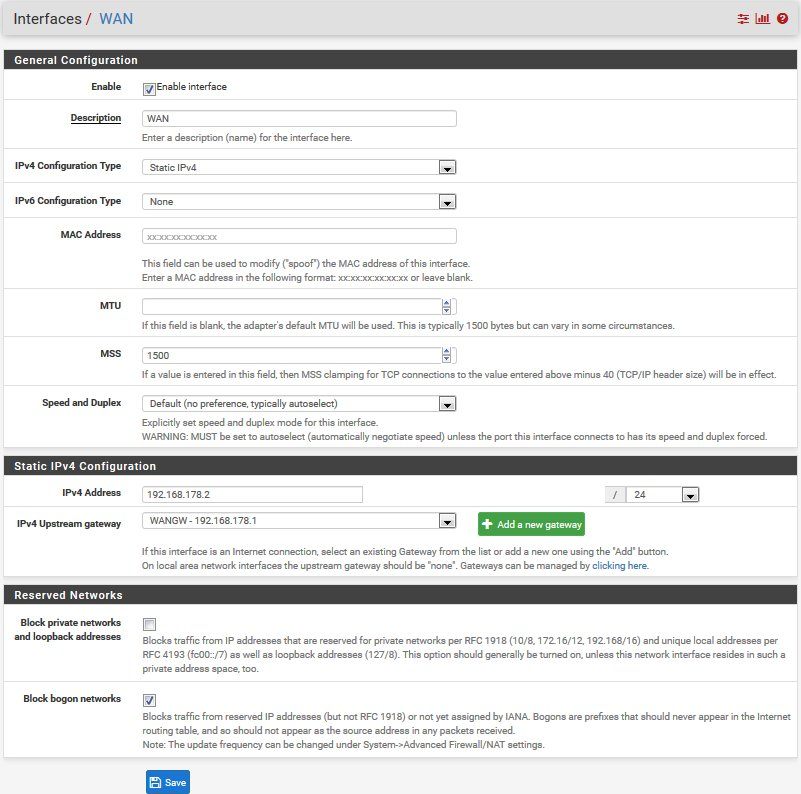

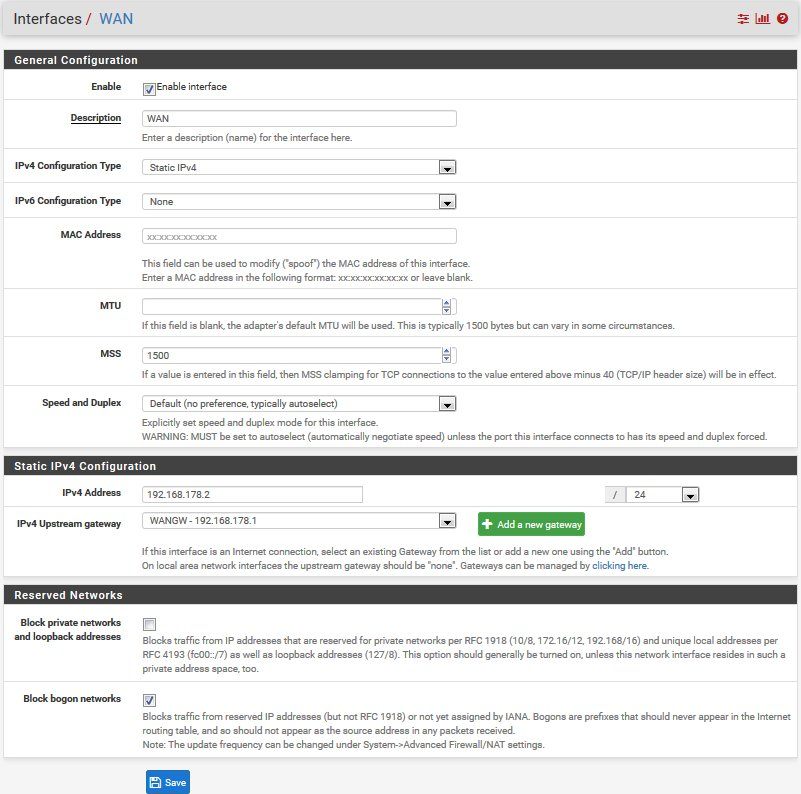

Die WAN-Schnittstelle:

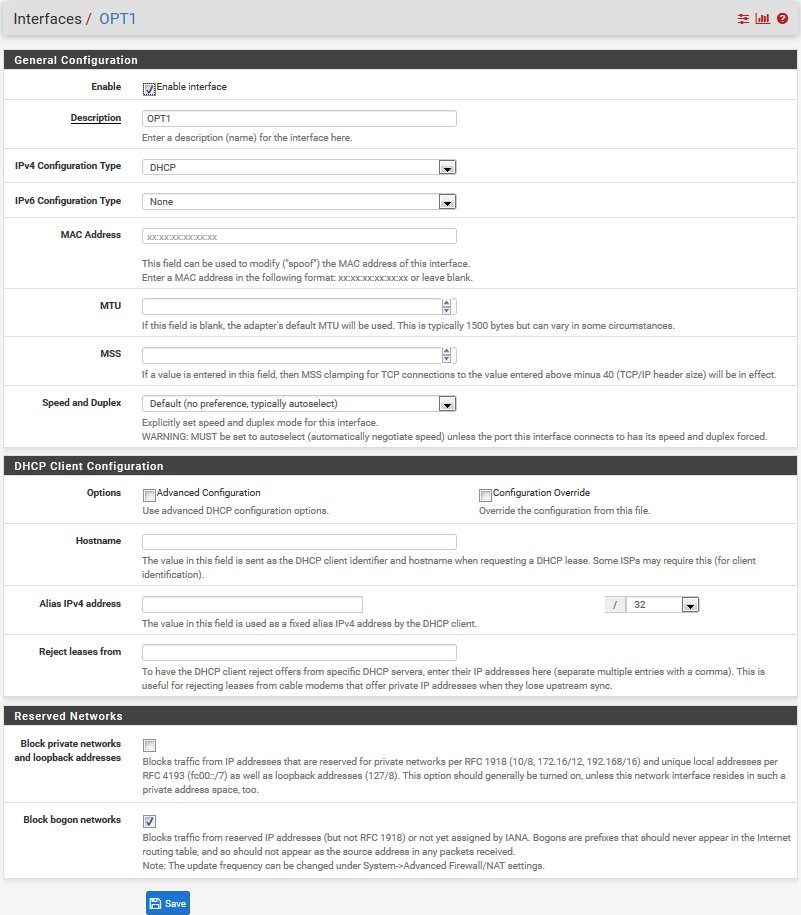

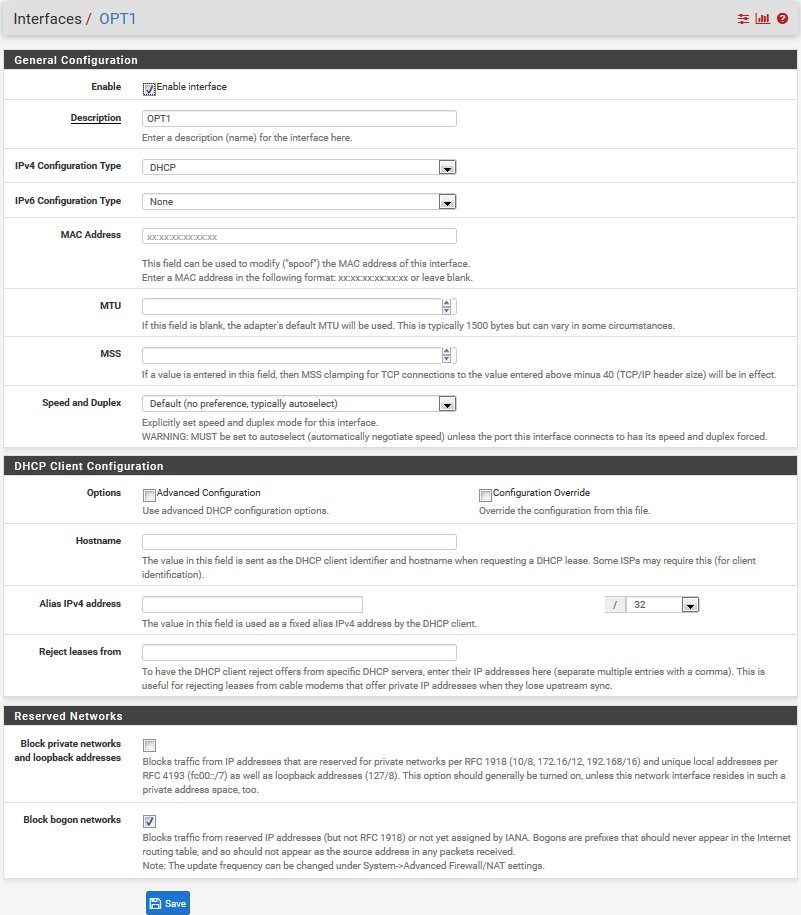

Die OPT1-Schnittstelle:

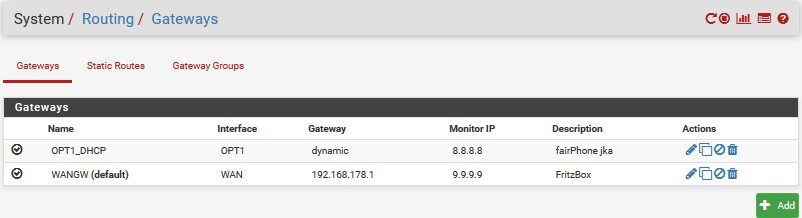

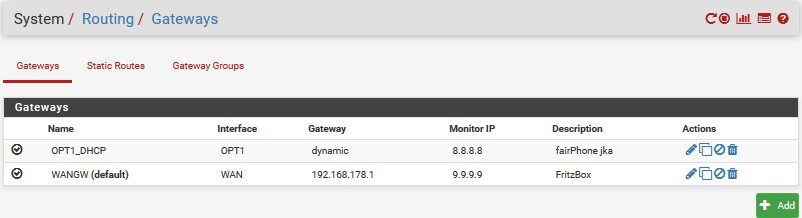

Hier die beiden Gateways...

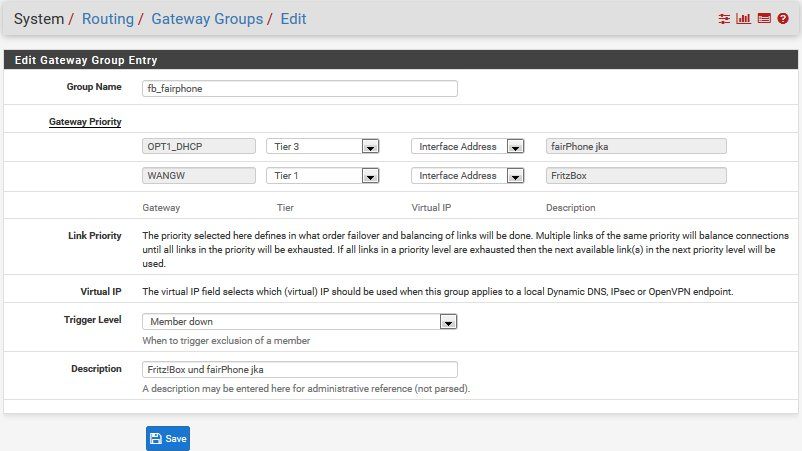

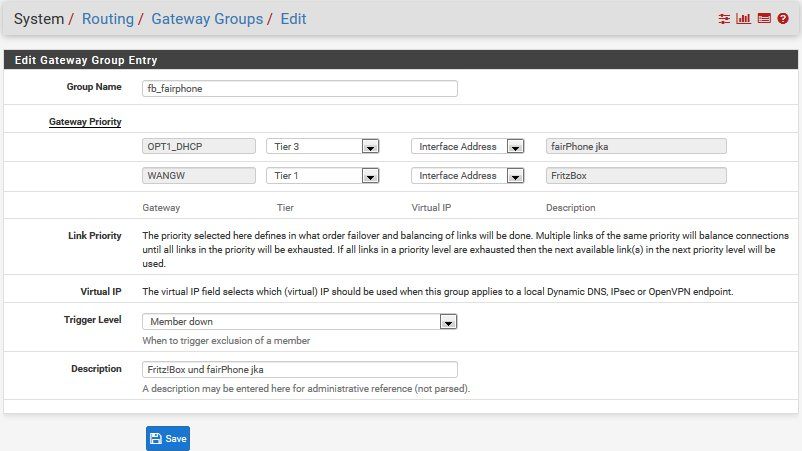

...die ich zu einer Gruppe zusammengefasst habe:

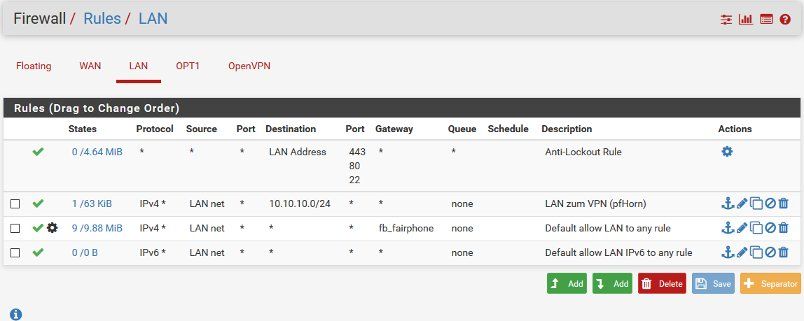

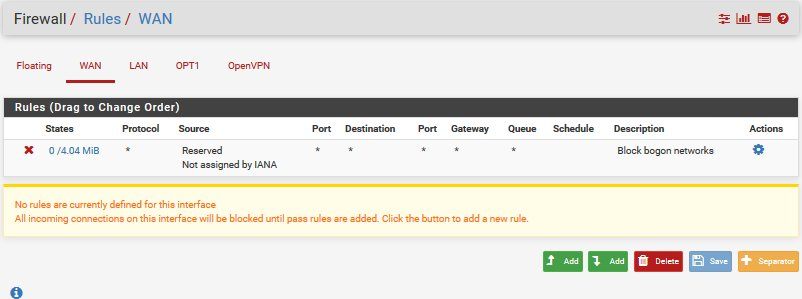

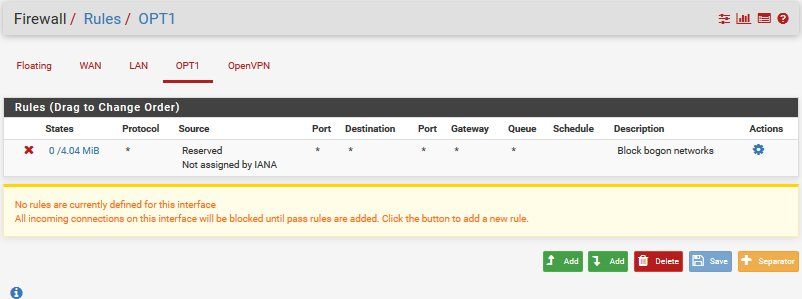

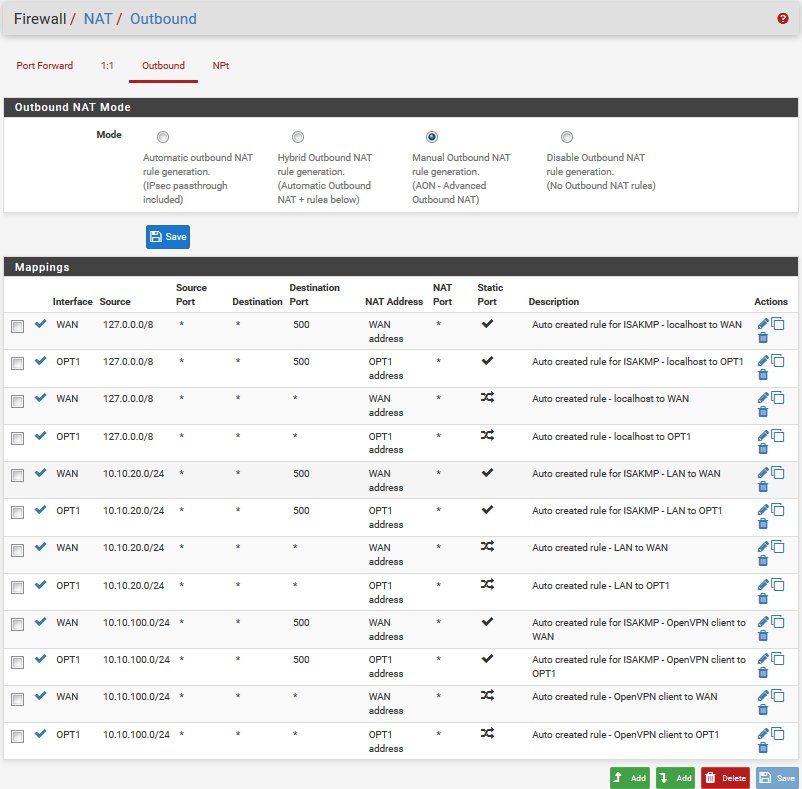

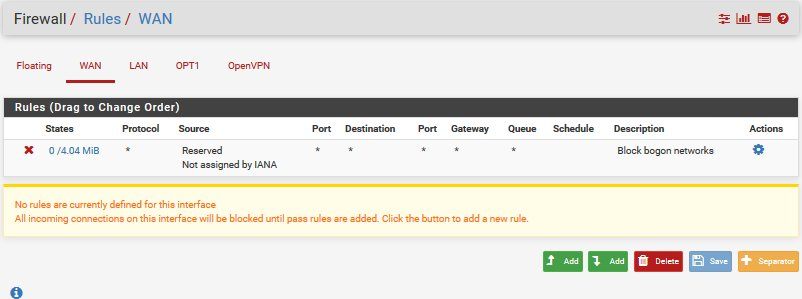

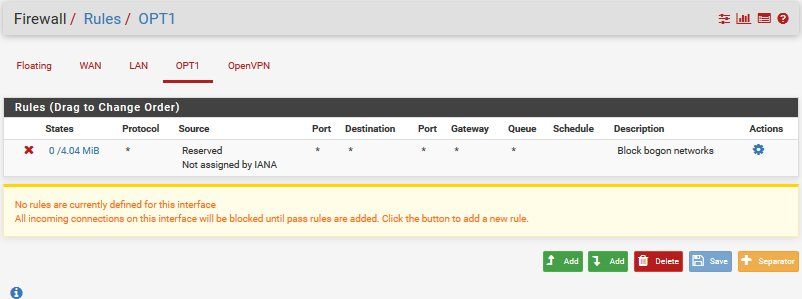

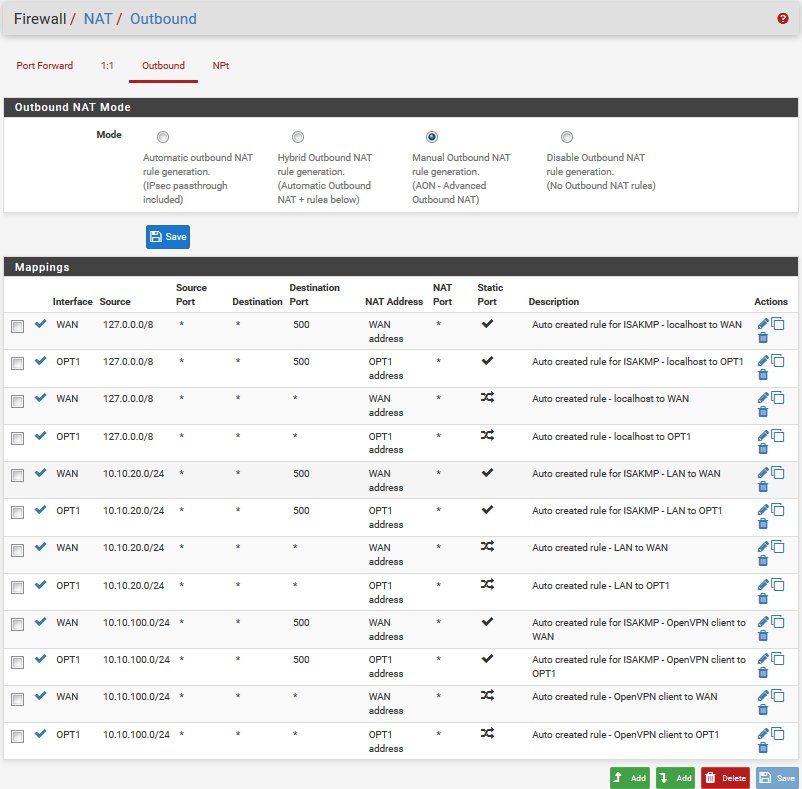

Die Firewallregeln für WAN, OPT1 und den Outbound sehen so aus:

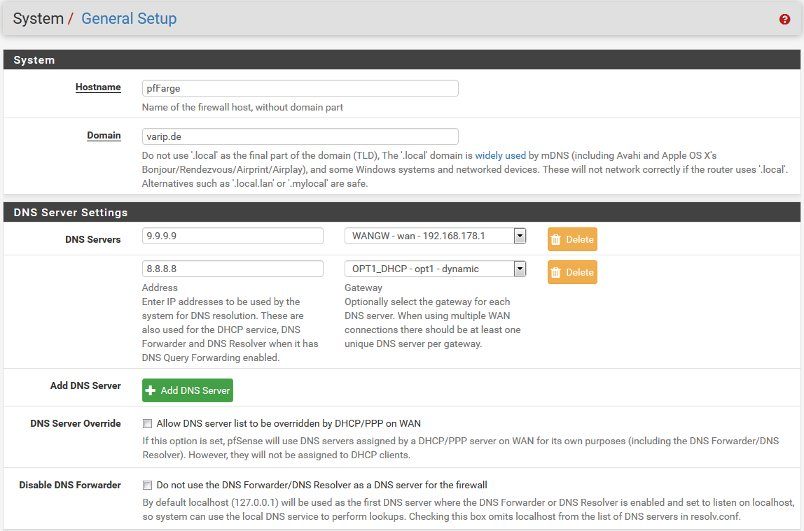

Hier zur Vollständigkeit die generellen Einstellungen, in denen ich die DNS-Server für die Schnittstellen zuweise. Die pfSense funktioniert als DNS Forwarder und verteilt die eigene IP per DHCP als DNS.

Lange Rede, kurzer Sinn: Ich "komme nicht drauf" und stehe kurz davor zu behaupten, dass es sich um einen grundsätzlichen Bug handelt. Es funktioniert alles perfekt, man muss lediglich das Gateway manuell umstellen...

Gruß,

Jörg

ich versuche, eine pfSense mit MultiWAN in Betrieb zu nehmen. Gegeben ist folgendes Szenario:

- WAN hängt an einer Fritz!Box. Dort hat sie die IP-Adresse 192.168.178.2/24 statisch eingetragen

- OPT1 hängt an einem iPhone. Das iPhone weist der pfSense eine IP-Adresse und ein Gateway zu

"Eigentlich" funktioniert alles perfekt. D.h., wenn ich das Gateway auf WAN stelle, bin ich über die Fritz!Box "drin". Wenn ich das Gateway auf OPT1 umstelle (1 Mausklick), bin ich über das iPhone online. Selbst der VPN-Tunnel (die pfSense läuft als OpenVPN-Client auf einen zentralen Server auf und koppelt die Netze) läuft perfekt und wandert auch brav dem Gateway hinterher - was nicht zuletzt daran liegt, dass ich die Gateway-Group als Schnittstelle im OpenVPN-Client der pfSense eingetragen habe.

Was leider Gottes noch nicht funktioniert ist das automatische Failover. Ich habe mir das so überlegt, dass die WAN-Schnittstelle als "offline" bewertet wird, wenn über diese Schnittstelle die IP-Adresse 9.9.9.9 nicht mehr erreichen kann.

Die OPT1-Schnittstelle soll als offline bewertet werden, wenn über diese Schnittstelle die IP-Adresse 8.8.8.8 nicht mehr erreichen kann.

WAN soll die 9.9.9.9 als DNS benutzen, OPT1 soll die 8.8.8.8 als DNS benutzen.

Die WAN-Schnittstelle:

Die OPT1-Schnittstelle:

Hier die beiden Gateways...

...die ich zu einer Gruppe zusammengefasst habe:

Die Firewallregeln für WAN, OPT1 und den Outbound sehen so aus:

Hier zur Vollständigkeit die generellen Einstellungen, in denen ich die DNS-Server für die Schnittstellen zuweise. Die pfSense funktioniert als DNS Forwarder und verteilt die eigene IP per DHCP als DNS.

Lange Rede, kurzer Sinn: Ich "komme nicht drauf" und stehe kurz davor zu behaupten, dass es sich um einen grundsätzlichen Bug handelt. Es funktioniert alles perfekt, man muss lediglich das Gateway manuell umstellen...

Gruß,

Jörg

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 364613

Url: https://administrator.de/forum/pfsense-multiwan-failover-bug-364613.html

Ausgedruckt am: 18.07.2025 um 04:07 Uhr

6 Kommentare

Neuester Kommentar

dass es sich um einen grundsätzlichen Bug handelt.

Nöp, ist es nicht, sowas würde btw. sehr schnell auffallen, dir fehlen einfach die Firewall Regeln die den Traffic der Gateway-Gruppe zuweistLes mal den Abschnitt "Firewall" hier

doc.pfsense.org/index.php/Multi-WAN#Firewall_Rules

Defining gateway groups is only part of the story. Traffic must be assigned to these gateways using the Gateway setting on firewall rules.

Auf deinem LAN Tab

Action: Pass

Source: Dein Lan

Sourceport: Any

Destination Any

Destport: Any

Gateway: <Deine Gateway Gruppe>

Action: Pass

Source: Dein Lan

Sourceport: Any

Destination Any

Destport: Any

Gateway: <Deine Gateway Gruppe>

Hier findest du eine wasserdicht laufende und fertige Konfig zum Abtippen:

heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

oder auch hier:

doc.pfsense.org/index.php/Multi-WAN

heise.de/ct/ausgabe/2016-24-pfSense-als-Load-Balancer-3458348.ht ...

oder auch hier:

doc.pfsense.org/index.php/Multi-WAN