Pfsense: OpenVPN-Clients erhalten gleiche IP-Adresse am Gateway

Moin moin,

ich habe ein Paket bei einem VPN-Anbieter gebucht, welcher - wie nun einmal üblich - mehrere Server bereitstellt. Es ist mir erlaubt, dass ich zu jedem Server eine aktive Verbindung aufbaue und so kam ich auf den Plan folgendes in pfsense einzurichten:

Ich stecke vier kleine /29er Netze ab und lasse jedes Netz auf einen speziellen Server zeigen, indem ich vier OpenVPN-Clients einrichte und über eine Firewall-Regel dann je nach Source auf das korrekte Gateway leite. Ich wurde auf folgenden Link aufmerksam gemacht, welcher dies für einen anderen VPN-Anbieter beschriebt. Die Beschreibung scheint nicht mehr top aktuell zu sein, erfüllt jedoch seien Zweck: retropixels.org/blog/use-pfsense-to-selectively-route-through-a- ...

Nun zu meinem Problem. Richtige ich einen OpenVPN-Client ein, dann klappt es super. Jeden Client, welche ich per IP auf das jeweilige Netz umstelle, geht durch das VPN.

Richtige ich jedoch einen zweiten Client ein, dann beginnt das Problem: Offenbar bekommen beide Gateways die selbe IP zugewiesen und blockieren sich dadurch gegenseitig. Sobald ich den zweiten Client aktiviere, geht auf der zuvor funktionierende nicht mehr. Mir wurde schon einmal als Tipp Virtual IP Addresses genannt, hier lese ich mich nun ein - ob dies eine Lösung sein kann, weiß ich leider noch nicht.

Die Frage ist nun, ob man dieses Problem irgendwie beheben kann? Auf Wunsch können natürlich noch andere Konfigurationen bereitgestellt werden.

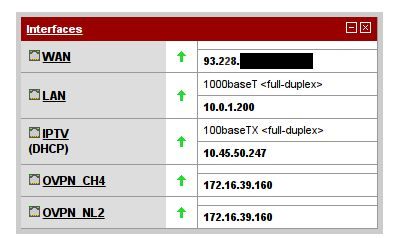

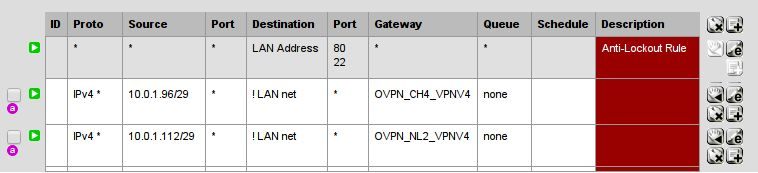

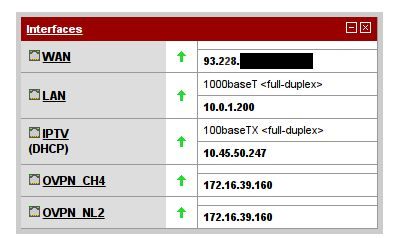

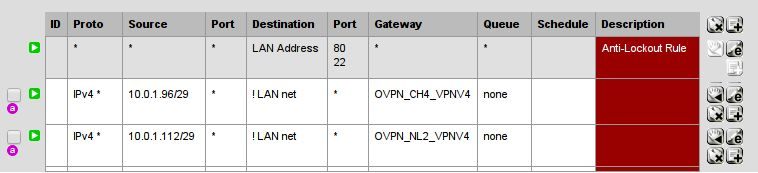

Nachtrag: Ein Screenshot für orcape zur besseren Verdeutlichung was ich mit den /29er Netzen meine.

ich habe ein Paket bei einem VPN-Anbieter gebucht, welcher - wie nun einmal üblich - mehrere Server bereitstellt. Es ist mir erlaubt, dass ich zu jedem Server eine aktive Verbindung aufbaue und so kam ich auf den Plan folgendes in pfsense einzurichten:

Ich stecke vier kleine /29er Netze ab und lasse jedes Netz auf einen speziellen Server zeigen, indem ich vier OpenVPN-Clients einrichte und über eine Firewall-Regel dann je nach Source auf das korrekte Gateway leite. Ich wurde auf folgenden Link aufmerksam gemacht, welcher dies für einen anderen VPN-Anbieter beschriebt. Die Beschreibung scheint nicht mehr top aktuell zu sein, erfüllt jedoch seien Zweck: retropixels.org/blog/use-pfsense-to-selectively-route-through-a- ...

Nun zu meinem Problem. Richtige ich einen OpenVPN-Client ein, dann klappt es super. Jeden Client, welche ich per IP auf das jeweilige Netz umstelle, geht durch das VPN.

Richtige ich jedoch einen zweiten Client ein, dann beginnt das Problem: Offenbar bekommen beide Gateways die selbe IP zugewiesen und blockieren sich dadurch gegenseitig. Sobald ich den zweiten Client aktiviere, geht auf der zuvor funktionierende nicht mehr. Mir wurde schon einmal als Tipp Virtual IP Addresses genannt, hier lese ich mich nun ein - ob dies eine Lösung sein kann, weiß ich leider noch nicht.

Die Frage ist nun, ob man dieses Problem irgendwie beheben kann? Auf Wunsch können natürlich noch andere Konfigurationen bereitgestellt werden.

Nachtrag: Ein Screenshot für orcape zur besseren Verdeutlichung was ich mit den /29er Netzen meine.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 267712

Url: https://administrator.de/forum/pfsense-openvpn-clients-erhalten-gleiche-ip-adresse-am-gateway-267712.html

Ausgedruckt am: 21.07.2025 um 06:07 Uhr

10 Kommentare

Neuester Kommentar

Hi,

.

.

Interface für alle VPN-Clients ist das WAN-Interface, oder hast Du mehrere IP's vom DSL-Provider erhalten.

Hier im Forum gibt es einige Tutorials, das Thema betreffend. Einfach mal die Suchfunktion nutzen.

Gruß orcape

Ich stecke vier kleine /29er Netze ab und lasse jedes Netz auf einen speziellen Server zeigen, indem ich vier OpenVPN-Clients einrichte und über eine Firewall-Regel dann je nach Source auf das korrekte Gateway leite.

..kann ich nicht wirklich nachvollziehen, was Du da treibst.Interface für alle VPN-Clients ist das WAN-Interface, oder hast Du mehrere IP's vom DSL-Provider erhalten.

Hier im Forum gibt es einige Tutorials, das Thema betreffend. Einfach mal die Suchfunktion nutzen.

Gruß orcape

Das hiesige Tutorial zu dem Thema hast du gelesen ??:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Hallo zusammen,

ist das immer noch die selbe Frage die Du auch schon im pfSense Forum zweimal

gestellt hast?

OpenVPN-Clients erhalten gleiche IP-Adresse am Gateway

OpenVPN gateways will get the same IP address and interfere with each other.

Gruß

Dobby

ist das immer noch die selbe Frage die Du auch schon im pfSense Forum zweimal

gestellt hast?

OpenVPN-Clients erhalten gleiche IP-Adresse am Gateway

OpenVPN gateways will get the same IP address and interfere with each other.

Gruß

Dobby

Servus,

zwei Hinweise:

-) ev. ist es vom VPN-Anbieter so gewollt (eher unwahrscheinlich)?

-) ist bei mir nachvollziehbar, wenn ich mit demselben Zertifikat von PC und Laptop eine Verbindung zu einem meiner Netze herstelle.

Ev. hilft:

doc.pfsense.org/index.php/Why_do_my_OpenVPN_clients_all_get_the_ ...

Grüße, Stefan

zwei Hinweise:

-) ev. ist es vom VPN-Anbieter so gewollt (eher unwahrscheinlich)?

-) ist bei mir nachvollziehbar, wenn ich mit demselben Zertifikat von PC und Laptop eine Verbindung zu einem meiner Netze herstelle.

Ev. hilft:

doc.pfsense.org/index.php/Why_do_my_OpenVPN_clients_all_get_the_ ...

Grüße, Stefan

Du solltest nach der OpenVPN-Clienteinrichtung keine zusätzlichen Interfaces für OpenVPN unter Interfaces: Assign network ports einrichten.

Die OpenVPN-Verbindungen laufen über die WAN-Verbindung, jede OpenVPN-Instanz benötigt eine Rule auf dem WAN-Interface.

Die Rules vom LAN ausgehend zum OpenVPN und unter Firewall-Rules OpenVPN dann die eingehenden Rules für jede VPN-Verbindung einrichten (falls notwendig).

Gruß orcape

Die OpenVPN-Verbindungen laufen über die WAN-Verbindung, jede OpenVPN-Instanz benötigt eine Rule auf dem WAN-Interface.

Die Rules vom LAN ausgehend zum OpenVPN und unter Firewall-Rules OpenVPN dann die eingehenden Rules für jede VPN-Verbindung einrichten (falls notwendig).

Gruß orcape

Problem liegt eher daran, dass ich vom VPN-Server ein route-gateway gepusht bekomme, welches bei jedem openvpn-client identisch ist.

Beim ersten VPN-Client kann pfsense entsprechende Routen korrekt setzen, beim zweiten gibt es dann aber einen entsprechenden Fehler, dass für dieses Gateway schon eine Route existiert.

Das erklärt zumindest Deine Probleme und vom Provider ist das wohl auch nicht so gedacht, wie Du das umsetzen willst.Beim ersten VPN-Client kann pfsense entsprechende Routen korrekt setzen, beim zweiten gibt es dann aber einen entsprechenden Fehler, dass für dieses Gateway schon eine Route existiert.

Du bist nun mal von der Konfiguration des Server abhängig, die sich wohl auch nicht ändern lässt.

Da hilft wohl nur ein Gespräch mit dem Support.

Gruß orcape