PfSense Port Forwarding - Problem

Liebes Forum!

Ich kämpfe seit Tagen mit einem Port Forwarding auf meiner pfSense zu meiner Visualisierung auf einem Smart Home Server.

(Hintergrund: leider hat der Smart Home Server ein Problem und der offizielle Support will das Checken. Daher brauche ich kurzfristig einen Zugang für die mittels Port Forwarding. Wird danach wieder geschlossen aus Sicherheitsgründen).

Setup:

- Wan2 ist bei mit das Default Gateway

- Verbunden Pfsense mit einem Dovado Pro Router der im Bridge Modus läuft (=Nat deaktiviert auf dem Dovado Pro)

-- Verbindung geht übe LTE und klappt einwandfrei

- Freigeben muss ich den Smart Home Server aus dem Vlan40 mit der IP 10.226.40.10 und nur den Port 80 mit dem Protokoll TCP/UDP

- Da ich keine statische IP von dem ISP bekomme, nutze ich das DNS Service des Smart Home Anbieters

Ich bin nach mehreren Tutorials vorgegangen (zB hubpages.com/technology/Port-Forwarding-in-pfSense-How-to-Config ..)

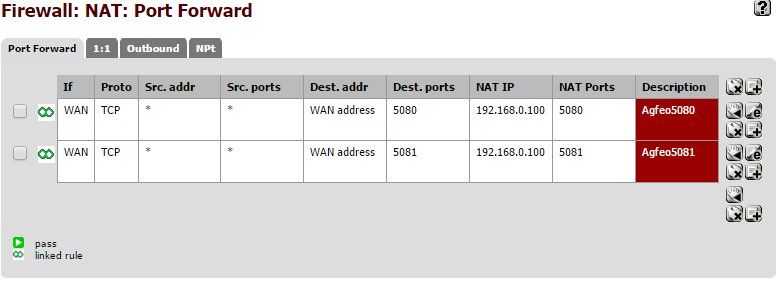

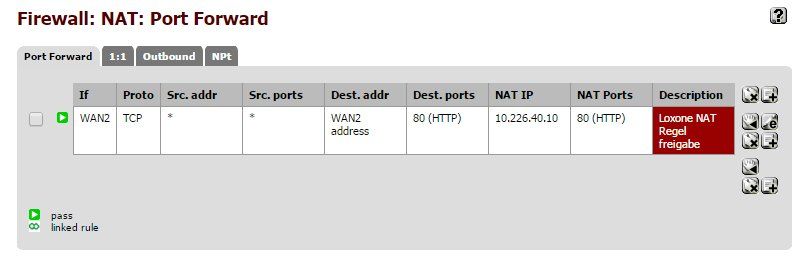

Also habe ich unter den NAT Regeln das hier freigegeben:

If Proto Src. addr Src. ports Dest. addr Dest. ports NAT IP NAT Ports

WAN2 TCP/UDP * * WAN2 address 80 (HTTP) 10.226.40.10 80 (HTTP)

Wenn ich nun teste ob der Port offen ist (zB mit dem Heise Tool) ist der Port immer zu bzw auch ein aufrufen der DNS Adresse bringt dann nicht viel.

Nun stehe ich an, wo ich den Fehler suchen sollte. Eine Vermutung wären die Regeln für das Vlan40 (bzw. den Smart Home Server). Da wäre ich mir aber unsicher, was ich freigeben sollte. Würde euch das Firewall Log für das Vlan 40 helfen? (denn da sind hunderte geblockte Regeln angeführt - oder hängt das nicht zusammen mit meinem Port Forwarding Problem?

Vielen Dank noizede

Ich kämpfe seit Tagen mit einem Port Forwarding auf meiner pfSense zu meiner Visualisierung auf einem Smart Home Server.

(Hintergrund: leider hat der Smart Home Server ein Problem und der offizielle Support will das Checken. Daher brauche ich kurzfristig einen Zugang für die mittels Port Forwarding. Wird danach wieder geschlossen aus Sicherheitsgründen).

Setup:

- Wan2 ist bei mit das Default Gateway

- Verbunden Pfsense mit einem Dovado Pro Router der im Bridge Modus läuft (=Nat deaktiviert auf dem Dovado Pro)

-- Verbindung geht übe LTE und klappt einwandfrei

- Freigeben muss ich den Smart Home Server aus dem Vlan40 mit der IP 10.226.40.10 und nur den Port 80 mit dem Protokoll TCP/UDP

- Da ich keine statische IP von dem ISP bekomme, nutze ich das DNS Service des Smart Home Anbieters

Ich bin nach mehreren Tutorials vorgegangen (zB hubpages.com/technology/Port-Forwarding-in-pfSense-How-to-Config ..)

Also habe ich unter den NAT Regeln das hier freigegeben:

If Proto Src. addr Src. ports Dest. addr Dest. ports NAT IP NAT Ports

WAN2 TCP/UDP * * WAN2 address 80 (HTTP) 10.226.40.10 80 (HTTP)

Wenn ich nun teste ob der Port offen ist (zB mit dem Heise Tool) ist der Port immer zu bzw auch ein aufrufen der DNS Adresse bringt dann nicht viel.

Nun stehe ich an, wo ich den Fehler suchen sollte. Eine Vermutung wären die Regeln für das Vlan40 (bzw. den Smart Home Server). Da wäre ich mir aber unsicher, was ich freigeben sollte. Würde euch das Firewall Log für das Vlan 40 helfen? (denn da sind hunderte geblockte Regeln angeführt - oder hängt das nicht zusammen mit meinem Port Forwarding Problem?

Vielen Dank noizede

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 290476

Url: https://administrator.de/forum/pfsense-port-forwarding-problem-290476.html

Ausgedruckt am: 18.07.2025 um 17:07 Uhr

17 Kommentare

Neuester Kommentar

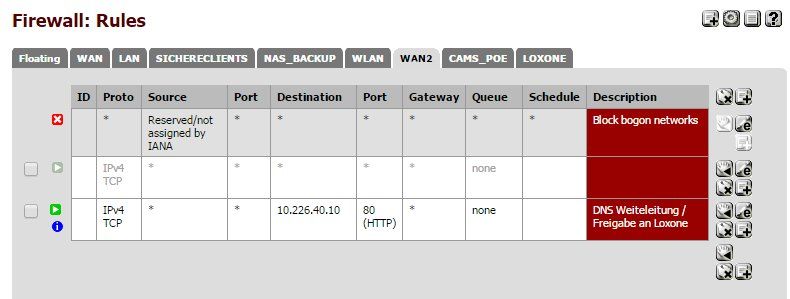

Und immer dran denken, die REIHENFOLGE zählt, d.h. wenn eine andere Block-Regel vor deiner steht welche auf das Paket zutrifft und Traffic unterbindet, wird deine Regel nicht mehr abgearbeitet.

Das Firewall-Log der PFSense ist für Debug-Zwecke wie immer dein Freund!

Gruß grexit

Das Firewall-Log der PFSense ist für Debug-Zwecke wie immer dein Freund!

Gruß grexit

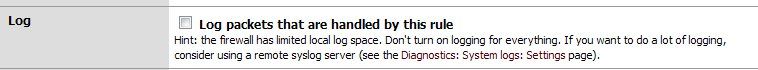

Hier interessiert eher die Quelle nicht die Destination, das sind eh alles ICMPs also nicht relevant. Schalte das Logging für deine DST-NAT Regeln ein dann siehst du ob die Pakete durchgehen, oder nimm gleich Wireshark ...

Zitat von @noizede:

@122990: Würde es sofort einschalten, wenn ich wüsste wo - sorry, finde es nicht bzw. beim googeln danach nur dass man extra Pakete installieren muss.

Quatsch.@122990: Würde es sofort einschalten, wenn ich wüsste wo - sorry, finde es nicht bzw. beim googeln danach nur dass man extra Pakete installieren muss.

Oder stehe ich auf der Leitung?

Sieht so aus , einfach die zu der NAT-Rule zugehörigen Filter-Rule bearbeiten und unten das Häkchen setzen ...

Hallo,

Und du bekommst eine Öffentliche IP mit der möglichkeit Ports an/von diese IP auch weiterzuleiten, oder ist es ein Carrier NAT und ein Portforwarding ist einfach (Technisch) nicht möglich?

Gruß,

Peter

Und du bekommst eine Öffentliche IP mit der möglichkeit Ports an/von diese IP auch weiterzuleiten, oder ist es ein Carrier NAT und ein Portforwarding ist einfach (Technisch) nicht möglich?

Wenn ich nun teste ob der Port offen ist

Testest du aus dein LAN heraus oder von ein Rechner aus dem internet?ist der Port immer zu

Kommt an deiner WAN IP überhaupt die Anfrage an (NAT deines ISP)?bzw auch ein aufrufen der DNS Adresse bringt dann nicht viel.

Mehr als eine IP wird dein DYNDNS auch nicht bringen....Stimmt die IP mit deiner WAN IP überein Welche IP teilt dein Smart Home DYNDN die denn mit?Nun stehe ich an, wo ich den Fehler suchen sollte

Kommt an deiner PFsense (WAN) deine HTTP (Port 80) oder dein Ping (ICMP) von einer anderen bekannten Öffentlicher IP überhaupt an?Gruß,

Peter

Zitat von @noizede:

Das einzige was mir auffällt: Bei mir ist das Icon bei der NAT Regel der grüne Pfeil (Pass) - bei dir dir das linked Rule...

Naja, ich hab die NAT Rule erstellt und ganz unten kann ich angeben, dass diese Einstellung sofort in eine Firewall Rule umgewandelt werden soll.Das einzige was mir auffällt: Bei mir ist das Icon bei der NAT Regel der grüne Pfeil (Pass) - bei dir dir das linked Rule...

Damit kann man Fehler vermeiden.

Lösche also die beiden FW Rules mal bei dir, gehe zurück zu den NAT Rules und wähle unten bei Filter Rule Association die passende Rule an.

Gruß

wenn ich die dynamische versuche, kommt diese nicht an

Logisch, weil Pings ein anderes Protokoll verwenden, nämlich ICMP was natürlich auf der PFSense in den Filterregeln erst auf dem WAN freigeschaltet werdenmuss, damit diese auf PINGs überhaupt antwortet!

Und so wie das aussieht machen die das nicht über DNS sondern eine Web-Redirection, ein Ping kann also nicht funktionieren.

besorg dir einen richtigen DynDNS Account wie noip.com dann klappt das gewünschte auf Anhieb !!!

Hallo,

Wird wohl nicht deine WAN IP sein sondern eine Sammel IP deines Loxone Mini Server Herstellers. Der Identifiziert die Geräte dann anhand dessen MAC und kann somit deiner App sagen wo diese zu finden ist - Externe WAN IP von deiner PFSense. Ob diese auch von anderen sachen wie ein Ping genutzt werden kann - bleibt zu prüfen. Ansonsten mal in der PFSense schauen was deine WAN IP ist und von extern ein Ping dahin absetzen. Das Log deiner PFSense wird dir sagen ob eine ICMP Anfrage kommt. Ebenso wird dir dein Log der PFSense sagen ob eine Anfrage an Port 80 am WAN kommt wenn deine APP versucht dein Mini Server anzusprechen.

Gruß,

Peter

Wird wohl nicht deine WAN IP sein sondern eine Sammel IP deines Loxone Mini Server Herstellers. Der Identifiziert die Geräte dann anhand dessen MAC und kann somit deiner App sagen wo diese zu finden ist - Externe WAN IP von deiner PFSense. Ob diese auch von anderen sachen wie ein Ping genutzt werden kann - bleibt zu prüfen. Ansonsten mal in der PFSense schauen was deine WAN IP ist und von extern ein Ping dahin absetzen. Das Log deiner PFSense wird dir sagen ob eine ICMP Anfrage kommt. Ebenso wird dir dein Log der PFSense sagen ob eine Anfrage an Port 80 am WAN kommt wenn deine APP versucht dein Mini Server anzusprechen.

da ich dynamische Adressen vom Carrier habe, kann ich keine statische IP anpingen,

?!? Verwechsle nicht deine WAN IP und die von dir vergebenen IPs in dein LAN. Das sind komplett getrennte Netze.wenn ich die dynamische versuche, kommt diese nicht an

An deiner PFSense sollte die aber akommen. Das Log dort sagt es dir.natürlich am Home Server selbst den Port 80 für Fernzugriff aktiviert

Port 80 hat nichts mit ICMP (Ping) zu tun, wird aber wohl für den WebGUI (fern)zugriff benötigt.Gruß,

Peter