Wlan DHCP IP Problem: Unify - Pfsense

Hallo liebes Forum!

Aufbauend auf meinen Thread zu Einfamilienhaus Planung (Teil2): Skizze-Aufbau bin ich nun um einiges weiter.

Das meiste läuft recht problemlos nur bei dem wlan muss ich immer wieder kämpfen. Aktuell geht es leider gar nicht mehr.

Die Endgeräte (zB Tablett oder Phone) versuchen sich mit dem Unify AP zu verbinden, aber bekommen einfach keine IP Adresse vom DHCP zugewiesen (obwohl es vor einiger Zeit noch klappt) - die PFsense logs.

Jul 18 23:34:26 dhcpd: DHCPDISCOVER from 84:38:38:f8:xx:xx (android-9158xxxx) via vr0_vlan60

Jul 18 23:34:26 dhcpd: DHCPOFFER on 10.226.60.101 to 84:38:38:xx:xx (android-9158xxxx) via vr0_vlan60

Und das wiederholt sich bei jedem Versuch.

- Im Unifiy Controller (auf einem RaspII) sehe ich die Devices unter Clients

- Am Client selbst versucht er sich zu connecten und gibt bei der IP Adresse auf

- In der Pfsense sieht man die Logfiles

- beide Geräte (AP und Pfsense) mehrmals neu gestartet

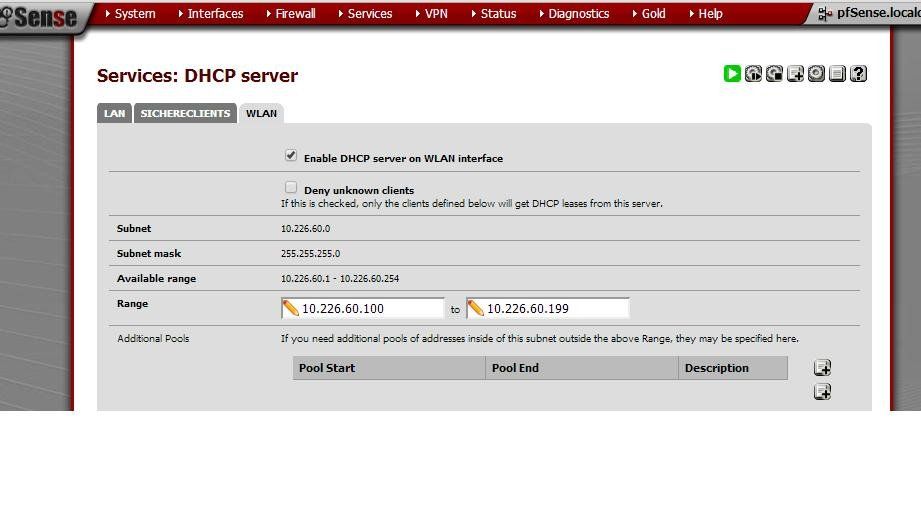

- Wlan geht über Vlan60 - das habe ich auch im Controller so eingestellt

Jetzt weiß ich nicht mehr, was ich probieren soll...

Bin für jeden Input offen

Danke und schönen Abend!

Aufbauend auf meinen Thread zu Einfamilienhaus Planung (Teil2): Skizze-Aufbau bin ich nun um einiges weiter.

Das meiste läuft recht problemlos nur bei dem wlan muss ich immer wieder kämpfen. Aktuell geht es leider gar nicht mehr.

Die Endgeräte (zB Tablett oder Phone) versuchen sich mit dem Unify AP zu verbinden, aber bekommen einfach keine IP Adresse vom DHCP zugewiesen (obwohl es vor einiger Zeit noch klappt) - die PFsense logs.

Jul 18 23:34:26 dhcpd: DHCPDISCOVER from 84:38:38:f8:xx:xx (android-9158xxxx) via vr0_vlan60

Jul 18 23:34:26 dhcpd: DHCPOFFER on 10.226.60.101 to 84:38:38:xx:xx (android-9158xxxx) via vr0_vlan60

Und das wiederholt sich bei jedem Versuch.

- Im Unifiy Controller (auf einem RaspII) sehe ich die Devices unter Clients

- Am Client selbst versucht er sich zu connecten und gibt bei der IP Adresse auf

- In der Pfsense sieht man die Logfiles

- beide Geräte (AP und Pfsense) mehrmals neu gestartet

- Wlan geht über Vlan60 - das habe ich auch im Controller so eingestellt

Jetzt weiß ich nicht mehr, was ich probieren soll...

Bin für jeden Input offen

Danke und schönen Abend!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 277737

Url: https://administrator.de/forum/wlan-dhcp-ip-problem-unify-pfsense-277737.html

Ausgedruckt am: 18.07.2025 um 17:07 Uhr

15 Kommentare

Neuester Kommentar

Du kannst am Log Output ja sehen das alles wunderbar so rennt wie es soll. Der DHCP Server bekommt vom Androiden ein DHCP Request und antwortet darauf auch brav mit einem Offer indem er ihm die IP Adresse 10.226.60.101 aus dem VLAN 60 vergibt mit einem Offer.

VLAN stimmt, IP Pool Adresse stimmt...alles ok und wie es sein soll.

Die Kardinalsfrage ist WARUM dein Android diese angebotene IP nicht annimmt. Als erste Vermutung lässt das darauf schliessen das der DHCP Offer gar nicht am Client ankommt. Denn trotz protokolltechnisch richtigem Verhalten des DHCP Servers akzeptiert der Android ja keinen DHCP Offer den der Server richtg an ihn schickt.

Warum ist dem so ??

Ggf. also kommt das DHCP Offer Paket dort gar nicht an so das der Android Client es immer und immer wieder versucht, weil er die Offer Antwort eben halt nicht bekommt.

Interessant wäre mal zu wissen ob du alternativ mal mit andern WLAN Clients wie Laptop etc. hier versucht hast und wie deren Verhalten ist. Lieder schreibst du dazu gar nichts und zwingst uns jetzt zum Raten

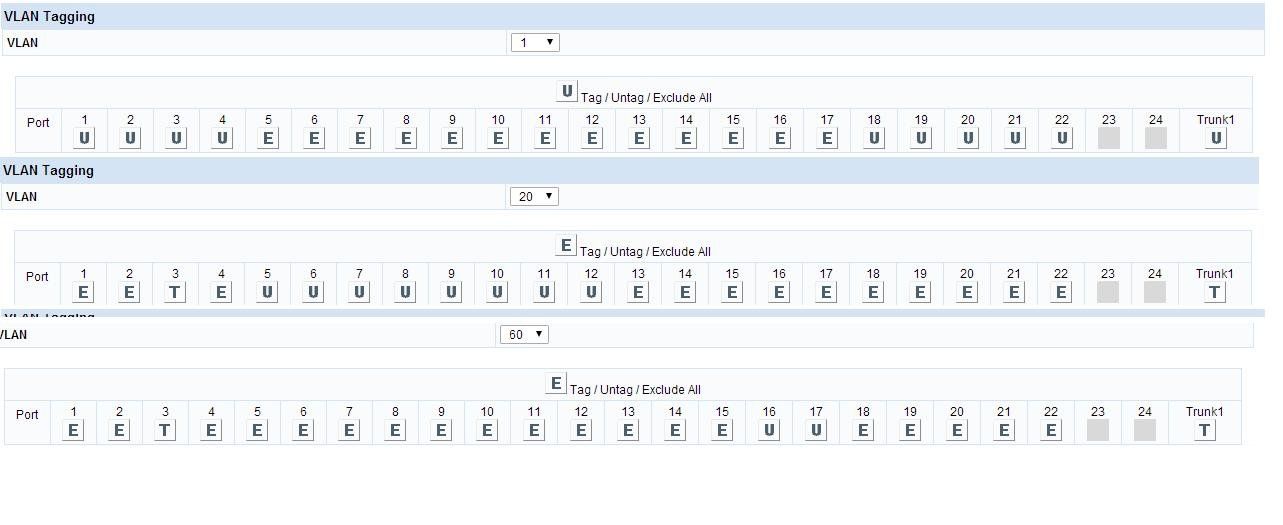

Klappt das auch nicht ist ggf, eine Fehlkonfiguration des Switchports die Ursache. Die Unify APs sind ja sicher mSSID APs und es wäre möglich das hier mit dem Tagging was nicht stimmt.

Das ist aber jetzt nur reine Spekulation... weil du hier leider keinerlei Infos lieferst.

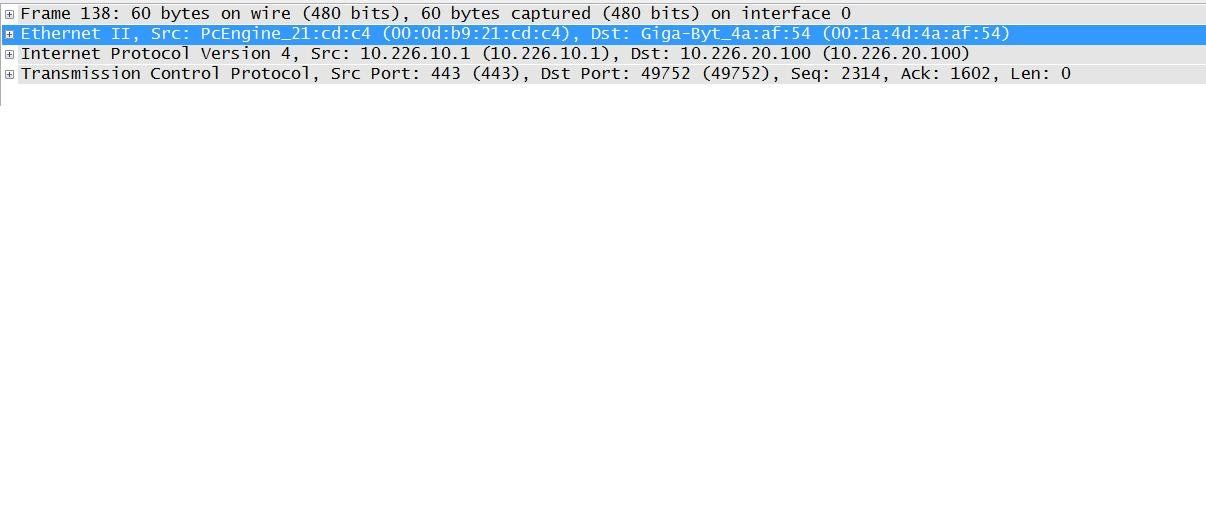

Sinnvoll wäre mal statt Android einen Laptop zu nehemn und dort einen Wireshark parallel auf dem WLAN Interface laufen zu lassen um zu sehen das auch die DHCP Offers oben wirklich am Client ankommen.

Also messen und Fakten leifern als raten und spekulieren !

VLAN stimmt, IP Pool Adresse stimmt...alles ok und wie es sein soll.

Die Kardinalsfrage ist WARUM dein Android diese angebotene IP nicht annimmt. Als erste Vermutung lässt das darauf schliessen das der DHCP Offer gar nicht am Client ankommt. Denn trotz protokolltechnisch richtigem Verhalten des DHCP Servers akzeptiert der Android ja keinen DHCP Offer den der Server richtg an ihn schickt.

Warum ist dem so ??

Ggf. also kommt das DHCP Offer Paket dort gar nicht an so das der Android Client es immer und immer wieder versucht, weil er die Offer Antwort eben halt nicht bekommt.

Interessant wäre mal zu wissen ob du alternativ mal mit andern WLAN Clients wie Laptop etc. hier versucht hast und wie deren Verhalten ist. Lieder schreibst du dazu gar nichts und zwingst uns jetzt zum Raten

Klappt das auch nicht ist ggf, eine Fehlkonfiguration des Switchports die Ursache. Die Unify APs sind ja sicher mSSID APs und es wäre möglich das hier mit dem Tagging was nicht stimmt.

Das ist aber jetzt nur reine Spekulation... weil du hier leider keinerlei Infos lieferst.

Sinnvoll wäre mal statt Android einen Laptop zu nehemn und dort einen Wireshark parallel auf dem WLAN Interface laufen zu lassen um zu sehen das auch die DHCP Offers oben wirklich am Client ankommen.

Also messen und Fakten leifern als raten und spekulieren !

Hi, ich habe jetzt länger experimentiert:

"Experimentieren" und IT passt nicht zusammen !bei Deaktivieren der Vlan ID klappt alles einwandfrei

Das bedeutet dann das dein Switch falsch konfiguriert ist und du hier vergessen hast den Port auf Tagging zu setzen für die VLAN ID 60 !Deinen Wireshark Traces zeigen leider nichts hilfreiches zu dem Thema

- Der erste Frame ist ein ARP Frame wo 10.226.60.102 nach der Mac Adresse der Station 10.226.60.1 fragt

- Der 2te Frame ist ein IPv6 Neigbor Solicitation Paket, was vollkommen uninteressant ist für die Fehlersuche hier denn du redest ja nur von IPv4 !

- Und der 3te Frame ist ein IPv6 Multicast Frame...ebenso uninteressant ?

Einzig wichtig ist hier ob deine Pakete ein VLAN Tag haben mit der VLAN ID 60 und ob auch dein Switch entsprechend so konfiguriert ist ???

Das kannst du sehen wenn dein Wireshark diese Tags anzeigt. Ggf. erfordert das einen kleinen Eintrag in die Registry sollte dein rechner eine Intel Netzwerkkarte haben:

wiki.wireshark.org/VLAN

und

wiki.wireshark.org/CaptureSetup/VLAN (--> "Special Flag Setting")

Dein Grundproblem liegt in der falschen VLAN Port Konfig an Switch und ggf. Endgeräten.

Wichtige Infos dazu erklärt dir dieses Tutorial hier im Forum:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

und anscheinend stimmt einiges nicht in meinem Setup

Davon gehen wir auch mal aus und ist sicher auch der Fall aber aufgegeben wird nur ein Brief.

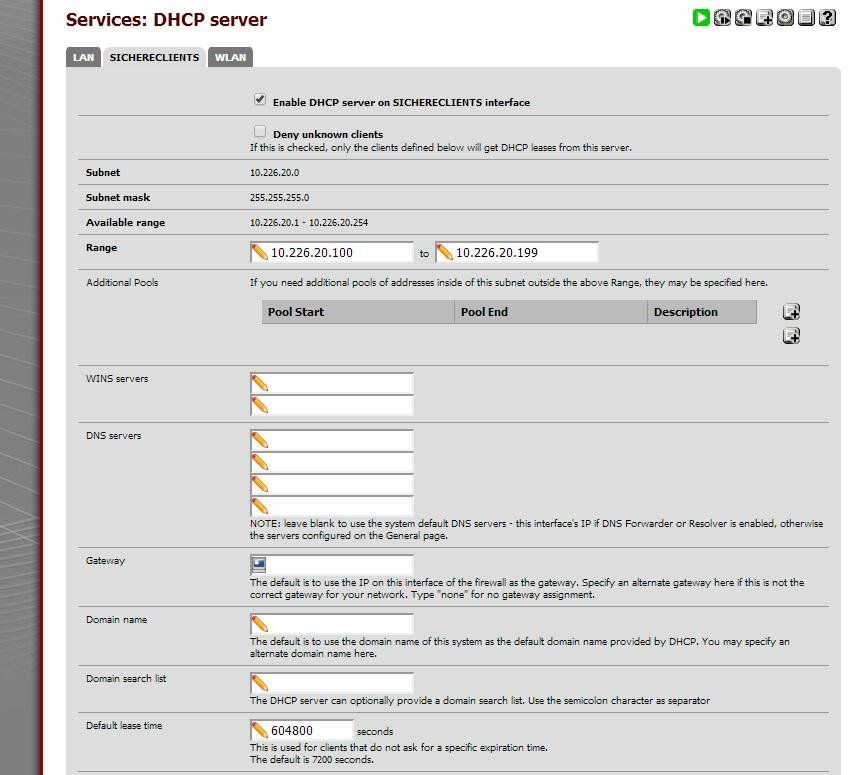

Das ist die richtige Einstellung ! Die Fehlermeldung sagt das deinen DHCP Server IP Adress Ranges sich überschneiden ! Bedneke das du zwei unterschieldiche IP Netzwerk Adressen für deine VLAN 20 und 60 benutzen musst !!

Hier hast du vermutliche einen Fehler bei der Subnetzmaske gemacht oder IP Subnetting ist ein Fremdwort für dich.

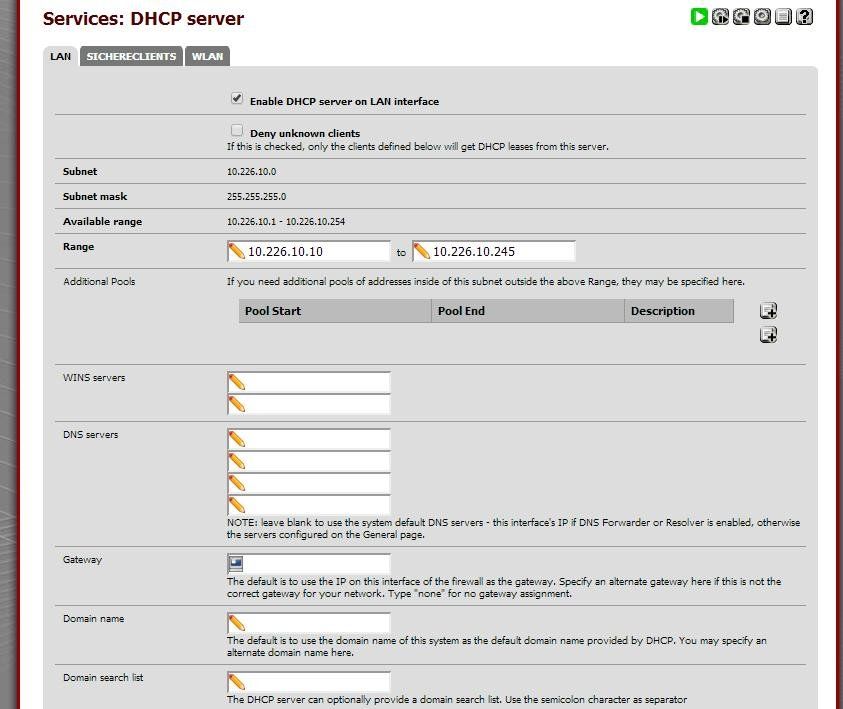

Kannst du mal einen Screenshot hier posten für die DHCP Einrichtung ?

Nochwas:

Bedenke IMMER das das native VLAN, also das Parent Interface der pfSense untagged übertragen wird !!

Wenn du also am vr0 Parent Interface dein VLAN 60 IP hast und an vr0_vlan20 dann kann die pfSense VLAN 60 nur untagged schicken.

Ist dein Switchport aber tagged für beide VLANs können VLAN 60 Ports niemals zueinander kommen da der eine tagged kommt (Switch) der andere aber untagged ist (pfSense)

2 Optionen lösen das:

- 1.) Du setzt auch ein 2tes vlan Interface vlan 60 auf dem vr0 Interface auf und hast dann beide getagged

- 2.) Du konfigurierst am Switchport der tagged zur pfSense geht das native VLAN auf 60 so das VLAN 60 Taffic untagged an der pfSense ankommt.

Leide rist nicht ganz klar wie du das gelöst hast ?!

Ist da ein Fehler bei mit im Vlan/DHCP Setup?

Ja, ganz sicher !Du müsstest mal einen Screenshot hier posten deines Port Settings und DHCP Settings für beide VLANs 20 und 60.

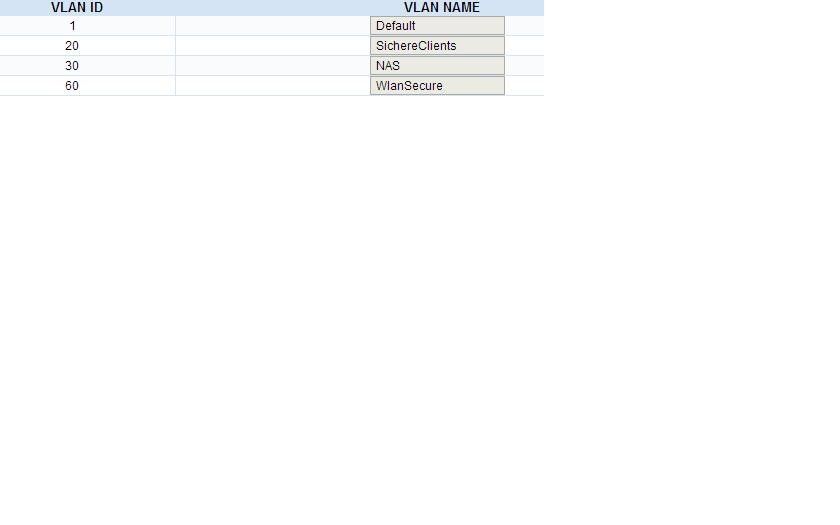

Pfsense hängt am Port 3 (wo vlan 20 und 60 tagged ist)

Da ist vermutlich der Fehler ! Switch tagged beide VLANs auf der pfSense ist aber ein direkt auf dem Parent Interface und damit dann untagged ?!Dem DHCP Fehler von oben da ich glaube ich habe einen Setup Fehler in der pfsense mit der Zuweis zu den Adressen

Yepp das ist so ! Checke die Ranges...Screenshot !

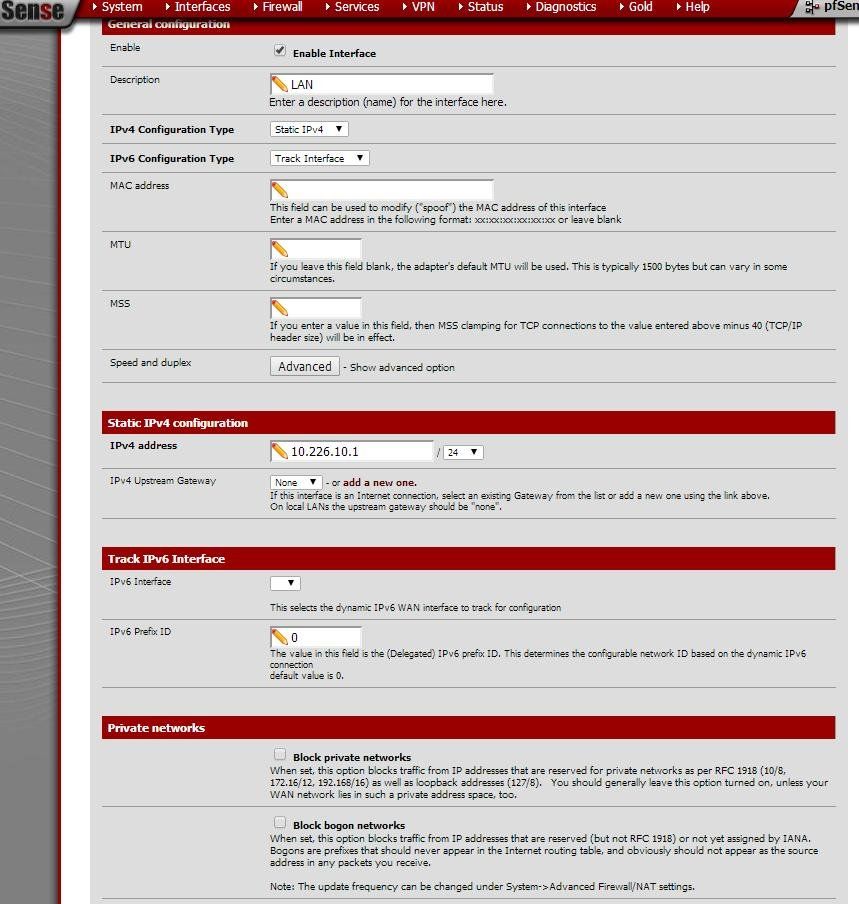

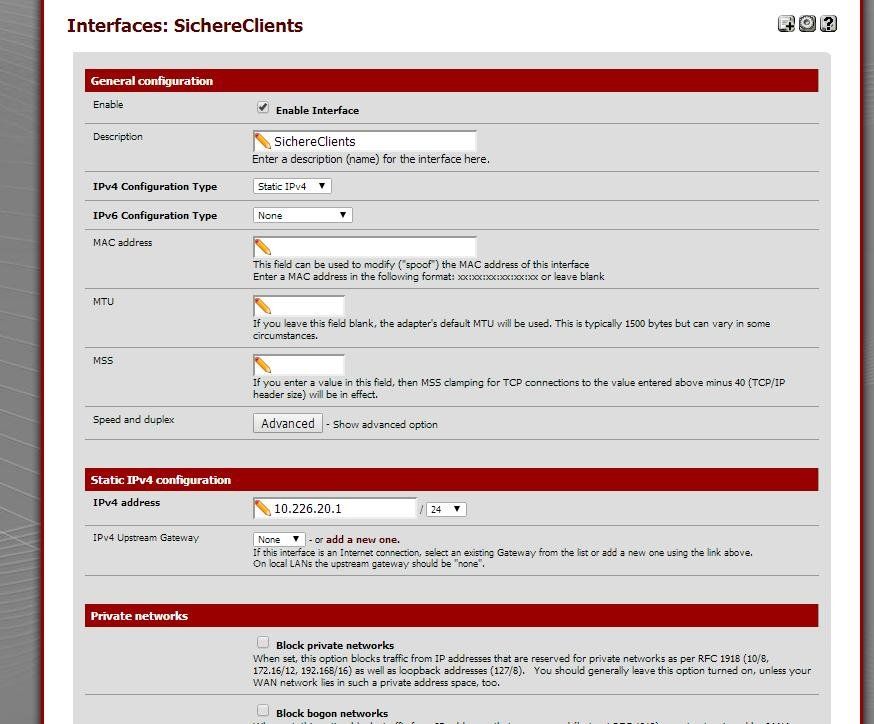

Soweit ist alles richtig bei dir !

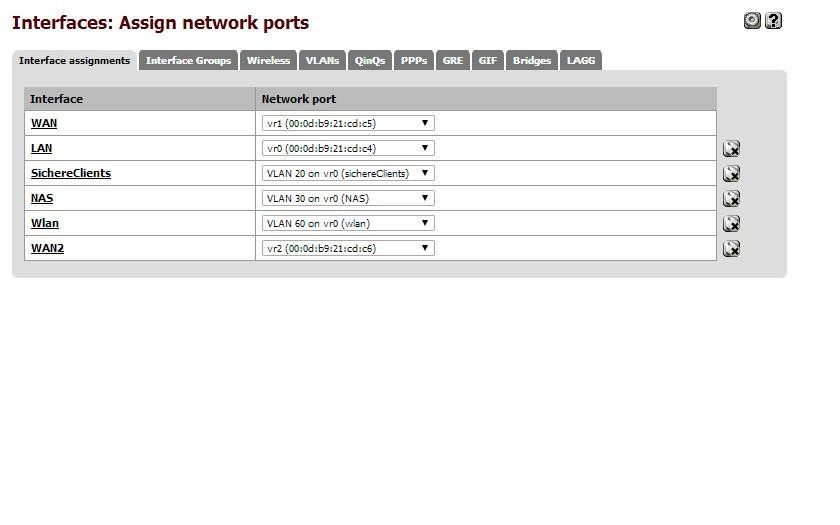

Die Management IP Adresse des HP Swicthes liegt immer im Default VLAN 1 das entspricht dem LAN Interface bei dir also dem vr0 Interface an der pfsense was das Parent Interface deiner VLANs 20, 30 und 60 ist.

Willst du das management des Switches in ein anderes VLAN legen, dann musst du ihm das in der Konfig auch sagen und ihm dann auch eine entsprechende IP Adresse in diesem VLAN verpassen. Erst dann kann er über den tagged Port kommunizieren.

Nicht alle Switches lassen es aber zu die Management IP in ein anderes VLAN als das Default VLAN 1 zu legen.

Vermutlich ist das bei deiner HP Billiggurke auch so,

Ansonsten ist soweit alles richtig.

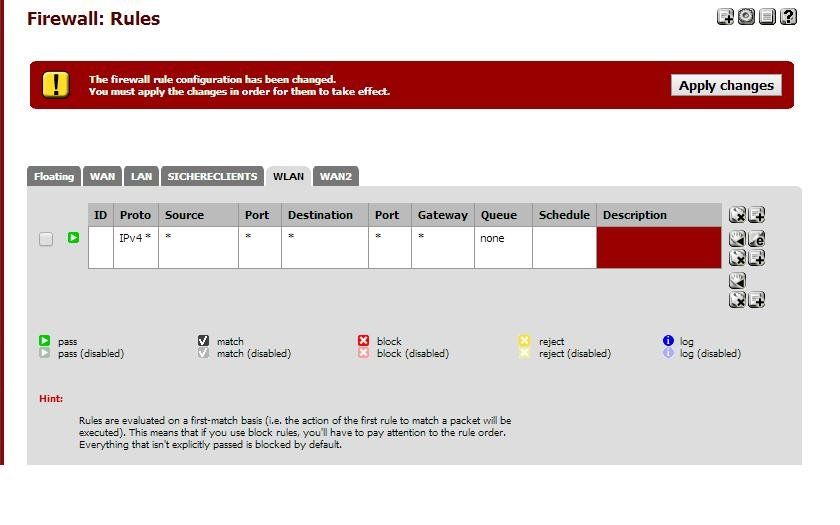

Ganz wichtig sind hier noch die Firewall Regeln !! auf den Ports WLAN und Sichere Clients !!!

Diese VLANs haben ja separate Firewall Regeln auf den Ports und wenn du die NICHT customized hast, dann blockiert die Firewall per Default ALLES hier an dem Port. Wie es eben für eine Firewall üblich ist !!

Hast du das angepasst das hier Traffic passieren kann. Sinnvoll ist erstmal eine any zu any Regel wie auch auf dem LAN Port.

Leider fehlt hier der Screenshot dazu.

Das kann eigentlich nur noch das einzige Problem sein, denn der Rest ist alles sauber und korrekt so !

Die Management IP Adresse des HP Swicthes liegt immer im Default VLAN 1 das entspricht dem LAN Interface bei dir also dem vr0 Interface an der pfsense was das Parent Interface deiner VLANs 20, 30 und 60 ist.

Willst du das management des Switches in ein anderes VLAN legen, dann musst du ihm das in der Konfig auch sagen und ihm dann auch eine entsprechende IP Adresse in diesem VLAN verpassen. Erst dann kann er über den tagged Port kommunizieren.

Nicht alle Switches lassen es aber zu die Management IP in ein anderes VLAN als das Default VLAN 1 zu legen.

Vermutlich ist das bei deiner HP Billiggurke auch so,

Ansonsten ist soweit alles richtig.

- Port 3 des Switches ist dein tagged Uplink der auf die pfSense auch den LAN Port vr0 gesteckt wird.

- Damit liegen dann VLAN 20 und 60 auch an der pfSense

Ganz wichtig sind hier noch die Firewall Regeln !! auf den Ports WLAN und Sichere Clients !!!

Diese VLANs haben ja separate Firewall Regeln auf den Ports und wenn du die NICHT customized hast, dann blockiert die Firewall per Default ALLES hier an dem Port. Wie es eben für eine Firewall üblich ist !!

Hast du das angepasst das hier Traffic passieren kann. Sinnvoll ist erstmal eine any zu any Regel wie auch auf dem LAN Port.

Leider fehlt hier der Screenshot dazu.

Das kann eigentlich nur noch das einzige Problem sein, denn der Rest ist alles sauber und korrekt so !

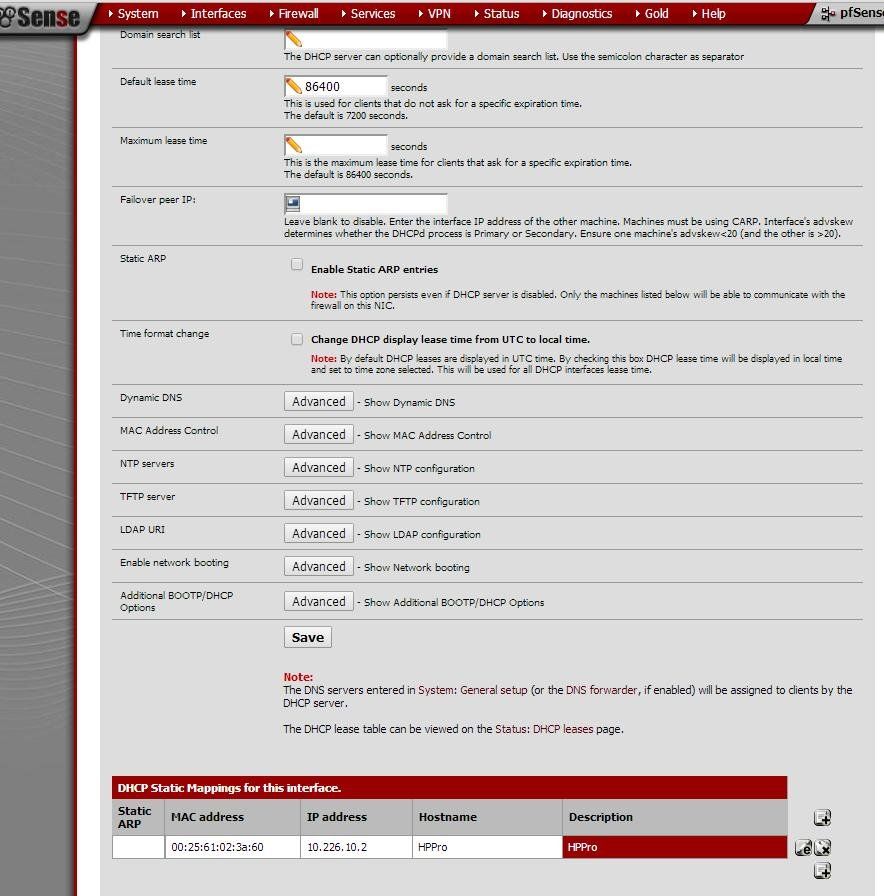

die Einstellung für den HP ist soweit okay mit dem 10.226.10.2 über das IP Nailing auf der PFsense (und ja will es im Vlan 1 lassen

Ist absolut OK !Über das pfSense Menü Diagnostics --> Ping kannst du immer die Connectivity checken und die Management IP des Switches anpingen !

Klappt das ist alles gut !

ich muss dann die Firewall Regel erstellen das alle anderen Vlans nicht auf Vlan 1 zugreifen dürfen? Sonst können ja alle Devices auf die Pfsense und den Switch zugreifen

Das kannst du später machen wenn alles funktioniert !!Um dir das Leben und Troubleshooting jetzt nicht mit Firewall Regeln unnötig zu erschweren solltest erstmal sehen das die Kommunikation über alle VLANs die angeschlossen sind soweit wie gewünscht funktioniert.

Dazu trägst du erstmal ein pass ,jeweiliges Subnetz --> any in die Regeln ein pro Interface (außer WAN natürlich) also das du sämtlichen IP Traffic aus dem jeweiligen Interface (Firewll --> Rules) Segment nach überall erlaubst.

Dazu wird die Firewall erstmal zum transparenten Router.

Jetzt testest du die IP Adressvergabe per DHCP so das du im jeweiligen VLAN auch die richtigen IPs bekommst und alles pingen kannst.

Erst wenn das alles sauber funktioniert ziehst du die Access Listen (Firewall regeln) so zu das nur das erlaubt ist was du erlauben willst.

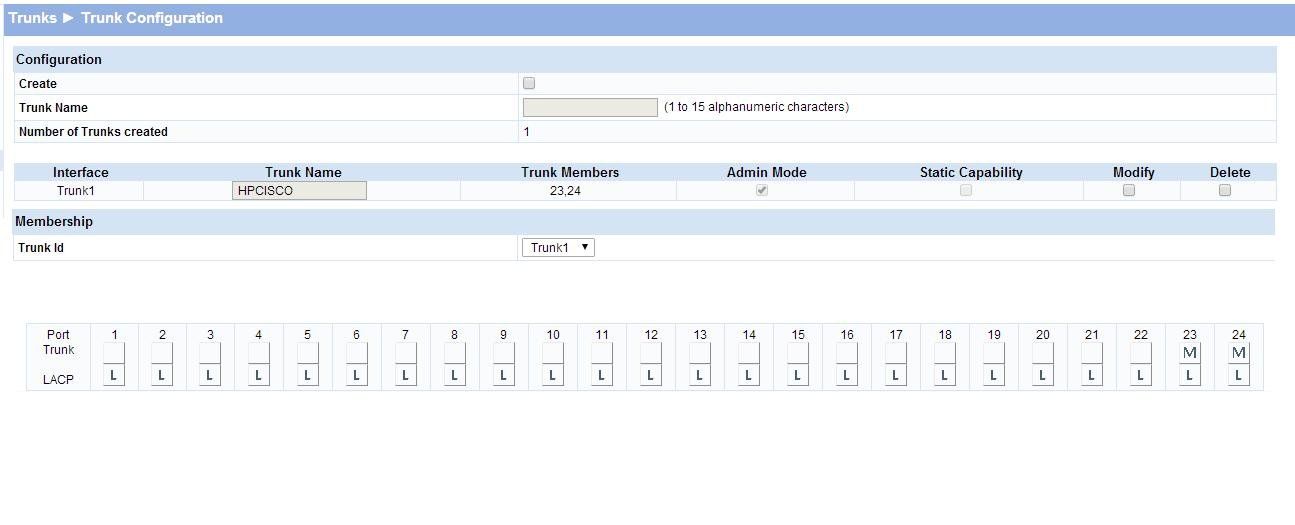

wenn ich nun den Cisco Switch dazu nehme

WAS ist das für ein Switch ? Die Catalyst Serie mit IOS oder die Billigschiene von denen mit SF oder SG Modellen (Web Smart) ?dann kann ich den wieder auf der Pfsense mit 10.226.10.3 als DHCP definieren über seine MAC Adresse

Du meinst die Management IP Adresse dieses Switches, richtg ??Ja auch die liegt im Default VLAN 1 und kannst du übers DHCP Nailing auf der pfSense fest vergeben wie bei der HP Gurke.

Check dann wieder ob du von der pfSense (Diagnostics -> Ping) beide Management IPs im VLAN 1 pingen kannst !!

am Cisco selbst dann einfach DCHP aktivieren

Ja, bei den SF, SG Billigmodellen ist das Default. Bei den Catalys Modellen definiert du am VLAN 1 Interface ip address dhcpdann das LAG einstellen auf den Ports 23 und 24

Richtig !Wie das auf dem Cisco genau geht kannst du in diesem Tutorial sowohl für die SF, SG Modelle als auch für die IOS Modelle Schritt für Schritt ablesen:

Netzwerk Management Server mit Raspberry Pi

dann anschließen am HP auf den Ports 23 und 24

Auch richtig !Kleiner Tip: Vielleicht hängst du erstmal HP und Cisco mit einem einzelnen tagged Uplink zusammen um die generelle Connectivity und Kommunikation mit der pfSense grundlegend zu testen.

Dann erst konfigurierst du den 2ten Trunklink dazu.

Damit kannst du dir dann sicher sein das es wenn es nicht funktionieren sollte einzig nur an deiner Trunk Konfig liegt und musst nicht an 2 Fronten suchen

dann Vlan 70 anlegen in der PFsense und auf dem Cisco

70 hatten wir ja nich gar nicht... Ja richtig wenn außer 20, 30 und 60 dann noch 70 dazukommt musst du...- das VLAN auf beiden Switches hinzufügen

- das VLAN tagged auf beiden Uplink Ports der Switches hinzufügen

- das VLAN tagged auf dem Uplink Port 3 zur pfSense hinzufügen

- das VLAN als weiteren Port zum Parent Interface vr0 auf der pfSense hinzufügen.

- IP Adresse auf diesem pfSense Port und ggf. DHCP Server wenn gewünscht hinzufügen

- Wichtig: Firewall Regeln für diese VLAN 70 Interface anpassen auf der pfSense !!!

Vlan70 sind die IPCams, die nur wegen POE auf dem Cisco liegen, aber der HP muss das Vlan auch haben um es mitzubekommen, gell?

Ja, denn die pfSense hängt ja am HP (Port 3) und muss das VLAN quasi "durchreichen" wenn es so aussieht: (Internet)====(pfSense)----tagged_Uplink----(Port3,HP,Port23-24)====tagged Trunk====(Cisco)

der AP hängt ja am Port für Vlan60

Ja, wenn das VLAN 60 dein WLAN ist und die APs kein mSSID machen also multiple WLANs aufspannen !!der DHCP Fehler kann nicht zufällig auch von den Devices VOR der Pfsense kommen?

Nein, ausgeschlossen, denn UDP Broadcasts werden NICHT über Routing Grenzen übertragen.Was sein kann das sich irgendein DHCP Server (Modem, Router AP usw. mit aktivem DHCP zusätzlich in dem VLAN befindet.

Dann kommt es zu einem Wettrennen der DHCP Server was dann natürlich chaotische Resultate ergibt, klar.

Es gilt wie beim Highlander: "Es kann nur einen geben...!" Und das sollte die pfSense sein.

Can't bind to dhcp address: Address already in use Please make sure there is no other dhcp server running and that there's no ent

Das ist ein entscheidender Hinweis !Der besagt das diese IP Adresse irgendwo in dem Netzwerk schon in Benutzung ist ! Du hast also diese IP schon irgendwie doppelt vergeben, das musst du checken !

antec und raspi bekommen ja auch erfolgreich IPs in ihren Segmenten..generell klappt also alles wie es soll.

Regeln waren (sind) alle wie von dir beschrieben angepasst:

Auf "Apply changes" sollte man aber schon klickendamit die Regeln wirksam werden !!! Achtung beim Wireshark VLAN Tag. Wenn du einen Laptop mit Intel Chipset hast musst du zwingend eine registry Änderung machen:

wiki.wireshark.org/CaptureSetup/VLAN#Windows

Bei Realtek Chipsätzen ist sowas in der Regeln nicht erforderlich....

Am besten prüfst du das wenn du an einem Tagged Port snifferst, dann sollten die VLAN Tags im Sniffer Trace angezeigt werden !

Was die NTP Server anbetrifft setze die pfSense auf die richtige Zeitzone (Europa / Berlin) und stelle deutsche Zeitserver ein:

heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

Das löst das Problem !