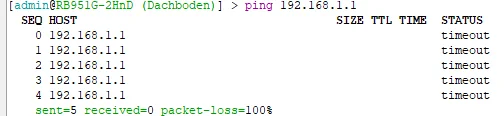

Ping schlägt in Kaskade von MikroTik Geräten vom letzten zum ersten Gerät fehl

Updates

2025-05-27 | Google DNS Einträge entfernt, R3 auf Accesspoint geändert

Liebe Leute,

ich habe (dank eurer Hilfe!) mein Netzwerk so halbwegs wieder im Griff und konnte erfolgreich auf VLAN-Bridge-Filtering und eine neue Hardware migrieren. Hardware-Tausch

Ich bin Autodidakt, was Netzwerktechnik betrifft – also verzeiht mir bitte manche nicht fachlich korrekten Ausdrücke oder gröbere Denkfehler. Danke!

Ich habe allerdings noch ein gravierendes Problem, das ich bisher nicht lösen konnte, und hoffe auf eure weitere, geschätzte Hilfe. 😉

Ausgangslage ist eine Kaskade mit insgesamt 3 MikroTik Geräten

R1 <-> R2 <-> Patchpanel <-> Netzwerkdose <-> R3

Patchpanel und Netzwerkdose blende ich gedanklich aus, denn in Wirklichkeit ist R3

ja quasi "direkt" an R2 angeschlossen.

Zum Einrichten der VLANs etc bin ich dem allseits bekannten Beitrag so gut es mein Verständnis erlaubt, gefolgt.

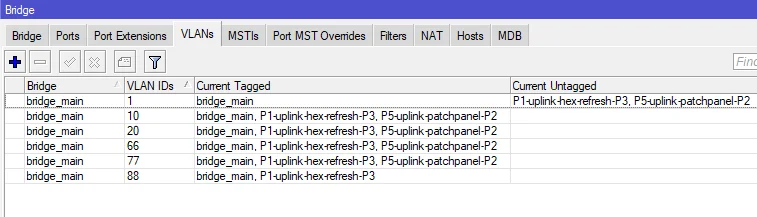

VLAN Konfiguration

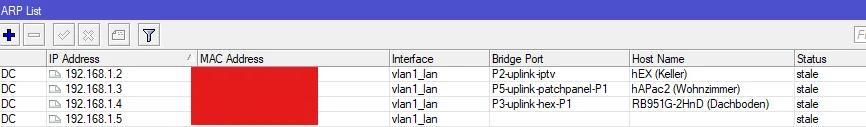

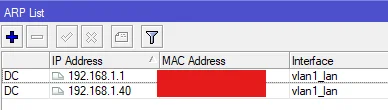

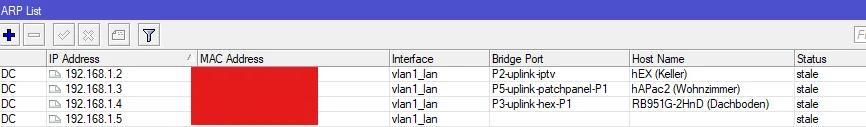

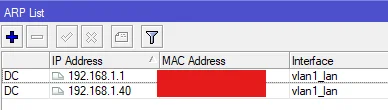

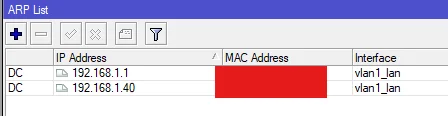

Die anderen Geräte stehen auf "stale"?!

Die anderen Geräte stehen auf "stale"?!

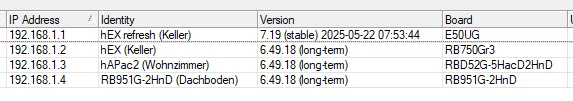

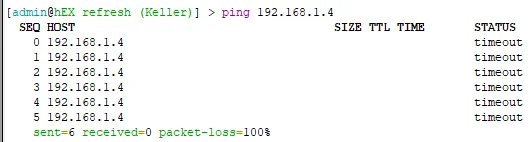

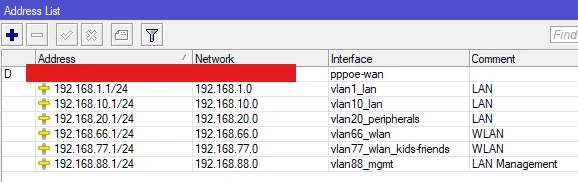

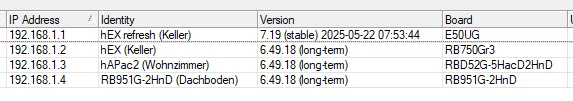

Durch die obigen Konfiguration kann ich alle Geräte im selben Netzwerksegment administrieren und alle bekomme auch eine IP im selben Segment.

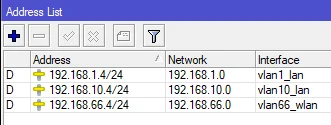

R1 = 192.168.1.1

R2 = 192.168.1.3

R3 = 192.168.1.4

Leer

Leer

KEINE Firewall Rules auf dem R2!

Leer

Leer

Auffällig - sieht den 2er NICHT?!

Auffällig - sieht den 2er NICHT?!

KEINE Firewall Rules auf dem R3!

Ich kann natürlich gerne noch weitere Infos liefern, falls diese weiterhelfen würden!

Vielen Dank für jede Hilfe - mir gehen die Ideen aus und ich weiß nicht mehr weiter!

Mike

2025-05-27 | Google DNS Einträge entfernt, R3 auf Accesspoint geändert

Liebe Leute,

ich habe (dank eurer Hilfe!) mein Netzwerk so halbwegs wieder im Griff und konnte erfolgreich auf VLAN-Bridge-Filtering und eine neue Hardware migrieren. Hardware-Tausch

Ich bin Autodidakt, was Netzwerktechnik betrifft – also verzeiht mir bitte manche nicht fachlich korrekten Ausdrücke oder gröbere Denkfehler. Danke!

Ich habe allerdings noch ein gravierendes Problem, das ich bisher nicht lösen konnte, und hoffe auf eure weitere, geschätzte Hilfe. 😉

Ausgangslage ist eine Kaskade mit insgesamt 3 MikroTik Geräten

R1 <-> R2 <-> Patchpanel <-> Netzwerkdose <-> R3

Patchpanel und Netzwerkdose blende ich gedanklich aus, denn in Wirklichkeit ist R3

ja quasi "direkt" an R2 angeschlossen.

- Router1 (R1) - hEX refresh - der als Haupt-Router fungiert

- Router2 (R2) - hEX - der als reiner Switch dienen soll und das mgmg-Segment und Peripherie-Segment auf bestimmten Ports ausspielt

- Router3 (R3) - (RB951G-2HnD) - der als WLAN Accesspoint zum Einsatz kommt

Zum Einrichten der VLANs etc bin ich dem allseits bekannten Beitrag so gut es mein Verständnis erlaubt, gefolgt.

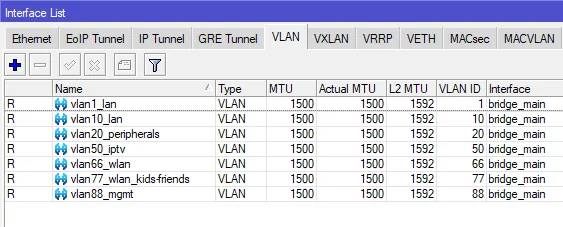

VLAN Konfiguration

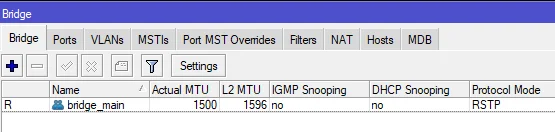

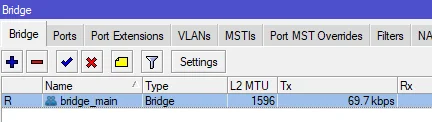

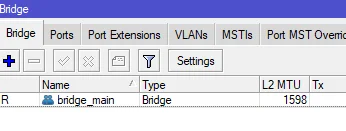

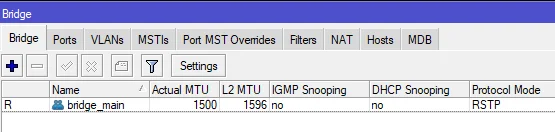

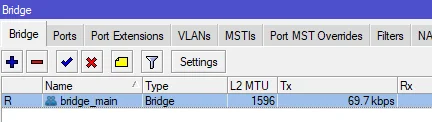

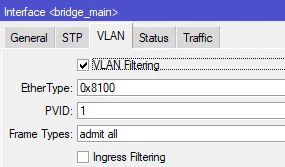

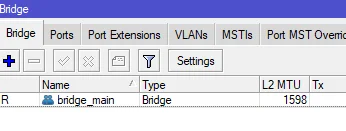

/interface bridge

add admin-mac=11:22:33:44:55:66 auto-mac=no ingress-filtering=no name=\

bridge_main port-cost-mode=short vlan-filtering=yes

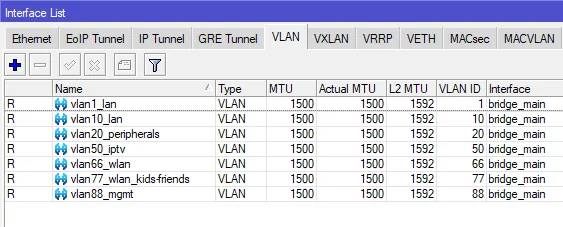

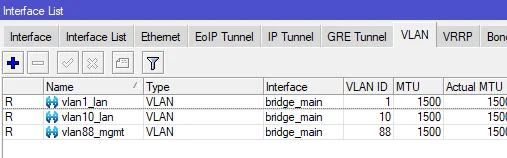

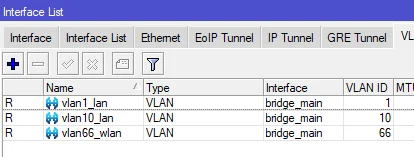

/interface vlan

add interface=bridge_main name=vlan1_lan vlan-id=1

add interface=bridge_main name=vlan10_lan vlan-id=10

add interface=bridge_main name=vlan20_peripherals vlan-id=20

add interface=bridge_main name=vlan50_iptv vlan-id=50

add interface=bridge_main name=vlan66_wlan vlan-id=66

add interface=bridge_main name=vlan77_wlan_kids-friends \

vlan-id=77

add interface=bridge_main name=vlan88_mgmt vlan-id=88

/ip dhcp-server

add address-pool=pool_lan interface=vlan1_lan lease-time=10m name=dhcp_lan

add address-pool=pool_vlan10 interface=vlan10_lan lease-time=10m name=\

dhcp_vlan10

add address-pool=pool_peripherals interface=vlan20_peripherals lease-time=10m \

name=dhcp_peripherals

add address-pool=pool_wlan interface=vlan66_wlan lease-time=10m name=\

dhcp_wlan

add address-pool=pool_wlan_kids-friends interface=vlan77_wlan_kids-friends \

lease-time=10m name=dhcp_wlan_kids-friends

add address-pool=pool_mgmt interface=vlan88_mgmt lease-time=10m name=\

dhcp_mgmt

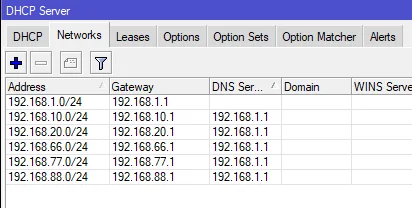

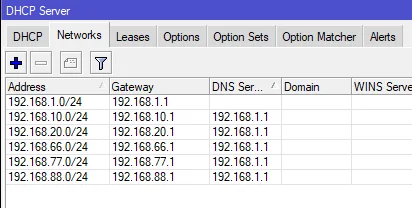

/ip dhcp-server network

add address=192.168.1.0/24 comment=LAN gateway=192.168.1.1

add address=192.168.10.0/24 comment=LAN dns-server=192.168.1.1 gateway=\

192.168.10.1

add address=192.168.20.0/24 comment="Peripheral Devices" dns-server=\

192.168.1.1 gateway=192.168.20.1

add address=192.168.66.0/24 comment=WLAN dns-server=192.168.1.1 gateway=\

192.168.66.1

add address=192.168.77.0/24 comment="WLAN Kids & Friends" dns-server=\

192.168.1.1 gateway=192.168.77.1

add address=192.168.88.0/24 comment="LAN Management" dns-server=192.168.1.1 \

gateway=192.168.88.1

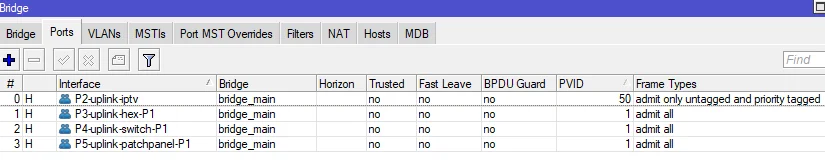

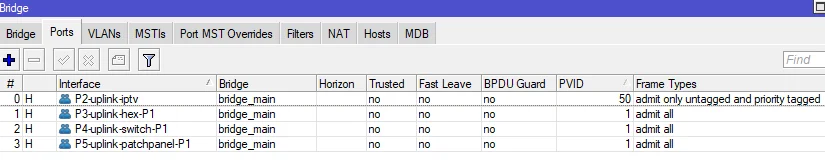

/interface bridge port

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P2-uplink-iptv internal-path-cost=10 path-cost=10 pvid=50

add bridge=bridge_main ingress-filtering=no interface=P3-uplink-hex-P1 \

internal-path-cost=10 path-cost=10

add bridge=bridge_main ingress-filtering=no interface=P4-uplink-switch-P1 \

internal-path-cost=10 path-cost=10

add bridge=bridge_main ingress-filtering=no interface=P5-uplink-patchpanel-P1 \

internal-path-cost=10 path-cost=10

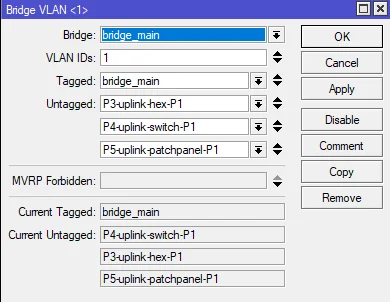

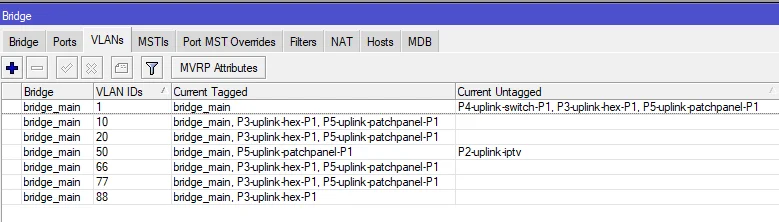

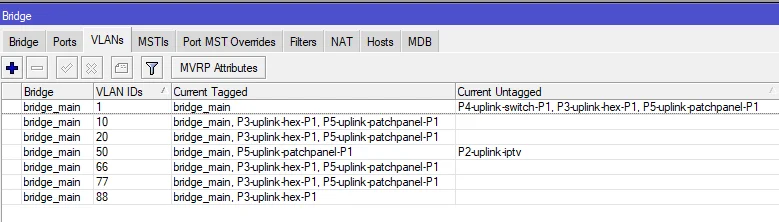

/interface bridge vlan

add bridge=bridge_main tagged=bridge_main untagged=\

P3-uplink-hex-P1,P4-uplink-switch-P1,P5-uplink-patchpanel-P1 vlan-ids=1

add bridge=bridge_main tagged=\

bridge_main,P3-uplink-hex-P1,P5-uplink-patchpanel-P1 vlan-ids=10

add bridge=bridge_main tagged=\

bridge_main,P3-uplink-hex-P1,P5-uplink-patchpanel-P1 vlan-ids=20

add bridge=bridge_main tagged=\

bridge_main,P3-uplink-hex-P1,P5-uplink-patchpanel-P1 vlan-ids=66

add bridge=bridge_main tagged=\

bridge_main,P3-uplink-hex-P1,P5-uplink-patchpanel-P1 vlan-ids=77

add bridge=bridge_main tagged=bridge_main,P3-uplink-hex-P1 vlan-ids=88

add bridge=bridge_main tagged=bridge_main,P5-uplink-patchpanel-P1 untagged=\

P2-uplink-iptv vlan-ids=50

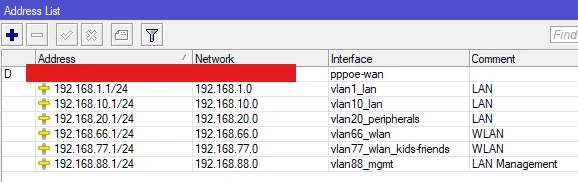

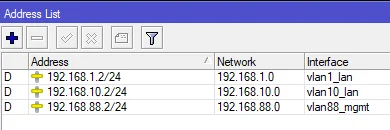

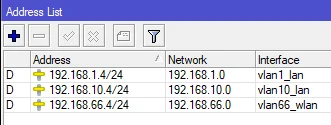

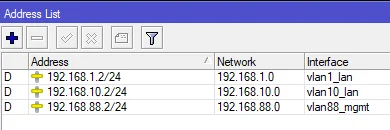

/ip address

add address=192.168.1.1/24 comment=LAN interface=vlan1_lan network=\

192.168.1.0

add address=192.168.10.1/24 comment=LAN interface=vlan10_lan network=\

192.168.10.0

add address=192.168.20.1/24 comment=LAN interface=vlan20_peripherals network=\

192.168.20.0

add address=192.168.66.1/24 comment=WLAN interface=vlan66_wlan network=\

192.168.66.0

add address=192.168.77.1/24 comment=WLAN interface=vlan77_wlan_kids-friends \

network=192.168.77.0

add address=192.168.88.1/24 comment="LAN Management" interface=vlan88_mgmt \

network=192.168.88.0

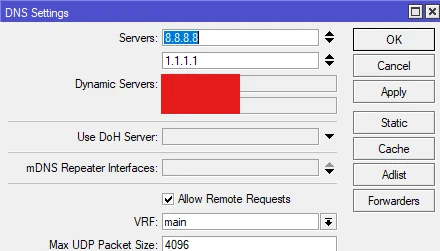

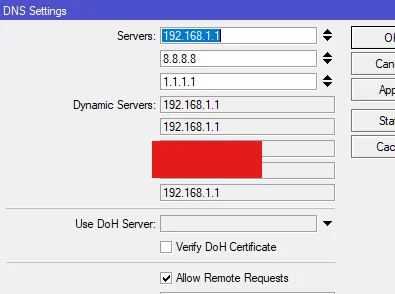

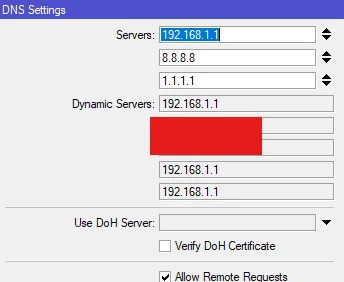

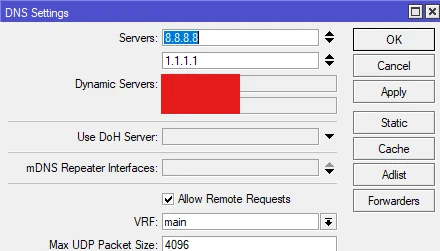

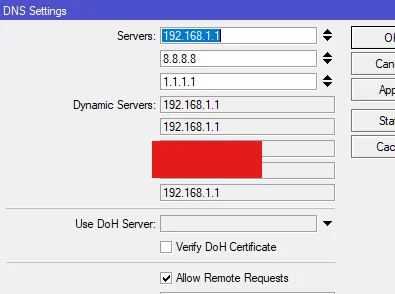

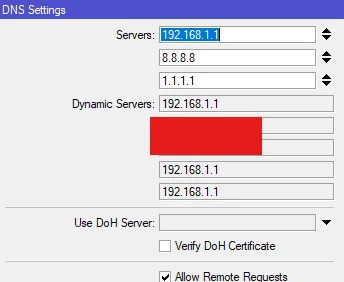

/ip dns

set allow-remote-requests=yes servers=8.8.8.8,1.1.1.1

Durch die obigen Konfiguration kann ich alle Geräte im selben Netzwerksegment administrieren und alle bekomme auch eine IP im selben Segment.

R1 = 192.168.1.1

R2 = 192.168.1.3

R3 = 192.168.1.4

/interface bridge

add admin-mac=11:22:33:44:55:66 auto-mac=no name=bridge_main vlan-filtering=\

yes

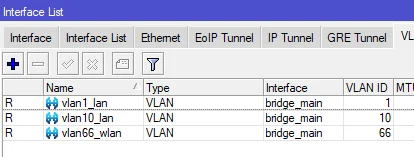

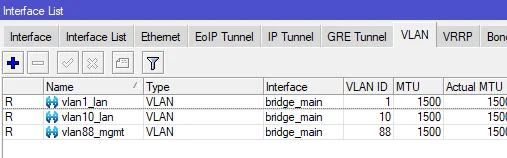

/interface vlan

add interface=bridge_main name=vlan1_lan vlan-id=1

add interface=bridge_main name=vlan10_lan vlan-id=10

add interface=bridge_main name=vlan88_mgmt vlan-id=88Leer

Leer

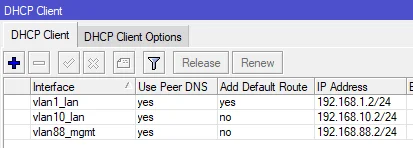

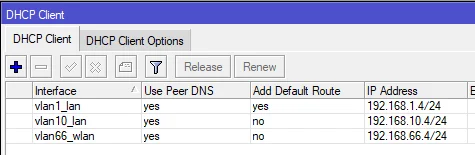

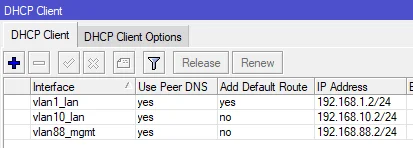

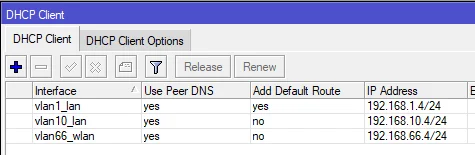

/ip dhcp-client

add disabled=no interface=vlan1_lan

add add-default-route=no disabled=no interface=vlan88_mgmt

add add-default-route=no disabled=no interface=vlan10_lan

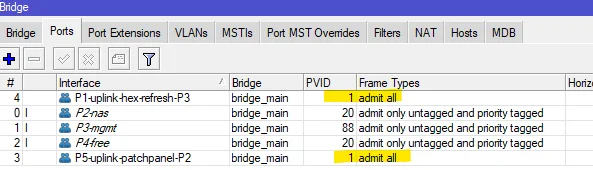

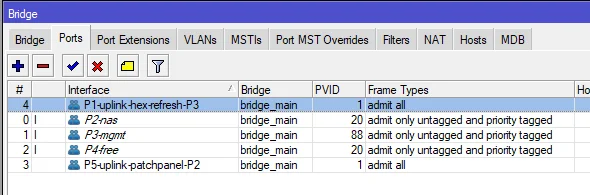

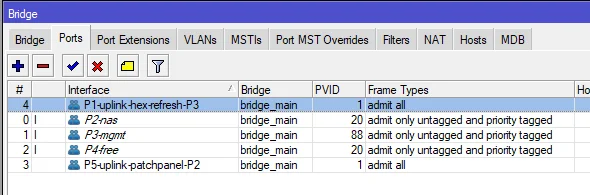

/interface bridge port

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P2-nas pvid=20

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P3-mgmt pvid=88

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P4-free pvid=20

add bridge=bridge_main interface=P5-uplink-patchpanel-P2

add bridge=bridge_main interface=P1-uplink-hex-refresh-P3

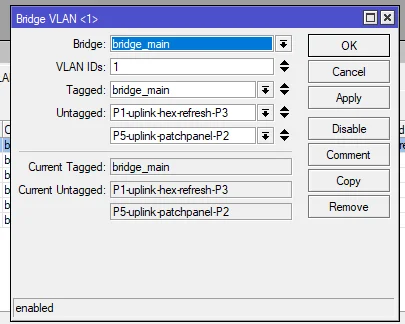

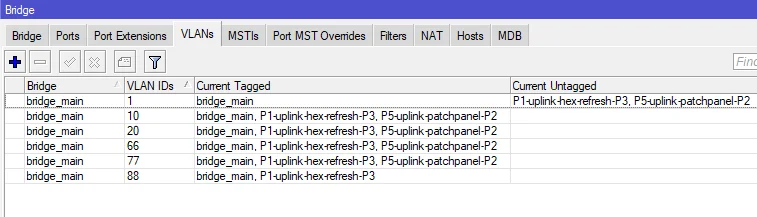

/interface bridge vlan

add bridge=bridge_main tagged=bridge_main untagged=\

P1-uplink-hex-refresh-P3,P5-uplink-patchpanel-P2 vlan-ids=1

add bridge=bridge_main tagged=bridge_main,P1-uplink-hex-refresh-P3 untagged=\

P3-mgmt vlan-ids=88

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-hex-refresh-P3,P5-uplink-patchpanel-P2 untagged=\

P2-nas,P4-free vlan-ids=20

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-hex-refresh-P3,P5-uplink-patchpanel-P2 vlan-ids=10

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-hex-refresh-P3,P5-uplink-patchpanel-P2 vlan-ids=66

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-hex-refresh-P3,P5-uplink-patchpanel-P2 vlan-ids=77

/ip dns

set allow-remote-requests=yes servers=192.168.1.1,8.8.8.8,1.1.1.1

KEINE Firewall Rules auf dem R2!

/interface bridge

add name=bridge_main vlan-filtering=yes

/interface vlan

add interface=bridge_main name=vlan1_lan vlan-id=1

add interface=bridge_main name=vlan10_lan vlan-id=10

add interface=bridge_main name=vlan66_wlan vlan-id=66Leer

Leer

/ip dhcp-client

add disabled=no interface=vlan1_lan

add add-default-route=no disabled=no interface=vlan66_wlan

add add-default-route=no disabled=no interface=vlan10_lan

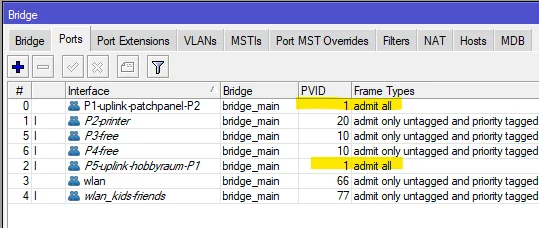

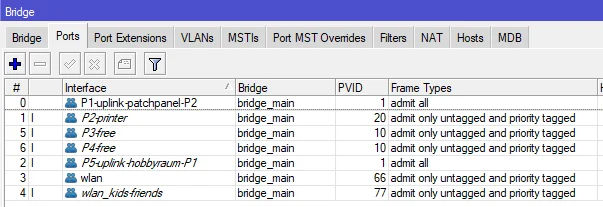

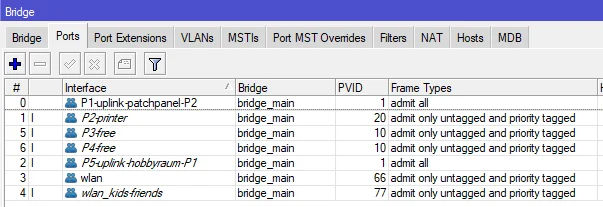

/interface bridge port

add bridge=bridge_main interface=P1-uplink-patchpanel-P2

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P2-printer pvid=20

add bridge=bridge_main interface=P5-uplink-hobbyraum-P1

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=yes interface=wlan pvid=66

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

ingress-filtering=yes interface=wlan_kids-friends pvid=77

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P3-free pvid=10

add bridge=bridge_main frame-types=admit-only-untagged-and-priority-tagged \

interface=P4-free pvid=10

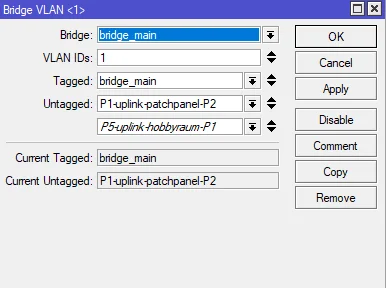

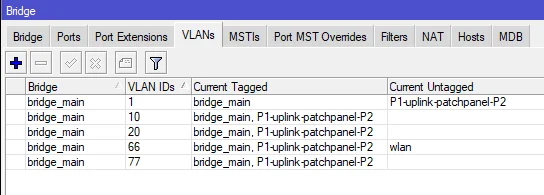

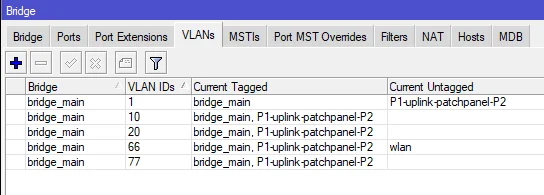

/interface bridge vlan

add bridge=bridge_main tagged=bridge_main untagged=\

P1-uplink-patchpanel-P2,P5-uplink-hobbyraum-P1 vlan-ids=1

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-patchpanel-P2,P5-uplink-hobbyraum-P1 vlan-ids=66

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-patchpanel-P2,P5-uplink-hobbyraum-P1 vlan-ids=77

add bridge=bridge_main tagged=\

bridge_main,P1-uplink-patchpanel-P2,P5-uplink-hobbyraum-P1 untagged=\

P3-free,P4-free vlan-ids=10

add bridge=bridge_main tagged=bridge_main,P1-uplink-patchpanel-P2 untagged=\

P2-printer vlan-ids=20

/ip dns

set allow-remote-requests=yes servers=192.168.1.1,8.8.8.8,1.1.1.1

KEINE Firewall Rules auf dem R3!

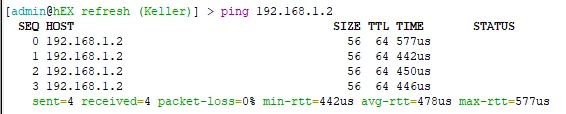

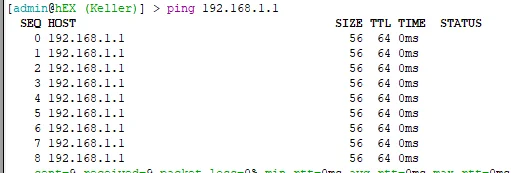

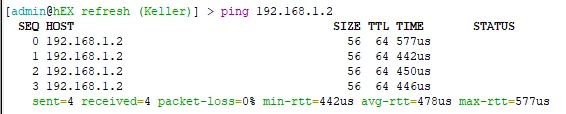

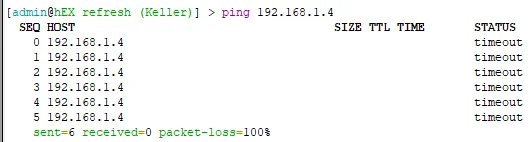

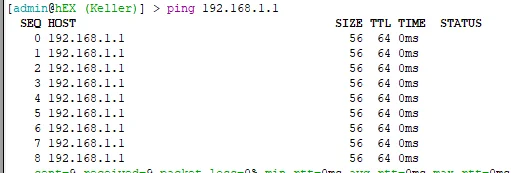

- Alles, was an R1 angeschlossen ist funktioniert. Internet, IP-Adressen Zuweisungen,...

- R2 kommt ins Internet - ein ping auf 8.8.8.8 funktioniert

- R3 direkt an R2 gesteckt (also ohne Patchpanel und Dose dazwischen) - man weiß ja nie!

- Anderes Kabel

- Statische Route auf R3 anstatt der dynamischen eingetragen -> direkt auf R2

- ICMP Firewall Regeln gecheckt (auf R2 und R3 gibt es keine Firewall-Regeln)

- Firewall temporär auf R1 komplett deaktiviert

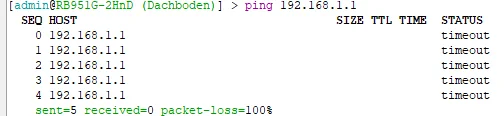

- Sniffer auf alle möglichen Port und Interfaces laufen lassen - der Ping von R3 kommt überhaupt nie auf R1 an! Also irgendein Layer2 Problem?!

- Bridge VLAN Tables rund 17 mal gecheckt

- Protocol Mode auf allen Routern temporär von RSTP auf none gesetzt

Ich kann natürlich gerne noch weitere Infos liefern, falls diese weiterhelfen würden!

Vielen Dank für jede Hilfe - mir gehen die Ideen aus und ich weiß nicht mehr weiter!

Mike

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 673051

Url: https://administrator.de/forum/ping-schlaegt-in-kaskade-von-mikrotik-geraeten-vom-letzten-zum-ersten-geraet-fehl-673051.html

Ausgedruckt am: 18.07.2025 um 05:07 Uhr

5 Kommentare

Neuester Kommentar

Warum man freiwillig seine Datensicherheit aufs Spiel setzt und willentlich Google DNS Server verwendet die das persönliche Profil an Dritte vermarkten ist heutzutage unverständlich. Das machen nichtmal mehr Laien!!

Wozu machst du denn überhaupt dort statische DNS Einträge wenn du eh automatisch den Provider DNS dynamisch via PPPoE lernst?? Eigentlich völlig unnötig sich so zu exponieren. Aber nundenn...

Zurück zum Thema...

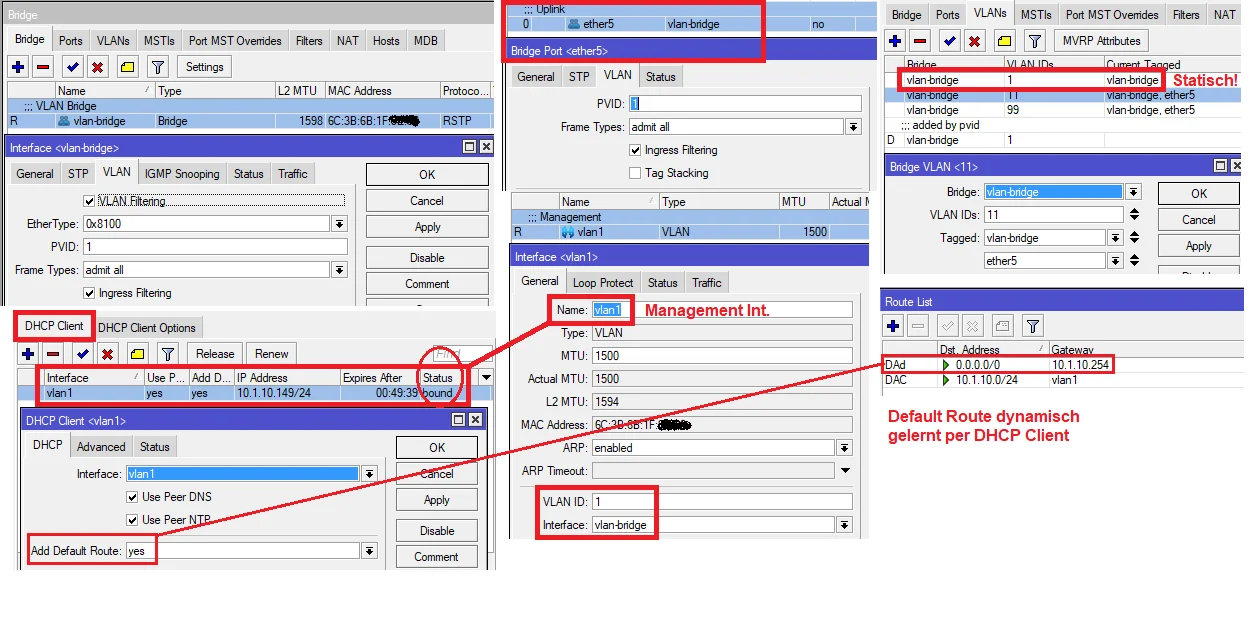

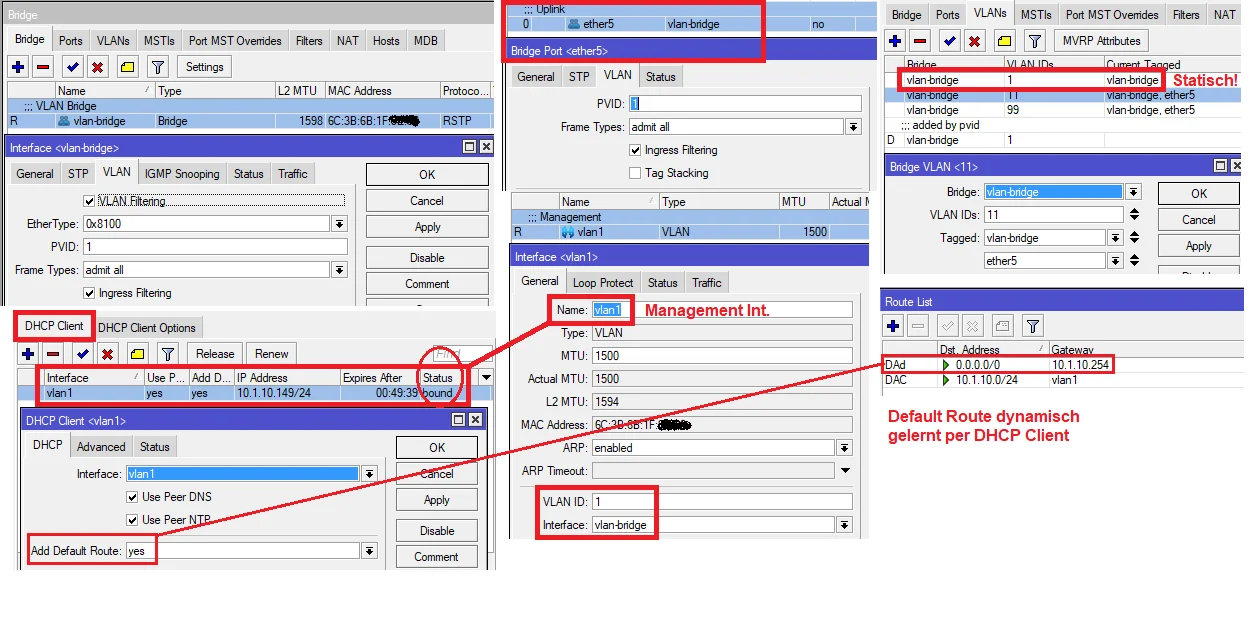

R2 und R3 sind ja nur simple Layer 2 Switches und benötigen kein Routing. Als VLAN IP Interface ist dort lediglich einzig und allein nur das Management VLAN aktiv.

Alle Endgeräte an 2 und 3 bekommen also IP Adressen und Routing vom zentralen Layer 3 Device R1. Ist das so richtig?

Etwas verwirrend ist die Aussage das du an R3 "routest"?! Ist das wirklich der Fall? Etwas ungewöhnlich denn normalerweise arbeitet ein WLAN AP immer nur im reinen L2 Bridging Mode. 🤔 R3 sollte also managementtechnisch genau so wie R2 konfiguriert sein.

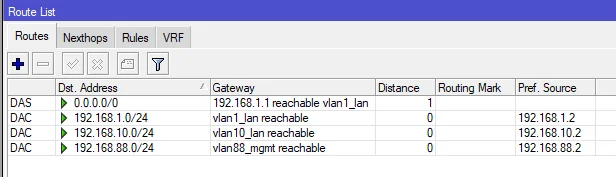

Solltest du dort wirklich routen, sprich also separate IP Netze dort nutzen muss natürlich auf R1 ein entsprechender statischer Routing Eintrag vorhanden sein. Wie anders sollte R1 sonst Kenntnis der lokalen R3 IP Netze haben?

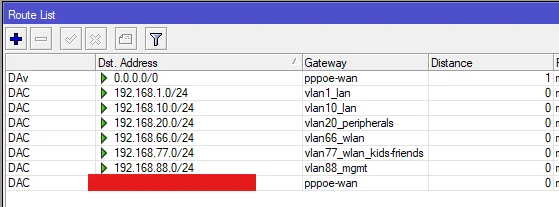

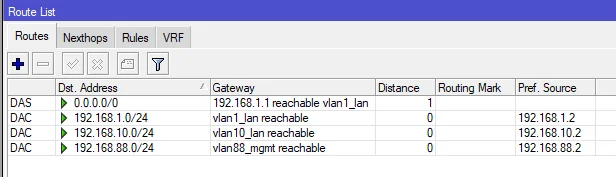

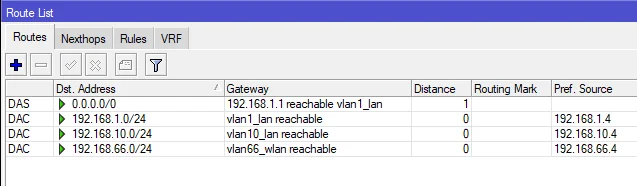

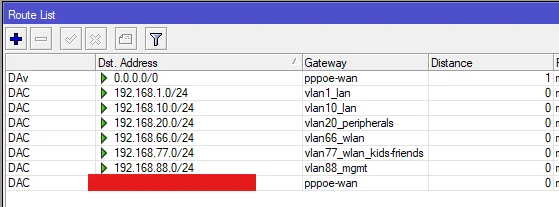

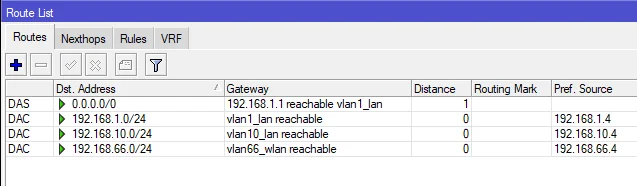

In deiner Routing o.a. R1 Routing Tabelle fehlen entsprechend solche statischen Routen. Dort sind lediglich die lokalen VLAN Netze adressiert und die Default Route.

Möglich also das ein Ping aus diesem Grund scheitert.

Was auch sein kann ist das R3 eine Default Route auf R1 im Management VLAN fehlt. Das kann passieren wenn du die Management Adressierung der 2 Komponenten R2 und R3 statisch machst anstatt dynamisch. (DHCP)

Bei einer Management Adressierung via DHCP (DHCP Client auf dem Management VLAN IP Interface) und Mac Reservierung an R1 entfällt das natürlich, denn dann lernen R2 und R3 ihre Management IPs und das Default Gateway dynamisch via DHCP von R1. Um das zu checken fehlen die relevanten Screenshots von R2 und R3.

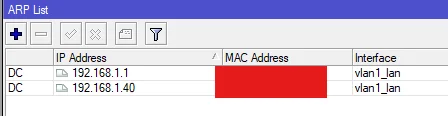

Fakt ist ja das R3 keine IP Verbindung im 192.168.1.0er Management Netz hat.

Sicherheitshalber solltest du auch nochmal den Uplink bzw. die Uplink Ports zwischen R2 und R3 checken. Dort sollte:

So sähe das korrekt aus für den Uplink Port und wenn das Management auf VLAN 1 per DHCP Client rennt:

Wozu machst du denn überhaupt dort statische DNS Einträge wenn du eh automatisch den Provider DNS dynamisch via PPPoE lernst?? Eigentlich völlig unnötig sich so zu exponieren. Aber nundenn...

Zurück zum Thema...

R2 und R3 sind ja nur simple Layer 2 Switches und benötigen kein Routing. Als VLAN IP Interface ist dort lediglich einzig und allein nur das Management VLAN aktiv.

Alle Endgeräte an 2 und 3 bekommen also IP Adressen und Routing vom zentralen Layer 3 Device R1. Ist das so richtig?

Etwas verwirrend ist die Aussage das du an R3 "routest"?! Ist das wirklich der Fall? Etwas ungewöhnlich denn normalerweise arbeitet ein WLAN AP immer nur im reinen L2 Bridging Mode. 🤔 R3 sollte also managementtechnisch genau so wie R2 konfiguriert sein.

Solltest du dort wirklich routen, sprich also separate IP Netze dort nutzen muss natürlich auf R1 ein entsprechender statischer Routing Eintrag vorhanden sein. Wie anders sollte R1 sonst Kenntnis der lokalen R3 IP Netze haben?

In deiner Routing o.a. R1 Routing Tabelle fehlen entsprechend solche statischen Routen. Dort sind lediglich die lokalen VLAN Netze adressiert und die Default Route.

Möglich also das ein Ping aus diesem Grund scheitert.

Was auch sein kann ist das R3 eine Default Route auf R1 im Management VLAN fehlt. Das kann passieren wenn du die Management Adressierung der 2 Komponenten R2 und R3 statisch machst anstatt dynamisch. (DHCP)

Bei einer Management Adressierung via DHCP (DHCP Client auf dem Management VLAN IP Interface) und Mac Reservierung an R1 entfällt das natürlich, denn dann lernen R2 und R3 ihre Management IPs und das Default Gateway dynamisch via DHCP von R1. Um das zu checken fehlen die relevanten Screenshots von R2 und R3.

Fakt ist ja das R3 keine IP Verbindung im 192.168.1.0er Management Netz hat.

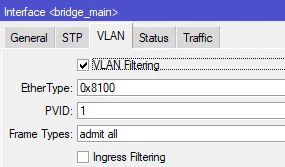

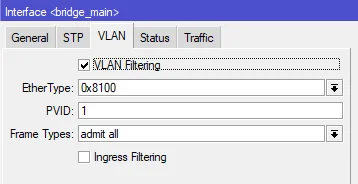

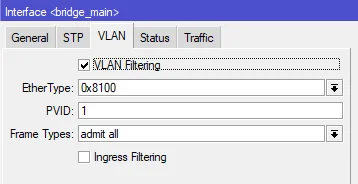

Sicherheitshalber solltest du auch nochmal den Uplink bzw. die Uplink Ports zwischen R2 und R3 checken. Dort sollte:

- Das VLAN 1 in der Bridge immer statisch angelegt sein obwohl es auch ausgegraut per Autodetection angezeigt wird! VLAN 1 muss immer auch statisch angelegt werden BEVOR das VLAN Filtering aktiviert wird.

- Der Mode der Uplink Ports auf Admit all

- PVID der Uplink Ports auf "1"

So sähe das korrekt aus für den Uplink Port und wenn das Management auf VLAN 1 per DHCP Client rennt:

Hier eine Liste deiner Fehler...

Da es nur R3 betrifft solltest du einen Reset dort machen und das alles nochmal neu aufsetzen wie oben beschrieben. Wichtig ist das die Management Connection in VLAN1 auf R3 fehlerlos rennt und pingbar ist. Erst dann solltest du mit dem Rest weitermachen.

Sieh dir die obigen Screenshots genau an wie die Uplink Ports alle auszusehen haben!

- R1 = UNtagged Ports werden nicht in den Bridge VLANs definiert! Es werden dort außschliesslich nur die Tagged Ports definiert. Die UNtagged (PVID) Ports definieren sich ausschliesslich nur über die Bridge Port PVID, nicht im Bridge VLAN! Steht übrigens auch explizit und in rot im VLAN Tutorial. Lesen hilft wirklich!

- Gleicher Fehler auch bei R2 und R3

- Bitte kein Quick Set benutzen! Das macht bekanntlich mehr kaputt als das es nutzt, da es keine VLAN Umgebung supportet!! Einen MT der als reiner L2 Switch oder L2 AP mit VLAN Umfeld arbeiten soll konfiguriert man immer aus einem Reset heraus und nie mit dem unsäglichen QuickSet. WISP AP ist immer ein geroutetes Design und funktioniert NICHT in einem L2 Setup. Das wird dein Kardinalsfehler bei R3 gewesen sein!

- System -> Reset configuration

- hier Haken setzen: kein Backup, keine Default Konfig

- Ausführen und Reboot

- Nach dem Reboot setzt du eine neue VLAN Bridge, legst das vlan1 Interface an und mappst das auf die Bridge, in der Bridge VLAN 1 statisch hinzufügen, ID1 und tagged Interface auf Bridge, VLAN Filtering aktivieren, IP DHCP Client auf das vlan1 IP Interface legen, fertisch

- Dann andere VLANs tagged hinzufügen auf dem Uplink

Das sollte ich eigentlich alles befolgt haben...

Aber eben leider nicht ganz korrekt! Vermutlich hast du dir das alles mit dem Klick aufs Quick Setup zerschossen. Da es nur R3 betrifft solltest du einen Reset dort machen und das alles nochmal neu aufsetzen wie oben beschrieben. Wichtig ist das die Management Connection in VLAN1 auf R3 fehlerlos rennt und pingbar ist. Erst dann solltest du mit dem Rest weitermachen.

Sieh dir die obigen Screenshots genau an wie die Uplink Ports alle auszusehen haben!

Ein zusätzliches VLAN auf einem Trunk-Port anzulegen, sollte in Zukunft hoffentlich kein Problem sein.

Das ist richtig!- VLAN erstellen und tagged auf die Bridge und auf den entsprechenden Trunk Port mappen. Fertisch...

- Wenn das VLAN auch noch ein Layer 3 IP Interface haben soll (nur auf dem Router oder bei L2 only nur das Management Interface!) dann noch das entsprechende VLAN Interface anlegen unter "Interfaces".

Also auch, wenn das VLAN-Filtering bereits auf der Bridge aktiviert ist.

Ja, korrekt. Das Filtering muss dazu NICHT deaktiviert werden. Diesen "Klimmzug" muss man ausschliesslich nur dann machen wenn man vergessen hat das VLAN 1 (und nur das) statisch anzulegen in der Bridge. Das lässt sich nur anlegen wenn das Filtering deaktiviert ist. Wie gesagt nur das VLAN 1.Ein riesengroßes Dankeschön an dich!

Immer gerne! 😊