Problem mit Sophos XG und VLANs

Hallo,

ich habe als Übung eine Sophos XG Home auf einem alten NUC installiert. In der FW habe ich neben dem Default-VLAN 1 zwei weitere VLANs angelegt (50 und 100). Die jeweiligen DHCPs vergeben IPs nach dem Schema 172.16.VLANID.DEVICE. Das Default-VLAN ist im Standard-Bereich der Sophos 172.16.16.0.

Außerdem ist ein funktionierendes Site-to-Site-VPN zu einer Außenstelle eingerichtet. Die Außenstelle hat den IP-Bereich 172.16.126.0. Beim Einrichten des VPNs habe ich als local subnets die vorher konfigurierten LAN-16 und LAN-50 angegeben. Eine entsprechende FW-Regel habe ich die Sophos automatisch erstellen lassen.

Der LAN-Port der FW ist an Port 8 eines managed Netgear-Switches (GS108PEv3, letzte Firmware) angeschlossen. Der Switch-Port ist für das Default-VLAN auf untagged gesetzt, für die anderen beiden VLANs auf tagged. Der Port ist Mitglied aller drei VLANs, PVID steht auf 1.

Port 5 ist das einzige Mitglied des VLANs 50 (PVID 50) und steht auf untagged. Wenn ich an diesen Port einen Rechner hänge, erhält der eine korrekte IP 172.16.50.x.

Bis hierhin funktioniert alles, wie es soll. Der Rechner an Port 5 hat Zugriff auf das Internet. Wenn ich aber eine RDP-Sitzung zu einem Rechner der Außenstelle aufbauen, funktioniert es nicht. Ich kann auch nichts anpingen. Hänge ich hingegen den Rechner an einen Port des Default-VLAN, funktioniert alles.

Die Sophos-Logs geben wenig bis gar nichts her. Die einzigen Denied-Einträge beziehen sich auf andere IPs, nicht die der Außenstelle.

Mein Verdacht ist nun, dass entweder die Sophos die Datenpakete aus den VLANs nicht tagged oder der Switch noch nicht ganz richtig konfiguriert ist. Nach meinen bisherigen Recherchen sollte das aber soweit stimmen.

Habe ich irgendwo einen Denkfehler oder irgendwas vergessen?

Ein paar Infos zur Hardware: Der NUC ist ein alter 5i5. Sophos läuft als VM in Proxmox. Der interne Intel-NIC I218-V wird durchgereicht. Als zweiten NIC nutze ich einen USB-LAN-Adapter, den Proxmox als Bridge bereitstellt. Ich vermute, dass da irgendein Realtek-Chip drin ist, weiß es aber nicht genau.

Um auszuschließen, dass es an der Hardware liegt, habe ich Sophos auch mal auf einem alten PC mit zwei Intel-LAN-Karten (211er) installiert (direkt, nicht virtualisiert). Das Ergebnis war aber leider das gleiche.

ich habe als Übung eine Sophos XG Home auf einem alten NUC installiert. In der FW habe ich neben dem Default-VLAN 1 zwei weitere VLANs angelegt (50 und 100). Die jeweiligen DHCPs vergeben IPs nach dem Schema 172.16.VLANID.DEVICE. Das Default-VLAN ist im Standard-Bereich der Sophos 172.16.16.0.

Außerdem ist ein funktionierendes Site-to-Site-VPN zu einer Außenstelle eingerichtet. Die Außenstelle hat den IP-Bereich 172.16.126.0. Beim Einrichten des VPNs habe ich als local subnets die vorher konfigurierten LAN-16 und LAN-50 angegeben. Eine entsprechende FW-Regel habe ich die Sophos automatisch erstellen lassen.

Der LAN-Port der FW ist an Port 8 eines managed Netgear-Switches (GS108PEv3, letzte Firmware) angeschlossen. Der Switch-Port ist für das Default-VLAN auf untagged gesetzt, für die anderen beiden VLANs auf tagged. Der Port ist Mitglied aller drei VLANs, PVID steht auf 1.

Port 5 ist das einzige Mitglied des VLANs 50 (PVID 50) und steht auf untagged. Wenn ich an diesen Port einen Rechner hänge, erhält der eine korrekte IP 172.16.50.x.

Bis hierhin funktioniert alles, wie es soll. Der Rechner an Port 5 hat Zugriff auf das Internet. Wenn ich aber eine RDP-Sitzung zu einem Rechner der Außenstelle aufbauen, funktioniert es nicht. Ich kann auch nichts anpingen. Hänge ich hingegen den Rechner an einen Port des Default-VLAN, funktioniert alles.

Die Sophos-Logs geben wenig bis gar nichts her. Die einzigen Denied-Einträge beziehen sich auf andere IPs, nicht die der Außenstelle.

Mein Verdacht ist nun, dass entweder die Sophos die Datenpakete aus den VLANs nicht tagged oder der Switch noch nicht ganz richtig konfiguriert ist. Nach meinen bisherigen Recherchen sollte das aber soweit stimmen.

Habe ich irgendwo einen Denkfehler oder irgendwas vergessen?

Ein paar Infos zur Hardware: Der NUC ist ein alter 5i5. Sophos läuft als VM in Proxmox. Der interne Intel-NIC I218-V wird durchgereicht. Als zweiten NIC nutze ich einen USB-LAN-Adapter, den Proxmox als Bridge bereitstellt. Ich vermute, dass da irgendein Realtek-Chip drin ist, weiß es aber nicht genau.

Um auszuschließen, dass es an der Hardware liegt, habe ich Sophos auch mal auf einem alten PC mit zwei Intel-LAN-Karten (211er) installiert (direkt, nicht virtualisiert). Das Ergebnis war aber leider das gleiche.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7968305026

Url: https://administrator.de/forum/problem-mit-sophos-xg-und-vlans-7968305026.html

Ausgedruckt am: 21.07.2025 um 06:07 Uhr

7 Kommentare

Neuester Kommentar

Hallo,

Es ging alles oder es ging nichts? Was möchtest du uns sagen?

Nimm mal einen Kabelhai und schau was in LAN bei dir passiert. wireshark.org/

Gruß,

Peter

Es ging alles oder es ging nichts? Was möchtest du uns sagen?

Nimm mal einen Kabelhai und schau was in LAN bei dir passiert. wireshark.org/

Gruß,

Peter

Guckst du hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Wenn du IPsec nutzt müssen in den Phase2 SAs der Aussenstelle auch alle 3 Netze die du als local angeben hast auch definiert sein! Ist das der Fall?? Ansonsten scheitert der Tunnelaufbau denn die SAs müssen für den Peer übereinstimmen! Hier wäre ein IPsec Status Screenshot der Sophos hilfreich.

Du hast ein reines VPN Problem, vermutlich mit einem falschen Setup der Außenstelle?!

Hier wäre ein IPsec Log Auszug sowohl der Sophos als auch der Außenstelle extrem hilfreich!

Ein paar Grundlagen zum S-2-S Setup mit IPsec findest du u.a. HIER und weiterführenden Links am Ende.

Man würde das Setup auch ganz ohne den USB Adapter hinbekommen. Siehe:

Pfsense in Proxmox als Router

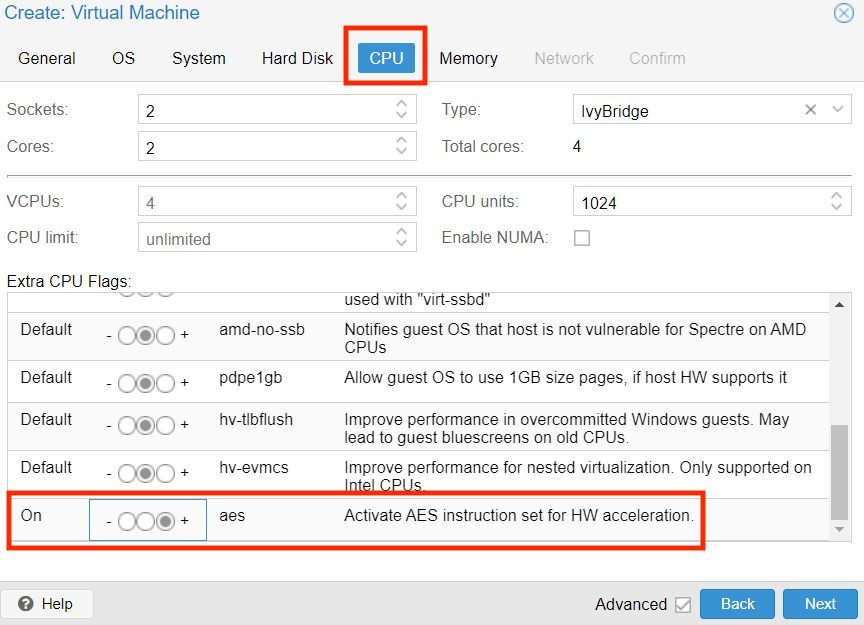

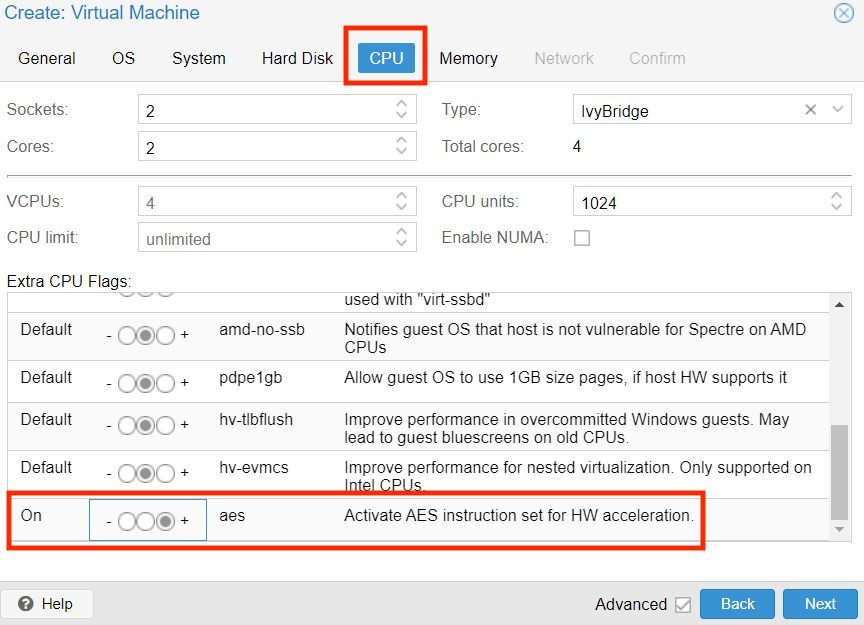

Außerdem solltest du bei VPN Nutzung unter Proxmox unbedingt darauf achten die AES/NI Funktion der CPU auf die VM durchzureichen!

Das VLAN ist aber nicht dein Problem, denn dein VLAN Setup rennt. Der Fehler liegt im VPN Setup.

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Außerdem ist ein funktionierendes Site-to-Site-VPN zu einer Außenstelle eingerichtet.

Welches VPN Protokoll nutzt du dort??Port 5 ist das einzige Mitglied des VLANs 50 (PVID 50) und steht auf untagged. Wenn ich an diesen Port einen Rechner hänge, erhält der eine korrekte IP 172.16.50.x.

Zeigt das sowohl deine VLAN Konfig auf der Firewall als auch auf dem Switch korrekt ist. Sollte für die anderen VLANs auch identisch sein.RDP-Sitzung zu einem Rechner der Außenstelle aufbauen, funktioniert es nicht. Ich kann auch nichts anpingen.

Die Außenstelle via VPN meinst du, oder?Wenn du IPsec nutzt müssen in den Phase2 SAs der Aussenstelle auch alle 3 Netze die du als local angeben hast auch definiert sein! Ist das der Fall?? Ansonsten scheitert der Tunnelaufbau denn die SAs müssen für den Peer übereinstimmen! Hier wäre ein IPsec Status Screenshot der Sophos hilfreich.

Mein Verdacht ist nun, dass entweder die Sophos die Datenpakete aus den VLANs nicht tagged

Der Verdacht wäre unsinnig, denn mit Tagging usw. hat das alles nichts mehr zu tun. Die VLAN Konfig ist absolut sauber wie du ja am obigen Test selber beschreibst.Du hast ein reines VPN Problem, vermutlich mit einem falschen Setup der Außenstelle?!

Hier wäre ein IPsec Log Auszug sowohl der Sophos als auch der Außenstelle extrem hilfreich!

Ein paar Grundlagen zum S-2-S Setup mit IPsec findest du u.a. HIER und weiterführenden Links am Ende.

Ich vermute, dass da irgendein Realtek-Chip drin ist

Nope, in der Regel sind da ASIX Chipsätze drin. Ein "lsusb" auf dem Proxmox verrät dir das.Man würde das Setup auch ganz ohne den USB Adapter hinbekommen. Siehe:

Pfsense in Proxmox als Router

Außerdem solltest du bei VPN Nutzung unter Proxmox unbedingt darauf achten die AES/NI Funktion der CPU auf die VM durchzureichen!

Das VLAN ist aber nicht dein Problem, denn dein VLAN Setup rennt. Der Fehler liegt im VPN Setup.