Probleme beim Einsatz mehrerer Access Points

Hallo werte User,

ich habe mich nun auch mal neu in diesem Forum registriert, nachdem ich zuvor des Öfteren hier nur Mitleser war - ich grüße euch!

Wie sieht es technisch bei mir aus?

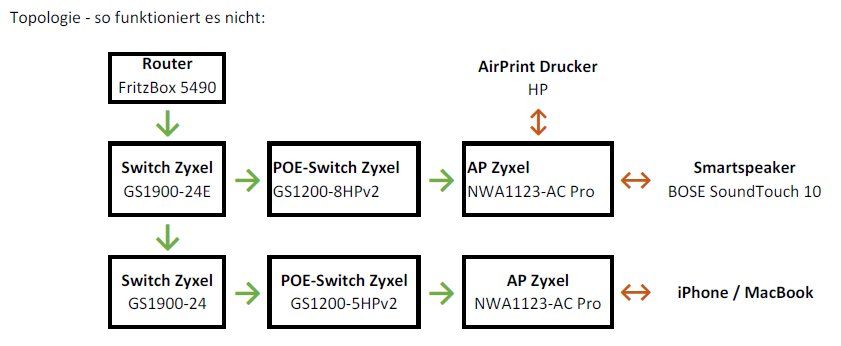

- Heimnetzwerk in einem EFH-Neubau mit LAN-Schnittstelle in jedem Zimmer

- Glasfaser an der FritzBox 5490 (diese übernimmt die Gesamte Routing-Funktion)

- 4 Zyxel-Switches 1x GS1900-24E, 1x GS1900-24, 1x GS1200-5HPv2 und 1x GS1200-8HPv2 (die beiden letzteren dienen eigentlich nur als POE-Lieferant für meine AccessPoints und ggf. zukünftigen POE-IP-Cams)

- 2 Zyxel Access Points NWA1123-AC PRO (konfiguriert mittels Nebula)

- alle Geräte befinden sich im IP-Bereich 192.168.178.xxx

- ich habe bisher nur eine SSID im Einsatz

Nun zu meinem Problem:

Die Geräteerkennung scheint nicht Unabhängig davon zu sein, mit welchem AP (1x Erdgeschoss und 1x Obergeschoss) man verbunden ist. Die Probleme treten mit den folgenden beiden Geräten auf: HP-AirPrint-Drucker und Bose SoundTouch 10 (Beide im WLan).

Möchte ich beispielsweise eine Mail direkt vom Handy drucken, aber Handy und Drucker mit unterschiedlichen APs verbunden sind, so bekomme ich die Meldung „keinen AirPrint-fähigen Drucker gefunden“. Selbes Problem mit der Bose Box - die App findet sie einfach nicht. Bin ich dann allerdings im Obergeschoss, wo sich der zweite AP und die beiden Geräte befinden, so funktioniert alles tadellos.

Beide Geräte sind allerdings über ihre IP-Adressen erreichbar, egal mit welchem AP mein Handy verbunden ist.

Woran könnte dieses Phänomen liegen und was kann ich dagegen tun?

Ich hoffe ich konnte das Problem verständlich beschreiben.

Danke im Voraus für eure Mühe.

ich habe mich nun auch mal neu in diesem Forum registriert, nachdem ich zuvor des Öfteren hier nur Mitleser war - ich grüße euch!

Wie sieht es technisch bei mir aus?

- Heimnetzwerk in einem EFH-Neubau mit LAN-Schnittstelle in jedem Zimmer

- Glasfaser an der FritzBox 5490 (diese übernimmt die Gesamte Routing-Funktion)

- 4 Zyxel-Switches 1x GS1900-24E, 1x GS1900-24, 1x GS1200-5HPv2 und 1x GS1200-8HPv2 (die beiden letzteren dienen eigentlich nur als POE-Lieferant für meine AccessPoints und ggf. zukünftigen POE-IP-Cams)

- 2 Zyxel Access Points NWA1123-AC PRO (konfiguriert mittels Nebula)

- alle Geräte befinden sich im IP-Bereich 192.168.178.xxx

- ich habe bisher nur eine SSID im Einsatz

Nun zu meinem Problem:

Die Geräteerkennung scheint nicht Unabhängig davon zu sein, mit welchem AP (1x Erdgeschoss und 1x Obergeschoss) man verbunden ist. Die Probleme treten mit den folgenden beiden Geräten auf: HP-AirPrint-Drucker und Bose SoundTouch 10 (Beide im WLan).

Möchte ich beispielsweise eine Mail direkt vom Handy drucken, aber Handy und Drucker mit unterschiedlichen APs verbunden sind, so bekomme ich die Meldung „keinen AirPrint-fähigen Drucker gefunden“. Selbes Problem mit der Bose Box - die App findet sie einfach nicht. Bin ich dann allerdings im Obergeschoss, wo sich der zweite AP und die beiden Geräte befinden, so funktioniert alles tadellos.

Beide Geräte sind allerdings über ihre IP-Adressen erreichbar, egal mit welchem AP mein Handy verbunden ist.

Woran könnte dieses Phänomen liegen und was kann ich dagegen tun?

Ich hoffe ich konnte das Problem verständlich beschreiben.

Danke im Voraus für eure Mühe.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 567961

Url: https://administrator.de/forum/probleme-beim-einsatz-mehrerer-access-points-567961.html

Ausgedruckt am: 21.07.2025 um 01:07 Uhr

30 Kommentare

Neuester Kommentar

Zitat von @certifiedit.net:

Nach allem, was den Netzwerkverkehr von und zu dem Drucker blockieren könnte.

Nach allem, was den Netzwerkverkehr von und zu dem Drucker blockieren könnte.

Na welch ein Glück, dass er sich hier angemeldet hat. Auf die Idee wäre er ohne uns bestimmt nicht gekommen

Spaß beiseite.

Ich habe noch keine Zyxels konfiguriert aber Nebula ist doch der Cloud-Controller?! Kann es sein, dass die dort irgendwie "einzeln", bzw. getrennt konfiguriert sind?!

Die müssen im selben Account liegen, d.h. grundsätzlich die Konfiguration aus den selben Controllereinstellungen erhalten. Du machst dein Einstellungen in Nebula und "deployst" bzw. provisionierst dann die APs damit. Der eine Controller enthält dann also beide APs und betreut z.B. die Übergabe der Clients und Netzwerkverkehr.

Moin,

ich habe jetzt den kompletten Ablauf bzgl. AirPrint/ Multicast und IGMPv3/ IGMP Snooping nicht drauf, schmeisse das aber trotzdem einmal in den Raum.

Grundsätzlich kannst du ja auf die Geräte per direktem IP-Zugriff zugreifen.

Könnte es aber sein, dass du ein Problem mit fehlendem IGMPv3 hast, bzw. das nicht von allen Geräten supportet wird und daher zum erliegen kommt.

Ich würde mal am Laptop ein Wireshark anschmeißen und einen der beiden Ports am Switch mitschneiden, die einen AP angeschlossen haben. Dann mal schauen, welche Pakete mitgeschnitten werden, wenn dein smartphone am selben bzw. am anderen AP angeschlossen sind.

Und auch mal prüfen was in den TechSpecs bzgl. IGMPv3 enthalten ist.

Kann auch sein, dass mein Ansatz völlig daneben ist, weil ich eine Sache übersehen habe/ nicht weiss (siehe dazu mein ersten Satz), aber dümmer wird man dadurch ja nicht

ANsonste habe ich dies gerade noch gefunden:

community.bose.com/t5/SoundTouch-Lautsprecher/Soundtouch-10-Verb ...

Schaue mal, ob du die BOSE-Kiste mit einem Update versehen kannst

Das löst dann zwar das Drucker-Problem noch nicht, aber "mühsam nährt sich das Eichhörnchen" oder so ähnlich war das doch

Gruß

em-pie

ich habe jetzt den kompletten Ablauf bzgl. AirPrint/ Multicast und IGMPv3/ IGMP Snooping nicht drauf, schmeisse das aber trotzdem einmal in den Raum.

Grundsätzlich kannst du ja auf die Geräte per direktem IP-Zugriff zugreifen.

Könnte es aber sein, dass du ein Problem mit fehlendem IGMPv3 hast, bzw. das nicht von allen Geräten supportet wird und daher zum erliegen kommt.

Ich würde mal am Laptop ein Wireshark anschmeißen und einen der beiden Ports am Switch mitschneiden, die einen AP angeschlossen haben. Dann mal schauen, welche Pakete mitgeschnitten werden, wenn dein smartphone am selben bzw. am anderen AP angeschlossen sind.

Und auch mal prüfen was in den TechSpecs bzgl. IGMPv3 enthalten ist.

Kann auch sein, dass mein Ansatz völlig daneben ist, weil ich eine Sache übersehen habe/ nicht weiss (siehe dazu mein ersten Satz), aber dümmer wird man dadurch ja nicht

ANsonste habe ich dies gerade noch gefunden:

community.bose.com/t5/SoundTouch-Lautsprecher/Soundtouch-10-Verb ...

Schaue mal, ob du die BOSE-Kiste mit einem Update versehen kannst

Das löst dann zwar das Drucker-Problem noch nicht, aber "mühsam nährt sich das Eichhörnchen" oder so ähnlich war das doch

Gruß

em-pie

AirPrint geht über direkten Link Local Multicast (Bonjour) dafür braucht er normal kein IGMP das geht einfach über Layer 2 Bridging. Ist eher zu vermuten wie Kollege @certifiedit.net schon sagt das die AP Teile im Router Mode arbeiten und zwischen WLAN und lokalem LAN routen.

Da der TO aber keinerlei weitere Angaben zur Konfig bzw. Setup der APs macht kann man hier nur wild im freien Fall raten. Fakt ist das Link Local Multicast (mDNS) wegen des fixen TTL von 1 nicht routebar ist und so an Routing Grenzen hängen bleibt ohne Proxy. AirPrint geht also ohne Bonjour Proxy rein nur im Layer 2 Bridging.

Die Symptome des TO sprechen für ein geroutetes Umfeld, im Minimum aber für einen Multicast Filter auf den APs.

Wie gesagt ohne weitere AP Setup Info ist das der Blick in die Kristallkugel...!

Da der TO aber keinerlei weitere Angaben zur Konfig bzw. Setup der APs macht kann man hier nur wild im freien Fall raten. Fakt ist das Link Local Multicast (mDNS) wegen des fixen TTL von 1 nicht routebar ist und so an Routing Grenzen hängen bleibt ohne Proxy. AirPrint geht also ohne Bonjour Proxy rein nur im Layer 2 Bridging.

Die Symptome des TO sprechen für ein geroutetes Umfeld, im Minimum aber für einen Multicast Filter auf den APs.

Wie gesagt ohne weitere AP Setup Info ist das der Blick in die Kristallkugel...!

a) Firmware einheitlich?

b) Hängt einer der APs an Port 4 der Fritzbox (ggfs. indirekt)?

c) Versuche erst die LAN-Ports der diversen Switche udn prüfe per Kabel ob die Quer-Kommunikation funktioniert. Vielleicht liegts ja gar nicht am Wifi selber.

Viel Erfolg.

PS: Was hats denn mit 5.1 "The Zyxel Device is in standalone mode by default" auf sich?

b) Hängt einer der APs an Port 4 der Fritzbox (ggfs. indirekt)?

c) Versuche erst die LAN-Ports der diversen Switche udn prüfe per Kabel ob die Quer-Kommunikation funktioniert. Vielleicht liegts ja gar nicht am Wifi selber.

Viel Erfolg.

PS: Was hats denn mit 5.1 "The Zyxel Device is in standalone mode by default" auf sich?

- 802.11r: aus

Ein Fehler, denn damit deaktiviert man das schnelle Roaming zwischen den APs. Sollte besser aktiviert sein !- 2,4 GHz, 20 dbm, 40 MHz

Ist falsch. Generell gibt es standartisiert nur 20 Mhz Bandbreite im 2,4 Ghz Band. 40 Mhz ist proprietär und man wir dann massiv von umlegenden WLANs gestört bzw. stört selber auch diese.Siehe dazu auch:

Seit WLAN Umstellung von Cisco WAP 200 auf Zyxel NWA3560-N schlechtere Verbindung

- Vermeiden Sie 5G DFS-Kanal: ein

Besser auf ein, denn das vermeidet sonst den weiten Bereich der besseren Outdoor Kanäle und kann zu Störungen mit Nachbar 5Ghz WLANs führen.- 3-channel-deployment im 2,4GHz-Netz

Kontraproduktiv. Hier sollte man immer mit einem freinen WLAN Scanner wie nirsoft.net/utils/wifi_information_view.html messen wie die aktuelle Verteilung ist und dort immer auf einen 4 kanaligen Abstand die APs manuell einstellen. Siehe WLAN Setup Tutorial oben.- Nur 802.11ax/ac /n-Stationen zulassen: aus

Wenn man keine .11g Clients mehr hat besser anschalten um die Effizienz zu erhöhen. Bei Vorhandensein von .11g Clients dann auf nur g/n/a/ax Clients limitieren. keinesfalls das alte .11b Protokoll zulassen !Ich kann nichts finden, was nach eine Auswahl zum Routing- oder AP-Modus aussieht

Das kannst du auf den WLAN Clients auch immer ganz einfach selber checken !!Führe in der Eingabeaufforderung oder Powershell ein ipconfig aus (Windows)

Wenn du im WLAN die gleiche IP Netzwerk Adresse verwendest wie im kupferbasierten LAN, dann arbeiten deine APs im ganz normalen Layer 2 Bridging Mode !

Wenn dann schon "der" Kollege. In der Mehrzahl spreche ich von mir ausschließlich in dunklen Momenten

Mir liegt es natürlich fern zertifizierte Hilfestellung in Frage zu stellen! Nur wenn sich jemand anmeldet, weil bei seinem Auto ab 50 km/h hinten links was rappelt und die Antwort lautet:

a) musst halt nachschauen, was locker ist oder

b) hol Dir professionelle Hilfe – ich greife mal vor

Dann habe ich eigentlich nur Zeit verplempert.

Und deswegen ist Dein Bezug auf @aqui: leider etwas fehlplatziert. Der hat zwar beizeiten ne rustikale Ader ... aber seine Antworten lassen sich im schlechtesten Fall ergoogeln und bestenfalls hat er eine beeindruckende Trefferquote.

Aber das ist jetzt auch Kindergarten: Es ist Sonntag! In BY und vermutlich auch BW wieder mal wunderschönes Wetter.

In diesem Sinne ... GENUSS steht an!

Mir liegt es natürlich fern zertifizierte Hilfestellung in Frage zu stellen! Nur wenn sich jemand anmeldet, weil bei seinem Auto ab 50 km/h hinten links was rappelt und die Antwort lautet:

a) musst halt nachschauen, was locker ist oder

b) hol Dir professionelle Hilfe – ich greife mal vor

Dann habe ich eigentlich nur Zeit verplempert.

Und deswegen ist Dein Bezug auf @aqui: leider etwas fehlplatziert. Der hat zwar beizeiten ne rustikale Ader ... aber seine Antworten lassen sich im schlechtesten Fall ergoogeln und bestenfalls hat er eine beeindruckende Trefferquote.

Aber das ist jetzt auch Kindergarten: Es ist Sonntag! In BY und vermutlich auch BW wieder mal wunderschönes Wetter.

In diesem Sinne ... GENUSS steht an!

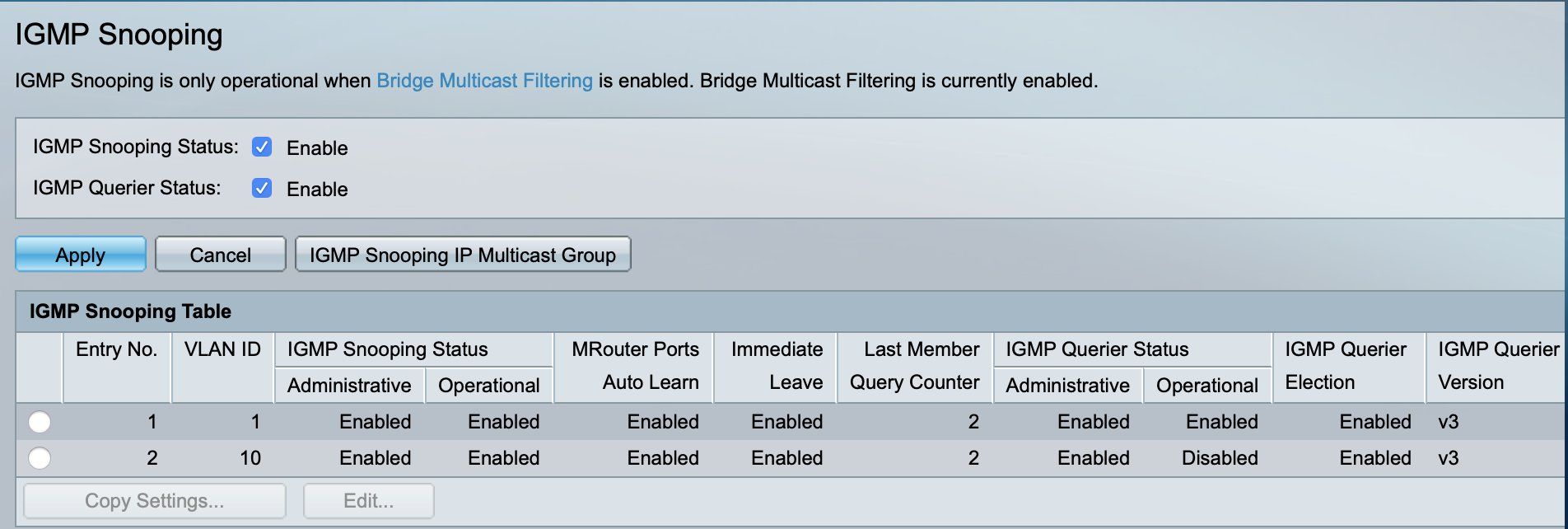

Das klingt für mich alles zusammen nach einem Problem mit Multicast bzw. IGMP-Snooping - so wie @em-pie auch vermutet hat, aber direkt von aqui weggebügelt wurde.

Warum ich das denke:

Diese Geräteerkennung basiert im wesentlichen auf mDNS, welches mit Multicast betrieben wird.

Wenn entweder die Switches und/oder die Access-Points IGMP-Snooping betreiben, leiten sie nur Multicast-Gruppen weiter, für die sich auch mindestens ein Client registriert hat. Insbesondere bei WLAN-APs hast du dadurch den großen Vorteil, nur wirklich den Multicast-Traffic zu senden, der auch wirklich von mindestens einem Teilnehmer bekommen werden will und sparst Bandbreite.

Gerade in kaskadierten Switch- und Access-Point-Umgebungen funktioniert das öfter mal nicht so sauber, wie man sich das wünscht. Hier sollten die Switchports, an denen APs oder andere Switches hängen ("Uplink-Ports") so konfiguriert werden, dass alle Mutlicast-Gruppen weitergeleitet werden.

Bei ZyXEL gibt es da in der Regel die Möglichkeit, dies pro Switchport festzulegen.

Wenn dann das Problem weiter auftritt, kann man dem Access-Point ebenfalls mal testweise abgewöhnen, IGMP-Snooping zu machen.

Bei jeder Änderung sollten die WLAN-Clients einmal neu verbunden werden (also WLAN aus und wieder an), um das senden von IGMP-Joins zu wiederholen und neue mDNS-Suchen nach den Geräten anzustoßen.

Einige Geräte führen IGMP und IPv6-MLD getrennt zu konfigurieren auf. Da müsstest du dann notflals auch mal gucken, dass MLD-Snooping ebenfalls entsprechend konfiguriert wird.

Doch, du brauchst in halbwegs modernen Netzwerken IGMP resp. MLD, wenn du Multicast empfangen willst. Das ist ja Sinn der Sache: Du registrierst dich für Multicast-Gruppen, die du haben willst. Und wenn du dich augenscheinlich nicht interessierst, weil du dich eben in keiner Gruppe registrierst, dann bekommst du auch keinen Multicast. Sollte eigentlich jeder Netzwerker wissen!

IGMP-Snooping. Du sprichst von IGMP-Snooping

Im Übrigen möchte ich hier an dieser Stelle nochmal auf die "IP-Binsenweisheit" hinweisen:

Wenn der TO, wie er selbst mehrfach erklärt hat, auf den verkabelten Clients wie auch an den WLAN-Clients durchgängig das Subnetz 192.168.178.0/24 verwendet, können wir Routing auf den APs mit 100%iger Sicherheit ausschließen. Denn würden sie routen, kämen die Clients niemals ins Internet, da der AP ja zwingend auf dem WLAN- und dem RJ45-Interface das exakt gleiche Subnetz hätte und damit keine disjunkten Routen gegeben wären.

Die Geräte laufen also mit Sicherheit in AP-/Bridge-Modus und wir können wohl langsam aufhören zu suchen, ob sie nicht vielleicht doch irgendwo Router sind.

Warum ich das denke:

Diese Geräteerkennung basiert im wesentlichen auf mDNS, welches mit Multicast betrieben wird.

Wenn entweder die Switches und/oder die Access-Points IGMP-Snooping betreiben, leiten sie nur Multicast-Gruppen weiter, für die sich auch mindestens ein Client registriert hat. Insbesondere bei WLAN-APs hast du dadurch den großen Vorteil, nur wirklich den Multicast-Traffic zu senden, der auch wirklich von mindestens einem Teilnehmer bekommen werden will und sparst Bandbreite.

Gerade in kaskadierten Switch- und Access-Point-Umgebungen funktioniert das öfter mal nicht so sauber, wie man sich das wünscht. Hier sollten die Switchports, an denen APs oder andere Switches hängen ("Uplink-Ports") so konfiguriert werden, dass alle Mutlicast-Gruppen weitergeleitet werden.

Bei ZyXEL gibt es da in der Regel die Möglichkeit, dies pro Switchport festzulegen.

Wenn dann das Problem weiter auftritt, kann man dem Access-Point ebenfalls mal testweise abgewöhnen, IGMP-Snooping zu machen.

Bei jeder Änderung sollten die WLAN-Clients einmal neu verbunden werden (also WLAN aus und wieder an), um das senden von IGMP-Joins zu wiederholen und neue mDNS-Suchen nach den Geräten anzustoßen.

Einige Geräte führen IGMP und IPv6-MLD getrennt zu konfigurieren auf. Da müsstest du dann notflals auch mal gucken, dass MLD-Snooping ebenfalls entsprechend konfiguriert wird.

Zitat von @aqui:

AirPrint geht über direkten Link Local Multicast (Bonjour) dafür braucht er normal kein IGMP das geht einfach über Layer 2 Bridging.

AirPrint geht über direkten Link Local Multicast (Bonjour) dafür braucht er normal kein IGMP das geht einfach über Layer 2 Bridging.

Doch, du brauchst in halbwegs modernen Netzwerken IGMP resp. MLD, wenn du Multicast empfangen willst. Das ist ja Sinn der Sache: Du registrierst dich für Multicast-Gruppen, die du haben willst. Und wenn du dich augenscheinlich nicht interessierst, weil du dich eben in keiner Gruppe registrierst, dann bekommst du auch keinen Multicast. Sollte eigentlich jeder Netzwerker wissen!

Die Symptome des TO sprechen für ein geroutetes Umfeld, im Minimum aber für einen Multicast Filter auf den APs.

IGMP-Snooping. Du sprichst von IGMP-Snooping

Im Übrigen möchte ich hier an dieser Stelle nochmal auf die "IP-Binsenweisheit" hinweisen:

Wenn der TO, wie er selbst mehrfach erklärt hat, auf den verkabelten Clients wie auch an den WLAN-Clients durchgängig das Subnetz 192.168.178.0/24 verwendet, können wir Routing auf den APs mit 100%iger Sicherheit ausschließen. Denn würden sie routen, kämen die Clients niemals ins Internet, da der AP ja zwingend auf dem WLAN- und dem RJ45-Interface das exakt gleiche Subnetz hätte und damit keine disjunkten Routen gegeben wären.

Die Geräte laufen also mit Sicherheit in AP-/Bridge-Modus und wir können wohl langsam aufhören zu suchen, ob sie nicht vielleicht doch irgendwo Router sind.

Doch, du brauchst in halbwegs modernen Netzwerken IGMP resp. MLD, wenn du Multicast empfangen willst

Richtig, das fackeln aber ohne diese Intelligenz immer auch die Endgeräte allein ab ! Abgebügelt hatte ich das nicht, das war dann missverständlich. Allerdings ist es nicht zwingend im Layer 2.Multicast ist ja darauf ausgelegt das es auch in dummen, ungemanagten Netzen mit dummen Switches und APs funktioniert. IGMP Funktionen auf der Infrastruktur selber sind also niemals zwingend für die Funktion sonst könnten alle Nutzer mit solcher Hardware in der Praxis niemals Multicast basierte Funktionen nutzen, was ja nicht der Fall ist.

Dumme Infrastruktur Komponenten fluten dann halt im Layer 2 und Multicast funktioniert so trotzdem.

In intelligenten APs kommt dann noch die Multicast zu Unicast Konvertierung dazu sofern die sowas überhaupt haben. Aber auch das ist eben nicht zwingend aus Layer 2 Sicht. Airprint funktioniert auch mit einem 12 Euro Chinesen Switch und AP.

Auch das weiss man als Netzwerker !

Mahlzeit,

bei Ubiquiti, Meraki, Cisco und Aerohive kann man einstellen, dass Multicast von LAN auf WLAN und umgekehrt geblockt wird (werden kann).

Such mal danach im Controller, gerade wenn Endgerät und Drucker auf unterschiedlichen APs hängen, wird ja zwingend die LAN-Infrastruktur als Transportweg benutzt.

Wenn beide Geräteklassen auf demselben AP hängen, handelt der AP das Multicast direkt. Sieht man ja daran, dass es in der Konstellation funktioniert.

Und Routing fällt bei einem flachen Netz ja eh raus.

bei Ubiquiti, Meraki, Cisco und Aerohive kann man einstellen, dass Multicast von LAN auf WLAN und umgekehrt geblockt wird (werden kann).

Such mal danach im Controller, gerade wenn Endgerät und Drucker auf unterschiedlichen APs hängen, wird ja zwingend die LAN-Infrastruktur als Transportweg benutzt.

Wenn beide Geräteklassen auf demselben AP hängen, handelt der AP das Multicast direkt. Sieht man ja daran, dass es in der Konstellation funktioniert.

Und Routing fällt bei einem flachen Netz ja eh raus.

dass Multicast von LAN auf WLAN und umgekehrt geblockt wird (werden kann).

Blocking wäre dann aber kontraproduktiv für alle Multicast basierten Anwendungen. Das ist dann sicher auch nicht die Default Einstellung. Besser ist immer eine Multicast - Unicast Konvertierung im WLAN:heise.de/ct/ausgabe/2014-14-Probleme-bei-Multicast-im-W-LAN-find ...

b) Ist der Port 4 nicht als GästeLan konfigurierbar? Versuche doch mal die Ports 1 - 3 um das auf jeden Fall auszuschließen.

c) Gut, das ist aber auch schon Voraussetzung, damit die Dinger ins Netz kommen. Ich glaube ja immer noch, dass das eigentlich nicht an den APs, sondern an den Switchen liegt. Die beiden APs hängen ja vermutlich nicht am selben Switch?!

Da könntest Du ja den Weg nachvollziehen und den Unterschied suchen zwischen den beiden APs auf dem Weg zum Drucker.

VG

c) Gut, das ist aber auch schon Voraussetzung, damit die Dinger ins Netz kommen. Ich glaube ja immer noch, dass das eigentlich nicht an den APs, sondern an den Switchen liegt. Die beiden APs hängen ja vermutlich nicht am selben Switch?!

Da könntest Du ja den Weg nachvollziehen und den Unterschied suchen zwischen den beiden APs auf dem Weg zum Drucker.

VG

Ich habe ebenfalls IMGP noch einmal neu

Was soll IMGP denn sein ??Ein Screenshot dieser Einstellung wäre hilfreich. Das dediziert Ports zuzuweisen ist Quatsch.

dass der AP ja zwei Netzwerkanschlüsse besitzt und ich nur den mit POE nutze

Das ist auch richtig so, denn nur DER ist der relevante Port. Der andere wird meist rein nur als PPPoE Port benutzt wenn man die APs direkt ans Internet klemmt, was normal kein Mensch macht. Vergiss das also mit dem 2ten Port.Ich werde die APs auch mal in den StandAlone-Mode setzen und mal dort konfigurieren

Ist so oder so das Sinnvollste. Seine AP Daten in eine anonyme Cloud zu senden an Empfänger die man nicht kennt ist eine griselige Vorstellungf. Kein normal denkender Mensch dem seine Datensicherheit etwas wert ist macht sowas. Aber muss auch jeder selber wissen.Ich habe mich nun an den Zyxel-Support gewandt

Vermutlich das Zielführendste. Da darf man gespannt sein was die dann als vermeintliche Lösung anbieten !! Ist auch gleichzeitig mal ein Lackmus Test für deren Enduser Supportkompetenz. hier werde ich mal die Routerports dementsprechend konfigurieren um nicht sämtliche clients damit zu füttern.

Das wäre sinnfrei, denn wenn IGMP Snooping auf dem Switch aktiviert ist macht der Switch das immer automatisch. Der tiefere Sinn von IGMP Snooping !MC Setup Beispiel eines Cisco SG Switches:

Du kannst das korrekte Multicast Handling im Heimnetz auch immer ganz einfach selber mal testen:

Fehlersuche im lokalem Netzwerk (RSTP, MRP, Multicast)

eine Änderung brachte eine "Flutung" des unknown multicasts

Was ja bei IGMP nicht der Sinn der Sache ist. Sowas machen ungemanagte Switches zwangsläufig die kein IGMP aktiv können.Bei dir liegt das an der Einstellung "Unknown Multicast: "drop" (standardmäßig)" ! Damit schmeisst der Switch allen Traffic weg von Multicast Gruppen die er nicht kennt. Fatal, denn die werden dann nicht weitergeleitet.

Das ist meist ein Indiz dafür das du vergessen hast beim Aktivieren von IGMP Snooping den Switch selber als Querier zu definieren. Droppen darf er die Unknowns in keinem Falle, denn sonst kann Traffic dieser Gruppenadressen niemals forgewardet werden und die MC Kommunikation damit scheitert dann logischerweise.

Wireshark ist hier wie immer dein bester Freund das zu verifizieren.

Unknown müsste er dann in der Tat erstmal flooden damit er auch Abnehmer an den Endgeräte Port dafür findet. Das sollte aber Default sein wenn der Switch selber IGMP Querier ist.

Beim Cisco sieht es sehr aufgeräumt und übersichtlich aus

So wie es sich für einen anständigen Switch Hersteller auch gehört.