(quasi-?)DMZ Hardwaresuche

Hallo liebe Administratoren,

da ich neu im Forum bin, vielleicht ein paar Worte zu mir.

Ich bin Student der Mathematik und habe mir im Nebenfach eine Vorlesung zu den Grundlagen der IT-Sicherheit angehört und bin durchaus begeistert und erschreckt, vom benötigtem Aufwand der betrieben werden muss um sicher im Internet zu kommunizieren.

Ich denke ich kenne sehr ungefähre Sicherheitskonzepte von Netzwerken, und bin mir bewusst dass an vielen (allen?) Stellen nur Vereinfachungen beschrieben wurden.

Trotzdem bin ich in der Situation, dass mir die Sicherheit meiner Daten am Herz liegt und das motiviert meinen Post hier.

Mein (schon getesteter) Plan ist einen Raspberry-Pi 4 als ein Offsite-Backup bei einem Freund zu lagern. Dazu nutze ich Duplicati 2, welches meine schon verschlüsselten Daten per SFTP auf den Pi bringt.

Dazu hat mein Freund (nennen wir ihn Bob) also momentan eine Portweiterleitung von Port 22 auf den Pi laufen und alles funktioniert (ein paar Tage getestet) genau wie es soll.

Der Pi findet die öffentliche IP von Bobs Netzwerk selber heraus und aktualisiert eine Domain.

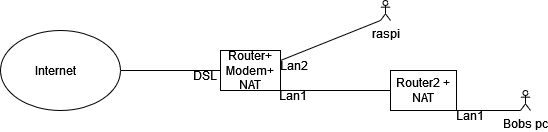

Das Netzwerk von Bob besteht to date aus einer Fritzbox, welche per DSL aus dem Telefonanschluss ihr Internet bezieht, und einigen dahinterliegenden Rechnern wie im typischen Heimnetzwerk und eben meinem Pi. Ich vermute ganz stark dass Telefon auch über den Internetanschluss läuft, aber das müsste ich Bob nochmal Fragen, falls das von Relevanz ist.

Eigentlich möchte ich aber gerne den Pi vom Restnetzwerk trennen, denn falls der Fall eintreten sollte,dass mein Pi gekapert wird (ohne dass ich es bemerke), möchte ich trotzdem mit guten Gewissen schlafen können.

Also ist mein Gedanke eine (quasi-?)DMZ einzurichten.

Option 1) wäre nach Alternative 2 einen DSL-Router zu kaufen (der den Job des Internet Routers übernimmt). Hier wäre dann soweit ich das sehe zu beachten, dass dieser ohne DHCP betreibbar sein müsste und eine Option mitbringen sollte der die Benutzeroberfläche nur aus Bobs Heimnetz erreichbar macht. Einzurichten wären dann statische IP's für Bob's Fritzbox und den Pi die daran angesteckt werden.

Bei dieser Option bräuchte ich Vorschläge für einen geeigneten DSL-Router.

Option 2) gibt es sinnvollere Konfigurationen?

Das Ziel des Setups ist:

Für das erreichen dieser Ziele wäre ich bereit <= 150€ in Hardware auszugeben. Ich hoffe ich habe alle relevanten Informationen auf gut-lesbare Art angegeben (habe ich zu viel geschrieben?). Falls nicht lasst mir bitte Feedback für die Zukunft da.

Im schon oben verlinkten Eintrag habe ich den Satz

"Machbar und funktionsfähig aber technisch und aus Sicherheitsgründen keine gute und wasserdichte Lösung wenn man damit eine wirkliche DMZ realisieren will. Eine kleine Firewall ist hier immer der bessere Weg !" gefunden.

Ich denke ich habe den Unterschied der "quasi-DMZ" Fassung zur "echten" DMZ noch nicht verstanden. Liegt dieser nur darin, dass man Consumer-Router statt reinen Firewalls nutzt?

Ist die Sicherheit des Heimnetzwerks mit "quasi-DMZ"-Struktur und (böswilligem) Server in der quasi-DMZ, vergleichbar mit der Sicherheit eines Heimnetzwerks ohne weitergeleitete Ports (ohne einen Server der von außen erreichbar ist)?

Unter Heimnetzwerk verstehe ich dabei das typische Setup von All-in-one-Router, z.B. Fritzbox

Edit: Gigabit Lan soll im Netzwerk machbar bleiben.

LG

Duck

da ich neu im Forum bin, vielleicht ein paar Worte zu mir.

Ich bin Student der Mathematik und habe mir im Nebenfach eine Vorlesung zu den Grundlagen der IT-Sicherheit angehört und bin durchaus begeistert und erschreckt, vom benötigtem Aufwand der betrieben werden muss um sicher im Internet zu kommunizieren.

Ich denke ich kenne sehr ungefähre Sicherheitskonzepte von Netzwerken, und bin mir bewusst dass an vielen (allen?) Stellen nur Vereinfachungen beschrieben wurden.

Trotzdem bin ich in der Situation, dass mir die Sicherheit meiner Daten am Herz liegt und das motiviert meinen Post hier.

Mein (schon getesteter) Plan ist einen Raspberry-Pi 4 als ein Offsite-Backup bei einem Freund zu lagern. Dazu nutze ich Duplicati 2, welches meine schon verschlüsselten Daten per SFTP auf den Pi bringt.

Dazu hat mein Freund (nennen wir ihn Bob) also momentan eine Portweiterleitung von Port 22 auf den Pi laufen und alles funktioniert (ein paar Tage getestet) genau wie es soll.

Der Pi findet die öffentliche IP von Bobs Netzwerk selber heraus und aktualisiert eine Domain.

Das Netzwerk von Bob besteht to date aus einer Fritzbox, welche per DSL aus dem Telefonanschluss ihr Internet bezieht, und einigen dahinterliegenden Rechnern wie im typischen Heimnetzwerk und eben meinem Pi. Ich vermute ganz stark dass Telefon auch über den Internetanschluss läuft, aber das müsste ich Bob nochmal Fragen, falls das von Relevanz ist.

Eigentlich möchte ich aber gerne den Pi vom Restnetzwerk trennen, denn falls der Fall eintreten sollte,dass mein Pi gekapert wird (ohne dass ich es bemerke), möchte ich trotzdem mit guten Gewissen schlafen können.

Also ist mein Gedanke eine (quasi-?)DMZ einzurichten.

Option 1) wäre nach Alternative 2 einen DSL-Router zu kaufen (der den Job des Internet Routers übernimmt). Hier wäre dann soweit ich das sehe zu beachten, dass dieser ohne DHCP betreibbar sein müsste und eine Option mitbringen sollte der die Benutzeroberfläche nur aus Bobs Heimnetz erreichbar macht. Einzurichten wären dann statische IP's für Bob's Fritzbox und den Pi die daran angesteckt werden.

Bei dieser Option bräuchte ich Vorschläge für einen geeigneten DSL-Router.

Option 2) gibt es sinnvollere Konfigurationen?

Das Ziel des Setups ist:

- Isolation des Pi von Bobs Heimnetzwerk

- erhalt von Bobs Heimnetzwerkstruktur, insbesondere soll sein Netzwerk über das Bob vertraute GUI der Fritzbox verwaltet bleiben und der Telefonieapparat soll wie bisher funktionieren

- Ein paar Clients in Bobs Netzwerk sind Computerspielliebhaber und daher sollte ich ein doppeltes NAT wegen Multiplayer wohl vermeiden, sagt Google (deswegen das DHCP Abschalten beim Internet-Router). Gibt es sonst etwas zu beachten?

- die Anzahl an neu zu verwaltenden Geräten kleinzuhalten, damit Bob nicht völlig die Kontrolle über sein Haus verliert

Für das erreichen dieser Ziele wäre ich bereit <= 150€ in Hardware auszugeben. Ich hoffe ich habe alle relevanten Informationen auf gut-lesbare Art angegeben (habe ich zu viel geschrieben?). Falls nicht lasst mir bitte Feedback für die Zukunft da.

Im schon oben verlinkten Eintrag habe ich den Satz

"Machbar und funktionsfähig aber technisch und aus Sicherheitsgründen keine gute und wasserdichte Lösung wenn man damit eine wirkliche DMZ realisieren will. Eine kleine Firewall ist hier immer der bessere Weg !" gefunden.

Ich denke ich habe den Unterschied der "quasi-DMZ" Fassung zur "echten" DMZ noch nicht verstanden. Liegt dieser nur darin, dass man Consumer-Router statt reinen Firewalls nutzt?

Ist die Sicherheit des Heimnetzwerks mit "quasi-DMZ"-Struktur und (böswilligem) Server in der quasi-DMZ, vergleichbar mit der Sicherheit eines Heimnetzwerks ohne weitergeleitete Ports (ohne einen Server der von außen erreichbar ist)?

Unter Heimnetzwerk verstehe ich dabei das typische Setup von All-in-one-Router, z.B. Fritzbox

Edit: Gigabit Lan soll im Netzwerk machbar bleiben.

LG

Duck

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2231554131

Url: https://administrator.de/forum/quasi-dmz-hardwaresuche-2231554131.html

Ausgedruckt am: 18.07.2025 um 13:07 Uhr

34 Kommentare

Neuester Kommentar

Hallo Duck, willkommen im Forum.

Irgendwie klingt Deine frage eher nach Hausaufgabe. Und das beschriebene Szenario nach eher phantasielosem/praxisfernen Dozenten Es werden immerhin einige typische Problemfelder angesprochen.

Es werden immerhin einige typische Problemfelder angesprochen.

Deine Beschreibung des Szenarios steht leider in keinem Verhältnis zur Beschreibung Deiner bisherigen Arbeitsergebnisse. Da Du Deine Aufgaben ja auch verstehen sollst, schlage ich vor, dass Du Dich zunächst etwas mehr an die Grundlagen machst.

Beachte dabei bitte die bisherigen Fehlverständnisse bzw. ergänzenden Aspekte:

- Offsite-Backup (Sicherheit) - falls für die Aufgabenstellung relevant

- doppeltes NAT != DHCP (das Stichwort, das Du meinst ist Bridge-Modus)

- Grundverständnis Aufbau und Unterschiede Routerkaskade / DMZ (hast Du ja bereits angesprochen)

Hilfreich ist es, wenn Du Dir bereits eingangs einen Netzwerkplan zeichnest (kostenlos z.B.: Programm DIA, LibreOffice Draw), das bringt Übersicht und Klarheit

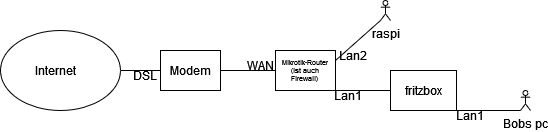

Die gute Nachricht: Zu allen angesprochenen Fragen findest Du im Forum ausgezeichnete Erläuterungen, vornehmlich des von Dir bereits verlinkten Autors (zu grundlegenden Fragen auch bei Wikipedia). Und mit rund 150 EUR kannst Du das ohne Weiteres realisieren, jedenfalls wenn der Internetanschluss von "Bob" einfaches VDSL nutzt. Z.B. mit einem Modem (50-100 EUR) und einem Mikrotik Hex (50 EUR).

Wenn Du die Grundlagenarbeit erledigt hast, findest Du zu etwaigen Fragen zu konkreten Konstellationen hier immer freundliche Unterstützer.

Viele Grüße, commodity

Irgendwie klingt Deine frage eher nach Hausaufgabe. Und das beschriebene Szenario nach eher phantasielosem/praxisfernen Dozenten

Deine Beschreibung des Szenarios steht leider in keinem Verhältnis zur Beschreibung Deiner bisherigen Arbeitsergebnisse. Da Du Deine Aufgaben ja auch verstehen sollst, schlage ich vor, dass Du Dich zunächst etwas mehr an die Grundlagen machst.

Beachte dabei bitte die bisherigen Fehlverständnisse bzw. ergänzenden Aspekte:

- Offsite-Backup (Sicherheit) - falls für die Aufgabenstellung relevant

- doppeltes NAT != DHCP (das Stichwort, das Du meinst ist Bridge-Modus)

- Grundverständnis Aufbau und Unterschiede Routerkaskade / DMZ (hast Du ja bereits angesprochen)

Hilfreich ist es, wenn Du Dir bereits eingangs einen Netzwerkplan zeichnest (kostenlos z.B.: Programm DIA, LibreOffice Draw), das bringt Übersicht und Klarheit

Die gute Nachricht: Zu allen angesprochenen Fragen findest Du im Forum ausgezeichnete Erläuterungen, vornehmlich des von Dir bereits verlinkten Autors (zu grundlegenden Fragen auch bei Wikipedia). Und mit rund 150 EUR kannst Du das ohne Weiteres realisieren, jedenfalls wenn der Internetanschluss von "Bob" einfaches VDSL nutzt. Z.B. mit einem Modem (50-100 EUR) und einem Mikrotik Hex (50 EUR).

Wenn Du die Grundlagenarbeit erledigt hast, findest Du zu etwaigen Fragen zu konkreten Konstellationen hier immer freundliche Unterstützer.

Viele Grüße, commodity

Hallo zusammen,

alles für "umme"!

Mittels AVM My!Fritz Account und einer App auf dem Smartphone ist das aber einfacher und schneller

und ohne PI. Der beim Nachbarn steht. Waru steht der nicht bei Dir zu Hause?

MfG BlueKobold

Isolation des Pi von Bobs Heimnetzwerk

Wenn der PI vor Ort ist und somit auch für Bobs Freundin Mallory die Dich eventuell nicht mag, ist dasalles für "umme"!

Für das erreichen dieser Ziele wäre ich bereit <= 150€ in Hardware auszugeben. Ich hoffe ich habe

alle relevanten Informationen auf gut-lesbare Art angegeben (habe ich zu viel geschrieben?). Falls

nicht lasst mir bitte Feedback für die Zukunft

Also dann aktiviere lieber den LAN Port 4 als DMZ dort und hänge Deinen PI dort dran.alle relevanten Informationen auf gut-lesbare Art angegeben (habe ich zu viel geschrieben?). Falls

nicht lasst mir bitte Feedback für die Zukunft

Mittels AVM My!Fritz Account und einer App auf dem Smartphone ist das aber einfacher und schneller

und ohne PI. Der beim Nachbarn steht. Waru steht der nicht bei Dir zu Hause?

MfG BlueKobold

Statt Pi wäre eine kleine Firewall wie pfSense oder OPNsense die bessere Wahl da die Administration deutlich einfacher ist.

Alternativ dann ein ein kleiner 20 Euro Router mit integrierter Firewall wie einen Mikrotik hEX oder hAP lite.

Durch deren GUI ist die Pflege der DMZ und ihres FW Regelwerkes deutlich einfacher als auf einem Pi. Ganz besonders für einen Laien und Anfänger wie dich !

Nebenbei:

Hausaufgaben Lösungstag ist hier immer nur der Freitag !

Alternativ dann ein ein kleiner 20 Euro Router mit integrierter Firewall wie einen Mikrotik hEX oder hAP lite.

Durch deren GUI ist die Pflege der DMZ und ihres FW Regelwerkes deutlich einfacher als auf einem Pi. Ganz besonders für einen Laien und Anfänger wie dich !

Nebenbei:

Hausaufgaben Lösungstag ist hier immer nur der Freitag !

Ich bin selbst ein ewig Lernender, hier mein Verständnis:

Alternative vielleicht: (Hier muss Kollege @aqui besser noch mal drüber lesen):

Wenn Du im MT auf Port 1 das Modem legst und NAT abschaltest, auf Port 2 ein Netz für die Fritzbox, ebenso ohne NAT und auf Port 3 den Pi mit NAT betreibst, kann das vielleicht auch mit NATender Fritzbox gehen. Mit so einer Konstellation habe ich aber noch nicht gespielt

Die Fritzbox hat die Möglichkeit, als IP-Client betrieben zu werden. Dies wäre dann wohl ohne NAT, das Firewalling muss dann auf dem vorgeschalteten Router (MT) erfolgen. Allerdings entspricht das nicht Deiner Wunschkonstellation, bei der "Bob" noch die Netzwerkeinstellungen machen können soll. Telefonie geht.

Zu den Begrifflichkeiten hilfreich auch: de.wikipedia.org/wiki/Demilitarisierte_Zone_(Informatik)

Wie Du da siehst, ist der Begriff nicht eindeutig definiert, es ist eher ein Prinzip, dessen Umsetzung von der konkreten Konstellation abhängt. Zu Verwirrung führt vielleicht auch, dass Du die Fritzbox als Firewall-Router ansiehst (was man kann, der Netzwerker aber anders sieht, da ausgehend nicht gefiltert wird). Wenn man die DMZ (legitim) nur als Standort für einen vom Internet erreichbaren unsicheren Teil eines (im Übrigen abgeschotteten) LAN ansieht, ist auch Dein Aufbau eine DMZ. Frag Dich (oder den Prof ) ob es um Begrifflichkeiten oder um Sicherheit geht.

) ob es um Begrifflichkeiten oder um Sicherheit geht.

Viele Grüße, commodity

Verstehe ich das korrekt, dass der Bridge Mode eines Consumer-Routers ein "Nur-Modem" modus ist?

Ja.Insbesondere übernimmt dieser Router dann gar keine Firewallfunktion, korrekt?

Ja.Sehe ich das auch richtig, wenn ich sage dass ein Consumer-Router der nicht im Bridge modus läuft immer NAT betreibt?

Kommt drauf an, was Du unter Consumer verstehst. Prinzipiell ja und das ist auch nötig für die Verteilung der öffentlichen IP.Dann wäre ich bei einer Router-Kaskade mit zwei consumer-Routern in folgender Situation:

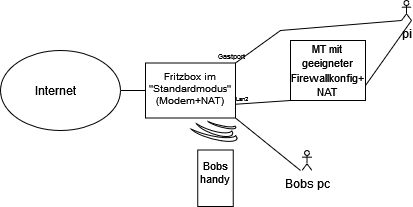

Bild fehlt nochwelche wegen dem doppelten NAT unerwünscht ist.

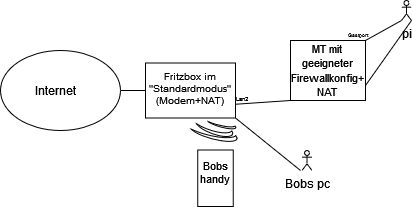

Was ihr vorschlagt ist die Konfiguration wie folgt:

Bild fehlt nochWas ihr vorschlagt ist die Konfiguration wie folgt:

Hier stellen sich mir noch Fragen: Wer betreibt NAT? Ich denke der MT müsste das hier tun, sonst geht das nicht zwei Geräte dran anzuschließen.

Grundsätzlich korrekt. Weiterlesen dann bei Fritzbox-Modus.Alternative vielleicht: (Hier muss Kollege @aqui besser noch mal drüber lesen):

Wenn Du im MT auf Port 1 das Modem legst und NAT abschaltest, auf Port 2 ein Netz für die Fritzbox, ebenso ohne NAT und auf Port 3 den Pi mit NAT betreibst, kann das vielleicht auch mit NATender Fritzbox gehen. Mit so einer Konstellation habe ich aber noch nicht gespielt

Aber in welchem Modus wird die Fritzbox dann betrieben? Sie soll ja kein NAT betreiben...

Hier meldet sich vielleicht noch ein Fritzbox-Experte. Grundsätzlich:Die Fritzbox hat die Möglichkeit, als IP-Client betrieben zu werden. Dies wäre dann wohl ohne NAT, das Firewalling muss dann auf dem vorgeschalteten Router (MT) erfolgen. Allerdings entspricht das nicht Deiner Wunschkonstellation, bei der "Bob" noch die Netzwerkeinstellungen machen können soll. Telefonie geht.

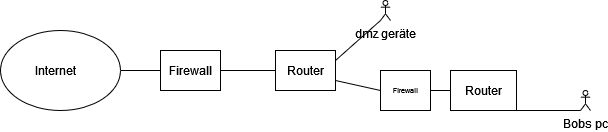

Unter DMZ verstehe ich übrigens folgende Netzwerkkonstruktion:

Das ist die Variante DMZ mit Routerkaskade. Ich nenne es "quasi-DMZ", besser passt vielleicht "unechte DMZ". Wie Du bereits an Deinem Bild siehst, ist die "DMZ" überhaupt nicht vom inneren Router her abgeschottet, d.h. Traffic aus Bobs LAN kann ohne Weiteres in die "DMZ". Eine echte DMZ liegt hinter einem Interface mit Firewallregeln. 2 Sekunden Forumsuche geben hier auch eine klare und verständliche Sichtweise des Netzwerk-Maestros: Ist meine im Netzplan dargestellte DMZ auch wirklich eine DMZ?Zu den Begrifflichkeiten hilfreich auch: de.wikipedia.org/wiki/Demilitarisierte_Zone_(Informatik)

Wie Du da siehst, ist der Begriff nicht eindeutig definiert, es ist eher ein Prinzip, dessen Umsetzung von der konkreten Konstellation abhängt. Zu Verwirrung führt vielleicht auch, dass Du die Fritzbox als Firewall-Router ansiehst (was man kann, der Netzwerker aber anders sieht, da ausgehend nicht gefiltert wird). Wenn man die DMZ (legitim) nur als Standort für einen vom Internet erreichbaren unsicheren Teil eines (im Übrigen abgeschotteten) LAN ansieht, ist auch Dein Aufbau eine DMZ. Frag Dich (oder den Prof

@"Hausaufgaben vom Prof"

... besuchten ITSicherheitsvorlesung habe ich geschildert...

Das war auch nett... besuchten ITSicherheitsvorlesung habe ich geschildert...

Die geschilderte Situation ist tatsächlich mein Problem und keine vom Prof/Assistenten gestellte Hausaufgabe

Die Formulierungsweise spricht eine andere Sprache. Noch mehr aber Deine eher schwache Auseinandersetzung mit der konkreten Fragestellung. Auch wirkte die Darstellung konstruiert. Aber offenbar habe ich Dich hier falsch verstanden.Wenn ich Hilfe bei einer Hausaufgabe bräuchte, wäre ich ehrlich genug das zuzugeben.

genau, das wäre auch kein Problem. Was zählt ist die Reihenfolge: 1. Eigenleistung, 2. VerständnisfrageDass ich den Namen meines Freundes mit Bob anonymisiere, fand ich selber Unterhaltsam, da ich die letzten 5 Monate viele Hausaufgaben mit Alice,Bob,Charlie und Eve lösen musste.

Das erinnert mich etwas an den alten Witz mit Helmut Kohl vor dem Aquarium Spaß! Missverstanden wurde ich leider trotzdem ^^

jo, macht nichts, war ja nicht bös gemeint Aber warum ist mein Problem phantasielos/praxisfern

Offsite-Backup ist gut. Nicht so praxisnah (für eine Studienaufgabe) ist, dass Du das Backup nicht vor dem Zugriff aus dem Bob-Netz schützen willst, dass Du ein Push-Backup machst und dass Du das (wohl) mit USB-Platten machst. Insgesamt aber für den privaten Bereich ok.Viele Grüße, commodity

Allerdings sehe ich nicht wie das funktioniert IP-mäßig.

Guckst du hier:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Du solltest allerdins zwingend darauf achten das der hinter der FritzBox kaskadierte Router oder Firewall KEIN NAT macht sondern ganz normal routet.

Andernfalls frisst das unnötig Performance und schafft dir massive Probleme wg. doppeltem NAT.

Grundlagen zu dem Thema auch HIER.

Wikipedias "zweistufige Version" nicht als DMZ bezeichnen möchte, stimmt das?

Ja, stimmt ! Das ist eine laienhafte Frickelei die annähernd so funktioniert wie eine DMZ aber letztlich keine ist und keine richtige Sicherheit bietet.Siehe dazu HIER.

Lesen und verstehen !

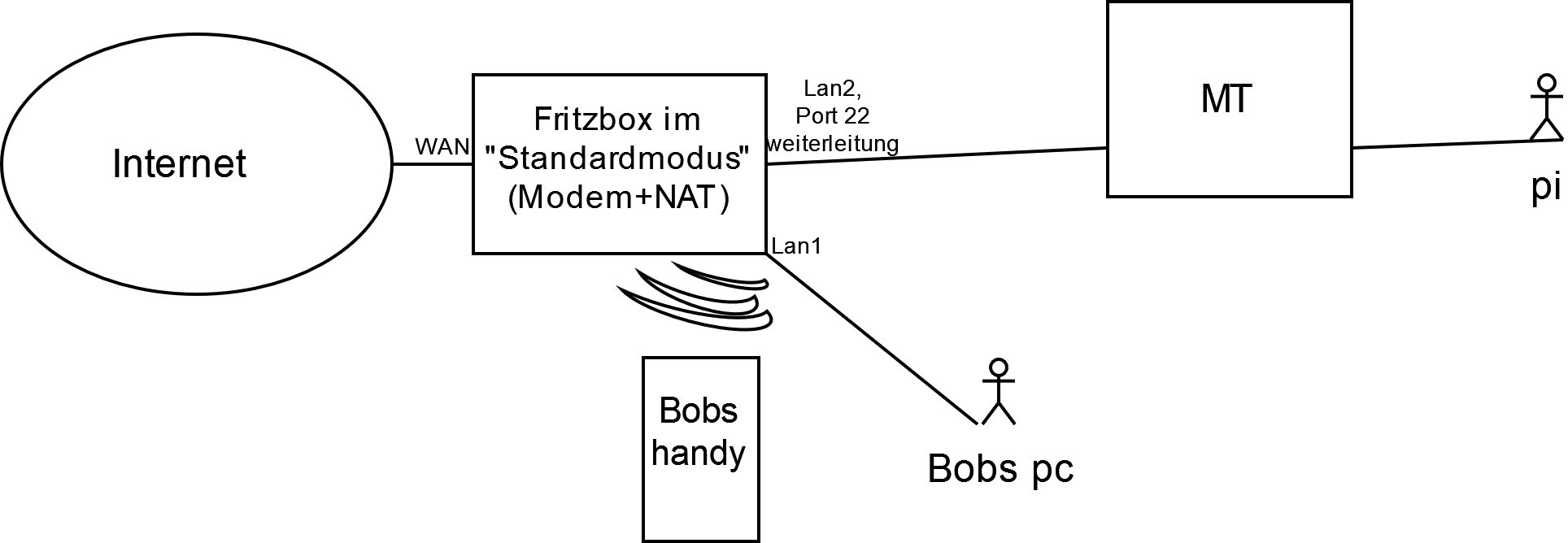

Der MT bekommt vom Modem die öffentliche IP auf WAN.

wie kann man an ihn noch zwei weitere Geräte anschließen, ohne dass er anfangen muss NAT zu betreiben?

wie kann man an ihn noch zwei weitere Geräte anschließen, ohne dass er anfangen muss NAT zu betreiben?

Ich dachte (total ins Unreine) an Routing. MT Netz 1: WAN / Netz 2: LAN Fritzbox / Netz 3: Pi. Netz 2 und 3 mit unterschiedlichen IP-Bereichen, die ins WAN routen. Ist aber natürlich Quatsch, denn die privaten IPs werden ja im Internet nicht geroutet. Der Router am WAN braucht also NAT.

Wenn also die Fritzbox im NAT-Modus betrieben werden muss, hast Du ein Doppel-NAT. Lebe damit oder bringe Bob an MT ran. Der Kinderschutz ist da um Längen besser, finde ich. Tja, und für die Telefonie...

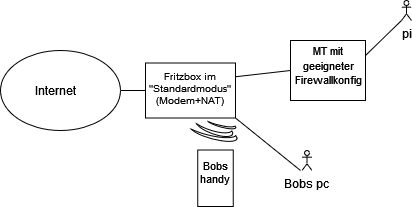

Warum hängst Du den MT nicht hinter die Fritzbox und erlaubst dem PI auf dem Port des MT zur Fritzbox einfach ausgehend gar nichts? Der MT kann ja Firewalling. Und WAN für den Pi könntest Du ja über einen weiteren Port des MT auf den Gastzugang der FB realisieren. Dieser wurde ja oben schon angesprochen, da wurde nur der erforderliche Zugriff von außen vergessen. Sieht sicher etwas komisch aus, sollte aber gehen.

Was ich aus @aquis posts rauslese ist, dass er Wikipedias "zweistufige Version" nicht als DMZ bezeichnen möchte, stimmt das?

So wie ich das sehe, bezieht er sich auf die Lösung mit zwei kaskadierten Routern. Mit zwei echten Firewalls lässt sich das natürlich realisieren. Deren Koppelnetz wäre aber immer noch keine echte DMZ, es sei denn, es werden durch Firewalling die Zugriffe ins Koppelnetz vollständig ausgeschlossen, bis auf den zum Pi. Das wäre unnötig mühseliger als gleich ein DMZ-Interface einzusetzen.Viele Grüße, commodity

DMZ ist immer Routing !

Das ist schon klar. Es ging um die Frage eines möglichen Verzichts auf NAT am WAN-Router.Brainstorm-Idee war:

Wenn Du im MT auf Port 1 das Modem legst und NAT abschaltest, auf Port 2 ein Netz für die Fritzbox, ebenso ohne NAT und auf Port 3 den Pi mit NAT betreibst, kann das vielleicht auch mit NATender Fritzbox gehen.

Das ist offenbar falsch und hatte ich korrigiert.

Viele Grüße, commodity

Zitat von @duckduck:

Allerdings kann Bob dann das Wlan sowie Gastwlan der Fbox nicht wie eingezeichnet nutzen, korrekt? :/

Mein Vorschlag dazu war, Bobs PC parallel zum MT ins FB-Netz zu hängen. Der MT schirmt dann in einem eigenen Netz den "bösen" PI ab. Darum ging es Dir doch eingangs. Und Bob hat weiterhin sein Fritzbox-Netz mit nur 1x NAT. Case closed!Allerdings kann Bob dann das Wlan sowie Gastwlan der Fbox nicht wie eingezeichnet nutzen, korrekt? :/

... wäre für die "Wikipedia zweistufige Variante" eine typische Firewallkonfiguration dass Bob Verbindungen ins Internet und auf den Pi starten kann, jeder im Internet Verbindungen zum Pi starten kann ...

Letzteres ist zu theoretisch. Klar, die DMZ kann man als offene Zone zwischen Internet und schützender Firewall sehen. Real wird aber auch die DMZ wohl immer mit Firewall-Regeln betrieben, d.h. dorthin dürfen nur bestimmte Ports/Anwendungen und ebenso von dort weg. Warum auch sonst sollte das BSI sonst eine vor der DMZ liegende Firewall favorisieren? Was Du beschreibst, ist ein Exposed Host am Perimeter, das wiederum benennt Wikipedia als "Pseudo DMZ". Ja, es ist eine DMZ, aber in den meisten Konstellationen keine sinnhafte.Worum geht es am Ende eigentlich? Um Begrifflichkeiten oder um Deine Datensicherung?

Allein der Wikipedia-Artikel beantwortet alle Deine Fragen doch umfassend. Und wie oben schon gesagt, das sind auch keine geschützten Begriffe. AVM bezeichnet die Fritzbox auch als Firewall. Das werden hier einige anders sehen.

Viele Grüße, commodity

Allerdings kann Bob dann das Wlan sowie Gastwlan der Fbox nicht wie eingezeichnet nutzen, korrekt? :/

Ja, das stimmt aber so einen Blödsinn macht man ja auch nicht, denn damit hebelst du ja deine Firewall/DMZ Security aus, schiesst dir also selber in den Fuß und führst dann dein eigenes FW Konzept ad absurdum.Dazu nutzt man immer einen MSSID AP der am Switch angebunden ist und deaktiviert den AP an der FB.

Siehe hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Bzw. WLAN mit dynamischer VLAN Zuweisung:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Alles andere wäre bei deinem Design unsinnig !

genau. Bob will ja kein Firewalling, sondern Du. Bob will zocken und kein Double-NAT. So sind alle zufrieden.

Dir ist aber klar: Elegant ist anders. Das Gewürge liegt allein daran, dass Du Deinen Pi dort hostest, wo jemand unbedingt im ärmlichen Netz einer Frittenbox leben mag. Vielleicht zeigst Du Bob mal irgendwann die Vorzüge von Kids Control beim MT und die dazu passende App. Wenn er nicht anders telefonieren kann, kann die Fritzbox für diesen Zweck ja weiter leben.

Viele Grüße, commodity

Den MT müsste ich dann so konfigurieren, dass er nur Pakete zu established Verbindungen zulässt.

Nein, Du machst die Portweiterleitung für SFTP über die Fritzbox zum MT, dann ist das wie bisher, der PI ist übers Internet erreichbar, der Rest nicht.... wäre es toll wenn ich dem Pi irgendwie Zugriff aufs Internet geben kann, ohne ihm Zugriff auf den Rest der Geräte im Fritzbox netz zu geben.

klar, das brauchst Du und das hatte ich oben auch schon geschrieben. Der Pi muss dann zugleich über ein weiteres Interface des MT die Gastfunktion der FB nutzen. Wenn Du die nicht exklusiv bekommst, musst Du das Gastnetz über den MT anbieten, das sollte ja easy möglich sein (hAP ac2, wenn WLAN gebraucht wird, passt ins Budget) .Dir ist aber klar: Elegant ist anders. Das Gewürge liegt allein daran, dass Du Deinen Pi dort hostest, wo jemand unbedingt im ärmlichen Netz einer Frittenbox leben mag. Vielleicht zeigst Du Bob mal irgendwann die Vorzüge von Kids Control beim MT und die dazu passende App. Wenn er nicht anders telefonieren kann, kann die Fritzbox für diesen Zweck ja weiter leben.

Viele Grüße, commodity

Du gehörst doch hoffentlich nicht zu den"Neuen", die anderer Gehirnschmalz für sich einsetzen und dann nicht einmal ein Danke & gelöst (oder gar ein abschließendes Feedback) hin bekommen, oder? Solch eine Community lebt vom Miteinander. Wäre super, wenn da noch was käme. Meinetwegen auch erst nach der Benotung der Aufgabe

In diesem Sinne: Schönes Wochenende!

Viele Grüße, commodity

In diesem Sinne: Schönes Wochenende!

Viele Grüße, commodity

Hello again

steht oben. Der Pi darf gar nicht über sein Koppelnetz raus. Das macht er doch nur über das Gästenetz der Fritzbox. Das fehlt auch in Deiner Zeichnung. Klar kannst du ihn auch über Firewallregeln zum Koppelnetz gut zuschnüren, aber das ist in diesem Fall eher umständlich und irgendwas muss ja offen sein.

Noch mal in Ruhe lesen und abarbeiten.

Viele Grüße, commodity

Auf dem MT muss man den Port 22 weiterleiten und braucht aber doch auch Firewall-regeln die verhindern, dass der Pi über den Anschluss am MT einfach Pakete an (geratene) standardadressen wie 192.168.178.2 schickt, oder nicht?

steht oben. Der Pi darf gar nicht über sein Koppelnetz raus. Das macht er doch nur über das Gästenetz der Fritzbox. Das fehlt auch in Deiner Zeichnung. Klar kannst du ihn auch über Firewallregeln zum Koppelnetz gut zuschnüren, aber das ist in diesem Fall eher umständlich und irgendwas muss ja offen sein.

Noch mal in Ruhe lesen und abarbeiten.

Viele Grüße, commodity

Zitat von @duckduck:

Du meinst der Pi soll die vom MT kommenden SFTP anfragen auf der im Gastnetz hängenden NIC beantworten und die MT firewall soll nur von außen eingehende Pakete durchlassen?

Nein. Belies Dich nochmal zum Paketfluss bei von außen freigegebenen Verbindungen. Das Gastnetz in dem Szenario dient nur der eigenen Internetverbindung des PI (für Updates z.B.).Du meinst der Pi soll die vom MT kommenden SFTP anfragen auf der im Gastnetz hängenden NIC beantworten und die MT firewall soll nur von außen eingehende Pakete durchlassen?

Und wie siehts mit der zweiten von dir angesprochenen (oben aufgemalten) Konfiguration ohne das Gastnetz der Firtzbox aus?

Ich habe keine zweite Konfiguration angesprochen (außer der ersten, lange verworfenen). Du hast das zwar gemalt und es geht auch, ist aber nicht ganz so sicher, denke ich, und mit mehr Aufwand bei Firewalling verbunden. Das bekommst Du aber locker selbst hin. Bissl Eigenleistung muss schon sein. Bei konkreten Problemen damit frag gern nach.Viele Grüße, commodity

Bei beiden deiner o.a. Designs braucht es ein Regelwerk um den Zugriff auf "Bob" und andere zu regeln die nicht am MT hängen. Der Nachteil dieser Frickel DMZ Lösung ist ja das sämtlicher Traffic an Bob vorbeikommt und der quasi alles sehen kann.

Von welchem Design gehst du denn jetzt aus bzw. welches realisierst du jetzt ? Nur damit wir alle einen gleichen Wissensstand haben.

Wie Kollege @commodity oben schon richtig sagt ist das keine saubere und sichere DMZ. Es ist wie die "Kaskaden DMZ" ("DMZ des kleinen Mannes") also eher eine Frickelei als richtige DMZ. Zumindestens ist sie das nicht für den User "Bob".

Design- und sicherheitstechnisch ist es besser das Segment auch mit an den MT zu hängen als richtige DMZ mit einem richtigen Regelwerk und die FB rein nur als Kaskade zu nutzen OHNE jeglichen direkten User Zugriff.

Von welchem Design gehst du denn jetzt aus bzw. welches realisierst du jetzt ? Nur damit wir alle einen gleichen Wissensstand haben.

Wie Kollege @commodity oben schon richtig sagt ist das keine saubere und sichere DMZ. Es ist wie die "Kaskaden DMZ" ("DMZ des kleinen Mannes") also eher eine Frickelei als richtige DMZ. Zumindestens ist sie das nicht für den User "Bob".

Design- und sicherheitstechnisch ist es besser das Segment auch mit an den MT zu hängen als richtige DMZ mit einem richtigen Regelwerk und die FB rein nur als Kaskade zu nutzen OHNE jeglichen direkten User Zugriff.

Ja, das funktioniert so problemlos.

Wobei der MT kein eingenes Netz aufmacht

Macht die Sache dann kinderleicht. Wenn du einen RouterOS basierten Mikrotik hast mit diesen einfachen Schritten:- Bridge einrichten

- Alle Ports als Memberports der Bridge eintragen

- IP DHCP Client auf das Bridge Interface binden

- Färdsch

Na komm, die "Verwirklichung" wirst du dann doch wohl als Profi auch ohne extra Thread hinbekommen, oder ?? 😎

Kannst du selber frei entscheiden...

Case closed...

Wie kann ich einen Beitrag als gelöst markieren?

Kannst du selber frei entscheiden...

Case closed...

Wie kann ich einen Beitrag als gelöst markieren?

Zitat von @duckduck:

Wobei der MT kein eingenes Netz aufmacht, sondern nur als Paketfilter dient, welcher ausgehend nur Pakete zur IP der Fritzbox und öffentlichen IP's erlaubt, aber sonst keine. Eingehend sollte keine Filterung stattfinden.

Das war genau Lösung 2 und hast Du ganz hervorragend verstanden.Wobei der MT kein eingenes Netz aufmacht, sondern nur als Paketfilter dient, welcher ausgehend nur Pakete zur IP der Fritzbox und öffentlichen IP's erlaubt, aber sonst keine. Eingehend sollte keine Filterung stattfinden.

Wenn Du keinen Bock mehr auf Mathe hast, wirst Du einfach Netzwerker

Ich habe noch keinen MikroTik, werde aber den MikroTik RouterBOARD hEX - RB750Gr3 bestellen.

Der kleine hEX ist ein sehr guter Einstieg. Erwäge vielleicht auch den hAP ac2. Der kostet nur 5 EUR mehr, ist etwas leistungsstärker und hat noch WLAN drin. Warte aber auf die Semesterferien, der Einstieg kostet Zeit.ganz meinerseits!

Viele Grüße, commodity